ทำความเข้าใจ Firewall คืออะไร? ทำงานอย่างไร? จำเป็นแค่ไหน?

ในยุคดิจิทัลที่ภัยคุกคามไซเบอร์ทวีความรุนแรง การทำความเข้าใจว่า Firewall คืออะไรจึงเป็นสิ่งจำเป็นพื้นฐานสำหรับทุกองค์กร เพราะ Firewall เปรียบเสมือนด่านตรวจคนเข้าเมืองที่คอยคัดกรองทุกข้อมูลที่ไหลเข้าออกผ่านเครือข่าย โดยทำหน้าที่เปรียบเสมือนยามอัจฉริยะที่คอยควบคุมการจราจรของข้อมูลระหว่างเครือข่ายภายในที่ปลอดภัยกับโลกภายนอกที่เต็มไปด้วยความเสี่ยง ซึ่ง Firewall จะคอยตรวจสอบ คัดกรอง และตัดสินใจว่าจะอนุญาตหรือปฏิเสธข้อมูลใดๆ ตามกฎความปลอดภัยที่กำหนดไว้ เพื่อป้องกันการบุกรุกและการโจมตีในรูปแบบต่างๆ ตั้งแต่การกรองแพ็กเกจพื้นฐานไปจนถึงการใช้ AI และ Machine Learning ในยุคปัจจุบันเพื่อตรวจจับมัลแวร์ขั้นสูง บทความนี้จะพาทุกคนไปเจาะลึกวิวัฒนาการตั้งแต่อดีตจนถึงปัจจุบัน ทำความเข้าใจกลไกการทำงานของประเภทต่างๆ เช่น NGFW หรือ WAF ตลอดจนเทคนิคการเลือกติดตั้งให้เหมาะสมกับขนาดองค์กร เพื่อให้คุณสามารถวางระบบป้องกันได้อย่างรัดกุมและก้าวทันทุกการเปลี่ยนแปลงในโลกดิจิทัลได้อย่างมั่นใจ

Firewall คืออะไร? ทำไมทุกองค์กรต้องมี

ในโลกดิจิทัลที่ข้อมูลไหลเวียนตลอด 24 ชั่วโมง Firewall คือด่านแรกที่คอยตัดสินว่า ข้อมูลไหนควรผ่าน และข้อมูลไหนควรถูกปิดกั้น หากอธิบายให้เข้าใจง่ายที่สุด Firewall คือ ระบบควบคุมการจราจรของข้อมูล ระหว่างเครือข่ายภายในองค์กรกับโลกภายนอก ไม่ว่าจะเป็นอินเทอร์เน็ต พาร์ตเนอร์ หรือผู้ใช้งานจากระยะไกล

Firewall ทำหน้าที่ตรวจสอบ Traffic ทุกการเชื่อมต่อ ก่อนจะอนุญาตหรือปฏิเสธการเข้าถึงตามกฎความปลอดภัยที่กำหนดไว้ เปรียบเสมือน ยามรักษาความปลอดภัยที่ไม่เคยหลับ คอยเฝ้าระวังระบบตลอดเวลาในปัจจุบัน Firewall ไม่ได้ทำหน้าที่เพียงกรองข้อมูลพื้นฐานอีกต่อไป แต่พัฒนาไปสู่ NGFW หรือ Next-Generation Firewall ที่สามารถมองเห็น Traffic ในระดับแอปพลิเคชัน วิเคราะห์พฤติกรรมการใช้งาน และช่วยเสริมภาพรวมของ Firewall & Network Protection ให้แข็งแกร่งยิ่งขึ้น ทำให้ Firewall กลายเป็นหัวใจสำคัญของระบบความปลอดภัยไซเบอร์ที่ทุกองค์กรขาดไม่ได้

ประวัติความเป็นมาของ Firewall จากอดีตถึงปัจจุบัน

การจะเข้าใจว่า Firewall คืออะไรอย่างลึกซึ้ง เราจำเป็นต้องย้อนรอยดูวิวัฒนาการที่ยาวนานกว่า 3 ทศวรรษ จากจุดเริ่มต้นที่เป็นเพียงตัวกรองข้อมูลธรรมดา จนกลายมาเป็นระบบรักษาความปลอดภัยอัจฉริยะที่ใช้ AI ในปัจจุบัน การเดินทางของเทคโนโลยีนี้สะท้อนให้เห็นถึงการต่อสู้ระหว่างผู้พัฒนาระบบรักษาความปลอดภัยและเหล่าแฮกเกอร์ที่ทวีความรุนแรงขึ้นเรื่อยๆ ซึ่งแต่ละยุคสมัยได้ทิ้งนวัตกรรมสำคัญไว้เป็นรากฐานให้กับระบบ Firewall & Network Protection คือ หัวใจหลักที่เราใช้กันอยู่ในทุกวันนี้

First Generation

ปลายทศวรรษ 1980s: Packet Filtering Firewalls

ในยุคบุกเบิกนี้ ไฟร์วอลล์ทำหน้าที่เป็นเพียงตัวคัดกรองขั้นพื้นฐาน โดยจะพิจารณาแพ็กเกจข้อมูลที่ไหลผ่านจากกฎที่ตั้งไว้ เช่น การตรวจสอบหมายเลข IP ต้นทาง-ปลายทาง, พอร์ต (Port) หรือโปรโตคอลที่ใช้งาน ซึ่งส่วนใหญ่มักจะติดตั้งมาพร้อมกับอุปกรณ์ที่ทำหน้าที่เป็น Firewall Router ซึ่งก็คือ ด่านแรกของเครือข่าย ข้อดีคือการประมวลผลที่รวดเร็วและไม่กินทรัพยากรเครื่อง แต่จุดอ่อนที่สำคัญคือมันไม่สามารถเข้าใจบริบทหรือเนื้อหาภายในของการสื่อสารได้เลย ทำให้แฮกเกอร์ในยุคนั้นสามารถหลอกล่อผ่านพอร์ตที่เปิดทิ้งไว้ได้อย่างง่ายดาย

Second Generation

ทศวรรษ 1990s: Stateful Firewalls

เมื่อการโจมตีเริ่มซับซ้อนขึ้น เทคโนโลยี Stateful Inspection จึงถูกพัฒนาขึ้นมาเพื่อปิดช่องโหว่เดิม โดยไฟร์วอลล์ในเจเนอเรชันนี้มีความฉลาดขึ้นตรงที่สามารถ “จดจำสถานะ” ของการเชื่อมต่อได้ มันไม่ได้ดูแค่ข้อมูลรายชิ้น แต่จะพิจารณาว่าข้อมูลที่เข้ามานั้นเป็นส่วนหนึ่งของการสนทนาที่ได้รับอนุญาตไว้ก่อนหน้าหรือไม่ วิธีนี้ช่วยลดความเสี่ยงจากการถูกโจมตีด้วยการปลอมแปลงแพ็กเกจ (Packet Spoofing) ได้อย่างมีประสิทธิภาพ และกลายเป็นมาตรฐานการป้องกันที่น่าเชื่อถือมากขึ้นสำหรับองค์กรในยุคนั้น

Third Generation

ทศวรรษ 1990s: Application-Level Firewalls

ก้าวเข้าสู่ยุคที่แอปพลิเคชันและการท่องเว็บได้รับความนิยมสูงขึ้น Application Layer Firewall คือ นวัตกรรมที่เข้ามาเปลี่ยนเกมการป้องกันอย่างสิ้นเชิง โดยไฟร์วอลล์ยุคนี้สามารถเจาะลึกลงไปตรวจสอบข้อมูลได้ถึงระดับ Layer 7 ทำให้ระบบมีความเข้าใจพฤติกรรมของโปรโตคอลต่างๆ เช่น HTTP, FTP หรือ SMTP อย่างละเอียด การทำงานแบบ Application Firewall คือ การคัดกรองเนื้อหาภายในที่เป็นอันตราย เช่น มัลแวร์ที่แฝงมากับคำสั่งบางอย่างในแอปพลิเคชัน ซึ่งช่วยป้องกันภัยคุกคามที่ไฟร์วอลล์ยุคเก่ามองไม่เห็น

Next Generation

ตั้งแต่ 2010s: NGFW, Sandbox และ Machine Learning

ปัจจุบันเราอยู่ในยุคของ NGFW (Next-Generation Firewall) ที่รวมเอาความสามารถของยุคก่อนๆ มาผสานเข้ากับเทคโนโลยีสมัยใหม่ เช่น ระบบป้องกันการบุกรุก (IPS), การวิเคราะห์ไฟล์ใน Sandbox และการใช้ Machine Learning (ML) เพื่อตรวจจับภัยคุกคามเชิงพฤติกรรมที่ไม่เคยพบมาก่อน (Zero day) แบรนด์ชั้นนำอย่าง Firewall Sophos, Zyxel Firewall หรือโซลูชันจากค่ายดังที่หลายคนอยากรู้ว่า Checkpoint Firewall คือ อะไร ต่างก็พัฒนาฟีเจอร์ AI เพื่อวิเคราะห์ความผิดปกติแบบ Real-time ทำให้ไฟร์วอลล์ในวันนี้ไม่ได้เป็นเพียงแค่กำแพงนิ่งๆ แต่เป็นระบบอัจฉริยะที่สามารถคาดการณ์และยับยั้งการโจมตีแบบซ่อนตัวได้อย่างแม่นยำ

Firewall มีประโยชน์อย่างไรต่อองค์กร

การติดตั้ง Firewall ไม่ได้เป็นเพียงเรื่องของฝ่าย IT เท่านั้น แต่คือการตัดสินใจทางธุรกิจที่ช่วยปกป้องความมั่นคงขององค์กรในระยะยาว โดยประโยชน์หลักที่องค์กรจะได้รับมีดังนี้

ลดความเสี่ยงจากการโจมตีทางเครือข่าย

หัวใจสำคัญของ Firewall & Network Protection คือ การสร้างกำแพงดิจิทัลที่แข็งแรงเพื่อป้องกันการเข้าถึงระบบโดยไม่ได้รับอนุญาต ซึ่งเป็นด่านแรกที่ช่วยคัดกรองบุคคลภายนอกไม่ให้แอบเข้ามาในเครือข่ายภายในของบริษัท โดยเฉพาะในยุคที่การเชื่อมต่อผ่าน Firewall Router คือ ประตูบานสำคัญ หากปราศจากการป้องกันที่รัดกุม แฮกเกอร์อาจเจาะเข้าถึงฐานข้อมูลสำคัญและทำให้เกิดปัญหา Data Breach หรือข้อมูลรั่วไหล ซึ่งอาจสร้างความเสียหายต่อชื่อเสียงและรายได้ขององค์กรอย่างมหาศาล การมีระบบอย่าง NGFW จึงช่วยตรวจจับความผิดปกติและยับยั้งภัยคุกคามได้ก่อนที่จะเกิดความเสียหายจริง

ควบคุมการใช้งานเครือข่ายภายใน

การมีไฟร์วอลล์ช่วยให้องค์กรสามารถกำหนดนโยบายด้าน IT Security ได้อย่างชัดเจนและมีประสิทธิภาพ โดยผู้ดูแลระบบสามารถจำกัดการเข้าถึงเว็บไซต์หรือบริการที่มีความเสี่ยงต่อการติดมัลแวร์ หรือบล็อกแอปพลิเคชันที่กินแบนด์วิดท์สูงเกินไปจนส่งผลต่อการทำงานหลัก ผ่านการทำงานของ application firewall คือ การควบคุมในระดับซอฟต์แวร์ที่ละเอียดอ่อน นอกจากนี้ยังช่วยในการทำ Network Segmentation หรือการแบ่งโซนความปลอดภัยภายในเครือข่าย เพื่อแยกข้อมูลสำคัญออกจากส่วนที่บุคคลทั่วไปสามารถเข้าถึงได้ ช่วยลดความเสี่ยงจากการแพร่กระจายของไวรัสภายในองค์กรได้อีกทางหนึ่ง

เพิ่มความมั่นใจด้าน Compliance และมาตรฐานความปลอดภัย

ในปัจจุบันองค์กรต้องเผชิญกับข้อบังคับทางกฎหมายและมาตรฐานสากลมากมาย เช่น ISO/IEC 27001 หรือกฎหมายคุ้มครองข้อมูลส่วนบุคคล (PDPA) ซึ่งการติดตั้งระบบรักษาความปลอดภัยที่ได้มาตรฐานอย่าง Checkpoint Firewall คือ หนึ่งในแนวทางที่ช่วยยกระดับความน่าเชื่อถือให้แก่คู่ค้าและลูกค้า การมีระบบเก็บ Log และรายงานที่ตรวจสอบได้ไม่เพียงแต่ช่วยให้องค์กรปฏิบัติตามกฎหมายได้อย่างครบถ้วน แต่ยังช่วยให้กระบวนการตรวจสอบ เป็นไปอย่างรวดเร็วและแม่นยำ สร้างความมั่นใจว่าข้อมูลทุกอย่างถูกจัดเก็บและป้องกันไว้ภายใต้มาตรฐานสากลที่ทั่วโลกยอมรับ

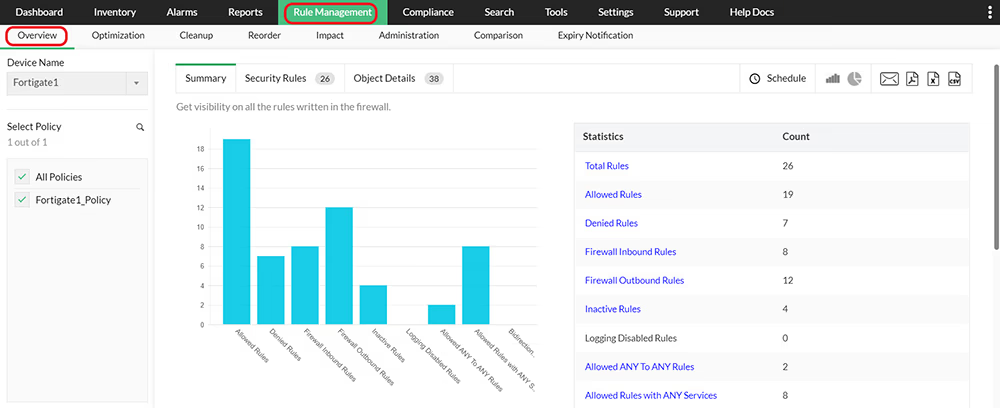

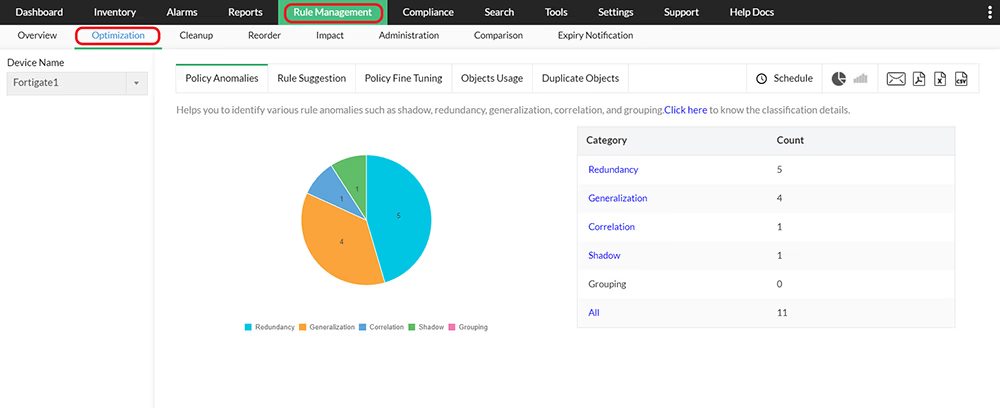

การมีไฟร์วอลล์ที่ดีอาจไม่เพียงพอหากขาดการตรวจสอบที่มีประสิทธิภาพ ManageEngine Firewall Analyzer ผู้ช่วยจัดการ Log และวิเคราะห์นโยบายความปลอดภัยให้เป็นเรื่องง่าย ช่วยให้คุณทำ Compliance Audit และปรับแต่งกฎของ Firewall ให้ทำงานได้อย่างเต็มประสิทธิภาพสูงสุด ทดลองใช้งานฟรี 30 วัน คลิกที่นี่ เพื่อสัมผัสประสบการณ์การดูแลระบบรักษาความปลอดภัยระดับมืออาชีพ

เจาะลึกประเภทของ Firewall

การเลือกใช้งาน firewall ให้มีประสิทธิภาพสูงสุดนั้นเริ่มต้นจากการทำความเข้าใจว่าแต่ละประเภทถูกออกแบบมาเพื่อแก้ปัญหาความปลอดภัยที่แตกต่างกัน เนื่องจากภัยคุกคามในปัจจุบันไม่ได้โจมตีแค่ระดับเครือข่าย แต่ลามไปถึงระดับแอปพลิเคชันและระบบคลาวด์ ดังนี้

1. ไฟร์วอลล์กรองแพ็กเกจ (Packet Filtering Firewall)

Firewall ประเภทแรกและเป็นพื้นฐาน โดยมักจะทำงานอยู่ในระดับ Network Layer (Layer 3) ของ OSI Model หน้าที่หลักของมันคือการตรวจสอบข้อมูลจาก IP Address ทั้งต้นทางและปลายทาง รวมถึงตรวจสอบพอร์ต และโปรโตคอลที่ใช้งาน

- ข้อดี: ทำงานได้อย่างรวดเร็วมากเนื่องจากตรวจสอบข้อมูลเพียงผิวเผิน และไม่กินทรัพยากรของระบบ

- ข้อเสีย: มีความปลอดภัยต่ำสุดในยุคนี้ เพราะไม่ตรวจสอบเนื้อหาภายใน (Data Payload) ทำให้ไม่สามารถตรวจจับมัลแวร์ที่แฝงมากับไฟล์ได้ ซึ่งมักพบได้บ่อยในอุปกรณ์ประเภท firewall router คือ รุ่นพื้นฐานทั่วไป

2. ไฟร์วอลล์ที่ตรวจสอบสถานะ (Stateful Inspection Firewall)

ถูกพัฒนาขึ้นเพื่อยกระดับความปลอดภัยจากแบบแรก โดยเพิ่มความสามารถในการจำ สถานะของการเชื่อมต่อ (Connection State) ระบบจะตรวจสอบว่าข้อมูลที่ไหลเข้ามานั้นเป็นการตอบกลับจากคำขอที่ถูกส่งออกไปจากภายในเครือข่ายจริงๆ หรือไม่

- ข้อดี: ปลอดภัยกว่าแบบ Packet Filtering เพราะจะไม่อนุญาตให้ข้อมูลแปลกปลอมที่ไม่ได้มีการติดต่อกันไว้ก่อนผ่านเข้าสู่ระบบได้

- ข้อเสีย: ใช้ทรัพยากรเครื่องมากกว่า และอาจตกเป็นเป้าหมายของการโจมตีแบบ DoS (Denial of Service) ที่มุ่งเน้นการทำให้ตารางสถานะการเชื่อมต่อเต็ม

3. พร็อกซีไฟร์วอลล์ (Proxy Firewall / Application-Level Gateway)

ทำหน้าที่เป็นตัวกลางหรือเปรียบเสมือนพนักงานต้อนรับที่คอยคัดกรองแขกอย่างละเอียดก่อนเข้าบ้าน โดยคอมพิวเตอร์ภายในจะไม่ได้ติดต่อกับโลกภายนอกโดยตรง แต่จะสื่อสารผ่าน Proxy ซึ่งจะทำหน้าที่ตรวจสอบข้อมูลลึกไปถึงระดับ Application Layer Firewall หรือคือการตรวจสอบพฤติกรรมการใช้งานในระดับชั้นบนสุด

- ข้อดี: ปกป้องไอพีแอดเดรสภายในได้ดีเยี่ยม เพราะคนภายนอกจะเห็นเพียงไอพีของ Proxy เท่านั้น และสามารถกรองเนื้อหาได้อย่างละเอียด

- ข้อเสีย: มักทำให้การเชื่อมต่อช้าลง เนื่องจากต้องทำการถอดรหัสและประมวลผลข้อมูลใหม่ทั้งหมดในทุกขั้นตอน

4. NGFW (Next-Generation Firewall)

นี่คือมาตรฐานที่องค์กรยุคใหม่เลือกใช้มากที่สุดในปัจจุบัน โดย NGFW จะรวบรวมเอาความสามารถของไฟร์วอลล์แบบดั้งเดิม เข้ากับระบบป้องกันการบุกรุก (IPS), การควบคุมระดับแอปพลิเคชัน (Application Awareness) และเทคโนโลยี Cloud เพื่อระบุภัยคุกคามใหม่ๆ แบบ Real-time

- ข้อดี: มีความฉลาดล้ำลึกและป้องกันได้ครอบคลุมที่สุดในจุดเดียว เช่น สามารถระบุและควบคุมการใช้งานได้ละเอียดถึงระดับฟีเจอร์ภายในแอปพลิเคชัน (เช่น "อนุญาตให้พนักงานใช้ Facebook เพื่อตอบแชทลูกค้าได้ แต่ห้ามเข้าถึงส่วนของเกม") ซึ่งเป็นจุดแข็งที่พบได้ในแบรนด์อย่าง Firewall Sophos หรือโซลูชันระดับสากลอย่าง Checkpoint Firewall คือ หนึ่งในผู้นำที่ใช้ระบบจัดการแบบรวมศูนย์นี้

- ข้อเสีย: เนื่องจากการตรวจสอบข้อมูลมีความละเอียดสูงและต้องใช้ฐานข้อมูลภัยคุกคามจาก Cloud ตลอดเวลา หากฮาร์ดแวร์มีสเปกไม่สูงพออาจส่งผลต่อความเร็วในการรับส่งข้อมูล (Throughput) และมักจะมีค่าใช้จ่ายด้าน License รายปีที่สูงกว่าไฟร์วอลล์แบบธรรมดา

5. WAF (Web Application Firewall)

ในขณะที่ไฟร์วอลล์ทั่วไปเน้นปกป้องโครงสร้างเครือข่ายโดยรวม แต่ application firewall คือ ระบบที่ออกแบบมาเพื่อปกป้อง เว็บไซต์ หรือ เว็บแอปพลิเคชันโดยเฉพาะ โดยจะทำการตรวจสอบ HTTP Traffic อย่างละเอียดเพื่อป้องกันการโจมตีระดับสูงที่พุ่งเป้าไปที่ช่องโหว่ของซอฟต์แวร์ เช่น SQL Injection หรือ Cross-Site Scripting (XSS)

- ข้อดี: สามารถป้องกันภัยคุกคามที่เฉพาะเจาะจงกับเว็บแอปพลิเคชันได้ดีเยี่ยม ซึ่งไฟร์วอลล์ปกติมักจะมองข้ามไป ช่วยรักษาความปลอดภัยของฐานข้อมูลลูกค้าและป้องกันการถูกปรับเปลี่ยนหน้าเว็บไซต์ (Defacement) จำเป็นอย่างยิ่งสำหรับธุรกิจ E-commerce หรือแอปพลิเคชันธนาคารที่ต้องผ่านมาตรฐานความปลอดภัยระดับสูง

- ข้อเสีย: ต้องอาศัยการปรับแต่ง (Configuration) ที่แม่นยำและหมั่นอัปเดตตามช่องโหว่ใหม่ๆ ของซอฟต์แวร์ หากตั้งค่าไม่ดีพออาจเกิดปัญหา "False Positive" หรือการที่ระบบเข้าใจผิดว่าผู้ใช้งานปกติคือผู้บุกรุก จนทำให้ลูกค้าเข้าใช้งานเว็บไซต์ไม่ได้

6. Cloud Firewall / Firewall-as-a-Service (FWaaS)

ไฟร์วอลล์ยุคใหม่ที่รันอยู่บนระบบ Cloud ทั้งหมด เหมาะสำหรับองค์กรที่เปลี่ยนมาทำงานแบบ Digital Workspace อย่างเต็มรูปแบบ โดยที่คุณไม่จำเป็นต้องติดตั้งอุปกรณ์ Hardware ไว้ที่สำนักงาน แต่จะส่งข้อมูลทั้งหมดผ่านระบบ Cloud เพื่อคัดกรองภัยคุกคามแทน

- ข้อดี: สามารถปรับขยายขนาด (Scale) ได้อย่างรวดเร็วและยืดหยุ่นตามปริมาณผู้ใช้งานจริงในขณะนั้น เหมาะอย่างยิ่งสำหรับบริษัทที่มีนโยบายให้พนักงาน Work from Anywhere เพราะสามารถควบคุมนโยบาย firewall & network protection คือ การจัดการจากส่วนกลางที่ครอบคลุมพนักงานทุกคนได้ไม่ว่าจะเชื่อมต่อจากที่ไหนในโลก นอกจากนี้ยังช่วยลดภาระด้านการบำรุงรักษาฮาร์ดแวร์ในระยะยาว

- ข้อเสีย: เนื่องจากการคัดกรองข้อมูลทั้งหมดเกิดขึ้นบน Cloud ความเสถียรและความเร็วของระบบจึงขึ้นอยู่กับความเร็วอินเทอร์เน็ตเป็นหลัก หากอินเทอร์เน็ตขัดข้องอาจส่งผลกระทบต่อการเข้าถึงระบบความปลอดภัยทั้งหมดได้ และในระยะยาวอาจมีค่าใช้จ่ายแบบ Subscription ที่สูงกว่าการซื้ออุปกรณ์ Hardware เพียงครั้งเดียว

ความแตกต่างระหว่าง Hardware Firewall และ Software Firewall

การเลือกเกราะป้องกันให้ระบบเครือข่ายนั้นมีสองรูปแบบหลักๆ ที่นิยมใช้กัน ซึ่งแต่ละแบบมีจุดเด่นที่ตอบโจทย์โครงสร้างพื้นฐานที่ต่างกัน ดังนี้:

Hardware Firewall

Hardware Firewall คืออุปกรณ์ที่ถูกสร้างมาเพื่อทำหน้าที่รักษาความปลอดภัยโดยเฉพาะ มักจะวางไว้ที่ ปลายทางของเครือข่าย (Network Edge) เพื่อตรวจสอบข้อมูลก่อนจะเข้าสู่ระบบภายใน

- ประสิทธิภาพสูง เหมาะกับองค์กรขนาดใหญ่: เนื่องจากมี CPU และหน่วยความจำแยกเป็นของตัวเอง ทำให้สามารถประมวลผล Traffic ปริมาณมหาศาลได้อย่างรวดเร็วโดยไม่รบกวนความเร็วของคอมพิวเตอร์เครื่องอื่นๆ ในองค์กร นอกจากนี้ยังรองรับการเชื่อมต่อแบบ VPN ที่เสถียร

- การลงทุนและการดูแลรักษา: แม้จะมีประสิทธิภาพสูง แต่ก็ต้องมีการลงทุนด้านอุปกรณ์ (Capital Expenditure) ที่ค่อนข้างสูงในช่วงเริ่มต้น และต้องมีทีม IT ที่มีความเชี่ยวชาญในการติดตั้งและกำหนดค่า (Configuration) แบรนด์ยอดนิยมในกลุ่มนี้ที่คุ้มค่าสำหรับธุรกิจตั้งแต่ขนาดเล็กไปจนถึงขนาดใหญ่คือ Zyxel Firewall ซึ่งเป็นทางเลือกที่ประหยัดและประสิทธิภาพดี หรือแบรนด์ระดับไฮเอนด์อย่าง Firewall Sophos ที่เด่นด้านการจัดการภัยคุกคามแบบครบวงจร

Software Firewall

Software Firewall คือโปรแกรมรักษาความปลอดภัยที่ติดตั้งลงบนเครื่องคอมพิวเตอร์หรือ Server โดยตรง เพื่อคัดกรองข้อมูลในระดับเครื่องต่อเครื่อง

- ยืดหยุ่น ติดตั้งง่าย

ข้อดีที่เห็นได้ชัดคือความง่ายในการติดตั้ง คุณสามารถเลือกเปิดหรือปิดใช้งานได้ตามความต้องการในแต่ละเครื่อง และมีความยืดหยุ่นสูงในการกำหนดกฎเฉพาะตัวสำหรับแอปพลิเคชันนั้นๆ - เหมาะกับองค์กรที่ต้องการควบคุมจากศูนย์กลาง

ในยุคที่พนักงานทำงานแบบ Hybrid การมีระบบ Firewall & Network Protection คือ ส่วนที่ติดตั้งอยู่บนเครื่องพนักงานทุกคนจะช่วยให้ฝ่าย IT สามารถควบคุมนโยบายความปลอดภัยจากส่วนกลางได้ทันทีไม่ว่าเครื่องนั้นจะอยู่ที่ไหน อย่างไรก็ตาม Software Firewall จะต้องดึงทรัพยากร (CPU/RAM) จากเครื่องที่มันติดตั้งอยู่มาใช้ในการประมวลผล ซึ่งหากเครื่องคอมพิวเตอร์มีสเปกไม่สูงนักอาจทำให้เครื่องทำงานช้าลงได้

ความสำคัญของ NAT และ VPN ต่อระบบ Firewall

นอกเหนือจากการคัดกรองข้อมูลแล้ว ระบบ Firewall & Network Protection คือ โซลูชันที่มักจะทำงานร่วมกับเทคโนโลยีเสริมอย่าง NAT และ VPN เพื่อยกระดับความปลอดภัยให้ครอบคลุมทั้งการพรางตัวและการรับส่งข้อมูลระยะไกล ซึ่งมีความสำคัญอย่างยิ่งในโครงสร้างเครือข่ายปัจจุบัน

NAT ช่วยลดการเปิดเผยโครงสร้างเครือข่าย

การทำงานของ NAT (Network Address Translation) บนระบบไฟร์วอลล์เปรียบเสมือนการสวมหน้ากากให้กับอุปกรณ์ทุกตัวภายในองค์กร โดยทำหน้าที่แปลงชุดไอพีแอดเดรสภายใน (Private IP) ให้กลายเป็นไอพีแอดเดรสภายนอก (Public IP) เพียงชุดเดียวในการติดต่อกับโลกอินเทอร์เน็ต กลไกนี้ช่วยซ่อนโครงสร้างเครือข่ายที่แท้จริงจากผู้ไม่หวังดี ทำให้แฮกเกอร์ไม่สามารถระบุตัวตนหรือตำแหน่งที่ตั้งของเครื่อง Server ภายในได้โดยตรง ถือเป็นการเพิ่มอีกหนึ่งชั้นของการป้องกันที่มักจะถูกตั้งค่าควบคู่ไปกับ firewall router คือ การสร้างความปลอดภัยขั้นพื้นฐานที่ช่วยลดโอกาสในการถูกโจมตีแบบเจาะจงเป้าหมายได้อย่างมีประสิทธิภาพ

VPN กับการเชื่อมต่ออย่างปลอดภัย

ในยุคที่การทำงานแบบ Work from Anywhere กลายเป็นมาตรฐานใหม่ VPN (Virtual Private Network) จึงเข้ามามีบทบาทสำคัญในการทำงานร่วมกับไฟร์วอลล์เพื่อสร้าง "อุโมงค์ข้อมูล" ที่มีการเข้ารหัสลับระดับสูง (Encryption) ระหว่างเครื่องพนักงานและเครือข่ายของบริษัท การเชื่อมต่อผ่าน VPN ช่วยให้มั่นใจได้ว่าข้อมูลสำคัญจะไม่ถูกดักฟังหรือโจรกรรมระหว่างทางแม้จะใช้งานผ่านอินเทอร์เน็ตสาธารณะก็ตาม ซึ่งในระบบ NGFW ยุคใหม่จากแบรนด์ชั้นนำ อาทิ Firewall Sophos หรือโซลูชันที่มีประสิทธิภาพอย่าง zyxel firewall มักจะให้ความสำคัญกับระบบ VPN ที่เสถียรและจัดการง่าย เพื่อให้องค์กรสามารถรักษาความปลอดภัยในระดับ Application Layer Firewall คือ การป้องกันที่ครอบคลุมไปถึงพนักงานทุกคนที่ทำงานอยู่นอกออฟฟิศได้อย่างสมบูรณ์แบบ

วิธีเลือก Firewall ให้เหมาะกับคุณ (และองค์กรของคุณ)

การเลือกซื้อ Firewall ไม่ใช่เพียงแค่การเลือกยี่ห้อที่ได้รับความนิยม แต่คือการหาจุดสมดุล ระหว่างประสิทธิภาพ ความปลอดภัย และงบประมาณ เพื่อให้ได้โซลูชันที่ปกป้ององค์กรของคุณได้อย่างแท้จริง โดยมีหลักเกณฑ์การพิจารณาดังนี้

1. ประเมินขนาดขององค์กรและจำนวนผู้ใช้งาน (Scalability)

ขนาดของธุรกิจเป็นตัวกำหนดสเปกของฮาร์ดแวร์ที่จำเป็น หากเป็นธุรกิจขนาดเล็ก หรือ Home Office คุณอาจเริ่มต้นจากการใช้ Software Firewall หรือ Integrated Firewall ที่มักจะติดมากับอุปกรณ์อย่าง Firewall Router ก็ป้องกันเบื้องต้นที่เพียงพอ แต่สำหรับองค์กรระดับกลางถึงใหญ่ ความสามารถของ NGFW หรือ Next-Generation Firewall คือสิ่งจำเป็น เพราะถูกออกแบบมาให้มีประสิทธิภาพสูง สามารถรองรับการเชื่อมต่อพร้อมกัน ได้จำนวนมหาศาลโดยไม่ทำให้อินเทอร์เน็ตหน่วงหรือระบบล่ม

2. พิจารณารูปแบบการทำงาน (Work Model)

ในยุคที่การทำงานไม่ได้จำกัดอยู่แค่ในออฟฟิศ รูปแบบการวางระบบ Firewall & Network protection คือ หัวใจหลักที่คุณต้องตัดสินใจ หากพนักงานทำงานที่สำนักงานเป็นหลัก การติดตั้ง Hardware Firewall ไว้ที่ Edge ของเครือข่ายเพื่อควบคุม Traffic ทั้งหมดถือเป็นวิธีที่ได้ผลดีที่สุด แต่หากองค์กรของคุณขับเคลื่อนด้วยระบบ Remote Work หรือ Hybrid Work การพิจารณาใช้ Cloud Firewall (FWaaS) หรือการมองหาโซลูชันอย่าง Firewall Sophos หรือ Zyxel Firewall ที่โดดเด่นเรื่องการจัดการระบบ VPN ที่เสถียรและปลอดภัย จะช่วยให้พนักงานเชื่อมต่อเข้าสู่ระบบส่วนกลางได้อย่างมั่นใจไม่ว่าจะอยู่ที่ไหนก็ตาม

3. ฟีเจอร์ความปลอดภัยที่จำเป็น (Security Features)

เพื่อให้การป้องกันครอบคลุมถึงระดับ Application Layer Firewall คือ การตรวจสอบที่ละเอียดที่สุด ควรตรวจสอบว่าอุปกรณ์ที่เลือกมีฟีเจอร์พื้นฐานเหล่านี้หรือไม่ เริ่มจากระบบ Intrusion Prevention System (IPS) เพื่อยับยั้งการบุกรุก, ฟีเจอร์ Application Awareness ที่ช่วยให้คุณคุมพฤติกรรมการใช้งานโปรแกรมต่างๆ ได้อย่างละเอียด เช่น การบล็อกบางฟังก์ชันในโซเชียลมีเดียผ่านกลไกของ Application Firewall นั่นก็คือ การคัดกรองระดับซอฟต์แวร์ และที่ขาดไม่ได้คือระบบ Sandboxing สำหรับกักกันไฟล์น่าสงสัยเพื่อตรวจสอบพฤติกรรมมัลแวร์ก่อนจะปล่อยเข้าสู่ระบบจริง

4. ความง่ายในการบริหารจัดการ (Ease of Management)

Firewall ที่มีประสิทธิภาพสูงจะไม่มีประโยชน์เลยหากทีม IT ไม่สามารถบริหารจัดการได้อย่างทั่วถึง ดังนั้นควรเลือกอุปกรณ์ที่มี Dashboard ใช้งานง่าย มีระบบ Automation ที่ช่วยลดภาระงาน หากคุณมีทีม IT ขนาดจำกัด การมองหาเครื่องมือเสริมอย่าง ManageEngine Firewall Analyzer เข้ามาช่วยจัดการ Log และ Report จะเป็นทางลัดที่สำคัญ ซึ่งจะช่วยให้คุณเห็นภาพรวมความปลอดภัยและจัดการนโยบายได้จากหน้าจอเดียว โดยไม่ต้องเสียเวลาไล่ดู Code ที่ซับซ้อน

5. งบประมาณและการบำรุงรักษา (Total Cost of Ownership)

สุดท้ายคือเรื่องงบประมาณที่ต้องมองให้ไกลกว่าแค่ค่าเครื่องในวันแรก คุณควรคำนวณค่า License รายปีสำหรับการอัปเดตฐานข้อมูลภัยคุกคาม (Signature Updates) และพิจารณาเรื่องการรับประกัน (Warranty) รวมถึงการสนับสนุนหลังการขาย (Support) ว่ารวดเร็วเพียงใดเมื่อเกิดวิกฤต การศึกษาว่าบริการของแบรนด์ชั้นนำอย่าง checkpoint Firewall คือ มาตรฐานที่คุ้มค่ากับการลงทุนในระยะยาวหรือไม่ จะช่วยให้คุณตัดสินใจเลือกโซลูชันที่ตอบโจทย์ทั้งในแง่ของความปลอดภัยและเสถียรภาพทางการเงินของบริษัท

Firewall vs Antivirus ต่างกันอย่างไร

หลายองค์กรยังสับสนว่า Firewall กับ Antivirus ทำหน้าที่เหมือนกันหรือสามารถใช้แทนกันได้หรือไม่ ความจริงแล้วทั้งสองมีบทบาท ต่างกันอย่างชัดเจน และถูกออกแบบมาเพื่อป้องกันภัยคนละระดับ

- Firewall ป้องกัน การเข้าถึง

Firewall ทำงานในระดับเครือข่าย (Network Level) มีหน้าที่ควบคุมว่าใครหรืออะไรสามารถเข้ามาในระบบได้บ้าง เปรียบเสมือนด่านหน้าขององค์กร ที่คอยกรอง Traffic ก่อนจะอนุญาตให้ข้อมูลเข้าสู่เครือข่ายภายใน จึงช่วย ป้องกันภัยตั้งแต่ยังไม่เข้าถึงระบบ ลดความเสี่ยงจากการบุกรุกโดยไม่ได้รับอนุญาต - Antivirus ป้องกัน ไฟล์และโปรแกรมอันตราย

Antivirus ทำงานในระดับอุปกรณ์ปลายทาง (Endpoint Level) เช่น คอมพิวเตอร์หรือเซิร์ฟเวอร์ มีหน้าที่ตรวจจับและกำจัด Malware, Virus หรือไฟล์อันตรายที่เล็ดลอดเข้ามาแล้ว กล่าวคือ เป็นแนวป้องกันชั้นใน ที่ช่วยรับมือกับภัยหลังจากเข้าสู่ระบบเรียบร้อยแล้ว - การออกแบบระบบความปลอดภัยที่ดี ต้องใช้ร่วมกัน

Firewall และ Antivirus ไม่ได้เป็นคู่แข่ง แต่เป็น ผู้ช่วยกันคนละบทบาท การมี Firewall เพียงอย่างเดียวอาจไม่เพียงพอ หากภัยหลุดเข้ามาได้ ขณะเดียวกัน Antivirus ก็ไม่สามารถป้องกันการโจมตีจากภายนอกตั้งแต่ต้นทางได้

สรุป

ในยุคที่ภัยคุกคามไซเบอร์ซับซ้อนขึ้นทุกวัน Firewall คือหัวใจของการป้องกันเครือข่าย ทำหน้าที่เหมือน ด่านตรวจข้อมูล คอยคัดกรองและตัดสินใจว่า Traffic ไหนควรอนุญาตหรือปฏิเสธ เพื่อกันการบุกรุกตั้งแต่หน้าประตูองค์กร โดยวิวัฒนาการของ Firewall พัฒนาไกลจากการกรองแพ็กเกจแบบพื้นฐาน (Packet Filtering) ไปสู่การตรวจสอบสถานะ (Stateful) การทำงานระดับแอป (Application-Level) จนถึงยุคปัจจุบันอย่าง NGFW ที่ผสาน IPS, Sandbox และ AI/ML เพื่อรับมือภัยขั้นสูง รวมถึง WAF ที่จำเป็นมากสำหรับธุรกิจที่พึ่งพาเว็บแอปและระบบออนไลน์

นอกจากการเลือกประเภทที่เหมาะสมแล้ว องค์กรยังต้องเข้าใจองค์ประกอบสำคัญอย่าง NAT และ VPN ที่ช่วยเสริมความปลอดภัยทั้งการซ่อนโครงสร้างเครือข่ายและการเชื่อมต่อจากระยะไกล ขณะเดียวกันก็ต้องวางระบบแบบหลายชั้นโดยใช้ Firewall + Endpoint Security/Antivirus ร่วมกัน เพราะ Firewall ป้องกันการเข้าถึงจากภายนอก ส่วน Antivirus รับมือไฟล์หรือมัลแวร์ที่อาจหลุดรอดเข้ามาแล้ว

แต่ในโลกความจริงความท้าทายของหลายองค์กรไม่ได้อยู่ที่การมี Firewall แค่ตัวเดียว แต่อยู่ที่ การจัดการ Log ที่มหาศาล และนโยบายที่ซับซ้อน โดยเฉพาะเมื่อมีหลายยี่ห้อ หลายสาขา หรือใช้งานทั้ง On-premise และ Cloud

ดังนั้นถ้าคุณอยากเปลี่ยนให้การดูแล Firewall จากงานที่เหนื่อยกลายเป็นงานที่ง่าย ManageEngine Firewall Analyzer ช่วยคุณได้

- Auditing & Compliance: ตรวจสอบและสร้างรายงานตามมาตรฐานสากล เช่น ISO, PCI DSS แบบอัตโนมัติ ลดภาระ Audit และลดความเสี่ยงด้าน Compliance

- Policy Optimization: ช่วยหา Rules ที่ซ้ำซ้อน/ไม่เคยใช้งาน เพื่อปรับ Policy ให้กระชับ ลดช่องโหว่ และทำให้ Firewall ทำงานได้เร็วขึ้น

- Traffic Analytics: มองเห็นภาพรวมว่า Bandwidth ถูกใช้ไปกับแอปอะไร ใครใช้มากผิดปกติ และมีภัยคุกคามแบบไหนพยายามหลุดเข้ามา

อยากเปลี่ยนการจัดการ Firewall ที่วุ่นวายให้เป็นเรื่องง่าย ทดลองใช้งาน ManageEngine Firewall Analyzer ฟรี 30 วันที่นี่ เพื่อความปลอดภัยที่ มองเห็นได้ และ ควบคุมได้จริง

ติดตามข่าวสารเพิ่มเติมได้ที่

Linkedin : https://www.linkedin.com/company/manageenginethailand

Facebook: https://www.facebook.com/manageenginethailand