SIEM คืออะไร? เกราะป้องกันให้องค์กรในยุคที่ภัยไซเบอร์ซับซ้อน

Breach Report ประจำปีล่าสุดที่ระบุว่า ค่าเฉลี่ยความเสียหายจากการถูกโจมตีข้อมูลนั้นสูงถึงกว่า 4.8 ล้านดอลลาร์สหรัฐฯ ต่อครั้ง ทำให้หลายองค์กรเริ่มตระหนักว่าการป้องกันเพียงอย่างเดียวนั้นไม่เพียงพออีกต่อไป หัวใจสำคัญจึงอยู่ที่ความเร็วในการตรวจจับและระงับเหตุ ซึ่งระบบ SIEM หรือ Security Information and Event Management ได้ก้าวเข้ามาเป็นเครื่องมือหลักในการเชื่อมโยงข้อมูลมหาศาลจากทั้งระบบ Cloud, Network และ Endpoint เพื่อสร้างภาพรวมความปลอดภัยที่ชัดเจน หากปราศจากแนวคิดแบบ SIEM องค์กรอาจต้องใช้เวลานานนับเดือนในการค้นหาต้นตอของภัยคุกคามที่แฝงตัวอยู่ ซึ่งอาจหมายถึงความเสียหายต่อชื่อเสียงและทรัพย์สินที่ยากจะประเมินค่าได้ การทำความเข้าใจว่า SIEM คือ อะไร และทำงานอย่างไร จึงเป็นก้าวแรกที่สำคัญในการสร้างเกราะป้องกันที่แข็งแกร่งให้แก่ธุรกิจในยุคดิจิทัล

SIEM คืออะไร?

หากจะอธิบายให้เข้าใจง่ายที่สุด SIEM คือ อักษรย่อที่รวบรวมเอาสองแนวคิดหลักอย่าง Security Information Management (SIM) ที่เน้นการเก็บรวบรวมและวิเคราะห์ข้อมูล และ Security Event Management (SEM) ที่เน้นการเฝ้าระวังเหตุการณ์แบบเรียลไทม์เข้าด้วยกัน จนกลายเป็นโซลูชัน SIEM ที่เปรียบเสมือน ศูนย์รวมสัญญาณเตือนภัย อัจฉริยะประจำองค์กร ลองจินตนาการถึงอาคารสำนักงานที่มีเซนเซอร์ตรวจจับควัน กล้องวงจรปิด และเครื่องสแกนบัตรติดตั้งอยู่ทุกจุด หากอุปกรณ์เหล่านี้ทำงานแยกกันโดยไม่มีระบบส่วนกลาง เมื่อเกิดเหตุเพลิงไหม้หรือการบุกรุก เจ้าหน้าที่อาจจะไม่ทราบเลยว่าความผิดปกติเริ่มต้นจากจุดไหน แต่ระบบ SIEM จะทำหน้าที่ดึงสัญญาณจากทุกอุปกรณ์มาประมวลผลร่วมกันเพื่อให้เห็นภาพรวมของภัยคุกคามที่เกิดขึ้นในทันที

ในยุคปัจจุบันที่ระบบ IT ไม่ได้ถูกจำกัดอยู่แค่ภายในออฟฟิศ แต่กระจายตัวไปทั้งบนระบบ Cloud, รูปแบบ Hybrid ไปจนถึงการทำงานแบบ Remote Work ทำให้ขอบเขตความปลอดภัย เลือนลางลงอย่างมาก บทบาทของ SIEM จึงทวีความสำคัญขึ้นในฐานะเครื่องมือที่ช่วยให้ทีมรักษาความปลอดภัยมองเห็นความเคลื่อนไหวจากทุกทิศทาง เพราะลำพังเพียงการตรวจสอบ Log แยกกันในแต่ละอุปกรณ์ (Siloed Logs) นั้นไม่เพียงพออีกต่อไปต่อการรับมือกับภัยคุกคามสมัยใหม่ที่มักโจมตีผ่านหลายช่องทางพร้อมกัน การมีระบบ SIEM จึงช่วยเชื่อมโยงจุดเล็กๆ ของความผิดปกติเข้าด้วยกัน เพื่อระบุให้ได้ว่านั่นคือการโจมตีที่แท้จริงก่อนที่ความเสียหายจะขยายวงกว้าง

ประวัติและวิวัฒนาการของ SIEM (History of SIEM)

เส้นทางของระบบ SIEM เริ่มต้นขึ้นในช่วงต้นยุค 2000 ซึ่งในขณะนั้นเทคโนโลยีถูกออกแบบมาเพื่อทำหน้าที่เป็น Log Management พื้นฐาน หรือการจัดเก็บข้อมูลจราจรคอมพิวเตอร์เพื่อตอบโจทย์ด้านการตรวจสอบย้อนหลัง เท่านั้น ต่อมาได้มีการเพิ่มขีดความสามารถด้าน Event Correlation เพื่อพยายามจับคู่เหตุการณ์ที่เกี่ยวข้องกัน แต่ก็ยังทำงานในรูปแบบของระบบเชิงรับ ที่เน้นการแจ้งเตือนหลังจากเหตุการณ์เกิดขึ้นไปแล้ว ข้อมูลที่ได้มักจะเป็นเพียงจุดเล็กๆ ที่กระจัดกระจาย ทำให้ยากต่อการมองเห็นภาพรวมของภัยคุกคามที่ซับซ้อน

เมื่อเข้าสู่ยุคที่ข้อมูลมีปริมาณมหาศาล ระบบ SIEM ได้วิวัฒนาการจากการเป็นเพียงคลังเก็บข้อมูลไปสู่การทำงานเชิงรุก โดยการนำเทคโนโลยี Big Data และ AI เข้ามาปรับใช้ เพื่อประมวลผลข้อมูลนับล้านเหตุการณ์ได้ภายในเสี้ยววินาที จุดเปลี่ยนสำคัญคือการนำ User and Entity Behavior Analytics (UEBA) หรือการวิเคราะห์พฤติกรรมผู้ใช้เข้ามาเป็นส่วนหนึ่งของ SIEM Tools ยุคใหม่ ทำให้ระบบไม่ได้เพียงแค่ตรวจจับตามชุดคำสั่ง (Rule-based) ที่ตั้งไว้เท่านั้น แต่ยังสามารถเรียนรู้และระบุความผิดปกติจากพฤติกรรมที่เปลี่ยนไปของพนักงานหรืออุปกรณ์ภายในเครือข่ายได้เอง

ในปัจจุบันที่องค์กรเปลี่ยนผ่านสู่ยุค Cloud Security และการยึดหลักการ Zero Trust บทบาทของ SIEM จึงกลายเป็นแกนกลางสำคัญของศูนย์ปฏิบัติการเฝ้าระวังความปลอดภัย (SOC) ที่คอยผสานการทำงานระหว่างระบบภายในและบนคลาวด์เข้าด้วยกันอย่างสมบูรณ์แบบ วิวัฒนาการนี้ช่วยให้องค์กรไม่เพียงแค่รู้ว่า เกิดอะไรขึ้น แต่ยังสามารถพยากรณ์และยับยั้งภัยคุกคามได้ก่อนที่ผู้ไม่หวังดีจะเข้าถึงข้อมูลสำคัญขององค์กร

Workflow การทำงานของ SIEM เป็นอย่างไร?

การทำงานของระบบ SIEM ไม่ใช่เพียงแค่การรับข้อมูลแล้วแจ้งเตือนทันที แต่มีกระบวนการเบื้องหลังที่ซับซ้อนเพื่อให้ได้ข้อมูลที่มีความแม่นยำสูง โดยสามารถแบ่งขั้นตอนหลักออกเป็นวงจรที่ทำงานสอดประสานกันดังนี้:

- Data Collection: เป็นขั้นแรกที่ SIEM Tools จะทำการรวบรวม Log และข้อมูลเหตุการณ์ (Events) จากแหล่งต่างๆ ทั่วทั้งองค์กร ไม่ว่าจะเป็น Firewall, Server, Endpoint ไปจนถึงระบบบน Cloud

- Normalization: เนื่องจากข้อมูลที่รับมาจากแต่ละอุปกรณ์มีฟอร์แมตที่แตกต่างกัน ระบบจะทำการปรับแต่งข้อมูลให้เป็นมาตรฐานเดียวกัน เพื่อให้ง่ายต่อการนำไปวิเคราะห์ในขั้นตอนถัดไป

- Correlation: นี่คือหัวใจสำคัญของ SIEM โดยระบบจะนำข้อมูลที่ผ่านการปรับจูนแล้วมาวิเคราะห์หาความสัมพันธ์กัน เช่น หากมีการล็อกอินผิดพลาดหลายครั้งจากต่างประเทศพร้อมกับการเข้าถึงฐานข้อมูลที่ผิดปกติ ระบบจะเชื่อมโยงว่านี่อาจเป็นการโจมตีแบบ Brute Force

- Alerting: เมื่อระบบตรวจพบความสัมพันธ์ที่เข้าข่ายความเสี่ยง จะทำการส่งสัญญาณเตือนไปยังทีมผู้ดูแลความปลอดภัยทันทีตามระดับความรุนแรงที่กำหนดไว้

- Investigation: ทีม SOC จะนำข้อมูลเชิงลึกจากระบบมาตรวจสอบเพื่อหาต้นตอของปัญหา (Root Cause Analysis) ว่าภัยคุกคามนั้นเข้ามาทางไหนและส่งผลกระทบอย่างไรบ้าง

- Response: ขั้นตอนสุดท้ายคือการตอบโต้ภัยคุกคาม ซึ่งอาจเป็นการสั่งบล็อก IP ที่ต้องสงสัย หรือการตัดการเชื่อมต่ออุปกรณ์ที่ติดมัลแวร์ออกจากเครือข่าย เพื่อระงับความเสียหายให้เร็วที่สุด

ตัวอย่างการตรวจจับการโจมตีจริง

หากย้อนกลับไปดูเหตุการณ์จริงที่สะท้อนถึงความสำคัญของ SIEM ได้ชัดเจนที่สุดกรณีหนึ่งคือ การโจมตีกลุ่มบริษัทเทคโนโลยีระดับโลกและหน่วยงานรัฐบาลสหรัฐฯ ผ่านซอฟต์แวร์ SolarWinds หรือที่รู้จักในชื่อ Sunburst Attack

เหตุการณ์นี้ไม่ใช่การโจมตีแบบตรงไปตรงมา แต่เป็นการฝังมัลแวร์มากับตัวอัปเดตซอฟต์แวร์ที่ดูน่าเชื่อถือ ทำให้ระบบป้องกันทั่วไปตรวจจับได้ยากมาก Workflow การตรวจจับความผิดปกติผ่านมุมมองของ SIEM ในเคสลักษณะนี้

- Data Collection & Normalization: ระบบ SIEM เริ่มเก็บรวบรวม Log การทำงานของตัวอัปเดตซอฟต์แวร์ที่เริ่มมีการสื่อสารออกไปยัง Command and Control Server ภายนอกที่ไม่รู้จัก

- Correlation & Detection: ความโดดเด่นของ SIEM Tools ในเคสนี้คือการตรวจพบความสัมพันธ์ที่ผิดปกติ เมื่อพบว่าบัญชีผู้ใช้ระดับสูง (Privileged Accounts) มีการสร้างเหรียญรับรองความปลอดภัยใหม่ (SAML Token) ขึ้นมาเองเพื่อปลอมแปลงเป็นผู้ใช้คนนั้นในการเข้าถึงระบบ Cloud ขององค์กร โดยไม่มีการล็อกอินผ่านระบบ MFA ตามปกติ

- Alerting & Investigation: เมื่อ SIEM พบการข้ามขั้นตอนการพิสูจน์ตัวตน จึงทำการแจ้งเตือนทีม SOC ทันที ทำให้นักวิเคราะห์สามารถสืบย้อนกลับไปจนพบว่าต้นตอมาจากกระบวนการทำงานของซอฟต์แวร์ที่ถูกแก้ไข (Supply Chain Attack)

- Response: หลังจากตรวจสอบพบช่องโหว่ ทีมรักษาความปลอดภัยจึงสามารถระบุขอบเขตความเสียหาย บล็อกการสื่อสารกับโดเมนอันตราย และเริ่มกระบวนการทำความสะอาดระบบได้ก่อนที่ผู้โจมตีจะสามารถขโมยซอร์สโค้ดสำคัญออกมาได้ทั้งหมด

เคสนี้แสดงให้เห็นว่าหากไม่มีระบบ SIEM ที่คอยเชื่อมโยงพฤติกรรมระหว่างเครือข่ายภายในและการขยับขยายตัวบน Cloud (Lateral Movement) องค์กรอาจไม่รู้ตัวเลยว่าถูกบุกรุกเป็นเวลานานนับเดือน เพราะทุกการกระทำของผู้โจมตีดูเหมือนจะเป็น "ขั้นตอนการทำงานปกติ" ของซอฟต์แวร์นั่นเอง

SIEM ทำอะไรได้บ้าง?

ประสิทธิภาพของระบบความปลอดภัยในปัจจุบันไม่ได้วัดกันที่การป้องกันเพียงอย่างเดียว แต่คือการเปลี่ยนข้อมูลมหาศาล (Raw Data) ให้กลายเป็นข้อมูลเชิงลึกที่สามารถโต้ตอบได้จริง โดยหัวใจสำคัญของ SIEM Tools คือความสามารถในการทำงานที่หลากหลายและสอดประสานกันเพื่อปกป้องทรัพย์สินดิจิทัลขององค์กร ดังนี้:

Log Storage

หัวใจพื้นฐานของ SIEM คือการทำหน้าที่เป็นศูนย์กลางรวบรวม Log จากทุกภาคส่วน ไม่ว่าจะเป็น Server, Firewall, Endpoint, ระบบบน Cloud ไปจนถึงระดับ Application ข้อมูลเหล่านี้จะถูกจัดเก็บอย่างเป็นระบบและปลอดภัย เพื่อใช้สำหรับการตรวจสอบย้อนหลังทางนิติวิทยาศาสตร์ดิจิทัล (Forensics) เมื่อเกิดเหตุการณ์ละเมิดความปลอดภัย ช่วยให้องค์กรตอบคำถามได้ว่า "ใคร ทำอะไร ที่ไหน และเมื่อไหร่"

Threat Hunting and Detection

แทนที่จะรอเพียงการแจ้งเตือนตามกฎที่ตั้งไว้ SIEM ช่วยให้ทีมรักษาความปลอดภัยสามารถทำ Threat Hunting หรือการออกล่าภัยคุกคามเชิงรุกได้ โดยการวิเคราะห์พฤติกรรมที่ผิดปกติ (Anomaly Detection) ซึ่งมีประสิทธิภาพสูงในการตรวจจับภัยคุกคามประเภทใหม่ๆ หรือ Zero-day Exploit ที่ไม่มีลายนิ้วมือการโจมตี (Signature) ระบุไว้ในฐานข้อมูลเดิม

Real-time Threat Monitoring

ในโลกไซเบอร์ "เวลา" คือตัวตัดสินความเสียหาย ระบบ SIEM จึงต้องมีความสามารถในการเฝ้าระวังภัยคุกคามแบบ Real-time เพื่อช่วยลดช่วงเวลาที่ภัยคุกคามแอบซ่อนอยู่ในระบบ (Dwell Time) ให้เหลือน้อยที่สุด ยิ่งเราตรวจพบการบุกรุกได้เร็วเท่าไหร่ โอกาสในการยับยั้งและรักษาข้อมูลสำคัญไม่ให้รั่วไหลก็ยิ่งมีมากขึ้นเท่านั้น

Threat Event Categorization

ในแต่ละวันระบบความปลอดภัยอาจแจ้งเตือนนับพันรายการจนเกิดภาวะ Alert Fatigue ระบบ SIEM Tools จึงเข้ามาช่วยจัดกลุ่มเหตุการณ์ตามระดับความรุนแรง (Severity) และใช้กลไกวิเคราะห์เพื่อแยกแยะการแจ้งเตือนที่ผิดพลาด (False Positive) ออกจากภัยคุกคามที่เกิดขึ้นจริง เพื่อให้ทีมงานสามารถทุ่มเททรัพยากรไปกับการจัดการปัญหาที่วิกฤตต่อธุรกิจที่สุดก่อน

Reduced Response Time

เมื่อ SIEM ตรวจพบภัยคุกคาม ข้อมูลจะถูกเชื่อมโยงเข้ากับ Incident Workflow ทันที ช่วยให้นักวิเคราะห์ความปลอดภัยตัดสินใจรับมือได้อย่างแม่นยำและรวดเร็ว ลดขั้นตอนการประสานงานแบบเดิมๆ ที่เชื่องช้า ซึ่งความรวดเร็วนี้เองที่เป็นกุญแจสำคัญในการจำกัดวงความเสียหายไม่ให้ลุกลามไปทั่วทั้งเครือข่าย

Integration with Other Security Systems

หนึ่งในจุดแข็งที่สุดคือการเป็นตัวกลางในการเชื่อมต่อ (Integration) กับระบบความปลอดภัยอื่นๆ เช่น EDR, IAM, Active Directory และ Cloud Platform ต่างๆ การรวมศูนย์ข้อมูลจากเครื่องมือที่หลากหลายช่วยให้ผู้ดูแลเห็นภาพภัยคุกคามแบบ End-to-End มองเห็นเส้นทางการโจมตีตั้งแต่จุดเริ่มต้นผ่านระบบเครือข่ายไปจนถึงการเข้าถึงข้อมูลสำคัญ

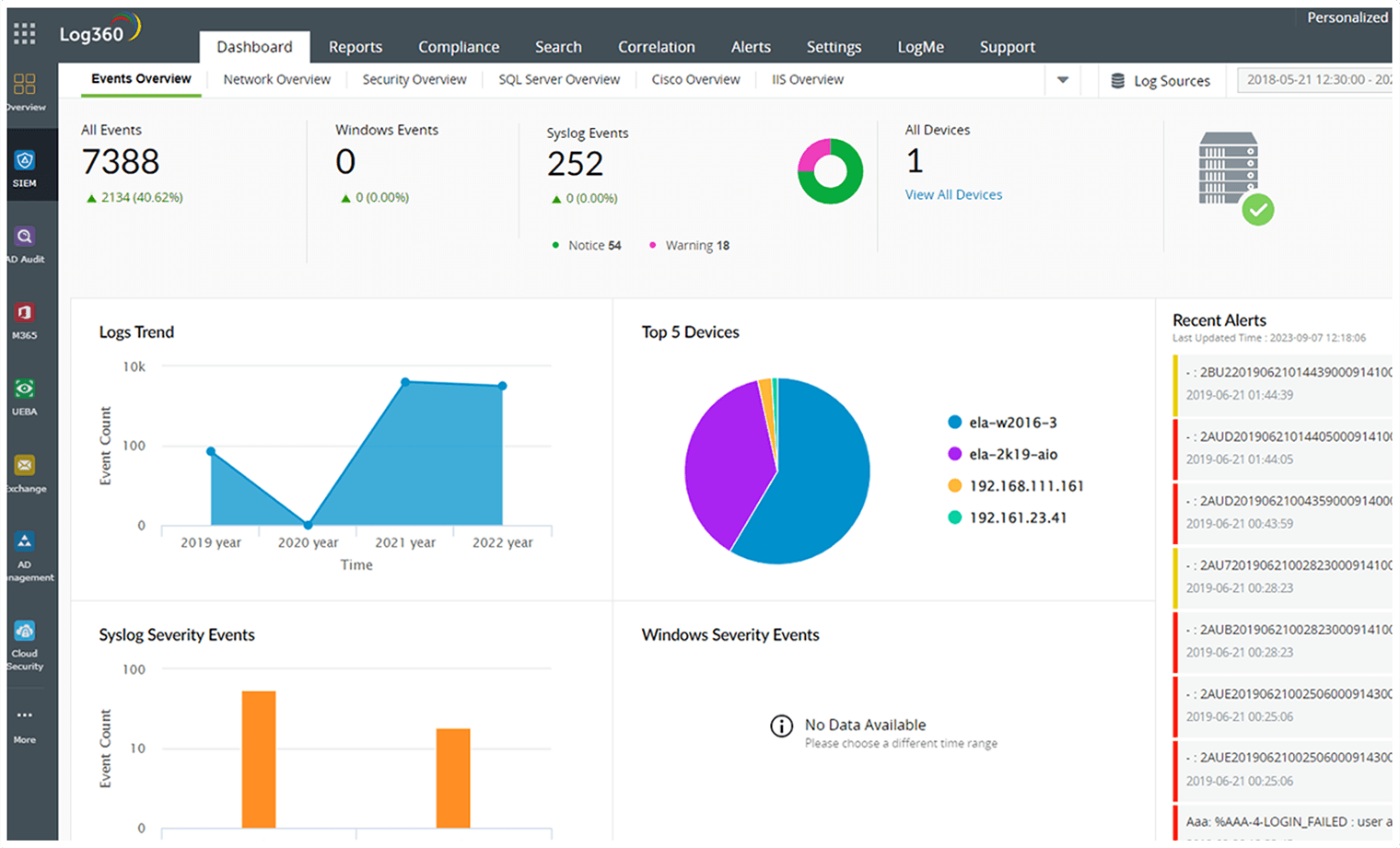

Dashboard Display

ข้อมูลเชิงเทคนิคที่ซับซ้อนจะถูกสรุปผลผ่าน Dashboard ที่เข้าใจง่าย โดยแบ่งมุมมองตามความต้องการใช้งาน เช่น Executive Dashboard สำหรับผู้บริหารเพื่อดูภาพรวมความเสี่ยง (Risk) และแนวโน้ม (Trend) ของภัยคุกคามในภาพใหญ่ หรือ Technical Dashboard สำหรับนักวิเคราะห์เพื่อติดตาม Incident สำคัญและจัดการเหตุการณ์ทั้งหมดได้ภายในหน้าเดียว

SIEM vs XDR vs SOAR

แม้ว่าทั้งสามเทคโนโลยีจะมีเป้าหมายร่วมกันคือการยกระดับความปลอดภัยทางไซเบอร์ แต่ในความจริงแล้วมีบทบาทและขอบเขตการทำงานที่แตกต่างกันอย่างสิ้นเชิง การทำความเข้าใจความแตกต่างระหว่าง SIEM, XDR และ SOAR จะช่วยให้องค์กรสามารถเลือกใช้เครื่องมือได้ตรงกับความต้องการและงบประมาณมากที่สุด

- SIEM (Security Information and Event Management): ทำหน้าที่เป็น Centralized Log Management ที่เน้นการเก็บข้อมูลจากทุกแหล่งเพื่อวิเคราะห์หาความสัมพันธ์ (Correlation) และตอบโจทย์เรื่องการตรวจสอบย้อนหลัง (Compliance)

- XDR (Extended Detection and Response): เป็นวิวัฒนาการที่เน้นความลึกในการตรวจจับ (Deep Detection) โดยการรวบรวมข้อมูลจากจุดสำคัญเท่านั้น เช่น Endpoint, Email และ Cloud เพื่อไล่ล่าภัยคุกคามที่ซับซ้อนได้รวดเร็วกว่า SIEM

- SOAR (Security Orchestration, Automation and Response): เน้นที่การจัดการเหตุการณ์ (Incident Management) และการทำงานอัตโนมัติโดย SIEM SOAR คือ คู่หูที่สมบูรณ์แบบ เพราะเมื่อ SIEM ตรวจพบเหตุการณ์ SOAR จะเป็นคนลงมือแก้ไข (Action) ตามที่กำหนดไว้ทันที

เพื่อให้เข้าใจมากขึ้นนี่คือตารางแสดงความแตกต่างในแต่ละด้านของ SIEM, XDR และ SOAR

Criteria | SIEM | XDR | SOAR |

|---|---|---|---|

จุดประสงค์หลัก | รวม Log และวิเคราะห์ความสัมพันธ์ | ตรวจจับภัยคุกคามเชิงลึก | จัดการ Workflow และตอบโต้ |

แหล่งที่มาของข้อมูล | ทุกอุปกรณ์ (Firewall, Server, App) | เฉพาะจุด (Endpoint, Cloud, Network) | รับข้อมูลจาก SIEM/XDR เพื่อทำงานต่อ |

การทำงานอัตโนมัติ | มีจำกัด (เน้นแจ้งเตือน) | ปานกลาง (เน้นใน Ecosystem ตัวเอง) | สูงมาก (ใช้ Playbooks อัตโนมัติ) |

ความเชี่ยวชาญที่ต้องใช้ | ต้องใช้ผู้เชี่ยวชาญปรับแต่ง Rule | ใช้งานง่ายกว่า (มี AI ช่วย) | ต้องมีการวางแผน Workflow ที่ซับซ้อน |

Compliance & Audit | รองรับดีเยี่ยม (มีรายงานครบ) | ไม่ใช่จุดเน้นหลัก | เน้นการเก็บสถิติการตอบโต้เหตุการณ์ |

ประโยชน์ของ SIEM ต่อองค์กร

การนำระบบ SIEM เข้ามาปรับใช้ในองค์กรไม่ได้เป็นเพียงการทำตามมาตรฐานความปลอดภัยเท่านั้น แต่ยังมอบประโยชน์เชิงกลยุทธ์ที่ช่วยให้ธุรกิจดำเนินต่อไปได้อย่างมั่นคงท่ามกลางภัยคุกคามที่เปลี่ยนแปลงตลอดเวลา โดยประโยชน์หลักที่องค์กรจะได้รับมีดังนี้:

Extensive Data Visibility

SIEM ช่วยให้องค์กรมีทัศนวิสัยที่ครอบคลุม โดยการรวบรวมข้อมูลความปลอดภัยจากทุกระบบ ไม่ว่าจะเป็นระบบภายใน (On-premises) หรือบนคลาวด์มาไว้ในที่เดียว ทำให้ทีมรักษาความปลอดภัยมองเห็นภาพรวมของเหตุการณ์ทั้งหมด (Single Source of Truth) โดยไม่มีจุดอับสายตาที่แฮ็กเกอร์จะใช้หลบซ่อนตัวได้

Improved Threat Detection

ความสามารถในการทำ Correlation ทำให้ระบบ SIEM สามารถตรวจจับภัยคุกคามขั้นสูงที่ระบบรักษาความปลอดภัยแบบเดี่ยว (Siloed Systems) ไม่สามารถมองเห็นได้ เช่น การพยายามล็อกอินที่ดูเหมือนปกติ แต่เมื่อนำมาวิเคราะห์ร่วมกับพฤติกรรมการดึงข้อมูลที่ผิดเวลา ระบบจะระบุได้ทันทีว่านี่คือการโจมตี

Improved SOC Performance

ระบบนี้ช่วยลดภาระงานแบบ Manual ของทีม SOC (Security Operations Center) ได้อย่างมหาศาล ด้วยการคัดกรองและจัดลำดับความสำคัญของเหตุการณ์ (Incident Prioritization) ช่วยให้นักวิเคราะห์ความปลอดภัยโฟกัสไปที่ภัยคุกคามที่มีความเสี่ยงสูงที่สุดก่อน แทนที่จะต้องเสียเวลากับการแจ้งเตือนเล็กน้อยที่ไม่มีนัยสำคัญ

Centralized Monitoring

ผู้ดูแลระบบไม่ต้องสลับหน้าจอไปมาเพื่อตรวจสอบเครื่องมือหลายชนิดอีกต่อไป เพราะ SIEM ทำหน้าที่เป็นศูนย์กลางการเฝ้าระวัง (Centralized Monitoring) ซึ่งช่วยลดความซับซ้อนในการบริหารจัดการ Security Stack ขององค์กร และช่วยให้การทำงานมีความเป็นเอกภาพมากขึ้น

Effective Response

เมื่อข้อมูลทั้งหมดถูกรวมศูนย์ การตอบสนองต่อเหตุการณ์จึงทำได้รวดเร็วและแม่นยำยิ่งขึ้น ทีมรักษาความปลอดภัยสามารถดึงข้อมูลแวดล้อมมาวิเคราะห์เพื่อหาวิธีรับมือที่เหมาะสมที่สุด ช่วยจำกัดวงความเสียหาย (Blast Radius) ไม่ให้ขยายตัวจนส่งผลกระทบต่อธุรกิจในวงกว้าง

Regulatory Compliance Support

สำหรับองค์กรในไทย SIEM คือตัวช่วยสำคัญในการปฏิบัติตามข้อกำหนดด้านกฎหมายและมาตรฐานสากล เช่น PDPA, ISO/IEC 27001, และ PCI-DSS โดยระบบสามารถสร้างรายงาน (Compliance Report) สำหรับการทำ Audit ได้โดยอัตโนมัติ ช่วยลดภาระในการเตรียมเอกสารและยืนยันความโปร่งใสในการจัดการข้อมูลจราจรคอมพิวเตอร์

ปัจจัยสำคัญในการเลือกใช้งาน SIEM

การจัดซื้อ SIEM Tools มาติดตั้งเพียงอย่างเดียวไม่ใช่การการันตีความปลอดภัยเสมอไป เพราะบ่อยครั้งที่องค์กรต้องเผชิญกับปัญหาการแจ้งเตือนที่ล้นจนรับมือไม่ไหว (Alert Fatigue) หรือการได้ข้อมูลที่ไม่มีประโยชน์ การจะทำให้ SIEM ทำงานได้อย่างเต็มประสิทธิภาพจึงต้องอาศัยปัจจัยสำคัญดังนี้

- การกำหนด Use Case ที่ชัดเจน: ก่อนเริ่มต้นควรระบุก่อนว่าองค์กรต้องการตรวจจับอะไรเป็นพิเศษ เช่น ต้องการป้องกันข้อมูลรั่วไหล (Data Exfiltration), ตรวจสอบการใช้งานบัญชีสิทธิสูง (Privileged Account Monitoring) หรือเน้นไปที่การทำ Compliance เพื่อให้สามารถตั้งค่าระบบได้อย่างตรงจุด

- การเลือก Data Source ที่มีคุณค่า: ไม่จำเป็นต้องส่งทุก Log เข้าสู่ระบบ SIEM เพราะจะทำให้สิ้นเปลืองทรัพยากรและงบประมาณ ควรเลือกแหล่งข้อมูลที่มีความหมายต่อการรักษาความปลอดภัยจริงๆ เช่น Firewall, Active Directory, VPN Logs และ Critical Application Logs

- การปรับแต่ง Rule และ Alert อย่างเหมาะสม: การใช้ค่าเริ่มต้น (Default Rules) จากโรงงานอาจไม่เหมาะกับพฤติกรรมการใช้งานของทุกองค์กร การหมั่นปรับจูน (Fine-tuning) เพื่อลด False Positive และเพิ่มความแม่นยำในการตรวจจับคือหัวใจสำคัญที่ทำให้ระบบ SIEM ของคุณมีความน่าเชื่อถือ

- บุคลากร + Process + Technology ต้องเดินไปพร้อมกัน: แม้จะมีเทคโนโลยีที่ดีที่สุด แต่หากขาด Process การจัดการเหตุการณ์ที่ชัดเจน หรือขาดบุคลากรที่มีทักษะในการวิเคราะห์ข้อมูล ระบบก็จะเป็นเพียงที่เก็บ Log ราคาแพง การสร้างความสอดประสานระหว่างเครื่องมือและทีมงานจึงเป็นสิ่งที่ขาดไม่ได้

ประเภทของ SIEM

การเลือกรูปแบบการติดตั้งระบบ SIEM ที่เหมาะสมกับโครงสร้างพื้นฐานและทรัพยากรขององค์กร คือก้าวแรกสู่การสร้างความปลอดภัยที่ยั่งยืน โดยในปัจจุบันเราสามารถแบ่งประเภทของ SIEM Tools ตามลักษณะการติดตั้งและบริหารจัดการได้เป็น 3 รูปแบบหลัก ดังนี้:

On-Premises SIEM

เป็นการติดตั้งระบบและจัดเก็บข้อมูลทั้งหมดไว้ภายในศูนย์ข้อมูล (Data Center) ขององค์กรเอง รูปแบบนี้เหมาะสำหรับองค์กรที่มีนโยบายความปลอดภัยเข้มงวดเป็นพิเศษ หรืออยู่ในอุตสาหกรรมที่มีกฎระเบียบว่าห้ามนำข้อมูลออกนอกสถานที่ เช่น ธุรกิจการเงินหรือหน่วยงานภาครัฐ ข้อดีคือการควบคุมข้อมูลได้อย่างเบ็ดเสร็จ แต่ต้องแลกมาด้วยค่าใช้จ่ายในการดูแลรักษาฮาร์ดแวร์และทีมงานที่ต้องคอยอัปเดตระบบด้วยตนเอง

Cloud-Based SIEM

หรือที่เรียกกันว่า SaaS SIEM เป็นรูปแบบที่ตอบโจทย์ยุคดิจิทัลมากที่สุด เพราะองค์กรไม่จำเป็นต้องลงทุนในอุปกรณ์เซิร์ฟเวอร์ราคาแพง แต่สามารถใช้บริการผ่านผู้ให้บริการคลาวด์ได้ทันที ข้อดีเด่นคือความยืดหยุ่น (Scalability) ที่สามารถขยายพื้นที่จัดเก็บข้อมูลได้ตามความต้องการจริง และทีม IT ไม่ต้องกังวลเรื่องการซ่อมบำรุงระบบพื้นฐาน ทำให้มีเวลาไปโฟกัสกับการล่าภัยคุกคามได้มากขึ้น

Hybrid SIEM

สำหรับองค์กรที่อยู่ในช่วงเปลี่ยนผ่าน (Digital Transformation) ที่มีทั้งระบบเซิร์ฟเวอร์ภายในและแอปพลิเคชันบน Cloud การเลือกใช้ Hybrid SIEM คือทางเลือกที่ชาญฉลาดที่สุด รูปแบบนี้จะทำการรวบรวม Log จากทุกสภาพแวดล้อมมาประมวลผลร่วมกันในหน้าจอเดียว ช่วยปิดช่องโหว่ที่อาจเกิดขึ้นระหว่างการส่งต่อข้อมูลข้ามระบบ และทำให้ทีมรักษาความปลอดภัยเห็นภาพรวมขององค์กรได้อย่างไร้รอยต่อ

การเลือก SIEM สำหรับองค์กรขนาดเล็ก vs ขนาดใหญ่

การเลือกใช้ระบบความปลอดภัยให้ตอบโจทย์ธุรกิจนั้นไม่ใช่เรื่องของการเลือกสิ่งที่ "แพงที่สุด" แต่คือการเลือกสิ่งที่ "เหมาะสมที่สุด" กับทรัพยากรและความเสี่ยงที่องค์กรเผชิญอยู่ เนื่องจากองค์กรแต่ละขนาดมีโครงสร้างพื้นฐาน IT และความซับซ้อนของข้อมูลที่แตกต่างกันอย่างสิ้นเชิง การพิจารณาเลือก SIEM จึงต้องคำนึงถึงขีดความสามารถในการรองรับข้อมูลและกำลังคนในการเฝ้าระวังเหตุการณ์เป็นสำคัญ

- องค์กรขนาดเล็ก (SMBs): มักมีข้อจำกัดด้านงบประมาณและจำนวนบุคลากร IT การเลือกใช้ SIEM Tools ในรูปแบบ Cloud-Based หรือ SaaS จึงเป็นทางเลือกที่ได้รับความนิยม เพราะไม่ต้องลงทุนกับระบบฮาร์ดแวร์เอง และเน้นฟีเจอร์ที่ใช้งานง่าย (User-friendly) มีรายงานสำเร็จรูปสำหรับทำ Compliance เช่น PDPA ได้ทันที เพื่อให้สามารถยกระดับความปลอดภัยได้โดยไม่ต้องพึ่งพาผู้เชี่ยวชาญจำนวนมาก

- องค์กรขนาดใหญ่ (Enterprises): มักเผชิญกับภัยคุกคามที่มีความซับซ้อนสูงและมีปริมาณ Log มหาศาลจากหลายสาขา การเลือกใช้ระบบ SIEM จึงต้องเน้นความสามารถในการประมวลผลข้อมูลระดับ Big Data และต้องมีฟีเจอร์ขั้นสูงอย่าง UEBA เพื่อตรวจจับพฤติกรรมผิดปกติเชิงลึก รวมถึงต้องสามารถทำงานร่วมกับระบบ SOAR เพื่อช่วยให้ทีม SOC สามารถตอบโต้ภัยคุกคามแบบอัตโนมัติได้ท่ามกลางความกดดันของเหตุการณ์ที่เกิดขึ้นตลอด 24/7

สรุปพร้อม แนะนำ SIEM ที่น่าสนใจ

ในยุคที่การโจมตีทางไซเบอร์มีความซับซ้อนและแนบเนียนขึ้นทุกวัน การรอให้เกิดเหตุการณ์ละเมิดความปลอดภัยก่อนแล้วค่อยแก้ไขอาจหมายถึงความเสียหายที่ประเมินค่าไม่ได้ ทั้งในแง่ของทรัพย์สินและชื่อเสียงขององค์กร บทบาทของ SIEM จึงไม่ใช่เพียงแค่เครื่องมือเก็บข้อมูลจราจรคอมพิวเตอร์อีกต่อไป แต่เป็นเข็มทิศและโล่กำบังเชิงรุกที่ช่วยให้ทีมรักษาความปลอดภัยมองเห็นความผิดปกติก่อนที่ภัยคุกคามจะทำอันตรายต่อระบบ การมีระบบ SIEM ที่แข็งแกร่งจึงเป็นหัวใจสำคัญของการสร้างความยั่งยืนให้แก่ธุรกิจในยุคดิจิทัลอย่างแท้จริง

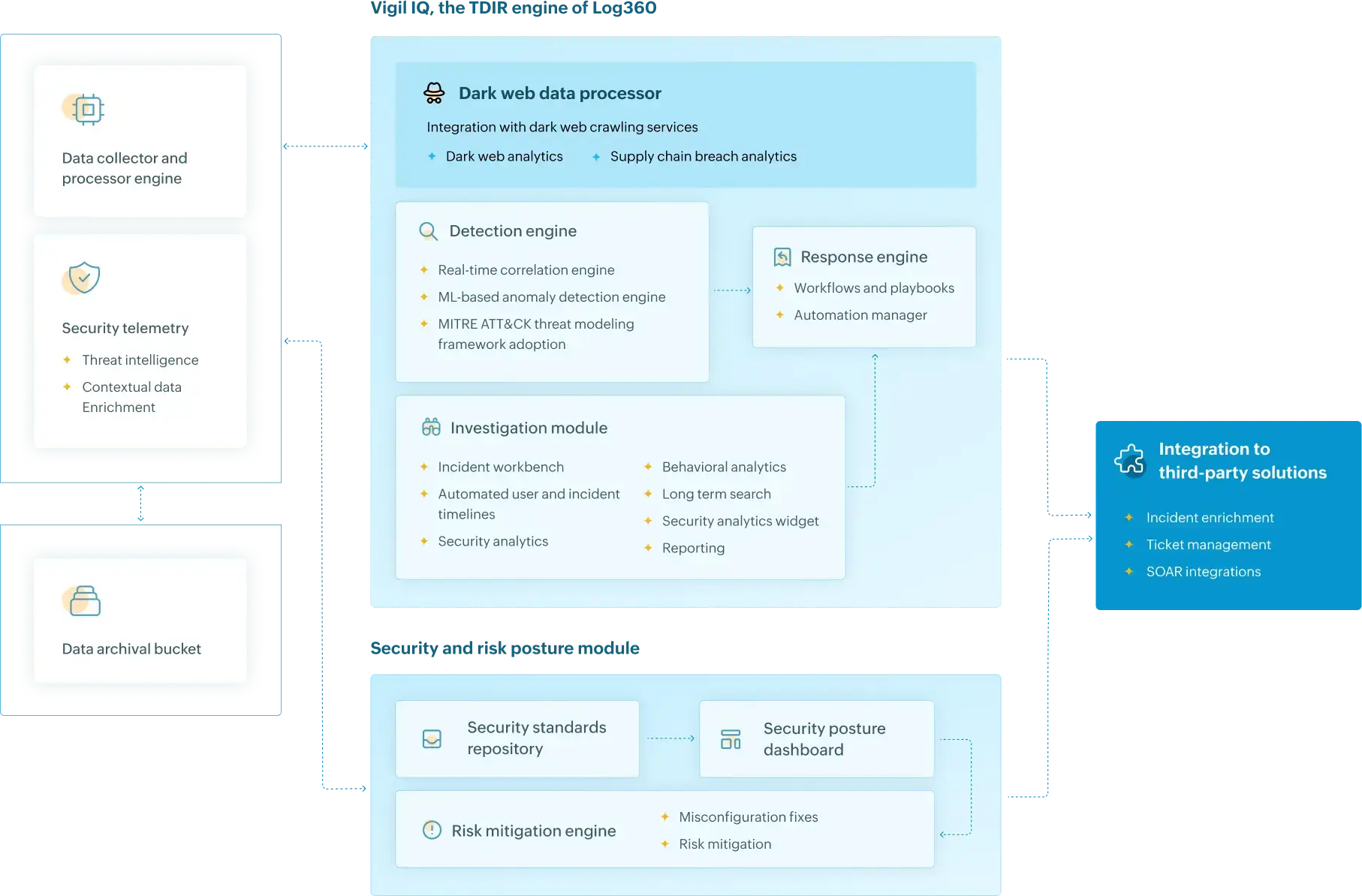

สำหรับองค์กรที่กำลังมองหาเครื่องมือที่ตอบโจทย์ทั้งความครบถ้วนและการใช้งานที่เรียบง่าย เราขอแนะนำ ManageEngine Log360 ซึ่งเป็นโซลูชัน SIEM ยุคใหม่ที่ได้รับการออกแบบมาเพื่อแก้ปัญหาความซับซ้อนในการบริหารจัดการความปลอดภัยโดยเฉพาะ

สำหรับองค์กรที่กำลังมองหาเครื่องมือที่ตอบโจทย์ทั้งความครบถ้วนและการใช้งานที่เรียบง่าย เราขอแนะนำ ManageEngine Log360 ซึ่งเป็นโซลูชัน SIEM ยุคใหม่ที่ได้รับการออกแบบมาเพื่อแก้ปัญหาความซับซ้อนในการบริหารจัดการความปลอดภัยโดยเฉพาะ

- Unified SIEM Platform: เป็น SIEM Tools ที่รวบรวมความสามารถของ Log Management, Threat Detection และเทคโนโลยี UEBA (User and Entity Behavior Analytics) ไว้ในหนึ่งเดียว ช่วยให้การวิเคราะห์พฤติกรรมผู้ใช้ที่ผิดปกติทำได้อย่างแม่นยำด้วยขุมพลังจาก AI

- ครบเครื่องเรื่องความปลอดภัย: ไม่เพียงแค่ตรวจจับ แต่ยังมาพร้อมความสามารถในการทำ Incident Management และการเชื่อมต่อกับระบบอื่นๆ เพื่อทำ Automation เบื้องต้น ทำให้ภาพรวมของ SIEM SOAR คือ สิ่งที่องค์กรสามารถเข้าถึงได้จริง

- เหมาะสำหรับองค์กรที่เริ่มต้นอย่างเป็นระบบ: ด้วยความที่หน้าตาผู้ใช้งาน (User Interface) ถูกออกแบบมาให้ใช้งานง่าย ไม่ซับซ้อนจนเกินไป จึงเหมาะอย่างยิ่งสำหรับองค์กรที่ต้องการเริ่มต้นสร้างระบบ SIEM อย่างมีมาตรฐาน โดยที่ไม่ต้องอาศัยผู้เชี่ยวชาญระดับสูงในการดูแลเพียงอย่างเดียว

- ยืดหยุ่นสำหรับทุกทีม: ไม่ว่าจะเป็นทีม IT ทั่วไปที่ต้องการดูแลภาพรวมความปลอดภัย หรือทีม SOC ที่ต้องเจาะลึกวิเคราะห์เหตุการณ์ ManageEngine Log360 มีเครื่องมือและรายงานสำเร็จรูป หรือ Pre-built Reports ที่รองรับความต้องการของทุกภาคส่วน รวมถึงรายงานด้าน Compliance สากลและ PDPA ของไทย

การลงทุนใน SIEM ที่ชาญฉลาดอย่าง ManageEngine Log360 จะช่วยยกระดับการเผชิญหน้ากับภัยไซเบอร์ได้อย่างมั่นใจ ทดสองเดโม่ฟรี 30 วันคลิ้กที่นี่

References:

IBM – “Cost of a Data Breach Report 2024” (IBM, 2024)

Gartner – “Magic Quadrant for Security Information and Event Management” (Gartner, 2024)

Microsoft – “What is SIEM?” (Microsoft, 2025)

PDPC Thailand – “มาตรฐานการจัดเก็บข้อมูลจราจรและข้อมูลส่วนบุคคลตามกฎหมายไทย” (สำนักงานคณะกรรมการคุ้มครองข้อมูลส่วนบุคคล, 2025)

Microsoft Security Blog – “Microsoft Internal Solorigate Investigation Update” (Microsoft, 2020)

Microsoft Community Hub – “SolarWinds Post-Compromise Hunting with Azure Sentinel” (Microsoft, 2020)

TechTalkThai – “Microsoft รายงานสรุปการถูกโจมตีจากแฮ็กเกอร์ SolarWinds” (TechTalkThai, 2021)

Fortinet – “SolarWinds Supply Chain Attack | Fortinet Cyber Glossary” (Fortinet, 2021)

Zscaler – “What is the SolarWinds Cyberattack?” (Zscaler, 2021)

ติดตามข่าวสารเพิ่มเติมได้ที่

Linkedin : https://www.linkedin.com/company/manageenginethailand

Facebook: https://www.facebook.com/manageenginethailand