SOC คืออะไร? ทำไมองค์กรยุคดิจิทัลถึงขาด SOC ไม่ได้อีกต่อไป

ในยุคดิจิทัลที่ภัยคุกคามทางไซเบอร์ทวีความรุนแรงและซับซ้อนขึ้นอย่างต่อเนื่อง การมีระบบป้องกันที่แข็งแกร่งและเชื่อถือได้จึงกลายเป็นสิ่งจำเป็นสำหรับทุกองค์กร SOC Security Operation Center คือโซลูชันที่ช่วยให้องค์กรสามารถเฝ้าระวัง ตรวจจับ และตอบสนองต่อภัยคุกคามได้อย่างรวดเร็วและมีประสิทธิภาพ ในบทความนี้จะช่วยให้คุณเข้าใจว่า SOC คืออะไร มีประโยชน์อย่างไร และสำคัญต่อองค์กรของคุณอย่างไร

Security Operations Center (SOC) คืออะไร

ศูนย์ปฏิบัติการความปลอดภัย (Security Operations Center: SOC) คือศูนย์บัญชาการสำหรับการเฝ้าระวัง ตรวจจับ วิเคราะห์ และตอบสนองต่อภัยคุกคาม ในทุกๆระบบสารสนเทศที่องค์กรใช้ในการดำเนินโครงสร้างพื้นฐานด้านไอที ครอบคลุมตั้งแต่เว็บไซต์ ฐานข้อมูล เซิร์ฟเวอร์ แอปพลิเคชัน เครือข่าย เดสก์ท็อป ศูนย์ข้อมูล ไปจนถึงเอนด์พอยต์หลากหลายประเภท ตลอด 24 ชั่วโมง หรือ พูดง่าย ๆ SOC คือ “ศูนย์ควบคุมความปลอดภัยขององค์กร” ที่มีหน้าที่ทำให้ข้อมูล ระบบ และโครงสร้างพื้นฐานไอทีปลอดภัยจากการโจมตีทุกรูปแบบ

การจัดตั้ง SOC จะทำหน้าที่ติดตามและประเมินสุขภาพขององค์ประกอบทุกส่วน รวมถึงภัยคุกคามที่มีอยู่และที่อาจเกิดขึ้น พร้อมตอบสนองต่อภัยคุกคามดังกล่าว อีกทั้งยังวางมาตรการและระเบียบการด้านความมั่นคงปลอดภัยสารสนเทศเพื่อป้องกันเหตุในอนาคต

SOC ทำหน้าที่อะไรบ้าง

เพื่อให้ SOC ทำหน้าที่ในด้านความปลอดภัยได้อย่างครอบคลุมและครบถ้วน SOC จึงต้องมี 10 หน้าที่หลักในการปฏิบัติหน้าที่ ดังนี้

1.การเฝ้าระวังตลอด 24/7 (Continuous Monitoring)

SOC ทำหน้าที่ตรวจสอบความเคลื่อนไหวของระบบทั้งหมดแบบเรียลไทม์ ไม่ว่าจะเป็นเครือข่าย อุปกรณ์ ผู้ใช้งาน หรือแอปพลิเคชัน เพื่อจับพฤติกรรมที่ผิดปกติหรือเสี่ยงต่อการโจมตีล่วงหน้า การเฝ้าระวังตลอด 24 ชั่วโมงทุกวันช่วยให้สามารถค้นพบสัญญาณของภัยคุกคามได้ทันที ลดเวลาที่ผู้โจมตีแฝงตัวอยู่ในระบบ และเพิ่มโอกาสในการป้องกันปัญหาก่อนที่จะเกิดความเสียหายจริง

2.การตรวจจับภัยคุกคาม (Threat Detection)

SOC ใช้เทคโนโลยีขั้นสูงอย่าง SIEM, UEBA และ Threat Intelligence ในการวิเคราะห์ข้อมูลจำนวนมหาศาลเพื่อระบุภัยคุกคามที่กำลังเกิดขึ้นหรือกำลังจะเกิดขึ้น เครื่องมือเหล่านี้ช่วยตรวจจับมัลแวร์ การบุกรุก การเคลื่อนไหวที่ผิดปกติ รวมถึงกิจกรรมที่อาจชี้ถึงการโจมตีขั้นสูงอย่าง APT การตรวจจับที่แม่นยำและรวดเร็วทำให้สามารถยับยั้งการโจมตีได้ตั้งแต่ระยะเริ่มต้น

3.การตอบสนองต่อเหตุการณ์ (Incident Response)

เมื่อระบบตรวจพบภัยคุกคาม SOC จะเริ่มกระบวนการตอบสนองทันทีโดยการกักกันปัญหา ปิดกั้นผู้โจมตี วิเคราะห์สถานการณ์ และแก้ไขผลกระทบที่เกิดขึ้น เป้าหมายคือการจำกัดความเสียหายและฟื้นตัวกลับสู่สภาวะปกติให้เร็วที่สุด ด้วยกระบวนการ Incident Response ที่มีมาตรฐาน องค์กรจะสามารถลด Downtime และป้องกันไม่ให้เหตุการณ์ลุกลามไปยังระบบอื่น ๆ

4.การสืบสวนและหาสาเหตุ (Incident Investigation & Root Cause Analysis)

หลังเหตุการณ์ถูกควบคุม SOC จะทำการวิเคราะห์เจาะลึกเพื่อระบุสาเหตุที่แท้จริงของปัญหา ไม่ว่าจะมาจากช่องโหว่ การตั้งค่าผิดพลาด ความผิดพลาดของผู้ใช้งาน หรือการโจมตีแบบอาศัยจุดอ่อนของระบบ การทำ Root Cause Analysis ช่วยให้องค์กรเข้าใจว่าปัญหาเกิดขึ้นได้อย่างไร และสามารถวางมาตรการป้องกันไม่ให้เกิดซ้ำในอนาคต ซึ่งเป็นขั้นตอนสำคัญในการยกระดับความมั่นคงปลอดภัยอย่างยั่งยืน

5.การบริหารข้อมูลภัยคุกคาม (Threat Intelligence Management)

SOC Security Operation Center รวบรวมและวิเคราะห์ข้อมูลภัยคุกคามจากหลายแหล่ง เช่น ฐานข้อมูลมัลแวร์ รายงานภัยคุกคามระดับโลก หรือ IP/Domain blacklist ข้อมูลเหล่านี้ช่วยให้องค์กรมองเห็นภาพรวมของภัยคุกคามที่อาจเกิดขึ้นและเพิ่มความแม่นยำในการตรวจจับ SOC ที่มี Threat Intelligence ที่ดีจะสามารถระบุแนวโน้มใหม่ ๆ ของการโจมตีและเตรียมรับมือได้ก่อนคู่แข่งหรือผู้โจมตี

6.การจัดการช่องโหว่ (Vulnerability Management)

SOC ทำหน้าที่ตรวจสอบและประเมินช่องโหว่ในระบบ ไม่ว่าจะเป็นซอฟต์แวร์ที่ยังไม่ได้อัปเดต การตั้งค่าที่ไม่ปลอดภัย หรือการเปิดบริการที่ไม่จำเป็น เมื่อพบช่องโหว่ SOC จะเสนอวิธีแก้ไข เช่น การ Patch การปรับค่าคอนฟิก หรือการปิดบริการที่เสี่ยง การจัดการช่องโหว่อย่างสม่ำเสมอช่วยลดโอกาสที่ผู้โจมตีจะใช้ช่องโหว่เหล่านี้เป็นทางเข้ามายังระบบขององค์กร

7.การจัดเก็บและวิเคราะห์ Log (Log Management & Analysis)

SOC เก็บรวบรวม Log จากทุกอุปกรณ์ เช่น Firewall เซิร์ฟเวอร์ Endpoint หรือ Cloud Services เพื่อนำมาวิเคราะห์หาเหตุการณ์ผิดปกติ Log เหล่านี้ช่วยให้ SOC เห็นภาพรวมของระบบทั้งหมดและสามารถย้อนดูข้อมูลย้อนหลังได้เมื่อเกิดเหตุการณ์ การจัดการ Log ที่ดีทำให้การสืบสวนเหตุการณ์มีความแม่นยำและครบถ้วนมากขึ้น

8.การปฏิบัติตามมาตรฐานและรายงาน (Compliance & Reporting)

SOC มีบทบาทสำคัญในการช่วยให้องค์กรปฏิบัติตามข้อกำหนดด้านความปลอดภัยและกฎหมายต่าง ๆ เช่น ISO 27001, PCI-DSS, PDPA หรือ GDPR ด้วยการเก็บข้อมูลอย่างเหมาะสม สร้างรายงาน และจัดเตรียมหลักฐานเพื่อรองรับการตรวจสอบ นอกจากนี้ยังช่วยให้ผู้บริหารเห็นภาพรวมความเสี่ยงด้านความปลอดภัยเพื่อใช้ในการตัดสินใจเชิงกลยุทธ์

9. การจัดการและวิเคราะห์ด้านความปลอดภัยแบบอัตโนมัติ (Security Automation & Orchestration)

SOC Security Operation Center ใช้ระบบอัตโนมัติอย่าง SOAR เพื่อช่วยลดภาระงานที่ซ้ำซ้อน เช่น การสร้าง Ticket การปิดกั้น IP อัตโนมัติ หรือการแจ้งเตือนทีมที่เกี่ยวข้อง การใช้ Automation ทำให้การตอบสนองต่อภัยคุกคามรวดเร็วขึ้น ลด Human Error และทำให้ทีม SOC สามารถโฟกัสกับงานวิเคราะห์เชิงลึกที่มีความสำคัญมากกว่า

10. การพัฒนาอย่างต่อเนื่อง (Continuous Improvement)

SOC ไม่ได้ทำแค่ตรวจจับและตอบสนอง แต่ยังประเมินประสิทธิภาพของเครื่องมือ นโยบาย และขั้นตอนต่าง ๆ อยู่เสมอ เพื่อปรับปรุงให้ทันต่อการเปลี่ยนแปลงของภัยคุกคามใหม่ ๆ การพัฒนาอย่างต่อเนื่องนี้ทำให้องค์กรสามารถสร้างระบบ Soc Cyber Securityที่แข็งแกร่งและมีความยืดหยุ่นต่อความเสี่ยงในอนาคต

ประเภทของ Security Operations Center (SOC)

1.ศูนย์ปฏิบัติการความปลอดภัยภายในองค์กร (In-house SOC)

In-house SOC คือศูนย์ปฏิบัติการความปลอดภัยที่องค์กรสร้างและบริหารเองทั้งหมด โดยมีทีม Security Analyst, Engineer และ Incident Responder ภายในองค์กร ข้อดีคือองค์กรควบคุมระบบและข้อมูลได้อย่างเต็มที่ การประสานงานรวดเร็ว และสามารถปรับการทำงานให้ตรงกับบริบทของธุรกิจได้สูง อย่างไรก็ตาม In-house SOC ต้องใช้ต้นทุนสูงมาก ทั้งอุปกรณ์ ซอฟต์แวร์ และบุคลากรที่มีทักษะเฉพาะ ทำให้เหมาะกับองค์กรขนาดใหญ่หรือหน่วยงานที่ต้องรักษาความปลอดภัยข้อมูลระดับสูง เช่น ธนาคารและสถาบันการเงิน

2.จ้าง SOC จากภายนอก (Outsourced SOC / Managed SOC)

Outsourced SOC คือการว่าจ้างผู้เชี่ยวชาญจากภายนอก เช่น Managed Security Service Provider (MSSP) ให้ดูแลระบบรักษาความปลอดภัยแทนองค์กรทั้งหมดหรือบางส่วน ข้อดีคือมีทีมงานที่มีประสบการณ์สูง เครื่องมือครบ พร้อมให้บริการ 24/7 ในต้นทุนที่ต่ำกว่า In-house SOC มาก เหมาะสำหรับองค์กรที่ไม่มีบุคลากรด้าน Cybersecurity เพียงพอ แต่ข้อจำกัดคือการตอบสนองอาจไม่เร็วเท่า In-house และต้องพึ่งพาการสื่อสารกับผู้ให้บริการภายนอกอยู่เสมอ รวมถึงต้องบริหารความเสี่ยงด้านความเป็นส่วนตัวของข้อมูล

3.รูปแบบผสม (Hybrid SOC)

Hybrid SOC คือรูปแบบที่ผสมระหว่าง In-house SOC และ Managed SOC โดยองค์กรมีทีมภายในบางส่วน เช่น การควบคุมเชิงกลยุทธ์ การตรวจสอบนโยบาย หรือการบริหารเหตุการณ์ขั้นสำคัญ ขณะที่งานด้าน Monitoring หรือ Threat Hunting มอบหมายให้ผู้ให้บริการภายนอกดูแล รูปแบบนี้ช่วยลดภาระต้นทุน เพิ่มประสิทธิภาพ และยังคงการควบคุมข้อมูลภายในในระดับที่เหมาะสม เหมาะกับองค์กรขนาดกลางถึงใหญ่ที่ต้องการความยืดหยุ่น

4.SOC แบบบริการ Cloud (SOC-as-a-Service)

SOC-as-a-Service คือรูปแบบที่องค์กรใช้ SOC ผ่านบริการ Cloud โดยไม่ต้องตั้งศูนย์ปฏิบัติการเอง ผู้ให้บริการจะจัดเตรียมทั้งซอฟต์แวร์ SIEM, เครื่องมือ Monitoring, Threat Intelligence รวมถึงทีมผู้เชี่ยวชาญ ข้อดีคือ Setup ง่าย ประหยัดค่าใช้จ่าย และเหมาะกับธุรกิจที่ต้องการระบบ Security ระดับองค์กรแต่มีทีมภายในน้อย เช่น SME หรือ Startup ข้อจำกัดคือการพึ่งพาอินเทอร์เน็ตและผู้ให้บริการเป็นหลัก รวมถึงต้องพิจารณาความปลอดภัยของข้อมูลบน Cloud

5.SOC เสมือน (Virtual SOC)

Virtual SOC ไม่มีสถานที่จริง แต่เป็นทีมผู้เชี่ยวชาญที่ทำงานจากระยะไกลโดยใช้เครื่องมือ Cloud Security และ Collaboration Tools ทั้งหมด การทำงานมีความยืดหยุ่นสูง รองรับการดำเนินงานแบบ 24/7 และเหมาะกับองค์กรที่ต้องการความคล่องตัว ข้อดีคือประหยัดค่าใช้จ่ายมากกว่า In-house SOC แต่ยังคงให้บริการระดับสูงได้ แต่ในด้านความท้าทายคือการจัดการข้อมูลและการตอบสนองต้องระบบสื่อสารที่แข็งแรงและมีมาตรฐานสูง

6.ศูนย์บัญชาการความปลอดภัยแบบศูนย์กลาง (Command SOC / Fusion SOC)

Command Security Operation Center หรือ Fusion Security Operation Center คือ ศูนย์ปฏิบัติการขั้นสูงที่รวมการทำงานจากหลายแหล่ง เช่น Cybersecurity, IT Operations, Physical Security หรือแม้กระทั่ง Operational Technology (OT) เข้าด้วยกัน จุดเด่นคือช่วยให้เกิดการแชร์ข้อมูลร่วมกันแบบครบวงจร สามารถตอบสนองภัยคุกคามที่ซับซ้อนได้ดีกว่า ด้วยการมีมุมมองที่ครอบคลุม ทั้งด้านข้อมูล ไฟฟ้า ระบบ IoT หรือโครงสร้างพื้นฐานสำคัญ เหมาะกับองค์กรขนาดใหญ่ โทรคมนาคม พลังงาน และโรงงานอุตสาหกรรม

ความสำคัญและประโยชน์ของ SOC

ในยุคดิจิทัลนี้ Security Operations Center (SOC) เป็นองค์ประกอบสำคัญของการป้องกันภัยไซเบอร์เพราะ SOC ทำหน้าที่เป็นแนวป้องกันด่านแรกและด่านสุดท้ายในการเฝ้าระวัง ตรวจจับ วิเคราะห์ และตอบสนองต่อเหตุการณ์ด้าน Cyber Security ทีม SOC ช่วยให้องค์กรสามารถลดความเสี่ยงจากการโจมตีที่อาจสร้างผลกระทบร้ายแรง ทั้งด้านการเงิน ชื่อเสียง และความเชื่อมั่นของลูกค้า โดยทำให้การตอบสนองภัยคุกคามเกิดขึ้นได้รวดเร็วและแม่นยำมากยิ่งขึ้น

หนึ่งในประโยชน์สำคัญของการมีทีม SOC คือการ ลดเวลาในการตรวจพบและตอบสนองต่อภัยคุกคาม (MTTD/MTTR) เมื่อภัยถูกตรวจพบเร็ว องค์กรสามารถจำกัดความเสียหายได้อย่างมีประสิทธิภาพ นอกจากนี้ SOC ยังช่วยให้การทำงานของทีมไอทีเป็นระบบมากขึ้น ผ่านการเก็บหลักฐาน การจัดการ Log และการวิเคราะห์พฤติกรรมผิดปกติ ทำให้องค์กรสามารถวางมาตรการรับมือได้ดีขึ้นทั้งในปัจจุบันและอนาคต

SOC ยังมีบทบาทในการยกระดับการปฏิบัติตามกฎหมายและมาตรฐานด้านความปลอดภัย ไม่ว่าจะเป็น PDPA, GDPR, ISO 27001 หรือ PCI-DSS ด้วยระบบ Monitoring ที่เข้มแข็งและการจัดทำรายงานที่ต่อเนื่อง องค์กรสามารถแสดงหลักฐานการควบคุมความปลอดภัยได้อย่างชัดเจน ช่วยลดความเสี่ยงจากค่าปรับและเพิ่มความเชื่อมั่นให้กับลูกค้าและคู่ค้า

นอกจากนี้ SOC ยังช่วยลดภาระงานของทีมไอทีและเพิ่มประสิทธิภาพการทำงาน ผ่านระบบ automation, SOAR, หรือเครื่องมือด้าน Security ที่ช่วยตัดงาน manual ออกไป ทำให้ทีมไอทีสามารถโฟกัสกับงานเชิงกลยุทธ์มากขึ้น และลดความผิดพลาดจากมนุษย์ ซึ่งเป็นต้นตอของเหตุการณ์ Data Breach จำนวนมากในปัจจุบัน

สุดท้าย SOC ยังช่วยให้องค์กรสามารถมองเห็นระบบทั้งหมดตั้งแต่เครือข่าย Server Cloud Endpoint ไปจนถึงผู้ใช้งานภายใน ทำให้องค์กรเข้าใจภาพรวมด้านความปลอดภัยของตัวเองได้ชัดเจนขึ้น วางแผนป้องกันอนาคตได้ดีขึ้น และสามารถยกระดับความมั่นคงปลอดภัยไซเบอร์ให้สอดคล้องกับภัยคุกคามที่เปลี่ยนแปลงอยู่ตลอดเวลา

สมาชิกที่ควรมีในทีม SOC

1. SOC Manager

ผู้จัดการ SOC ทำหน้าที่บริหารทีม ดูแลการปฏิบัติการด้านความปลอดภัยทั้งหมด และรายงานตรงต่อ CISO (Chief Information Security Officer) ขององค์กร

2. Security Engineers

บุคลากรกลุ่มนี้รับผิดชอบออกแบบและบริหารสถาปัตยกรรมความปลอดภัยขององค์กร หน้าที่หลัก ได้แก่ การประเมิน ทดสอบ แนะนำ ติดตั้ง และดูแลเครื่องมือหรือเทคโนโลยีด้านความปลอดภัย รวมถึงทำงานร่วมกับทีมพัฒนา เช่น Development / DevOps / DevSecOps เพื่อให้สถาปัตยกรรมความปลอดภัยถูกรวมอยู่ในวงจรการพัฒนาแอปพลิเคชัน

3. Security Analysts

หรือที่เรียกว่า Security Investigators / Incident Responders ทำหน้าที่เป็น “ผู้ตอบสนองด่านแรก” ต่อภัยคุกคามไซเบอร์ วิเคราะห์ ตรวจจับ และจัดลำดับความสำคัญของภัยคุกคาม ต่อมาระบุโฮสต์ เอนด์พอยต์ และผู้ใช้งานที่ได้รับผลกระทบ แล้วดำเนินการเพื่อลดความเสี่ยงและควบคุมเหตุการณ์ (ในบางองค์กร Security Investigator และ Incident Responder แยกบทบาทเป็น Tier 1 และ Tier 2)

4. Threat Hunters

หรือที่เรียกว่า Expert Security Analysts / SOC Analysts ผู้เชี่ยวชาญด้านการค้นหาและจัดการภัยคุกคามขั้นสูง ซึ่งมุ่งหาภัยคุกคามใหม่หรือเวอร์ชันของภัยคุกคามที่เล็ดรอดจากระบบป้องกันอัตโนมัติ

แนวปฏิบัติของทีม SOC

การสร้างทีม SOC ไม่ได้มีแค่ อุปกรณ์ที่เทคโนโลยีที่ทันสมัยเท่านั้น แต่ขึ้นอยู่กับบุคลากร และ กลยุทธ์ในการจัดการทรัพยากรที่มี พร้อมทั้งสอดคล้องกับข้อตกลงและเป้าหมายธุรกิจอีกด้วย

วางกลยุทธ์ให้ตรงกับธุรกิจ

ทีม SOC ที่ดีต้องมีความเข้าใจธุรกิจอย่างลึกซึ้ง และวางกลยุทธ์ด้านความปลอดภัยให้สอดคล้องกับเป้าหมายขององค์กร ไม่ว่าจะเป็นการเพิ่มความพร้อมในการตรวจจับ การป้องกันข้อมูลสำคัญ หรือการรักษาความต่อเนื่องของธุรกิจ (Business Continuity) การจัดลำดับความสำคัญของสินทรัพย์ (Asset Prioritization) และการทำ Risk-Based Approach ช่วยให้ SOC โฟกัสไปที่ภัยคุกคามที่มีผลกระทบสูงสุดต่อธุรกิจ ทำให้การตอบสนองแม่นยำขึ้นและสอดคล้องกับความเสี่ยงจริงขององค์กร

บุคลากรที่มีความเชี่ยวชาญและผ่านการฝึกอบรมอย่างมีคุณภาพ

บุคลากรเป็นหัวใจของ SOC และทีม SOC ที่มีผู้เชี่ยวชาญที่มีทักษะอย่าง Threat Analysis, Incident Response, Forensics และ Compliance จะทำให้ SOC แข็งแรงขึ้นอย่างเห็นได้ชัด องค์กรควรลงทุนในการฝึกอบรม เช่น Threat Hunting Workshop, Red Team/Blue Team Exercise หรือการอัปเดตความรู้ด้านภัยคุกคามใหม่ ๆ รวมถึงเสริมทักษะ Soft Skills เช่น การวิเคราะห์เชิงวิพากษ์และการสื่อสารอย่างมีประสิทธิภาพ เพื่อให้ทีมพร้อมรับมือเหตุการณ์จริงได้ดีขึ้น

เห็นระบบแบบ 360 องศา (End-to-End)

การมองเห็นระบบแบบ End-to-End เป็นสิ่งสำคัญต่อการป้องกันภัยคุกคามอย่างครอบคลุม SOC ต้องสามารถเห็นกิจกรรมที่เกิดขึ้นตั้งแต่ระดับเครือข่าย (Network), Endpoint, Server, Cloud ไปจนถึง User Behavior ข้อมูลแบบรวมศูนย์ (Centralized Visibility) ช่วยให้สามารถวิเคราะห์เหตุการณ์ได้อย่างครบถ้วน ลด Blind Spot และค้นพบพฤติกรรมผิดปกติได้เร็วขึ้น ยิ่งองค์กรมีระบบที่หลากหลาย การมี Visibility ที่ชัดเจนยิ่งเป็นกุญแจสำคัญในการตรวจจับและตอบสนองอย่างมีประสิทธิภาพ

ใช้เครื่องมือที่ถูกต้องและพร้อมใช้งาน

เครื่องมือที่เหมาะสมเป็นอีกหนึ่งปัจจัยสำคัญต่อ SOC ไม่ว่าจะเป็น SIEM สำหรับการรวม Log และวิเคราะห์เหตุการณ์, EDR/XDR เพื่อเฝ้าระวังระดับ Endpoint, SOAR เพื่อทำ Automation ในงานที่ซ้ำซ้อน, Threat Intelligence Platform เพื่อให้เห็นข้อมูลภัยล่าสุด หรือระบบ Cloud Security ต่าง ๆ การเลือกใช้เครื่องมือควรคำนึงถึงความสามารถในการทำงานร่วมกัน (Integration), ความสามารถขยายตามการเติบโตขององค์กร และค่าใช้จ่ายที่คุ้มค่า เครื่องมือที่ถูกต้องและทรงพลังสามารถลดเวลาในการตรวจจับ เพิ่มความแม่นยำ และทำให้ SOC ทำงานได้อย่างราบรื่นมากขึ้น

เครื่องมือที่ใช้ใน Security Operation Center (SOC)

เครื่องมือคือหัวใจสำคัญที่ช่วยให้ทีม SOC สามารถทำงานได้อย่างมีประสิทธิภาพในยุคที่ภัยไซเบอร์มีความซับซ้อนมากขึ้น เครื่องมือที่ถูกต้องช่วยเพิ่มความแม่นยำ ลดเวลาในการทำงาน และสร้างความสามารถในการมองเห็นระบบ (Visibility) แบบครบวงจร เครื่องมือเหล่านี้ครอบคลุมตั้งแต่การรวบรวม Log การตรวจจับพฤติกรรมผิดปกติ การจัดการช่องโหว่ ไปจนถึงการทำ Automation เพื่อให้ทีม SOC ตอบสนองต่อภัยได้เร็วที่สุด บทนี้จะอธิบายเครื่องมือหลักที่องค์กรมักใช้ในการดำเนินงาน SOC อย่างเป็นระบบ โดยใน SOC ควรมีเครื่องมือหรือเทคโนโลยีดังนี้

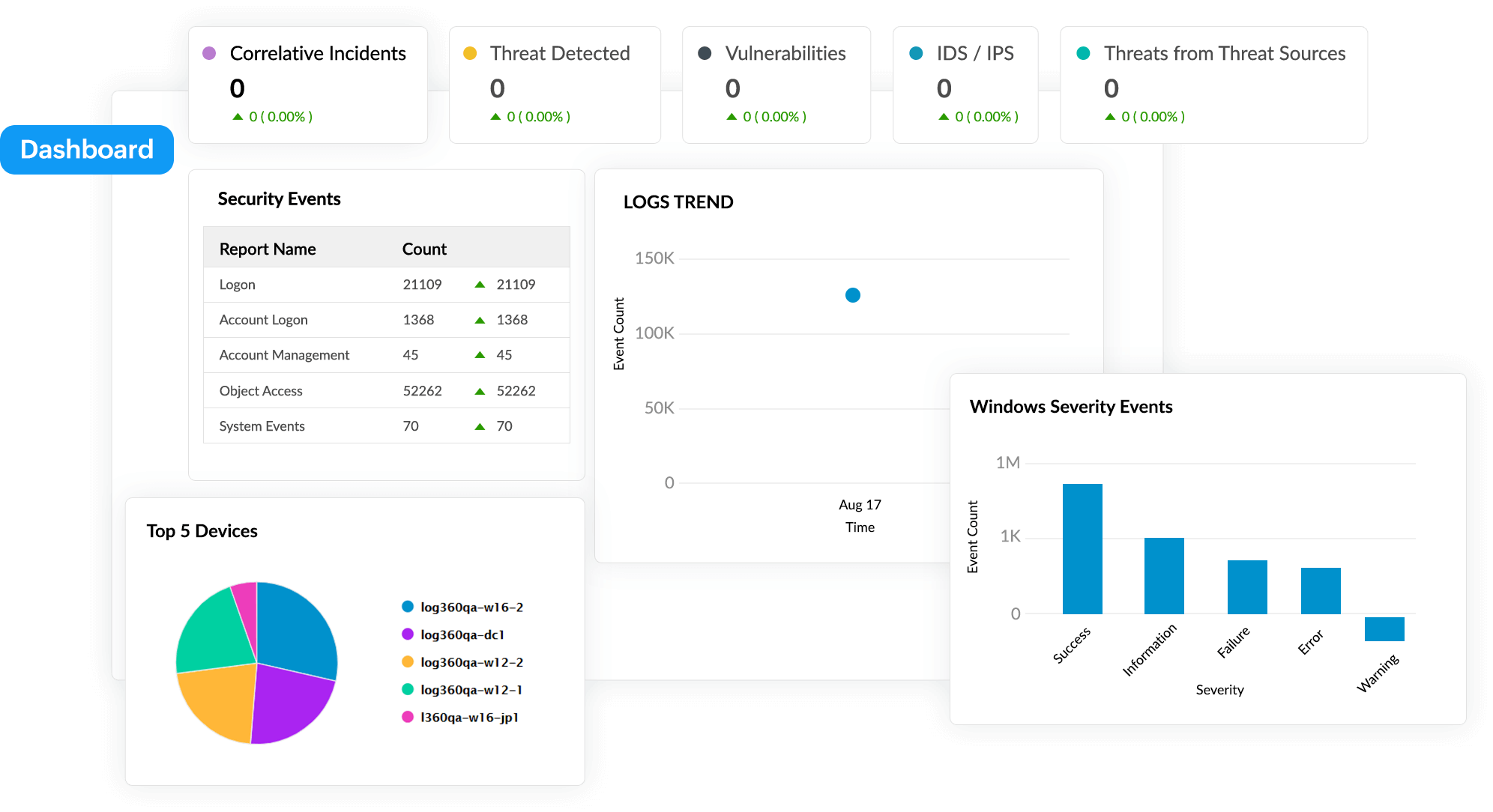

ระบบจัดการข้อมูลและเหตุการณ์ด้านความปลอดภัย (SIEM)

SIEM เป็นเครื่องมือสำคัญที่ช่วยรวบรวมและวิเคราะห์ Log จากทุกระบบในองค์กร เช่น Firewall, Server, Application และ Endpoint เพื่อค้นหาความผิดปกติและเหตุการณ์ที่อาจเป็นภัยคุกคาม การวิเคราะห์ของ SIEM ทำงานแบบรวมศูนย์ ทำให้ทีม SOC มองเห็นเหตุการณ์ร้ายแรงได้อย่างรวดเร็ว พร้อมระบบแจ้งเตือนที่สามารถบ่งชี้ภัยคุกคามตามกฎ (Rule-based) หรือ Machine Learning SIEM ช่วยลดภาระงาน Manual และเป็นรากฐานของการสืบสวนเหตุการณ์ด้านความปลอดภัยในเชิงลึก

ระบบ Orchestration และความปลอดภัยแบบอัตโนมัติ (SOAR)

SOAR เป็นเครื่องมือที่ช่วยให้ทีม SOC สามารถทำงานได้รวดเร็วและมีประสิทธิภาพมากขึ้นผ่านระบบ Automation เช่น การบล็อก IP อัตโนมัติ การสร้าง Ticket การส่งแจ้งเตือน หรือการรวบรวมหลักฐานเพื่อทำ Incident Response นอกจากนี้ SOAR ยังช่วยเชื่อมระบบต่าง ๆ ให้ทำงานร่วมกันอย่างไร้รอยต่อ ทำให้การตอบสนองต่อภัยคุกคามเป็นไปอย่างรวดเร็ว ลด Human Error และช่วยให้ทีม SOC มีเวลาไปโฟกัสกับงานวิเคราะห์เชิงกลยุทธ์มากขึ้น

ระบบตรวจจับและตอบสนองแบบขยาย (XDR)

XDR เป็นการพัฒนาต่อยอดจาก EDR(ระบบตรวจจับและตอบสนองภัยคุกคามบนอุปกรณ์ปลายทาง) โดยเพิ่มความสามารถให้ตรวจจับภัยคุกคามได้จากหลายแหล่ง เช่น Endpoint, Network, Email, Cloud และ Identity ทำให้ SOC สามารถมองเห็นความเชื่อมโยงของภัยคุกคามได้ครบมากขึ้น XDR ใช้การวิเคราะห์เชิงลึกและ AI เพื่อค้นหาพฤติกรรมผิดปกติและตอบสนองอัตโนมัติ เช่น การกักกันเครื่อง การปิดกั้นกระบวนการ หรือการบล็อกบัญชีผู้ใช้งานที่เสี่ยง เหมาะสำหรับองค์กรที่ต้องการการตรวจจับแบบครบวงจรในทุกมิติของระบบ IT

ไฟร์วอลล์ (Firewall)

Firewall คือแนวป้องกันด่านแรกขององค์กรในการกรองและควบคุมการเข้าถึงเครือข่าย ช่วยป้องกันการเชื่อมต่อที่เป็นอันตรายและจำกัดการเข้าถึงข้อมูลสำคัญ ไฟร์วอลล์สมัยใหม่ (Next-Generation Firewall: NGFW) ยังมีฟีเจอร์เพิ่มเติม เช่น การตรวจจับแอปพลิเคชัน การป้องกันการบุกรุก (IPS) และการกรองเว็บที่มีความเสี่ยง Firewall จึงเป็นเครื่องมือสำคัญที่ช่วยทีม SOC ป้องกันและมองเห็นภัยคุกคามที่เข้ามาจากภายนอกองค์กรแบบเรียลไทม์

การจัดการและวิเคราะห์ Log (Log Management)

Log Management เป็นกระบวนการรวบรวม เก็บรักษา และวิเคราะห์ข้อมูล Log จากอุปกรณ์และระบบทั้งหมดในองค์กรเพื่อนำไปใช้ตรวจสอบความผิดปกติและสืบสวนเหตุการณ์ด้านความปลอดภัย การจัดการ Log อย่างถูกต้องช่วยให้ทีม SOC ตรวจพบเหตุการณ์ได้เร็วขึ้น สร้างข้อมูลอ้างอิงในการตรวจสอบย้อนหลัง และช่วยปฏิบัติตามกฎหมาย เช่น PDPA, GDPR หรือ ISO การจัดเก็บ Log อย่างมีประสิทธิภาพทำให้การทำงานของ SIEM และเครื่องมืออื่น ๆ มีความสมบูรณ์และแม่นยำยิ่งขึ้น

การจัดการช่องโหว่และความเสี่ยงของระบบ (Vulnerability Management)

Vulnerability Management คือกระบวนการตรวจสอบ วิเคราะห์ และจัดการช่องโหว่ของระบบอย่างสม่ำเสมอ เพื่อลดโอกาสที่ผู้โจมตีจะใช้ช่องโหว่เข้ามาในระบบ เครื่องมือนี้สามารถสแกนซอฟต์แวร์ที่ล้าสมัย การตั้งค่าที่ผิดพลาด หรือจุดอ่อนด้านความปลอดภัยอื่น ๆ รวมถึงแนะนำวิธีแก้ไข เช่น การ Patch หรือการปรับค่า Configuration การจัดการช่องโหว่อย่างต่อเนื่องช่วยให้ระบบปลอดภัยขึ้นและปิดช่องทางการโจมตีได้ก่อนที่ภัยจะเกิดขึ้นจริง

การวิเคราะห์พฤติกรรมผู้ใช้งานและเอนทิตี (UEBA)

UEBA เป็นเทคโนโลยีที่ใช้ Machine Learning วิเคราะห์พฤติกรรมของผู้ใช้งานและอุปกรณ์ (Entity) เพื่อค้นหาความผิดปกติที่อาจบ่งบอกการโจมตีภายใน เช่น การใช้สิทธิ์เข้าถึงที่ไม่ปกติ การดาวน์โหลดข้อมูลจำนวนมาก หรือการเข้าใช้ระบบจากสถานที่เสี่ยง UEBA ช่วยลด Blind Spot ที่ SIEM อาจมองไม่เห็น และเพิ่มความสามารถในการตรวจจับ Insider Threat หรือการโจมตีที่ซ่อนตัวแนบเนียนมากขึ้น

ดังนั้น การมี SOC Security Operation Center คือ แนวทางสำคัญในการปกป้อง ดูแล และเพิ่มความปลอดภัยให้องค์กรของคุณหากมีการโจมตีเกิดขึ้น และการมีผู้เชี่ยวชาญและอุปกรณ์ที่ครบครันก็เป็นส่วนสำคัญในการมีทีม SOC ที่ดี ด้วยเหตุนี้ ManageEngine จึงมีอุปกรณ์และเทคโนโลยีที่สามารถแก้ปัญหาและช่วยให้ SOC ทำงานได้อย่างมีประสิทธิภาพ ไม่ว่าจะเป็น SIEM ที่ช่วยรวบรวมและวิเคราะห์ Log เพื่อมองเห็นภัยคุกคาม, SOAR ที่ทำให้งานตอบสนองเหตุการณ์เป็นระบบอัตโนมัติ, UEBA ที่วิเคราะห์พฤติกรรมผิดปกติของผู้ใช้งาน, ระบบ Log Management ที่ช่วยจัดเก็บหลักฐานอย่างเป็นระบบ ไปจนถึง Vulnerability Management ที่ตรวจสอบและจัดการช่องโหว่ก่อนตกเป็นช่องทางให้ผู้โจมตี เครื่องมือทั้งหมดทำงานประสานกันอย่างไร้รอยต่อ ทำให้องค์กรสามารถรับมือภัยคุกคามได้อย่างครอบคลุมและแม่นยำยิ่งขึ้น พร้อมลดภาระงานของทีมไอที และเพิ่มความปลอดภัยเชิงรุกให้กับธุรกิจในระยะยาว

ลงทะเบียนเพื่อลองใช้เดโม่ฟรี 30 วัน : https://www.manageengine.com/th/log-management/download.html