Uma introdução ao Zero Trust

Zero Trust é um padrão de segurança que funciona com base no princípio de “nunca confie, sempre verifique” e garante que nenhum usuário ou dispositivo seja confiável, independentemente de estarem dentro ou fora da rede da organização. Simplificando, o modelo Zero Trust elimina o conceito de confiar em qualquer coisa dentro do perímetro de segurança de uma organização e, em vez disso, defende políticas rigorosas de verificação de identidade para conceder acesso a usuários dentro e fora do perímetro de segurança. O padrão Zero Trust foi proposto pela primeira vez por John Kindervag da Forrester Research em 2009 para compensar as desvantagens encontradas pelos modelos tradicionais de segurança baseados em perímetro.

Na abordagem de segurança tradicional, também chamada de modelo castelo e fosso, todos os usuários, dispositivos e aplicativos dentro de uma rede são confiáveis por padrão. O perímetro da rede é protegido com a ajuda de firewalls e outras soluções locais. O problema com essa abordagem é que, uma vez que um invasor ultrapasse o perímetro de segurança, ele pode se mover lateralmente dentro da rede e obter acesso fácil aos recursos da rede. Com o aumento da mobilidade, adoção da nuvem, trabalho remoto, políticas de trazer seu próprio dispositivo (BYOD) e ataques cibernéticos sofisticados, o modelo de segurança tradicional não é mais suficiente para proteger os ativos e recursos organizacionais.

A analogia do doce M&M's tem sido frequentemente usada para descrever o modelo tradicional de segurança baseado em perímetro: duro e crocante por fora, macio e mastigável por dentro.O objetivo fundamental do Zero Trust é eliminar esse interior macio e estabelecer medidas de segurança rigorosas em toda a rede.Isso é feito principalmente mudando o foco para a proteção dos recursos da rede, em vez do perímetro da rede.

Inadequação do modelo de segurança tradicional

Com o recente aumento exponencial no número de trabalhadores remotos, a segurança baseada em perímetro não é mais adequada. Os perímetros de rede das organizações estão sendo ativamente redefinidos à medida que os dados e os usuários estão localizados fora dos limites, e o rápido aumento na mobilidade e na adoção da nuvem faz com que os dados e recursos se espalhem além do perímetro da rede. Isso também se aplica a funcionários, fornecedores e outros prestadores de serviços. Consequentemente, isso aumenta a superfície de ataque e abre caminho para invasores entrarem na rede usando métodos novos e sofisticados, e um único controle de segurança não pode ser aplicado a toda a rede.

Conforme mencionado anteriormente, proteger o perímetro usando firewalls, VPNs e controle de acesso à rede é inadequado. Embora isso possa impedir a entrada de invasores e ameaças externas, a questão dos ataques internos ainda é grande porque tudo dentro do perímetro da rede é inerentemente confiável. Além disso, os cibercriminosos estão constantemente encontrando maneiras de entrar na rede por meio de credenciais de usuário confiáveis ou links e anexos maliciosos. Depois que o invasor ultrapassa o perímetro de segurança, ele pode se mover lateralmente pela rede e, geralmente, ter domínio livre sobre os recursos da rede, levando a vazamentos de dados.

O modelo tradicional de segurança baseado em perímetro não foi desenvolvido com essas mudanças dinâmicas no cenário de segurança em mente, nem foi projetado para oferecer suporte a trabalhadores remotos ou aplicações hospedadas na nuvem. Mas, como as empresas estão acelerando em direção a essas mudanças, tornou-se necessária uma abordagem híbrida para a segurança cibernética. Agora é necessário um ponto central de gerenciamento e controle, exigindo uma nova abordagem para segurança de rede com o modelo Zero Trust.

Estratégias e tecnologias Zero Trust

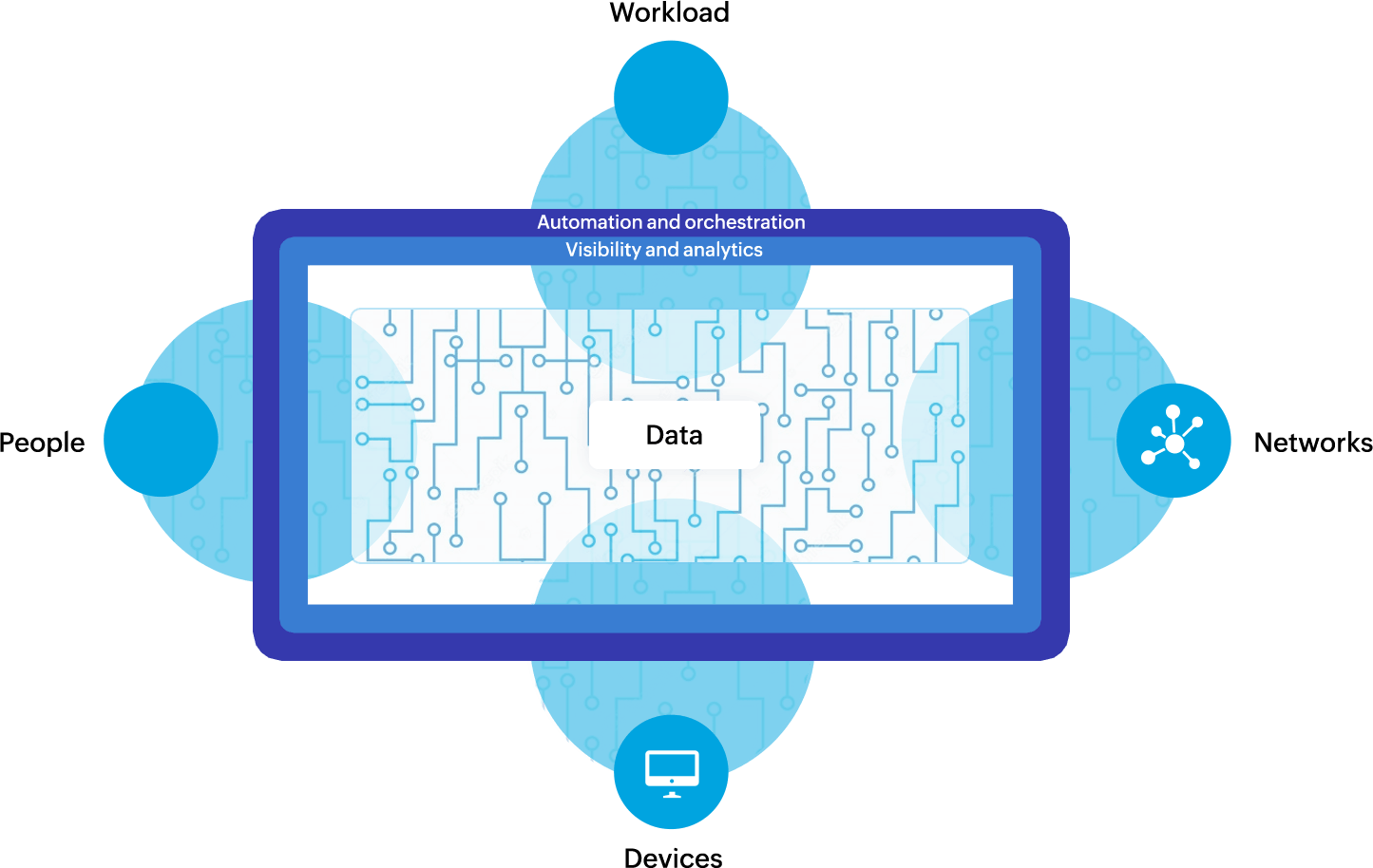

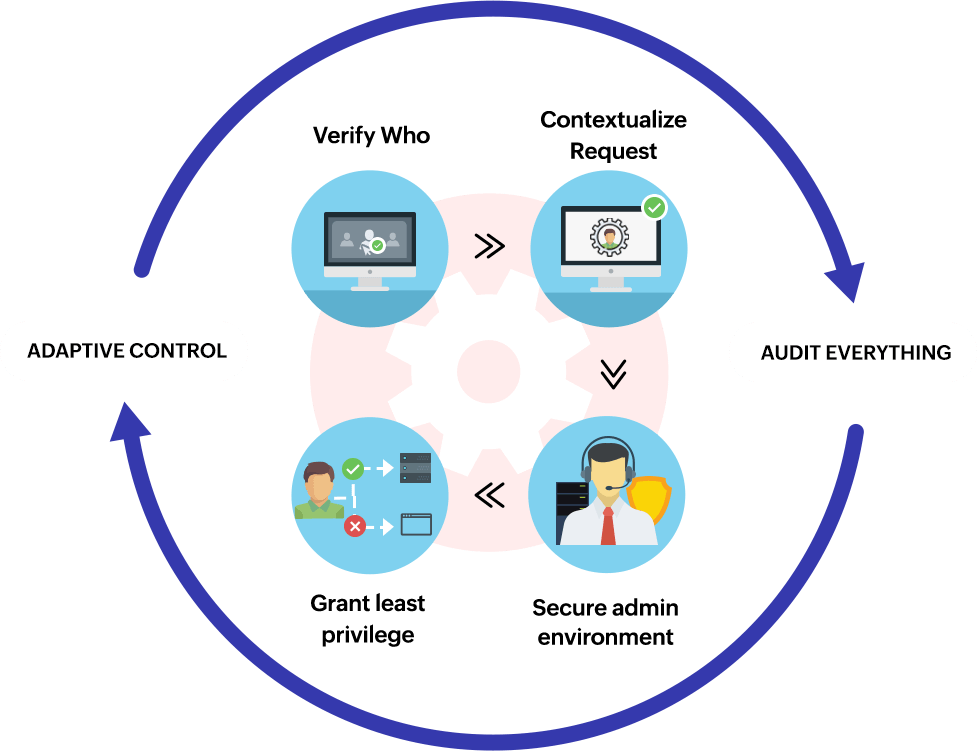

A abordagem Zero Trust exige a eliminação da ideia de que a confiança é binária e que os invasores não podem estar presentes dentro e fora do perímetro da rede. Cada usuário, dispositivo, aplicativo e a própria rede são considerados hostis e devem ser autenticados antes de estabelecer confiança. Assim, o gerenciamento de identidade e acesso forma o núcleo do modelo Zero Trust. No entanto, Zero Trust não é uma abordagem de tamanho único; as organizações precisam analisar e desenvolver uma abordagem holística que se baseie nas estratégias e tecnologias existentes para atender às suas necessidades. Algumas dessas estratégias são as seguintes:

Componentes do modelo Zero Trust

Identidades

O gerenciamento de identidade e acesso (IAM) está no centro da segurança Zero Trust. Os usuários precisam ser autenticados e autorizados antes de receberem acesso aos recursos da rede. O Gartner recomenda 15 recursos críticos que toda solução IAM deve ter. Ele especifica os recursos de automação de identidade, que reduzem significativamente o risco de erros induzidos pelo homem no processo de gerenciamento de identidade.

Endpoints

A principal função da segurança de rede é impedir que ataques maliciosos atinjam os endpoints da rede; À medida que o perímetro da rede convencional começa a diminuir, a aplicação de segurança de endpoint rígida é crucial para proteger a rede contra ameaças e ataques. A Zero Trust defende a integração da segurança de rede e endpoint para desenvolver um modelo de segurança holístico.

A rede

A rede pode ser protegida executando microssegmentação e aplicando proteção contra ameaças para ajudar a evitar ameaças e ataques à segurança. Os limites de rede tradicionais estão desaparecendo rapidamente com o aumento da adoção da nuvem, políticas BYOD e trabalho remoto. Para proteger os recursos de rede contra ameaças em constante evolução, a rede deve ser monitorada usando ferramentas de análise comportamental da nova era.

ManageEngine AD360 para impor uma arquitetura Zero Trust

Gerenciar, monitorar, auditar e relatar no Office 365

Simplifique tarefas complexas, como gerenciamento de usuários em massa e gerenciamento de caixas de correio em massa com o AD360. Os administradores podem monitorar continuamente o Office 365, receber notificações por e-mail em tempo real sobre interrupções de serviço e visualizar a disponibilidade de endpoints. Os administradores também podem visualizar os detalhes granulares de um determinado incidente e obter acesso ao desempenho e ao status de integridade de seus recursos e endpoints do Office 365. O AD360 também fornece relatórios detalhados que auxiliam no gerenciamento de conformidade e outras tarefas que mantêm o Office 365 seguro.

Realize o gerenciamento do ciclo de vida da identidade

Automatize tarefas rotineiras de gerenciamento, como provisionamento, modificação, desprovisionamento e administração do Active Directory (AD) de usuários com a solução de gerenciamento de ciclo de vida de identidade oferecida pelo AD360. Executar tarefas de gerenciamento de identidade para milhares de usuários, incluindo funcionários temporários e contratados, impõe uma carga de trabalho pesada aos administradores de TI. O AD360 elimina o processamento manual dessas tarefas e ajuda a eliminar redundâncias e erros frequentemente causados por humanos. A solução de gerenciamento de identidade competente e simplificada garante que políticas de acesso rigorosas sejam seguidas para fornecer o nível certo de acesso aos usuários com base em suas funções e requisitos. Este é um passo crucial para empregar o Zero Trust.

O AD360 permite fácil provisionamento, modificação e desprovisionamento de várias contas de usuário e caixas de correio no AD, Exchange Server, Office 365 e G-Suite a partir de um único console. Modelos de criação de usuário personalizáveis podem ser usados para importar dados de arquivos CSV para contas de usuário de provisionamento em massa. Ao integrar AD, Office 365, Exchange, G-Suite e aplicativos do sistema de gerenciamento de RH, o AD360 simplifica tarefas críticas de gerenciamento de TI para administradores que, de outra forma, teriam que gerenciar vários aplicativos e ferramentas. Isso ajuda as organizações a economizar mão de obra e recursos valiosos, mantendo a segurança e a produtividade.

Audite com segurança AD, Office 365 e servidores de arquivos

Com o AD360, os administradores podem monitorar AD, Office 365, Windows Server e Exchange Server para se manterem atualizados e obter relatórios sobre as alterações. O gerenciamento de conformidade também é facilitado com relatórios de conformidade integrados e recursos avançados de auditoria, que minimizam a carga de trabalho dos administradores de TI. Relatórios de auditoria em tempo real sobre alterações críticas ajudam a detectar ameaças internas monitorando continuamente as atividades de logon do usuário e outras alterações nos ambientes AD, Office 365 e Exchange Server. Ao garantir a conformidade com padrões como HIPAA, GDPR, SOX, PCI DSS e LGPD usando relatórios predefinidos, o AD360 ajuda a evitar riscos regulatórios.

Implementar autenticação adaptável

Os administradores podem usar o AD360 para executar autenticação adaptável e reforçar a segurança com a ferramenta de análise de identidade. Ao utilizar tecnologias como big data, machine learning (ML) e IA, as ferramentas de análise de identidade fornecem autenticação contextual baseada em risco. Isso, por sua vez, ajuda a rastrear o comportamento incomum do usuário e a restringir os privilégios de acesso, ao mesmo tempo em que aprimora a segurança e o monitoramento de contas privilegiadas. Os usuários recebem acesso a aplicações e recursos com base no princípio do privilégio mínimo, que é um dos princípios básicos do Zero Trust.

O AD360 fornece recursos MFA e SSO para reduzir roubo de identidade e ataques de senha. MFA combinado com SSO fornece uma camada adicional de segurança e uma experiência de usuário perfeita, reduzindo o tempo gasto no gerenciamento de senhas e aumentando a produtividade geral. As senhas estão prestes a se tornar obsoletas devido à sua ineficiência em fornecer imunidade contra ataques sofisticados de senha. O módulo de gerenciamento de senha no AD360 permite que os administradores imponham políticas de senha rígidas, especificando o comprimento da senha, a complexidade, o período de expiração e as configurações granulares de senha. Os usuários podem redefinir suas senhas e atualizar os atributos do usuário em seus perfis AD.

Use relatórios e análises de comportamento do usuário baseadas em ML

O AD360 emprega análise de comportamento do usuário (UBA) para detectar ativamente anomalias no comportamento do usuário e fornecer alertas de ameaças inteligentes. O UBA oferece precisão e eficiência aprimoradas enquanto reduz a taxa de alertas falsos positivos. O comportamento do usuário é analisado por um longo período e uma linha de base das atividades normais do usuário é desenvolvida com a ajuda de análise de dados e aprendizado de máquina. Sempre que houver um desvio do comportamento normal do usuário, a solução UBA considera anormal e o administrador é notificado imediatamente. Isso é particularmente útil para detectar ameaças internas e abuso de privilégios. As soluções de segurança tradicionais normalmente empregam técnicas de detecção de ameaças baseadas em regras, que podem inadvertidamente levar a falsos alarmes. Isso cria dificuldades no reconhecimento de ameaças reais, o que afeta a segurança da organização. Da mesma forma, as soluções tradicionais não empregam ML e são incapazes de detectar anomalias com precisão. Aproveitando os recursos UBA baseados em ML oferecidos pelo AD360, as organizações podem criar um modelo Zero Trust para garantir segurança máxima.

Melhores práticas para implementar Zero Trust

- Identifique dados confidenciais e classifique-os com base em sua prioridade e toxicidade.

- Limite e controle o acesso a usuários, dados e aplicativos usando o princípio do menor privilégio.

- Monitore e rastreie continuamente a atividade da rede usando análise de segurança para detectar ameaças internas e externas.

- Monitore endpoints para detectar ameaças proativamente e empregar políticas de acesso granulares.

- Automatize os processos de monitoramento e análise de segurança para minimizar erros e riscos.

Como o AD360 cuida de suas necessidades de IAM

-

Automação de identidade

Elimine a redundância e os erros humanos e melhore os processos de negócios automatizando o provisionamento de usuários, a limpeza de contas obsoletas e outras tarefas relacionadas à identidade.

Saiba mais → -

Gerenciamento do ciclo de vida da identidade

Simplifique o gerenciamento de identidades em todo o ciclo de vida dos usuários, desde o provisionamento até as mudanças de função e desprovisionamento.

Saiba Mais → -

Autenticação multifator

Aumente a confiança nas identidades e reduza os ataques de representação usando aplicativos biométricos, autenticadores e outros métodos avançados de autenticação.

Saiba Mais → -

IAM híbrido

Gerencie centralmente as identidades locais e na nuvem, ou ambas, e controle seus privilégios em um único console.

Saiba mais → -

Proteção de identidade com UBA

Detecte, investigue e suavize ameaças como logins maliciosos, movimento lateral, ataque de malware e abuso de privilégio com UBA baseado em aprendizado de máquina; automatize sua resposta a ameaças.

Saiba mais → -

Análise de identidade

Use mais de 1.000 relatórios pré-configurados para monitorar o acesso a dados cruciais e atender às exigências de conformidade.

Saiba mais →

Repense seu IAM com o AD360

O AD360 ajuda você a simplificar o IAM em seu ambiente de TI, fornecendo aos usuários acesso rápido aos recursos de que precisam, ao mesmo tempo em que estabelece controles de acesso rígidos para garantir a segurança no Active Directory local, servidores Exchange e aplicações em nuvem a partir de um console centralizado.

Demo request received

Thank You for the interest in ManageEngine AD360. We have received your personalized demo request and will contact you shortly.

Obtenha um passo a passo individual do produto

© 2022 Zoho Corporation Pvt. Ltd. All rights reserved.