- PÁGINA INICIAL

- Análise de gerenciamento de endpoints

- Mantenha-se no controle das ameaças de segurança de dispositivos IoT não autorizados

Mantenha-se no controle das ameaças de segurança de dispositivos IoT não autorizados

- Última atualização: 1 de julho de 2024

- 445 visualizações

- 3 min de leitura

Depois de uma semana exaustiva de trabalho, John chega em casa numa sexta-feira à noite e se acomoda confortavelmente no sofá com um balde de pipoca para maratonar sua série favorita. Para a infelicidade de John, o serviço de streaming não carregou. E não foi só com ele. Milhares de pessoas viram seus planos de sexta-feira à noite irem por água abaixo. A causa dessa grande interrupção foi descoberta mais tarde como um ataque DDoS orquestrado com a ajuda de botnets de IoT. Diferentemente das botnets tradicionais, que ficam em computadores, as botnets de IoT exploram uma ampla variedade de dispositivos (como câmeras digitais e DVRs). Isso dá às botnets uma superfície de ataque grande e distribuída para infectar.

Ao longo dos anos, diversos fabricantes de PCs tomaram o máximo de cuidado para proteger os sistemas contra hackers. Já a popularização dos dispositivos IoT, aliada à ausência de atualizações remotas integradas, facilitou a vida dos invasores, que conseguem explorar vulnerabilidades nesses dispositivos para instalar malwares.

Segundo a TechJury, o número de dispositivos IoT conectados chegaria à impressionante marca de 46 bilhões até o fim de 2022. Estima-se que, em 2030, sejam 125 bilhões de dispositivos ao nosso redor. Normalmente, dispositivos IoT contam com computadores de placa única, como Raspberry Pi e BeagleBone.

O Raspberry Pi é um computador de placa única, pequeno e acessível, capaz de realizar tarefas complexas que vão desde jogar xadrez até construir uma réplica da Estação Espacial Internacional. Da mesma forma, o BeagleBone também é um computador de placa única de alto desempenho e baixo consumo de energia, baseado em um sistema operacional Linux de código aberto.

Esses computadores compactos fazem parte do amplo espectro de dispositivos IoT que podem ser conectados a qualquer endpoint por meio de portas USB. Eles estão constantemente aprendendo e tentando se adaptar ao ambiente, o que dificulta para as organizações rastreá-los e evitar que sejam usados em ataques cibernéticos. Embora seja difícil identificar a quantidade de dispositivos conectados a endpoints, é possível impedir sua entrada na rede corporativa por meio de análises de segurança de endpoints.

Fique atento a computadores com várias conexões USB

A maioria dos dispositivos periféricos acessados pelos usuários se conecta aos computadores pelas portas USB. Para monitorar essas conexões, é importante observar o número, a frequência e a duração do uso das portas USB.

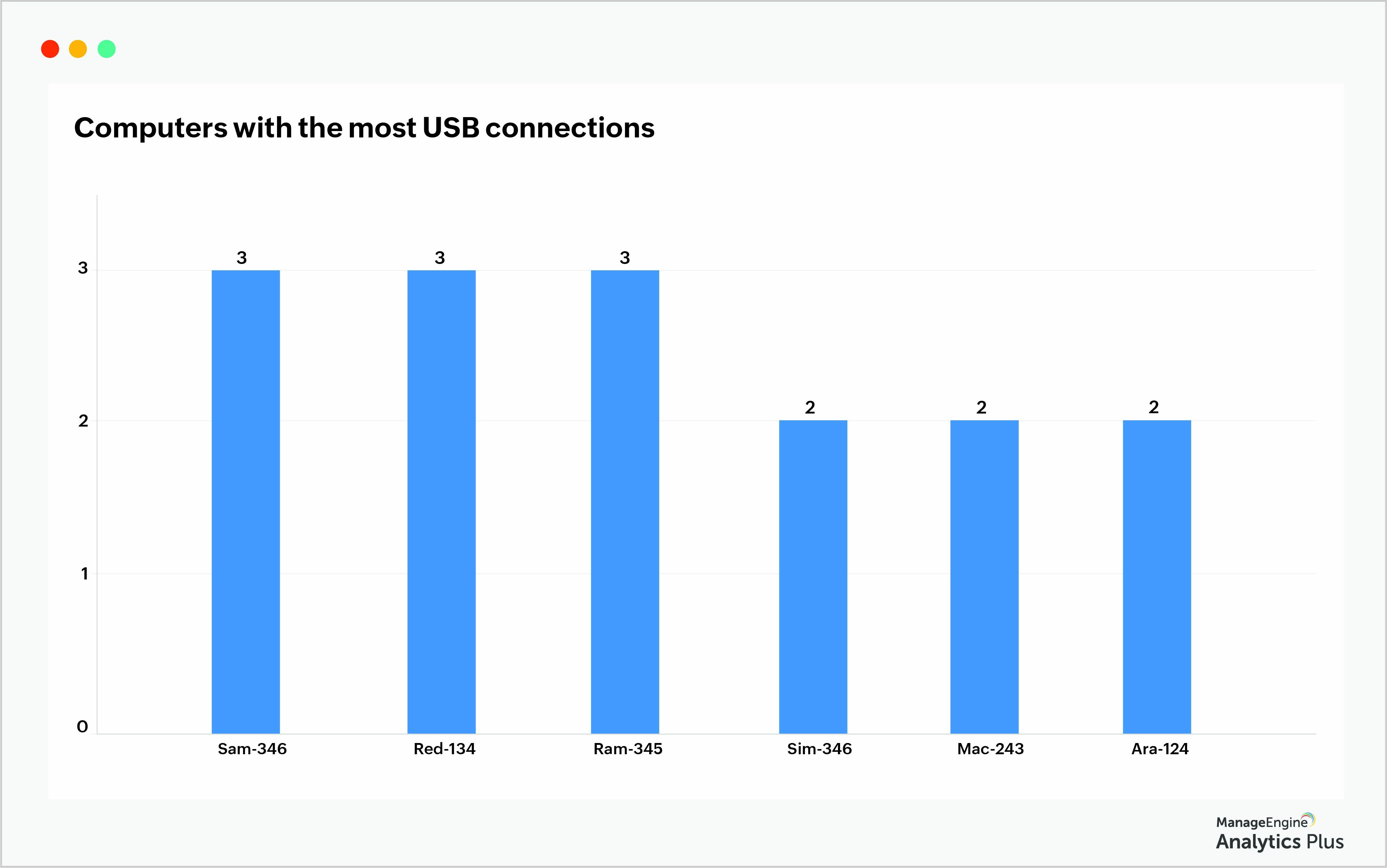

O relatório "Computadores com o maior número de conexões USB" mostra quais máquinas tiveram mais conexões desse tipo. Embora um número elevado não represente necessariamente um risco de segurança, é fundamental sinalizá-lo para análise e validação posteriores.

A duração da conexão importa

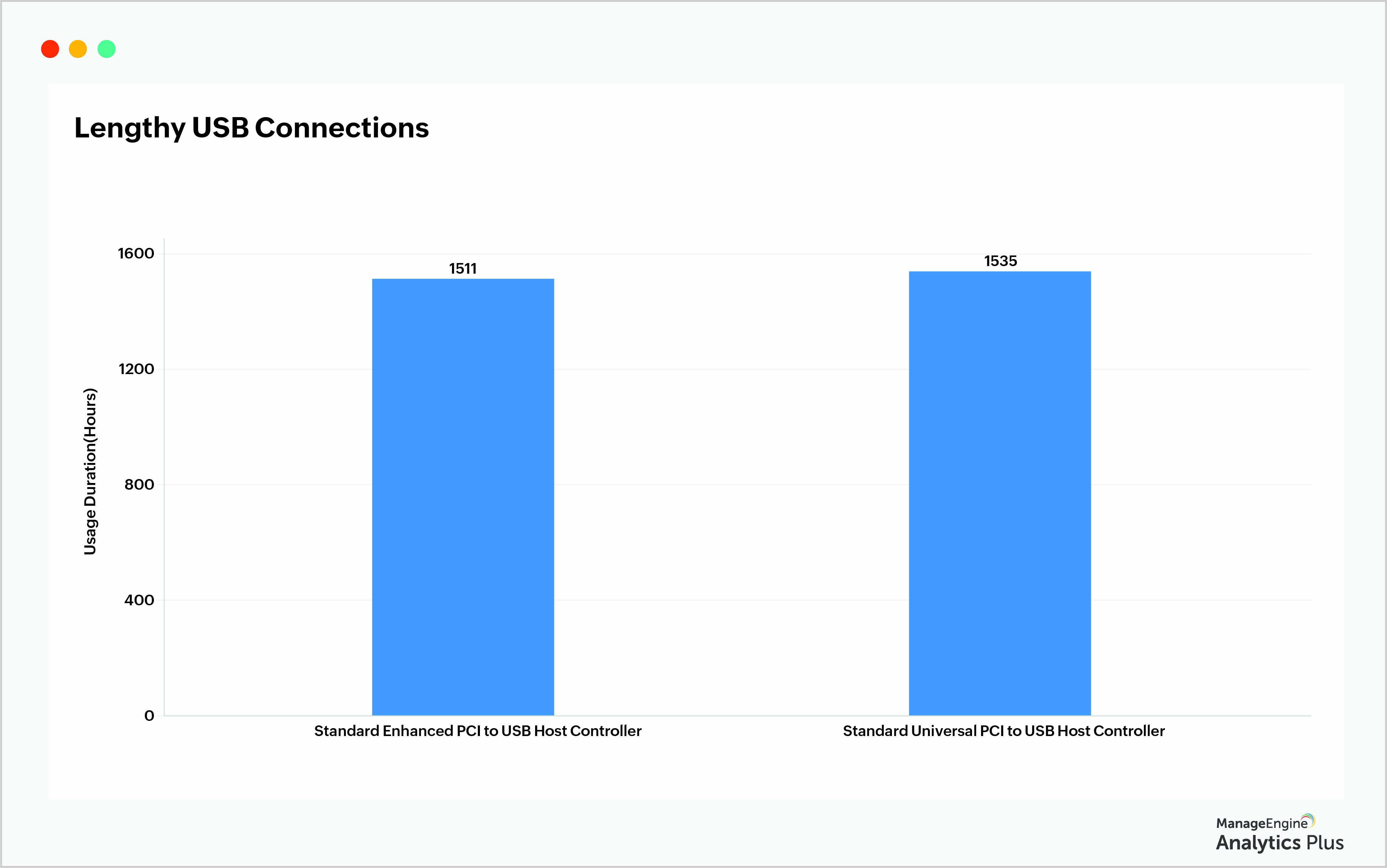

Dez minutos. Esse é o tempo suficiente para que um usuário copie informações críticas dos seus servidores. Por isso, monitorar a duração das conexões USB é tão importante. Tomando como base o relatório anterior, é possível filtrar os sistemas com várias conexões e verificar o tempo de duração delas. O relatório "Conexões USB prolongadas" mostra dois dispositivos que permaneceram conectados por mais de 1.500 horas. O próximo passo é contatar os responsáveis por esses dispositivos para entender o motivo dessas conexões tão longas.

Preste atenção a usuários que conectam dispositivos USB com frequência

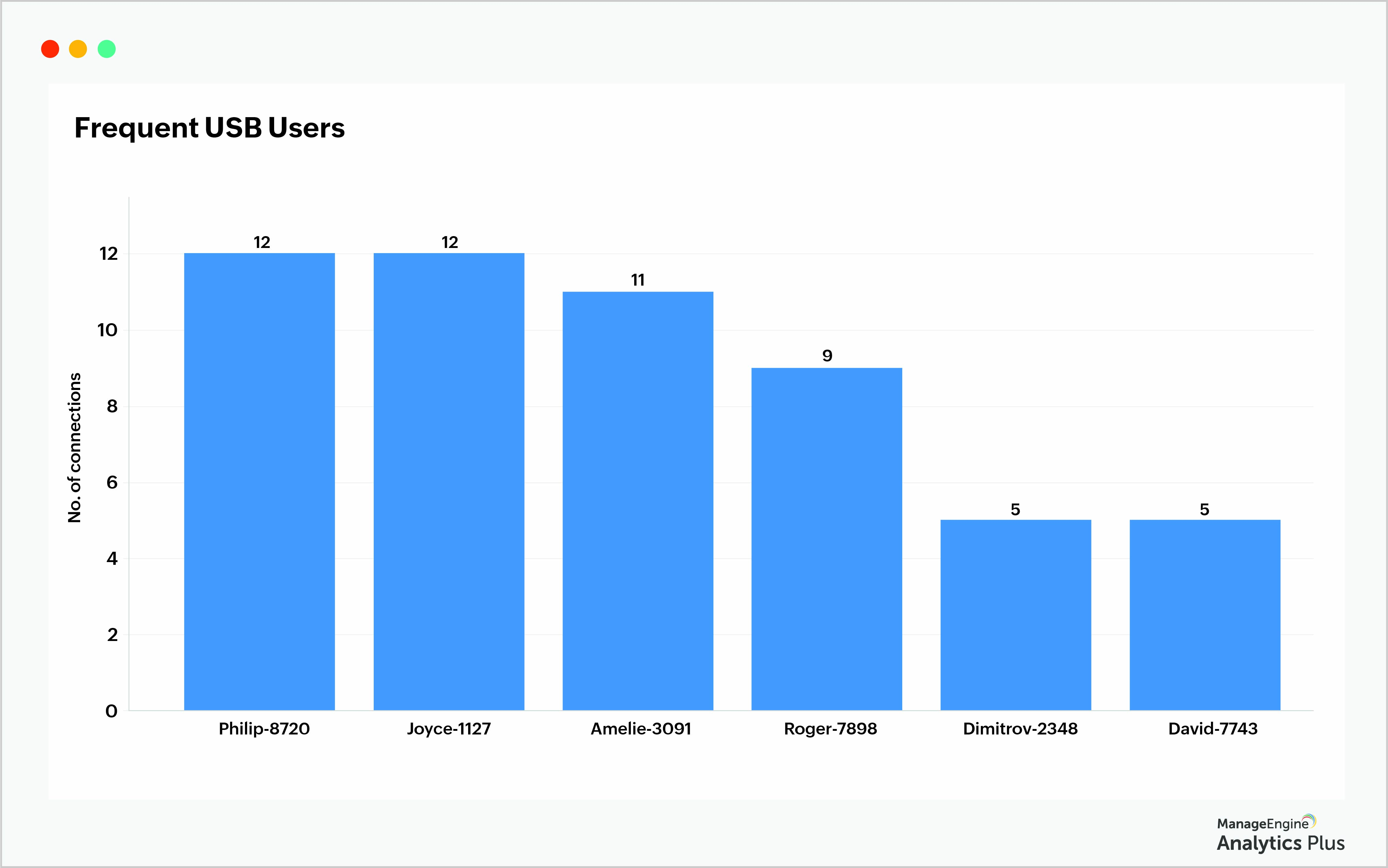

Obter a lista de usuários que conectam dispositivos USB com frequência em seus computadores ajuda as equipes de segurança a manter um controle mais rigoroso. No relatório abaixo, os usuários Philip-8720 e Joyce-1127 conectaram dispositivos USB 12 vezes em um intervalo de 6 horas. Devido à frequência com que conectaram dispositivos em tão pouco tempo, seus sistemas precisam ser sinalizados para investigação adicional.

Sinalizar ações de USB individualmente pode ser uma tarefa trabalhosa, especialmente quando o volume de endpoints a gerenciar é alto. Atribuir pontuações de vulnerabilidade a usuários e endpoints com base em comportamentos com potencial de risco pode facilitar a vida do administrador de TI. Clique aqui para saber como funciona a pontuação de vulnerabilidade.

Os relatórios acima foram gerados com o Analytics Plus da ManageEngine, a solução de análise com IA desenvolvida especificamente para profissionais de TI, capaz de proteger o ambiente e impulsionar a eficiência.

Clique aqui para conferir mais relatórios e dashboards interessantes criados com o Analytics Plus.

Agende hoje mesmo uma demo personalizada do Analytics Plus com um de nossos especialistas e tire todas as suas dúvidas sobre o produto. Ou experimente o Analytics Plus gratuitamente e descubra por conta própria o poder desta aplicação de business intelligence e análise de TI.

Sailakshmi

SailakshmiSailakshmi é especialista em soluções de TI na ManageEngine. Seu foco está em compreender as necessidades de análise e de geração de relatórios de TI das organizações e em facilitar programas de análise integrada para ajudar clientes a obter insights estratégicos de negócio. Atualmente, ela lidera as atividades de marketing da plataforma de análise avançada da ManageEngine, o Analytics Plus.