Perguntas frequentes sobre o PAM360

Geral

Interface web e autenticação

Segurança

Sincronização de senhas

Backup e recuperação de desastres

Licenças

Gerenciamento de chave SSH

SSL Certificate Management

Geral

1. Preciso instalar algum software pré-requisito antes de usar o PAM360?

Além dos requisitos padrão de sistema de hardware e software, os seguintes componentes são essenciais para o funcionamento adequado do servidor PAM360.

Eles são particularmente necessários se você pretende usar os recursos de descoberta de contas e redefinição de senhas do PAM360.

- Um servidor de e-mail externo SMTP, utilizado para o funcionamento do servidor PAM360 e para o envio de notificações aos usuários.

- Uma conta de serviço [OU] gMSA com privilégios de administrador de domínio ou administrador local no servidor PAM360 e nos sistemas de destino que você deseja gerenciar.

- Visual C++ Redistributable for Visual Studio 2015 ou versão mais recente, necessário para os recursos de descoberta de contas e redefinição de senhas PAM360.

- Microsoft .NET Framework 4.5.2 ou versão mais recente, instalado no servidor onde o PAM360 está hospedado.

Para verificar se esses requisitos estão configurados corretamente:

Acesse Suporte » Requisitos de software e clique em Verificar configuração.

Uma janela pop-up exibirá o status da configuração.

2. Quais sistemas operacionais são compatíveis com o PAM360?

O PAM360 é compatível com as seguintes versões de sistemas operacionais Windows e Linux:

| Windows | Linux |

|---|---|

| Windows Server 2019 | Ubuntu 9.x ou versões mais recentes |

| Windows Server 2016 | CentOS 4.4 ou versão mais recente |

| Windows Server 2012 R2 | Red Hat Linux 9.0 |

| Windows Server 2012 | Red Hat Enterprise Linux 7.x |

| Windows 10 | Red Hat Enterprise Linux 6.x |

| Windows 8 | Red Hat Enterprise Linux 5.x |

3. Outros usuários podem ver os recursos que eu adicionei?

Com exceção dos superadministradores, caso estejam configurados no seu ambiente PAM360, nenhum outro usuário, nem mesmo os administradores, terá acesso aos recursos adicionados por você.No entanto, se você compartilhar esses recursos com outros administradores, eles poderão visualizá-los normalmente.

4. Posso adicionar meus próprios atributos aos recursos do PAM360?

Sim. É possível expandir os atributos dos recursos e das contas de usuário do PAM360 para incluir informações específicas conforme as suas necessidades. Consulte este documento para obter mais detalhes.

5. Qual é o procedimento em caso de desligamento de um usuário que não compartilhou as senhas confidenciais?

Se um usuário administrativo deixar a organização, ele poderá transferir os recursos sob sua responsabilidade para outros administradores. Ao realizar essa transferência, o acesso a esses recursos será automaticamente revogado, a menos que o próprio usuário os transfira novamente para si. Consulte este documento para obter mais detalhes.

6. Como adicionar um novo domínio do Active Directory (AD) no PAM360?

Os administradores podem adicionar novos domínios tanto para a descoberta de recursos quanto para a descoberta de usuários. Para descoberta de recursos:

- Acesse a guia "Recursos" e clique em "Descobrir recursos".

- Clique em "Novo domínio" ao lado do campo "Inserir nome do domínio" e adicione o nome do novo domínio.

Consulte esta seção de ajuda para obter instruções detalhadas.

Adicionar um novo domínio para a descoberta de usuários:

- Acesse a guia "Administração" e clique em "Autenticação >> Active Directory".

- Clique em "Novo domínio" ao lado do campo "Inserir nome do domínio" e adicione o nome do novo domínio.

Consulte esta seção de ajuda para obter instruções detalhadas.

7. Como remover um domínio do PAM360?

Para remover um domínio do PAM360, é necessário primeiro excluir todos os usuários vinculados a esse domínio. Depois disso, siga as etapas abaixo para remover as informações do domínio:

- Acesse a guia "Administração" e clique em "Autenticação >> Active Directory".

- Clique em "Exibir agendamentos de sincronização".

- Exclua o domínio desejado no painel "Domínios" à esquerda.

8. Como corrigir os erros "The list of Groups is too large to display" e "The list of OUs is too large to display" ao importar do AD?

Para corrigir esses erros, é necessário aumentar o número máximo de OUs e grupos permitidos durante a importação do Active Directory (AD). Siga as etapas abaixo:

- Interrompa o serviço do PAM360.

- Faça um backup do arquivo system_properties.conf, localizado no

diretório \conf. - Abra o arquivo system_properties.conf no WordPad com permissão de administrador e edite os seguintes valores:

- Procure por domain.ou.limit=2500 e altere o valor para 25000.

- Procure por domain.group.limit=2500 e altere o valor para 25000.

- Salve o arquivo e reinicie o serviço do PAM360.

9. Como editar as propriedades de uma tarefa agendada existente, como horário ou frequência?

Você pode modificar o intervalo de sincronização do AD ou editar tarefas agendadas. Para criar uma nova tarefa ou editar uma tarefa agendada existente, siga as instruções a seguir:

- Faça login como administrador e acesse a guia "Grupos".

- Clique no ícone "Ações" ao lado do grupo de recursos e selecione "Descoberta periódica de contas" no menu suspenso.

- Na janela pop-up exibida, agende ou ajuste o intervalo de sincronização do AD.

10. É possível agendar uma sincronização do AD para ocorrer várias vezes ao dia, por exemplo, a cada 4 horas?

Sim. Essa configuração pode ser feita a cada 4 horas durante a importação de uma OU ou grupo do AD.

Para isso, acesse "Recursos >> Descobrir recursos >> Importar". Defina o intervalo de sincronização conforme sua necessidade e conclua a importação.

11. Como corrigir o erro "PAM360 detected harmful content in the data entered by the user and aborted the operation" ao importar recursos via CSV/TSV?

Por segurança, o PAM360 restringe o uso de determinados caracteres, como tags HTML (<, >), "URL: HTTPS://" ou "URL: HTTP://", ponto de interrogação (?), quebras de linha e múltiplos espaços nos campos de anotações ou em qualquer outro campo do sistema PAM360, para evitar violações de segurança no produto.

Se qualquer um desses caracteres for detectado em outros campos, a importação falhará.

Para evitar esse problema, verifique o arquivo CSV/TSV e remova os caracteres proibidos antes de realizar a importação.

12. Como solucionar falhas na importação de usuários ou recursos do AD?

Verifique o seguinte:

- Confirme se as credenciais do usuário estão corretas.

- Se a importação falhar ao usar uma conta de administrador, tente realizar o processo com uma conta não administrativa. Essa ação tem como finalidade apenas confirmar se a conexão foi estabelecida corretamente.

Se os testes acima falharem, entre em contato com o suporte pelo e-mail: pam360-support@manageengine.com.

13. Posso executar consultas personalizadas para integração com outros sistemas de geração de relatórios?

Sim, você pode. Nossa equipe fornecerá a consulta SQL mais apropriada para gerar o resultado desejado em formato XML.

14. O SSO de domínio funciona através de firewalls/VPNs?

O Single Sign-On (SSO) de domínio (autenticação integrada ao Windows) é implementado no ambiente Windows através da configuração de parâmetros não padronizados no cabeçalho HTTP, que geralmente são removidos por dispositivos como firewalls/VPNs. O PAM360 foi projetado para uso dentro da rede. Portanto, se você tiver usuários se conectando de fora da rede, não será possível habilitar o SSO.

15. Posso personalizar o PAM360 com o logotipo e informações da minha empresa?

Sim. O PAM360 oferece opções completas de personalização e rebranding, incluindo:

- Inserção do seu próprio logotipo na interface web e na aplicação móvel (tamanho recomendado: 210 x 50 px).

- Adição de uma descrição personalizada na página de login.

- Alteração da cor padrão da interface.

- Exibição de um banner com conteúdo jurídico personalizado.

- Inclusão de uma política de privacidade personalizada com botão de aceite.

Para configurar:

- Acesse "Admin >> Personalização >> Rebranding".

- Em "Logotipo e tema", configure o logotipo, descrição da página de login e cores da interface.

- Em "Texto da página de login", adicione políticas e/ou condições legais.

Essas configurações podem ser desativadas a qualquer momento. Clique aqui para saber como.

16. O PAM360 registra tentativas de visualização e recuperação de senhas pelos usuários?

Sim. O PAM360 registra todas as ações executadas pelos usuários, incluindo visualizações e cópias de senhas. Essas informações podem ser consultadas nas trilhas de auditoria, que exibem todas as operações e tentativas de recuperação de senha pelos usuários. Clique aqui para saber mais.

17. Por que o tamanho da pasta "wal_archive" do PostgreSQL aumenta rapidamente?

Isso ocorre quando o local de backup configurado no PAM360 não está acessível para armazenar o arquivo de backup. Quando o backup do database PostgreSQL falha, o tamanho da pasta wal_archive aumenta.

Solução:

- Verifique se há espaço livre suficiente na unidade onde o PAM360 está instalado.

- Se necessário, remova o diretório de logs e alguns arquivos dentro da pasta.

- Mantenha apenas um ou dois backups recentes.

- No PAM360, acesse "Admin >> Configuração >> Backup do database".

- Clique em "Fazer backup agora"

Isso iniciará um backup instantâneo e apagará automaticamente o diretório wal_archive.

18. O PAM360 oferece suporte a alta disponibilidade (High Availability)?

Sim. Consulte a documentação "High Availability" para obter instruções detalhadas.

19. Quais são os formatos de Syslog compatíveis com o PAM360?

O PAM360 utiliza três tipos diferentes de formatos de Syslog para enviar mensagens ao host coletor de logs:

i. Auditoria de recursos

ii. Auditoria de usuários

iii. Auditoria de chaves

SSH: <190> Key_Name:172.21.147.130_test123_id Days_Exceeded:0 Modified_On:2016-02-16 17:41:24.008

20. O PAM360 altera a quantidade de licenças CAL do Windows?

Não. As sessões RDP são iniciadas a partir do servidor PAM360 e retransmitidas ao navegador do usuário final por meio do componente Spark Gateway, que acompanha o produto. Esse componente não tem relação com as licenças CAL do Windows. Portanto, o PAM360 não altera nem consome licenças CAL. Os usuários devem adquirir as licenças CAL conforme sugerido pela Microsoft.

21. Como executar o serviço do PAM360 usando uma conta de serviço gerenciado de grupo (gMSA)?

Para obter informações detalhadas sobre como executar o serviço do PAM360 utilizando uma conta de serviço gerenciado de grupo (gMSA), consulte a documentação disponível aqui.

22. Como corrigir a falha de inicialização do servidor PostgreSQL?

Cenários de erro:

Durante uma atualização:

Aparece o erro "Trying to start PostgreSQL server failed" após aplicar o arquivo PPM.

Ao configurar alta disponibilidade (HA):

O mesmo erro, "Trying to start PostgreSQL server failed, ocorre após executar o comando HASetup.bat.

Durante a inicialização do serviço:

- Falha ao iniciar o serviço do PAM360 após uma atualização.

- Falha ao iniciar o serviço do PAM360 após atualizar a conta de serviço no console de serviços do Windows.

Para os dois casos acima:

Abra o arquivo <PAM360-HOME>\logs\wrapper usando o Notepad ou Notepad++. Vá até o final do arquivo (a parte mais recente) e verifique se aparece o erro "Trying to start PostgreSQL server failed".

Causas possíveis:

As causas a seguir correspondem aos cenários de erro descritos acima.

O erro "Trying to start PostgreSQL server failed" ocorre quando:

- O PAM360 não consegue acessar algumas subpastas dentro do diretório de instalação (ou seja, não há permissões adequadas).

- O banco de dados PostgreSQL não é iniciado porque existe um processo em segundo plano que não foi encerrado corretamente.

- A porta instantânea do banco de dados está ocupada por outro processo.

Solução:

A solução a seguir se aplica a todos os cenários descritos acima. Para corrigir o problema, siga estas etapas para conceder as permissões necessárias:

- Inicie o gerenciador de tarefas e finalize todos os processos relacionados ao Postgres (certifique-se de que a opção "mostrar processos de todos os usuários" esteja selecionada - para o PAM360).

- Atualize o serviço do PAM360 com uma conta privilegiada no console de serviços.

- Abra o prompt de comando como administrador e execute o seguinte comando:

- icacls "caminho de instalação" /q /c /t /grant Users:F

- caminho de instalação - informe o local da pasta Manage_Engine.

- Usuários - informe a conta de serviço do PAM360 no seguinte formato: <DomainName\user name> or <username@domainname>.

- Exemplo: icacls "C:\ProgramFiles\ManageEngine\PAM360" /q /c /t /grant ManageEngine\svcpam360:F

- Se a chave estiver localizada fora da pasta do PAM360, conceda permissão também ao local da chave usando o comando icacls.

- Da mesma forma, conceda permissão de controle total para a pasta <PAM360>\pgsql\data folder.

- Verifique se a pasta <PAM360_Installation_Directory>\pgsql\data herdou essas permissões.

- icacls "caminho de instalação" /q /c /t /grant Users:F

- Acesse <PAM360_Installation_Directory>\pgsql\data e abra o arquivo pg_hba.conf. Pesquise por NULL e, se encontrar, remova toda a linha que contenha o valor NULL.

- Renomeie a pasta de logs localizada dentro do diretório de instalação do PAM360 para logs.old e crie uma nova pasta chamada logs.

- Renomeie a pasta Patch localizada dentro do diretório de instalação do PAM360 para Patch.old e crie uma nova pasta chamada Patch.

- Acesse o diretório <PAM360_Installation_Directory>\bin e procure por arquivos com extensões .lock ou lockfile. Se eles estiverem na pasta, mova esses arquivos para outro diretório.

- Acesse o diretório <PAM360_Installation_Directory>\pgsql\data e procure pelos arquivos recovery.conf e postmaster.pid. Se ele estiver na pasta, mova esse arquivo para outro diretório.

- Em seguida, tente aplicar o PPM, configurar o HA ou iniciar o serviço novamente.

Se o problema persistir, compacte os logs das pastas <PAM360_HOME> e <PAM360_HOME>\pgsql\data\pg_log e envie-os, junto com as capturas de tela mencionadas acima, para pam360-support@manageengine.com.

23. Como lidar com as seguintes exceções que podem ocorrer durante a atualização da versão do PAM360?

Exceção 1: Causada por: java.lang.OutOfMemoryError: GC overhead limit exceeded

- Interrompa o serviço do PAM360.

- Faça um backup do diretório

ou crie um snapshot da máquina virtual. - Acesse <PAM360_Installation_Directory>\bin e abra o arquivo UpdateManager.bat (ou UpdateManager.sh, no caso de Linux)

- Abra o arquivo em um editor de texto e procure pela seguinte entrada: $JAVA -Xmx100m $JAVA_OPTS -Dtier-type=BE -Djava.library.path=./lib/native -Dtier-id=BE1 -cp $CLASSPATH com.adventnet.tools.update.installer.UpdateManager -u conf $*

- Altere o valor para: $JAVA -Xmx2048m $JAVA_OPTS -Dtier-type=BE -Djava.library.path=./lib/native -Dtier-id=BE1 -cp $CLASSPATH com.adventnet.tools.update.installer.UpdateManager -u conf $*

- Salve o arquivo, inicie o serviço do PAM360 e tente realizar a atualização novamente.

Se o problema persistir, envie os logs para pam360-support@manageengine.com para análise adicional.

Exceção 2: Trying to start the PostgreSQL server failed

- Interrompa o serviço do PAM360.

- Finalize qualquer processo Postgres ou PAM360.exe usando o gerenciador de tarefas.

- Saia do PAM360 pelo ícone na bandeja do sistema.

- Execute o serviço do PAM360 com uma conta privilegiada. Conceda a essa conta permissão total e de gerenciamento para o diretório <PAM360_Installation_Directory.

- Abra o prompt de comando usando essa conta privilegiada.

- Prossiga com a atualização.

24. Como realizar a atualização de versão usando o modo de linha de comando (CLI)?

Windows

- Interrompa o serviço do PAM360.

- Abra o prompt de comando com privilégios de administrador.

- Acesse <PAM360_Installation_Directory>/bin e execute o comando: UpdateManager.bat -u conf -c -option i Na linha seguinte, informe o local do arquivo .ppm.

- Pressione Enter para prosseguir com a atualização.

Linux

- Interrompa o serviço do PAM360.

- Abra o prompt de comando com privilégios de administrador.

- Acesse /bin e execute o comando:UpdateManager.sh -u conf -c -option i -ppmPath

Por exemplo, UpdateManager.sh -u conf -c -option i -ppmPath c:\pam360.ppm.

- Pressione Enter para prosseguir com a atualização.

Clique aqui para obter instruções detalhadas sobre o pacote de atualização.

25. Os logs, relatórios e CAPTCHA estão ilegíveis após uma atualização de versão. Como corrigir esse problema?

Verifique o seguinte:

- Abra os logs e verifique se há o erro:

javax.servlet.ServletException: javax.servlet.ServletException: java.lang.Error: Probable fatal error:No fonts found. - Verifique se as fontes dejavu estão instaladas.

Use os comandos abaixo para instalar as fontes dejavu.

1. Para RHEL / Centos:

sudo yum install fontconfig dejavu-sans-fonts dejavu-serif-fonts

2. Para Ubuntu / Debian:

sudo apt install fonts-dejavu fontconfig

3. Para SLES:

sudo zypper install dejavu-fonts fontconfig

Você instalou a fonte DejaVu com sucesso em sua máquina.

Após a instalação, siga as etapas abaixo:

- Acesse a pasta <PAM360 Installation Directory>/conf.

- Abra o arquivo wrapper_lin.conf e adicione a seguinte propriedade:

wrapper.java.additional.27=-Dsun.java2d.fontpath=<Font Dir Path>

[or] - Copie todos os arquivos .ttf e cole-os na pasta <PAM360 Installation Directory>/jre/lib/fonts.

- Reinicie o serviço do PAM360.

Interface web e autenticação

1. Posso alterar a porta padrão 8282 usada pelo PAM360?

Sim, é possível alterar a porta padrão conforme descrito abaixo:

- Faça login no PAM360 como administrador. Acesse "Administração >> Configuração >> Servidor PAM360".

- Insira a porta desejada no campo "Porta do servidor" e clique em "Salvar".

- Reinicie o PAM360 para que a configuração entre em vigor.

2. Como alterar a URL de acesso ao portal web do PAM360?

- Faça login como administrador. Acesse "Administração >> Configurações" e clique em "Configurações do servidor de e-mail".

- Preencha a URL desejada no campo URL de acesso e salve as configurações.

A partir de agora, essa será a URL personalizada de acesso ao PAM360.

3. O PAM360 é uma aplicação baseada na web, acessível por navegador. Isso significa que posso acessá-lo de qualquer lugar?

O PAM360 é uma ferramenta local (on-premises) instalada em um servidor físico ou em máquinas virtuais (VMs). É possível acessar a interface web do PAM360 a partir de qualquer máquina conectada à mesma rede LAN utilizando um navegador compatível.

4. Posso alterar o endereço IP no qual o PAM360 está vinculado quando há várias placas de rede (NICs) e IPs disponíveis no servidor?

O PAM360 vem com uma versão personalizada do servidor web Tomcat, que permite o acesso à interface web, e com a JVM, responsável pelas operações do produto. Siga as etapas abaixo para configurar o IP de vinculação (Bind IP) para ambos os componentes.

Etapas para alterar o Bind IP do servidor web:

- Interrompa o serviço do PAM360.

- Acesse o diretório <PAM360 installation folder>/conf e faça um backup do arquivo server.xml.

- Abra o WordPad como administrador e edite o arquivo server.xml no diretório <PAM360 installation folder>/conf.

- Look for the port="8282" and add the entry address="<IP addresses of the application server>" next to it.

- Procure a entrada port="8282" e adicione o parâmetro address="<endereço IP do servidor da aplicação>" logo após.

- Salve o arquivo,

- Inicie o serviço do PAM360. A partir de agora, o servidor web Tomcat será iniciado utilizando o Bind IP configurado.

Etapas para alterar o Bind IP da JVM:

- Interrompa o serviço do PAM360.

- Acesse o diretório <PAM360 installation folder>/ conf e faça um backup do arquivo wrapper.conf.

- Abra o WordPad como administrador e edite o arquivo wrapper.conf no diretório <PAM360 installation folder>/conf.

- Renomeie a pasta <PAM360 installation folder>/logs para logs_older e inicie o serviço do PAM360.

- Acesse a página de login e teste as funcionalidades do produto, como redefinição de senha. O endereço IP definido na configuração será usado como origem para essas operações.

5. E se os usuários não receberem notificações sobre suas contas PAM360?

Normalmente, os usuários são notificados sobre suas contas PAM360 por e-mail. Caso as notificações não sejam recebidas, verifique o seguinte:

- se as configurações do servidor de e-mail foram definidas corretamente, com os detalhes do servidor SMTP do seu ambiente;

- se as credenciais informadas são válidas, já que alguns servidores de e-mail exigem autenticação para envio;

- se o campo "ID de e-mail do remetente" foi configurado corretamente, pois alguns servidores rejeitam mensagens enviadas sem um endereço de remetente válido ou de domínios desconhecidos.

6. Quais são os métodos de autenticação disponíveis no PAM360?

O PAM360 oferece as seguintes opções de autenticação:

- Active Directory: quando habilitado, a solicitação de autenticação é encaminhada ao controlador de domínio configurado e, com base no resultado, o acesso ao PAM360 é permitido ou negado. O nome de usuário, senha e domínio devem ser informados na tela de login do PAM360. Esse método funciona apenas para usuários previamente importados do AD e está disponível apenas em instalações do PAM360 em sistemas Windows.

- LDAP Directory: quando habilitado, a solicitação de autenticação é encaminhada ao servidor de diretório LDAP configurado e, com base no resultado, o acesso ao PAM360 é permitido ou negado. O nome de usuário, senha e a opção para usar autenticação LDAP são informados na tela de login. Esse método funciona apenas para usuários previamente importados do diretório LDAP.

- Autenticação local do PAM360: a autenticação é realizada localmente pelo servidor do PAM360. Independentemente de o AD ou o LDAP estarem habilitados, essa opção sempre está disponível na página de login. Esse método utiliza uma senha separada para cada usuário, e as senhas do AD ou LDAP nunca são armazenadas no database do PAM360. Por razões de segurança, recomenda-se desativar a autenticação local após habilitar a autenticação AD/LDAP.

- Azure AD: após integrar o PAM360 ao Azure Active Directory (Azure AD) no seu ambiente, é possível permitir que os usuários façam login no PAM360 com suas credenciais do Azure AD, tanto em plataformas Windows quanto Linux. Para usar essa autenticação, o PAM360 deve ser adicionado como uma aplicação cliente nativa no portal do Azure AD. .

- Autenticação por Smartcard: ao habilitar esse recurso, os usuários deverão possuir um smartcard e conhecer o respectivo PIN (número de identificação pessoal). Essa autenticação substitui outros métodos de primeiro fator, como AD, LDAP ou autenticação local.

- Autenticação RADIUS: é possível integrar o PAM360 a um servidor RADIUS no seu ambiente e usar a autenticação RADIUS para substituir autenticação local do PAM360. Os usuários que acessarem o PAM360 com suas credenciais RADIUS precisam ser adicionados previamente ao PAM360. O nome de usuário deve ser idêntico ao usado no servidor RADIUS.

- SSO SAML: o PAM360 atua como provedor de serviço (SP) e integra-se a provedores de identidade (IdP) utilizando SAML 2.0. A integração consiste em fornecer detalhes do SP ao IdP e vice-versa. Após a integração do PAM360 com um IdP, os usuários precisam apenas fazer login no IdP e poderão acessar o PAM360 automaticamente a partir da interface do IdP, sem precisar informar as credenciais novamente. O PAM360 é compatível com Okta, AD FS e Azure AD SSO.

Nota:

Para a autenticação SSO via SAML, a URL do consumidor de asserção corresponde, por padrão, ao nome do host do servidor. Para atualizar a URL de asserção, siga estas etapas:

- Acesse "Administração >> Configurações >> Configurações do servidor de e-mail".

- Em URL de acesso, insira a nova URL desejada e clique em "Salvar".

A URL do consumidor de asserção será atualizada automaticamente nos detalhes do provedor de serviço.

7. Quais são as funções de usuário disponíveis no PAM360? Quais são seus níveis de acesso?

O PAM360 possui cinco funções predefinidas:

- Administrador com privilégios

- Administradores

- Administrador de senhas

- Auditor de senhas

- Usuário de senhas

Além dessas funções padrão, qualquer administrador pode ser promovido a Superadministrador, com privilégios para visualizar e gerenciar todos os recursos. Clique aqui para obter detalhes sobre os níveis de acesso das funções padrão.

8. E se eu esquecer minha senha de login do PAM360?

Se você já possui uma conta válida no PAM360, pode redefinir sua senha clicando no link "Esqueceu sua senha?" na página de login. O par nome de usuário/ID de e-mail informado deve corresponder ao cadastrado para o usuário. A senha será redefinida e enviada para o endereço de e-mail correspondente. No entanto, essa opção não será necessária se a autenticação AD/LDAP estiver habilitada.

9. Por que às vezes vejo um aviso de segurança ao acessar o console do PAM360 pelo navegador?

O console web do PAM360 utiliza sempre o protocolo HTTPS para se comunicar com o servidor PAM360. O servidor vem com um certificado SSL autoassinado por padrão, o que não é reconhecido pelos navegadores padrão, resultando em um aviso de segurança. Esse aviso pode ser ignorado durante testes ou avaliações do produto. No entanto, para ambientes de produção, recomenda-se instalar um certificado SSL emitido por uma autoridade de certificação (CA) reconhecida pelos navegadores. Saiba mais

Segurança

1. Quão seguras estão minhas senhas no PAM360?

Garantir o armazenamento seguro das senhas e oferecer uma defesa sólida contra invasões são prioridades do PAM360. As seguintes medidas asseguram um alto nível de proteção:

- As senhas são criptografadas com o padrão AES (Advanced Encryption Standard) e armazenadas no database. O AES é atualmente o algoritmo de criptografia mais robusto e foi adotado como padrão de criptografia pelo governo dos Estados Unidos.

- O database que armazena as senhas aceita conexões apenas do host onde está em execução e não é acessível externamente.

- O controle de acesso baseado em função e em permissões granulares garante que os usuários só possam visualizar e acessar senhas conforme as autorizações concedidas.

- Todas as transações entre o console e o servidor PAM360 ocorrem via HTTPS.

- O PAM360 também possui um gerador de senhas integrado que ajuda a criar senhas fortes.

2. Quão seguros são o gerenciamento de senhas entre aplicações e entre aplicações e database realizados por meio das APIs de gerenciamento de senhas?

O PAM360 oferece APIs RESTful e APIs baseadas em CLI via SSH que permitem o gerenciamento de senhas entre aplicações e database. As aplicações se conectam ao PAM360 via HTTPS. A identidade da aplicação é verificada inicialmente pela validade do certificado SSL e, em seguida, pelo IP/hostname de origem. Cada aplicação ou database deve ser registrado como um Usuário de API no PAM360. No registro, é necessário informar o hostname/IP do servidor da aplicação, e um token de autenticação exclusivo para uso com a API REST será gerado. Esse token deve ser incluído em todas as solicitações de API para autenticação. Além dessas verificações de segurança, cada aplicação ou database só pode acessar as informações explicitamente delegadas por um administrador. Consulte este documento para saber mais sobre o compartilhamento e a delegação de senhas.

3. Posso instalar meus próprios certificados SSL?

Sim, é possível instalar certificados SSL personalizados. Siga as etapas abaixo:

- Acesse "Administração >> Configuração >> Servidor PAM360".

- Selecione o tipo de Keystore desejado (JKS, PKCS12 ou PKCS11), conforme o usado na geração da CSR.

- Localize e envie o arquivo Keystore.

- Informe a mesma senha do Keystore usada durante a geração da CSR.

- Modifique a porta do servidor, se necessário.

- Clique em "Salvar". Reinicie o serviço do PAM360 para aplicar a nova configuração do certificado.

4. Como gerar certificados SSL assinados?

O PAM360 opera como um serviço HTTPS, exigindo um certificado SSL válido assinado por uma CA, com o nome principal igual ao hostname do servidor. Por padrão, na primeira inicialização, o PAM360 cria um certificado autoassinado, que não será reconhecido pelos navegadores. Assim, ao se conectar ao PAM360, é necessário verificar manualmente as informações do certificado e o hostname do servidor, e forçar o navegador a aceitar o certificado.

Para tornar o servidor PAM360 confiável para navegadores e usuários:

- Obtenha um novo certificado assinado por uma CA para o host do PAM360 OU

- configure um certificado existente emitido por uma CA com suporte a curinga (wildcard) para o host do PAM360.

Há diferentes formas de gerar certificados SSL assinados:

- Usando o módulo "gerenciamento de certificados" do PAM360.

- Usando o OpenSSL ou o Keytool (incluso no Java) para criar o certificado, assiná-lo em uma CA e utilizá-lo no PAM360.

- Instalando um certificado curinga (wildcard).

A escolha do método de geração deve seguir as recomendações do seu administrador de segurança. Instruções detalhadas sobre cada método estão disponíveis nos links a seguir.

Nota: Se você já possui um certificado assinado por uma CA, recomendamos usar o OpenSSL para criar o keystore e configurá-lo no PAM360 (etapas 4 e 5 das instruções abaixo).

- Geração de certificados SSL assinados usando o módulo de gerenciamento de certificados do PAM360

- Geração de certificados SSL assinados usando o OpenSSL

- Geração de certificados SSL assinados usando o Keytool

- Geração de certificados SSL assinados por meio da instalação de um certificado curinga (wildcard)

1. Geração de certificados SSL assinados usando o módulo de gerenciamento de certificados do PAM360

É possível gerar certificados SSL assinados por meio do módulo gerenciamento de certificados do PAM360 e aplicar as alterações de certificado (Keystore do certificado) diretamente pelo console do PAM360. Esse processo envolve três etapas:

1.1 Geração de uma solicitação de assinatura de certificado (CSR)::

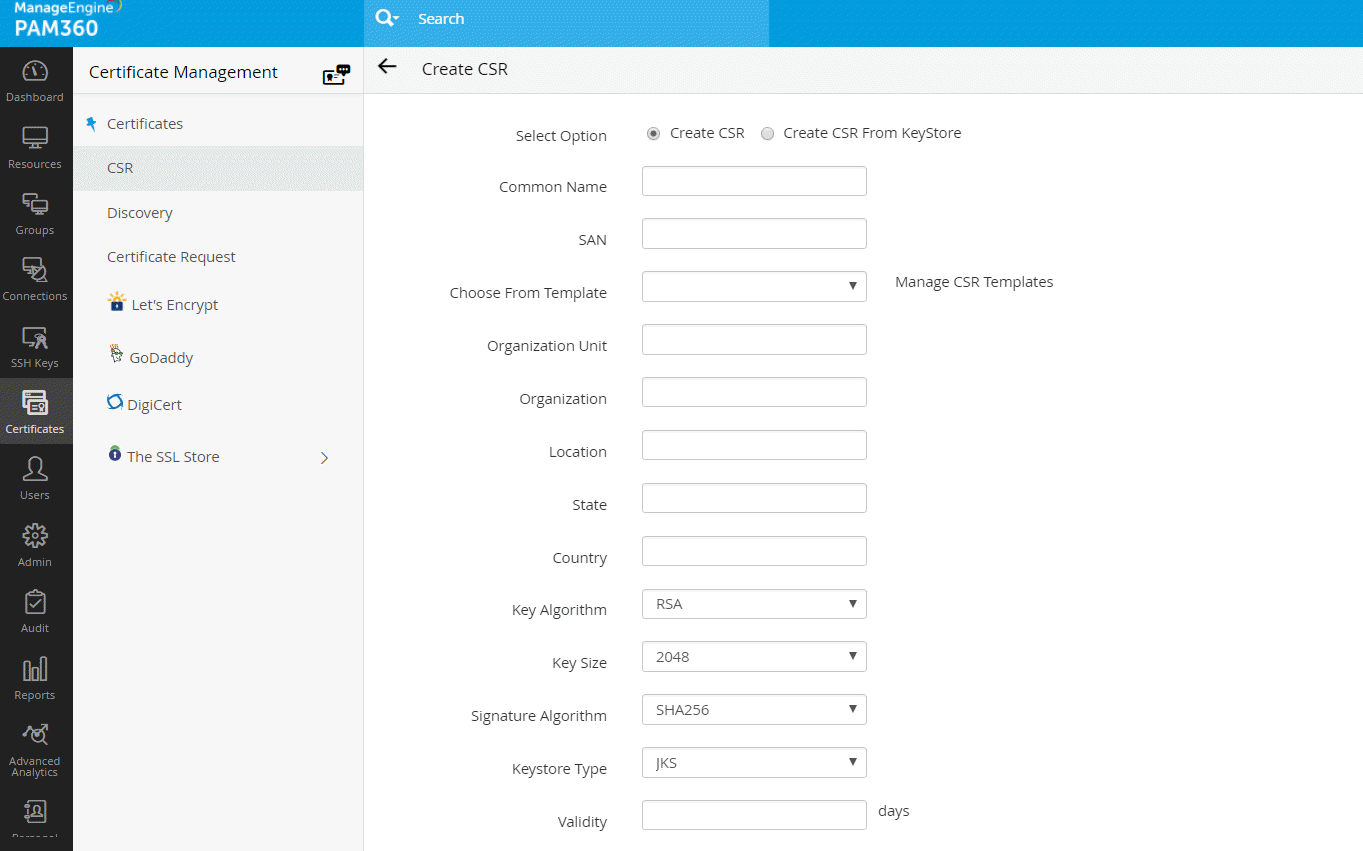

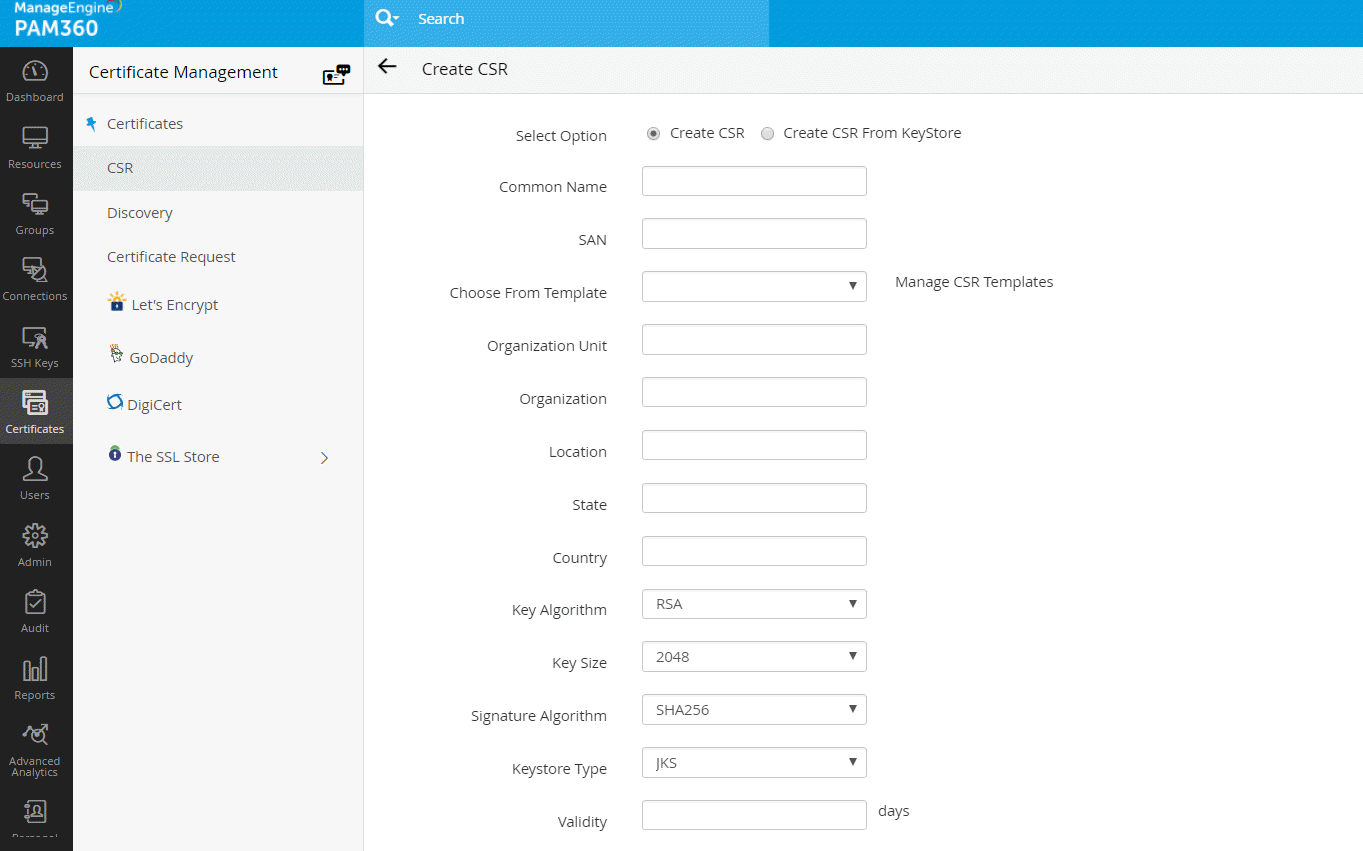

Para solicitar e obter certificados de uma CA local por meio do PAM360, é necessário primeiro gerar uma solicitação de assinatura de certificado (CSR).Siga as etapas abaixo:

- Acesse "Certificados >> Criar CSR".

- Clique em "Criar". A página de criação de CSR será exibida.

- Selecione uma das opções "Criar CSR" ou "Criar CSR a partir de um KeyStore", dependendo se deseja gerar uma nova CSR ou criar uma CSR a partir de uma chave privada existente.

- Caso tenha selecionado "Criar CSR", preencha os campos necessários, como Common Name, SAN, Organizational Unit, Organization, Location, State, Country, Key Algorithm e Key Size. Selecione o algoritmo de chave e o tipo de KeyStore.Informe o período de validade e a senha de armazenamento.

- Caso tenha selecionado "Criar CSR a partir de um KeyStore", procure e anexe o arquivo da chave privada e insira a senha correspondente (Private Key Password).

- Caso tenha selecionado "Criar CSR", preencha os campos necessários, como Common Name, SAN, Organizational Unit, Organization, Location, State, Country, Key Algorithm e Key Size. Selecione o algoritmo de chave e o tipo de KeyStore.Informe o período de validade e a senha de armazenamento.

- Clique em "Criar". Você será redirecionado para uma janela que exibirá o conteúdo da CSR. É possível copiar o conteúdo ou exportá-lo para uma caixa de e-mail.

- E-mail: selecione essa opção para enviar o arquivo do certificado por e-mail para o endereço especificado.

- Exportar CSR / Chave privada: selecione essa opção para exportar apenas a CSR ou a chave privada correspondente, conforme sua necessidade.

- As CSRs salvas podem ser visualizadas em "Certificados >> Criar CSR".

Nota: O ícone de olho "mostrar senha" exibido ao lado de cada CSR permite que os administradores visualizem as senhas do KeyStore associadas aos arquivos de CSR.

1.2 Assinatura do certificado:

O PAM360 permite assinar e emitir certificados para todos os clientes da rede, seja a partir de uma autoridade de certificação da Microsoft, seja usando um certificado raiz personalizado confiável no ambiente.

Nota: é necessário ter gerado uma CSR válida antes de solicitar a assinatura do certificado pela CA local.

Siga as etapas abaixo para assinar o certificado:

- Acesse "Certificados >> Criar CSR".

- Selecione a CSR desejada na tabela e clique em "Assinar" no menu superior.

- Na janela exibida, informe o nome do servidor que executa a autoridade de certificação interna (nome da CA) e escolha o template de certificado conforme sua necessidade. Clique em "Assinar certificado". A CSR será assinada, e o certificado emitido poderá ser visualizado em "Certificados >> Certificados"..

1.3 Aplicação do Keystore do certificado ao servidor web do PAM360::

Para aplicar o Keystore do certificado, primeiro é necessário criá-lo.

- Acesse "Certificados >> Certificados". Clique no link do certificado assinado sob o campo "Common Name". Na página de detalhes, clique no ícone "Exportar" no canto superior direito da tela. O arquivo do certificado será baixado para o computador local.

- Em seguida, acesse "Certificados >> Criar CSR".

- Clique no ícone "Importar certificado" correspondente à CSR do certificado assinado. Selecione o arquivo do certificado baixado e clique em "Importar". O certificado será vinculado à chave privada, formando um Keystore.

- Depois, volte a "Certificados >> Certificados", clique novamente no certificado sob "Common Name" e, na página de detalhes, role para baixo e clique em "Exportar". O Keystore será baixado para o computador local.

- Por fim, acesse "Admin >> Configuração >> Servidor PAM360" e siga estas etapas:

- Selecione o tipo de Keystore (JKS, PKCS12 ou PKCS11) utilizado na geração da CSR.

- Localize e envie o arquivo Keystore.

- Informe a mesma senha do Keystore usada durante a geração da CSR.

- Modifique a porta do servidor, se necessário.

- Clique em "Salvar". Reinicie o serviço do PAM360 para aplicar a nova configuração do certificado.

2. Geração de certificados SSL assinados usando o OpenSSL

O OpenSSL geralmente já vem incluído nas distribuições Linux. Caso esteja usando o Windows Server e não tenha o OpenSSL instalado, faça o download em: http://www.slproweb.com/products/Win32OpenSSL.html. Certifique-se de que a pasta bin do OpenSSL esteja incluída na variável de ambiente "PATH".

2.1 Criação do par de chaves pública e privada a ser usado no handshake SSL

- Abra o prompt de comando.

- Execute o comando: 'openssl genrsa -des3 -out <privatekey_filename>.key 1024'

- You will be prompted to enter a pass-phrase for the private key. Enter 'passtrix' or a pass-phrase of your choice. (Though it is not documented, Tomcat has issues with passwords containing special characters, so use a password that has only alpha characters)

- Um arquivo chamado <privatekey_filename>.key será criado na mesma pasta.

<privatekey_filename> é o nome do arquivo onde a chave privada será armazenada.

2.2 Criar uma solicitação de assinatura de certificado (CSR) para envio a uma autoridade de certificação, a fim de criar um certificado assinado com a chave pública gerada na etapa anterior

- Execute o comando: 'openssl req -new -key <privatekey_filename>.key -out <certreq_filename>.csr'

- <privatekey_filename>.key é a chave criada na etapa anterior.

- <certreq_filename>.csr é o nome do arquivo que conterá a solicitação de certificado para envio à CA.

- Você será solicitado a inserir uma série de valores que compõem o nome distinto (DN) do servidor que hospeda o PAM360.

- Insira os valores conforme solicitado. No campo "Common Name", informe o nome de host totalmente qualificado (FQDN) do servidor que hospeda o PAM360 (o mesmo usado para acesso via navegador).

- Um arquivo chamado <certreq_filename>.csr será criado na mesma pasta.

2.3 Enviar a CSR para uma autoridade de certificação (CA) para obter um certificado assinado

Algumas CAs conhecidas incluem Verisign, Thawte e RapidSSL. Consulte a documentação dessas entidades para saber como enviar a CSR. O processo normalmente envolve um custo e leva alguns dias. Após a validação, a CA retornará o certificado SSL assinado e o certificado raiz da CA em arquivos .cer.Salve ambos na mesma pasta onde estão os arquivos das etapas 1 e 2

2.4 Importar o certificado assinado pela CA para um Keystore

- Abra o prompt de comando e acesse a mesma pasta de trabalho.

- Execute o comando: 'openssl pkcs12 -export -in <cert_file>.cer -inkey <privatekey_filename>.key -out <keystore_filename>.p12 -name PAM360 -CAfile <root_cert_file>.cer -caname PAM360 -chain'

onde,

- cert_file.cer é o certificado SSL assinado com extensão .cer.

- privatekey_filename.key é o arquivo da chave privada com extensão .key.

- keystore_filename.p12 name é o nome do Keystore que será gerado com extensão .p12.

- root_cert_file.cer é o certificado raiz da CA com extensão .cer.

- Quando solicitado, insira a mesma senha utilizada na etapa 1 para a chave privada. Essa exigência se deve a uma limitação do Tomcat, que requer que ambas as senhas sejam idênticas.

- Um arquivo de Keystore chamado <keystore_filename>.p12 será gerado na mesma pasta.

2.5 Configurar o servidor PAM360 para usar o Keystore com seu certificado SSL

Esta é a etapa final da geração de certificados SSL assinados usando o OpenSSL.

- Copie o arquivo <keystore_filename>.p12 gerado na etapa 4 para a pasta <PAM360_Install_Folder>\conf.

- Abra o prompt de comando e acesse a pasta <PAM360_Install_Folder>\conf. .

- Abra o arquivo server.xml e faça as seguintes alterações:

- Localize a entrada "keystoreFile", que por padrão estará definida como "conf/server.keystore", e altere para "conf/<keystore_filename>.p12".

- A partir da versão 9700, a senha do Keystore é criptografada e não pode ser atualizada diretamente no arquivo server.xml. Para atualizar manualmente a senha do Keystore nesse arquivo, desative primeiro a criptografia alterando o valor de "keystorePassEncrypted=true" para "keystorePassEncrypted=false".

- Em seguida, defina o valor de "keystorePass" como "passtrix" ou a senha especificada na etapa anterior ao criar o Keystore.

- Adicione uma nova entrada keystoreType= PKCS12 or PKCS11 logo abaixo da entrada keystorePass.

- Salve o arquivo server.xml.

- Reinicie o servidor PAM360 e acesse via navegador. Se a página de login do PAM360 for exibida sem alertas de segurança do navegador, o certificado SSL foi instalado com sucesso.

3. Geração de certificados SSL assinados usando o Keytool

3.1 Criar o par de chaves pública e privada a ser usado no handshake SSL

- Acesse a pasta <PAM360_Home>/jre/bin.

- Execute o comando:

"./keytool -genkey -alias PAM360 -keyalg RSA -sigalg SHA256withRSA -keypass <privatekey_password> -storepass <keystore_password> -validity <no_of days> -keystore <keystore_filename>onde:

<keystore_password< é a senha de acesso ao Keystore e <privatekey_password> é a senha de proteção da chave privada. Devido a uma limitação do Tomcat, essas duas senhas devem ser idênticas. (embora não esteja documentado, o Tomcat apresenta problemas com senhas contendo caracteres especiais; portanto, utilize apenas letras)<no_of_days> indica a validade do par de chaves, em dias, a partir da data de criação - O comando solicitará que você insira informações sobre sua organização.

- No campo "primeiro e último nome", informe o FQDN do servidor onde o PAM360 está em execução.

- Para os demais campos, insira as informações correspondentes.

- Um arquivo de Keystore com o nome <keystore_filename> será criado na mesma pasta, contendo o par de chaves gerado.

3.2 Criar uma solicitação de assinatura de certificado (CSR) para envio a uma autoridade de certificação, a fim de criar um certificado assinado com a chave pública gerada na etapa anterior

- Acesse a pasta <PAM360_Home>/jre/bin.

- Execute o comando: "keytool -certreq -keyalg RSA -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -file <csr_filename> -keystore <keystore_filename>".

Nota: O arquivo <csr_filename> deve ter a extensão .csr.

- Um arquivo chamado <csr_filename> será criado na mesma pasta.

3.3 Enviar a CSR para uma autoridade de certificação (CA) para obter um certificado assinado

Algumas CAs conhecidas incluem Verisign, Thawte e RapidSSL. Consulte a documentação dessas entidades para saber como enviar a CSR. O processo normalmente envolve um custo e leva alguns dias. Após a validação, a CA retornará o certificado SSL assinado e o certificado raiz da CA em arquivos .cer. Salve ambos na pasta <PAM360_Home>/jre/bin.

3.4 Importar o certificado assinado pela CA para o servidor PAM360

- Acesse a pasta <PAM360_Home>/jre/bin pelo prompt de comando.

- Se você tiver um único arquivo de pacote de certificados (.p7b), execute:

"keytool -import -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <your_ssl_bundle.p7b>"

onde:

- <boundlessness> é o pacote de certificados obtido da CA, um arquivo .p7b salvo na etapa anterior. As variáveis <privatekey_password>, <keystore_password> e <keystore_filename< correspondem às mesmas utilizadas nas etapas anteriores.

- Se você possuir três arquivos separados, o certificado raiz, o intermediário e o certificado principal em formato .cer, será necessário importar cada um deles executando os seguintes comandos.

- "keytool -import -alias root -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <rooter>"

- "keytool -import -alias inter -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <inter.cer>"

- "keytool -import -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <your_ssl_cert.cer>"

- Agora, copie o arquivo <keystore_filename> para a pasta <PAM360_Home>/conf.

3.5 Configurar o servidor PAM360 para usar o Keystore com seu certificado SSL

Esta é a etapa final da geração de certificados SSL assinados usando o Keytool.

- Acesse a pasta <PAM360_Home>/conf.

- Abra o arquivo file server.xml.

- Localize a entrada "keystoreFile", que por padrão estará definida como "conf/server.keystore", e altere para "conf/<keystore_filename>", onde <keystore_filename> é o mesmo usado nas etapas anteriores.

- A partir da versão 9700, a senha do Keystore é criptografada e não pode ser atualizada diretamente no arquivo server.xml. Para atualizar manualmente a senha do Keystore nesse arquivo, desative primeiro a criptografia alterando o valor de "keystorePassEncrypted=true" para "keystorePassEncrypted=false".

Nota: Esta etapa é aplicável somente se você estiver utilizando a versão 9700 ou superior.

- Defina o valor de "keystorePass" como "passtrix" ou a senha especificada na etapa anterior ao criar o Keystore.

- Reinicie o servidor PAM360 e acesse via navegador. Se a página de login do PAM360 for exibida sem alertas de segurança do navegador, o certificado SSL foi instalado com sucesso.

Nota: Por padrão, o Tomcat aceita apenas os formatos de Keystore JKS (Java Key Store) e PKCS #12. Caso o Keystore esteja no formato PKCS #12, inclua a seguinte opção no arquivo server.xml, junto com o nome do Keystore: keystoreType="PKCS12" Essa configuração informa ao Tomcat que o formato utilizado é PKCS12. Reinicie o servidor após realizar essa alteração.

4. Gerar certificados SSL assinados instalando um certificado curinga (wild card) existente:

- Acesse a pasta <PAM360_Home>/conf.

- Abra o arquivo server.xml.

- Localize a entrada "keystoreFile", que por padrão estará definida como "conf/server.keystore". e altere para "conf/<keystore_filename>", onde <keystore_filename> corresponde ao certificado curinga existente.

- Localize também a entrada "keystorePass" (logo abaixo de keystoreFile), que por padrão estará definida como "passtrix". Mude o valor para "<keystore_password>", onde <keystore_password> é a senha que protege o Keystore do certificado curinga.

- Reinicie o servidor PAM360 e acesse o console via navegador. Se a página de login do PAM360 for exibida sem alertas de segurança do navegador, o certificado SSL foi instalado com sucesso.

Nota: Consulte a documentação da sua autoridade de certificação (CA) para obter mais detalhes e orientações de solução de problemas.

5. Como tornar o servidor PAM360 confiável para navegadores e usuários?

O PAM360 opera como um serviço HTTPS, exigindo um certificado SSL válido assinado por uma CA, com o nome principal igual ao hostname do servidor. Por padrão, na primeira inicialização, o PAM360 cria um certificado autoassinado, que não será reconhecido pelos navegadores. Assim, ao se conectar ao PAM360, é necessário verificar manualmente as informações do certificado e o hostname do servidor, e forçar o navegador a aceitar o certificado.

Para tornar o servidor PAM360 confiável para navegadores e usuários:

- Obtenha um novo certificado assinado por uma CA para o host do PAM360 OU

- Configure um certificado existente emitido por uma CA com suporte a curinga (wildcard) para o host do PAM360.

Há diferentes formas de gerar certificados SSL assinados:

- Usando o módulo "gerenciamento de certificados" do PAM360.

- Usando o OpenSSL ou o Keytool (incluso no Java) para criar o certificado, assiná-lo em uma CA e utilizá-lo no PAM360.

- Instalando um certificado curinga (wildcard).

A escolha do método de geração deve seguir as recomendações do seu administrador de segurança. Instruções detalhadas sobre cada método estão disponíveis nos links a seguir.

Nota: Se você já possui um certificado assinado por uma CA, recomendamos usar o OpenSSL para criar o keystore e configurá-lo no PAM360 (etapas 4 e 5 das instruções abaixo).

- Geração de certificados SSL assinados usando o módulo de gerenciamento de certificados do PAM360

- Geração de certificados SSL assinados usando o OpenSSL

- Geração de certificados SSL assinados usando o Keytool

- Geração de certificados SSL assinados por meio da instalação de um certificado curinga (wildcard)

1. Geração de certificados SSL assinados usando o módulo de gerenciamento de certificados do PAM360

É possível gerar certificados SSL assinados por meio do módulo gerenciamento de certificados do PAM360 e aplicar as alterações de certificado (Keystore do certificado) diretamente pelo console do PAM360. Esse processo envolve três etapas:

1.1 Geração de uma solicitação de assinatura de certificado (CSR):

Para solicitar e obter certificados de uma CA local por meio do PAM360, é necessário primeiro gerar uma solicitação de assinatura de certificado (CSR). Siga as etapas abaixo:

- Acesse "Certificados >> Criar CSR".

- Clique em "Criar". A página de criação de CSR será exibida.

- Selecione uma das opções "Criar CSR" ou "Criar CSR a partir de um KeyStore", dependendo se deseja gerar uma nova CSR ou criar uma CSR a partir de uma chave privada existente.

- Caso tenha selecionado "Criar CSR", preencha os campos necessários, como Common Name, SAN, Organizational Unit, Organization, Location, State, Country, Key Algorithm e Key Size. Selecione o algoritmo de chave e o tipo de KeyStore.Informe o período de validade e a senha de armazenamento.

- Caso tenha selecionado "Criar CSR a partir de um KeyStore", procure e anexe o arquivo da chave privada e insira a senha correspondente (Private Key Password).

- Caso tenha selecionado "Criar CSR", preencha os campos necessários, como Common Name, SAN, Organizational Unit, Organization, Location, State, Country, Key Algorithm e Key Size. Selecione o algoritmo de chave e o tipo de KeyStore.Informe o período de validade e a senha de armazenamento.

- Clique em "Criar". Você será redirecionado para uma janela que exibirá o conteúdo da CSR. É possível copiar o conteúdo ou exportá-lo para uma caixa de e-mail.

- E-mail: selecione essa opção para enviar o arquivo do certificado por e-mail para o endereço especificado.

- Exportar CSR / Chave privada: selecione essa opção para exportar apenas a CSR ou a chave privada correspondente, conforme sua necessidade.

- As CSRs salvas podem ser visualizadas em "Certificados >> Criar CSR".

Nota: O ícone de olho "mostrar senha" exibido ao lado de cada CSR permite que os administradores visualizem as senhas do KeyStore associadas aos arquivos de CSR.

1.2 Assinatura do certificado::

O PAM360 permite assinar e emitir certificados para todos os clientes da rede, seja a partir de uma autoridade de certificação da Microsoft, seja usando um certificado raiz personalizado confiável no ambiente.

Nota: é necessário ter gerado uma CSR válida antes de solicitar a assinatura do certificado pela CA local.

Siga as etapas abaixo para assinar o certificado:

- Acesse "Certificados >> Criar CSR".

- Selecione a CSR desejada na tabela e clique em "Assinar" no menu superior.

- Na janela exibida, informe o nome do servidor que executa a autoridade de certificação interna (nome da CA) e escolha o template de certificado conforme sua necessidade. Clique em "Assinar certificado". A CSR será assinada, e o certificado emitido poderá ser visualizado em "Certificados >> Certificados".

1.3 Aplicação do Keystore do certificado ao servidor web do PAM360:

Para aplicar o Keystore do certificado, primeiro é necessário criá-lo.

- Acesse "Certificados >> Certificados". Clique no link do certificado assinado sob o campo "Common Name". Na página de detalhes, clique no ícone "Exportar" no canto superior direito da tela. O arquivo do certificado será baixado para o computador local.

- Em seguida, acesse "Certificados >> Criar CSR".

- Clique no ícone "Importar certificado" correspondente à CSR do certificado assinado. Selecione o arquivo do certificado baixado e clique em "Importar". O certificado será vinculado à chave privada, formando um Keystore.

- Depois, volte a "Certificados >> Certificados", clique novamente no certificado sob "Common Name" e, na página de detalhes, role para baixo e clique em "Exportar". O Keystore será baixado para o computador local.

- Por fim, acesse "Admin >> Configuração >> Servidor PAM360" e siga estas etapas:

- Selecione o tipo de Keystore (JKS, PKCS12 ou PKCS11) utilizado na geração da CSR.

- Localize e envie o arquivo Keystore.

- Informe a mesma senha do Keystore usada durante a geração da CSR.

- Modifique a porta do servidor, se necessário.

- Clique em "Salvar". Reinicie o serviço do PAM360 para aplicar a nova configuração do certificado.

2. Geração de certificados SSL assinados usando o OpenSSL

O OpenSSL geralmente já vem incluído nas distribuições Linux. Caso esteja usando o Windows Server e não tenha o OpenSSL instalado, faça o download em: http://www.slproweb.com/products/Win32OpenSSL.html. Certifique-se de que a pasta bin do OpenSSL esteja incluída na variável de ambiente "PATH".

2.1 Criar o par de chaves pública e privada a ser usado no handshake SSL

- Abra o prompt de comando.

- Execute o comando: 'openssl genrsa -des3 -out <privatekey_filename>.key 1024'

- Você será solicitado a inserir uma senha (passphrase) para a chave privada. Use "passtrix" ou uma senha de sua escolha (embora não esteja documentado, o Tomcat apresenta problemas com senhas contendo caracteres especiais)

- Um arquivo chamado <privatekey_filename>.key será criado na mesma pasta.

<<privatekey_filename> é o nome do arquivo onde a chave privada será armazenada.

2.2 Criar uma solicitação de assinatura de certificado (CSR) para envio a uma autoridade de certificação, a fim de criar um certificado assinado com a chave pública gerada na etapa anterior

- Execute o comando: 'openssl req -new -key <privatekey_filename>.key -out <certreq_filename>.csr'

- <privatekey_filename>.key é a chave criada na etapa anterior.

- <certreq_filename>.csr é o nome do arquivo que conterá a solicitação de certificado para envio à CA.

- Você será solicitado a inserir uma série de valores que compõem o nome distinto (DN) do servidor que hospeda o PAM360.

- Insira os valores conforme solicitado. No campo "Common Name", informe o nome de host totalmente qualificado (FQDN) do servidor que hospeda o PAM360 (o mesmo usado para acesso via navegador).

- Um arquivo chamado <certreq_filename>.csr será criado na mesma pasta.

2.3 Enviar a CSR para uma autoridade de certificação (CA) para obter um certificado assinado

Algumas CAs conhecidas incluem Verisign, Thawte e RapidSSL. Consulte a documentação dessas entidades para saber como enviar a CSR. O processo normalmente envolve um custo e leva alguns dias. Após a validação, a CA retornará o certificado SSL assinado e o certificado raiz da CA em arquivos .cer. Salve ambos na mesma pasta onde estão os arquivos das etapas 1 e 2

2.4 Importar o certificado assinado pela CA para um Keystore

- Abra o prompt de comando e acesse a mesma pasta de trabalho.

- Execute o comando: 'openssl pkcs12 -export -in <cert_file>.cer -inkey <privatekey_filename>.key -out <keystore_filename>.p12 -name PAM360 -CAfile <root_cert_file>.cer -caname PAM360 -chain'

onde:

- cert_file.cer é o certificado SSL assinado com extensão .cer.

- privatekey_filename.key é o arquivo da chave privada com extensão .key.

- keystore_filename.p12 name é o nome do Keystore que será gerado com extensão .p12.

- root_cert_file.cer é o certificado raiz da CA com extensão .cer.

- Quando solicitado, insira a mesma senha utilizada na etapa 1 para a chave privada. Essa exigência se deve a uma limitação do Tomcat, que requer que ambas as senhas sejam idênticas.

- Um arquivo de Keystore chamado <keystore_filename>.p12 será gerado na mesma pasta.

2.5 Configurar o servidor PAM360 para usar o Keystore com seu certificado SSL

Esta é a etapa final da geração de certificados SSL assinados usando o OpenSSL.

- Copie o arquivo <keystore_filename>.p12 gerado na etapa 4 para a pasta <PAM360_Install_Folder>\conf.

- Abra o prompt de comando e acesse a pasta <PAM360_Install_Folder>\conf.

- Abra o arquivo server.xml e faça as seguintes alterações:

- Localize a entrada "keystoreFile", que por padrão estará definida como "conf/server.keystore", e altere para "conf/<keystore_filename>.p12".

- A partir da versão 9700, a senha do Keystore é criptografada e não pode ser atualizada diretamente no arquivo server.xml. Para atualizar manualmente a senha do Keystore nesse arquivo, desative primeiro a criptografia alterando o valor de "keystorePassEncrypted=true" para "keystorePassEncrypted=false".

- Em seguida, defina o valor de "keystorePass" como "passtrix" ou a senha especificada na etapa anterior ao criar o Keystore.

- Adicione uma nova entrada keystoreType= PKCS12 or PKCS11 logo abaixo da entrada keystorePass.

- Salve o arquivo server.xml.

- Reinicie o servidor PAM360 e acesse via navegador. Se a página de login do PAM360 for exibida sem alertas de segurança do navegador, o certificado SSL foi instalado com sucesso.

3. Geração de certificados SSL assinados usando o Keytool

3.1 Criar o par de chaves pública e privada a ser usado no handshake SSL

- Acesse a pasta <PAM360_Home>/jre/bin folder.

- Execute o comando:

"./keytool -genkey -alias PAM360 -keyalg RSA -sigalg SHA256withRSA -keypass <privatekey_password> -storepass <keystore_password> -validity <no_of days> -keystore <keystore_filename>onde:

<keystore_password> é a senha de acesso ao Keystore e <privatekey_password> é a senha de proteção da chave privada. Devido a uma limitação do Tomcat, essas duas senhas devem ser idênticas. (embora não esteja documentado, o Tomcat apresenta problemas com senhas contendo caracteres especiais; portanto, utilize apenas letras)

<no_of_days> indica a validade do par de chaves, em dias, a partir da data de criação - O comando solicitará que você insira informações sobre sua organização.

- No campo "primeiro e último nome", informe o FQDN do servidor onde o PAM360 está em execução.

- Para os demais campos, insira as informações correspondentes.

- Um arquivo de Keystore com o nome <keystore_filename> será criado na mesma pasta, contendo o par de chaves gerado.

3.2 Criar uma solicitação de assinatura de certificado (CSR) para envio a uma autoridade de certificação, a fim de criar um certificado assinado com a chave pública gerada na etapa anterior

- Acesse a pasta <PAM360_Home>/jre/bin .

- Execute o comando: "keytool -certreq -keyalg RSA -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -file <csr_filename> -keystore <keystore_filename>".

Nota: O arquivo <csr_filename> deve ter a extensão .csr.

- Um arquivo chamado <csr_filename> será criado na mesma pasta.

3.3 Enviar a CSR para uma autoridade de certificação (CA) para obter um certificado assinado

Algumas CAs conhecidas incluem Verisign, Thawte e RapidSSL. Consulte a documentação dessas entidades para saber como enviar a CSR. O processo normalmente envolve um custo e leva alguns dias. Após a validação, a CA retornará o certificado SSL assinado e o certificado raiz da CA em arquivos .cer. Salve ambos na pasta <PAM360_Home>/jre/bin.

3.4 Importar o certificado assinado pela CA para o servidor PAM360

- Acesse a pasta <PAM360_Home>/jre/bin pelo prompt de comando.

- Se você tiver um único arquivo de pacote de certificados (.p7b), execute:

"keytool -import -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <your_ssl_bundle.p7b>"

onde,

- <boundlessness> é o pacote de certificados obtido da CA, um arquivo .p7b salvo na etapa anterior. As variáveis <privatekey_password>, <keystore_password> e <keystore_filename> correspondem às mesmas utilizadas nas etapas anteriores.

- Se você possuir três arquivos separados, o certificado raiz, o intermediário e o certificado principal em formato .cer, será necessário importar cada um deles executando os seguintes comandos.

- "keytool -import -alias root -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <rooter>"

- "keytool -import -alias inter -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <inter.cer>"

- "keytool -import -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <your_ssl_cert.cer>"

- Agora, copie o arquivo <keystore_filename> para a pasta <PAM360_Home>/conf.

3.5 Configurar o servidor PAM360 para usar o Keystore com seu certificado SSL

Esta é a etapa final da geração de certificados SSL assinados usando o Keytool.

- Acesse a pasta <PAM360_Home>/conf.

- Abra o arquivo file server.xml.

- Localize a entrada "keystoreFile", que por padrão estará definida como "conf/server.keystore", e altere para "conf/<keystore_filename>", onde <keystore_filename> é o mesmo usado nas etapas anteriores.

- A partir da versão 9700, a senha do Keystore é criptografada e não pode ser atualizada diretamente no arquivo server.xml. Para atualizar manualmente a senha do Keystore nesse arquivo, desative primeiro a criptografia alterando o valor de "keystorePassEncrypted=true" para "keystorePassEncrypted=false".

Nota: Esta etapa é aplicável somente se você estiver utilizando a versão 9700 ou superior.

- Defina o valor de "keystorePass" como "passtrix" ou a senha especificada na etapa anterior ao criar o Keystore.

- Reinicie o servidor PAM360 e acesse via navegador. Se a página de login do PAM360 for exibida sem alertas de segurança do navegador, o certificado SSL foi instalado com sucesso.

Nota: Por padrão, o Tomcat aceita apenas os formatos de Keystore JKS (Java Key Store) e PKCS #12. Caso o Keystore esteja no formato PKCS #12, inclua a seguinte opção no arquivo server.xml, junto com o nome do Keystore: keystoreType="PKCS12" Essa configuração informa ao Tomcat que o formato utilizado é PKCS12. Reinicie o servidor após realizar essa alteração.

4. Gerar certificados SSL assinados instalando um certificado curinga (wild card) existente:

- Acesse a pasta <PAM360_Home>/conf.

- Abra o arquivo server.xml.

- Localize a entrada "keystoreFile", que por padrão estará definida como "conf/server.keystore". e altere para "conf/<keystore_filename>", onde <keystore_filename> corresponde ao certificado curinga existente.

- Localize também a entrada "keystorePass" (logo abaixo de keystoreFile), que por padrão estará definida como "passtrix". Mude o valor para "<keystore_password>", onde <keystore_password> é a senha que protege o Keystore do certificado curinga.

- Reinicie o servidor PAM360 e acesse o console via navegador. Se a página de login do PAM360 for exibida sem alertas de segurança do navegador, o certificado SSL foi instalado com sucesso.

Nota: Consulte a documentação da sua autoridade de certificação (CA) para obter mais detalhes e orientações de solução de problemas.

6. É possível criar certificados de servidor com SubjectAlternativeName (SAN)?

Sim, é possível criar um certificado usando SAN com um nome alternativo (alias) e aplicá-lo no PAM360. Siga as etapas abaixo:

1. Criar uma CSR usando o módulo de gerenciamento de certificados SSL do PAM360 e enviá-la a uma CA para assinatura

1.1 Geração de uma solicitação de assinatura de certificado (CSR)

- Faça login no PAM360 como administrador.

- Acesse "Certificados >> Criar CSR".

- Clique em "Criar".

- Informe um nome para o certificado.

- O campo Subject Alternative Name (SAN) será preenchido automaticamente ao clicar nele depois de inserir o nome comum (Common Name). É possível incluir SANs adicionais no campo de texto.

- Preencha os demais detalhes, incluindo as informações da organização, localidade, validade e senha.

- Clique em "Criar".

- Após a criação, será exibida a opção para exportar o certificado e a chave privada, ou enviar o CSR por e-mail para o endereço especificado.

1.2 Enviar a CSR para uma autoridade de certificação (CA) para obter um certificado assinado

Depois de gerar o CSR, é necessário validá-lo e assiná-lo com uma CA. Há duas opções:

- Exportar o arquivo CSR e enviá-lo manualmente para uma CA terceirizada.

- Assinar e emitir certificados para todos os clientes da rede utilizando uma CA Microsoft interna ou um certificado raiz personalizado confiável no ambiente. Para isso, acesse "Certificados >> Criar CSR", selecione o certificado e clique em "Assinar". Consulte esta documentação para mais detalhes sobre a assinatura de certificados.

Após a assinatura, o certificado será exibido em "Certificados".

1.3 Importar o certificado assinado pela CA para o servidor PAM360

Para importar certificados na rede:

- Acesse "Certificados".

- Clique em "Adicionar".

- Escolha uma das opções:

- Certificado baseado em arquivo - importe o arquivo diretamente do sistema.

- Certificado baseado em conteúdo - copie o conteúdo do certificado e cole-o no campo de texto.

- Baseado em Keystore - importe todos os certificados individuais contidos em um Keystore. Envie o arquivo e informe a senha correspondente, se houver.

- Clique em "Adicionar".

2. Criar um certificado com SAN usando a CA interna da Microsoft

Siga as etapas abaixo para criar um certificado de servidor com SubjectAlternativeName utilizando a CA interna da Microsoft. No campo "Atributos adicionais", especifique: 'san:dns=<The URL which you use to access PAM360>' e prossiga com a criação do certificado.

- Conecte-se ao servidor onde o Microsoft Certificate Service está em execução.

- Abra o prompt de comando e execute: certutil -setreg policy\EditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

- Em seguida, reinicie o serviço Microsoft Certificate Service (certsvc).

Crie a chave privada executando: "./keytool -genkey -alias PAM360 -keyalg RSA -keypass <privatekey_password> -storepass <keystore_password> -validity <no_of days> -sigalg SHA256withRSA -keysize 2048 -keystore <keystore_filename>" - Quando solicitado o "primeiro e último nome", insira o nome usado para acessar o PAM360.

- Crie a CSR executando: 'keytool -certreq -keyalg RSA -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -file <csr_filename> -keystore PAM360.keystore'

- Envie a CSR à CA interna da Microsoft:

- Abra o Internet Explorer e acesse a página de solicitação de certificado da CA.

- Selecione "Solicitação avançada de certificado".

- Envie a solicitação.

- Cole o conteúdo do arquivo <csr_filename>.cer.

- Escolha o template de certificado "Servidor web".

- Em "Atributos adicionais", insira 'san:dns=passwordmanager&dns=passwordmanager.tcu.ad.local' e clique em "Enviar".

- Baixe a cadeia de certificados em formato Base64 como PAM360cert.p7b.

- Importe o arquivo baixado executando 'PAM360cert.p7b' em PAM360.keystore "keytool -import -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -keystore PAM360.keystore -trustcacerts -file PAM360cert.p7b"

Notas:

- Se a mensagem "Failed to establish chain from reply" for exibida, significa que os certificados raiz e intermediários da CA não estão no repositório confiável do PAM360. Nesse caso, importe primeiro o certificado raiz com um alias diferente e, em seguida, o certificado principal. Se houver múltiplos certificados raiz, importe cada um com alias distintos.

Por exemplo,

./keytool -import -alias root1 -keypass Password123 -storepass Password123 -keystore PAM360.keystore -trustcacerts -file root1.cer

./keytool -import -alias root2 -keypass Password123 -storepass Password123 -keystore PAM360.keystore -trustcacerts -file root2.cerCom base no número de certificados raiz ou intermediários existentes, é necessário executar o comando acima várias vezes, usando nomes de alias diferentes, e depois prosseguir com o certificado principal.

- O certificado principal deve estar em formato .cer ou .crt.

- Se a mensagem "Failed to establish chain from reply" for exibida, significa que os certificados raiz e intermediários da CA não estão no repositório confiável do PAM360. Nesse caso, importe primeiro o certificado raiz com um alias diferente e, em seguida, o certificado principal. Se houver múltiplos certificados raiz, importe cada um com alias distintos.

- Aplicar o Keystore de certificado no PAM360.

- Faça login no PAM360 como administrador.

- Acesse "Administração >> Configuração >> Servidor PAM360".

- Selecione o tipo de Keystore PKCS12 ou PKCS11.

- Clique em "Procurar" e selecione o arquivo .PFX ou .P12.

- Informe a senha correta do Keystore e salve a configuração.

- Reinicie o serviço do PAM360 para aplicar a alteração do certificado.

3. Criar certificado com SAN assinado por fornecedor externo (GoDaddy, Verisign, Comodo etc.)

Siga as etapas abaixo para obter um certificado SAN assinado por uma CA terceirizada.

- Crie a chave privada executando:

'./keytool -genkey -alias PAM360 -keyalg RSA -keypass <privatekey_password> -storepass <keystore_password> -validity <no_of days> -sigalg SHA256withRSA -keysize 2048 -keystore <keystore_filename>"'

Quando solicitado o "primeiro e último nome", insira o nome usado para acessar o PAM360.

- Crie a CSR executando:

'keytool -certreq -keyalg RSA -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -file <csr_filename> -keystore PAM360.keystore'

- Envie a CSR para a CA externa e solicite que o certificado seja assinado com o nome SAN. Baixe a cadeia de certificados em formato Base64 como PAM360cert.p7b

- Importe o arquivo baixado executando: 'PAM360cert.p7b' file into the PAM360.keystore keytool -import -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -keystore PAM360.keystore -trustcacerts -file PAM360cert.p7b

Nota: Se a mensagem "Failed to establish chain from reply" for exibida, significa que os certificados raiz e intermediários da CA não estão no repositório confiável do PAM360. Nesse caso, importe primeiro o certificado raiz com um alias diferente e, em seguida, o certificado principal. Se houver múltiplos certificados raiz, importe cada um com alias distintos. Por exemplo,

./keytool -import -alias root1 -keypass Password123 -storepass Password123 -keystore PAM360.keystore -trustcacerts -file root1.cer

./keytool -import -alias root2 -keypass Password123 -storepass Password123 -keystore PAM360.keystore -trustcacerts -file root2.cerCom base no número de certificados raiz ou intermediários existentes, é necessário executar o comando acima várias vezes, usando nomes de alias diferentes, e depois prosseguir com o certificado principal.

- Aplicar o Keystore de certificado no PAM360.

- Faça login no PAM360 como administrador.

- Acesse "Administração >> Configuração >> Servidor PAM360".

- Selecione o tipo de Keystore PKCS12 ou PKCS11.

- Clique em "Procurar" e selecione o arquivo .PFX ou .P12.

- Informe a senha correta do Keystore e salve a configuração.

- Reinicie o serviço do PAM360 para aplicar a alteração do certificado.

Sincronização de senhas

1. Posso alterar senhas de recursos no console do PAM360?

Sim. O PAM360 pode redefinir remotamente as senhas de diversos endpoints. Ele oferece suporte aos modos com agente e sem agente para alteração de senhas. Consulte este documento para obter mais informações.

2. Quando devo usar os modos com agente e sem agente para sincronização de senhas?

Primeiro, veja os pré-requisitos de cada modo:

O modo com agente exige que o agente seja instalado como um serviço em cada endpoint e executado com privilégios administrativos para realizar as operações de redefinição de senha. O agente utiliza comunicação unidirecional, enviando tráfego de saída para o servidor PAM360.

No modo sem agente, é necessário fornecer credenciais administrativas para efetuar as alterações de senha. No Linux, devem ser especificadas duas contas: uma com privilégios de root e outra com privilégios de usuário comum, que pode ser usada para login remoto. Os serviços Telnet ou SSH precisam estar em execução nos recursos. No Windows e no Windows Domain, é necessário fornecer as credenciais do administrador de domínio. O PAM360 usa chamadas remotas, portanto, as portas correspondentes devem estar abertas no recurso.

Com base nisso, escolha o modo adequado ao seu ambiente:

Use o modo com agente quando:

- Não houver credenciais administrativas armazenadas para determinado recurso no PAM360.

- Os serviços necessários não estiverem em execução no recurso (Telnet/SSH no Linux, RPC no Windows).

- O PAM360 estiver sendo executado em Linux e for necessário alterar senhas em recursos Windows.

Use o modo sem agente em todos os outros casos, pois é mais prático e confiável para alteração de senhas.

3. Posso habilitar a redefinição de senha sem agente ao adicionar meu próprio tipo de recurso para outras distribuições Linux ou versões do Windows?

Sim, você pode. Desde que o rótulo do tipo de recurso contenha a palavra "Linux" ou "Windows", é possível configurar a redefinição de senha sem agente para esses recursos.

Exemplos de rótulos válidos para habilitar a redefinição de senha:

Debian Linux, Linux - Cent OS, SuSE Linux, Windows XP Workstation, Windows 2003 Server

4. É possível sincronizar senhas remotamente para tipos de recursos personalizados que não vêm pré-configurados no PAM360?

Sim. O PAM360 permite redefinições remotas de senha para tipos de recursos personalizados por meio de conjuntos de comandos SSH, plug-ins e de redefinição de senha e ouvintes de redefinição de senha.

- Conjuntos de comandos SSH: permitem criar executáveis baseados em comandos diretamente no PAM360 usando comandos SSH padrão ou personalizados. Esses conjuntos podem ser associados a contas SSH de dispositivos que não são compatíveis nativamente com o PAM360, permitindo a redefinição de senhas sem a necessidade de usar a interface de linha de comando (CLI).

- Plug-in de redefinição de senha: permite criar uma classe personalizada e executá-la dentro do PAM360 para que o sistema redefina automaticamente as senhas de tipos de recursos específicos que não são suportados nativamente. Esse plug-in também permite aplicar regras de controle de acesso a contas antigas e redefinir senhas automaticamente assim que forem usadas. Assim, essas senhas passam a funcionar como senhas de uso único, sendo redefinidas toda vez que um usuário as utiliza.

- Ouvintes de redefinição de senha: são scripts ou executáveis personalizados que podem ser acionados durante alterações locais de senha ou para redefinir senhas de tipos de recursos personalizados que não têm suporte nativo para redefinição remota no PAM360. É possível configurar ouvintes de scripts individualmente para cada tipo de recurso, incluindo os personalizados.

5. Como solucionar problemas quando a redefinição de senha não ocorre?

No modo com agente:

- Verifique se o agente está em execução consultando a lista de processos ativos do Windows para identificar a entrada "PAM360Agent.exe" ou a presença de um processo chamado "PAM360Agent" no Linux.

- Verifique se a conta na qual o agente está instalado possui privilégios suficientes para executar alterações de senha.

No modo sem agente:

- Verifique se o conjunto correto de credenciais administrativas foi fornecido e se a opção de sincronização remota está habilitada.

- Verifique se os serviços necessários estão em execução no recurso (Telnet/SSH para Linux, RPC para Windows).

- Verifique se o recurso é acessível a partir do servidor PAM360 usando o nome DNS informado.

6. Como redefinir senhas de domínio quando a redefinição de senha do domínio do Windows falha com a mensagem de erro: "The authentication mechanism is unknown"?

Isso ocorre quando o PAM360 é executado como um serviço do Windows e a propriedade "Fazer login como" do serviço está definida como conta de sistema local. Altere essa configuração para uma conta de usuário de domínio para que seja possível redefinir as senhas de domínio. Siga as instruções abaixo para aplicar essa configuração:

- Acesse o utilitário de serviços do Windows em "Painel de Controle >> Ferramentas Administrativas >> Serviços".

- Selecione o serviço "PAM360 da ManageEngine", clique com o botão direito e escolha "Propriedades".

- Na guia "Logon", selecione a opção "Esta conta" e informe o nome de usuário e a senha de um usuário de domínio, no formato <domainname>\<username>.

- Salve a configuração e reinicie o servidor.

7. Quais são os pré-requisitos para habilitar a redefinição de conta de serviço do Windows?

Antes de habilitar a redefinição de conta de serviço do Windows, verifique se os seguintes serviços estão habilitados nos servidores onde os serviços dependentes estão sendo executados:

- O serviço Windows RPC deve estar habilitado.

- O serviço de Instrumentação de Gerenciamento do Windows (WMI) deve estar habilitado.

8. O logon único de domínio (SSO) funciona através de firewalls ou VPNs?

Não. O logon único de domínio (Single Sign-On, autenticação integrada do Windows) utiliza parâmetros não padronizados no cabeçalho HTTP, que geralmente são removidos por firewalls ou VPNs. O PAM360 foi projetado para uso dentro da rede corporativa. Por esse motivo, se houver usuários acessando o sistema fora da rede, o SSO não poderá ser habilitado.

Backup e recuperação de desastres

1. Posso mover o PAM360 de um servidor para outro?

Sim. É possível migrar o PAM360 para outro servidor seguindo as etapas abaixo:

- Pare o serviço do PAM360 e feche o ícone da bandeja.

- Certifique-se de que o processo do Postgres não esteja em execução no gerenciador de tarefas.

- Copie e mova todo o diretório do PAM360 para o novo servidor.

- Abra o prompt de comando com privilégios de administrador e acesse o diretório <PAM360 HOME>\bin. Execute o comando PAM360.bat install (isso instalará o serviço do PAM360).

- Mova a chave de criptografia (PAM360_key.key) para o novo servidor e especifique o local correto dela no arquivo PAM360/conf/manage_key.conf. Clique aqui para obter mais informações sobre a chave de criptografia.

- Abra o console de serviços, forneça uma conta de serviço e inicie o serviço do PAM360.

- Se desejar exibir o ícone na bandeja, acesse <PAM360 HOME>, clique com o botão direito em PAM360.exe e selecione "Executar como administrador". Agora você poderá acessar a página web do PAM360 usando o novo nome de servidor no URL.

2. Posso configurar recuperação de desastres para o database do PAM360?