Avis de sécurité - Vulnérabilité de contournement d'authentification d’ADSelfService Plus

Code CVE : CVE-2021-40539

Gravité : Critique

Versions concernées : Builds ADSelfService Plus jusqu'à 6113

Correctif : ADSelfService Plus build 6114 (7 septembre 2021)

Cette page présente les détails de la vulnérabilité et un plan de réponse aux incidents si votre système est affecté. Pour plus d'informations sur les dernières mises à jour et la chronologie de la vulnérabilité, vous pouvez consulter cette page. Avez-vous des questions sur cette vulnérabilité ? Consultez notre page FAQ détaillée. Vous pouvez également vous inscrire pour un audit de vulnérabilité complémentaire sur cette page. Notre équipe d'assistance d'urgence vous aidera, lors d'une session individuelle, à exécuter manuellement cet outil, mais aussi à vérifier les indicateurs de compromission et à répondre à toutes vos questions.

Nous avons établi un partenariat avec Veracode, une société indépendante spécialisée dans la sécurité des applications, pour effectuer des tests manuels sur ADSelfService Plus afin d'obtenir le point de vue d’une tierce personne sur l’aspect sécurité de cette solution.

Introduction

Nous avons été informés d'une vulnérabilité de contournement d'authentification dans ADSelfService Plus, affectant les URL de l’API REST et qui pourrait entraîner l'exécution de code à distance.

Détails

Les URL de l'API REST sont authentifiées par un filtre de sécurité spécifique dans ADSelfService Plus.

Les attaquants ont utilisé des URL API REST spécialement conçues, qui ont pu contourner ce filtre de sécurité en raison d'une erreur de normalisation des URL avant validation. Cela a permis aux attaquants d'accéder aux points de terminaison de l'API REST et d'exploiter ces points de terminaison pour mener des attaques ultérieures, telles que l'exécution de commandes arbitraires. L'organigramme d'analyse d'exploitation suivant montre comment les attaquants ont exploité cette vulnérabilité.

Comment puis-je vérifier si mon installation a été affectée ?

Il y a trois façons de vérifier si votre installation a été affectée :

- Exécutez notre outil de détection des exploits.

- Vérifiez les entrées de journaux spécifiques.

- Vérifiez la présence de fichiers spécifiques dans votre système.

1. Exécutez notre outil de détection des exploits

Nous avons développé un outil de détection des exploits pour vous aider à identifier si votre installation a été affectée par cette vulnérabilité. Vous pouvez télécharger l'outil ici. Une fois le fichier téléchargé, suivez les étapes suivantes :

- Extrayez l'outil vers le dossier \ManageEngine\ADSelfService Plus\bin.

- Faites un clic droit sur le fichier RCEScan.bat et sélectionnez Exécuter en tant qu'administrateur.

- Une fenêtre d'invite de commandes s'ouvre et l'outil effectue une analyse. Si votre installation est affectée, le message suivant s’affiche :

Résultat : Votre installation d'ADSelfService Plus a été affectée par une vulnérabilité de contournement d'authentification »

Si vous voulez vérifier les journaux manuellement, vous pouvez suivre les étapes suivantes.

2. Vérifier les entrées de journaux spécifiques

- Journaux d'accès

Dans le dossier \ManageEngine\ADSelfService Plus\logs, recherchez les fichiers journaux d'accès avec le modèle « access_log_<date>.txt » et recherchez les entrées contenant les chaînes de caractères ci-dessous :

- /../RestAPI

- /./RestAPI

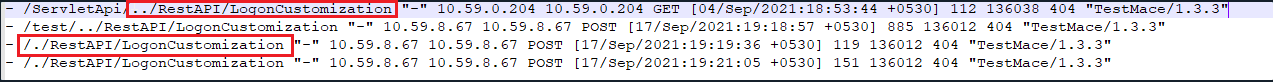

L'image ci-dessous montre un exemple d'entrée de journal d'accès avec les chaînes de caractères mentionnées ci-dessus :

- Journaux ServerOut

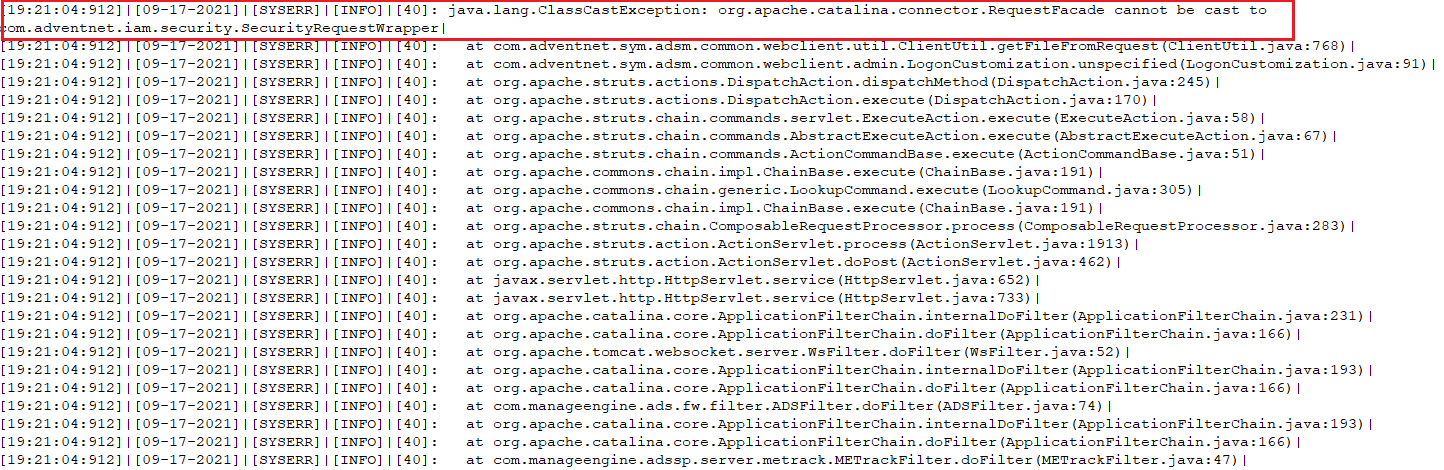

Dans le dossier \ManageEngine\ADSelfService Plus\logs, recherchez les fichiers journaux d'accès avec le motif « serverOut_<date>.txt » et vérifiez l'existence d'une exception, comme le montre l'image ci-dessous :

- Journaux ADS

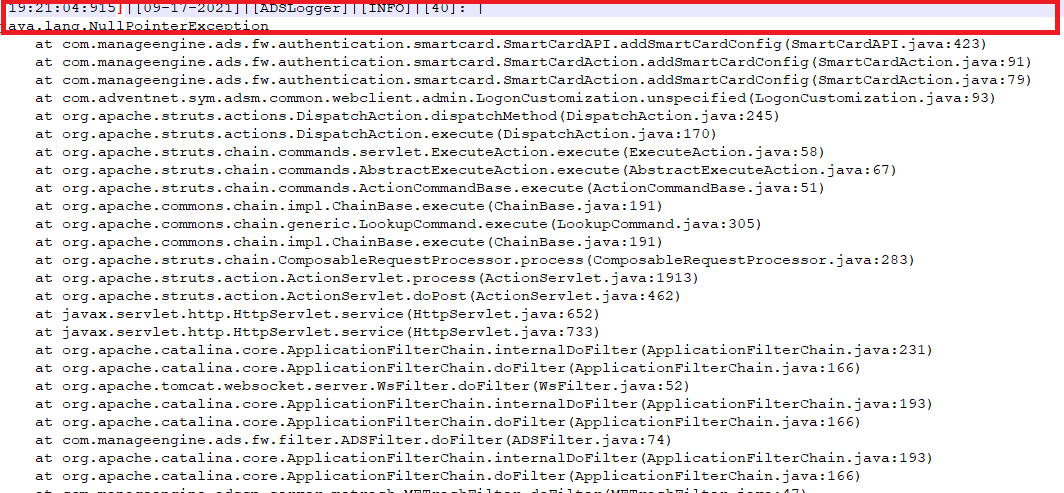

Dans le dossier \ManageEngine\ADSelfService Plus\logs, recherchez les fichiers journaux d'accès avec le motif « adslog_<date>.txt » et vérifiez les erreurs de traçage Java qui incluent des références à NullPointerException dans addSmartCardConfig ou getSmartCardConfig comme le montre l'image ci-dessous :

3. Recherche de fichiers spécifiques dans le système

Si vous utilisez ADSelfService Plus version 6113 ou plus ancienne, et si votre système a été affecté, votre système aura les fichiers suivants dans le dossier d'installation de ADSelfService Plus :

- service.cer dans le dossier \ManageEngine\ADSelfService Plus\bin.

- ReportGenerate.jsp dans les dossiers \ManageEngine\ADSelfService Plus\help\admin-guide\Reports et \ManageEngine\ADSelfService Plus\webapps\adssp\help\admin-guide\reports.

- adap.jsp dans le dossier \ManageEngine\ADSelfService Plus\webapps\adssp\help\html\promotion.

- custom.bat et custom.txt dans le dossier C:\Users\Public\.

De plus, les IoC ci-dessous ont été publiés par CrowdStrike le 22 juin 2023, dans le cadre de leur observation d'une activité de menace soupçonnée d'exploiter CVE-2021-40539.

- selfsdp.jspx dans le dossier \ManageEngine\ADSelfService Plus\webapps\adssp\html\promotion\.

- error.jsp dans le dossier \ManageEngine\ADSelfService Plus\webapps\adssp\html\.

- tomcat-ant.jar dans le dossier \ManageEngine\ADSelfService Plus\lib\.

- Tout dossier autre que selfservice dans le dossier \ManageEngine\ADSelfService Plus\work\Catalina\localhost\ROOT\org\apache\jsp\.

Plan de réponse aux incidents

Vérifiez si le système est compromis :

Votre système est-il compromis ?

↓

| Oui ↓ | Non ↓ |

| 1. Déconnectez le système concerné de votre réseau. | 1. Mise à jour vers ADSelfService Plus build 6114 en utilisant le Service Pack. |

| 2. Sauvegardez la base de données ADSelfService Plus en suivant ces étapes. | 2. Si vous avez besoin de plus d'informations, si vous avez des questions ou si vous rencontrez des difficultés à mettre à jour ADSelfService Plus, veuillez nous contacter à l'adresse suivante adselfserviceplus-security@manageengine.com ou +1.408.916.9890 (appel gratuit). |

| 3. Formatez la machine compromise. | |

| 4. Téléchargezet installez ADSelfService Plus. A. La version de construction de la nouvelle installation doit être la même que celle de la sauvegarde. B. Il est fortement recommandé d'utiliser une autre machine pour la nouvelle installation. | |

| 5. Restaurez la sauvegardeet démarrez le serveur. | |

| 6. Une fois le serveur en marche, mettez à jour ADSelfService Plus à la dernière build, 6114, en utilisant le Service Pack. | |

| 7. Vérifiez l'absence d'accès ou d'utilisation non autorisés des comptes. Vérifiez également s'il existe des preuves de mouvement latéral de la machine compromise vers d'autres machines. Si des comptes Active Directory sont indiqués comme compromis, lancez la réinitialisation du mot de passe pour ces comptes. | |

| 8. Si vous avez besoin d'informations supplémentaires, si vous avez des questions ou si vous rencontrez des difficultés pour mettre à jour ADSelfService Plus, contactez notre service d'assistance téléphonique d'urgence : adselfserviceplus-security@manageengine.com ou +1.408.916.9890 (sans frais) |

Demande d'assistance

Besoin d'une aide supplémentaire ? Remplissez ce formulaire et nous vous contacterons immédiatement

Libre-service de mot de passe

Libérez les utilisateurs d'Active Directory d'assister à de longs appels au service d'assistance en leur permettant d'effectuer en libre-service leurs tâches de réinitialisation de mot de passe/de déverrouillage de compte. Changement de mot de passe sans tracas pour les utilisateurs d'Active Directory avec la console ADSelfService Plus « Changer le mot de passe ».

Une identité avec authentification unique

Obtenez un accès transparent en un clic à plus de 100 applications cloud. Avec l'authentification unique d'entreprise, les utilisateurs peuvent accéder à toutes leurs applications cloud avec leurs informations d'identification Active Directory. Merci à ADSelfService Plus !

Notification d'expiration de mot de passe/compte

Informez les utilisateurs d'Active Directory de l'expiration imminente de leur mot de passe/compte en leur envoyant ces notifications d'expiration de mot de passe/compte.

Synchroniseur de mot de passe

Synchronisez automatiquement les modifications de mot de passe/compte utilisateur Windows Active Directory sur plusieurs systèmes, notamment Office 365, G Suite, IBM iSeries et plus encore.

Application de la politique de mot de passe

Garantissez des mots de passe utilisateur forts qui résistent à diverses menaces de piratage avec ADSelfService Plus en obligeant les utilisateurs d'Active Directory à adhérer à des mots de passe conformes via l'affichage des exigences de complexité des mots de passe.

Mise à jour automatique de l'annuaire et recherche d'entreprise

Portail qui permet aux utilisateurs d'Active Directory de mettre à jour leurs dernières informations et une fonction de recherche rapide pour rechercher des informations sur leurs pairs en utilisant des clés de recherche, comme le numéro de contact, de la personnalité recherchée.