- Beranda

- Kemampuan SIEM

- Deteksi serangan

- Event correlation SIEM

Hubungkan security event

di seluruh jaringan Anda dengan

korelasi real-time dari Log360.

Temukan anomali tersembunyi, lacak jalur attacker di seluruh perangkat, dan identifikasi pola serangan dalam hitungan detik.

Gunakan event correlation untuk deteksi dan investigasi rule-based attack

Dalam mendeteksi ancaman keamanan, event log berperan besar karena menyimpan informasi keamanan yang penting. Modul event correlation Log360 menghubungkan berbagai security event dan mengidentifikasi pola ancaman di seluruh jaringan Anda. Log360 menggabungkan berbagai security threat yang terisolasi untuk mengidentifikasi indikator serangan. Dengan peringatan yang cepat dan akurat, Anda bisa mengambil langkah proaktif untuk mencegah kerusakan pada data dan sumber daya jaringan Anda.

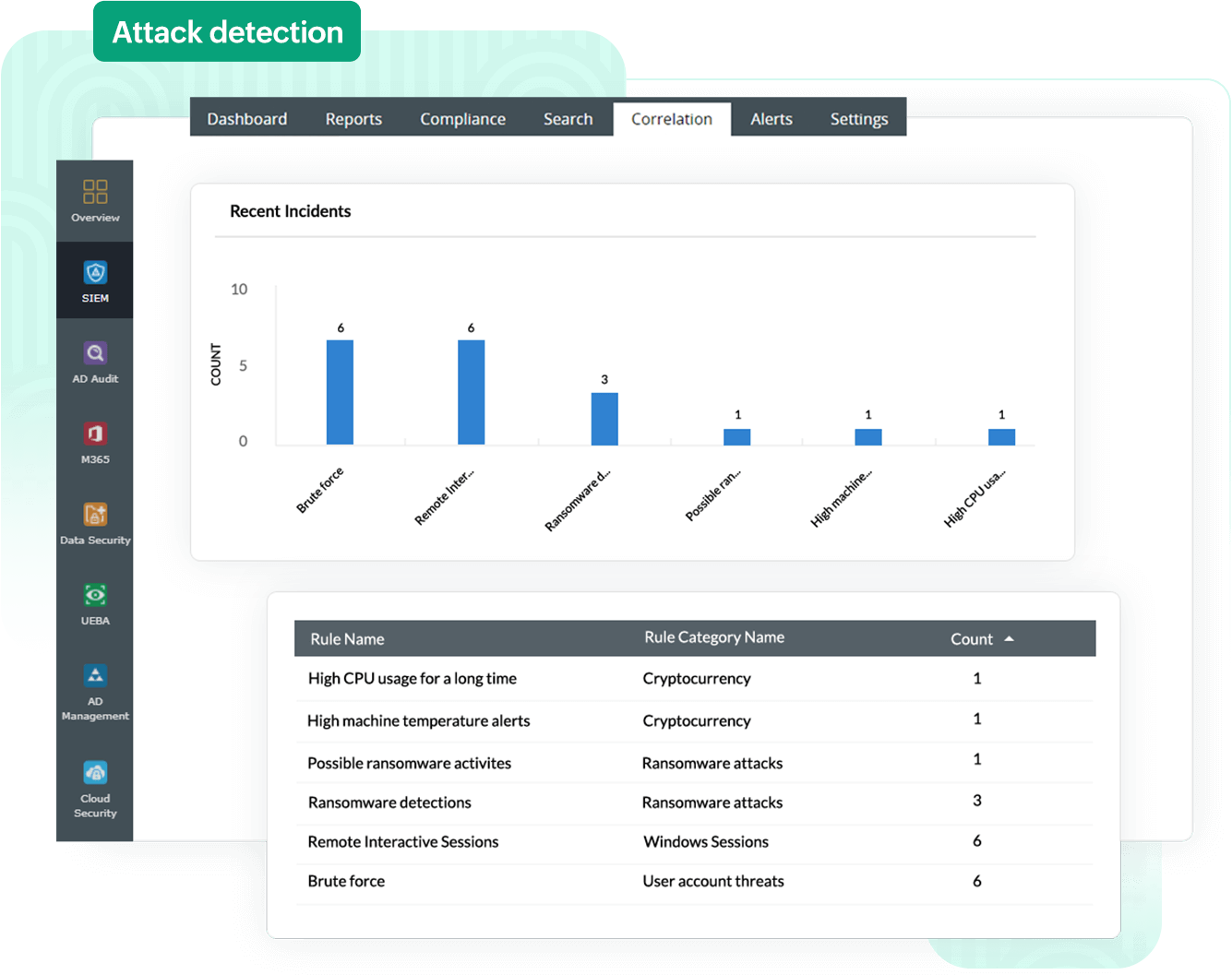

Tetap waspada terhadap semua ancaman keamanan yang terdeteksi

Dengan dashboard korelasi Log360 yang intuitif, Anda dapat melihat ringkasan dari semua event threat yang terdeteksi, termasuk ransomware attacks, file integrity threat, database threat, web server threat, penggunaan tool command line yang berbahaya, proses yang mencurigakan, serta eksploitasi tool dan utilitas biner bawaan. Anda juga bisa memperoleh informasi tentang insiden terkini, meningkatkan proses investigasi, dan menyelesaikan masalah dengan cepat.

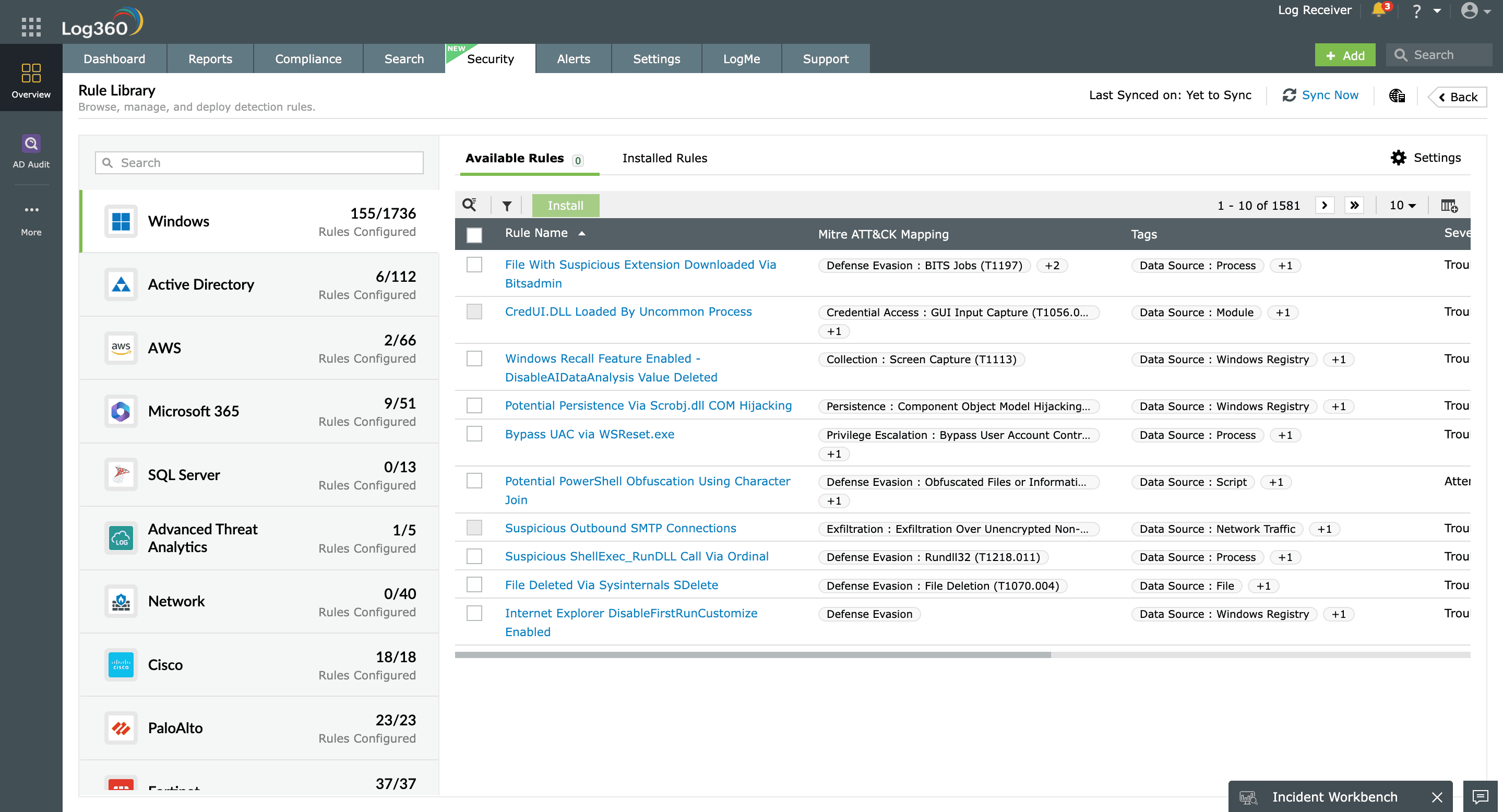

Deteksi cyber attack dengan built-in attack rules

Log360 memiliki lebih dari 80 correlation rule yang telah ditetapkan sebelumnya untuk:

- Mendeteksi berbagai cyberattack umum.

- Mendeteksi penggunaan tool peretas seperti Mimikatz, BloodHound, Metasploit, dan hashcat dalam berbagai fase serangan untuk mencuri kredensial, meningkatkan privilege, dan mengekstrak data.

- Menemukan anomali pada parent dan child process yang mencurigakan.

- Mendeteksi penyalahgunaan binary tool bawaan seperti ProcDump dan certreq yang memanfaatkan teknik living off the land agar tetap tersembunyi di jaringan.

Anda juga bisa membuat correlation rule sendiri serta membuat duplikat dan mengedit rule yang telah ditetapkan berdasarkan kebutuhan Anda dengan rule builder custom.

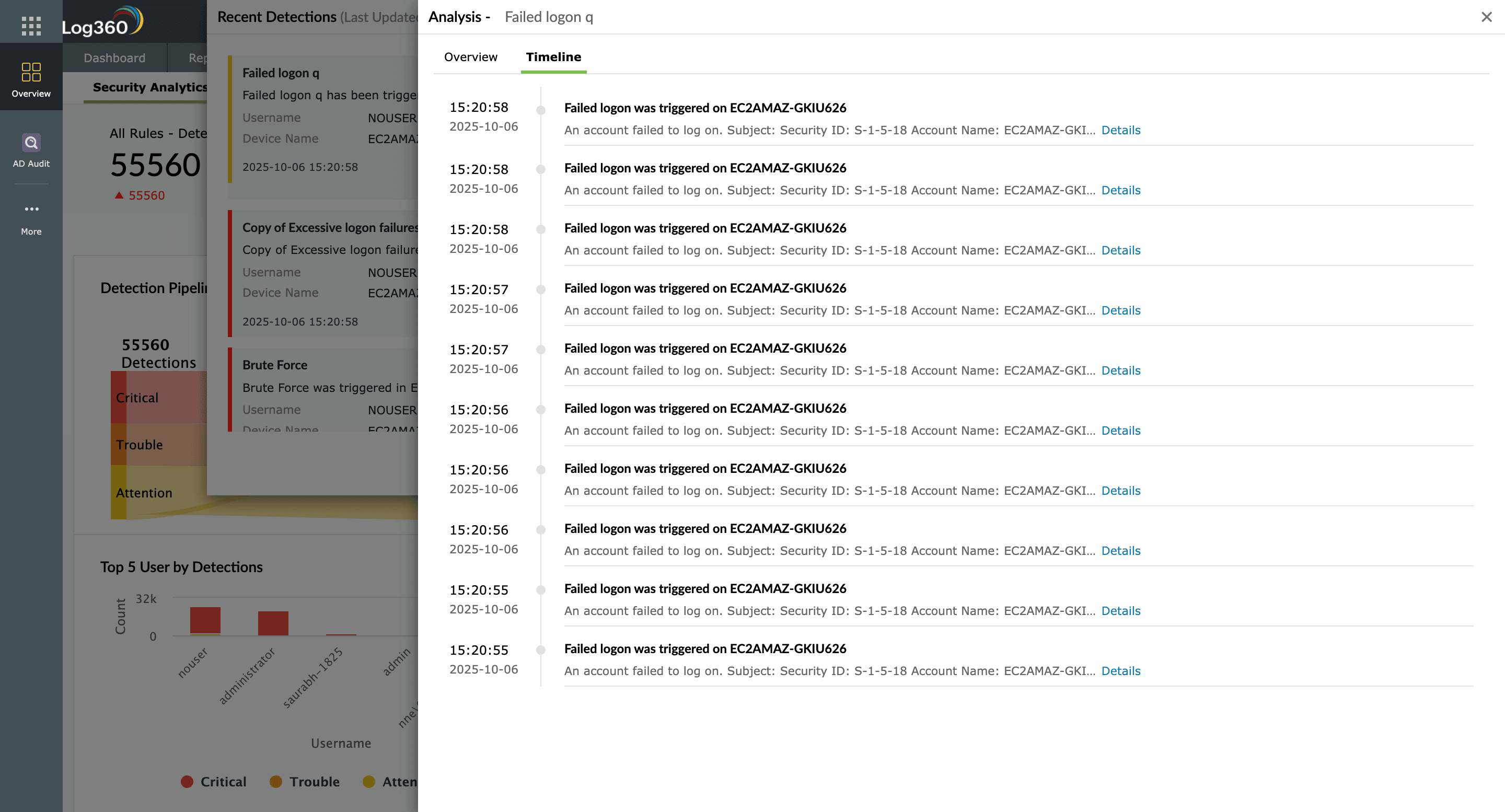

Menyelidiki cyberattack dengan attack timeline

Telusuri event timeline secara detail untuk setiap insiden yang terdeteksi serta analisis raw log untuk mendapatkan informasi mendalam tentang akun yang disusupi, perangkat yang terkena virus, dan banyak lagi. Selain itu, selidiki cyberattack seperti upaya brute-force dan cryptocurrency mining dengan melihat riwayat event dan rangkaian security event berurutan.

Mengapa memilih

Log360 untuk deteksi

rule-based attack?

Analisis data log dari satu tempat

Manfaatkan pengumpulan log event terpusat yang memungkinkan Anda dapat menganalisis data log dari berbagai sumber di seluruh jaringan.

Dapatkan peringatan tentang security threat dengan cepat

Dapatkan peringatan melalui email dan SMS saat insiden keamanan terdeteksi.

Kelola dan tanggapi insiden secara efektif

Panel kontrol manajemen insiden Log360 membantu Anda mengelola insiden keamanan dengan mudah. Dengan mengonfigurasi workflow insiden, Anda bisa mengotomatiskan respons insiden.

Sumber informasi tambahan

Dapatkan resource kit kami

Terima kasih

Anda akan segera menerima email yang berisi informasi tentang event correlation.

White paper

Whitepaper ini merupakan pengantar yang bagus untuk konsep event correlation. Dokumen ini menjelaskan secara jelas cara kerja event correlation dan bagaimana konsep tersebut sesuai dengan strategi keamanan organisasi Anda secara keseluruhan.

Handbook

Handbook keamanan jaringan kami menjelaskan aplikasi praktis event correlation dan memberi Anda beberapa kasus penggunaan yang bermanfaat.

Infografis

Pelajari tentang cryptocurrency dan cryptojacking. Bagaimana cryptomining ilegal memengaruhi organisasi dan bagaimana event correlation dapat membantu? Infografis kami akan memberi tahu Anda lebih banyak.

Pertanyaan yang sering diajukan

1. Apa itu event correlation dalam SIEM?

Event correlation dalam SIEM membantu tim keamanan mengidentifikasi dan memprioritaskan insiden keamanan dari berbagai sumber. Selain itu, proses ini juga memberikan visibilitas yang lebih jelas terhadap kondisi keamanan sistem.

Dalam ekosistem IT, sejumlah besar event dan log dihasilkan di berbagai sistem dan aplikasi. Jika dilihat secara terpisah, banyak event ini tampak tidak berbahaya atau tidak signifikan. Namun, ketika dianalisis dan dikorelasikan bersama, event tersebut bisa mengindikasikan potensi ancaman keamanan.

Data log jaringan dikumpulkan dan dianalisis dengan aturan dan algoritma bawaan untuk mendeteksi anomali, pola serangan yang kompleks, atau indicators of compromise (IoC). Dengan mendeteksi pola dan anomali di berbagai sumber data, event correlation meningkatkan efektivitas deteksi ancaman, mengurangi false-positive, dan memungkinkan respons potensi ancaman keamanan yang lebih cepat.

2. Apa saja jenis event correlation?

- Static correlation: Korelasi statis melibatkan analisis data log historis untuk mengungkap pola serangan dan mengidentifikasi security threat yang bisa membahayakan keamanan jaringan Anda. Hal ini membantu Anda memahami taktik, teknik, dan IoC dari serangan sebelumnya serta memberikan informasi berharga untuk threat hunting dan respons insiden.

- Dynamic correlation: Korelasi dinamis berfokus pada deteksi insiden keamanan secara real-time. Korelasi ini terus memantau data log dan event yang masuk saat terjadi serangan serta menerapkan aturan dan teknik korelasi untuk mengidentifikasi pola serangan potensial atau indikator serangan yang sedang berlangsung.

3. Bagaimana cara kerja event correlation?

Event correlation adalah proses mengidentifikasi hubungan antara event. Event correlation bekerja dengan mengumpulkan data dari traffic jaringan, perangkat endpoint, perangkat aplikasi, dan banyak lagi. Dengan menganalisis data ini, pola aktivitas mencurigakan dapat diidentifikasi dan dihubungkan dengan event lain untuk menentukan potensi ancaman keamanan.

4. Mengapa event correlation penting?

Event correlation membantu mengurangi false positive dengan memfilter aktivitas sistem normal dari perilaku mencurigakan, sehingga meminimalkan peringatan yang tidak perlu dan meningkatkan efektivitas dalam mitigasi ancaman. Meskipun proses pengumpulan dan korelasi data log dalam jumlah besar sangat rumit dan memakan waktu, manfaatnya sangat besar. Hal ini memungkinkan organisasi untuk merespons insiden keamanan dengan cepat.

Misalnya, jika seorang karyawan mengakses sistem pada waktu yang tidak biasa dan terlibat dalam transfer file yang tidak sah, event correlation dapat segera memicu tindakan seperti memblokir alamat IP yang mencurigakan dan mengisolasi sistem untuk mitigasi.