I CISO dovrebbero monitorare determinate metriche chiave, per valutare l'efficienza del loro SOC e per vedere quanto efficacemente hanno raggiunto i loro obiettivi. In questo modo, possono vedere come la funzione di sicurezza sia progredita nel tempo in ciascuna delle metriche. Le metriche aiuteranno inoltre i CISO a confrontarsi con gli standard del settore e a comprendere le aree di miglioramento più importanti.

Diamo ora un'occhiata alle 13 metriche chiave che un CISO dovrebbe monitorare.

Frequenza degli incidenti: La frequenza degli incidenti indica il numero di incidenti di sicurezza che si sono verificati in un determinato periodo di tempo. I CISO devono tenere traccia degli incidenti che sono stati mitigati con successo e di quelli che non lo sono stati. Da ciò, otterranno informazioni sull'efficacia della loro soluzione di sicurezza e sulla frequenza con cui i malintenzionati prendono di mira la loro organizzazione.

I CISO dovrebbero monitorare:

Monitorandoli su base regolare, avranno un'idea corretta del numero di possibili violazioni che possono aspettarsi da un trimestre all'altro.

Questo aiuterà senza dubbio i CISO durante le riunioni di budget con il consiglio di amministrazione. Quando verranno presentate le tendenze della frequenza degli incidenti insieme ai risultati della probabilità, del costo e del rischio di violazione, il consiglio di amministrazione comprenderà l'entità delle minacce rivolte alla propria organizzazione. Saranno più inclini a rinnovare o aumentare il loro investimento nella sicurezza informatica dopo la revisione di questi dati cruciali.

Probabilità di violazione: La probabilità di violazione indica ai CISO la probabilità di subire una violazione se l'attuale tendenza agli attacchi dovesse continuare. Mentre i tassi di incidenti sono metriche misurate a posteriori, la probabilità di violazione è una metrica che denota il possibile numero di incidenti di sicurezza che le organizzazioni potrebbero dover affrontare, tenendo conto dei loro rischi e dei controlli di sicurezza in atto.

A tal fine, i CISO dovrebbero considerare il numero totale di incidenti (tentativi di violazione riusciti e non) e i punteggi di valutazione del rischio di terze parti. Dovrebbero anche utilizzare le informazioni ricavate dalle loro soluzioni UEBA (avendo a disposizione l'analisi del gruppo di peer e le capacità di stagionalità) per determinare il rischio organizzativo e il rischio a livello di reparto. I CISO possono quindi utilizzare la modellazione predittiva e l'analisi per determinare la probabilità di violazioni e prevedere quanto costerebbe all'azienda se le previsioni si avverassero.

Costo per incidente: Le violazioni dei dati costano alle organizzazioni la loro reputazione e denaro. Il costo medio di una violazione dei dati è di 4,35 milioni di dollari, secondo il Report sul costo di una violazione dei dati 2022. Misurando il costo per incidente (a volte indicato come impatto della violazione), i CISO possono determinare il vero impatto delle violazioni sulle aziende e possono confrontare e identificare quanto sono più alti o più bassi i loro costi rispetto agli standard del settore.

Esposizione al rischio: L'esposizione al rischio è il prodotto della probabilità di violazione e dell'impatto della violazione.

Esposizione al rischio = Probabilità di violazione * Impatto della violazione

Il monitoraggio di questo aspetto aiuta i CISO a rafforzare le difese delle loro organizzazioni contro i rischi. I CISO possono proteggere la loro organizzazione solo quando sanno a quali minacce è esposta. Misurare l'esposizione al rischio è un buon modo per calibrare l'origine e il grado delle minacce. Inoltre, aiuta i CISO a ottenere l'approvazione del budget dal consiglio di amministrazione per evitare che questi rischi si trasformino in incidenti di sicurezza.

Livello di gravità della violazione: La gravità di una violazione indica la sua entità e il livello dei danni che provoca. Per ogni violazione della sicurezza, il CISO dovrebbe monitorarne la gravità. Un modo per farlo è utilizzare una scala da 1 a 5 (dove "5" è il livello più alto). La misura della gravità della violazione può essere qualitativa o quantitativa, a seconda delle limitazioni a cui deve far fronte il CISO. Il monitoraggio della gravità delle violazioni mostra ai CISO il vero riflesso della loro posizione di sicurezza, perché un'organizzazione con un team di sicurezza e una soluzione efficaci avrà un numero minimo di violazioni gravi.

Tempo medio di rilevamento (MTTD): L'MTTD comunica ai CISO quanto tempo ha impiegato il loro team di sicurezza per rilevare una violazione. Le organizzazioni dovrebbero mirare a ridurre al minimo l'MTTD perché più veloce è il rilevamento, meno tempo un utente malintenzionato rimane incontrastato nella rete e più rapida è la mitigazione delle minacce.

Tempo medio di risposta, ripristino e risoluzione (MTTR): MTTR potrebbe significare uno dei seguenti, a seconda di come un'organizzazione sceglie di definire il termine. Il CISO dovrebbe monitorarli tutti.

Tempo medio di applicazione delle patch (MTTP): L'MTTP è anche indicato come il tempo di risposta della patch di vulnerabilità. Ciò indica la velocità con cui il team di sicurezza implementa le patch per il software e le applicazioni nei dispositivi una volta scoperte le vulnerabilità. I CISO devono assicurarsi che il ritardo tra il rilascio di una patch e la sua implementazione sia minimo. Per raggiungere questo obiettivo, dovrebbero iniziare monitorando il numero di dispositivi senza patch utilizzando scanner di vulnerabilità.

Livello di maturità della sicurezza: I CISO devono sapere quanto è preparato il loro team di sicurezza a difendersi dagli attacchi informatici. Possono testare e valutare la maturità della sicurezza della loro organizzazione con l'aiuto di approcci proattivi come il pen test (o hacking etico), il read teaminge i giochi di guerra cibernetica. Gli hacker etici eseguono il pen test per identificare le vulnerabilità di sicurezza in un sistema o in un'applicazione, mentre nel red teaming, un gruppo dedicato di individui, interni o in outsourcing, opera con l'esplicito permesso dei dirigenti della C-suite per infiltrarsi nell'organizzazione.

D'altra parte, i facilitatori (CISO o esperti esterni di giochi di guerra) conducono giochi di guerra cibernetica per testare e migliorare la risposta agli incidenti e la preparazione alla sicurezza di un'organizzazione.

I CISO devono determinare quale approccio soddisferà al meglio le esigenze attuali della loro organizzazione e i loro futuri requisiti di sicurezza. Possono quindi valutarsi come basso, medio o alto in base ai risultati per identificare il loro livello di maturità della sicurezza.

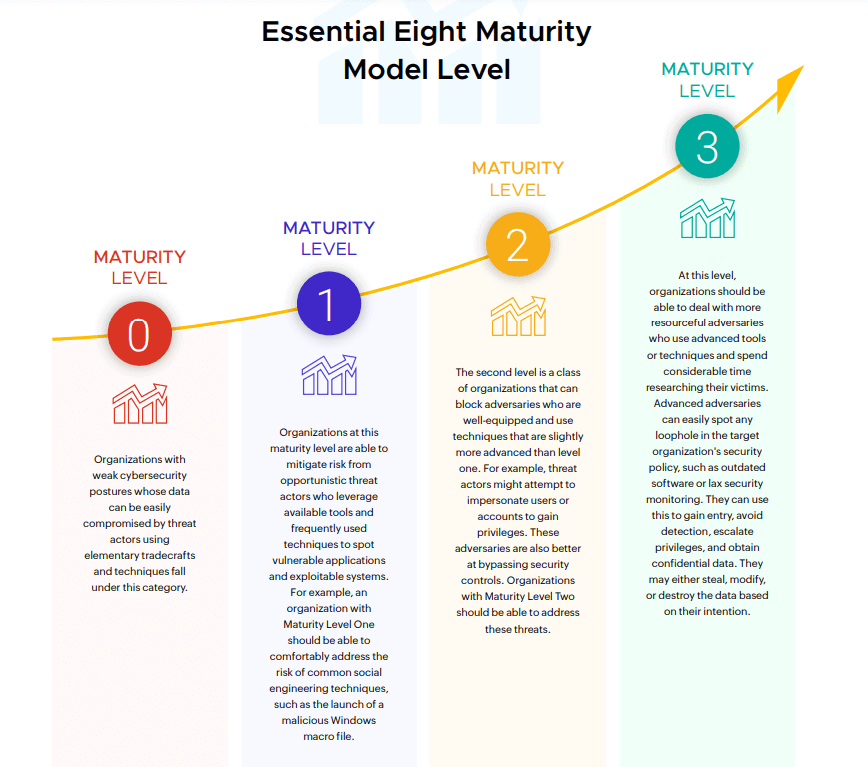

In alternativa, i CISO possono utilizzare un framework di sicurezza informatica come gli Essential Eight per identificare il livello di maturità della sicurezza dell'organizzazione. Secondo l'Essential Eight Maturity Model, le organizzazioni possono classificarsi in vari livelli di maturità in base ai rischi posti dagli aggressori informatici che potrebbero attaccarle e alle tecniche o ai mestieri commerciali da loro utilizzati per eseguire un attacco. La Figura 1 fornirà ai CISO un'idea di come questo modello aiuta le organizzazioni a identificare il loro livello di maturità della sicurezza.

Figura 1: Modello di maturità Essential Eight

Figura 1: Modello di maturità Essential Eight

Percentuale di utenti che non utilizzano l'autenticazione a più fattori: gli attori delle minacce utilizzano spesso credenziali compromesse, per ottenere l'accesso a una rete. Le organizzazioni che incoraggiano l'uso dell'MFA hanno meno probabilità di affrontare un attacco a causa di credenziali compromesse poiché gli utenti malintenzionati non riescono più a ottenere l'accesso solo con la password.

I CISO devono tenere traccia degli utenti che non utilizzano l'autenticazione a più fattori e assicurarsi che inizino ad adottare l'autenticazione a più fattori come parte della normale routine di accesso. Questo dovrebbe riflettersi sugli esiti del monitoraggio di questa metrica mese per mese. I CISO possono esaminare la propria Active Directory per identificare lo stato MFA degli utenti.

Percentuale di utenti che non utilizzano l'autenticazione a più fattori = (Numero di utenti con stato di autenticazione a più fattori disabilitato/Numero totale di utenti nell'organizzazione) x 100

I CISO dovrebbero lavorare per ridurre significativamente questa percentuale.

Frequenza di backup: Nel 2022, il costo medio di un attacco ransomware, escluso il costo del riscatto stesso, è stato di 4,54 milioni di dollari. Gli attacchi ransomware sono terrificanti, perché le organizzazioni potrebbero non ottenere l'accesso ai propri dati originali in quanto gli utenti malintenzionati potrebbero manipolare i dati o non fornire la chiave di decrittazione anche se le organizzazioni pagano il riscatto. È imperativo per le organizzazioni disporre di backup per verificare l'autenticità dei propri dati. Se un CISO garantisce che il team di sicurezza esegue frequentemente il backup dei dati, potrebbe persino cavarsela senza dover pagare il riscatto.

Percentuale di utenti nella watchlist: Gli utenti nella watchlist sono quelli più rischiosi. Ad esempio, i dipendenti di solito lavorano entro un periodo di tempo specifico, ad esempio dalle 9 alle 18. Ma è saggio aggiungerli alla watchlist se mostrano attività legate al lavoro 24 ore su 24 o se indicano un aumento dell'attività al di fuori del loro consueto orario di lavoro. Allo stesso modo, è consigliabile monitorare attentamente gli utenti che sono connessi a molte risorse chiave. I CISO dovrebbero anche essere vigili nel monitorare il numero di utenti nella watchlist, poiché un aumento inspiegabile indica un potenziale attacco interno.

Percentuale di utenti nella watchlist = (Numero totale di utenti nella watchlist/Numero totale di utenti nell'organizzazione) x 100

Il monitoraggio di questo può aiutare i CISO a identificare se c'è una differenza considerevole tra i loro utenti più rischiosi da un trimestre all'altro.

Ora conosci le metriche chiave che i CISO dovrebbero monitorare. Se vuoi conoscere i criteri per misurare il successo di un CISO, leggi questo blog. Se desideri conoscere i potenziali risparmi sui costi derivanti da un investimento nel SIEM, scarica questo white paper.