La matrice del framework ATT&CK® di MITRE è preziosa per i team di sicurezza grazie al modo in cui copre in modo completo gli stili di attacco, i metodi di rilevamento e le misure di mitigazione. MITRE è stato anche molto proattivo nell'aggiornare la matrice con le nuove minacce, assicurando che la comunità della sicurezza informatica sia ben consapevole di qualsiasi minaccia nota a cui un'organizzazione può essere vulnerabile.

Ora MITRE è andato oltre e ha sviluppato il framework MITRE D3FEND con l'aiuto della NSA. Questo framework approfondisce le tecniche di contromisura della sicurezza informatica che le organizzazioni possono adottare. Queste tecniche di contromisura comprendono strategie che un team SOC può utilizzare per modellare sistemi digitali; rafforzare l'accesso alle reti informatiche; e rilevare, isolare, ingannare ed escludere un hacker che esegue una strategia di attacco dannosa sulla rete.

La tattica del modello riguarda principalmente la scoperta e la mappatura delle risorse nella rete, mentre le altre tattiche sono più interessate alla difesa della rete da potenziali attacchi. Quindi, in questo blog, daremo un'occhiata più da vicino alle tattiche di rafforzamento, rilevamento, isolamento, inganno ed esclusione che costituiscono i cinque obiettivi difensivi del grafico D3FEND.

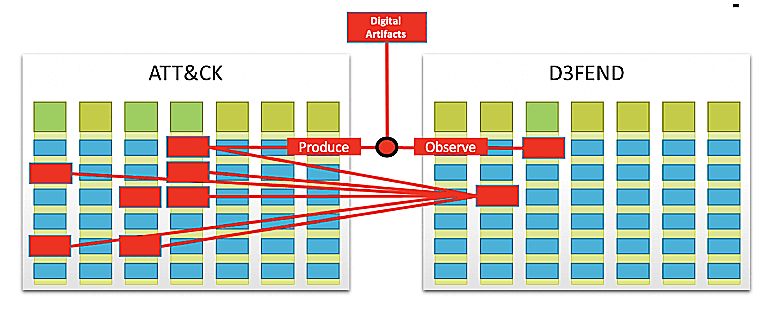

D3FEND è l'acronimo di Detection, Denial, and Disruption Framework Empowering Network Defense. D3FEND è un grafico che mostra come viene eseguita ogni tecnica ATT&CK in base agli artefatti digitali con cui gli utenti malintenzionati interagiscono. In questo modo viene prodotta una mappa che illustra le contromisure per questi scenari di attacco. La Figura 1 mostra uno schema di come le tecniche ATT&CK e D3FEND sono correlate.

Figura 1. Mappatura correlativa tra ATT&CK e D3FEND.

Figura 1. Mappatura correlativa tra ATT&CK e D3FEND.

Nello schema sopra:

Diamo un'occhiata più da vicino al grafico di D3FEND. Come il framework aziendale ATT&CK di MITRE, anche il grafico D3FEND sfoggia una matrice in stile tattica e tecnica in cui le tattiche includono i seguenti cinque obiettivi difensivi:

Ognuna di queste tattiche difensive consiste in specifiche tecniche difensive.

Rafforzamento: questa tattica è costituita da tecniche di protezione avanzata di applicazioni, credenziali, messaggi e piattaforme. Questi insegnano ai team SOC come gestire la superficie di attacco, le vulnerabilità e gli accessi attraverso l'autenticazione. La tattica riguarda il provisioning dell'accesso alle reti di computer. Le tecniche suggerite comprendono la maggior parte dei protocolli di sicurezza che gli obblighi di conformità richiedono per le restrizioni di accesso.

Rilevamento: con il knowledge graph di D3FEND a portata di mano, i team SOC di tutto il mondo si trovano di fronte a un importante caso d'uso. La matrice D3FEND aiuta i team SOC a migliorare le loro capacità di ingegneria di rilevamento e modellazione delle minacce. I team SOC possono analizzare i requisiti di rilevamento rispondendo alle domande seguenti:

La tattica di rilevamento si basa sull'analisi delle minacce e sulla correlazione delle tecniche di attacco dal framework ATT&CK. Le categorie di tecniche elencate per questa tattica sono le seguenti:

Dalle contromisure elencate, si noterà che le soluzioni di rilevamento per cui il framework D3FEND sta spingendo sono soluzioni SIEM e altri strumenti simili come i servizi di rilevamento e risposta estesi (XDR) o i servizi di rilevamento e risposta gestiti (MDR). Una soluzione SIEM raccoglie ed elabora le informazioni di sicurezza per rilevare potenziali minacce e proteggere la rete. Una solida soluzione SIEM, come Log360 di ManageEngine che fornisce regole di correlazione predefinite e personalizzate e funzionalità di rilevamento delle anomalie, può essere utile per l'analisi del comportamento degli utenti, l'analisi dei file e l'analisi dei messaggi.

Isolamento: questa tattica è costituita da tecniche di isolamento dell'esecuzione e di isolamento della rete che comportano la disconnessione degli host compromessi dalla rete. Impiegando il filtraggio IP e DNS, il team SOC può creare barriere fisiche e logiche nella rete che impediscono all'autore della minaccia di indagare ulteriormente.

Inganno: questa tattica comprende l'ambiente esca e le tecniche dell'oggetto esca. Principalmente, crea un honeypot dell'ambiente con esche di file, risorse di rete, profili utente, credenziali e altro ancora. Ciò indirizza l'utente malintenzionato lontano dalle risorse essenziali a un ambiente altamente monitorato in cui il team SOC può analizzare il suo comportamento per capire che tipo di danno vuole infliggere alla rete. Questo è un buon modo per contrastare la tattica della scoperta delineata nel framework ATT&CK.

Esclusione: la tattica dell'esclusione comprende tecniche di esclusione delle credenziali, dei file e dei processi. Queste vengono utilizzate per eliminare le credenziali e i file compromessi dalla rete e per terminare i processi indesiderati in esecuzione nella rete.

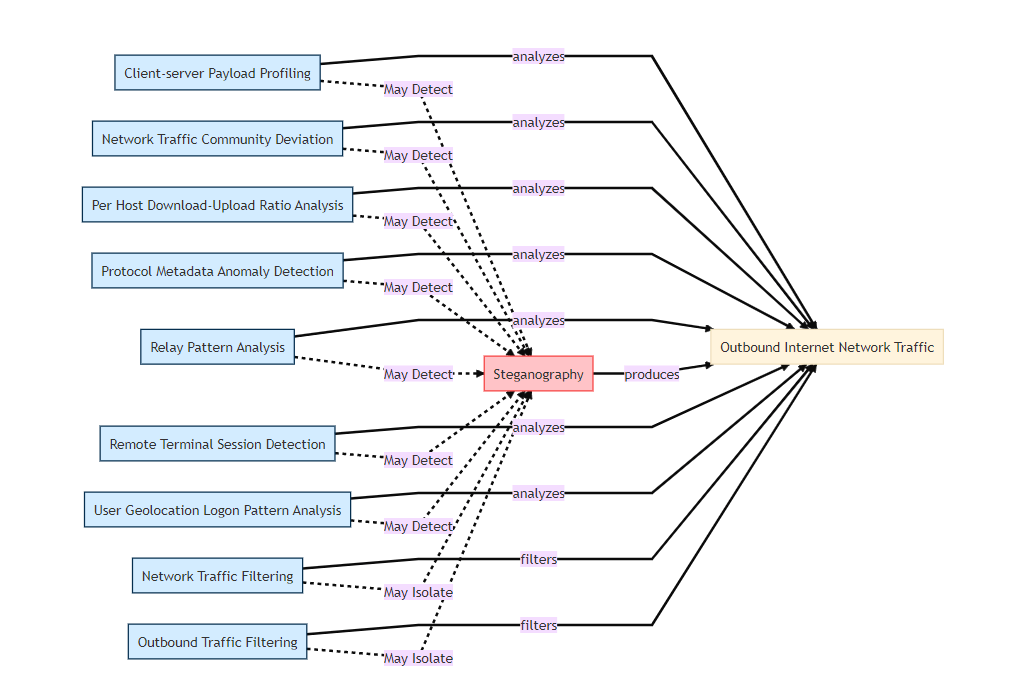

La Figura 2 mostra come le tecniche ATT&CK e le tecniche D3FEND siano mappate tra loro in modo che un team blu sappia quali contromisure eseguire in base al tipo di attacco e agli obiettivi di difesa che il team vuole realizzare. La steganografia è una tecnica descritta in dettaglio nel framework ATT&CK. L'artefatto digitale prodotto da questa tecnica è il traffico di rete Internet in uscita. La matrice D3FEND mostra diverse tecniche di rilevamento che un team blu può utilizzare analizzando il traffico di rete Internet in uscita.

Figura 2. Mappatura delle tecniche di contromisura tra ATT&CK e D3FEND, con visualizzazione delle tecniche di rilevamento.

Figura 2. Mappatura delle tecniche di contromisura tra ATT&CK e D3FEND, con visualizzazione delle tecniche di rilevamento.

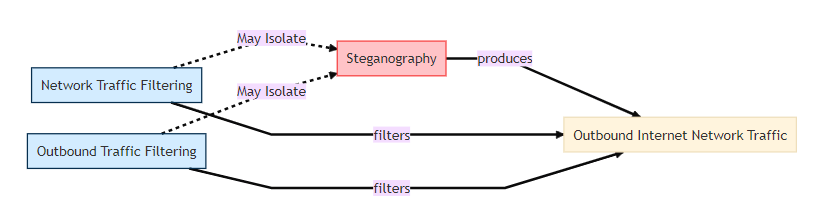

La Figura 3 mostra le tecniche di filtraggio (disponibili con la tattica di isolamento) che isolano il traffico dannoso (l'artefatto digitale) per impedire che l'attacco si diffonda ulteriormente.

Figura 3. Mappatura delle tecniche di contromisura tra ATT&CK e D3FEND, visualizzazione delle tecniche isolate.

Figura 3. Mappatura delle tecniche di contromisura tra ATT&CK e D3FEND, visualizzazione delle tecniche isolate.

Un altro sottoprodotto benefico della matrice D3FEND è il miglioramento della semantica. Le contromisure e le tecnologie di sicurezza sono difficili da capire a causa del vocabolario specifico del fornitore esistente. Il modello D3FEND è stato studiato a fondo, tenendo conto di tutta la nomenclatura di sicurezza esistente per creare terminologie di sicurezza più indipendenti dal fornitore che aiutino i professionisti della sicurezza a capire esattamente quali funzionalità di sicurezza offrono i fornitori.

Sebbene sia ancora in fase beta, il grafico D3FEND, come ATT&CK, è in fase di sviluppo per accogliere frequenti aggiornamenti delle contromisure elencate. L'obiettivo generale del grafico, come dichiarato dai suoi creatori, è quello di consentire ai professionisti del team blu di valutare le proprie strategie di sicurezza, implementare misure di difesa più efficaci e prendere decisioni più informate nella scelta delle soluzioni di sicurezza.