Il volume degli attacchi informatici e delle richieste di riscatto nel settore sanitario sta aumentando a un ritmo molto rapido. Secondo uno studio del 2022 realizzato dal Ponemon Institute, il 43% delle organizzazioni sanitarie negli Stati Uniti ha subito un attacco ransomware e il 76% di queste ne ha subito una media di tre o più. Tali attacchi hanno ripercussioni negative sulla cura del paziente e possono persino causare la morte dei pazienti.

Lo stesso studio ha riportato che l'obiettivo principale degli aggressori informatici sono Internet delle cose (IoT) e Internet delle cose mediche (IoMT) o Internet delle cose in medicina. I dispositivi IoMT sono stati il bersaglio principale del 21% di tutti gli attacchi ransomware. Ecco alcuni degli altri risultati dello studio:

- Il 56% delle organizzazioni ha subito almeno un attacco informatico negli ultimi due anni che ha coinvolto un dispositivo IoT o IoMT e il 24% ha riportato impatti negativi, con conseguente aumento dei tassi di mortalità.

- Il 65% degli intervistati ha subito in media cinque o più violazioni dei dati (dal 2020), le quali hanno riguardato dispositivi IoT e IoMT nell'88% dei casi.

- Mentre il 71% degli intervistati ha valutato il rischio rappresentato dai dispositivi IoMT come alto o molto alto, solo il 21% degli intervistati ha dichiarato di aver messo in atto misure di sicurezza proattive.

Considerando che l'assistenza ai pazienti è così profondamente dipendente dai dispositivi connessi, è chiaro che la loro protezione dovrebbe essere la priorità assoluta per i professionisti della sicurezza IT che lavorano nelle organizzazioni sanitarie. Ma, per farlo, dovrebbero prima conoscere le varie categorie di dispositivi IoT nel settore sanitario.

Quali sono le diverse categorie di dispositivi IoT nel settore sanitario?

I dispositivi IoT in un'organizzazione sanitaria possono essere suddivisi nelle seguenti quattro categorie:

-

IoT: questa categoria include qualsiasi dispositivo o risorsa connessa a una rete e che è non riconosciuta come dispositivo IT standard.

-

IoMT: si riferisce a dispositivi IoT che possiedono funzionalità mediche.

-

OT: la tecnologia operativa (OT) è costituita da qualsiasi software, hardware o sistema di comunicazione che consente il corretto funzionamento di dispositivi e risorse industriali su larga scala.

-

Dispositivi connessi: qualsiasi dispositivo collegato e controllato da remoto.

La tabella seguente fornisce esempi della categoria di dispositivi appena discussa.

| Categoria di dispositivi sanitari |

Esempi |

| Internet delle cose (IoT) |

Telecamere di sicurezza IP, serrature intelligenti, telefoni VoIP e gateway |

| Internet delle cose mediche (IoMT) |

Macchine per risonanza magnetica, pompe per flebo, glucometri, dispositivi di monitoraggio dei pazienti, distributori di medicinali, server PACS, sistemi di radiografia, workstation DICOM e dispositivi di monitoraggio dell'attività cardiaca |

| Tecnologia operativa |

Ascensori, reti elettriche e sistemi HVAC |

| Dispositivi connessi |

Macchine da caffè, interruttori della luce e stampanti |

Tabella 1: esempio di diversi dispositivi IoT per il settore sanitario

I primi 10 dispositivi di assistenza sanitaria che presentano i maggiori rischi per la sicurezza sono:

-

Pompe infusionali

-

Dispositivi VoIP

-

Macchine ad ultrasuoni

-

Dispositivi di monitoraggio dei pazienti

-

Distributori di medicinali

-

Gateway

-

Telecamere di sicurezza IP

-

Server PACS

-

Sistemi di radiografia computerizzata

-

Workstation DICOM

Secondo un altro report Ponemon, le pompe infusionali, note anche come pompe per flebo, rappresentano il 38% dei dispositivi IoT di un ospedale. Lo stesso rapporto suggerisce anche che il 73% delle pompe per flebo presenta vulnerabilità che gli aggressori possono sfruttare per compromettere la sicurezza dei pazienti e la riservatezza dei dati. Inoltre, i dispositivi VoIP che consentono la comunicazione tra medici e tecnici di laboratorio e i punti di accesso che limitano l'accesso alle stanze presentano ulteriori rischi per la sicurezza. Questi, se le criticità di questi dispositivi non vengono affrontate, potrebbero essere hackerati o disabilitati dagli aggressori durante un attacco ransomware, con un impatto catastrofico sui pazienti.

In che modo il ransomware influisce sulle organizzazioni sanitarie?

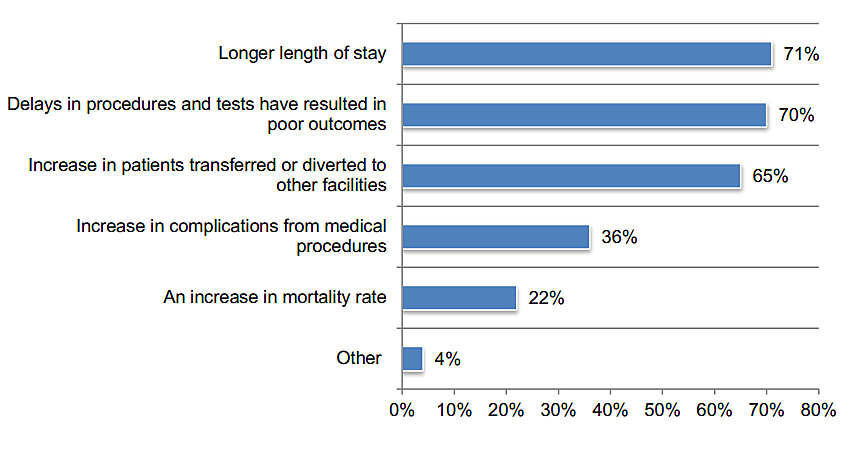

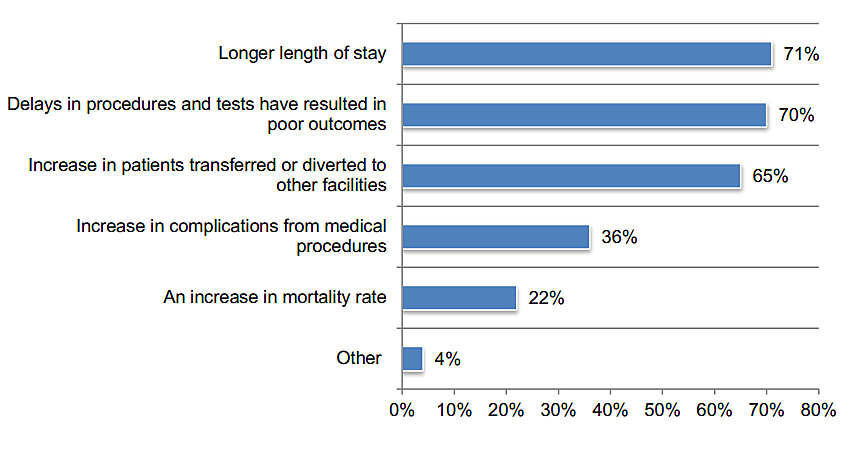

Come evidenziato in precedenza, gli attacchi informatici coinvolgono quasi sempre dispositivi IoT e IoMT. Gli attacchi informatici, in particolare quelli più sinistri come il ransomware, hanno conseguenze devastanti nel settore sanitario. Secondo un ulteriore report Ponemon del 2021, il ransomware ha un impatto sulle organizzazioni sanitarie nei seguenti modi:

- Degenze più lunghe in ospedale per i pazienti

- Ripercussioni sui pazienti a causa di ritardi nei test e nelle procedure

- Aumento dei trasferimenti di pazienti

- Aumento delle complicanze mediche

- Aumento del tasso di mortalità

Fonte: Ponemon

Fonte: Ponemon

Chiaramente, i dispositivi medici IoT rappresentano un grande rischio per la sicurezza e la privacy dei pazienti e dei dati dei pazienti. Ma perché rappresentano un tale rischio? Quali sono le sfide che gli analisti devono affrontare che rendono così difficile la protezione dei dispositivi IoT per l'assistenza sanitaria?

Perché è così difficile proteggere i dispositivi IoT per il settore sanitario?

La complessità della protezione dei dispositivi nel settore sanitario può essere attribuita ai seguenti motivi:

- Dispositivi IoT senza patch di sicurezza: i dispositivi IoT per il settore sanitario sono spesso costruiti pensando alla funzionalità, non alla sicurezza. Il personale sanitario non è addestrato alla sicurezza dei dispositivi e non sa se il dispositivo IoT richiede di essere aggiornato/protetto. Inoltre, poiché i dispositivi IoT sono costosi, i dipendenti potrebbero non apportare aggiornamenti o modifiche per paura di causare impatti negativi sul dispositivo o sulla cura del paziente.

- Espansione della diffusione dei dispositivi connessi: con la coesistenza di IoT, IoMT, OT e dispositivi connessi, la superficie di attacco si espande a dismisura. Proteggerli diventa difficile per qualsiasi team di sicurezza.

- Coesistenza di più fornitori: tracciare i dispositivi, classificarli e gestire le loro vulnerabilità è difficile perché le organizzazioni sanitarie tendono a utilizzare più fornitori, ciascuno con il proprio sistema operativo.

- La complessità aggiuntiva dei dispositivi portatili: è facile perdere traccia di una risorsa quando viene spostata da una stanza all'altra. Ad esempio, lo spostamento delle pompe per flebo e degli ecografi rende difficile ottenere la piena visibilità.

- Il problema della frequenza d'uso dei dispositivi e dei tempi di inattività: i dispositivi IoT per il settore sanitario vengono utilizzati frequentemente. Ciò significa che non hanno a disposizione molti tempi di inattività per dare ai team di sicurezza il tempo di analizzarli e applicare le patch richieste.

- Lo svantaggio della durabilità: i dispositivi IoMT sono inoltre progettati per essere di lunga durata. La loro durata può essere uno svantaggio perché, anche dopo che il fornitore ha interrotto la produzione o l'aggiornamento delle patch per questi dispositivi, gli ospedali potrebbero continuare a utilizzare queste tecnologie proprietarie, lasciandole alla mercé di eventuali aggressori.

- L'incompatibilità tra software influisce sulla sicurezza: i dispositivi IoMT di solito non supportano software esterni, quindi l'aggiornamento delle patch o la loro protezione tramite gli agenti endpoint tradizionali rappresenta una vera sfida.

- Mancanza di contesto: le soluzioni di sicurezza non comprendono automaticamente il contesto o il comportamento dei dispositivi IoT medicali.

- Imprevedibilità della scansione del dispositivo: il modo in cui un dispositivo medico risponde ai protocolli dello scanner di vulnerabilità dipende da come il fornitore ha progettato il suo sistema operativo. È possibile che il dispositivo si arresti in modo anomalo a causa di una comunicazione imprevista.

- Mancanza di proprietario: i ricercatori sulla sicurezza suggeriscono che la mancanza di una chiara proprietà e responsabilità influisca sulla sicurezza dei dispositivi IoT sanitari.

- Mancanza di segmentazione della rete: infine, ma non meno importante, la mancanza di un'adeguata segmentazione della rete rende difficile proteggere i vari dispositivi IoT in un'organizzazione sanitaria.

Come proteggere i dispositivi IoT per il settore sanitario

Sebbene sia responsabilità del fornitore progettare i dispositivi IoT medicali utilizzando DevSecOps, il mantenimento della sicurezza del dispositivo una volta distribuito ricade sui team di sicurezza dell'organizzazione. Le misure seguenti possono aiutare i professionisti della sicurezza IT che lavorano nelle organizzazioni sanitarie a proteggere i dispositivi IoT.

- Eseguire l'inventario completo delle risorse per identificare tutti i dispositivi gestiti e non gestiti.

- Assicurarsi che i dispositivi siano autenticati correttamente e comunichino solo tramite porte e protocolli ritenuti accettabili dall'organizzazione.

- Stabilire il controllo dell'accesso alla rete e limitare gli accessi e i privilegi non autorizzati ai dispositivi e alla rete. Implementare i principi di privilegio minimo per prevenire attacchi informatici.

- Segmentare le reti in base a utenti, dispositivi e criticità delle risorse. Le reti possono essere segmentate in base a pazienti, medici, ospiti, personale amministrativo o tecnici ospedalieri.

- Distribuire un SIEM che fornisce monitoraggio della sicurezza in tempo reale, intelligence avanzata sulle minacce, analisi del comportamento di utenti ed entità e le capacità di risposta automatizzata agli incidenti.

- Configurare la soluzione SIEM per rilevare automaticamente i dispositivi e comprenderne il contesto, in modo da poter ricevere avvisi se la connessione a un dispositivo si interrompe o se smette improvvisamente di inviare i registri. Gli algoritmi di apprendimento automatico in una soluzione SIEM possono, con il tempo, apprendere il comportamento previsto dei dispositivi. Ma, per iniziare, hanno bisogno di almeno due settimane di dati storici.

- Applicare le patch ai dispositivi non appena vengono rilasciate dai fornitori degli stessi. Per prevenire gli attacchi prima della disponibilità di una soluzione permanente, prendere in considerazione l'implementazione di patch virtuali. Le patch virtuali aggiungono un ulteriore livello di sicurezza analizzando e intercettando il traffico proveniente da malintenzionati prima che la richiesta raggiunga l'applicazione o che l'aggressore sfrutti la vulnerabilità.

- Adottare un Zero Trust e implementarlo in modo graduale per scongiurare eventuali attacchi informatici.

Sebbene sia utile conoscere le misure proattive, i team di sicurezza dovrebbero anche disporre di un piano per affrontare un attacco se dovesse accadere. Per comprendere le complessità degli attacchi ransomware legati al settore sanitario, le diverse fasi dell'infezione e i passaggi per rilevarla e combatterla, scarica questo e-book gratuito. In alternativa, puoi prenotare una chiamata con i nostri esperti di prodotto e avere una conversazione approfondita con loro. Grazie per la lettura!

Fonte: Ponemon

Fonte: Ponemon