L'orologio inizia a ticchettare nel momento in cui un dipendente trova file crittografati o una nota ransomware o quando lo strumento SIEM genera un avviso di rilevamento di un attacco ransomware. Le prime 24 ore sono il momento più cruciale per schierare tutto ciò che hai nel tuo arsenale per mitigare gli effetti dell'attacco ransomware. Questo blog illustra un piano di risposta agli attacchi ransomware dettagliato che è possibile adottare con alcuni prerequisiti. Ma prima, ecco una breve introduzione al ransomware.

Un attacco ransomware è un attacco informatico in cui un software dannoso crittografa i file o i dati della vittima e li trattiene per chiedere un riscatto. Gli utenti malintenzionati richiedono il pagamento di un riscatto dalla vittima per fornire la chiave di decrittazione per ripristinare l'accesso ai dati o ai file. Qualsiasi attacco ransomware si svolge in cinque fasi: sfruttamento iniziale, installazione di malware, distruzione del backup, crittografia e ricatto o estorsione.

Ci sono tre requisiti fondamentali che devono essere soddisfatti per rispondere efficacemente a un attacco ransomware.

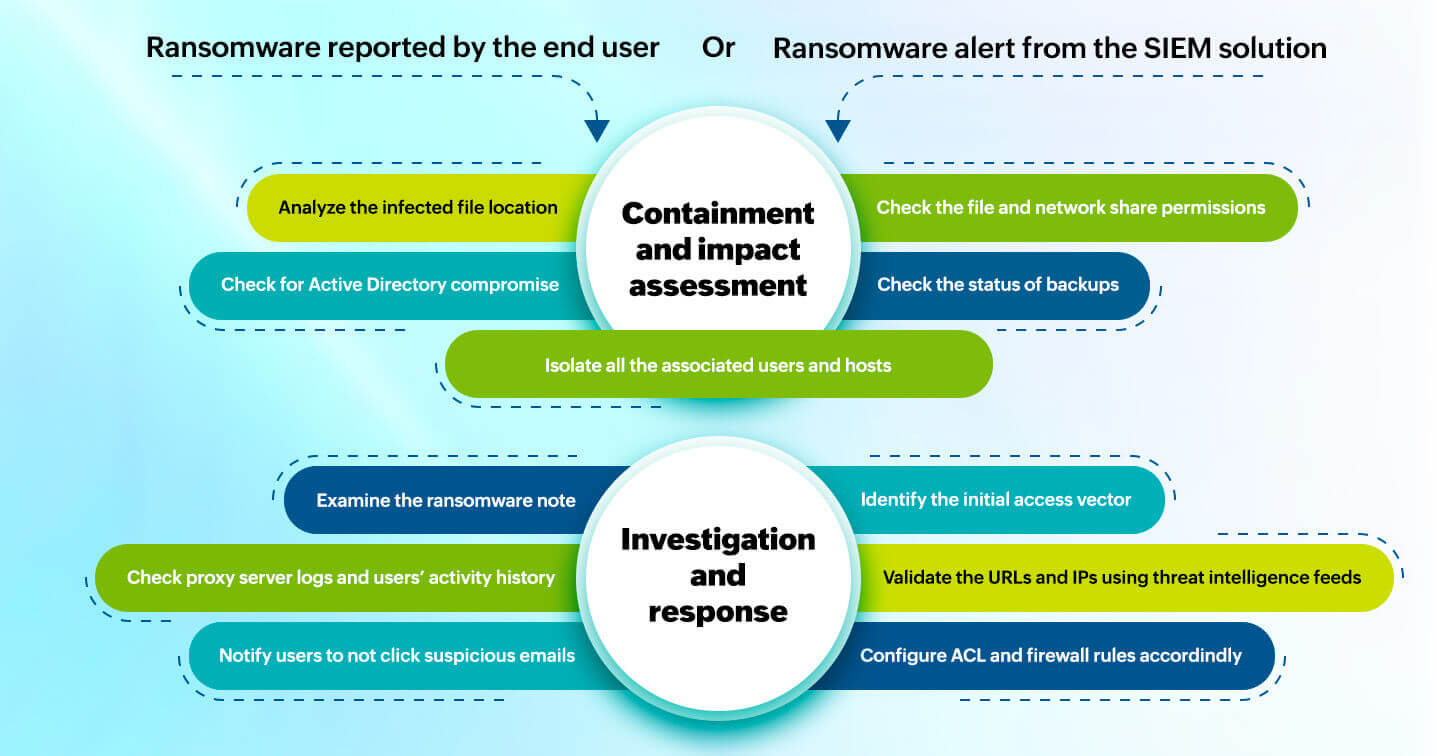

La strategia di risposta a un attacco ransomware per le prime 24 ore dovrebbe prevedere principalmente passaggi per contenere l’attacco e condurre le indagini relative. La valutazione del contenimento e dell'impatto comporta un'analisi approfondita della situazione per conoscere la gravità dell'attacco. La seconda fase, l'indagine e la risposta, consiste nell'esaminare più da vicino il malware e nell'adottare misure di risposta specifiche.

La fase di contenimento e valutazione dell'impatto prevede il distacco dell'utente e dell'host segnalati dalla rete come prima azione. Successivamente, è possibile informare e riunire il team di gestione degli incidenti e valutare ulteriormente la situazione come descritto nei passaggi seguenti.

Isolare l'utente e la macchina in cui è stato segnalato un ransomware dal resto della rete. I file potrebbero essere già stati crittografati e l'isolamento del dispositivo potrebbe ostacolare le operazioni aziendali, ma è una decisione fondamentale. Inoltre, il contenimento aiuta gli analisti forensi a lavorare sulla macchina infetta in modo sicuro e a procedere con il ripristino.

Notifica: avvisa le parti interessate e riunisci un team di decisori, analisti e amministratori di sistema per la prossima serie di azioni. È fondamentale che questi ruoli siano chiaramente definiti.

Inizia con la posizione del file infetto: il ransomware crea file TXT e HTML in posizioni crittografate per inviare la richiesta di riscatto. Verifica i dettagli utente di tali file appena creati. In questo modo verranno rivelate informazioni sull'account utente utilizzato per eseguire operazioni ransomware.

Se i file crittografati sono stati trovati nella cartella di rete condivisa, controlla le autorizzazioni del proprietario del file per identificare altri utenti potenzialmente interessati.

Isola tutti gli host e controlla i punteggi di rischio e i privilegi degli utenti associati.

Verifica se Active Directory sia stata compromessa: gli utenti non sono in grado di accedere ai propri account AD? Cerca le modifiche apportate agli utenti, ai gruppi e ai controller di dominio di Active Directory. Ciò potrebbe indicare che il ransomware è stato potenzialmente distribuito su larga scala con l'accesso AD.

Il controllo dello stato dell'archiviazione di backup è una componente vitale dell'analisi dell'impatto perché molti programmi ransomware tendono a eliminare i backup prima di avviare il processo di crittografia.

La fase di indagine e risposta inizia con l'indagine sulla variante del malware, quindi l'identificazione e il blocco dei punti di ingresso del malware come elencato di seguito.

Identifica la variante del malware: il ransomware in genere segue un modello di attacco specifico e l'identificazione di questo modello può portare all'accertamento della variante del ransomware. Il metodo di sfruttamento iniziale utilizzato, i nomi e gli hash dei file eseguibili, le posizioni e i tipi di file di destinazione e i nomi dei processi sono alcune delle aree da esaminare durante l'indagine.

Esamina attentamente la richiesta di riscatto: il testo e l'immagine nella richiesta di riscatto possono aiutare a identificare il gruppo di minacce e la variante del ransomware. Anche la richiesta di riscatto è un elemento cruciale da includere nel rapporto sull'incidente.

Vettore di accesso iniziale: il phishing e gli allegati e-mail sono i metodi di distribuzione del ransomware più utilizzati. Altri metodi di accesso includono download drive-by e sfruttamento delle vulnerabilità del software.

L'immagine seguente mostra le azioni critiche di risposta al ransomware da intraprendere nelle prime ore.

i passaggi di cui sopra comprendono un playbook di risposta agli incidenti ransomware per le prime 24 ore dopo il rilevamento. Il ripristino del backup può essere avviato solo dopo il completo contenimento, la valutazione dell'impatto e l'indagine iniziale. È essenziale eseguire test per i ripristini di backup.

Crea eventi e ticket con tutte le prove raccolte per ulteriori analisi forensi e pulizia. Le prove tipiche includono i dettagli dell'utente e dell'host, gli URL e gli IP associati, gli IoC, i percorsi dei file, i nomi dei processi e tutti i registri eventi associati. In questa fase è possibile informare il consiglio di amministrazione, le pubbliche relazioni e il team legale.

Correlazione degli eventi: Una soluzione SIEM con la raccolta dei log in tempo reale abilitata può correlare gli eventi provenienti da diverse origini, come workstation, server, firewall e soluzioni antivirus per identificare i modelli di malware e generare avvisi.

Flussi di lavoro di risposta: le regole del firewall in uscita possono essere impostate utilizzando i flussi di lavoro dopo aver corroborato IP e URL con feed di intelligence sulle minacce informatiche in tempo reale. I flussi di lavoro automatizzati possono anche eseguire azioni AD, come la disabilitazione di utenti e workstation, l'esecuzione di script e l'arresto dei processi. Gli avvisi e-mail e SMS per avvisare gli utenti e gli amministratori IT possono essere automatizzati in base alla logica condizionale.

Analisi forense: esegui il drill-through dei log per analizzare la causa principale a livello granulare utilizzando i dati di log cronologici e in tempo reale.

Monitoraggio dell'integrità dei file e prevenzione della perdita di dati: individua e classifica i file sensibili, monitora le autorizzazioni e monitora le modifiche e le creazioni dei file.

Gestione degli incidenti: crea automaticamente incidenti, assegna tecnici e monitora lo stato di eventuali rilevamenti di malware o ransomware.