¿Qué son las reglas del firewall? Cómo gestionarlas y cuáles son mejores prácticas

En esta página

- ¿Qué son las reglas del firewall y cómo funcionan?

- Tipos de reglas del firewall

- Mejores prácticas para gestionar las reglas del firewall

- Cómo le ayuda ManageEngine EventLog Analyzer a reforzar la seguridad gestionando de manera eficiente las reglas del firewall

Los firewalls son la primera línea de defensa en la seguridad de la red contra las amenazas modernas y le ayudan a defenderse de los atacantes y a mantenerse protegido. Cuando los firewalls se ven comprometidos, los atacantes pueden obtener acceso no autorizado a datos confidenciales, incluyendo la información de los clientes y la propiedad intelectual, un desastre para cualquier empresa.

Los firewalls comprometidos también pueden provocar ataques de denegación de servicio distribuido (DDoS), que saturan los recursos de la red y hacen que los servicios no estén disponibles para los usuarios. Por lo tanto, es fundamental seguir las mejores prácticas de gestión del firewall para mantenerse alejado de cualquier amenaza.

¿Qué son las reglas del firewall y cómo funcionan?

Las reglas del firewall son especificaciones de los administradores de red que dictan cómo un firewall procesa el tráfico de red entrante y saliente. Estas reglas se suelen organizar en listas de control de acceso (ACL), que definen los permisos para varios tipos de tráfico en función de parámetros como:

- Dirección IP de origen

- Dirección IP de destino

- Puerto de origen

- Puerto de destino

- Protocolo (por ejemplo, TCP, UDP)

Cuando un paquete de datos llega al firewall, se evalúa con respecto a estas reglas en orden descendente. Si un paquete coincide con una regla, se ejecuta la acción especificada por dicha regla (permitir o denegar). Si no hay reglas que coincidan, la acción predeterminada suele ser denegar el tráfico.

Para entenderlo, pensemos en un simple conjunto de reglas del firewall que controla el tráfico entre diferentes segmentos de red. Las reglas se definen de acuerdo con las direcciones IP de origen y destino, los puertos y la acción (permitir o denegar).

| Regla # | Dirección de origen | Puerto de origen | Dirección de destino | Puerto de destino | Acción |

|---|---|---|---|---|---|

| 1 | 10.10.10.3 | Cualquiera | Cualquiera | Cualquiera | Denegar |

| 2 | Cualquiera | Cualquiera | 10.10.10.3 | Cualquiera | Denegar |

| 3 | Cualquiera | Cualquiera | 10.10.10.7 | Cualquiera | Denegar |

| 4 | 10.10.10.5 | Cualquiera | 10.10.10.8 | Cualquiera | Permitir |

| 5 | Cualquiera | Cualquiera | Cualquiera | Cualquiera | Denegar |

La regla #2 deniega todo el tráfico entrante de cualquier origen a la dirección IP de destino específica (10.10.10.3) en cualquier puerto, bloqueando efectivamente cualquier intento de conexión a esa IP desde fuentes externas.

La regla #5 deniega todo el tráfico de cualquier origen a cualquier destino en cualquier puerto, garantizando que cualquier paquete no permitido sea bloqueado explícitamente por las reglas anteriores, lo que refuerza la postura de seguridad.

Tipos de reglas del firewall

Reglas de acceso

Estas reglas determinan qué tráfico puede entrar o salir de la red dependiendo de las direcciones IP de origen y destino, los puertos y los protocolos, bloqueando o permitiendo efectivamente un tráfico específico.

Reglas de NAT

Las reglas de traducción de direcciones de red (NAT) traducen las direcciones IP privadas a direcciones públicas, facilitando una comunicación segura entre las redes internas e Internet y ocultando al mismo tiempo las estructuras internas de las amenazas externas.

Filtrado de paquetes con estado

Este tipo de regla monitorea las conexiones activas y evalúa los paquetes, permitiéndolos o denegándolos, dependiendo de su estado y de si forman parte de una conexión establecida.

Gateways a nivel de aplicación (firewalls de proxy)

Estos firewalls inspeccionan el tráfico en la capa de aplicación, proporcionando un control granular sobre aplicaciones específicas y garantizando que sólo se permita el tráfico seguro.

Gateways a nivel de circuito

Gestionan las sesiones entre hosts de confianza sin inspeccionar el contenido de los paquetes, centrándose en establecer una conexión segura en lugar de analizar paquetes individuales.

Mejores prácticas para gestionar las reglas del firewall

Establecer políticas claras

Establezca políticas claras para la gestión de las reglas del firewall definiendo los requisitos de seguridad de la organización, identificando los activos críticos y determinando los niveles de protección necesarios.

- Cree una política básica que establezca reglas para el tráfico entrante y saliente, especificando los protocolos y puertos permitidos y denegados.

- Revise periódicamente las normas existentes para garantizar que siguen siendo pertinentes y efectivas, adaptándose a los entornos de red cambiantes y a las amenazas emergentes.

- Alinee las reglas del firewall con las políticas generales de seguridad para mantener la consistencia y el cumplimiento.

Implementar el principio del mínimo privilegio

- Limitar el acceso: Permita únicamente el acceso mínimo necesario para que los usuarios y las aplicaciones funcionen. Esto reduce el riesgo de acceso no autorizado y posibles vulnerabilidades.

- RBAC: Utilice el control de acceso basado en roles (RBAC) para restringir los cambios en las reglas al personal autorizado, mejorando aún más la seguridad.

Organizar y priorizar las reglas

- Jerarquía lógica: Ordene las reglas del firewall según su importancia y carácter restrictivo. Coloque las reglas de permiso críticas en la parte superior, seguidas de las reglas de bloqueo para el tráfico malicioso.

- Convenciones de nomenclatura consistentes: Emplee convenciones de nomenclatura estandarizadas para identificar fácilmente el propósito de cada regla.

- Agrupar las reglas relacionadas: Organice las reglas por funcionalidad (por ejemplo, permitiendo servicios específicos o bloqueando determinados tipos de tráfico) para mejorar la capacidad de gestión.

Optimizar la gestión de reglas

- Usar grupos para las reglas similares: Cree grupos de reglas relacionadas para simplificar la gestión, permitiendo que los cambios se apliquen a varias reglas simultáneamente.

- Revisar y auditar las reglas: Realice revisiones periódicas para identificar reglas obsoletas o redundantes que puedan ralentizar el rendimiento o crear brechas de seguridad.

Prueba y validación

- Simular los cambios antes de implementarlos: Pruebe siempre las reglas nuevas o modificadas en un entorno controlado, para asegurarse de que funcionan según lo previsto sin causar interrupciones.

- Monitoreo continuo: Implemente un monitoreo continuo para los patrones de tráfico de la red y los logs del firewall, a fin de detectar actividades inusuales o amenazas potenciales. Esto le ayudará a ajustar las reglas del firewall según sea necesario.

Bloquear los siguientes puertos

La lista de verificación de firewall del instituto SANS recomienda bloquear el tráfico saliente en los siguientes puertos para mejorar la seguridad.

| Servicio | Tipo de puerto | Número de puerto |

|---|---|---|

| Transferencias de zona DNS | TCP | 53 |

| Daemon TFTP | UDP | 69 |

| Enlace | TCP | 87 |

| SUN RPC | TCP & UDP | 111 |

| BSD UNIX | TCP | 512-514 |

| LPD | TCP | 515 |

| UUCPD | TCP | 540 |

| Open WINDOWS | TCP & UDP | 2000 |

| NFS | TCP & UDP | 2049 |

| X Windows | TCP & UDP | 6000-6255 |

| Pequeños servicios | TCP & UDP | 20 e inferior |

| Pequeños servicios | TCP & UDP | 20 e inferior |

| FTP | TCP | 21 |

| SSH | TCP | 22 |

| Telnet | TCP | 23 |

| SMTP | TCP | 25 |

| NTP | TCP & UDP | 37 |

| Finger | TCP | 79 |

| HTTP | TCP | 80 |

| POP | TCP | 109 & 110 |

| NNTP | TCP | 119 |

| NTP | TCP | 123 |

| NetBIOS en Windows NT | TCP & UDP | 135 |

| NetBIOS en Windows NT | UDP | 137 & 138 |

| NetBIOS | TCP | 139 |

| IMAP | TCP | 143 |

| SNMP | TCP | 161 & 162 |

| SNMP | UDP | 161 & 162 |

| BGP | UDP | 179 |

| LDAP | TCP & UDP | 389 |

| SSL | TCP | 443 |

| NetBIOS en Win2k | TCP & UDP | 445 |

| Syslog | UDP | 514 |

| SOCKS | TCP | 1080 |

| Puerto AUX de Cisco | TCP | 2001 |

| Puerto AUX de Cisco (flujo) | TCP | 4001 |

| Lockd (Vulnerabilidad DoS de Linux) | TCP & UDP | 4045 |

| Puerto AUX de Cisco (binario) | TCP | 6001 |

| Puertos HTTP comunes de alto orden | TCP | 8000, 8080, 8888 |

Bloquear estos puertos ayuda a evitar el acceso no autorizado y reduce el riesgo de posibles vulnerabilidades asociadas a los servicios no utilizados.

Documentarlo todo

Documentar todo lo relacionado con sus reglas del firewall es crucial para garantizar una gestión y seguridad efectivas del firewall.

- Mantenga un registro centralizado que incluya el propósito de cada regla, los servicios afectados y el impacto en el usuario.

- Documente los detalles esenciales, como el nombre del creador, la fecha de adición y los plazos de caducidad de las reglas temporales.

Esta práctica ayuda en las auditorías de cumplimiento y ayuda a los nuevos miembros del equipo a comprender rápidamente las configuraciones existentes.

Cómo le ayuda ManageEngine EventLog Analyzer a reforzar la seguridad gestionando de manera eficiente las reglas del firewall

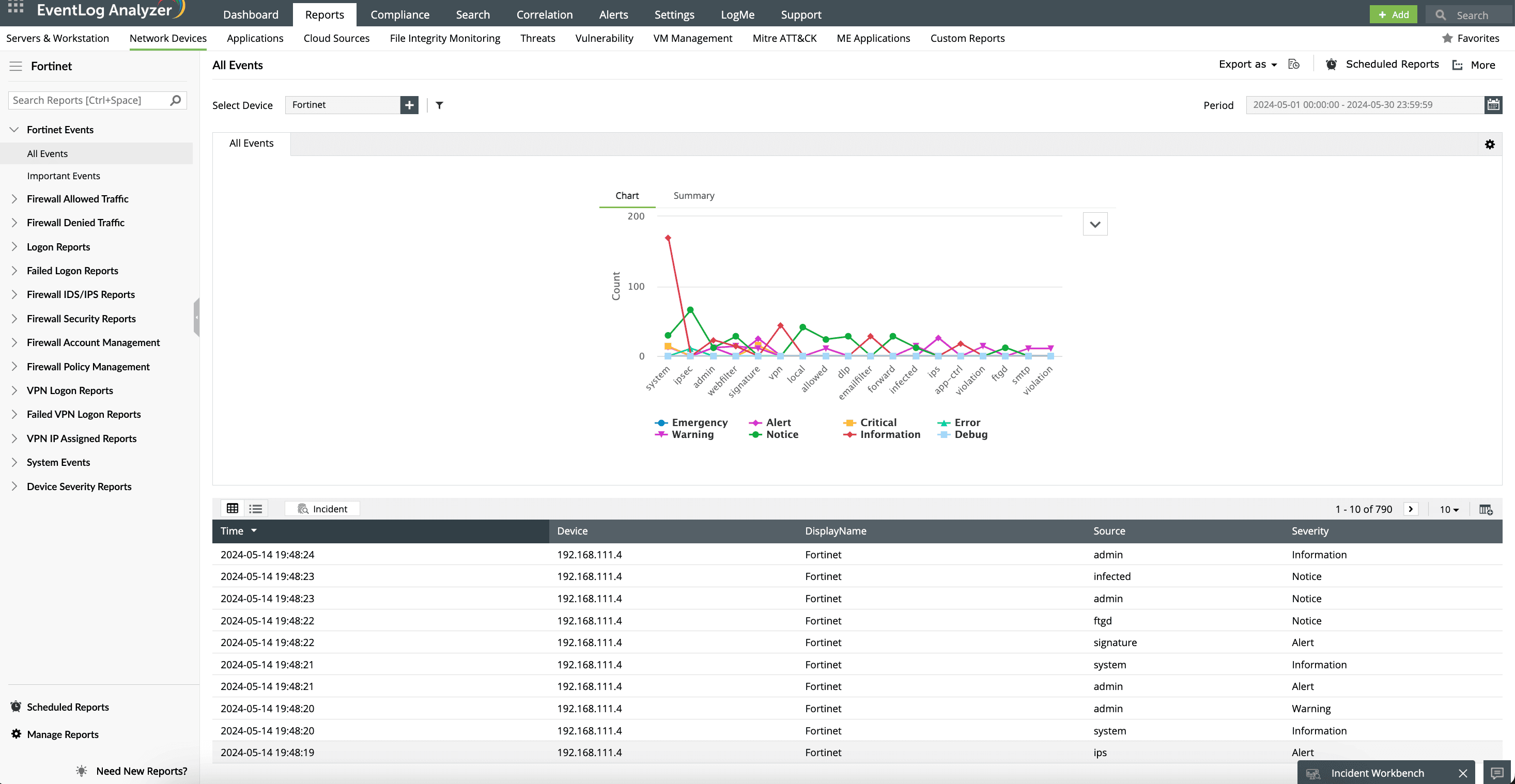

ManageEngine EventLog Analyzer es una completa solución de gestión de logs que monitorea, recopila, analiza y archiva los logs de sus dispositivos de red, incluidos los firewalls. Recopila y unifica los logs del firewall en un único lugar, lo que permite monitorearlos y analizarlos en profundidad. EventLog Analyzer también viene con funciones de alerta en tiempo real que le ayudan a adelantarse a las amenazas persistentes que acechan para invadir su red.

Simplifique la gestión de logs recopilando y analizando automáticamente logs de varios proveedores de firewalls, como Sophos, Barracuda, Cisco, Check Point y Juniper.

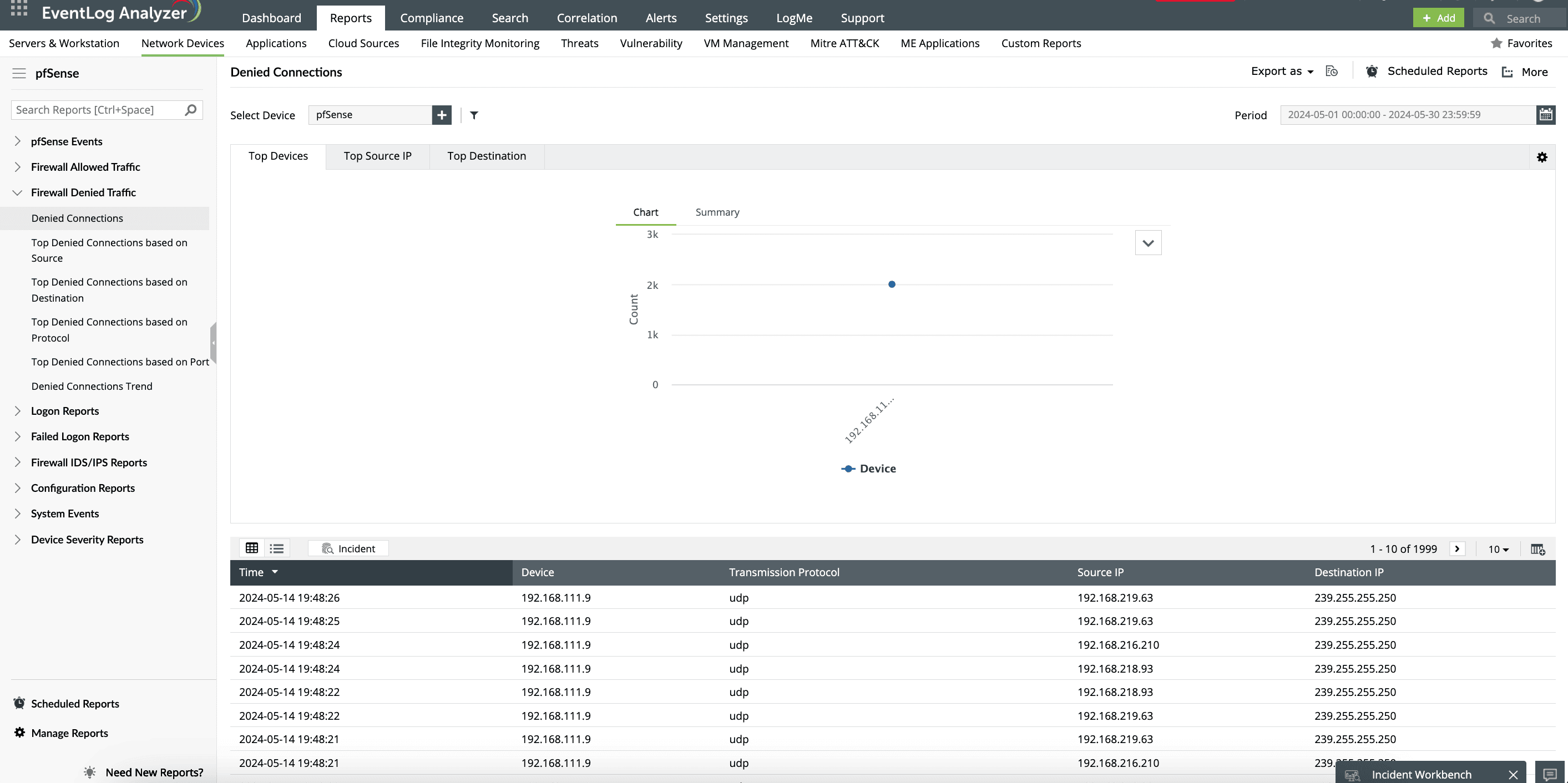

EventLog Analyzer genera informes detallados sobre las conexiones denegadas, lo que permite a las organizaciones analizar qué usuarios, servidores o aplicaciones están siendo bloqueados. Esta información detallada ayuda a identificar fácilmente posibles errores de configuración o intentos de acceso no autorizados.

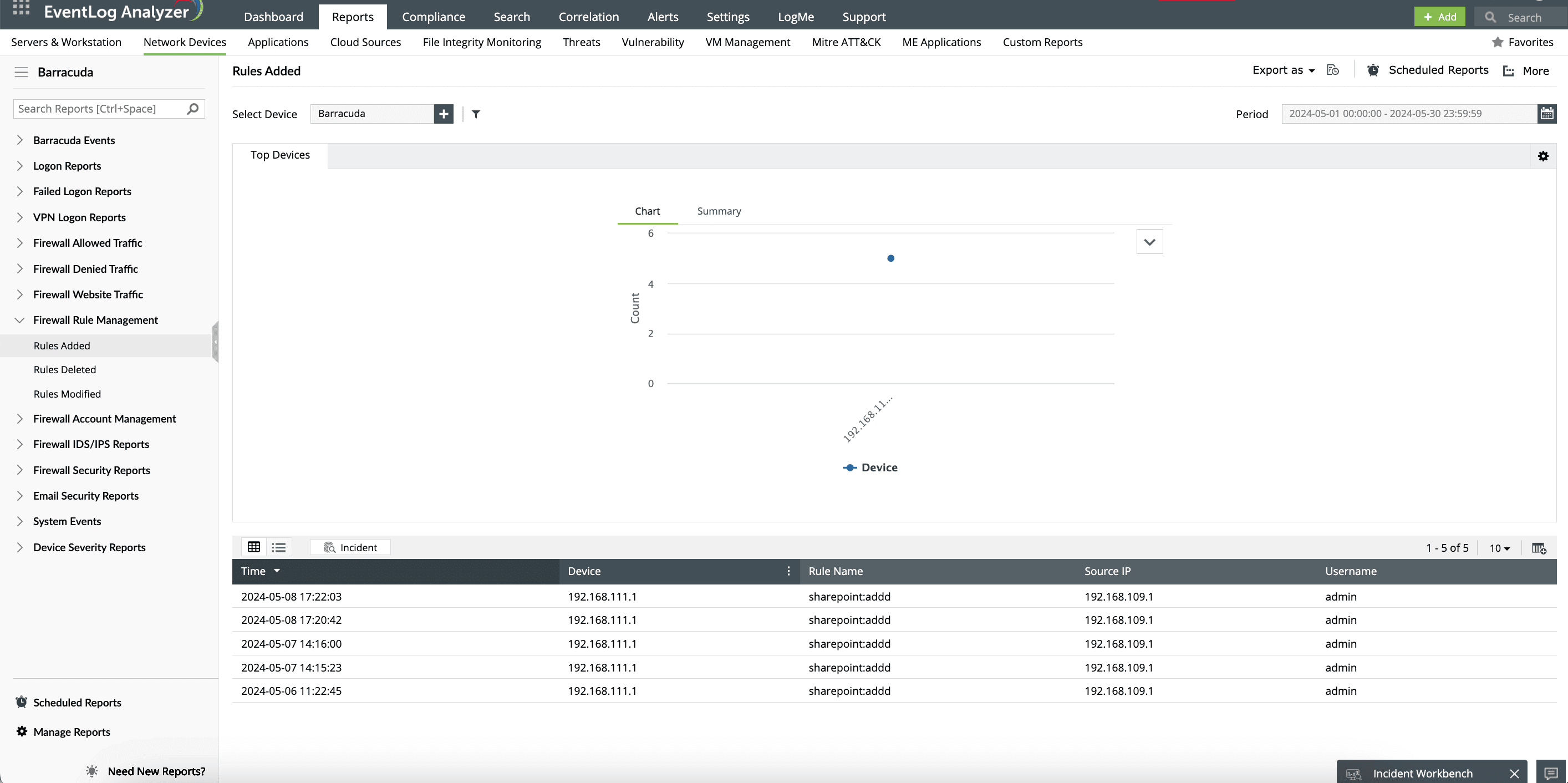

Monitoree continuamente los cambios no autorizados en las reglas del firewall, garantizando que cualquier modificación se registre y notifique. Esta función es fundamental para evitar intrusiones maliciosas, ya que garantiza que sólo el personal autorizado pueda modificar los ajustes del firewall.

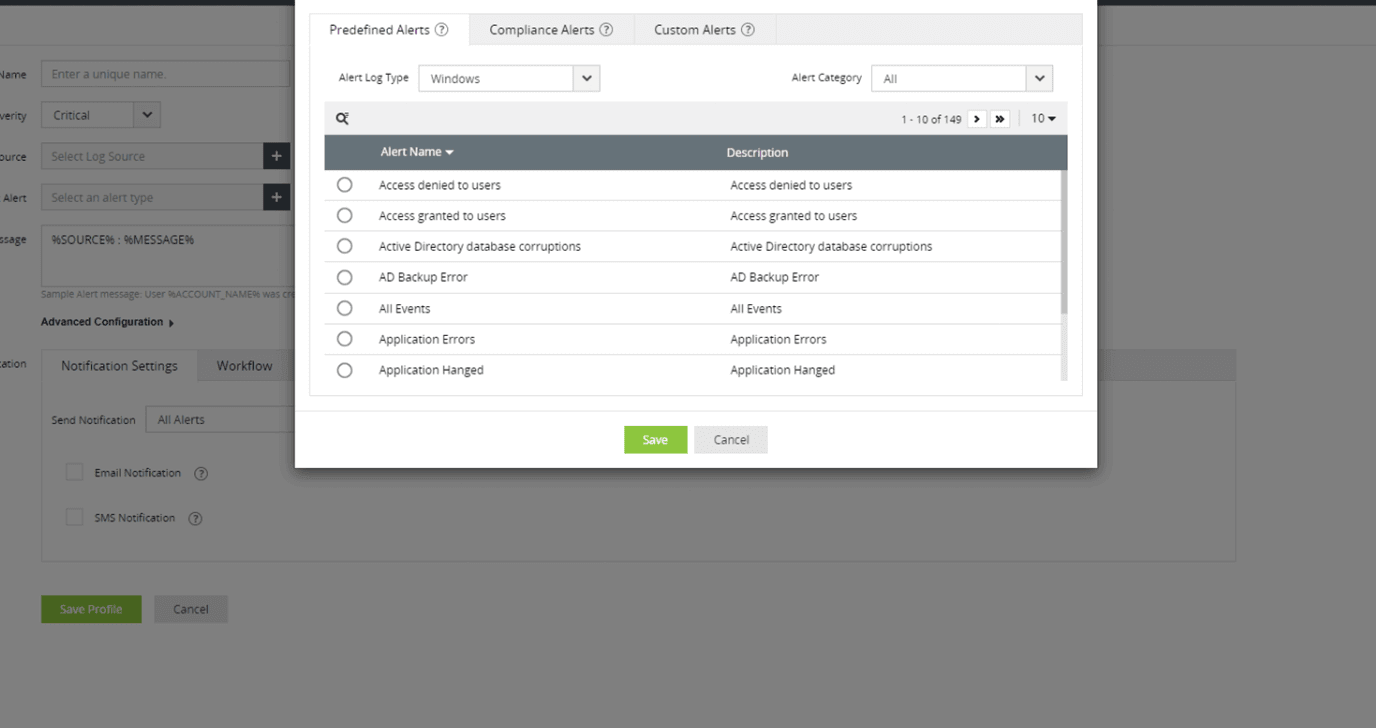

Frustre los ataques antes de que escalen estableciendo alertas instantáneas con las reglas de correlación de EventLog Analyzer. Puede asociar una alerta a flujos de trabajo predefinidos para que se activen como respuesta a los ataques detectados. Estos flujos de trabajo pueden automatizar acciones como el bloqueo de direcciones IP o la notificación a los administradores, optimizando los esfuerzos de respuesta ante incidentes.