Monitoreo de firewall

- Monitoreo de logs de firewall

- Monitoreo de reglas de firewall

- Monitoreo de la configuración del firewall

- Monitoreo de las alertas de firewall

¿Por qué monitorear el firewall es importante?

El firewall es una pieza de hardware o software que controla lo que entra y sale de la red. La eficiencia de un firewall depende de un par de cosas:

- La velocidad de procesamiento del firewall

- Las reglas que rigen al firewall

Sin embargo, el problema está en que los administradores de seguridad enfrentan el reto de buscar un equilibrio entre la velocidad y la seguridad. Dadas estas limitaciones, los hackers explotan principalmente las siguientes brechas de seguridad para entrar a los sistemas.

- Reglas de firewall antiguas o sin usar

La mayoría de los firewalls tienen una regla de “denegar todo”, pero para fines prácticos esta regla no puede estar por encima de las demás. Las reglas se deben escribir de acuerdo con los requisitos específicos de la red. Por ejemplo, si una compañía permite que sus empleados trabajen en casa, se les debe permitir acceso al servidor de la compañía mediante una VPN, lo que significa reescribir las reglas del firewall.

Generalmente, los firewalls tienen reglas para el tráfico entrante y saliente. Cuando se decide si se permitirá que cierta información se envíe, se reciba o descarte, el firewall basa su decisión en las reglas que ha creado.

Este filtro evita que la mayoría de información maliciosa llegue a los equipos. Sin embargo, la dinámica de la red puede cambiar y los destinos que ahora son seguros podrían volverse maliciosos en el futuro. Los hackers podrían infiltrarse en su red si solo establece reglas y olvida su firewall por completo.

- Errores causados por usuarios internos

Los errores humanos desempeñan un rol crítico en los fallos de seguridad; los usuarios internos de confianza pero desprevenidos son los culpables. Los criminales cibernéticos son expertos en suplantar identidades al explotar el error humano. Pueden entrar al sistema de un empleado mediante malware o ataques de phishing; algunos hackers roban credenciales al deducir datos de redes sociales.

Además de las amenazas internas no intencionales, los empleados maliciosos que pretenden robar o dañar los recursos corporativos también suponen un gran riesgo a la seguridad de la red. Incluso así, el mayor riesgo de todos viene de los administradores de TI bien intencionados, cuyo acceso completo a la infraestructura de la compañía puede volver un pequeño error en una catástrofe.

- Datos no encriptados

El tráfico de la red que pasa a través de la interfaz de red de un host usualmente contiene pares de nombre de usuario-contraseña, así como otra información del sistema que sería útil para un hacker. En una red cuando se transmiten datos sin encriptación, un intruso con acceso físico a la red puede conectar un analizador de paquetes —también denominados rastreadores de paquetes— para monitorear el tráfico de la red y obtener la información necesaria para acceder a otros hosts en la red.

- TI invisible

La TI invisible se refiere a los proyectos de tecnología de la información que se gestionan fuera del departamento de TI. La mayoría de los servicios de TI invisible usan la nube para ejecutarse bajo el radar del departamento de TI. Aunque la TI invisible podría representar ganancias a corto plazo, también supone una grave amenaza de seguridad para la red.

En conclusión, los hackers buscarán cualquier abertura en el firewall y explotarán cualquier vulnerabilidad que haya. Esta es la razón por la que es importante usar un software para monitorear el firewall que monitoree continuamente no solo su firewall, sino también todo lo relacionado a él.

Cómo funciona Firewall Analyzer como una herramienta para el monitoreo de firewall

El monitoreo de firewall va más allá de todos los usuarios internos, reglas, transmisión de datos mediante interfaces, servicios en la nube con TI invisible y casi de cualquier otra cosa que tenga un punto de contacto con el firewall (por lo cual actúa como una herramienta de monitoreo de firewall). Firewall Analyzer ofrece los siguientes informes de monitoreo para mantener protegido su firewall.

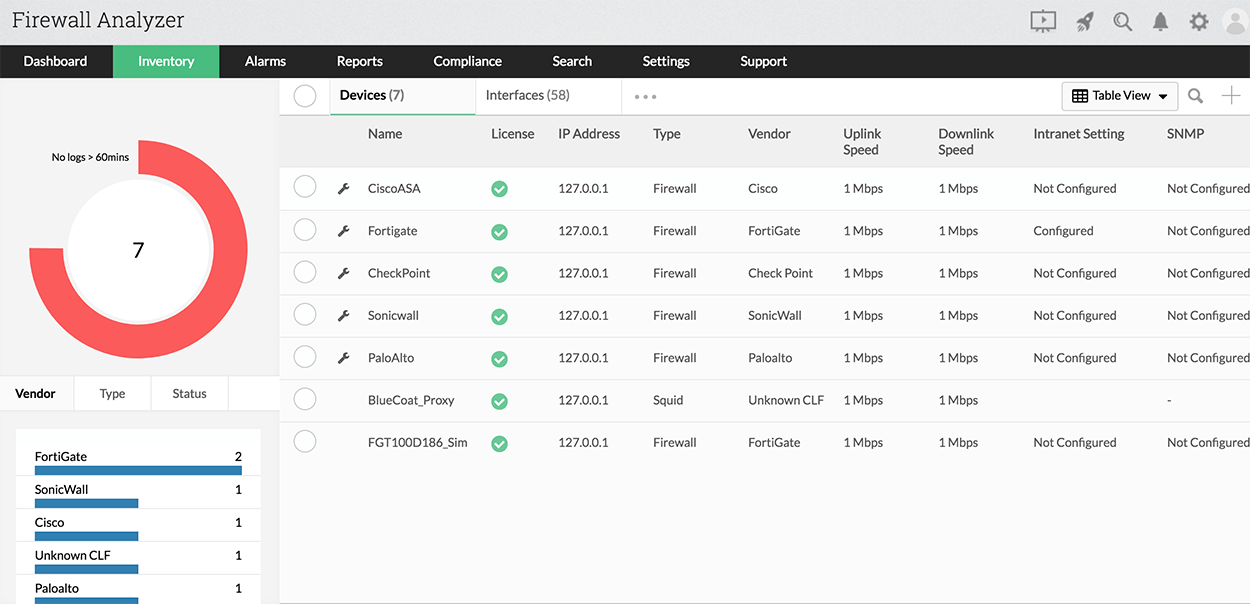

- Firewall Analyzer muestra el estado de la actividad de todos los dispositivos de firewall configurados. También muestra el nombre del proveedor, tipo de dispositivo y estado del dispositivo de firewall.

También obtiene una imagen completa de todo lo que está sucediendo en el firewall. Firewall Analyzer provee informes detallados sobre:

- Dispositivos de firewall, incluyendo resúmenes de alto nivel.

- El tráfico entrante y saliente de un dispositivo de firewall (monitoreo del ancho de banda del firewall).

- Las 10 IP de host principales, IP de destino, grupos de protocolo, servidores internos, sitios externos y conversaciones.

- El tráfico que accede a sitios permitidos y los intentos de acceso a sitios denegados.

- Las aplicaciones que se ejecutan en dispositivos conectados al firewall (monitoreo de firewall).

- Tendencias de uso de las reglas de firewall, incluyendo las principales reglas habilitadas y denegadas activadas.

- Estadísticas de seguridad, ataques, (incluyendo ataques de DDoS y con virus), IP de hosts denegadas, IP de destino denegadas e inicios de sesión de usuarios denegados.

- Las VPN conectadas a un dispositivo de firewall.

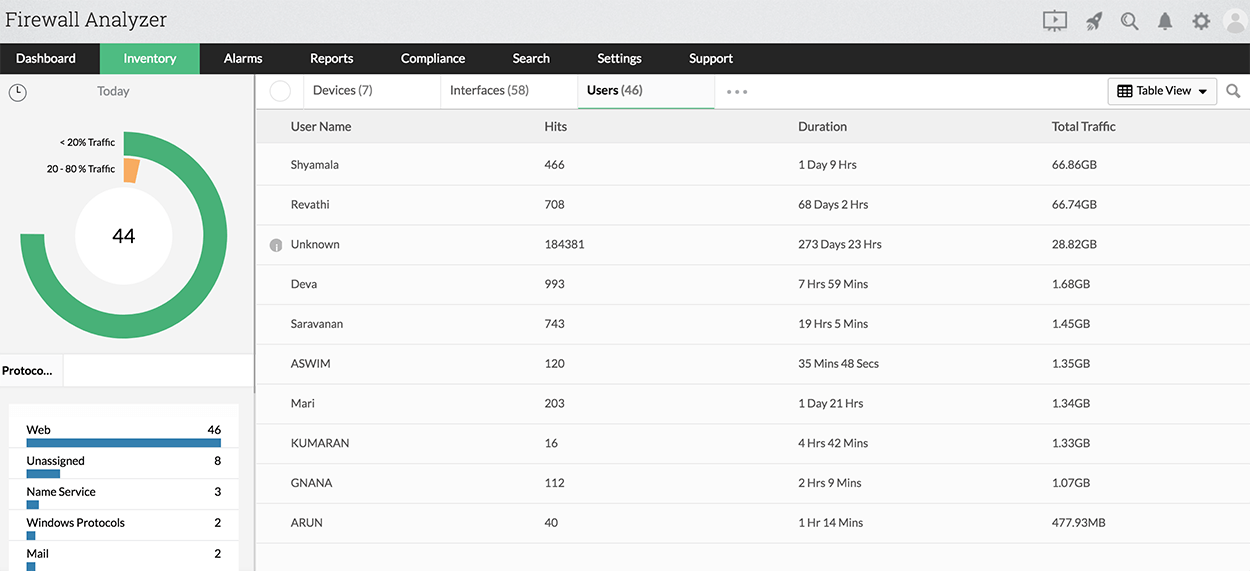

- Este software de monitoreo de firewall en tiempo real proporciona un resumen general de alto nivel de todos los usuarios que han accedido a internet mediante los dispositivos de firewall configurados. También muestra el número de usuarios que usan menos o más del 20 por ciento de la capacidad del ancho de banda, junto con el protocolo utilizado.

Asimismo, obtiene una vista integral de todos los usuarios que generan tráfico mediante los dispositivos de firewall (lo que permite un monitoreo eficiente de la red). Firewall Analyzer ofrece informes detallados sobre:

- El ancho de banda total que los usuarios consumen.

- Las 10 aplicaciones principales que los usuarios utilizan.

- Los 10 servicios en la nube principales que los usuarios utilizan.

- Las 10 reglas principales que los usuarios utilizan.

- Las URL permitidas para los usuarios.

- Las URL bloqueadas para los usuarios.

- Conversaciones en que los usuarios han participado.

- Detalles de protocolos y URL para los usuarios.

- Detalles de VPN de cualquier usuario específico.

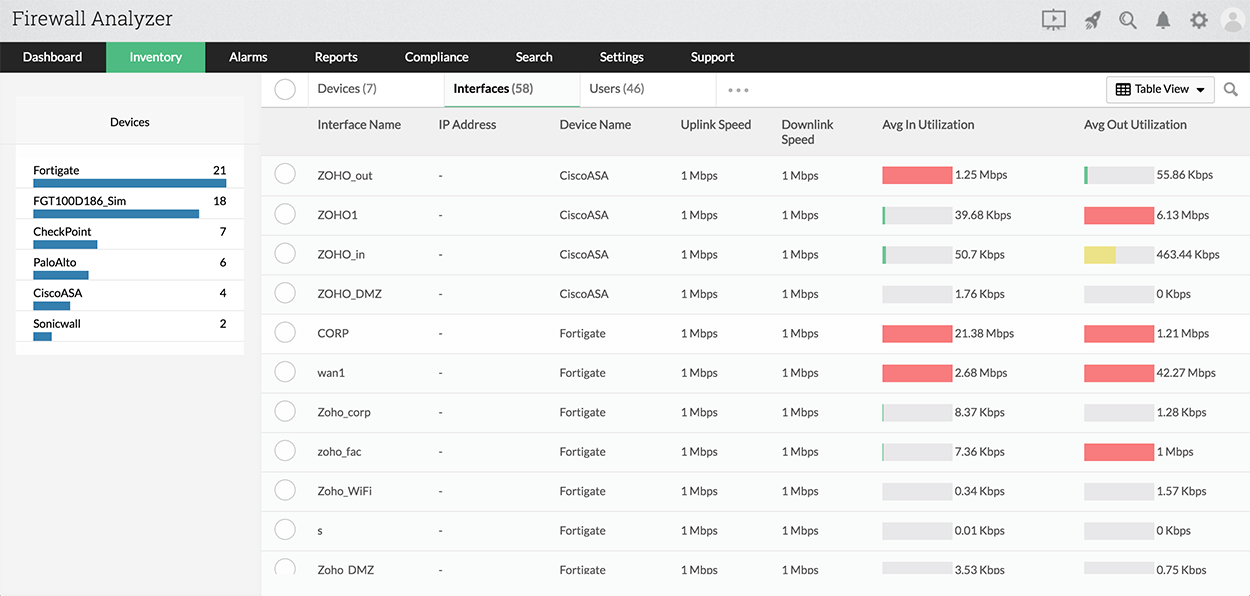

- Firewall Analyzer monitorea y proporciona visibilidad de las interfaces que están bajo los dispositivos de firewall configurados.

También obtenga informes sobre tráfico en tiempo real de todas las interfaces bajo los dispositivos de firewall configurados.

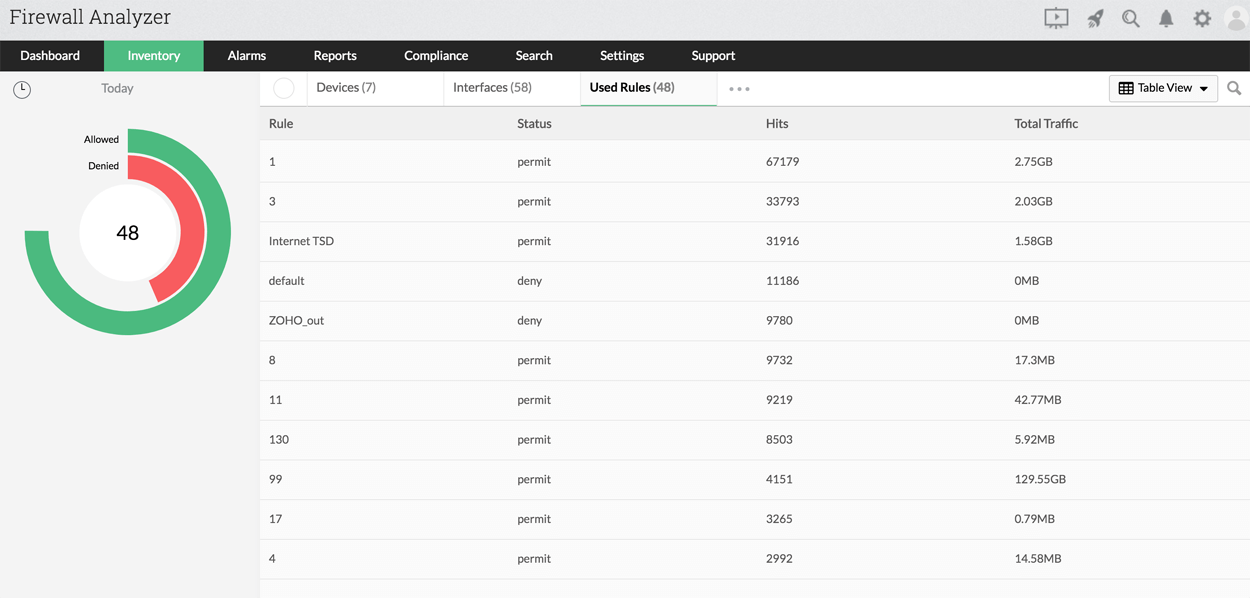

- Firewall Analyzer puede monitorear y enumerar las reglas que se han activado bajo los dispositivos de firewall configurados.

Obtenga una imagen completa de todas las reglas permitidas, denegadas y usadas bajo los dispositivos de firewall. Firewall Analyzer también cuenta con informes detallados sobre:

- Uso y descripciones de reglas.

- Tendencias de uso para una regla específica.

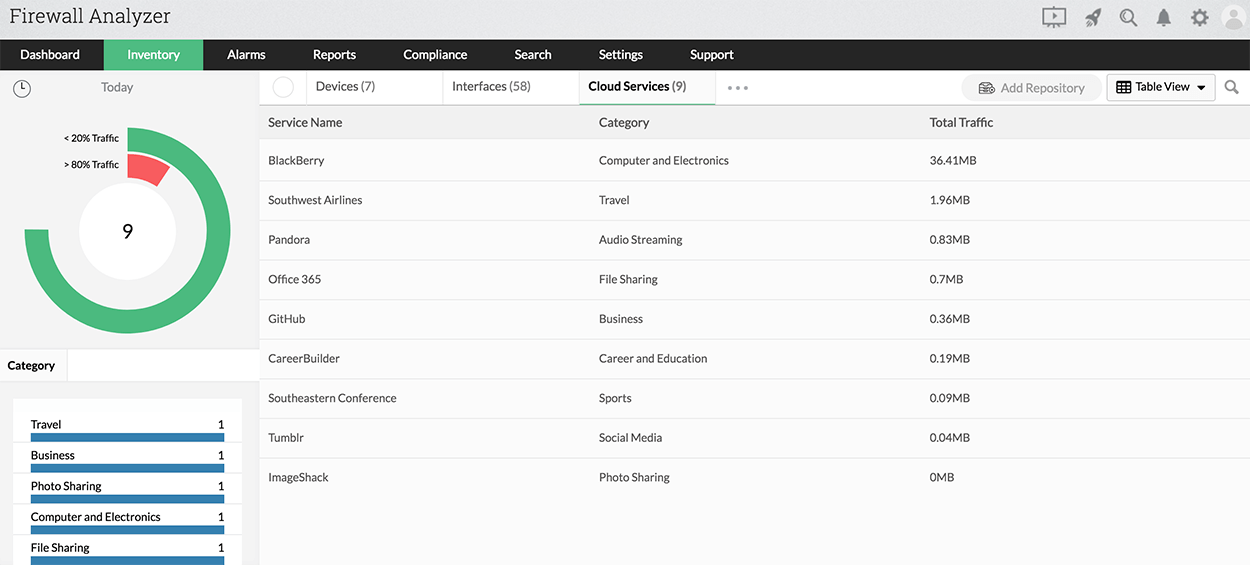

- Firewall Analyzer monitorea servicios en la nube a los que se accede mediante los dispositivos de firewall añadidos en tiempo real. También muestra el número de servicios de la nube que usan menos y más del 20 por ciento de la capacidad del ancho de banda, junto con la categoría específica de ese servicio en la nube.

Firewall Analyzer informa sobre:

- Uso del ancho de banda.

- Usuarios, host y aplicaciones conectados.

Con estos informes detallados en tiempo real, no solo puede monitorear el tráfico de la red, sino también monitorear detalladamente la actividad del firewall usando logs de firewall en su red 24x7.

Enlaces de interés