O que é LDAP? Entenda como funciona a autenticação

A sigla LDAP pode parecer despretensiosa, mas ela é mais importante do que você imagina. Além disso, grande parte dos usuários de sistemas e aplicações corporativas a utilizam em seu dia a dia sem nem perceber.

Quer saber mais sobre esse serviço de diretório que grandes empresas utilizam? Continue lendo este artigo.

O que é o protocolo LDAP?

Lightweight Directory Access Protocol, ou em tradução livre, Protocolo Leve de Acesso a Diretórios, é um protocolo que autentica a comunicação entre o usuário, diretório e seus serviços, além de armazenar dados, como informações sobre usuários, dispositivos, sistemas e seus recursos.

A explicação pode parecer simples, mas a partir disso, ele pode executar diversas funções que o usuário nem imagina, como:

Facilitar a integração entre diferentes ambientes;

Centralizar o processo de autenticação;

Facilitar a autenticação de usuários a diferentes aplicações;

Localizar facilmente informações e objetos dentro de um diretório;

Simplificar o gerenciamento de usuários e redes;

Bloquear acessos;

Facilitar a comunicação entre o Active Directory (AD), serviços de diretório e diversas aplicações, especialmente as corporativas.

Como surgiu o LDAP?

Antes de seu surgimento, as pessoas utilizavam outro tipo de protocolo: o DAP (Directory Access Protocol), que além de ser mais complexo, era extremamente pesado e difícil de rodar.

Foi a partir dessa dificuldade, que em 1993 foi criado o LDAP, uma versão mais leve e fácil de usar. Além de utilizar bem menos códigos que seu antecessor, ele possibilitou que diferentes tipos de dispositivos, como desktops, também pudessem utilizá-lo.

Foi inspirado no Lightweight Directory Access Protocol que, em 1999, a Microsoft desenvolveu o Active Directory, o serviço de diretório voltado para os sistemas operacionais Windows.

Além disso, o LDAP serve de inspiração até hoje para diferentes empresas desenvolverem diretórios baseados em cloud.

Como funciona o LDAP?

Conexão cliente/servidor

Um cliente solicita uma conexão com um servidor utilizando o protocolo LDAP. Ele processa a conexão, utilizando o protocolo TCP/IP, e define qual porta será utilizada dependendo da necessidade, como a 389 (para conexões não seguras) ou 636 (para conexões seguras).

Autenticação

Após a solicitação de conexão, o servidor LDAP faz a autenticação entre o cliente e o servidor desejado, fornecendo um DN (Distinguished Name) e uma senha.

Dessa forma, é possível traçar um caminho desde o objeto específico até a raiz da árvore de diretórios, de maneira que o usuário permaneça anônimo.

A autenticação também permite que usuários que já foram autenticados possam utilizar as mesmas credenciais para fazer login e acessar servidores, redes e aplicações corporativas.

Os métodos de autenticação incluem:

Autenticação simples (nome de usuário e senha);

SASL (Simple Authentication and Security Layer - Autenticação simples e camada de segurança);

SSL/TLS para conexões criptografadas.

Operações

Assim que o usuário é autenticado, ele pode realizar as seguintes operações:

Autenticação (bind);

Consulta (search);

Adição (add);

Comparação (compare);

Modificação (modify);

Remoção (delete);

Desautenticação (unbind).

Encerramento da conexão

Após a conclusão das operações necessárias, o cliente pode encerrar a conexão com o servidor LDAP.

Entenda os principais componentes do LDAP

DIT (Directory Information Tree)

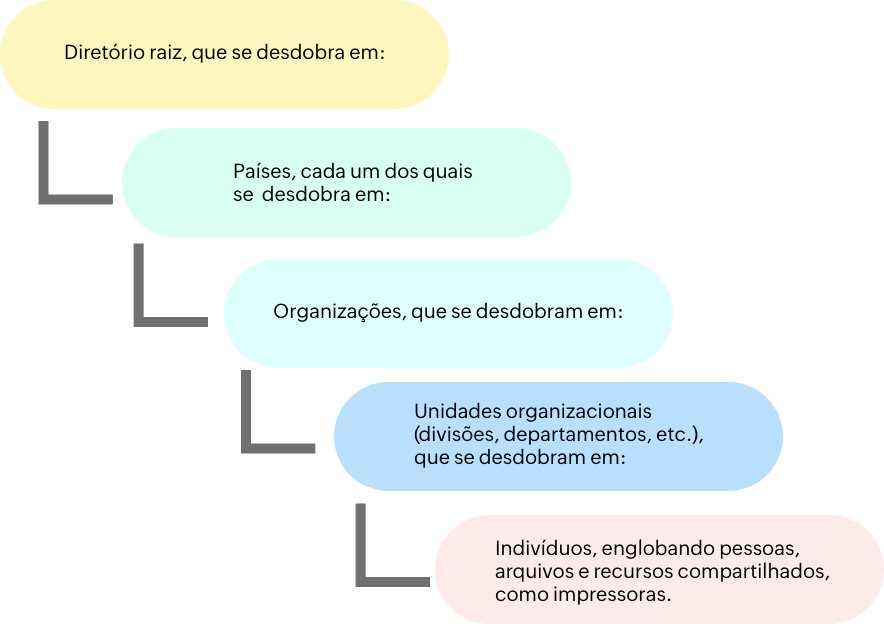

O DIT é a forma hierárquica de como são encontrados os níveis de diretório LDAP, que são dispostos em uma estrutura de árvore.

DSA (Directory System Agent)

Também chamado de servidor de diretório, ele é responsável por armazenar as informações dos usuários que o utilizam.

DUA (Directory User Agent)

Também chamado de cliente, o DUA (que pode ser uma aplicação, navegador ou sistema) é a parte da autenticação que faz a requisição da conexão.

DN (Distinguished Name)

O Distinguished Name é um identificador único que diferencia cada endereço de conexão solicitada pelo cliente, certificando que ele é quem ele diz ser.

Ele é composto por diversos RDNs (Relative Distinguished Name), que definem cada nível na hierarquia.

Entrada

É a unidade fundamental no diretório LDAP, representando um objeto específico do mundo real, como um usuário, um computador, uma impressora ou um grupo. Cada entrada possui um nome exclusivo (DN) e é composta por uma coleção de atributos.

Atributos

São as propriedades ou características detalhadas de uma Entrada. Cada atributo possui um "tipo" (rótulo) e um ou mais "valores".

Níveis de diretório do LDAP

Como dissemos no tópico anterior, o LDAP possui uma estrutura hierárquica que organiza em diferentes níveis o diretório para facilitar a obtenção de informações.

A imagem acima demonstra, de maneira simplificada, como os níveis de diretório do LDAP podem ser estruturados.

Podemos ver que, no exemplo, a estrutura é disposta em forma de cascata. Mas é possível, caso necessário, complementar cada um desses níveis com mais itens em cada nível.

Diferença entre LDAP e Active Directory

No decorrer deste artigo citamos algumas vezes o AD e é comum que algumas pessoas tenham dúvidas de quando utilizar cada um deles.

Para isso, montamos uma tabela para explicar de forma simplificada suas diferenças e quando utilizar cada um deles.

LDAP | Active Directory | |

Função | Protocolo | Provedor de serviços de diretório |

Modelo de desenvolvimento | Open-Source | Proprietário |

Sistemas suportados | Multiplataforma: Windows, Linux, macOS para usuários. | Windows, Linux e macOS |

Objetivo | Consultar e modificar itens em provedores e serviços de diretório | Fornecer autenticação, políticas, gerenciar grupos e usuários e outros serviços na forma de um banco de dados de diretório. |

Sugestão de leitura: Active Directory vs LDAP: existe diferença?

Práticas de segurança

Assim como qualquer protocolo de autenticação, é necessário que algumas práticas de segurança sejam colocadas em ação. Veja as mais importantes e eficientes a seguir.

Utilize ferramentas de cibersegurança

Faça uso de aplicações que garantam a segurança do seu ambiente e evitam a atividade de pessoas mal intencionadas.

O ADAudit Plus ajuda a manter o ecossistema do servidor Windows e domínios do Active Directory seguros e em conformidade fornecendo visibilidade total de todas as atividades. Com ele, é possível ser alertado instantaneamente sobre quem fez alguma alteração, quando estiver em seu ambiente do servidor Windows.

Além disso, é possível fazer uma auditoria de segurança e conformidade, para aproveitar a análise de comportamento do usuário (UBA) e alertas instantâneos para reduzir ameaças.

Tenha um plano de continuidade

Ter um plano B pode ser mais necessário do que se imagina. Por isso, criar um plano de recuperação pode ser o diferencial para evitar multas, sanções e perda de prestígio.

Controle o acesso de colaboradores

Um dos principais motivos pelos quais cibercriminosos conseguem acesso a dados sensíveis é através de colaboradores. Por isso, controlar o acesso é essencial para precaver cenários desastrosos.

Utilize criptografia

A criptografia é um processo que aumenta exponencialmente a segurança contra pessoas mal intencionadas. Caso seja possível, criptografe com certificados SSL/TLS a comunicação entre cliente e servidor LDAP.

Conclusão

O Lightweight Directory Access Protocol tem diversas aplicações e utilidades no cotidiano de uma organização. Além de muito útil e prático, ele pode executar diferentes atividades para diferentes colaboradores.

Mas assim como qualquer protocolo, a segurança deve ser parte primordial para evitar cair na mão de criminosos e virar estatística. Ferramentas, como o ADAudit Plus, podem evitar que isso ocorra.

Teste o ADAudit Plus por 30 dias gratuitamente e sinta o poder da ManageEngine.

Nota: Encontre a revenda da ManageEngine certa. Entre em contato com a nossa equipe de canais pelo e-mail latam-sales@manageengine.com.

Importante: a ManageEngine não trabalha com distribuidores no Brasil.