COMPLIANCE > PCI DSS

5

principais empresas de cartão

de crédito estabeleceram este padrão12

controles principais projetados

para aprimorar a segurança cibernética robusta.6

requisitos essenciais que moldam esses

12 controles principaisUS$100.000

por mês pode ser o custo

da não conformidade.US$6,08 milhões

Custo médio da violação

de dados no setor financeiro.

O PCI SSC (Payment Card Industry Security Standards Council), Conselho de Padrões de Segurança do Setor de Cartões de Pagamento, é uma organização global dedicada a proteger transações de pagamento e proteger dados confidenciais de titulares de cartões. Como força motriz por trás do PCI DSS (Payment Card Industry Data Security Standard), Padrão de Segurança de Dados do Setor de Cartões de Pagamento, o PCI SSC colabora com as partes interessadas do setor de pagamentos para estabelecer e promover medidas de segurança rigorosas que ajudem a evitar fraudes e violações de dados.

O PCI DSS é uma estrutura de segurança reconhecida globalmente, projetada para proteger os dados do cartão de pagamento, incluindo PAN (Primary Account Numbers), Números da conta primária, nomes de titulares de cartões, datas de validade e códigos de segurança. Ele se aplica a todas as entidades que armazenam, processam ou transmitem informações de cartões de pagamento, incluindo comerciantes, processadores de pagamento, instituições financeiras e prestadores de serviços. Ao aderir ao PCI DSS, as organizações podem aprimorar sua postura de segurança, alcançar a conformidade e criar a confiança do cliente em uma economia cada vez mais digital.

- Por que escolher o Endpoint Central?

- Overview de alto nível

- Novidades?

- Mapeamento de controles

- Prazos e penalidades

- Histórias de Sucesso

Por que o Endpoint Central é essencial para o PCI DSS?

- Avaliação de vulnerabilidades e aplicação de patches

- Controle de aplicações e acesso

- Proteção robusta contra malware

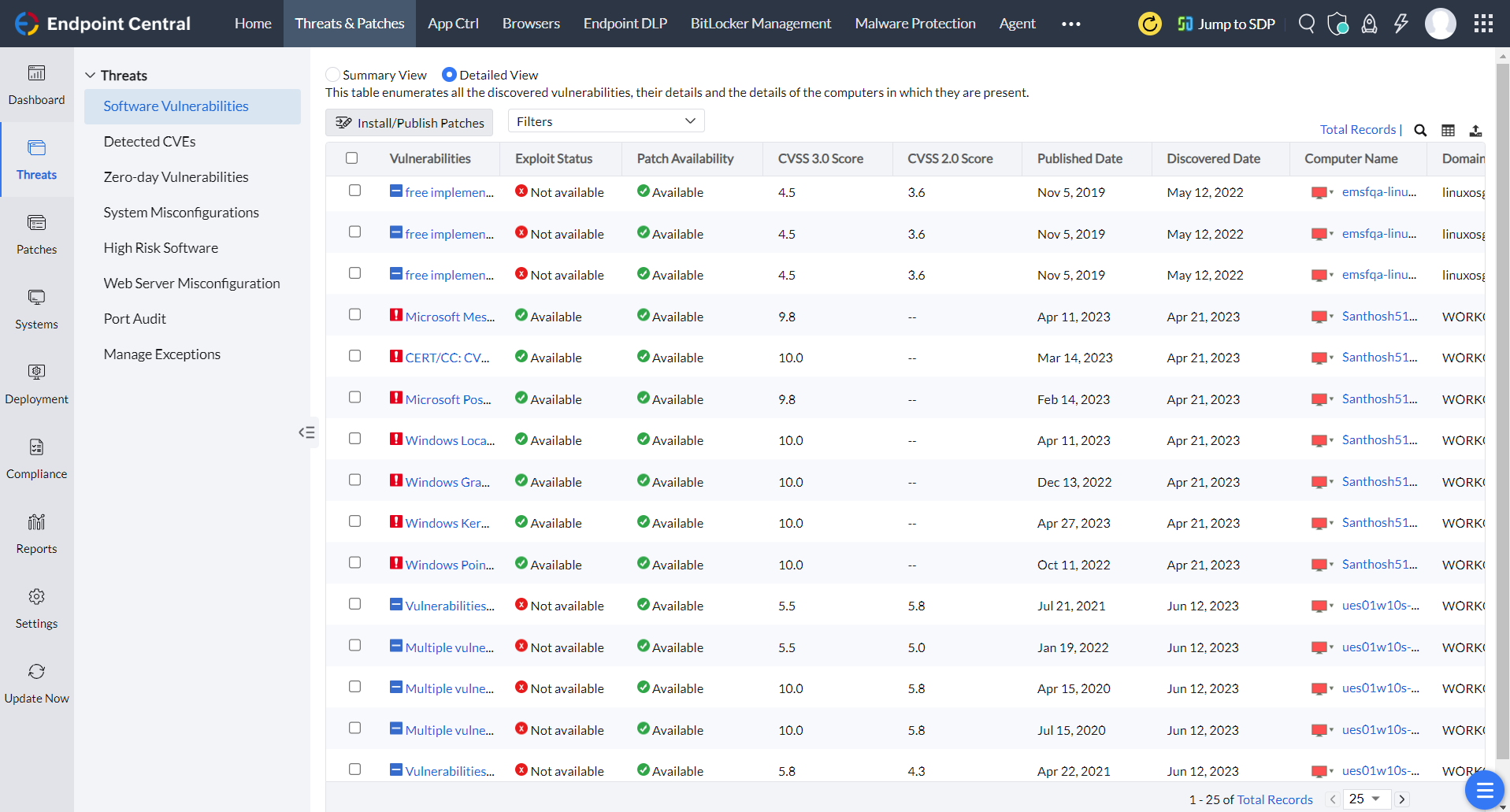

O Endpoint Central oferece gerenciamento automatizado de patches e escaneamento de vulnerabilidades em ambientes Windows, Linux, macOS e Windows Server. Ele também identifica vulnerabilidades em dispositivos de rede, reforçando a segurança geral. A aplicação oportuna de patches é crucial para a conformidade e para evitar a exploração de vulnerabilidades conhecidas.

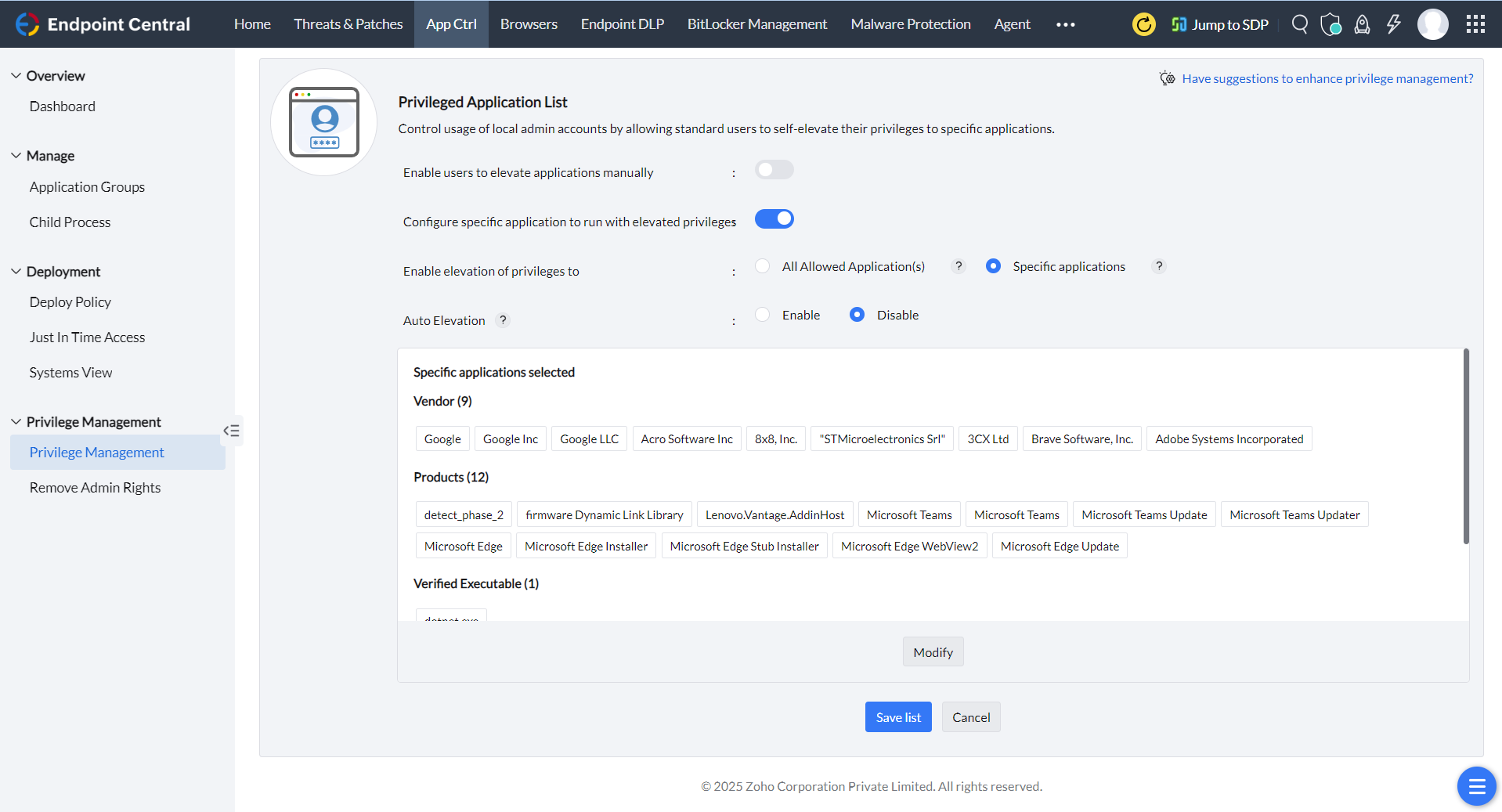

Com o Endpoint Central, os administradores podem implementar a lista de permissões e bloqueios de aplicações, aplicar os princípios de menor privilégio, remover contas de administrador desnecessárias e fornecer acesso Just-in-Time (JIT). Essa abordagem minimiza as superfícies de ataque enquanto mantém a eficiência operacional.

O Endpoint Central aprimora a segurança com ferramentas antimalware robustas, restauração de dados com um clique e recursos de isolamento de endpoints. Essas capacidades reduzem as interrupções, simplificam a resposta a incidentes e oferecem suporte à rápida recuperação de eventos de segurança.

PCI DSS - Overview de alto nível

- Construir e manter redes e sistemas seguros

- Proteger os dados da conta

- Manter um programa de gerenciamento de vulnerabilidades

- Implementar medidas fortes de controle de acesso

- Monitorar e testar redes regularmente

- Manter uma política de segurança da informação

O que há de novo no PCI DSS 4.0.1?

O PCI DSS 4.0.1 introduz vários refinamentos para aprimorar a usabilidade e a clareza do padrão. Embora não introduza novos requisitos de segurança, ele fornece atualizações críticas para garantir uma implementação mais precisa.

- Esclarecimento do gerenciamento de patches Restaura a linguagem do PCI DSS v3.2.1, especificando que o requisito de patch de 30 dias se aplica somente às vulnerabilidades críticas, garantindo que as organizações se concentrem nas ameaças de segurança de alto risco de forma eficaz.

- Orientação aprimorada para scripts de páginas de pagamento Adiciona notas de aplicabilidade para esclarecer as medidas de segurança para scripts de terceiros nas páginas de pagamento, fortalecendo a proteção contra ataques de skimming e injeção.

- Esclarecimentos sobre a autenticação multifator (MFA) Fornece orientação sobre os requisitos de MFA (Multi-Factor Authentication), Autenticação multifator, em ambientes de dados de titulares de cartões, ajudando as empresas a alinhar os controles de autenticação às crescentes necessidades de segurança.

- Atualizações gerais de usabilidade e consistência Melhora a legibilidade e a clareza em diversas seções, garantindo uma interpretação consistente dos requisitos de segurança em diferentes ambientes.

Mapeamento de controles de PCI DSS com o Endpoint Central

Mapeamos cuidadosamente os recursos do Endpoint Central de acordo com os requisitos de segurança descritos no PCI DSS 4.0.1. Ao utilizar o Endpoint Central, sua organização pode implementar com eficácia os controles de PCI DSS em toda a sua infraestrutura de TI, garantindo a proteção dos dados de cartões de pagamento. Esse mapeamento destaca como nossas soluções se alinham aos requisitos do PCI DSS, ajudando a simplificar os esforços de conformidade, fortalecer a segurança e reduzir riscos. A descrição de requisitos listada foi retirada do site do PCI Security Standards Council.

Requisito | Descrição de requisitos | Como o Endpoint Central atende ao requisito? |

|---|---|---|

1.2.5 (#) | Todos os serviços, protocolos e portas permitidos são identificados, aprovados e têm uma necessidade comercial definida. | A SecOps pode fazer uma auditoria de portas em seu ambiente e reduzir bastante sua superfície de ataque, no caso de exploração zero-day usando o Endpoint Central. |

1.2.6 (#) | Os recursos de segurança são definidos e implementados para todos os serviços, protocolos e portas que estão em uso e considerados inseguros, de forma que o risco seja mitigado. | O Endpoint Central, com suas capacidades de avaliação de ameaças, identifica pontos de entrada vulneráveis (portas, software vulnerável etc.) em sua rede e aplica correções para os mesmos.

|

1.3.2 (#) | O tráfego de saída do CDE (Cardholder Data Environment), Ambiente de dados do titular do cartão, é restrito da seguinte forma:

| As técnicas avançadas de prevenção de perda de dados do Endpoint Central, com sua solução eficaz de proteção de e-mail e upload na nuvem, restringem o compartilhamento de dados corporativos essenciais somente com domínios confiáveis, seja por e-mail ou upload na nuvem.

|

1.4.1 | Os NSCs (Network Security Controls), Controles de segurança de rede, são implementados entre redes confiáveis e não confiáveis. | A arquitetura neutra de rede do Endpoint Central permite que nossos administradores gerenciem e protejam os sistemas de CDE, mesmo que estejam isolados da Internet.

|

1.4.5 | A divulgação de endereços IP internos e informações de roteamento é limitada somente às partes autorizadas. | Os administradores podem definir as configurações de NAT para o servidor do Endpoint Central para que os endpoints gerenciados possam contatar o servidor usando o FQDN (Fully Qualified Domain Name), Nome de domínio totalmente qualificado |

1.5.1 (#) | Os controles de segurança são implementados em qualquer dispositivo de computação, incluindo dispositivos de propriedade da empresa e dos funcionários, que se conectam a redes não confiáveis (incluindo a Internet) e ao CDE da seguinte forma:

| Usando o módulo de controle de dispositivos do Endpoint Central, a estratégia zero trust pode ser implementada e até mesmo automatizada para garantir a proteção e a restrição ideais de todos os dados do endpoint a partir de dispositivos periféricos não aprovados. O Endpoint Central também permite que você implemente várias políticas e configurações de segurança nas máquinas dos usuários finais para impor restrições que determinam se eles podem conectar dispositivos USB externos ou se conectar a redes não confiáveis. |

2.2.1 (#) | Os padrões de configuração são desenvolvidos, implementados e mantidos para:

| O Endpoint Central permite identificar superfícies de ataque vulneráveis na rede e, consequentemente, aplicar as etapas de correção necessárias nas máquinas dos agentes. O processo de aplicação de patch pode ser agendado pelo administrador com base na gravidade da vulnerabilidade detectada. |

2.2.2 | As contas padrão do fornecedor são gerenciadas da seguinte forma:

| Usando o Endpoint Central, políticas de senha rigorosas podem ser aplicadas às máquinas dos usuários finais. As contas que não estão em uso podem ser removidas. Consulte : Política de senha |

2.2.4 (#) | Somente serviços, protocolos, daemons e funções necessários são habilitados, e todas as funcionalidades desnecessárias são removidas ou desabilitadas. | As configurações de lista de bloqueio baseadas em políticas, parte do módulo de controle de aplicações, auxiliam na segurança ao restringir processos desnecessários. Configurações seguras, como proteção do USB, gerenciamento de permissões, políticas de segurança e configurações de firewall, podem ser aplicadas usando o Endpoint Central. |

2.2.5 | Se algum serviço, protocolo ou daemon inseguro estiver presente: | O Endpoint Central pode ajudar a identificar configurações incorretas de segurança, o que inclui a presença de protocolos inseguros e legados. |

2.2.6 | Os parâmetros de segurança do sistema são configurados para evitar o uso indevido. | Parâmetros de segurança, como configurações de registro, contas, arquivos, configurações de permissão de diretório e definições de funções, portas, protocolos e conexões remotas, podem ser modificados aplicando as configurações correspondentes do Endpoint Central.

|

2.2.7 | Todo o acesso administrativo fora do console é criptografado usando criptografia forte | O Endpoint Central utiliza protocolos de criptografia AES (Advanced Encryption Standard), Padrão avançado de criptografia, de 256 bits durante operações remotas de solução de problemas. O Endpoint também pode ser executado no modo FIPS, para garantir uma operação segura e protegida. |

3.3.2 | Os SAD (Sensitive Authentication Data), Dados de autenticação sensíveis, que são armazenados eletronicamente antes da conclusão da autorização são criptografados usando criptografia forte. | O Endpoint Central pode ajudar os administradores a criptografar dispositivos Windows de usuários finais usando seu Bitlocker Management e dispositivos Mac com criptografia FileVault. Dispositivos Android e iOS também podem ser criptografados usando nosso recurso de MDM. |

3.5.1 | O PAN (Primary Account Number), Número da conta primária, é tornado ilegível em qualquer lugar em que esteja armazenado usando qualquer uma das seguintes abordagens:

| O Endpoint Central pode ajudar os administradores a criptografar dispositivos Windows de usuários finais usando seu Bitlocker Management e dispositivos Mac com criptografia FileVault. Dispositivos Android e iOS também podem ser criptografados usando nosso recurso de MDM. |

3.5.1.2 | Se a criptografia em nível de disco ou de partição (em vez de criptografia de database em nível de arquivo, coluna ou campo) for usada para tornar o PAN ilegível, ela será implementada somente da seguinte forma:

OU

| Dispositivos Android e iOS e seus cartões SD podem ser criptografados usando nosso recurso de MDM. |

3.5.1.3 | Se a criptografia em nível de disco ou de partição for usada (em vez de criptografia de database em nível de arquivo, coluna ou campo) para tornar o PAN ilegível, ela será gerenciada da seguinte forma:

| Endpoint Central can help admins to encrypt end-users Windows devices using its Bitlocker Management and Mac devices with FileVault encryption. Our Bitlocker management feature is more granular and could meet the requirements mentioned here. |

3.6.1 | Os procedimentos são definidos e implementados para proteger as chaves criptográficas usadas para proteger os dados da conta armazenada contra a divulgação e o uso indevido, o

| O BitLocker Management do Endpoint Central tem provisões para chaves de recuperação recovery keys |

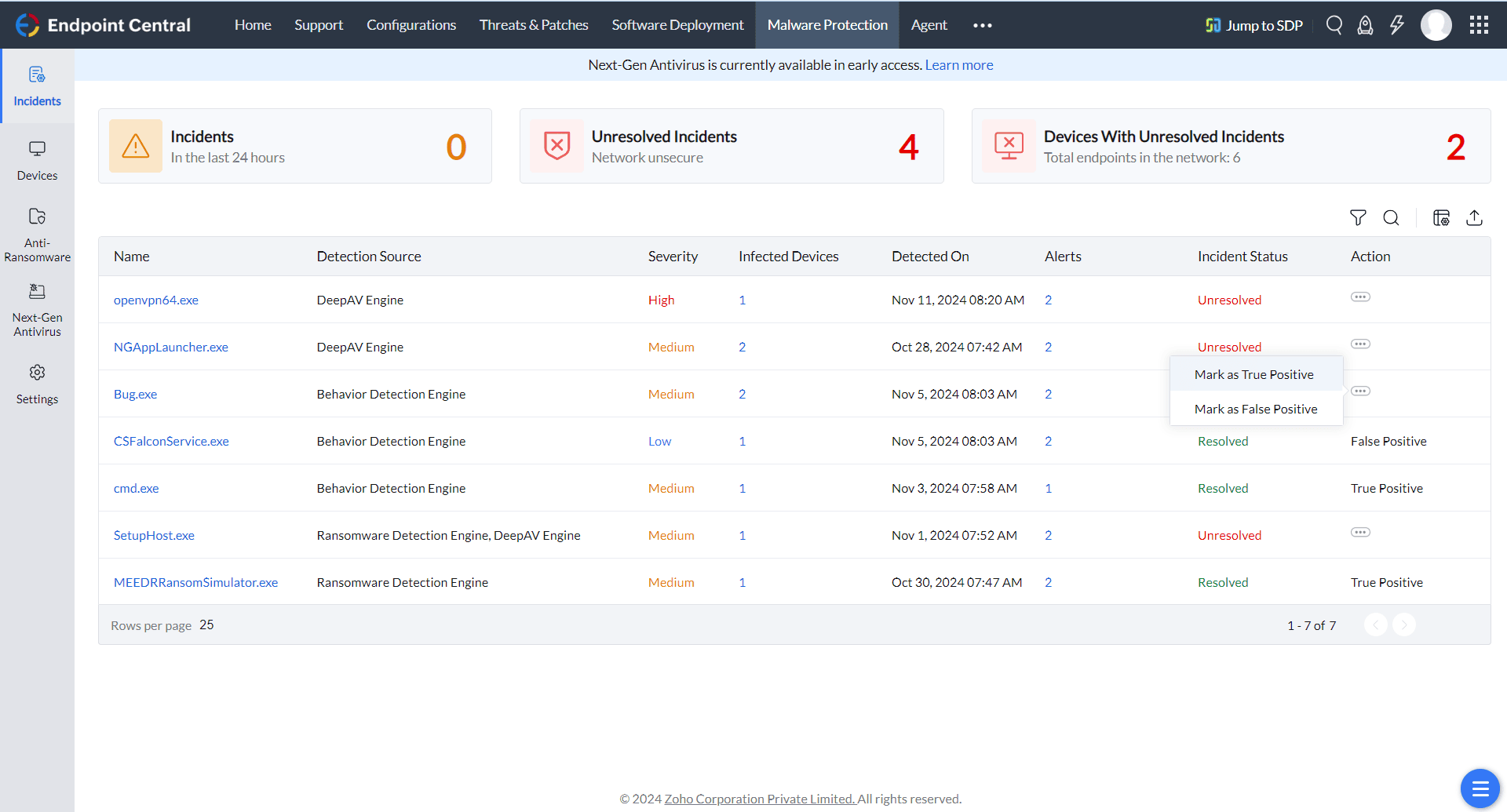

5.2.1 | Uma solução antimalware é implementada em todos os componentes do sistema, exceto naqueles identificados em avaliações periódicas de acordo com o Requisito 5.2.3, que conclui que os componentes do sistema não correm risco de malware. | O Endpoint Central tem um mecanismo antivírus next-gen integrado (atualmente disponível como acesso antecipado) que detecta proativamente ameaças cibernéticas com sua tecnologia de detecção de comportamento em tempo real e aprendizado profundo assistida por IA. |

5.2.2 | A solução antimalware implementada:

| O Endpoint Central tem um mecanismo antivírus next-gen integrado que detecta proativamente ameaças cibernéticas com sua tecnologia de detecção de comportamento em tempo real e aprendizado profundo assistida por IA. Além da detecção de ameaças em tempo real, o Endpoint Central também realiza ativamente análises forenses de incidentes para que as SecOps analisem a causa raiz e a gravidade das ameaças. Se o mecanismo de antivírus next-gen detectar um comportamento suspeito em endpoints, ele poderá colocar esses endpoints em quarentena e, após uma análise forense completa, poderá ser implantado de volta à produção. Se um arquivo estiver infectado com ransomware, ele poderá ser restaurado com sua cópia de backup mais recente. |

5.3.1 | As soluções antimalware são mantidas atualizadas por meio de updates automáticos. | O Endpoint Central está configurado para realizar atualizações automáticas. |

5.3.2 | As soluções anti-malware:

OU

| O antivírus next-gen do Endpoint Central pode fazer escaneamentos em tempo real sempre que um processo é criado, quando uma DLL é carregada ou quando um novo arquivo é baixado ou introduzido nos endpoints. |

5.3.3 (#) | Executa escaneamentos automáticos quando a mídia é inserida, conectada ou montada logicamente | Um processo de escaneamento automatizado é acionado sempre que qualquer dispositivo periférico tenta se conectar a um endpoint, seja por meio de conexão via plugue ou bluetooth, e executa o escaneamento de auditoria com base na política criada. Isso é diferente do nosso escaneamento inicial do antivírus next-gen para detectar qualquer presença de malware.

|

5.3.4 | Os logs de auditoria das soluções antimalware são habilitados e retidos de acordo com o Requisito 10.5.1. | Com base no período de tempo (por exemplo: 12 meses) configurado pelo administrador, os incidentes detectados podem ser retidos no console até o horário configurado. Nossa solução também se integra às ferramentas de SIEM, como Eventlog Analyzer, Splunk, Rapid 7 etc. |

5.3.5 | Os mecanismos antimalware não podem ser desabilitados ou alterados pelos usuários, a menos que sejam especificamente documentados e autorizados pela gerência, caso a caso, por um período limitado. | Nosso antivírus next-gen é inviolável. Ele não pode ser desabilitado pelos usuários finais. O Endpoint Central também tem controle de acesso baseado em funções para que apenas administradores limitados tenham acesso ao console do Endpoint Central. |

5.4.1 (#) | Existem processos e mecanismos automatizados para detectar e proteger o pessoal contra ataques de phishing. | O Endpoint Central aproveita suas configurações seguras de navegador, especialmente filtros de phishing, para proteger os usuários finais contra esse tipo de ataque |

6.3.1 (#) | As vulnerabilidades de segurança são identificadas e gerenciadas da seguinte forma:

| O Endpoint Central identifica vulnerabilidades de segurança na rede, listando-as de acordo com a prioridade na qual elas devem ser tratadas. As correções podem então ser acionadas adequadamente a partir do console do produto.

|

6.3.3 | Todos os componentes do sistema são protegidos contra vulnerabilidades conhecidas por meio da instalação de patches/atualizações de segurança aplicáveis da seguinte forma:

| Usando seus recursos de avaliação e correção de vulnerabilidades, o Endpoint Central garante que todos os sistemas da rede estejam totalmente cobertos contra ameaças críticas. A funcionalidade de APD (Automated Patch Deployment), Acionamento automático de patches, concede aos administradores de sistemas a capacidade de atualizar automaticamente qualquer um ou todos os patches ausentes sem intervenção humana. Consulte : |

7.2.1 (#) | Os privilégios mínimos necessários (por exemplo, usuário ou administrador) para executar uma função de trabalho | O recurso PoLP (Principle of Least Privileges), Princípio do privilégio mínimo, incluído no módulo de controle de aplicações, suporta o conceito de reduzir uma ampla variedade de privilégios ao mínimo suficiente para executar a função. Esse recurso não está restrito aos usuários, pois sistemas, aplicações e serviços também são beneficiados.

|

7.3.1 (#) | Há um sistema de controle de acesso que restringe o acesso com base na necessidade de conhecimento do usuário e abrange todos os componentes do sistema. | O módulo de controle de aplicações do Endpoint Central permite que os administradores permitam ou bloqueiem aplicações de software em seus sistemas. Ele impõe políticas de acesso condicional, garantindo que somente usuários autorizados possam acessar sistemas comerciais essenciais e dados confidenciais. |

8.2.5 | O acesso para usuários encerrados é imediatamente revogado. |

|

8.2.6 | As contas de usuário inativas são removidas ou desativadas dentro de 90 dias após a inatividade. | O Endpoint Central permite que os administradores de TI encontrem as contas de usuário inativas e as removam.

|

8.2.8 | Se uma sessão do usuário estiver inativa por mais de 15 minutos, o usuário deverá se autenticar novamente para reativar o terminal ou a sessão. | O Endpoint Central, com sua configuração de gerenciamento de energia, pode configurar as máquinas do usuário final para realizar várias atividades, como escurecer ou desligar a tela, solicitar que o usuário digite a senha quando o computador voltar do modo de hibernação etc.

|

8.3.1 | Todo o acesso do usuário aos componentes do sistema para usuários e administradores é autenticado por meio de pelo menos um dos seguintes fatores de autenticação:

| O Endpoint Central pode ajudar a criar e configurar senhas fortes para proteger dispositivos e impedir que intrusos acessem os endpoints da organização.

|

8.3.4 (#) | As tentativas de autenticação inválidas são limitadas ao:

| Os recursos de gerenciamento de vulnerabilidades do Endpoint Central permitem que o administrador de TI especifique o número permitido de entradas de senha, antes de restringir a conta, para evitar o acesso não autorizado. Ele também permite que os administradores definam políticas de senhas para dispositivos móveis com Android, Apple e Windows, garantindo que os usuários finais criem senhas fortes para seus dispositivos. |

8.3.7 | Os indivíduos não podem enviar uma nova senha/frase secreta que seja igual a qualquer uma das últimas quatro senhas/frases secretas usadas. | As capacidades de gerenciamento de dispositivos móveis do Endpoint Central permitem que várias senhas sejam mantidas no histórico, o que significa que um administrador de TI pode especificar o número de senhas anteriores a serem mantidas, para que os usuários não as reutilizem. Consulte : |

8.3.9 | Se senhas/frases secretas forem usadas como o único fator de autenticação para acesso do usuário (ou seja, em qualquer implementação de autenticação de fator único), então:

OU

| As funcionalidades de MDM do Endpoint Central podem ser usadas para configurar políticas de senha que permitem estabelecer certas características de senha, como comprimento, idade máxima etc. Você também pode gerar um relatório personalizado com os detalhes dos usuários cujas senhas expirarão em breve. Consulte : |

9.2.3 | O acesso físico a pontos de acesso sem fio, gateways, hardware de rede/comunicação e linhas de telecomunicações dentro da instalação é restrito. | O Endpoint Central tem Políticas de Wi-Fi, Restrições e Autenticação baseada em certificados (para acessar pontos de acesso sem fio) para dispositivos móveis. |

9.4.1 (#) | Todas as mídias com dados do titular do cartão são fisicamente protegidas. | Quando os dados são identificados e categorizados como dados confidenciais contendo detalhes relevantes do PCI, o Endpoint Central, com suas técnicas de prevenção de perda de dados, restringe que os dados corporativos críticos sejam expostos ou vazados por mídia de armazenamento removível ou sejam impressos ou até mesmo copiados usando a abordagem da área de transferência.

|

9.4.2 (#) | Todas as mídias com dados do titular do cartão são classificadas de acordo com a confidencialidade dos dados. | Com as regras de dados simplificadas, mas eficazes, do Endpoint Central, a identificação de dados corporativos críticos contendo códigos bancários, números de roteamento ABA, IBAN (International Bank Account Numbers), Números de contas bancárias internacionais, e números de cartão de crédito agora é mais eficaz e precisa.

|

11.3.1 (#) | Os escaneamentos internos de vulnerabilidade são realizados da seguinte forma:

|

O Endpoint Central identifica vulnerabilidades de segurança na rede, listando-as de acordo com a prioridade na qual elas devem ser tratadas. As correções podem então ser acionadas adequadamente a partir do console do produto. Consulte : |

12.2.1 | Políticas de uso aceitável para tecnologias de usuário final são documentadas e implementadas, incluindo:

|

O Endpoint Central pode habilitar os documentos de Termos de uso a serem implantados nos dispositivos de seus funcionários, e somente com o consentimento deles o Endpoint Central começa a gerenciar o dispositivo, obtendo efetivamente o consentimento do usuário para gerenciamentos de dispositivos. Os administradores também podem distribuir o uso aceitável de TI da organização por meio de seu catálogo de conteúdo. |

12.3.4 (#) | As tecnologias de hardware e software em uso são revisadas pelo menos uma vez a cada 12 meses, incluindo, no mínimo, o seguinte:

| O Endpoint Central monitora constantemente a rede da entidade quanto ao fim da vida útil de um software e também pode aplicar correções de segurança para o software quando necessário.

|

12.5.1 (#) | Um inventário dos componentes do sistema que estão no escopo do PCI DSS, incluindo uma descrição da função/uso, é mantido e atualizado. | O Endpoint Central mantém um inventário de ativos de TI com detalhes mapeados para os componentes de TI correspondentes. Combinado com suas técnicas avançadas de prevenção de perda de dados, o Endpoint Central protege dados confidenciais contra o número cada vez maior de vetores de ameaças.

|

Conformidade com PCI DSS 4.0.1: Prazos e penalidades

As organizações devem cumprir os requisitos do PCI DSS v4.0.1 até 31 de março de 2025. A conformidade é aplicada pelas marcas de cartões de pagamento (Visa, MasterCard, American Express, Discover e JCB) por meio de bancos adquirentes. O não cumprimento desses padrões pode resultar em multas que variam de US$5.000 a US$100.000 por mês, aumento das taxas de transação, perda de privilégios de processamento do comerciante e responsabilidades legais em caso de violação de dados. As empresas que não estão em conformidade também podem enfrentar dispendiosas investigações forenses e danos à reputação. Garantir a conformidade com o PCI DSS é essencial para proteger os dados do cartão de pagamento, evitar penalidades financeiras e manter a confiança do cliente.

Histórias reais, impactos reais: Endpoint Central e conformidade

Nosso principal objetivo (necessidade) é a proteção dos dados do cliente, a transferência segura de dados entre as filiais e a sede. Estamos usando o Endpoint Central há oito anos para gerenciamento de segurança, avaliação de vulnerabilidades e proteção de dados em nossas 280 filiais e sedes (mais de 5.000 endpoints e mais de 400 caixas eletrônicos) e atendemos à nossa conformidade com o PCI.

O Endpoint Central ajuda a alcançar as seguintes conformidades

Leituras recomendadas

Fale conosco sobre suas necessidades de conformidade

Sinta-se à vontade para entrar em contato com nossos especialistas para resolver suas dúvidas específicas e descobrir como o Endpoint Central pode te ajudar a atender aos requisitos do PCI DSS.