Versão Gratuita

Versão Gratuita - Gerenciamento de Endpoints unificado

- Gerenciamento de patches

- Implantação de Software

- Gerenciamento de dispositivos móveis

- Gerenciamento de Bitlocker

- Gerenciamento de Ativos de TI (ITAM)

- Sistema de gerenciamento de garantias

- Software de desktop remoto

- Gerenciamento de dispositivos USB

- Gerenciamento de energia

- Script personalizado

- Configurações

- Ferramentas do Windows

- Relatórios

- Administração baseada em funções

- Autenticação de dois fatores

- Plataformas suportadas

-

Artigos Relacionados

-

Productos relacionados

- RMM Central

- Endpoint Central

- Endpoint Central MSP

- Mobile Device Manager Plus

- Mobile Device Manager Plus MSP

- Patch Manager Plus

- Patch Connect Plus

- OS Deployer

- Free Windows Tools

- Remote Access Plus

- Browser Security Plus

- Vulnerability Manager Plus

- Device Control Plus

- Application Control Plus

- Software de Suporte ao Consumidor

-

'Prêmios'

-

Introdução

A evolução tecnológica levou ao uso inevitável de endpoints, como desktops, laptops e dispositivos móveis, em quase todos os setores. Isso aumentou significativamente o perfil de um administrador de TI. Em uma rede de médio porte, é uma tarefa impossível para uma única pessoa cobrir todos os aspectos da administração do sistema. O Endpoint Central responde a essa preocupação por meio do módulo de Gerenciamento de usuários e funções; delegando atividades de rotina a usuários escolhidos com níveis de permissão bem definidos. A abordagem (RBAC) Controle de acesso baseado na função limita o acesso do sistema a usuários autorizados.

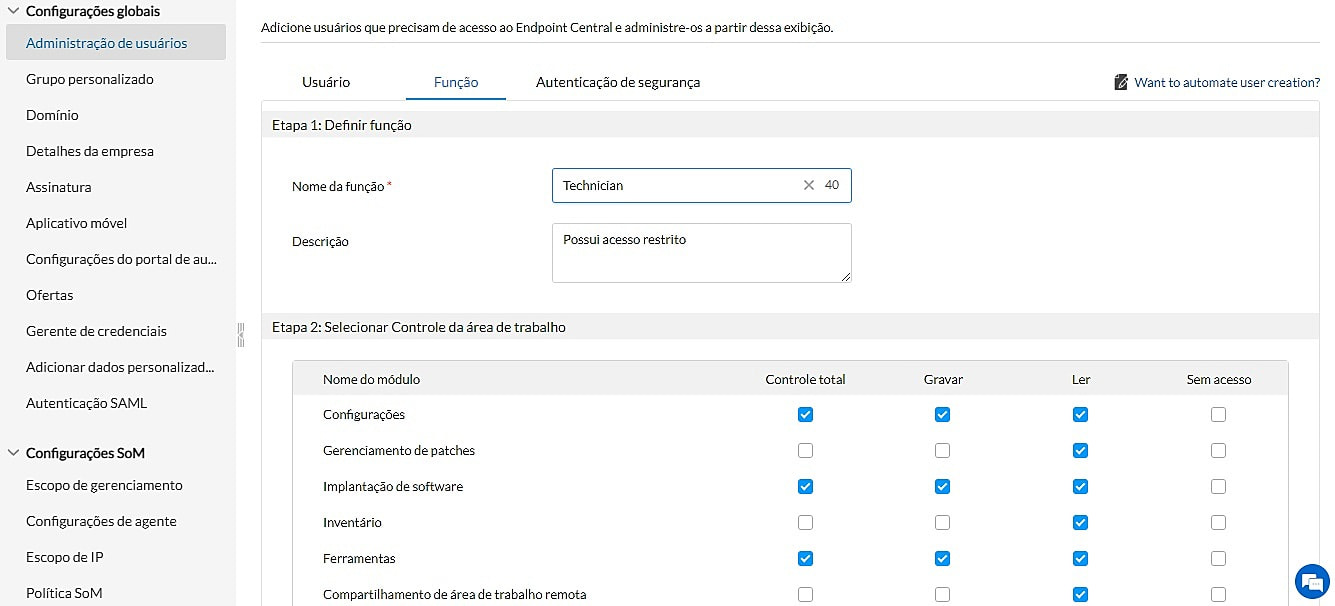

Funções definidas pelo usuário e predefinidas

Você pode personalizar qualquer número de funções no Endpoint Central e dar a elas permissões de sua escolha com base em suas necessidades personalizadas. Essas funções podem ser associadas a usuários do Endpoint Central. Há também um conjunto de funções predefinidas que são úteis:

- Administrador - A função de administrador é o Super Admin que tem controle total sobre todos os módulos

- Visitante - A função de visitante mantém a permissão de somente leitura em todos os módulos.

- Técnico - A função de técnico possui permissões bem definidas para executar operações específicas. Os usuários sob a função de Técnico não podem realizar todas as operações listadas na guia Admin.

- Auditor - A função de auditor foi desenvolvida especificamente para fins de auditoria. Esta função ajudará você a conceder permissões aos auditores, para visualizar os detalhes do inventário de software, verificar a conformidade com licenças, etc.

- Visualizador de desktop remoto - A função de Visualizador de desktop remoto permitirá que os usuários associados a ela invoquem uma conexão de desktop remota e exibam detalhes dos usuários que se conectaram a um sistema específico.

- Gerente de ativos de TI - O Gerente de ativos de TI tem total acesso ao módulo de Gerenciamento de ativos, e todos os outros recursos ficam inacessíveis.

- Gerenciador de patches - A função de gerenciador de patches tem total acesso ao módulo de gerenciamento de patches, e todos os outros módulos/recursos ficam inacessíveis.

- Gerenciador de dispositivos móveis - o Gerenciador de dispositivos móveis tem total acesso ao módulo MDM, e todos os outros módulos/recursos ficam inacessíveis.

- Visualizador de desktop remoto - A função de Visualizador de desktop remoto tem privilégio total para acessar uma conexão de desktop remota e exibir detalhes de usuários que se conectaram a um computador específico.

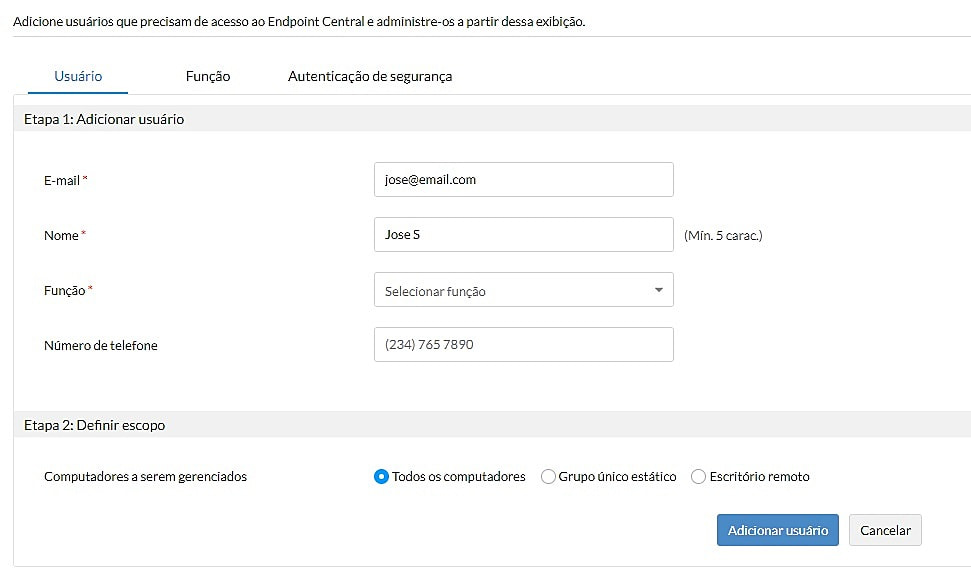

Definição de um escopo para usuários

Depois de definir a função do usuário, você pode escolher os computadores de destino que serão mapeados para cada usuário. Portanto, um usuário específico com uma função atribuída poderá executar as atividades prescritas associadas a essa função, no conjunto de computadores de destino mapeados para o usuário. Ao limitar a permissão do usuário a um conjunto específico de computadores, o usuário possui permissão suficiente para desempenhar sua função, mas não poderá se beneficiar indevidamente. O destino que você define como o escopo para o usuário pode ser grupos estáticos exclusivos, escritórios remotos ou todos os computadores.

- » Processo de Gerenciamento de Patch

- » Gerenciamento de Patches do Windows

- » Gerenciamento de Patches do Mac

- » Gerenciamento de Patches Linux

- » Implantação de Patch

- » Implantando patches que não são da Microsoft

- » Atualização de antivírus

- » Gerenciamento de Patches de Terceiros

- » Atualizações do Windows

- » Implantação do Service Pack

- » Relatórios de gerenciamento de patches

- » Repositório de Software

- » Instalação de software

- » Implantação de software do Windows

- » Implantação de Software Mac

- » Portal de Autoatendimento

- » Processo de Gestão de Ativos de TI

- » Medição de software

- » Gerenciamento de garantia

- » Conformidade de licença de software

- » Software Proibido

- » Aplicação de Blocos

- » Ativos de Software

- » Ativos de hardware

- » Rastreamento de Software

- » Gerenciamento de dispositivos móveis para dispositivos iOS

- » Gerenciamento de dispositivos móveis para Android

- » Gerenciamento de dispositivos móveis para Windows

- » Gerenciamento de aplicações móveis (MAM)

- » Traga seu próprio dispositivo (BYOD)

- » Compartilhamento remoto da área de trabalho

- » Ferramenta Shutdown & Wake On

- » Ferramenta de bate-papo

- » Verificar disco e limpar disco

- » Script personalizado

- » Gerenciamento de dispositivos USB

- » Gerenciamento de energia

- » Gerenciamento de vulnerabilidades e mitigação de ameaças

- » Segurança de browser

- » Controle de dispositivos

- » Controle de aplicações

- »Gerenciamento do BitLocker

- » Métodos de implantação avançados e automatizados

- » Implantação Independente de Hardware

- » Imaginação de disco moderno

- » Migração do Windows 10

- » Implantação remota de SO

- » Personalizar a implantação do SO