Related content

Was ist ein Angriff zur Privilegienerweiterung?

Privilegienerweiterung ist ein Vorgang, bei dem etablierte Zugriffs- und Autorisierungskontrollen in einem Unternehmensnetzwerk umgangen werden, um höhere Berechtigungen zu erlangen und auf kritische Netzwerkressourcen zuzugreifen. Es handelt sich um die Zwischenphase in der Cyber Kill Chain und eine der 14 wichtigsten Angriffstaktiken im MITRE ATT&CK-Framework. Ein Hacker mit erweiterten Privilegien kann dies ausnutzen, um Daten zu stehlen, Sicherheitseinstellungen zu manipulieren und weiterhin im Netzwerk zu bleiben, um mehrere Angriffe zu initiieren. Laut dem „Cost of a Data Breach Report 2024“ von IBM kosten böswillige Insider-Angriffe, die oft mit einer Privilegienerweiterung einhergehen, Unternehmen durchschnittlich 4,88 Millionen US-Dollar pro Vorfall.

Arten der Privilegienerweiterung

Privilegienerweiterung kann in zwei Kategorien eingeteilt werden:

- Vertikale Privilegienerweiterung: Eine vertikale Privilegienerweiterung liegt vor, wenn ein Hacker seine Zugriffsrechte erhöht und von einem regulären Benutzerkonto zu einem Benutzerkonto mit höheren Privilegien wechselt, z. B. einem Administrator- oder Root-Konto. Ein Hacker könnte beispielsweise eine nicht gepatchte Kernel-Schwachstelle in einem Linux-Server ausnutzen, um beliebigen Code auszuführen und Root-Zugriff zu erhalten. Zu den gängigen Techniken bei dieser Art von Angriffen gehören das Ausnutzen nicht gepatchter Schwachstellen, der Missbrauch falsch konfigurierter Dienste und die Umgehung von Zugriffskontrollen.

- Horizontale Privilegienerweiterung: Eine horizontale Privilegienerweiterung liegt vor, wenn Hacker sich als ein anderer Benutzer ausgeben oder gestohlene Anmeldedaten verwenden, um Zugriff auf Konten mit derselben Berechtigungsstufe zu erlangen. Ein typisches Beispiel hierfür ist die Verwendung gestohlener Sitzungscookies, um sich in einer Webanwendung als das Konto eines anderen Benutzers auszugeben. Zu den gängigen Techniken für eine horizontale Privilegienerweiterung gehören der Diebstahl von Anmeldedaten, das Session-Hijacking und das Ausnutzen schwacher Kennwortrichtlinien.

Privilegien in einem Unternehmensnetzwerk verstehen

Unternehmensnetzwerke bestehen aus verschiedenen internen Ressourcen wie Dateiservern, Druckservern, in Rechenzentren gehosteten Geschäftsanwendungen und auf einzelnen Systemen ausgeführten Diensten. Um auf diese Ressourcen zugreifen zu können, müssen sich Benutzer mit ihren Kontoanmeldeinformationen anmelden. Diese Benutzerkonten dienen als eindeutige Kennungen im Netzwerk und sind mit vordefinierten Berechtigungen ausgestattet.

Berechtigungen werden in diesem Zusammenhang durch zwei Hauptfaktoren bestimmt:

- Entitäten, auf die ein Benutzer zugreifen kann: Die spezifischen Ressourcen oder Systeme, mit denen Benutzer interagieren dürfen.

- Aktionen, die ein Benutzer ausführen kann: Die Vorgänge, die sie ausführen dürfen, wie z. B. das Anzeigen, Bearbeiten, Erstellen, Freigeben oder Ausführen von Dateien und Anwendungen.

Lassen Sie uns näher darauf eingehen, wie diese Berechtigungen auf Kontoebene zugewiesen und verwaltet werden. Benutzerkonten in einem Unternehmensumfeld fallen in der Regel in zwei Hauptkategorien: lokale Kontoberechtigungen und Berechtigungen auf Domain-Ebene, die jeweils unterschiedliche Merkmale und Auswirkungen auf die Sicherheit haben.

1. Lokale Kontoberechtigungen

Lokale Konten sind Benutzerkonten, die auf einzelnen Systemen erstellt und auf diese beschränkt sind. Diese Konten werden lokal gespeichert und auf Betriebssystemen wie Windows und Linux unterschiedlich verwaltet. Sie können zwar Aufgaben wie Browsen im Internet, den Zugriff auf lokale Dateien und Nutzung einiger Netzwerkressourcen ausführen, ihre Funktionalität ist jedoch auf das Hostsystem beschränkt. Diese Konten können jedoch in manchen Fällen erweitert werden, um Administrator- oder Root-Zugriff zu erhalten, können jedoch nicht auf anderen Systemen eingesetzt werden.

2. Berechtigungen auf Domain-Ebene

In einem Unternehmensumfeld werden Verzeichnisdienste wie Active Directory (AD), um die Verwaltung von Benutzern und Ressourcen zentral zu steuern. AD strukturiert diese Entitäten in Gruppen, die als Domain bezeichnet werden. Benutzer mit Berechtigungen auf Domain-Ebene können sich bei mehreren Systemen innerhalb der Domain anmelden und auf gemeinsam genutzte Ressourcen zugreifen. Zusätzlich werden spezielle gegenseitige Vertrauensstellungen eingerichtet, um den Zugriff auf Ressourcen in anderen Domains zu ermöglichen. Rollenbasierte Zugriffskontrollen (RBAC) werden häufig implementiert, um Berechtigungen innerhalb einer Domain weiter einzuschränken und zu verwalten.

Da die Berechtigungen in einem Netzwerk nun definiert sind, wollen wir uns ansehen, wie die Privilegienerweiterung funktioniert.

Wie läuft ein Angriff zur Privilegienerweiterung ab?

Eine Privilegienerweiterung liegt vor, wenn Hacker Schwachstellen ausnutzen, um sich unbefugten Zugriff oder erweiterte Berechtigungen zu verschaffen. Zu den typischen Phasen gehören:

- Erster Zugriff: Hacker dringen durch Phishing, Ausnutzung von Schwachstellen oder Verwendung schwacher Anmeldedaten in das System ein.

- Reconnaissance: Sie analysieren Systemkonfigurationen, Rollen und Prozesse, um Möglichkeiten zur Privilegienerweiterung zu identifizieren.

- Privilegienerweiterung: Ausnutzung von Schwachstellen oder Fehlkonfigurationen, um die Berechtigungen zu erhöhen.

- Exploitation: Verwendung erweiterter Berechtigungen, um Daten zu stehlen, Systeme zu sabotieren oder weitere Angriffe zu verbreiten.

Möchten Sie wissen, wie Log360, eine SIEM-Lösung, Ihre Organisation vor Angriffen durch Privilegienerweiterung schützen kann?

Techniken der Privilegienerweiterung

Angreifer verwenden verschiedene Methoden, um ihre Privilegien zu erweitern. Diese lassen sich in zwei Kategorien einteilen: Techniken auf Systemebene und Techniken auf Domainebene.

Privilegienerweiterungstechniken auf Systemebene

UAC-Bypass (Windows)

In Windows-Systemen werden Dienste, Prozesse oder Anwendungen standardmäßig mit geringen Privilegien gestartet. Wenn Benutzer eine Anwendung oder einen Prozess mit Administratorrechten ausführen möchten, werden sie von der Benutzerkontensteuerung (UAC) auf Windows-Systemen zur Bestätigung aufgefordert. Böswillige Akteure mit Reverse-Shell-Zugriff umgehen die Benutzerkontensteuerung, durch Hijacking, das eine automatische Rechteerweiterung und Ausführung ohne Benutzeraufforderung ermöglicht. Sie erstellen neue untergeordnete Prozesse mit übernommenen Berechtigungen oder injizieren beliebigen Code in die Dateien dieser Dienste. Diese Technik wird unter der MITRE ATT&CK ID T1548.002 kategorisiert. Die Erkennung umfasst die Überwachung von Ereignis-IDs wie 4688 (Neue Prozesserstellung) und 7045 (Installation eines neuen Dienstes). ManageEngine Log360 ordnet diese Ereignis-IDs zu und korreliert sie, um Echtzeit-Warnmeldungen zu generieren und so UAC-Umgehungsversuche effektiv zu erkennen.

Kernel-Exploits

Kernel-Exploits werden durchgeführt, um Root-Zugriff auf ein System zu erlangen und Änderungen auf Betriebssystemebene vorzunehmen. Mit Hilfe des Reverse-Shell-Zugriffs kann ein Hacker Details wie die Kernel-Version des Systems, die auf dem System laufenden Prozesse und die damit verbundenen Berechtigungen, die Benutzer und ihre Berechtigungen, zwischengespeicherte Daten und vieles mehr abrufen. Es gibt detaillierte Spickzettel mit Befehlen für verschiedene Betriebssysteme. Allein anhand der Kernel-Version können die Angreifer aktive Schwachstellen für diese Version finden, die offen im Internet verfügbar sind. Oder sie können einen Schwachstellen-Scan durchführen und einen geeigneten Exploit mit Tools wie SearchSploit und Linux-Exploit-Suggester einsetzen. Diese Technik entspricht MITRE ATT&CK ID T1068. Zu den wichtigsten Erkennungsmethoden gehören die Überwachung von Kernel-Protokollen, die Prüfung nicht autorisierter Versuche der Privilegienerweiterung und die Verwendung von Tools wie Sysmon. Log360 hilft bei der Analyse von Protokollen auf Kernel-Ebene und erkennt böswillige Aktivitäten, um rechtzeitig reagieren zu können.

Autostart-Exploits beim Boot- oder Anmeldevorgang (Windows)

Windows ermöglicht es bestimmten Anwendungen, nach der Anmeldung automatisch zu starten. Dabei kann es sich um Webbrowser oder Sicherheitsprogramme wie Microsoft Defender und Antivirensoftware handeln. Der Startordner speichert die Verknüpfungen zu all diesen Anwendungen und startet sie mit den Berechtigungen der angemeldeten Benutzer. Wenn die Angreifer Schreibberechtigungen für diesen Ordner erhalten, können sie schädliche Anwendungen hinzufügen. Wenn sich dann Administratoren bei diesem System anmelden, werden diese schädlichen Anwendungen mit erhöhten Berechtigungen gestartet. Dieser Angriff entspricht MITRE ATT&CK ID T1547.001. Zu den Erkennungsmethoden gehört die Überwachung von Ereignis-IDs wie 7040 (Änderung der Startkonfiguration) und 4688 (Prozesse, die beim Start gestartet werden). ManageEngine Log360 verfolgt diese Änderungen und warnt bei nicht autorisierten Änderungen, um eine Eskalation der Berechtigungen zu verhindern.

Privilegienerweiterungstechniken auf Domain-Ebene

Manipulation von Domain-Gruppenrichtlinien durch DC-Replikation

Mittels SID-History-Injection können Hacker einen nicht autorisierten Domain Controller (DC) starten, über den Benutzer hinzugefügt, Berechtigungen geändert und kritische Richtlinien modifiziert werden können. Änderungen, die von einem DC vorgenommen werden, werden in allen anderen DCs der Domain repliziert, und diese Replikationsaktivitäten werden nicht protokolliert. Dies hilft Angreifern, schnell erweiterte Domain-Berechtigungen zu erlangen, dauerhafte Änderungen vorzunehmen, die auf die tatsächlichen DCs angewendet werden, und schließlich unentdeckt zu verschwinden, indem sie den nicht autorisierten DC deregistrieren. Für diesen Angriff können Tools wie Mimikatz verwendet werden.

Protokollschwachstellen im Zusammenhang mit Kerberoasting

Das Authentifizierungsprotokoll Kerberos stellt Tickets (TGTs) für den Zugriff auf die Domain-Dienste aus. Diese Tickets werden von DCs generiert und können zur Authentifizierung von Benutzern verwendet werden, ohne dass jedes Mal Anmeldeinformationen erforderlich sind. Hacker können diese Tickets fälschen, indem sie die SID, den Benutzernamen und die Gruppen-ID von privilegierten Konten hinzufügen und dann die Gültigkeitsdauer des Tickets auf Jahre erhöhen. Damit erhalten sie einen Freifahrtschein für den Zugriff auf alle wichtigen Dienste der Domain.

Ausnutzen von Fehlkonfigurationen von Zertifikaten

Active Directory Certificate Services (AD CS) stellt Zertifikate zur Authentifizierung von Benutzern, Geräten und Diensten aus und schützt die Kommunikation durch Public-Key-Verschlüsselung. Hacker nutzen Enumerationstechniken, um an Details von Zertifikatvorlagen mit schwachen Einstellungen und Konfigurationen oder mit erweiterten Berechtigungen zu gelangen und mit diesen Vorlagen neue Zertifikate zu generieren.

Linux-Privilegienerweiterung

Linux-Systeme sind aufgrund ihrer weit verbreiteten Nutzung in Unternehmensumgebungen häufige Ziele für Privilegienerweiterung. Hacker nutzen oft falsch konfigurierte Dateiberechtigungen, Kernel-Schwachstellen oder SUID-Binärdateien aus, um sich unbefugten Root-Zugriff zu verschaffen. So kann beispielsweise die Ausnutzung eines anfälligen Kernel-Moduls Hackern die Möglichkeit bieten, privilegierte Befehle auszuführen, während falsch konfigurierte SUID-Dateien nicht autorisierte Aktionen ermöglichen können.

- Enumeration ist ein erster Schritt, bei dem Hacker Systeminformationen wie installierte Software, Benutzerkonten und Konfigurationen sammeln, um Schwachstellen zu identifizieren. Tools wie LinPEAS oder manuelle Techniken helfen Hackern dabei, Schwachstellen für die Privilegienerweiterung zu finden.

- Kernel-Exploits nutzen Schwachstellen im Linux-Kernel aus und ermöglichen es Hackern, ihre Privilegien zu erweitern und möglicherweise Root-Zugriff zu erlangen. Hacker verwenden häufig Tools wie SearchSploit oder Linux-Exploit-Suggester, um Schwachstellen auf Kernel-Ebene zu identifizieren und entsprechende Exploits einzusetzen.

- Bei der SUDO-Ausnutzung werden falsch konfigurierte SUDO-Rechte missbraucht oder Schwachstellen im SUDO-Befehl ausgenutzt, um Befehle mit Superuser-Rechten auszuführen. Solche Angriffe sind besonders effektiv, wenn sensible Aufgaben nicht ordnungsgemäß eingeschränkt werden.

Windows-Privilegienerweiterung

Bei der Windows-Privilegienerweiterung werden in der Regel integrierte Sicherheitsmaßnahmen umgangen oder schwache Konfigurationen ausgenutzt. Hacker umgehen häufig die Benutzerkontensteuerung, manipulieren Active Directory-Einstellungen oder verwenden zwischengespeicherte Anmeldeinformationen, um erweiterte Berechtigungen zu erhalten. Diese Angriffe sind besonders gefährlich in Unternehmensumgebungen, in denen Active Directory eine entscheidende Rolle bei der Verwaltung von Berechtigungen spielt.

UAC-Umgehung ist eine gängige Taktik, bei der Hacker mithilfe von Prozess-Hijacking die automatische Berechtigungserweiterung manipulieren oder Malware in vertrauenswürdige Dienste einschleusen, um Befehle mit Administratorrechten auszuführen und dabei die Eingabeaufforderungen der Benutzerkontensteuerung zu umgehen.

MITRE ATT&CK-Framework-Zuordnung: Techniken zur Privilegienerweiterung werden dem MITRE ATT&CK-Framework zugeordnet, das Einblicke in Taktiken, Techniken und Verfahren (TTPs) von Angreifern bietet. Zu den wichtigsten Zuordnungen gehören:

- T1003 Credential Dumping (6): Extrahieren von Anmeldeinformationen oder Passwort-Hashes aus dem Speicher oder der Speicherung von kompromittierten Geräten.

- T1548 Missbrauch des Kontrollmechanismus für die Rechteausweitung (3): Ausnutzung von Betriebssystemmechanismen wie Umgehung der Benutzerkontensteuerung (UAC).

- T1134 Manipulation von Zugriffstoken (1): Änderung von Token, um sich als privilegierte Benutzer auszugeben.

- T1078 Gültige Konten (2): Nutzung gestohlener Anmeldedaten, um sich als legitime Benutzer zu authentifizieren.

- T1550 Pass the ticket (3): Verwendung gestohlener Kerberos-Tickets zur Authentifizierung und Eskalation des Zugriffs.

Manipulation von Zugriffstoken ermöglicht es Hackern, sich als privilegierte Konten auszugeben, indem sie Zugriffstoken ändern oder entwenden und so unbefugten Zugriff auf kritische Ressourcen ermöglichen.

Wie man Angriffe zur Privilegienerweiterung erkennt

Die Erkennung von Privilegienerweiterung erfordert proaktive Überwachung und die Suche nach Kompromittierungsindikatoren wie:

- Ungewöhnliche Anmeldeaktivitäten sowie Dateien und Anwendungen, auf die Konten mit geringen Privilegien zum ersten Mal zugreifen.

- Indikatoren für die Manipulation von Zugriffstoken, Angriffe durch Prozessinjektion und SID-History-Injection.

- Angriffe auf die DC-Synchronisierung und DC Shadow sowie das Vorhandensein gefälschter Kerberos-Tickets.

- Nicht autorisierte Änderungen an Diensten, die mit Administratorrechten ausgeführt werden.

- Erkennung der Verwendung von Kommandozeilen-Tools wie Mimikatz und SearchSploit.

- Systemereignisse wie plötzliche Anwendungsabstürze, Systemabschaltungen und Fehlfunktionen, die durch Malware und Hacker verursacht werden, die das Betriebssystem und den Kernel manipulieren.

Erkennen Sie mühelos Angriffe zur Privilegienerweiterung mit den vordefinierten Korrelationsregeln von Log360, die abnormale Anmeldungen, Änderungen von Dateiberechtigungen und DC-Synchronisierungsversuche in Echtzeit erkennen.

Best Practices zur Verhinderung von Privilegienerweiterung

Aktivitäten und Techniken zur Privilegienerweiterung sind vielfältig und können nicht in einer begrenzten Liste zur Verfolgung und Überwachung aufgeführt werden. Allein für die UAC-Umgehungstechnik sind über 60 Implementierungsmethoden bekannt, darunter auch Exploits für offene Schwachstellen im Windows-Betriebssystem, für die bisher keine Patches veröffentlicht wurden. Für Unternehmen ist es am besten, strenge Zugriffskontrollrichtlinien zu implementieren, die bewährten Verfahren strikt zu befolgen und Angreifern keine Gelegenheit zu geben, eine Privilegienerweiterung zu erreichen. Hier sind einige der bewährten Verfahren, die befolgt werden sollten, und die Erkennungsmechanismen, die im Falle einer Privilegienerweiterung eingesetzt werden sollten.

- Implementieren Sie Zugriffskontrollrichtlinien wie rollenbasierte Zugriffskontrolle (RBAC), obligatorische Zugriffskontrolle (MAC) und benutzerdefinierte Zugriffskontrolle (DAC).

- Setzen Sie eine mehrstufige Authentifizierung (MFA) und strenge Passwortrichtlinien durch.

- Aktivieren Sie die Protokollierung auf Ihren Geräten, bewahren Sie Ihre Protokolle auf und setzen Sie Tools für SIEM und UEBA ein, um Aktivitäten kontinuierlich zu überwachen und zu korrelieren.

- Führen Sie regelmäßig Penetrationstests durch, um Schwachstellen in Ihrem Netzwerk zu erkennen.

- Halten Sie Ihre Betriebssystemumgebung und Anwendungen mit den neuesten Patches auf dem neuesten Stand. Nutzen Sie ein System zur Automatisierung des Patch-Managements.

Wie Log360 dabei hilft, Angriffe durch Privilegienerweiterung zu erkennen und zu verhindern

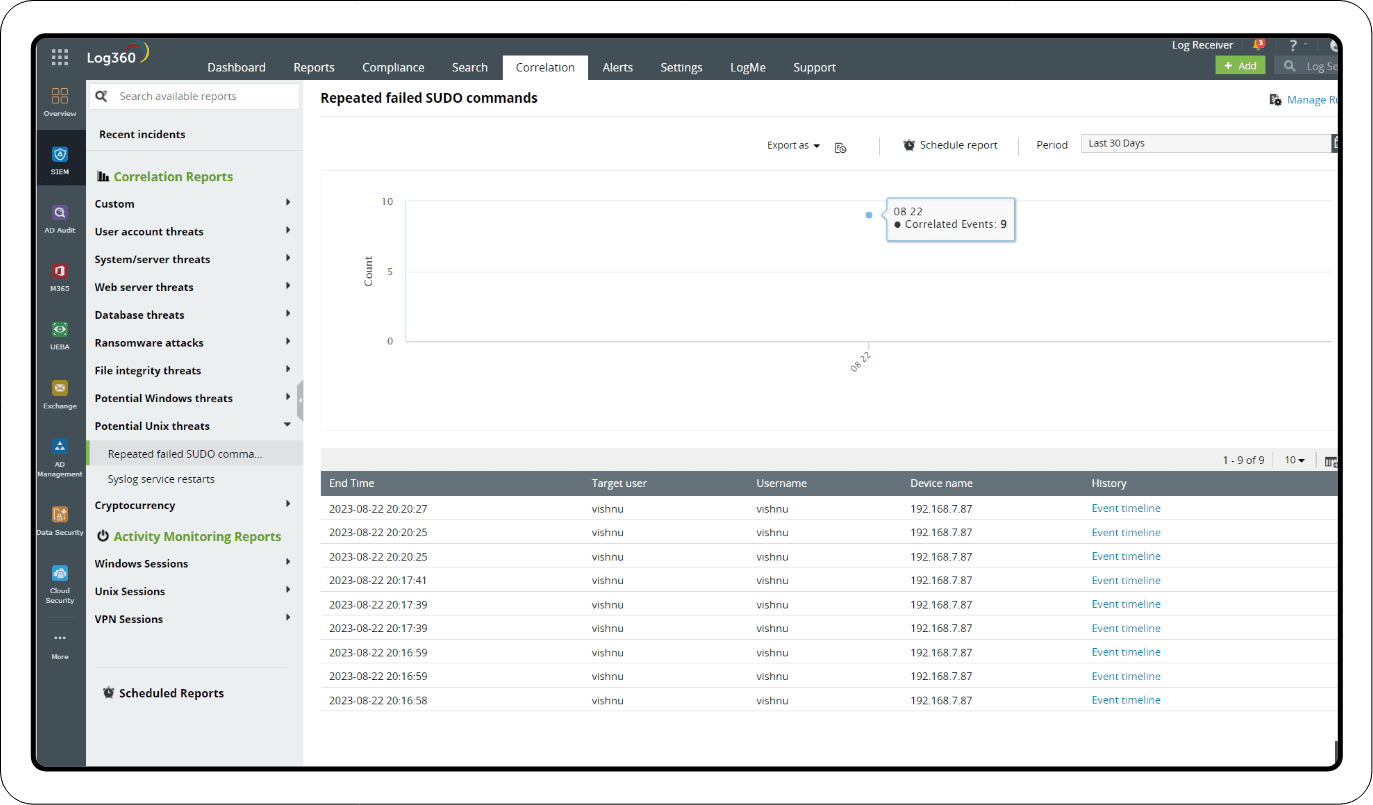

Erkennung durch Korrelation

Log360 bietet rund 40 vordefinierte Korrelationsregeln, die präzise auf Angriffsmuster abgestimmt sind und Fehlalarme vermeiden. Die folgenden Regeln können zur Erkennung möglicher Versuche der Privilegienerweiterung verwendet werden:

- Verdächtiger Dateizugriff: Diese Regel verfolgt die Änderung einer Datei nach mehreren Zugriffsversuchen.

- Mehrere Dateiberechtigungsänderungen: Diese Regel wird angewendet, wenn ein Benutzer die Berechtigungen mehrerer Dateien innerhalb kurzer Zeit ändert. Dies wird mit der Ereignis-ID 4670 verfolgt.

- Mögliche Wurmaktivität: Diese Regel verfolgt die Installation schädlicher Dienste auf mehreren Geräten innerhalb kurzer Zeit. Es werden die Ereignis-IDs 601 und 4697 verwendet.

- Installation eines verdächtigen Dienstes: Diese Regel wird angewendet, wenn sich ein Benutzer nach mehreren fehlgeschlagenen Versuchen bei einem System anmeldet und dann einen Dienst installiert und ausführt.

- Wiederholte fehlgeschlagene SUDO-Befehle: Diese Regel wird angewendet, wenn ein Benutzer versucht, SUDO-Befehle (die Administratorrechte bieten) auszuführen, dies jedoch fehlschlägt.

Behebung: Sobald die Korrelationswarnungen ausgelöst werden, können Sie sofort darauf reagieren, indem Sie Workflows ausführen, um den Prozess zu beenden, den Benutzer zu deaktivieren und das System herunterzufahren.

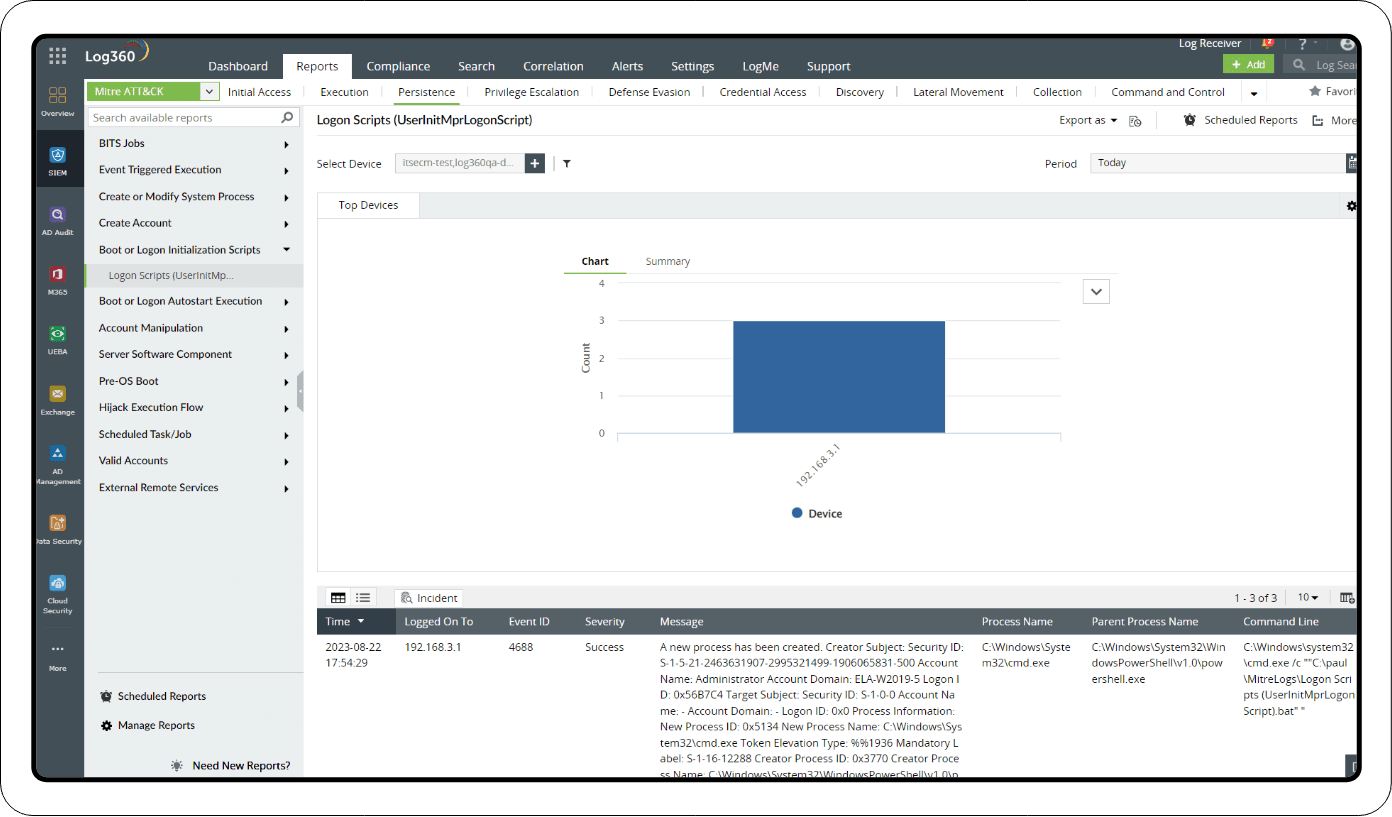

Untersuchung durch Berichte

MITRE ATT&CK-Dashboard

Log360 verfügt über ein integriertes MITRE ATT&CK-Dashboard, das umfassende Berichte zu allen wichtigen Techniken der Privilegienerweiterung enthält, darunter die folgenden:

- Missbrauch von Mechanismen zur Rechteerweiterung: Diese Berichte verfolgen UAC-Bypass-Angriffe und die verschiedenen Möglichkeiten, wie sie mit mehreren Tools erreicht werden können.

- Manipulation von Zugriffstoken:Diese Berichte verfolgen die SID-History-Injection und die Verwendung von Tools wie Meterpreter und Cobalt Strike.

- Autostart-Ausführung beim Systemstart oder der Anmeldung: Diese Berichte erkennen direkte Änderungen an Autorun-Schlüsseln, indem sie die Ereignis-ID 4688 verfolgen.

- Zugriff auf Anmeldeinformationen: Diese Berichte erkennen gefälschte Kerberos-Tickets, indem sie die Ergebniscodes des TGT-Fehlerereignisses 4769 verfolgen.

Neben den MITRE ATT&CK-Berichten bietet Log360 Berichte für Windows- und Linux-Systeme, die Benutzeranmeldeaktivitäten, Domain-Ereignisse, Systemereignisse, Anwendungsabstürze, Bedrohungsberichte und Geräte-Schweregradberichte nachverfolgen.

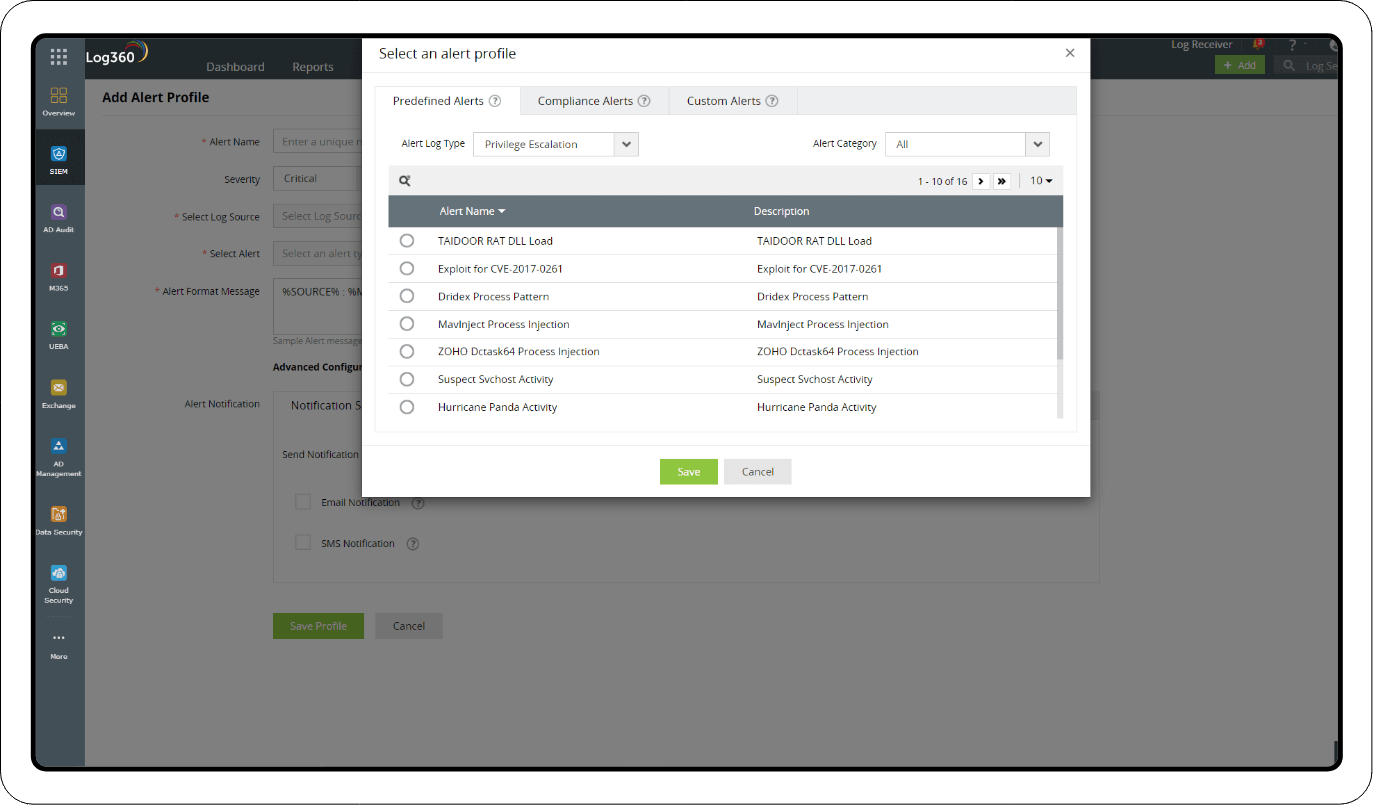

Echtzeit-Warnmeldungen

Alle im Abschnitt „Untersuchung“ erwähnten Berichte sind als vordefinierte Warnmeldungen im Dashboard für Log360-Echtzeitwarnmeldungen verfügbar. Sie können die Warnmeldungen aktivieren oder deaktivieren, sie anpassen, um zusätzliche Kriterien hinzuzufügen, und Benachrichtigungen per E-Mail und SMS konfigurieren.

Sind Sie bereit, Ihr Netzwerk vor Angriffen durch Privilegienerweiterung zu schützen? Nutzen Sie die fortschrittlichen Sicherheitsfunktionen von Log360, um robuste Verteidigungsstrategien und Maßnahmen zur Reaktion auf Vorfälle zu implementieren.

- Was ist ein Angriff zur Privilegienerweiterung?

- Arten der Privilegienerweiterung

- Privilegien in einem Unternehmensnetzwerk verstehen

- Wie läuft ein Angriff zur Privilegienerweiterung ab?

- Techniken der Privilegienerweiterung

- Linux-Privilegienerweiterung

- Windows-Privilegienerweiterung

- Wie man Angriffe zur Privilegienerweiterung erkennt

- Best Practices zur Verhinderung von Privilegienerweiterung

- Wie Log360 dabei hilft, Angriffe durch Privilegienerweiterung zu erkennen und zu verhindern