- Credit Union de Denver ha estado usando EventLog Analyzer por más de cuatro años para monitoreo de actividades de usuarios internos. EeventLog Analizer provee un gran valor como herramienta forense de red y para la debida diligencia reglamentaria. Este producto puede rápidamente ser escalado para cumplir nuestras necesidades de negocio dinámicas.Benjamin ShumakerVicepresidente de TI/ ISOCredit Union de Denver

- La mejor cosa, que me gusta de la aplicación, es la bien estructurada GUI y los informes automatizados. Esto es una gran ayuda para los ingenieros de redes para monitorear todos los dispositivos en un simple dashboard. Los informes predeterminados con una pieza de trabajo inteligente.Joseph Graziano, MCSE CCA VCPIngeniero de red SeniorCitadel

- EventLog Analyer ha sido una buena herramienta de alertas e informes de log de eventos para nuestras necesidades de tecnología de la información. Minimiza la cantidad de tiempo que gastamos filtrando logs de eventos y nos provee notificaciones casi en tiempo real de alertas definidas administrativamente.Joseph E. VerettoEspecialista de revisión de operaciones

Oficina de sistemas de la informaciónDepartamento de Transportes de Florida - Logs de Windows Event logs y Syslogs de dispositivos son una sinopsis en tiempo real de lo que está pasando en un computador o una red. EventLog Analyzer es una herramienta económica, funcional y fácil de utilizar que me permite saber qué está pasando en la red enviando alertas y reportes, ambos en tiempo real y programado. Es un software premium de la aplicación del sistema de detección de intrusosJim LloydGerente de sistemas de la informaciónBanco First Mountain

Cumpla con la protección del nivel de seguridad de la información (ISLP) más fácil con EventLog Analyzer

EventLog Analyzer es una herramienta de gestión de logs con un módulo dedicado a la gestión del cumplimiento. Este módulo proporciona informes ya elaborados para cumplir con diversos mandatos de TI, incluida la ISLP. Para simplificar las auditorías de la ISLP, EventLog Analyzer dispone de informes predefinidos listados bajo los distintos artículos de la normativa.

Más de 10.000 clientes confían en EventLog Analyzer

10.000 clientes

Así es como EventLog Analyzer simplifica la gestión del cumplimiento de ISLP

- Monitoreo del log de aplicaciones

- Control de la sesión del usuario en tiempo real

- Informes de cumplimiento

Informes de cumplimiento

EventLog Analyzer genera informes de cumplimiento predefinidos para normativas como GDPR, FISMA, PCI DSS, ISLP, etc., mediante la recopilación, el examen y el almacenamiento de logs de eventos de Windows y syslogs recibidos de su infraestructura de red. La solución genera estos informes monitoreando su entorno de red en tiempo real. También ayuda a conservar y almacenar los datos de logs durante un periodo determinado, lo que le permite realizar análisis forenses en los logs almacenados, investigar robos de datos y monitorear a los intrusos de la red.

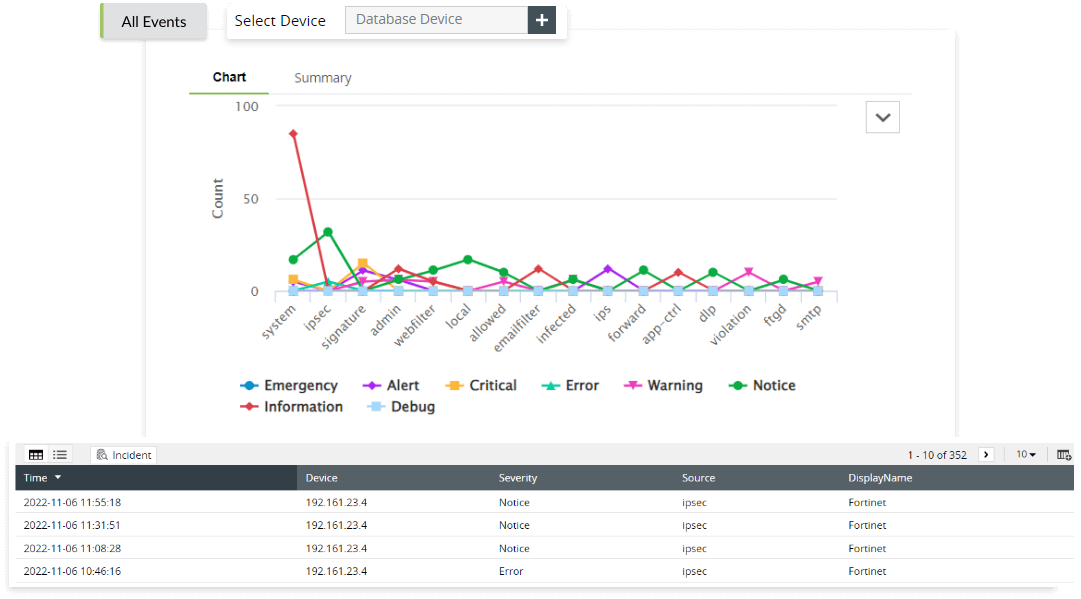

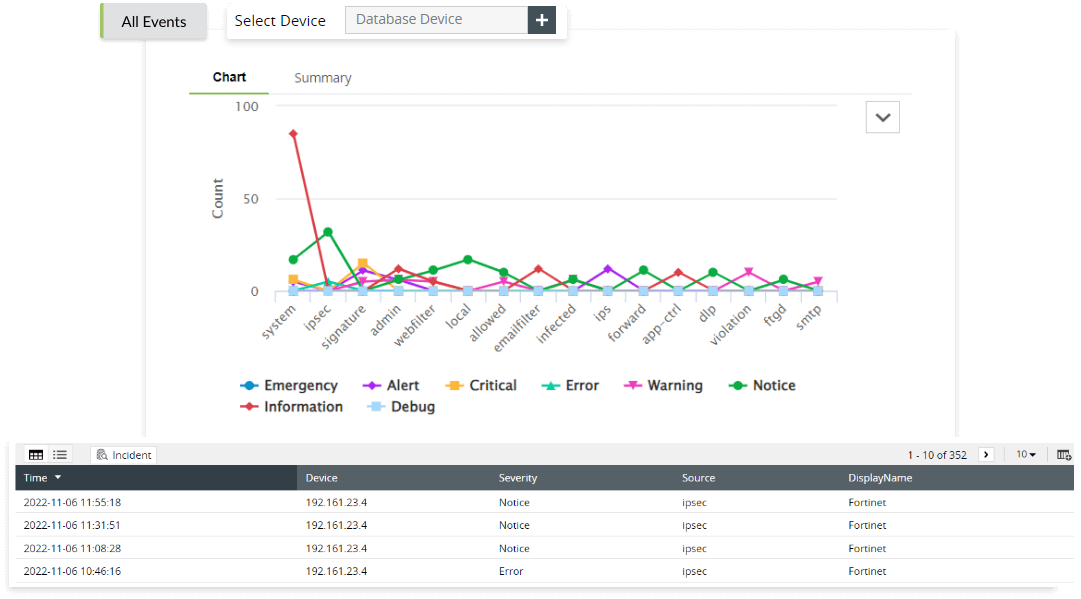

Auditoría de logs del firewall

EventLog Analyzer realiza una completa gestión y análisis de los logs del firewall, lo que ayuda a detectar cualquier amenaza a la seguridad del sistema. La solución cuenta con informes predefinidos que le proporcionarán información sobre los detalles del tráfico, los ataques a la seguridad, las tendencias de inicio y cierre de sesión en la VPN, los inicios de sesión de los usuarios, los inicios de sesión fallidos y los cambios en las reglas del firewall. Con estos detalles, los administradores de seguridad pueden detectar el tráfico anómalo procedente de fuentes maliciosas e impedir que los actores de amenazas accedan a la red. Con la ayuda de la función de auditoría de logs de firewall, las organizaciones pueden auditar los logs de firewalls de Fortinet y FortiGate, SonicWall, Palo Alto Networks y Huawei para monitorear el tráfico entrante y saliente, y proteger su red contra ataques cibernéticos basados en firewalls (según el artículo 20.2, 20.3, 20.10 de la ISLP).

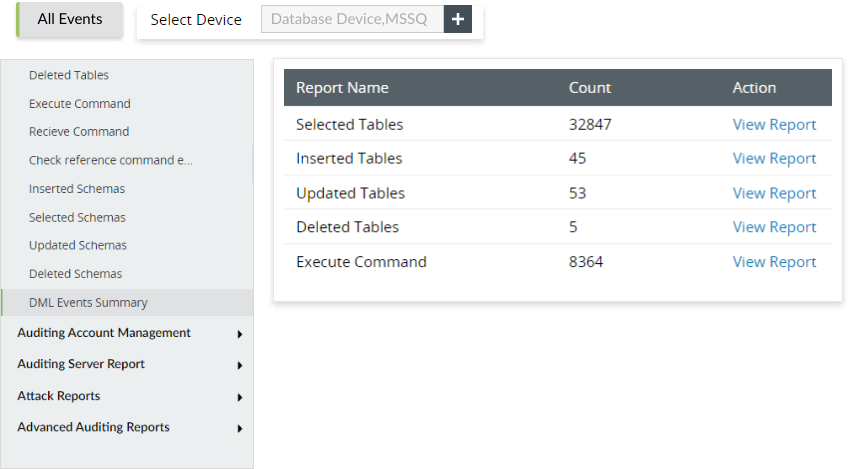

Monitoreo del log de aplicaciones

El monitoreo de logs de aplicaciones es una función importante de EventLog Analyzer, ya que recopila, analiza y correlaciona cualquier log de aplicación y proporciona información sobre los eventos de red. También simplifica la auditoría de bases de datos y monitorea aplicaciones de bases de datos como MS SQL, MYSQL, Oracle, IBM DB2 y PostgreSQL. La solución también mantiene un log exhaustivo de todos los cambios en el lenguaje de manipulación de datos (DML) y en el lenguaje de definición de datos (DDL), así como del acceso a la base de datos, incluyendo quién accedió a la base de datos, qué operaciones se llevaron a cabo y la marca de tiempo de cada actividad (según el artículo 12, 13, 19.3, 30.4, 30.6, 20.5 de la ISLP).

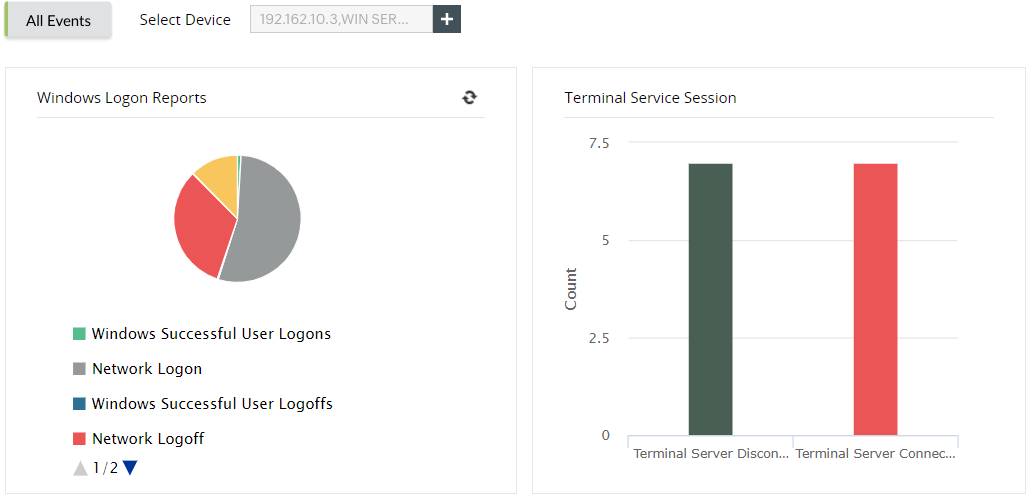

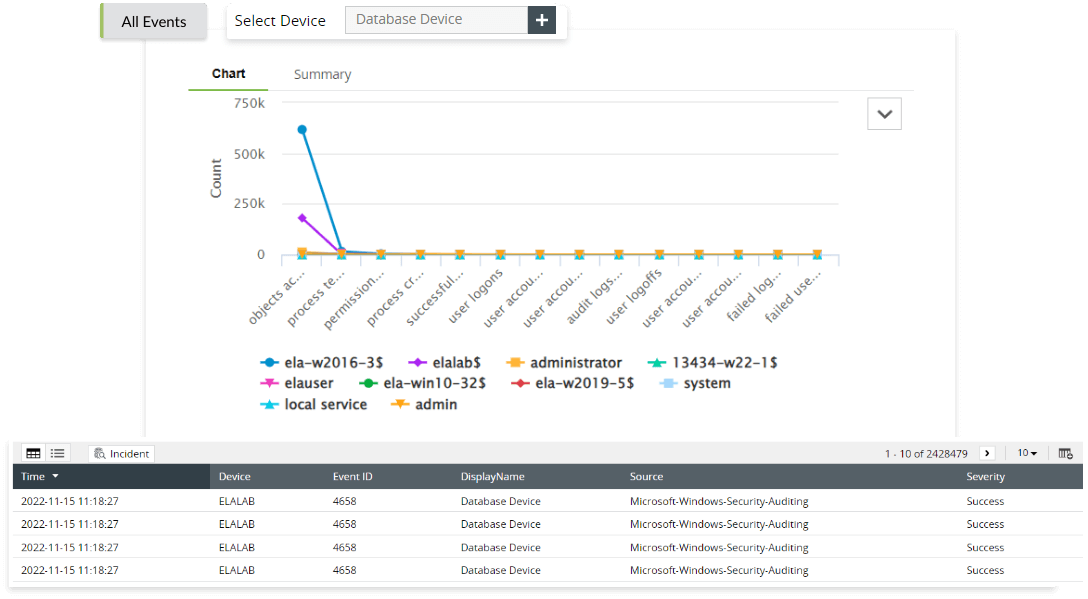

Control de la sesión del usuario en tiempo real

El monitoreo de las sesiones de usuario de la solución permite conocer a fondo toda la actividad de los usuarios y ayuda a detectar en tiempo real a los usuarios sospechosos. Ayuda a limitar el acceso no deseado a sus activos vitales de red por parte de usuarios sospechosos. EventLog Analyzer también genera informes de monitoreo y auditoría de usuarios privilegiados mediante el control de la actividad de los usuarios privilegiados (según el artículo 16.3, 18.1, 19.3, 30.6 de la ISLP).

Auditoría de logs del firewall

EventLog Analyzer realiza una completa gestión y análisis de los logs del firewall, lo que ayuda a detectar cualquier amenaza a la seguridad del sistema. La solución cuenta con informes predefinidos que le proporcionarán información sobre los detalles del tráfico, los ataques a la seguridad, las tendencias de inicio y cierre de sesión en la VPN, los inicios de sesión de los usuarios, los inicios de sesión fallidos y los cambios en las reglas del firewall. Con estos detalles, los administradores de seguridad pueden detectar el tráfico anómalo procedente de fuentes maliciosas e impedir que los actores de amenazas accedan a la red. Con la ayuda de la función de auditoría de logs de firewall, las organizaciones pueden auditar los logs de firewalls de Fortinet y FortiGate, SonicWall, Palo Alto Networks y Huawei para monitorear el tráfico entrante y saliente, y proteger su red contra ataques cibernéticos basados en firewalls (según el artículo 20.2, 20.3, 20.10 de la ISLP).

Cumplimiento de la ISLP con EventLog Analyzer

| Artículo | Aspecto del cumplimiento | Informes |

|---|---|---|

| 16.3, 13.6 | Inicios de sesión |

|

| 12, 13, 19.3, 30.4, 30.6, 20.5 | Accesos a objetos |

|

| 16.3, 18.1, 19.3, 30.6 | Accesos de usuarios |

|

| 16.3, 18.1, 19.3, 30.6 | Cambios en la política |

|

| 20.2, 20.3 | Inicio de sesión en el firewall |

|

| 20.2, 20.3, 20.10 | Ataques al firewall |

|

| 20.2, 20.3, 20.10 | Ataques al firewall |

|

| 18.1, 20.1, 20.3 | Configuraciones del firewall |

|

| 16.3, 30.6 | Inicio de sesión en la cuenta |

|

| 18.1 | Gestión de cuentas |

|

| 12, 13, 19.3, 30.4, 30.6, 20.5 | Cambios en Microsoft SQL/Oracle DDL |

|

| 12, 13, 19.3, 30.4, 30.6, 20.5 | Cambios en Microsoft SQL/Oracle DML |

|

| 12, 13, 19.3, 30.4, 30.6, 20.5 | Cambios en la seguridad de Microsoft SQL/Oracle |

|

| 12, 13, 19.3, 30.4, 30.6, 20.5 | Informes de la impresora |

|

Compatibilidad integrada con el cumplimiento de la normativa de TI

¿Qué más ofrece EventLog Analyzer?

Auditoría de dispositivos de red

Monitoree los dispositivos perimetrales de la red, como firewalls, routers y switches, ya que estos dispositivos ayudan a los administradores de TI a detectar y mitigar intrusiones, solucionar problemas operativos y proteger la red de los atacantes. EventLog Analyzer recopila, analiza, correlaciona, busca y almacena de forma segura los logs de todos los dispositivos de red.

Más informaciónCorrelación de eventos

La solución cuenta con un potente motor de correlación, que ayuda a identificar patrones de ataque dentro de su red. Detecta patrones en los logs procedentes de diversas entidades de la red que apuntan a posibles ataques y le notifica inmediatamente la amenaza.

Más informaciónAlertas de infracción de cumplimiento

Con la ayuda de los informes del servidor de impresión, las organizaciones pueden controlar todas las actividades en el servidor de impresión e identificar cualquier patrón sospechoso en los hábitos de impresión de los empleados (según el artículo 12, 13, 19.3, 30.4, 30.6, 20.5 de la ISLP).

Más informaciónInteligencia contra amenazas

Anticipe e identifique con prontitud posibles riesgos para la seguridad, al tiempo que incorpora de manera eficiente fuentes externas de inteligencia contra amenazas (STIX, TAXII y AlienVault OTX) para ofrecer datos inmediatos sobre amenazas potenciales. Estas funciones le permiten mantenerse proactivo ante la evolución de las amenazas y responder con efectividad.

Más información

Preguntas frecuentes

¿Qué es el cumplimiento de la ISLP?

Los datos digitales que una empresa recopila y procesa desempeñan un rol fundamental en el negocio de esa empresa. Por eso las empresas no pueden permitirse que se comprometan los datos, especialmente los de sus clientes. Una forma de garantizar que se toman las medidas adecuadas para contrarrestar los ataques a la seguridad de la red es cumplir los mandatos de TI.

Como parte del cumplimiento de la ISLP, un comité especial debería revisar periódicamente las medidas de seguridad que ha implementado para salvaguardar la información y los sistemas de información de su organización. Dado que la ISLP tiene varias secciones y abarca diversos aspectos, el cumplimiento de esta normativa podría ser todo un reto si no se dispone de las herramientas adecuadas.