- Credit Union de Denver ha estado usando EventLog Analyzer por más de cuatro años para monitoreo de actividades de usuarios internos. EeventLog Analizer provee un gran valor como herramienta forense de red y para la debida diligencia reglamentaria. Este producto puede rápidamente ser escalado para cumplir nuestras necesidades de negocio dinámicas.Benjamin ShumakerVicepresidente de TI/ ISOCredit Union de Denver

- La mejor cosa, que me gusta de la aplicación, es la bien estructurada GUI y los informes automatizados. Esto es una gran ayuda para los ingenieros de redes para monitorear todos los dispositivos en un simple dashboard. Los informes predeterminados con una pieza de trabajo inteligente.Joseph Graziano, MCSE CCA VCPIngeniero de red SeniorCitadel

- EventLog Analyer ha sido una buena herramienta de alertas e informes de log de eventos para nuestras necesidades de tecnología de la información. Minimiza la cantidad de tiempo que gastamos filtrando logs de eventos y nos provee notificaciones casi en tiempo real de alertas definidas administrativamente.Joseph E. VerettoEspecialista de revisión de operaciones

Oficina de sistemas de la informaciónDepartamento de Transportes de Florida - Logs de Windows Event logs y Syslogs de dispositivos son una sinopsis en tiempo real de lo que está pasando en un computador o una red. EventLog Analyzer es una herramienta económica, funcional y fácil de utilizar que me permite saber qué está pasando en la red enviando alertas y reportes, ambos en tiempo real y programado. Es un software premium de la aplicación del sistema de detección de intrusosJim LloydGerente de sistemas de la informaciónBanco First Mountain

Automatice y simplifique el cumplimiento de la PDPA con EventLog Analyzer.

La Ley de Privacidad de Datos de Filipinas (PDPA) es una ley de regulación de la privacidad que pretende proteger la información personal del público. Este cumplimiento exige que las organizaciones que manejan datos personales de ciudadanos filipinos mantengan sistemas seguros para almacenarlos y gestionarlos. ManageEngine EventLog Analyzer, una solución integral de gestión de logs y del cumplimiento de la normativa de TI, puede ayudarle a proteger los datos personales que posee su organización y a cumplir fácilmente los requisitos de la PDPA.

Esta herramienta de cumplimiento de la PDPA ayuda a las organizaciones a cumplir los requisitos de la PDPA mediante la detección de amenazas a la seguridad, intentos de violación de la seguridad de los datos y modificaciones no autorizadas o no deseadas de los datos personales. Siga leyendo para obtener más información sobre cómo se pueden aprovechar las funciones de EventLog Analyzer para cumplir fácilmente los requisitos de cumplimiento.

Más de 10.000 clientes confían en EventLog Analyzer

10.000 clientes

Become PDPA compliant with EventLog Analyzer

- Monitoree la integridad de los archivos

- Gestione los logs de la base de datos

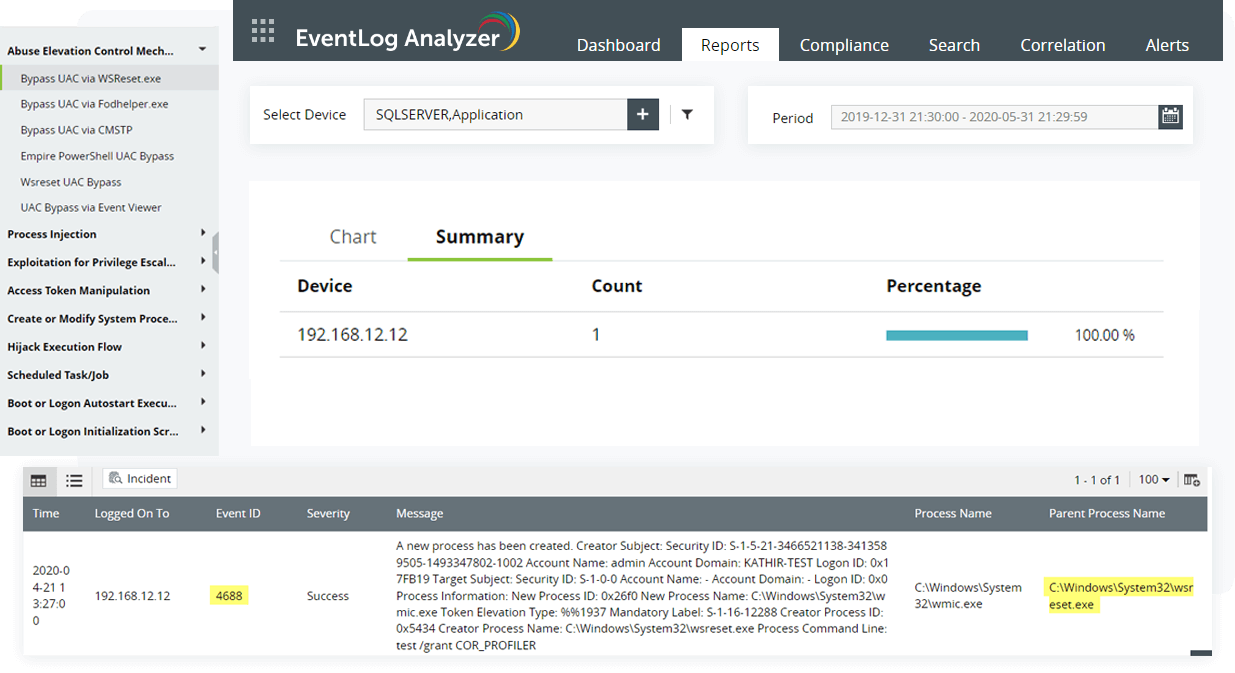

- Detecte el abuso de usuarios privilegiados

- Automatice su respuesta a incidentes

Automatice su respuesta a incidentes

La PDPA espera que las organizaciones dispongan de un sistema de gestión de incidentes para mitigar rápidamente los ataques. El módulo de respuesta y gestión de incidentes de EventLog Analyzer asigna automáticamente flujos de trabajo de incidentes cuando se detecta una violación de la seguridad.

Esta solución para el cumplimiento de la PDPA es compatible con la integración con un software de mesa de ayuda externo para asignar tickets a los administradores de seguridad con el fin de acelerar el proceso de resolución. También se le notificará cuando se detecten brechas de cumplimiento en la red para evitar sanciones.

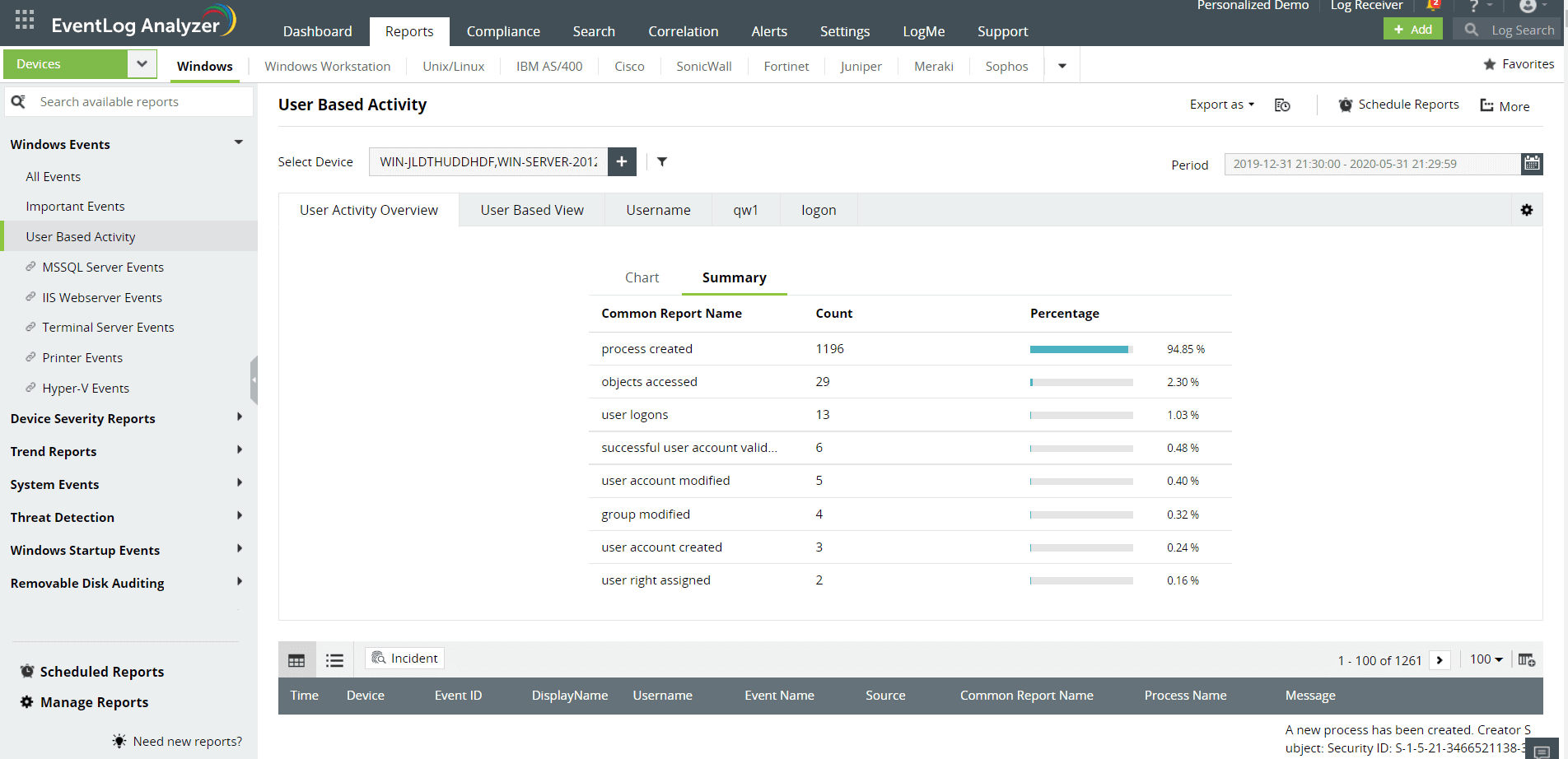

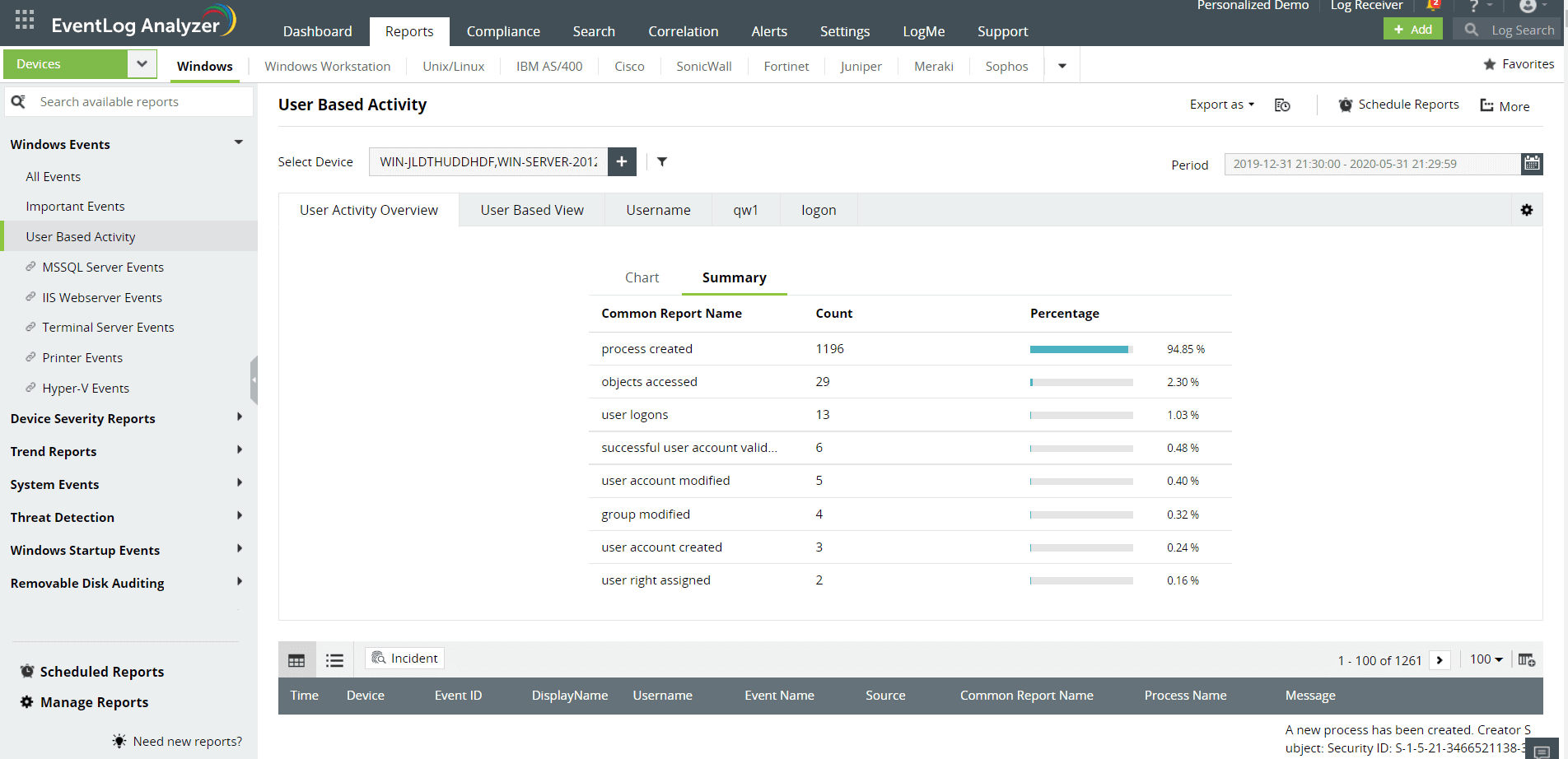

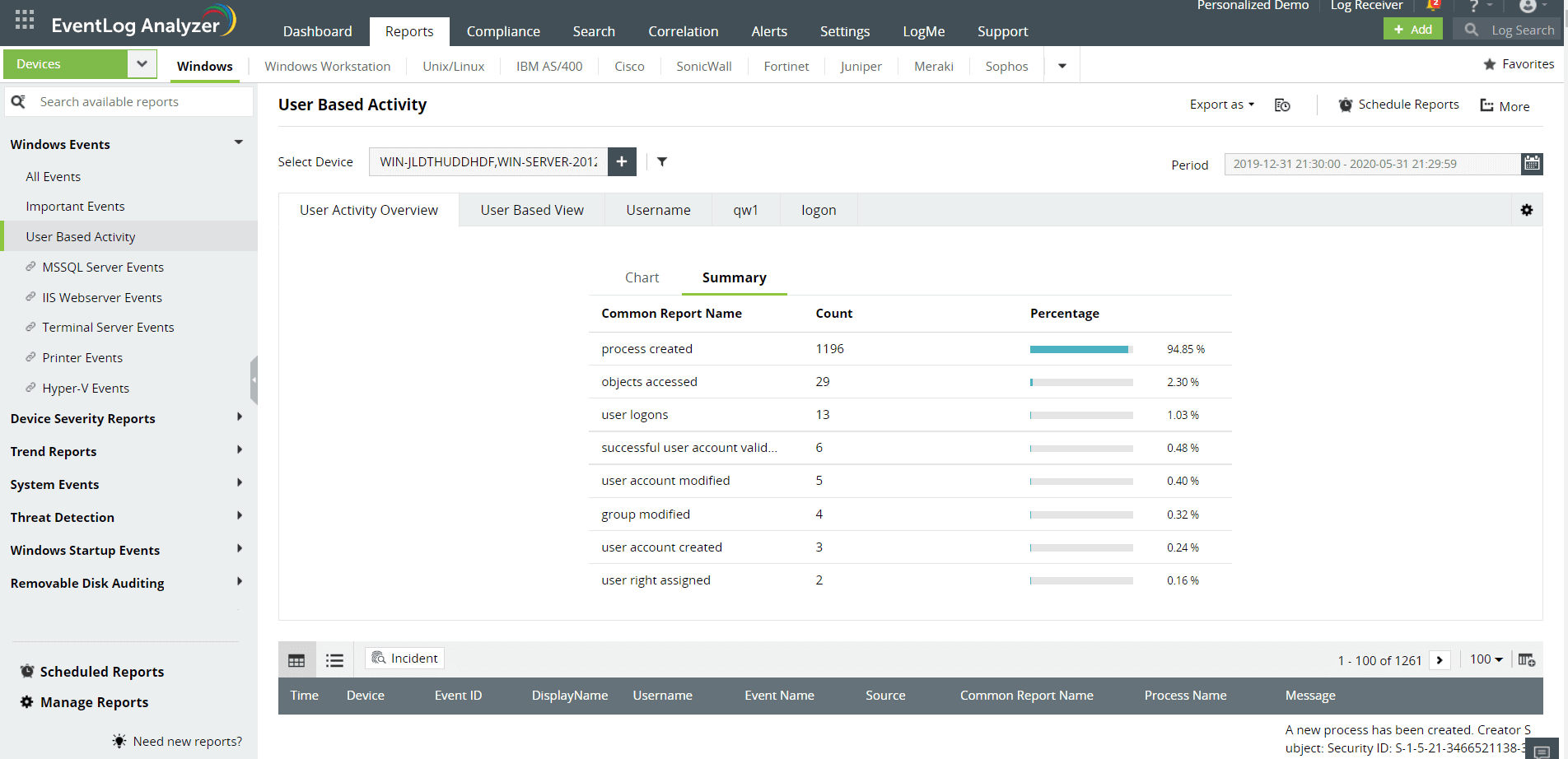

Audite las sesiones de usuario

La PDPA obliga a proteger la información personal almacenada y procesada por la organización. Para garantizar la seguridad de la información personal, es necesario monitorear la actividad del usuario en el sistema donde se almacenan sus datos. EventLog Analyzer ayuda a satisfacer este requisito con su monitoreo continuo de las sesiones y actividades de los usuarios. Monitorea cada acción del usuario, analiza las desviaciones o anomalías en los comportamientos del usuario para detectar el compromiso de la información personal.

Esta solución para el cumplimiento de TI lleva a cabo exhaustivas pistas de auditoría de los usuarios y proporciona información precisa sobre los inicios y cierres de sesión de los usuarios, los cambios en las políticas de auditoría, los objetos a los que se ha accedido, los cambios en las cuentas de usuario y la eliminación satisfactoria de los logs de auditoría. Estos informes le ayudarán a determinar si la información personal está protegida o comprometida.

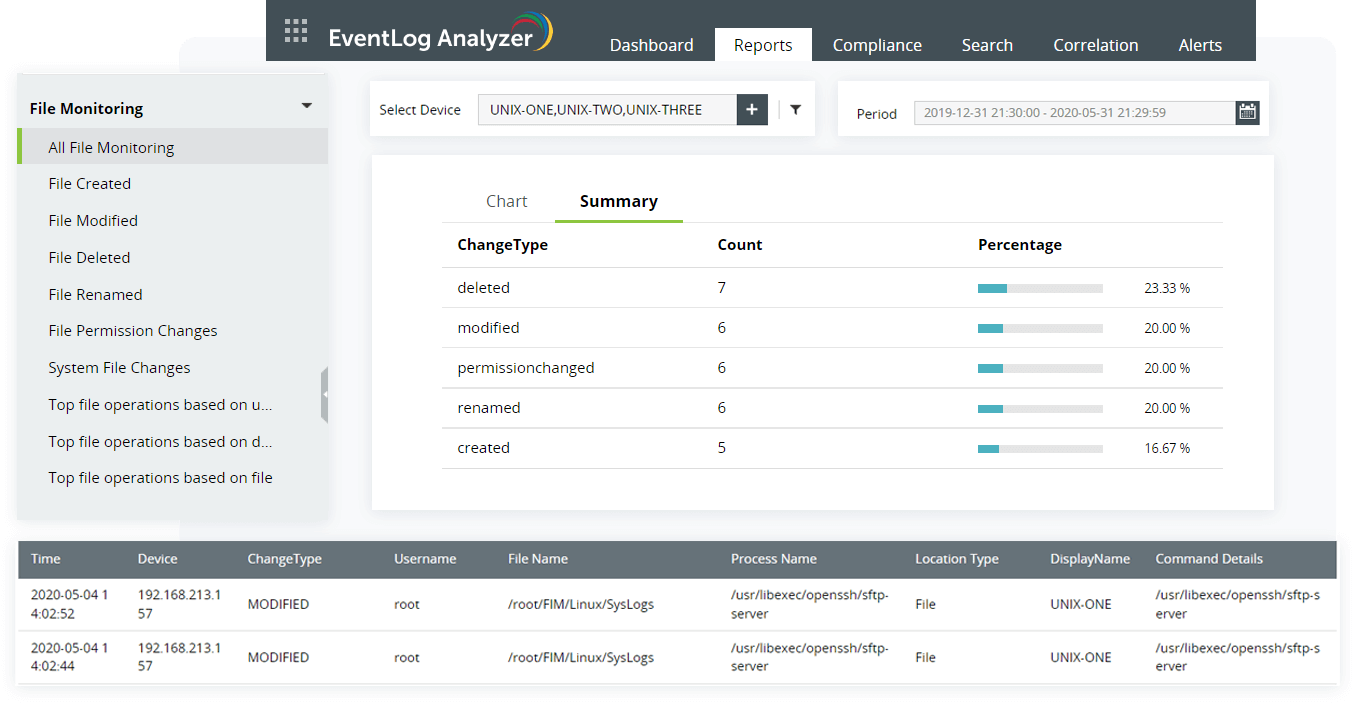

Monitoree la integridad de los archivos

Garantizar la integridad de la información personal almacenada es un requisito fundamental de la PDPA. Con la función de monitoreo de la integridad de los archivos de EventLog Analyzer, comprenda quién accede a la información personal, qué operaciones se están realizando (modificación de archivos) en la información personal, desde dónde y cómo. Esta visibilidad le ayuda a garantizar la integridad de la información personal almacenada. Además, también puede recibir notificaciones cuando se produzcan cambios críticos en archivos y carpetas sensibles.

Esta solución garantiza la integridad total de los archivos mediante el escaneado de atributos, propiedad, permisos y tamaño. También proporciona una revelación completa para identificar la fuente, el nombre del host, la hora y la ubicación de todos los eventos de archivos anómalos.

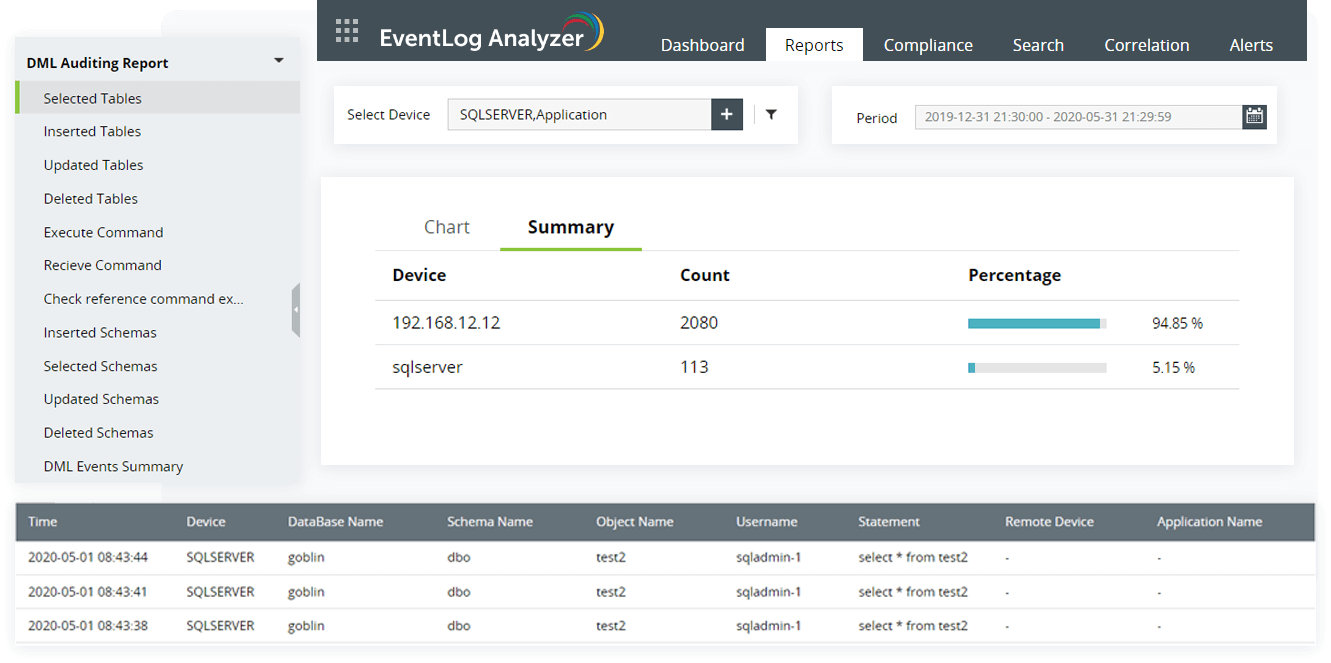

Gestione los logs de la base de datos

La auditoría de los logs de la base de datos le ayudará a comprender los accesos y modificaciones realizados a los datos sensibles almacenados en la base de datos, lo que es importante para satisfacer los requisitos de protección de datos de la PDPA. El monitoreo de la base de datos y de la actividad de EventLog Analyzer proporciona una pista de auditoría completa que le ayudará a detectar accesos no autorizados a datos confidenciales.

EventLog Analyzer monitorea la actividad de los usuarios, las transacciones de la base de datos, la gestión de cuentas, la seguridad del servidor y mucho más. También podrá identificar patrones de ataque comunes como ataques de inyección o denegación del servicio con un potente motor de correlación que puede ayudarle a correlacionar las actividades de la red.

Automatice su respuesta a incidentes

La PDPA espera que las organizaciones dispongan de un sistema de gestión de incidentes para mitigar rápidamente los ataques. El módulo de respuesta y gestión de incidentes de EventLog Analyzer asigna automáticamente flujos de trabajo de incidentes cuando se detecta una violación de la seguridad.

Esta solución para el cumplimiento de la PDPA es compatible con la integración con un software de mesa de ayuda externo para asignar tickets a los administradores de seguridad con el fin de acelerar el proceso de resolución. También se le notificará cuando se detecten brechas de cumplimiento en la red para evitar sanciones.

Audite las sesiones de usuario

La PDPA obliga a proteger la información personal almacenada y procesada por la organización. Para garantizar la seguridad de la información personal, es necesario monitorear la actividad del usuario en el sistema donde se almacenan sus datos. EventLog Analyzer ayuda a satisfacer este requisito con su monitoreo continuo de las sesiones y actividades de los usuarios. Monitorea cada acción del usuario, analiza las desviaciones o anomalías en los comportamientos del usuario para detectar el compromiso de la información personal.

Esta solución para el cumplimiento de TI lleva a cabo exhaustivas pistas de auditoría de los usuarios y proporciona información precisa sobre los inicios y cierres de sesión de los usuarios, los cambios en las políticas de auditoría, los objetos a los que se ha accedido, los cambios en las cuentas de usuario y la eliminación satisfactoria de los logs de auditoría. Estos informes le ayudarán a determinar si la información personal está protegida o comprometida.

Otras soluciones ofrecidas por EventLog Analyzer

Correlación del log de eventos

Descubra secuencias de logs que indiquen ataques cibernéticos conocidos correlacionando varias fuentes de su red.

Más informaciónInteligencia contextual contra amenazas

Detecte los ataques a la primera señal de problemas con fuentes contra amenazas actualizadas periódicamente utilizando nuestra base de datos global de amenazas IP y análisis avanzados de amenazas.

Más informaciónGestión del cumplimiento de TI

Simplifique la auditoría de cumplimiento de TI utilizando plantillas de informes predefinidas listas para la auditoría para diversos mandatos normativos, como PCI DSS, GDPR, HIPAA, FISMA, SOX e ISO 27001.

Más informaciónAnálisis forense de logs

Examine detalladamente los eventos de log sin procesar y lleve a cabo un análisis de la causa raíz de cualquier violación de la seguridad en la red con facilidad. EventLog Analyzer proporciona detalles específicos del ataque, incluyendo el punto de entrada, la hora y el alcance de los daños causados en la red mediante la recreación de la escena del crimen.

Más información

5 razones

para elegir EventLog Analyzer como su solución de cumplimiento de PDPA

- 1. Gestión integral de logs

- 2. Auditoría exhaustiva e informes

- 3. Un potente motor de correlación

- 4. Gestión automatizada de incidentes

- 5. Inteligencia aumentada contra amenazas

1. Gestión integral de logs

NERC enfatiza la importancia de monitorear el firewall y las actividades. EventLog Analyzer proporciona compatibilidad out-of-the-box con los principales proveedores de firewall, como Barracuda, Sonicwall, pfSense, Palo Alto Networks y Fortinet. Además, la solución es compatible con más de 750 fuentes de log adicionales para una gestión completa de los logs de la red.

2. Auditoría exhaustiva e informes

Audite todos los activos cibernéticos BES de su red y obtenga un resumen general detallado de lo que ocurre en la red en forma de dashboards intuitivos. La solución también viene con informes listos para el cumplimiento de los mandatos normativos más importantes, incluido el NERC.

3. Un potente motor de correlación

NERC exige que las organizaciones detecten las anomalías de la red y supervisen las amenazas a la seguridad. El potente motor de correlación de EventLog Analyzer contiene más de 30 reglas de correlación predefinidas y detecta patrones maliciosos conocidos analizando las actividades en toda la red.

4. Gestión automatizada de incidentes

Implemente un sistema fiable para detectar y prevenir actividades maliciosas en su red. La solución cuenta con una consola integrada de gestión y respuesta a incidentes que asigna tickets cuando se detectan eventos de seguridad críticos para acelerar la resolución de incidentes.

5. Inteligencia aumentada contra amenazas

Garantice que ninguna fuente maliciosa entre en su red con la fuente avanzada contra amenazas. Detecte direcciones IP, URL e interacciones de dominio maliciosas con la base de datos global de inteligencia sobre amenazas IP integrada y el procesador de fuentes de STIX/TAXII.

Conozca algunas reglas de la PDPA y descubra cómo EventLog Analyzer puede ayudarle a cumplir estos requisitos fácilmente:

| Reglas de la PDPA | Acciones requeridas | Qué puede hacer EventLog Analyzer |

|---|---|---|

| REGLA VI Sección 25 | Los responsables y encargados del tratamiento de la información personal están obligados a implementar medidas de seguridad físicas, técnicas y organizativas adecuadas para proteger los datos personales. |

|

| REGLA VII Sección 30 | Toda la información personal mantenida por el gobierno, las agencias e instrumentales se debe proteger con el uso del estándar más apropiado reconocido por la industria de la información y la comunicación. |

Gestione los logs de forma efectiva y mantenga el cumplimiento de la normativa.

EventLog Analyzer le ayuda a cumplir diversos mandatos normativos auditando, gestionando y analizando los logs.

Preguntas frecuentes

¿Qué es la PDPA?

La Ley de Privacidad de Datos de Filipinas de 2012 (Ley de la República 10173) es una ley que protege la información personal y privilegiada del público para que no se haga un uso indebido o incorrecto de ella. La ley fue diseñada para proteger la información personal de los ciudadanos, y también regula cómo las empresas pueden recopilar y utilizar la información personal.

La ley exige a las organizaciones que manejan datos personales que mantengan sistemas seguros para almacenarlos y manejarlos y que proporcionen a los usuarios medios para que puedan acceder a sus datos y corregir cualquier error en ellos. Se divide en nueve secciones:

- Disposiciones generales

- Recopilación de datos personales por terceros

- Uso de los datos personales

- Garantías de seguridad para los datos personales

- Divulgación de datos personales

- Gestión de políticas

- Recursos no monetarios por violación de los derechos contemplados en esta ley

- Jurisdicción y sede de las acciones en virtud de esta ley

- Disposición transitoria

¿Qué es la IRR?

Las Reglas y Regulaciones de Implementación (IRR) de la PDPA son un conjunto de directrices creadas para garantizar que la ley se siga correctamente.

Estas reglas obligan a las empresas que utilizan o almacenan información personal de los clientes a:

- Disponer de un programa de seguridad de la información que cumpla ciertas normas, lo que incluye, entre otras cosas, la planificación y capacitación en respuesta a incidentes, los esquemas de clasificación de datos y las políticas de control de acceso a las bases de datos.

- Tener un delegado de privacidad que garantice que la empresa cumpla todas las leyes y normativas aplicables relacionadas con la privacidad de los datos.

¿Quién debe cumplir con la PDPA?

La PDPA debe ser seguida por todas las empresas privadas, agencias gubernamentales y otras instituciones con sede en Filipinas. También se aplica a cualquier persona que procese datos personales en nombre de una entidad cubierta por esta ley.