ServiceDesk Plus es un sólido software de gestión de servicios de TI en el que confían clientes de todo el mundo. Una gran clientela conlleva el intercambio de una enorme cantidad de datos sensibles cada día. No hay lugar para comprometer la seguridad de esos datos, ya que eso podría exponer a las organizaciones a graves riesgos. ServiceDesk Plus está diseñado para ofrecer una estricta seguridad de los datos desde el momento de la instalación y en todas las fases de uso del producto, incluida la autenticación del usuario, la transmisión de datos y el almacenamiento. Además del siguiente resumen de las medidas de seguridad ya establecidas, ManageEngine se esfuerza constantemente por mejorar las funciones de seguridad de ServiceDesk Plus.

Este documento describe las especificaciones de seguridad de ServiceDesk Plus.

Seguridad a varios niveles

Mecanismo de cifrado

En ServiceDesk Plus se utilizan los siguientes algoritmos de cifrado:

- AES-256

- bcrypt

- SHA-256

Autenticación y autorización

- Integración con Microsoft Active Directory y servicios de directorio compatibles con LDAP

- Mecanismo de autenticación local con el algoritmo bcrypt

- Restablecimiento forzoso de la contraseña para la autenticación local

- Opción para desactivar los inicios de sesión simultáneos

- Inicio de sesión único (SSO)

- SAML 2.0 SSO

Integridad de los datos

- Los datos del usuario se cifran y se envían a través de HTTPS

- Modo SSL para las conexiones de los clientes

- Archivos adjuntos protegidos por contraseña

Medidas de control de acceso

- Mecanismo de control de acceso detallado

- Pistas de auditoría

Mecanismo de disponibilidad

- Compatibilidad servidor failover

- Aplicaciones nativas para iOS y Android

Recuperación de desastres

- Copia de seguridad periódica de la base de datos

- Archivos de copia de seguridad protegidos por contraseña

Funciones de seguridad

Mecanismo de cifrado

Cifrado en el servidor de aplicaciones

- ServiceDesk Plus utiliza el cifrado AES-256 (el cifrado más potente conocido, aprobado por el gobierno estadounidense) para almacenar toda la información sensible.

- Todas las contraseñas de los usuarios se almacenan utilizando el algoritmo bcrypt, que está diseñado para evitar que los hackers descifren las contraseñas de los usuarios.

- Para evitar las vulnerabilidades relacionadas con las contraseñas en texto claro, la contraseña se cifra en el lado del cliente (navegador) mientras se envían las credenciales del usuario al servidor de ServiceDesk Plus. La clave de cifrado utilizada para el cifrado de la contraseña es única para cada instalación de ServiceDesk Plus y se almacena de forma segura en la aplicación.

Cifrado en el servidor de la base de datos

- La base de datos de ServiceDesk Plus está protegida mediante una clave única generada automáticamente para cada instalación, que se almacena de forma segura en la aplicación.

- El usuario puede elegir MSSQL como base de datos back-end y habilitar una conexión de base de datos segura. La base de datos Postgres incluida está diseñada para aceptar sólo conexiones locales del host.

Gestión de servicios empresariales (ESM)

- La función ESM de ServiceDesk Plus permite una segmentación segura de los datos entre las distintas mesas de servicio. La segmentación se implementa a nivel de la fila de la base de datos en el RDBMS.

- Cada mesa de servicio que requiere la segmentación de los datos está provista de un rango de valores para la identidad única de cada fila. Todas las operaciones de la base de datos realizadas para esa mesa de ayuda se restringen automáticamente a ese rango de valores.

Autenticación y autorización

Autenticación sólida a nivel de aplicación

ServiceDesk Plus tiene cuatro opciones de autenticación para acceder a la aplicación.

- Integración con almacenes de identidades: ServiceDesk Plus se integra de manera eficiente con almacenes de identidades externos, como Microsoft Active Directory y servicios de directorio compatibles con LDAP. Los usuarios se identifican en los almacenes de identidades por sus correspondientes cuentas y pueden ser importados a la mesa de servicio. Pueden elegir el mecanismo de autenticación que desean utilizar.

- Cuentas únicas y autenticación local segura: ServiceDesk Plus incluye un mecanismo de autenticación local en el que se crean cuentas únicas para los usuarios. Se puede acceder a la aplicación con credenciales personales. ServiceDesk Plus emplea el algoritmo bcrypt para almacenar las contraseñas, lo que garantiza que cada contraseña de inicio de sesión sea irreversiblemente segura.

- Restablecimiento obligatorio de la contraseña para la autenticación local: Como precaución de seguridad, ServiceDesk Plus requiere que los usuarios restablezcan la contraseña de autenticación local cuando empiezan a utilizar la aplicación por primera vez.

- Servicios compatibles con SAML: ServiceDesk Plus ofrece compatibilidad con SAML 2.0, lo que facilita la integración con soluciones de gestión de identidades federadas para el SSO. La herramienta de mesa de servicio actúa como proveedor de servicios (SP) y se integra con los proveedores de identidad (IdP) utilizando SAML 2.0. Esta integración implica el intercambio de información entre el SP y el IdP, y permite a los usuarios iniciar sesión en la mesa de servicio directamente desde el IdP sin tener que presentar de nuevo sus credenciales de inicio de sesión.

Integridad de los datos

Transmisión de datos

- La transmisión de datos entre la interfaz de usuario de ServiceDesk Plus y el servidor está cifrada y tiene lugar a través de HTTPS.

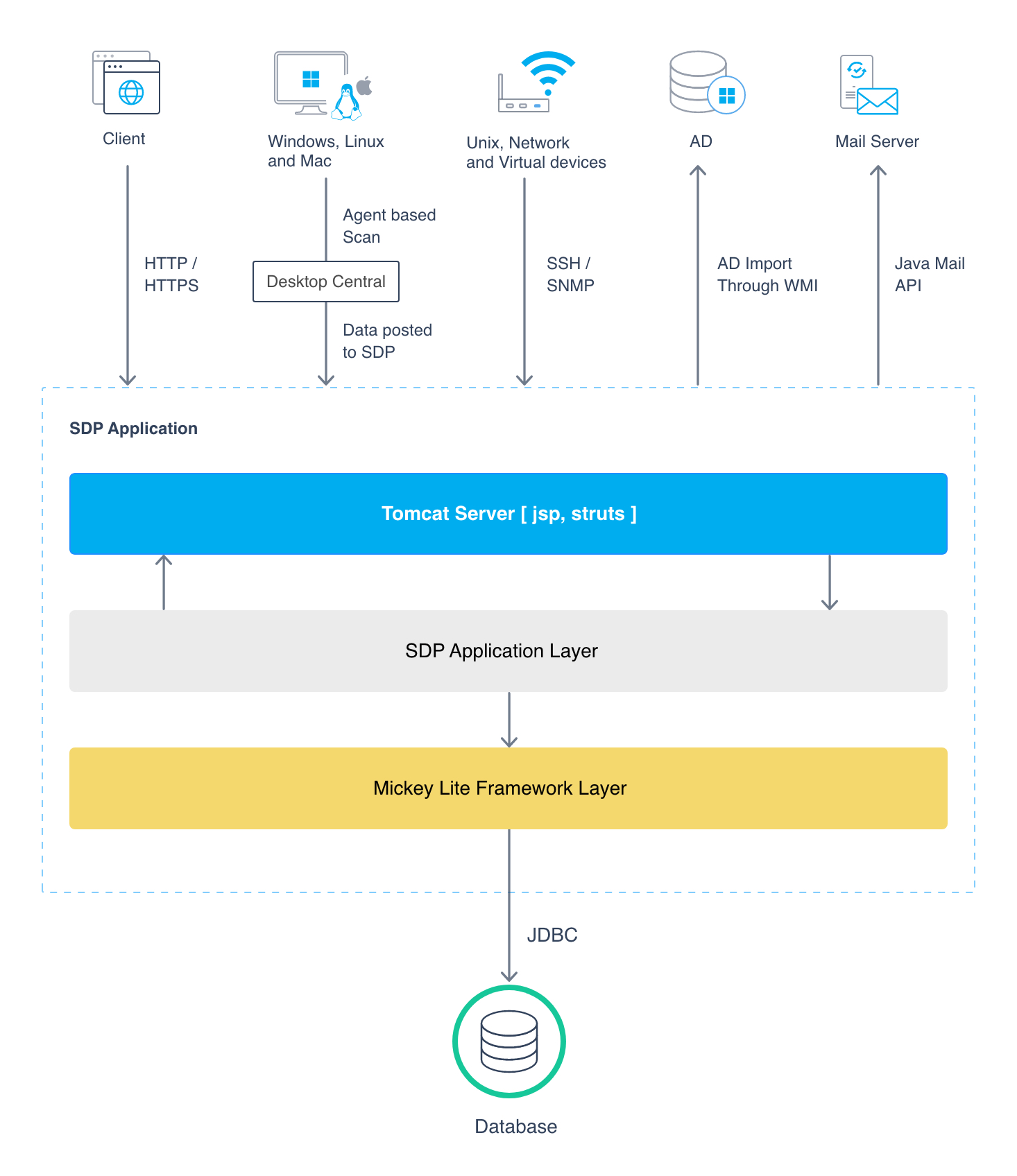

- Diagrama de flujo de datos.

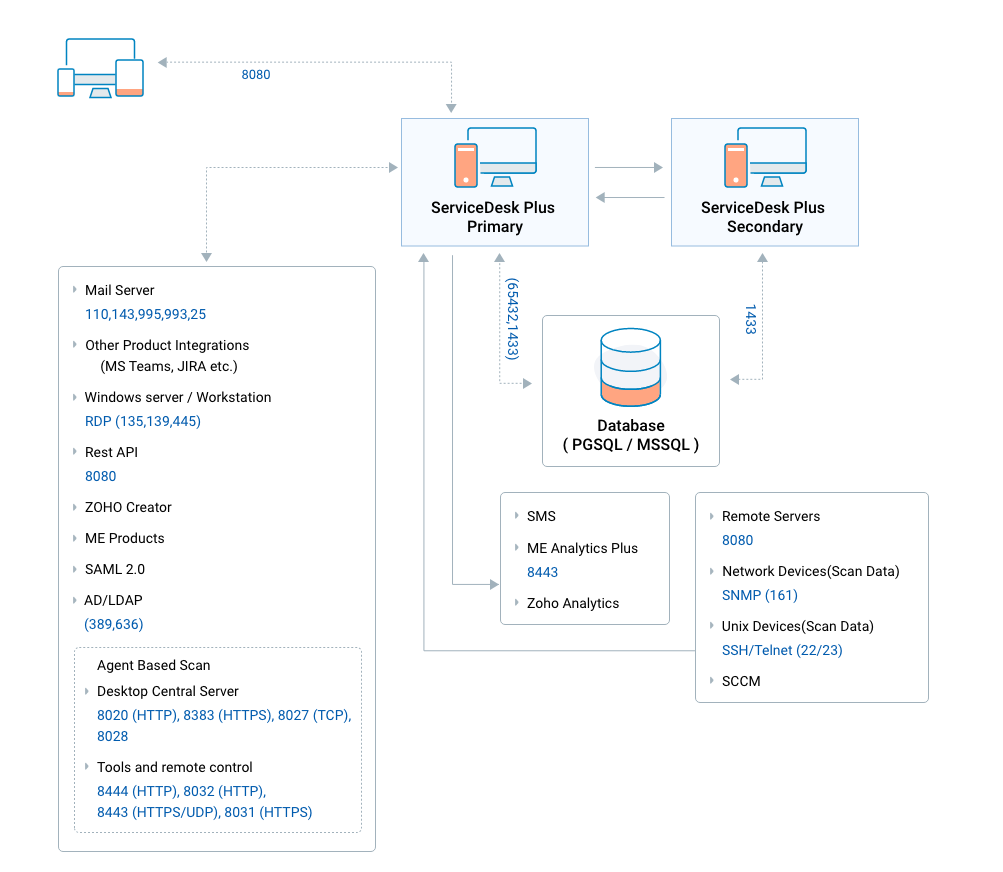

- La transmisión de datos entre el servidor de ServiceDesk Plus y la base de datos MSSQL se realiza mediante SSL.

- Comunicación entre ServiceDesk Plus y Desktop Central: ServiceDesk Plus requiere la instalación de Desktop Central de ManageEngine para el análisis de equipos Windows, Linux y macOS. Desktop Central permite la implementación de agentes que pueden conectarse al servidor. La transmisión de datos entre el servidor de ServiceDesk Plus y Desktop Central se realiza a través de SSL con autenticación basada en clave. Cualquier transferencia de datos desde la aplicación del agente al servidor se realiza mediante un protocolo de cifrado seguro, HTTPS.

- Comunicación entre ServiceDesk Plus y los servidores remotos: La transmisión de datos entre ServiceDesk Plus y los servidores remotos se realiza a través de SSL con autenticación basada en claves. El servidor remoto sólo acepta conexiones desde el servidor de ServiceDesk Plus. El servidor remoto envía los datos como un archivo ZIP al servidor de ServiceDesk Plus, que comprueba el archivo ZIP para detectar la vulnerabilidad Zip Slip antes de procesar el archivo.

- Comunicación entre el servidor de ServiceDesk Plus y las aplicaciones móviles: La transmisión de datos entre ServiceDesk Plus y las aplicaciones móviles se realiza mediante SSL. Las aplicaciones móviles se conectan al servidor de ServiceDesk Plus mediante un token de autentificación.

- Comunicación entre ServiceDesk Plus y otros productos integrados de ManageEngine: La transmisión de datos entre ServiceDesk Plus y el servidor remoto se produce a través de SSL. Los productos ManageEngine se conectan al servidor de ServiceDesk Plus mediante un token de autentificación.

Almacenamiento de datos con cifrado

- ServiceDesk Plus está diseñado como una aplicación web con un servidor web para la lógica del negocio y un RDBMS para el almacenamiento de datos.

- Los datos cifrados de los campos adicionales se envían al RDBMS para su almacenamiento mediante consultas SQL.

Validación de entradas de GUI de la web

- ServiceDesk Plus valida todas las entradas en la GUI. Se filtra el uso de caracteres especiales y el código HTML, y la aplicación está protegida contra ataques comunes como la inyección de SQL, el cross-site scripting (XSS) y el desbordamiento del búfer

Medidas de control de acceso

Control de acceso a los datos

- Todo el acceso a los datos en ServiceDesk Plus está sujeto al mecanismo de control de acceso basado en roles.

Pistas de auditoría

- En ServiceDesk Plus, se pueden establecer alertas y notificaciones para varios eventos, como el acceso, la modificación, la eliminación o el cambio de permisos.

- El módulo de auditoría registra todas las acciones de los usuarios.

- En la base de datos se almacena la información de auditoría, que contiene detalles como la operación realizada, la persona responsable de la misma y la hora y el lugar de la acción.

Funciones de deducción

- ServiceDesk Plus tiene la función de detectar los siguientes ataques:

- Ataques de fuerza bruta

- Solicitudes maliciosas y ataques DoS

Mecanismo de disponibilidad

Servidor failover

- El acceso constante a la herramienta de la mesa de servicio es crucial para mantener los servicios de TI sin interrupciones. Un fallo inesperado del hardware o del software puede provocar un tiempo de inactividad en el servicio de atención al cliente, lo que podría tener un gran impacto en el negocio. La función de Servicio Fail Over de ServiceDesk Plus resuelve este problema y garantiza que la aplicación esté disponible incluso durante un fallo de software o hardware.

- En cualquier momento, los datos tanto en el servidor principal como en el secundario estarán sincronizados entre sí. La replicación de datos ocurre a través de un canal seguro y encriptado.

Acceso sin conexión

- ServiceDesk Plus facilita la exportación segura de los informes como archivos protegidos por contraseña para el acceso sin conexión. La contraseña se almacena de forma segura en el servidor de la base de datos.

Acceso móvil

- Las aplicaciones nativas de ServiceDesk Plus para iOS y Android permiten un acceso rápido y un uso sencillo del servicio de mesa de servicio desde cualquier lugar sin comprometer la seguridad de los datos.

Recuperación de desastres

Opción de copias de seguridad

- ServiceDesk Plus ofrece una opción de copias de seguridad de la base de datos, así como copias de seguridad periódicas a través de tareas programadas.

- Todos los datos sensibles, como la información personal en el archivo de copia de seguridad, se almacenan de forma cifrada en un archivo ZIP dentro o debajo del directorio de destino configurado por el administrador.

Fallo y recuperación del sistema

- En caso de que un desastre provoque una pérdida de datos, los usuarios pueden realizar rápidamente una nueva instalación de la misma v versión de ServiceDesk Plus y restaurar los datos respaldados en la base de datos.

Configuraciones de seguridad

Cómo activar la transmisión segura de datos

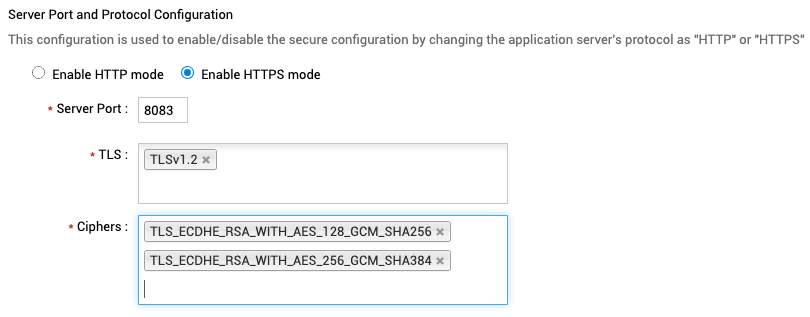

- Configure HTTPS enAdmin > General > Security Settings para evitar ataques de tipo man-in-the-middle.

- Compre y aplique un certificado SSL auténtico en Admin > General > Security Settings.

- Aplique el protocolo y los cifrados TLS recomendados.

- ServiceDesk Plus está libre de las siguientes vulnerabilidades SSL después de aplicar TLS y cifrados robustos:

- Sweet32 (CVE-2016-2183)

- BEAST (CVE-2011-3389)

Cómo configurar las cabeceras de respuesta de seguridad

La política de seguridad de contenidos (CSP) es una capa de seguridad añadida que ayuda a detectar y mitigar ciertos tipos de ataques, como los ataques XSS y de inyección de datos.

Valor recomendado:

default-src 'unsafe-inline' 'unsafe-eval' <protocol>:// <server-name>: <port> data:

https://salesiq.zoho.com https://js.zohostatic.com https://css.zohostatic.com

https://salesiq.zohopublic.com https://img.zohostatic.com https://www.manageengine.com

https://manageengine.com https://connect.zoho.com https://www.youtube.com

https://www.youtube.com/iframe_api https://s.ytimg.com ws://vts.zohopublic.com

Nota: Actualice los datos del servidor en rojo antes de actualizar los datos de la cabecera.

CSP le permite controlar tanto los scripts internos como los externos, que pueden suponer una amenaza para la seguridad de su sitio web. En caso de ataque, los scripts serán bloqueados por CSP.

HTTP Strict-Transport-Security es una cabecera de respuesta (a menudo abreviada como HSTS) que permite a los navegadores acceder a los sitios web sólo mediante HTTPS en lugar de HTTP.

Valor recomendado:

max-age=10368000 includesubdomains preload

Al configurar esta cabecera, ServiceDesk Plus se libra de la vulnerabilidad TLS estricta, así como de la CWE-523. Las cabeceras HSTS sólo son válidas en las conexiones HTTPS, lo que garantiza que no se reciba tráfico HTTP sin cifrar. Combinado con la precarga, HSTS también mejora el tiempo de carga de las páginas al eliminar los redireccionamientos del servidor de HTTP a HTTPS.

Cache-Control contiene directivas (instrucciones) para el almacenamiento en caché tanto en las solicitudes como en las respuestas.

Valor recomendado

public no-cache max-age=0 proxy-revalidate

Ventajas de configurar esta cabecera:

- Minimiza el ancho de banda reduciendo el número de saltos de red necesarios para satisfacer una solicitud.

- Reduce la latencia al satisfacer las solicitudes más cercanas al cliente.

- Reduce la carga del servidor permitiendo que las cachés sirvan las solicitudes.

- Aumentar la robustez permitiendo que las cachés sirvan contenidos, incluso si el servidor de origen no está disponible.

X-Content-Type-Options se utiliza para proteger contra las vulnerabilidades de MIME sniffing, que se producen cuando un sitio web permite a los usuarios cargar contenido malicioso, creando una oportunidad para que el XSS comprometa la integridad del sitio web.

Valor recomendado:

nosniff

Al configurar esta cabecera, ServiceDesk Plus se libra de las vulnerabilidades de sniffing de contenido.

X-Frame-Options se puede utilizar para indicar si se debe permitir a un navegador renderizar una página en un <frame>, <iframe>, <embed> u <object>. Los sitios pueden utilizar esto para evitar los ataques de clickjacking garantizando que su contenido no esté incrustado en otros sitios.

Valor recomendado:

SAMEORIGIN

Al configurar esta cabecera de respuesta de seguridad, ServiceDesk Plus se libra de vulnerabilidades de clickjacking.

X-XSS-Protection está diseñado para activar el filtro XSS integrado en los navegadores web modernos.

Valor recomendado:

1;mode=block

Al configurar esta cabecera, ServiceDesk Plus se libra de vulnerabilidades XSS reflejadas.

Access-Control-Allow-Origin indica si la respuesta puede ser compartida solicitando el código del origen dado.

Valor recomendado:

https://www.zoho.com,https://www.google.com

La cabecera HTTP Referrer-Policy controla cuánta información de referencia (enviada a través de la cabecera Referrer) debe incluirse en las solicitudes.

Valor recomendado:

same-origin

La cabecera Expect-CT permite a los sitios elegir la notificación y la aplicación de los requisitos de transparencia de los certificados para evitar el uso de certificados mal emitidos para ese sitio.

Valor recomendado:

enforce,max-age=300

Cómo evitar los ataques de fuerza bruta

Un ataque de fuerza bruta utiliza el método de ensayo y error para adivinar la información de inicio de sesión o las claves de cifrado, o para encontrar una página web oculta. Los hackers trabajan con todas las combinaciones posibles con la esperanza de adivinar la información correctamente.

Solución: Habilite la configuración de seguridad del umbral de bloqueo de la cuenta y la duración en Admin > General > Security Settings > Advanced.

Cómo desactivar los inicios de sesión simultáneos de los usuarios

Los inicios de sesión simultáneos pueden hacer que personal ilegítimo utilice credenciales válidas para autenticar el acceso a la red. Esto podría causar múltiples problemas de seguridad en la organización, como el uso indebido de la información personal y los recursos del usuario legítimo para realizar acciones no autorizadas.

Solución: Habilite la configuración de seguridad Desactivar inicios de sesión simultáneos en Admin > General > Security Settings.

Cómo activar la transmisión cifrada de contraseñas

Las contraseñas en texto claro son un grave riesgo para la seguridad. No hay ningún escenario en el que sea posible transmitir dichas contraseñas sin riesgos.

Solución: Abra el archivo product-config.xml y habilite el cifrado de la contraseña cambiando el valor de la configuración a "true". Debe reiniciar ServiceDesk Plus para aplicar esta configuración.

<configuration name="user.password.encrypt" value="true"/>

Cómo desactivar la función "Keep me signed in" (Mantener mi sesión iniciada).

La funcionalidad "Keep me signed in" disminuye la seguridad de una aplicación e idealmente debería evitarse, porque al seleccionar "Remember me" se almacena permanentemente un token de sesión, que un hacker podría encontrar y utilizar para acceder a la aplicación.

Solución: Desactive la función "Keep me signed in" en Admin > General > Security Settings.

Cómo solucionar el problema de seguridad de Enumeración de dominios (CVE-2018-7248)

Los usuarios no autentificados pueden validar las cuentas de usuario del dominio enviando una solicitud que contenga el nombre de usuario a un endpoint de la API, que luego devuelve el dominio de inicio de sesión del usuario si la cuenta existe.

Solución: Desactive el desplegable Enable Domain durante la configuración de seguridad de inicio de sesión en Admin > General > Security Settings > Advanced.

Cómo evitar el uso de URL no autentificadas

Por lo general, se genera una URL sin necesidad de iniciar sesión para cargar los detalles de los activos en ServiceDesk Plus. Se recomienda desactivar esta URL en los siguientes casos:

- La gestión de activos no se utiliza en ServiceDesk Plus.

- El análisis basado en scripts no se utiliza en ServiceDesk Plus.

- ServiceDesk Plus no está integrado con Desktop Central.

- ServiceDesk Plus está configurado para que se pueda acceder a él a través de

- Internet (versión en la nube).

Para desactivar esta URL, active la configuración de seguridad Stop (Detener) la carga de XML analizados a través de una URL que no sea de inicio de sesión en Admin > General > Security Settings.

Para las aprobaciones se proporciona una URL que no sea de inicio de sesión. Se recomienda habilitar el inicio de sesión para todas las URL de aprobación que no sean de inicio de sesión.

Para habilitar el inicio de sesión, haga clic en Allow (Permitir) acciones de aprobación sólo a los usuarios que hayan iniciado sesión en Admin > Self-Service Portal Settings.

Cómo desactivar la opción de copiar y pegar en los campos de entrada de contraseña

Para deshabilitar la opción de copiar y pegar, active la configuración de seguridad Disable (Desactivar) pegar para campos de contraseña en Admin > General > Security Settings.

Cómo eliminar los métodos HTTP vulnerables

Se han identificado algunos métodos HTTP como vulnerables y, por lo tanto, se pueden desactivar en ServiceDesk Plus.

Solución: Siga los siguientes pasos para desactivar los métodos HTTP vulnerables.

Paso 1: Ejecute la siguiente consulta de actualización en la consola de consulta de la base de datos. update GlobalConfig SET PARAMVALUE = 'OPTIONS,TRACE' where PARAMETER = 'DISABLED_HTTP_METHODS';

Paso 2: Reinicie el servidor de aplicaciones.

Cómo evitar el problema de seguridad Logjam (CVE-2015-4000)

Descripción de la vulnerabilidad: : Fuerza de grupo insuficiente de Diffi-Helmen 1024 bits o 83875 - Módulo Diffie-Hellman de SSL/TLS <= 1024 Bits

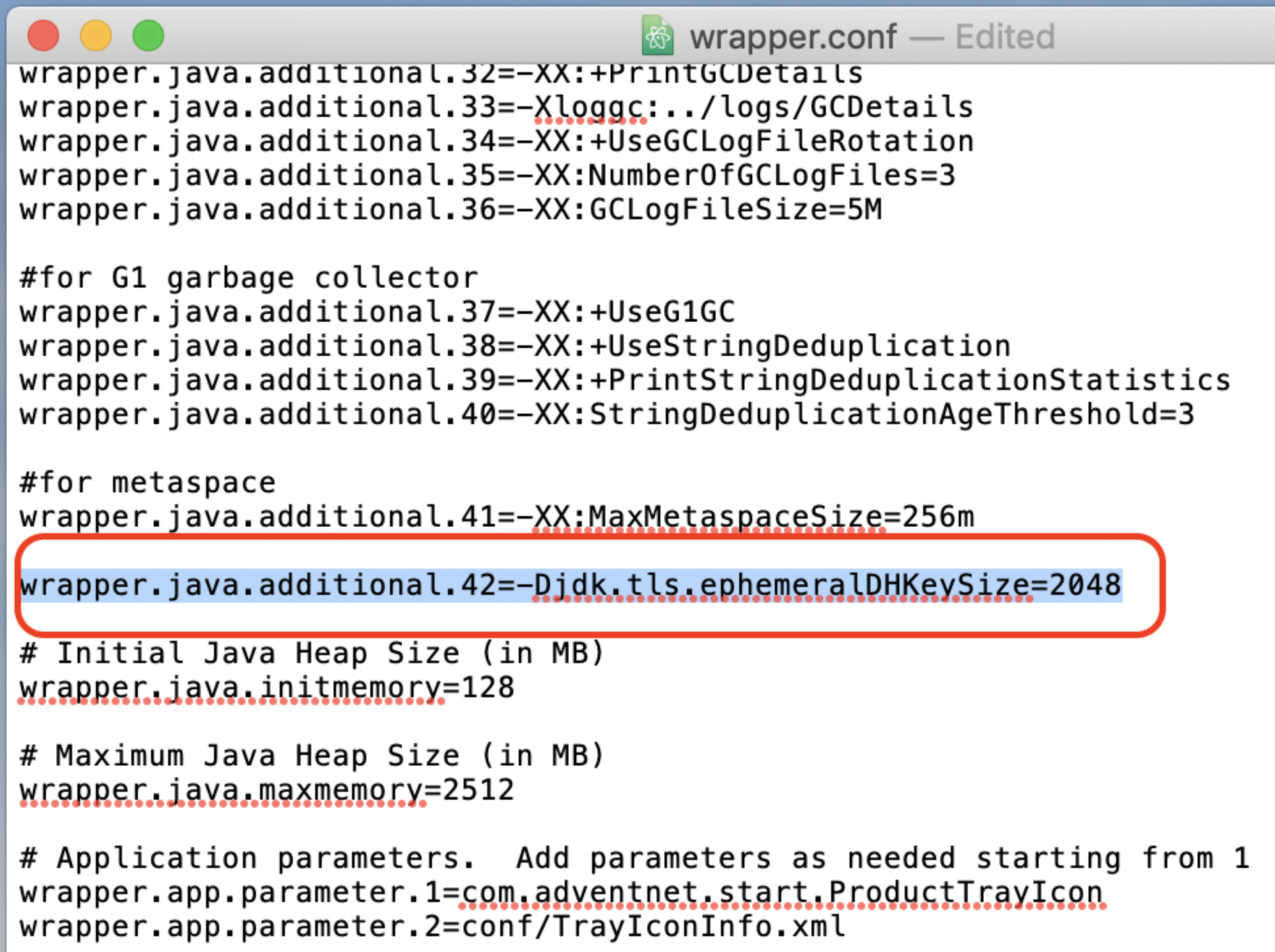

Configure Java para utilizar un grupo Diffie-Hellman de 2048 bits. Establezca jdk.tls.ephemeralDHKeySize en "2048" en los parámetros JVM (por ejemplo, -Djdk.tls.ephemeralDHKeySize=2048).

Siga los pasos siguientes para configurar el parámetro JVM.

Paso 1: Abra el archivo wrapper.conf, que está disponible en el directorio \conf.

Paso 2: Añada la línea marcada de la siguiente captura de pantalla al archivo wrapper.conf.

Cómo prevenir un ataque BREACH (CVE-2013-3587)

Para evitar un ataque BREACH, active la configuración de seguridad Desactivar compresión HTTP en Admin > General > Security Settings.

Cómo restablecer las contraseñas por defecto

Se recomienda restablecer la contraseña por defecto en estas áreas:

- Contraseña del usuario de la cuenta de administrador

- Contraseña del usuario de la cuenta de invitado

- Contraseña del archivo de copia de seguridad

Solución: Reinicie las cuentas de usuario incluidas utilizando la opción de cambio de contraseña (Change Password). Reinicie la contraseña de las copias de seguridad en Admin > General > Backup Scheduling.

Cómo restablecer la contraseña de usuario común

En ServiceDesk Plus, todos los usuarios recién importados tendrán una contraseña común que podrán utilizar para acceder a las cuentas de los demás.

Solución: Seleccione la configuración de seguridad de Forzar el restablecimiento de la contraseña en el primer inicio de sesión para restablecer la contraseña de todos los nuevos usuarios. Esta función está disponible en Admin > General > Security Settings > Password Policy.

Cómo activar la protección por contraseña de los archivos adjuntos

Cuando se configuran varias instancias de la mesa de ayuda en ServiceDesk Plus, los archivos adjuntos de todas las instancias se almacenan en el servidor de ServiceDesk Plus. Esto permite a los usuarios de todas las instancias acceder a estos archivos. Para prevenir esto, active la protección por contraseña de los archivos adjuntos.

Solución: Seleccione la configuración de Habilitar protección con contraseña para todos los archivos adjuntos en Admin > General > Security Settings.

Cómo habilitar una contraseña para todos los archivos de informes exportados

El envío de informes a usuarios no autorizados conlleva problemas de seguridad; la activación de la protección por contraseña de los archivos adjuntos a los informes ayuda a evitarlo.

Solución: Seleccione la configuración de Habilitar contraseña de protección de archivos en Admin > General > Privacy Settings.

Cómo reforzar la política de contraseñas de los usuarios

Una política de contraseñas es un conjunto de reglas diseñadas para mejorar la seguridad de ServiceDesk Plus, animando a los usuarios a emplear contraseñas seguras y a utilizarlas correctamente.

Solución: Habilite la función de política de contraseñas en Admin > General > Security Settings > Password Policy.

Cómo activar los atributos Secure y HttpOnly para las cookies sensibles

ServiceDesk Plus viene con atributos de cookies Secure y HttpOnly para todas las cookies que contienen información sensible.

Vulnerabilidad de secuestro de sesión

Un hacker puede lanzar ataques sobre las sesiones activas y secuestrarlas. Por lo tanto, es obligatorio establecer tiempos de expiración para cada sesión. Una caducidad de sesión insuficiente por parte de ServiceDesk Plus aumenta la exposición a otros ataques basados en la sesión. Para evitarlo, configure el tiempo de espera de la sesión (Session Timeout) en Admin > General > Security Settings.

ServiceDesk Plus está libre de los siguientes problemas de seguridad:

- Fijación de la sesión

- Inyección SQL

- Autenticación rota

- Exposición de datos sensibles

- Inyección de entidades externas XML

- Control de acceso roto

- Deserialización insegura

- Autocompletar activado para todos los campos de contraseña

- Inclusión de archivos locales

- Inclusión de archivos remotos

- Escalamiento de privilegios

- Información sensible impresa en los archivos de log

- Evasión de las restricciones de acceso a través de la spoof (suplantación) de origen

- Ataque de robo de datos del portapapeles

- Ejecución remota de código (RCE)

- Se informa de un ataque de denegación del servicio (DoS) en la biblioteca Apache Commons FileUpload (CVE-2014-0050 y CVE-2016-3092)

- Vulnerabilidad RCE de Apache Commons FileUpload (CVE-2016-1000031)

- Vulnerabilidad RCE de Apache Struts descubierta por Semmle (CVE-2018-11776)

- Vulnerabilidad ClassLoader en Apache Struts 1.1 (CVE-2014-0114)

- Vulnerabilidades en el marco de validación de Apache Struts (CVE-2016-1182, CVE-2016-1181, CVE-2015-0899 y CVE-2012-1007)

- Vulnerabilidad Zip Slip

- Vulnerabilidades en el método TRACE

- Múltiples vulnerabilidades en el marco jQuery (CVE-2016-7103 y CVE-2015-9251)

- Inyección de cabeceras de host (CWE-644)

- Inyección de cabeceras HTTP

- Múltiples vulnerabilidades en el marco DOMPurify

- Múltiples vulnerabilidades en el marco Bootstrap (CVE-2019-8331, CVE-2018-14041, CVE-2018-14040, CVE-2018-14042 y CVE-2018-20677)

- Vulnerabilidad DoS de expresión regular en momento JS incluido (2.11.0) (CVE-2016-4055)

- Múltiples vulnerabilidades en el marco Handlebars (v4.5.7)

- Cookies con una ruta demasiada amplia

- Módulo Moment (antes de 2.19.3) para DoS de expresión regular de Node.js a través de un hilo de fecha diseñada (CVE-2017-18214)

El servidor Tomcat incluido (9.0.34) está libre de los siguientes problemas de seguridad:

- Vulnerabilidades RCE de Tomcat (CVE-2017-12615, CVE-2017-12617 y CVE-2019-0232)

- Vulnerabilidad DoS de Slowloris (CVE-2012-5568)

- Vulnerabilidad RCE de Apache Struts Jakarta (CVE-2017-5638)

- Vulnerabilidad del número de inodo ETag (CVE-2003-1418)

- Vulnerabilidad de Ghostcat (CVE-2020-1938)

- Contrabando de solicitudes HTTP (CVE-2020-1935 y CVE-2019-17569)

- Ataque RCE (CVE-2020-9484)

El servidor Postgres incluido (10.12) está libre de las siguientes vulnerabilidades:

- CVE-2017-12172: Los scripts de inicio permiten al administrador de la base de datos modificar los archivos propiedad de la raíz

- CVE-2017-15098: Divulgación de memoria en funciones JSON

- CVE-2017-15099: INSERT ... ON CONFLICT DO UPDATE no logra aplicar los privilegios de SELECT

Posible vulnerabilidad RCE

Las siguientes funciones de ServiceDesk Plus permiten a los usuarios ejecutar comandos del sistema operativo para satisfacer la demanda de los usuarios y, por lo tanto, no se consideran problemas de seguridad.

- Menú Personalizado de Solicitudes

- Disparador personalizado de solicitudes

- Disparador personalizado

- Funciones personalizadas

- Horarios personalizados

Sugerencias para proteger aún más estas funciones:

- Evite comprometer la seguridad de la cuenta de administrador mediante la configuración de una contraseña robusta.

- No comparta las credenciales de administrador.

- Habilite el OTP al guardar las configuraciones del administrador.

Posibles vulnerabilidades XSS en la personalización de páginas web

Las siguientes funciones de ServiceDesk Plus permiten a los usuarios ejecutar contenido HTML, lo que podría permitir que los contenidos HTML vulnerables se cuelen en la página de personalización.

- Personalización del portal de autoservicio

- Scripts de página

- Personalización del portal ESM

- Personalizar la página de inicio de sesión

Soluciones para superar esta vulnerabilidad:

- Evite comprometer la seguridad de la cuenta de administrador mediante la configuración de una contraseña robusta.

- No comparta las credenciales de administrador.

- Habilite el OTP al guardar las configuraciones del administrador.

Si tiene alguna pregunta, no dude en escribirnos a servicedeskplus.