W usłudze Active Directory (AD) tożsamość użytkowników jest weryfikowana poprzez dopasowanie kombinacji nazwy użytkownika i hasła oraz za pomocą informacji znanych tylko AD oraz użytkownikowi. Jeżeli użytkownicy zapomną hasła, nie mogą uzyskać dostępu do zasobów wewnętrznych, chyba że do systemu zostały wprowadzone wystarczające informacje uzupełniające (tj. stare hasła, pytania bezpieczeństwa), czyli funkcjonować musi rozwiązanie do odzyskiwania hasła.

Administrator systemu może zresetować hasło do konta użytkownika za pomocą kliknięcia przycisku, nawet bez starego hasła. Jest to definiowane jako zdarzenie kluczowe, które musi być stale monitorowane, aby udaremnić wysiłki osób, które mogą próbować uzyskać dostęp do konta administratora na poziomie domeny.

W systemie Windows wszystkie próby resetowania hasła są rejestrowane w dzienniku zabezpieczeń z identyfikatorem ID 4724. Dowiedz się więcej na temat zdarzenia z identyfikatorem ID 4724 i sprawdź, jak narzędzie ADAudit Plus pomaga w monitorowaniu tych i innych potencjalnych prób nieuczciwej aktywności.

Wykonanie niżej opisanych czynności pozwala za pomocą narzędzi natywnych odkryć, kto zresetował hasło do konta użytkownika w usłudze Active Directory.

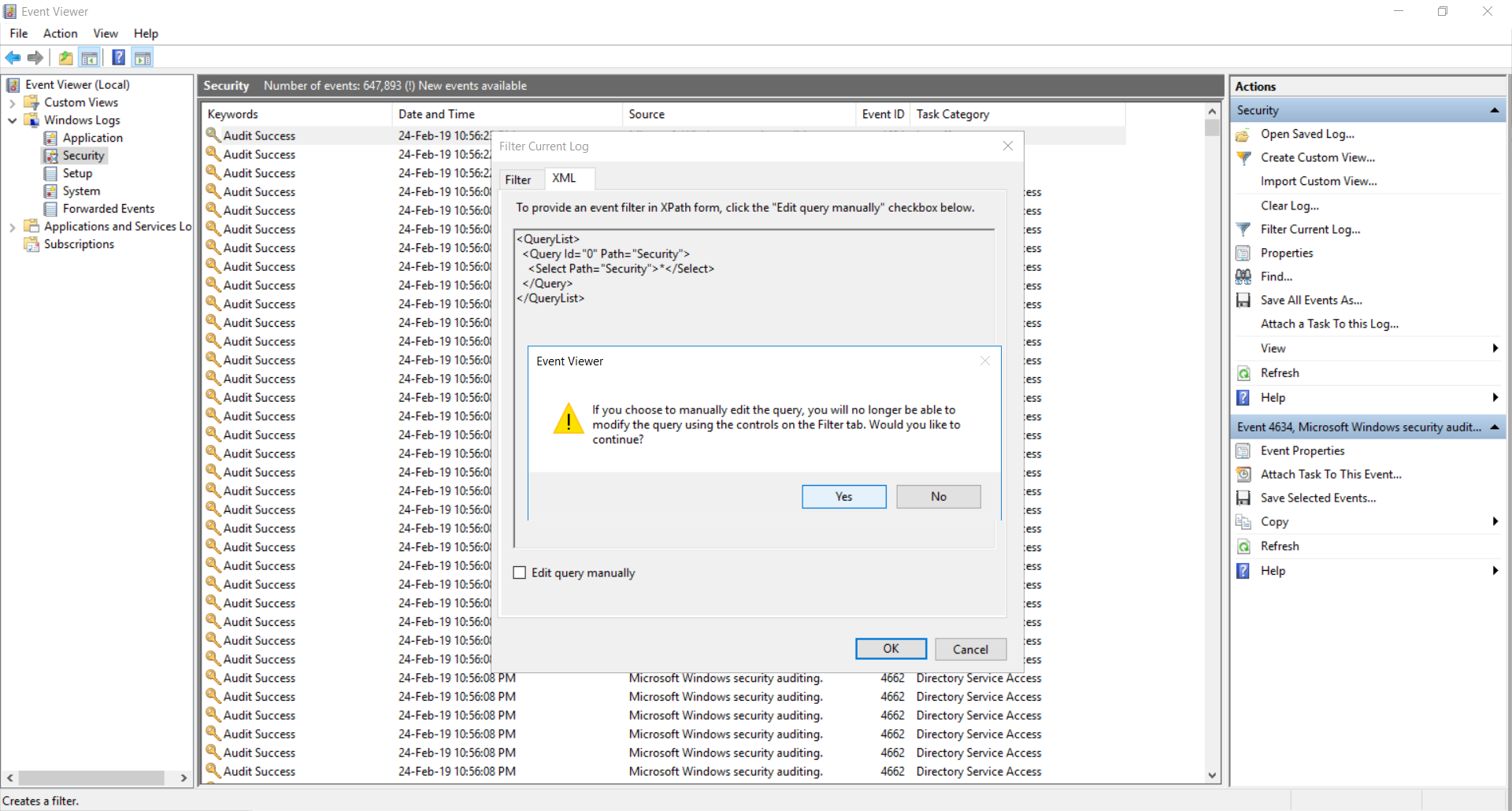

Przejdź do obszaru Windows Event Viewer → Windows Logs → Security.

W obszarze Actions w prawym panelu wybierz opcję Filter Current Log... i przełącz na zakładkę XML. Zaznacz pole Edit query manually i kliknij Yes.

Ilustracja 1. Filtrowanie dziennika zabezpieczeń za pomocą kwerendy niestandardowej

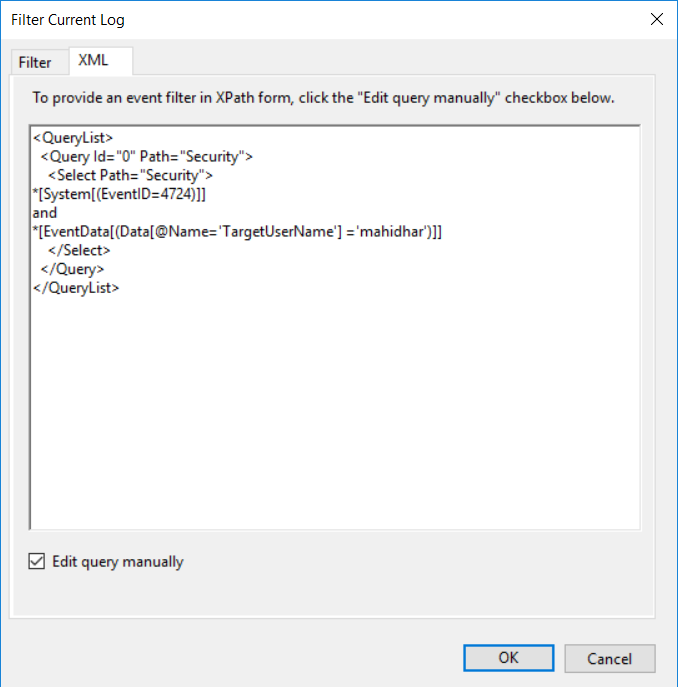

Ilustracja 2. Ręczna edycja kwerendy niestandardowej

Pozwala ręcznie wprowadzić kwerendę niestandardową.

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">

*[System[(EventID=4724)]] and *[EventData[(Data[@Name='TargetUserName'] ='NAME_OF_THE_USER_WHO'S_PASSWORD_WAS_RESET)]]

</Select>

</Query>

</QueryList>

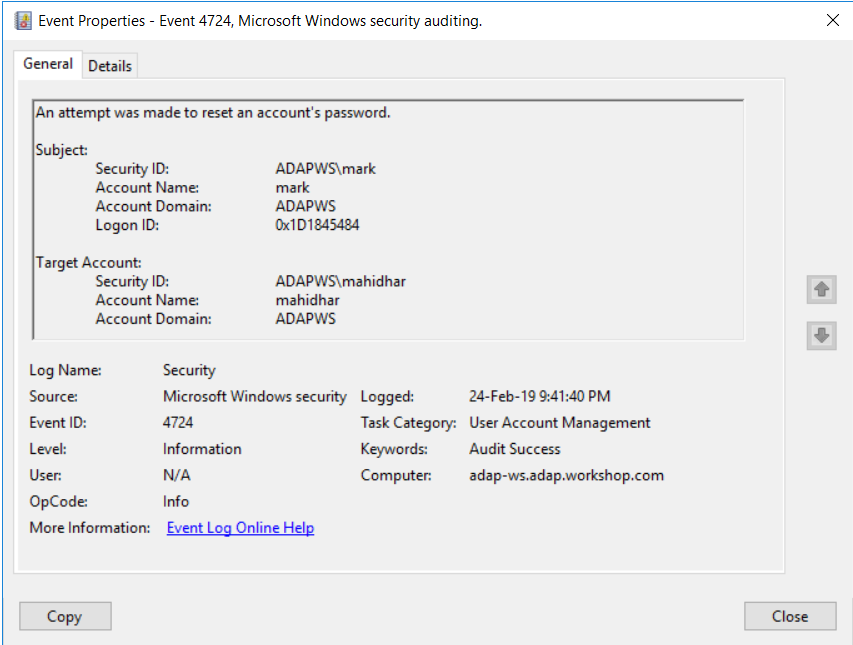

Ilustracja 3. Identyfikator zdarzenia ID 4724 — podjęto próbę zresetowania hasła do konta

Jak widać powyżej, Account Name dotyczy użytkownika, który zresetował hasło.

Jeżeli w środowisku znajduje się wiele kontrolerów domen (DC), należy przeanalizować wszystkie dzienniki zabezpieczeń DC, aby upewnić się, że nic nie pominięto, gdyż szczegółowe informacje w podglądzie zdarzeń nie zostały powielone w kontrolerach DC. Robienie zdjęcia, na którym wyświetlane są wszystkie działania wykonywane na konkretnym koncie za pomocą narzędzi natywnych jest procesem złożonym i czasochłonnym. Lepszą opcją jest wyświetlenie wstępnie zdefiniowanych raportów oraz wyeksportowanie tej informacji albo pobranie powiadomień SMS lub e-mail, które mogą być łatwo zdobyte za pomocą ADAudit Plus.

Zobacz, jak narzędzie ADAudit Plus może Ci pomóc skutecznie śledzić proces logowania i wylogowywania użytkowników oraz aktywność na serwerze plików, poddawać inspekcji użytkowników oraz grupy AD i nie tylko. Pobierz bezpłatną, 30-dniową wersję próbną albo już dziś sprawdź ADAudit Plus za pomocą bezpłatnej wersji demonstracyjnej.