FIDO2 to otwarty standard uwierzytelniania opracowany przez FIDO Alliance, który oferuje podwyższony poziom bezpieczeństwa oparty na kryptografii kluczy publicznych. Używa wbudowanych uwierzytelniaczy na urządzeniach lub kluczy zabezpieczających do bezpiecznego logowania użytkowników na stronach internetowych. ADSelfService Plus wykorzystuje interfejs WebAuthn API do uwierzytelniania kluczy FIDO, aby zapewnić bezpieczny dostęp do chronionych zasobów sieciowych.

Klucze FIDO oferują wysoki poziom bezpieczeństwa, odporny na phishing.

ADSelfService Plus obecnie oferuje uwierzytelnianie kluczy FIDO dla zasobów chronionych przez uwierzytelnianie MFA w przeglądarkach, takich jak

Uwaga: Ten uwierzytelniacz obecnie nie obsługuje MFA dla logowania VPN i maszyn, a także resetowania haseł i odblokowywania kont za pośrednictwem aplikacji mobilnej ADSelfService Plus lub ekranu logowania GUI systemów Windows, macOS lub Linux.

Informacje zawarte na tej stronie pomogą Ci zrozumieć i skonfigurować klucze FIDO z ADSelfService Plus:

ADSelfService Plus obsługuje uwierzytelnianie FIDO z wykorzystaniem uwierzytelniaczy platformowych i uwierzytelniaczy roamingowych. Mogą to być klucze FIDO związane z jednym urządzeniem lub wieloma urządzeniami.

Te uwierzytelnicze są wbudowane w urządzenie i używane przez platformę (system operacyjny) do weryfikacji tożsamości użytkownika. Przykłady to Windows Hello, Android Biometrics oraz Apple Touch ID/Face ID. Dzięki ADSelfService Plus użytkownicy mogą korzystać z tych uwierzytelniaczy w celu weryfikacji swojej tożsamości w celu uzyskania dostępu do chronionych zasobów.

Uwierzytelnicze platformy mogą być związane z urządzeniem lub synchronizowane między wieloma urządzeniami za pomocą chmury dostawcy.

Roamingowe klucze to przenośne klucze zabezpieczające zgodne z FIDO2, takie jak Yubikey, klucze Google Titan itp., lub uwierzytelnicze na smartfonach, które nie są używane do uzyskania dostępu do ADSelfService Plus.

Autentykatory roamingowe mogą być używane do weryfikacji tożsamości użytkownika na dowolnym urządzeniu.

Uwierzytelnianie między urządzeniami (CDA) pozwala na użycie roamingowego klucza dostępu na jednym urządzeniu do uwierzytelnienia na innym urządzeniu. Na przykład, możesz użyć roamingowego klucza dostępu na swoim telefonie, aby zalogować się do ADSelfService Plus na swoim laptopie.

Uwaga: Klucze zabezpieczeń nie obsługują synchronizacji kluczy dostępu i uwierzytelniania między urządzeniami. Tylko roamingowy smartfon może być używany do CDA.

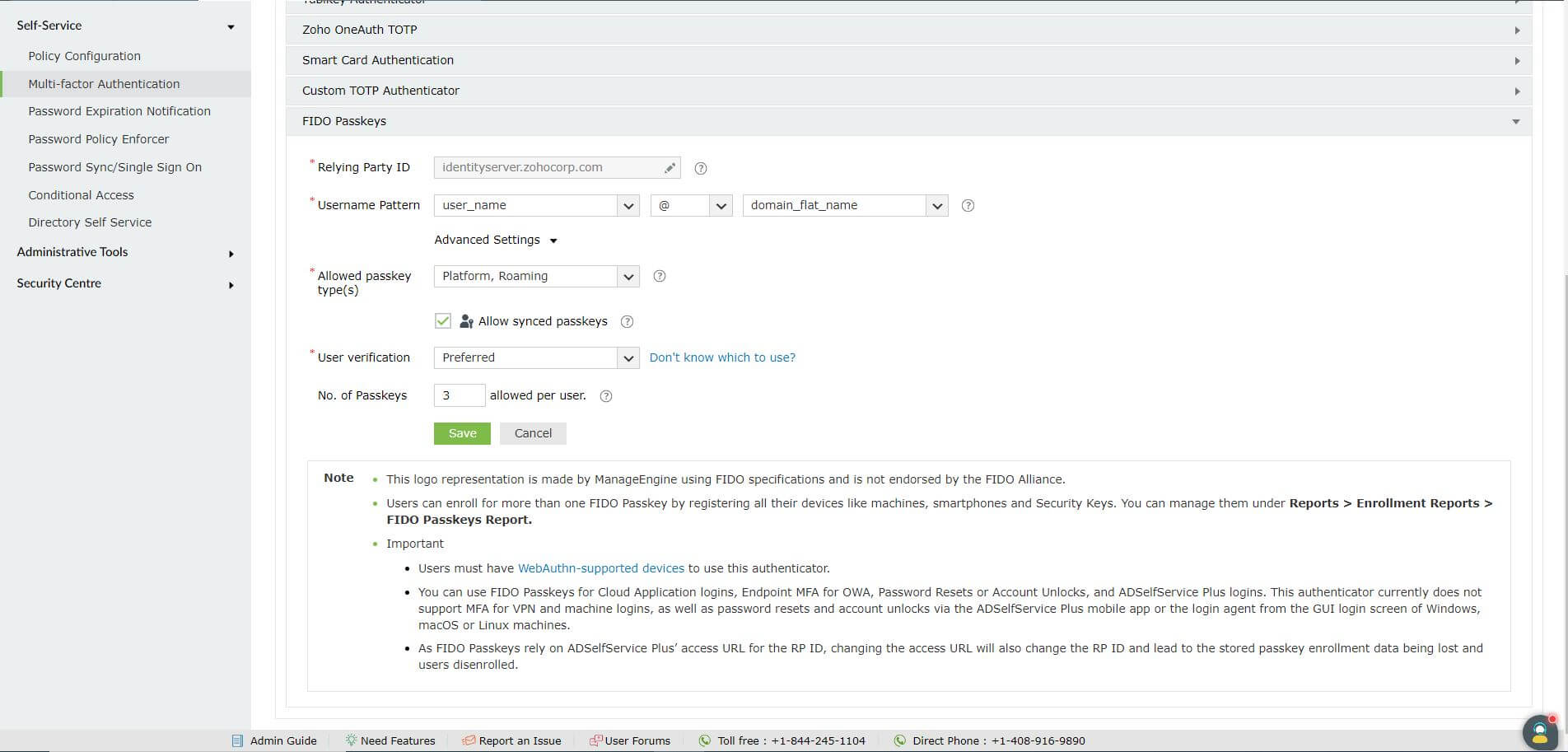

WAŻNA UWAGA: Proszę sfinalizować adres URL dostępu oraz identyfikator zaufanej strony przed włączeniem kluczy FIDO Passkeys.

Proszę upewnić się, że podejmujesz decyzję dotyczącą adresu URL dostępu dla ADSelfService Plus, jeśli twoja organizacja wykorzystuje (lub planuje wykorzystać) rozbudowane, wysoko dostępne lub publiczne wdrożenia ADSelfService Plus, które muszą mieć skonfigurowany adres URL dostępu. Jest to kluczowe, ponieważ identyfikator zaufanej strony (RP ID) dla kluczy FIDO Passkeys opiera się na tych samych informacjach serwera, co adres URL dostępu. Jeśli adres URL dostępu zostanie zmieniony, identyfikator RP FIDO również się zmieni, co spowoduje utratę danych rejestracji i wycofanie wszystkich użytkowników.

Ostrzeżenie zabezpieczeń: Określenie nadrzędnej domeny w identyfikatorze RP pozwala na użycie kluczy FIDO Passkeys na subdomenach tej domeny. Na przykład, jeśli example.com zostanie wybrane jako identyfikator zaufanej strony, klucze FIDO Passkeys zarejestrowane na site1.example.com mogą być również używane na site2.example.com lub site3.example.com.

Aby umożliwić uwierzytelnianie za pomocą kluczy FIDO zarejestrowanych w ADSelfService Plus tylko w tym produkcie, można zdefiniować zakres uwierzytelniania, wskazując adres URL dostępu używany w ADSelfService Plus jako identyfikator RP.

Uwaga: Jeśli zaznaczono Zezwól na synchronizację kluczy, klucze będą mogły synchronizować się z usługą chmurową urządzenia, co umożliwi weryfikację przy użyciu tego samego klucza na rejestrowanym urządzeniu oraz jego synchronizowanych urządzeniach.

Administratorzy mogą odznaczyć pole wyboru Zezwól na synchronizację kluczy FIDO, aby ograniczyć dane rejestracji FIDO tylko do urządzeń należących do organizacji i zapobiec ich udostępnieniu jakimkolwiek usługom chmurowym. Uwierzytelniacz na urządzeniach, które wymagają synchronizacji z chmurą, takich jak urządzenia Apple, nie będzie mógł być zarejestrowany jako klucz FIDO.

Uwaga: Jeśli administratorzy ustawili Weryfikację użytkownika na nowych lub istniejących konfiguracjach na Wymaganą, użytkownicy zostaną poproszeni o podanie dodatkowej weryfikacji użytkownika, takiej jak PIN lub biometryka, po włożeniu ich urządzenia. Nie będą mogli zakończyć uwierzytelnienia MFA i zostaną zablokowani, jeśli na ich urządzeniach nie została skonfigurowana dodatkowa weryfikacja.

Systemy operacyjne i przeglądarki, które obsługują każdy z poniższych typów kluczy dostępu, są następujące:

Uwaga: Proszę upewnić się, że używasz najnowszych wersji przeglądarek, które nie są ściśle wymienione z numerami wersji w poniższych tabelach.

Autoryzatory platformy mogą być używane za pośrednictwem zarejestrowanego urządzenia (klucze dostępu związane z urządzeniem) lub jego zsynchronizowanych urządzeń (klucze dostępu zsynchronizowane).

1. Klucze dostępu związane z urządzeniem:

| Windows 10+ (Windows Hello) | macOS 11+ (Touch ID) | Android 7+ (biometria Androida) | iOS 14.5+ (Face ID) | |

|---|---|---|---|---|

| Google Chrome | Tak (73+) | Tak (70+) | Tak (95+) | Tak (95) |

| Edge | Tak (79+) | Tak | Tak | Tak (95) |

| Safari | N/D | Tak (14+) | N/D | Tak (14.5) |

| Firefox | Tak (66+) | Tak | Tak (68+) | Tak (38) |

2. Zsynchronizowane klucze dostępu

| Windows 10+ (Windows Hello) | macOS 13+ (Touch ID) | Android 9+ (biometria Androida) | iOS 16.5+ (Face ID) | |

|---|---|---|---|---|

| Google Chrome | Nie | Tak (70+) | Tak | Tak |

| Edge | Nie | Nie | Tak | Tak |

| Safari | N/D | Tak (14+) | N/D | Tak |

| Firefox | Nie | Tak | Tak | Tak |

Autoryzatory roamingowe mogą być kluczami zabezpieczeń takimi jak YubiKeys, Google Titan keys itp., lub smartfonami używanymi do uwierzytelniania na wielu urządzeniach (CDA).

1. Klucze zabezpieczeń

| Windows 10+ | macOS 11+ | Linux | Android 7+ | iOS 14.5+ | |

|---|---|---|---|---|---|

| Google Chrome | Tak | Tak | Tak | Tak | Tak |

| Edge | Tak | Tak | Tak | Tak | Tak |

| Safari | N/D | Tak | N/D | N/D | Tak |

| Firefox | Tak | Tak | Tak | Tak | Tak |

2. Uwierzytelnianie między urządzeniami (CDA) dla kluczy dostępu roamingowych

Klient CDA: Klient CDA w procesie uwierzytelniania między urządzeniami to urządzenie, na którym uzyskuje się dostęp do ADSelfService Plus.

Autoryzator CDA: Autoryzator CDA w procesie uwierzytelniania między urządzeniami to urządzenie, na którym użytkownik weryfikuje swoją tożsamość.

Obsługiwane Klienty i Autoryzatory CDA są następujące:

| Windows 10+ (Windows Hello) | macOS 13+ (Touch ID) | Android 9+ (biometria Android) | iOS 17+ (Face ID) | |||||

|---|---|---|---|---|---|---|---|---|

| Wsparcie klienta CDA | Wsparcie autoryzatora CDA | Wsparcie klienta CDA | Wsparcie autoryzatora CDA | Wsparcie klienta CDA | Wsparcie autoryzatora CDA | Wsparcie autoryzatora CDA | Wsparcie autoryzatora CDA | |

| Google Chrome | Tak (108+) | Nie | Tak (70+) | Nie | Nie | Tak | Tak | Tak |

| Edge | Tak (108+) | Nie | Tak | Nie | Nie | Tak | Tak | Tak |

| Safari | N/D | N/D | Tak (14+) | Nie | N/D | N/D | Tak | Tak |

| Firefox | Nie | Nie | Tak | Nie | Nie | Tak | Tak | Tak |

Aby zarejestrować klucze FIDO, użytkownik musi uzyskać dostęp do portalu samoobsługowego, kliknąć Rejestracja > Klucze FIDO i wykonać odpowiednie kroki. Tą samą procedurę należy stosować dla wszystkich urządzeń lub platform, które użytkownik chce zarejestrować jako klucze.

Możesz znaleźć szczegółowe kroki rejestracji tutaj.

Uwaga: Rejestracja kluczy FIDO nie jest możliwa hurtowo przez import danych z pliku CSV lub zewnętrznej bazy danych ani za pośrednictwem skryptu logowania.

Rejestracja kluczy FIDO nie jest możliwa z panelu aplikacji AD360. Użytkownicy będą musieli uzyskać bezpośredni dostęp do adresu URL ADSelfService Plus, aby zarejestrować klucze FIDO.

Autoryzatory platformy: Autoryzatory platformy (Wbudowane klucze urządzenia) mogą być używane do MFA tylko na zarejestrowanym urządzeniu. Jeśli użytkownik spróbuje się uwierzytelnić środkiem autoryzującym platformy na niezarejestrowanym urządzeniu, MFA zakończy się niepowodzeniem i użytkownik nie będzie mógł uzyskać dostępu do zasobu, chyba że kody zapasowe są włączone w twojej organizacji i posiadają kody zapasowe dla swojego konta.

Zsynchronizowane klucze: Włączenie zsynchronizowanych kluczy pozwala na współdzielenie jednej rejestracji na wszystkich urządzeniach, które są zsynchronizowane z chmurą; czyli, kiedy synchronizacja kluczy jest włączona, użytkownicy mogą uwierzytelniać się za pomocą tego samego klucza na zarejestrowanym urządzeniu lub na którymkolwiek z jego zsynchronizowanych urządzeń.

Uwaga: Raport kluczy FIDO pokaże tylko rejestrację na konkretnym urządzeniu, które zostało zarejestrowane, a nie na jego zsynchronizowanych urządzeniach.

Klucze roamingowe: Klucze zabezpieczeń można zarejestrować, uzyskując dostęp do portalu webowego ADSelfService Plus z urządzenia, do którego można podłączyć klucz lub które może być połączone przez NFC lub BLE.

Autoryzatory takie jak biometria Androida czy Apple Touch ID/Face ID na smartfonach, które nie są używane do uzyskiwania dostępu do portalu ADSelfService Plus, mogą być również zarejestrowane jako klucze roamingowe i wykorzystywane do CDA za pomocą metod takich jak skanowanie kodów QR z Bluetooth Low Energy (BLE).

Uwaga: Jedna pojedyncza klucz bezpieczeństwa może być zarejestrowana jako klucz dostępu dla wielu użytkowników. Wiele kluczy bezpieczeństwa można również zarejestrować dla jednego konta użytkownika. Podobnie, ten sam smartfon może być zarejestrowany jako uwierzytelniający Platformy (wbudowany w urządzenie) lub klucz bezpieczeństwa dla wszystkich użytkowników, którzy zarejestrowali się do biometrycznego uwierzytelniania tego telefonu.

Jednakże ten sam smartfon nie może być zarejestrowany zarówno jako wbudowany uwierzytelniający, jak i klucz bezpieczeństwa dla tego samego użytkownika. Każde urządzenie może być zarejestrowane tylko jako jeden typ uwierzytelniającego na użytkownika. Jeśli użytkownik próbuje uzyskać dostęp do portalu użytkownika końcowego ADSelfService Plus na smartfonie, który już został zarejestrowany jako klucz bezpieczeństwa (uwierzytelniający roamingowy), musi wybrać 'Klucz bezpieczeństwa' jako typ klucza dostępu, aby uwierzytelnić się i potwierdzić swoją tożsamość na tym samym smartfonie. Nie mogą wybrać 'Wbudowany uwierzytelniający urządzenia', mimo że oba mają dostęp i uwierzytelniają się do portalu na tym samym urządzeniu.

Your request has been submitted to the ADSelfService Plus technical support team. Our technical support people will assist you at the earliest.

© 2024, ZOHO Corp. Wszelkie prawa zastrzeżone.