Använd den inbyggda hotintelligensplattformen för att stoppa skadliga externa hot

Ett externt hot avser risken för att ett företag utnyttjas av en extern aktör genom skadlig kod, maskar, e-post-nätfiske eller stulna inloggningsuppgifter. Extern hotaktörer, som främst drivs av ekonomisk vinning, försöker stjäla känsliga data som finns i ett nätverk för att sälja den på dark web eller använda den för att slå ut verksamheten genom utpressningstrojaner eller denial-of-service-attacker (DoS).

Log360 skannar automatiskt nätverket efter indikatorer på kompromettering i samband med externa hot och aktiverar de konfigurerade arbetsflödena för att begränsa hotet i dess inledande skeden. Lösningens inbyggda hotinformation-plattform hjälper till att korrelera hotflöden med nätverksaktiviteter för att effektivt identifiera illasinnade aktörer inom nätverket.

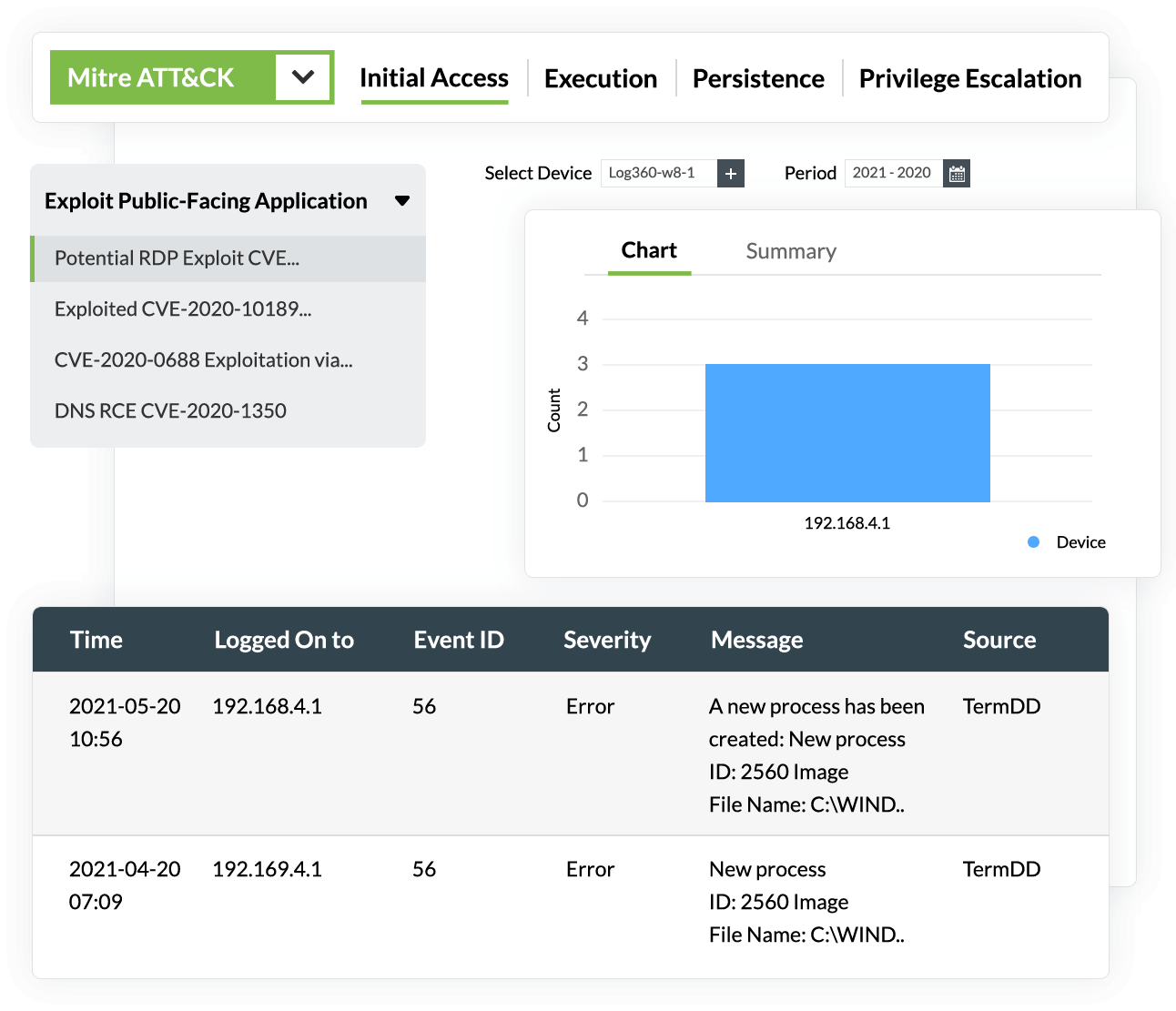

Stoppa utnyttjande av publikt tillgängliga resurser

Externa hotaktörer utnyttjar ofta sårbarheter i arbetsstationer, servrar och applikationer som är exponerade mot internet för att ta sig in i företagets nätverk. Log360 hjälper till att övervaka loggarna för dessa kritiska resurser för att upptäcka avvikande beteenden som kan tyda på försök till eller lyckad exploatering. Dess säkerhetsanalysmotor i realtid, som bygger på MITRE ATT&CK-ramverk, ger insikter om försök till SQL-injektionsattacker, potentiella utnyttjanden av protokoll för fjärrskrivbord, fjärrkörning av kod och mycket mer.

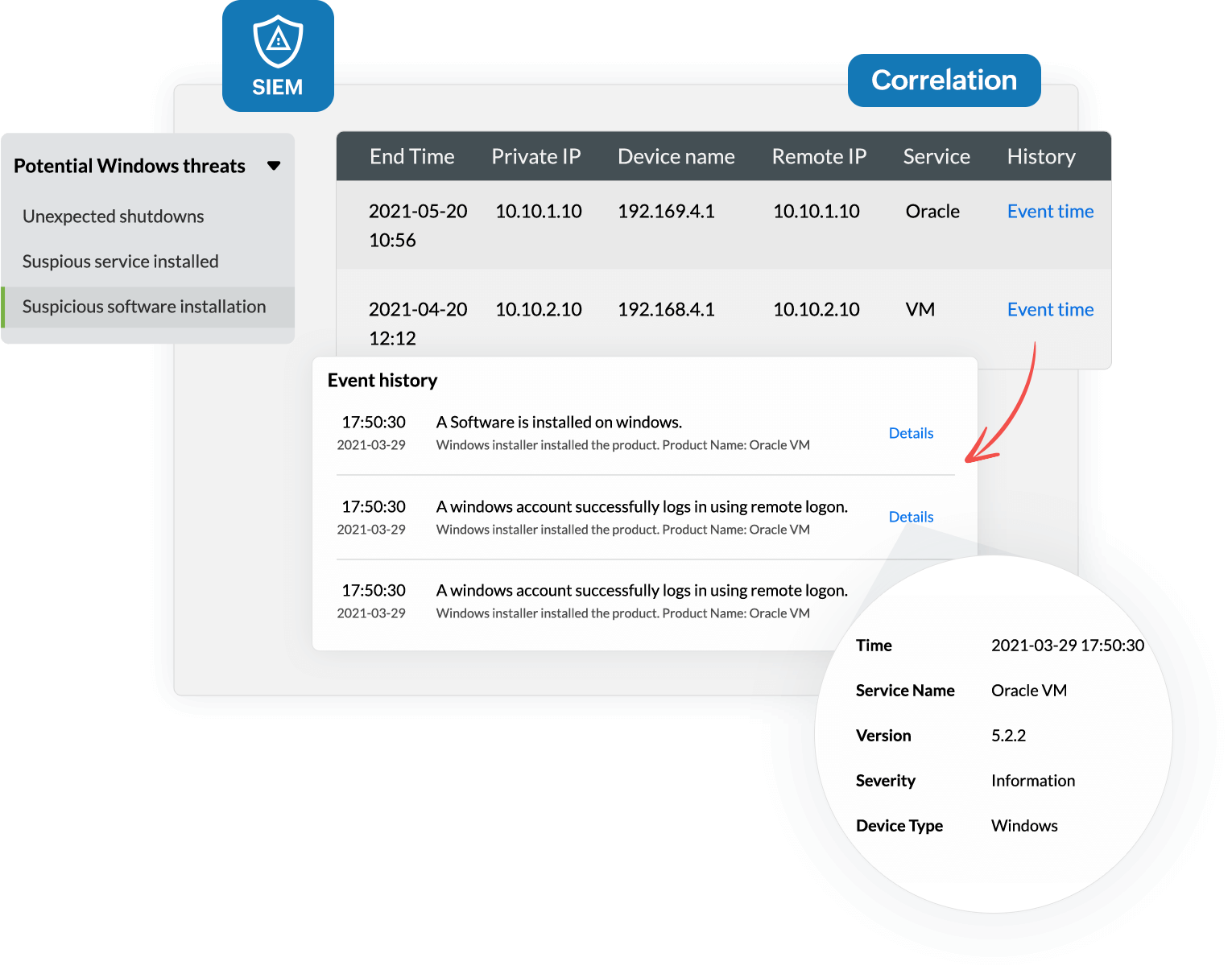

Upptäck otillåtna processer

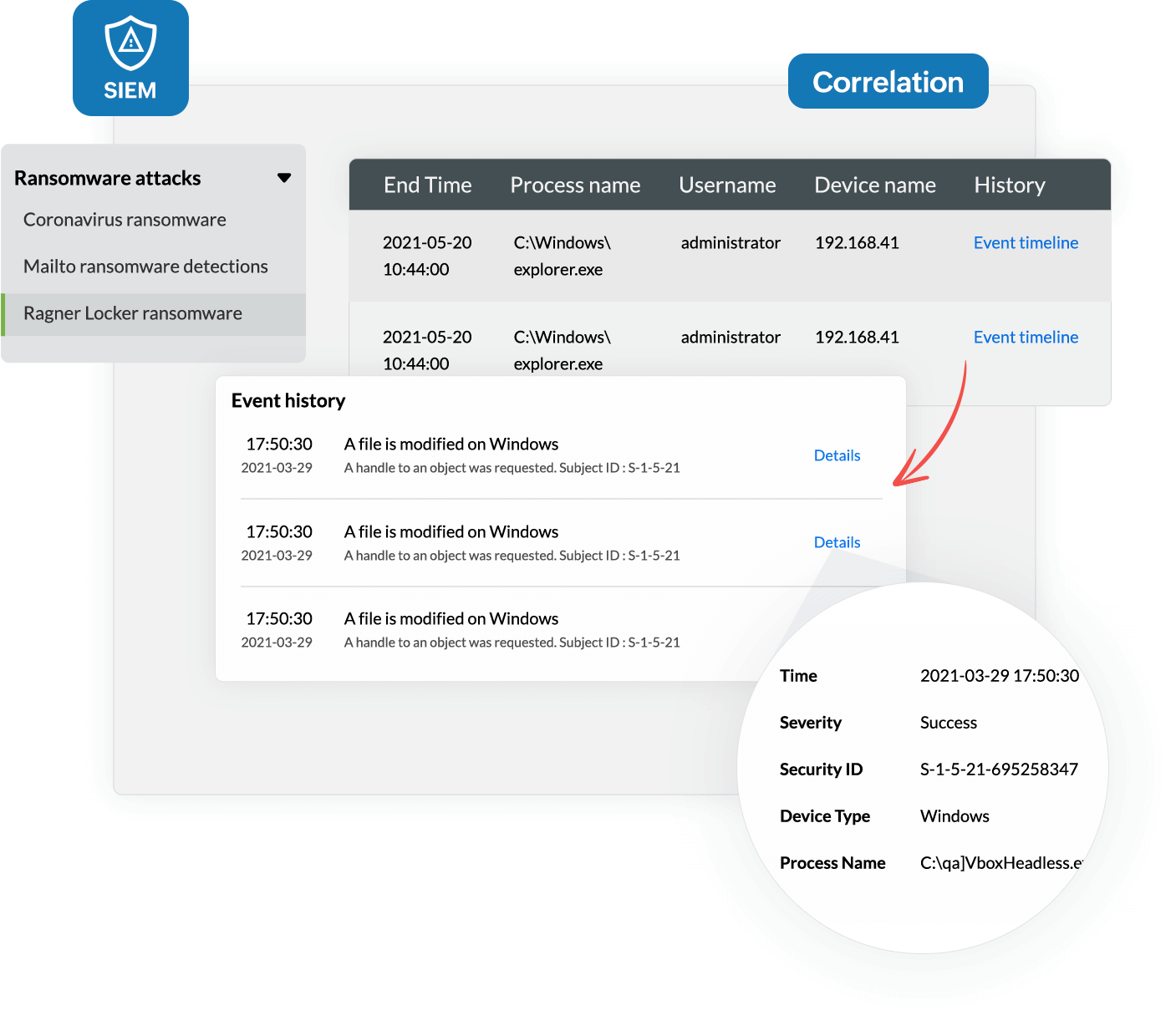

Allt från skadlig kod till hackerverktyg som används för att stjäla autentiseringsuppgifter kan betraktas som otillåtna processer. Log360 upptäcker automatiskt skadlig programvara, tjänster och processer som körs på arbetsstationers slutpunkter och servrar. Tidslinjen för incidenten visar alla händelser som är kopplade till den komprometterade slutpunkten och användarkontot. Du kan minimera skadan genom att först utreda orsaken och sedan döda dessa skadliga processer med hjälp av arbetsflödesregler. Log360 upptäcker inte bara skadliga processer, utan hjälper även till att begränsa spridningen av utpressningtrojanattacker.

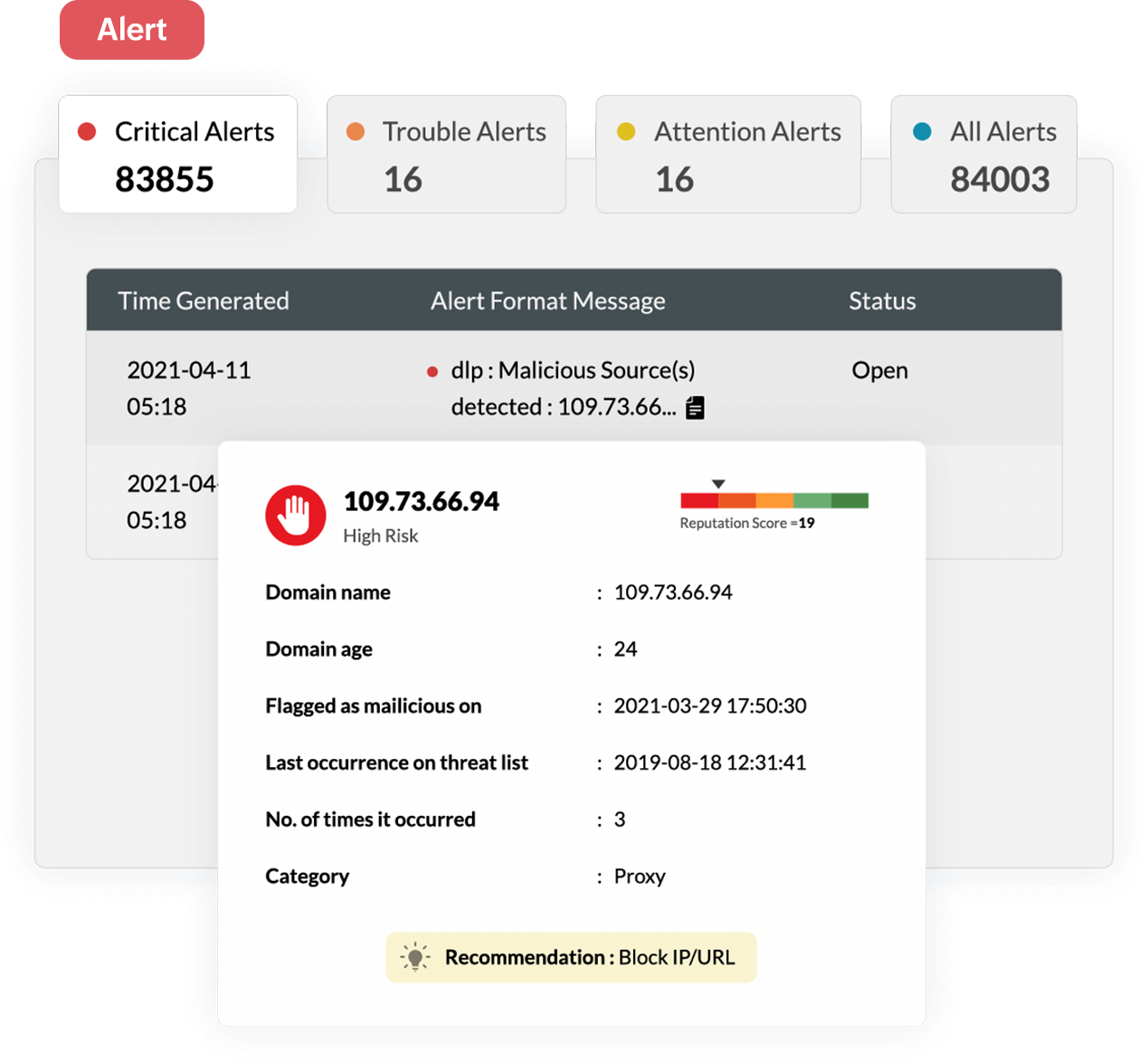

Identifiera och koppla bort skadliga källor

Det är svårt att upptäcka externa hot på grund av deras dynamiska natur. Log360:s hotinformationsplattform berikas kontinuerligt med kontextuella hotflöden och ger full insyn i säkerhetshot mot din verksamhet. Med lösningens avancerade hotanalys kan du få insikter om hotkällor (skadliga IP-adresser, domäner och webbadresser) som försöker ansluta till ditt nätverk, vilka typer av hot (nätfiske, skadeprogramsattacker med mera), samt rekommenderade åtgärder. Log360 tilldelar ett anseendepoäng till varje skadlig källa för att prioriteringen av hot.

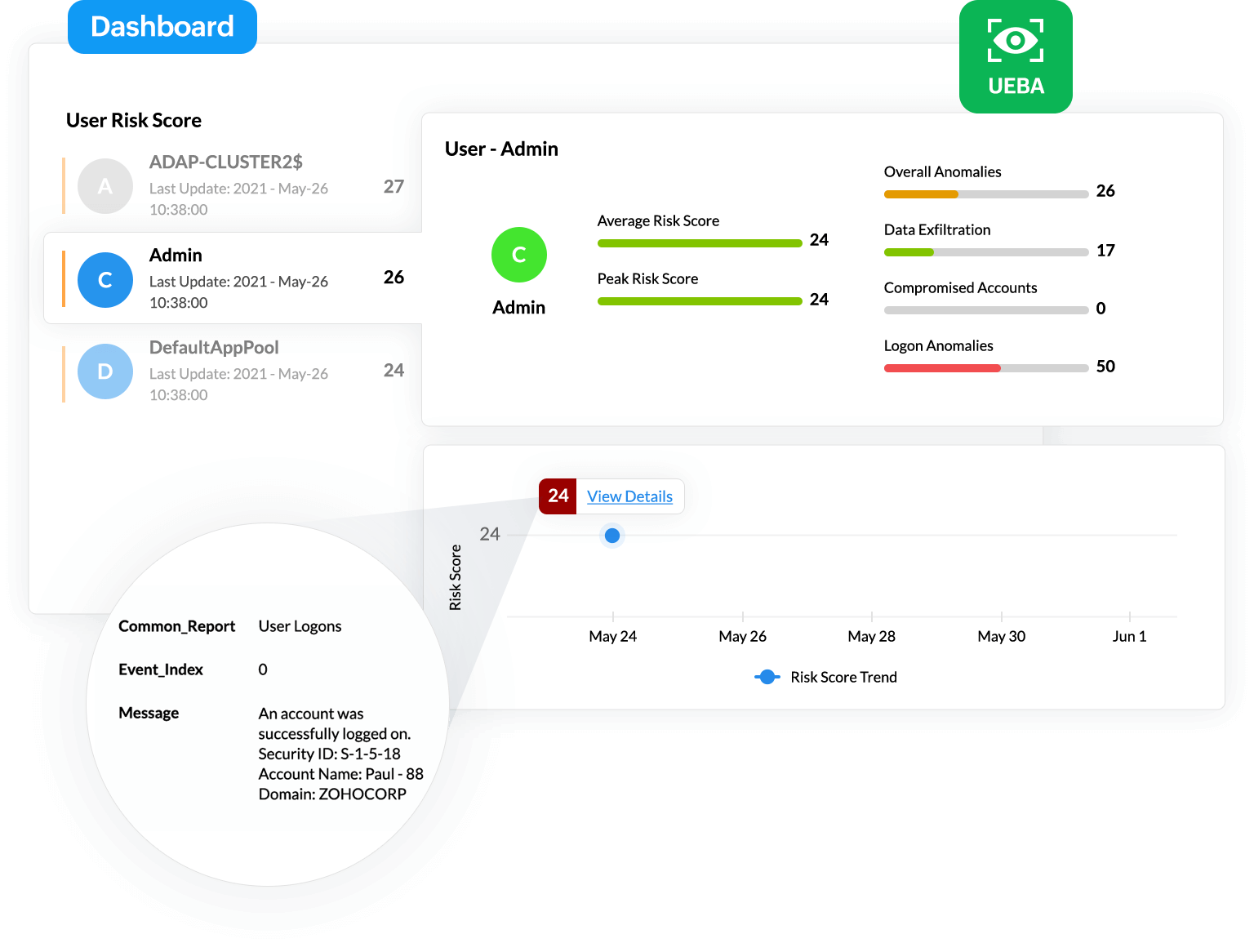

Upptäcka kompromettering av användarkonton

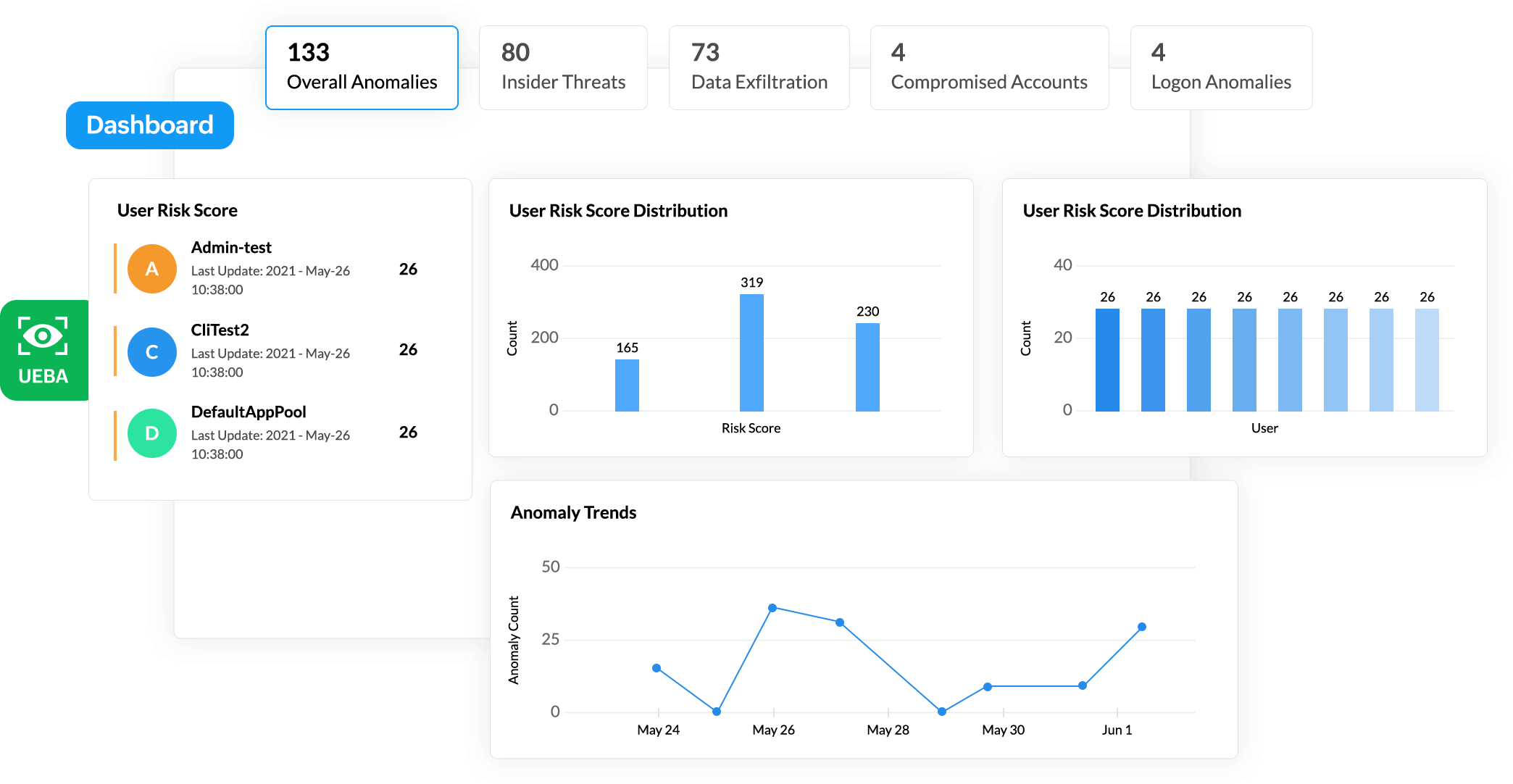

Lyckade kontokomprometteringar av användare med privilegierad åtkomst kan orsaka omfattande skador utan att utlösa de vanliga varningar som förknippas med externa attacker. Log360 identifierar komprometterade användarkonton med hjälp av maskininlärningsbaserad användar- och enhetsbeteendeanalys (UEBA). Log360\:s integrerade och dynamiska riskhanteringsmodul kopplar riskpoäng till varje användaraktivitet för att exakt kunna upptäcka komprometterade användarkonton. Ju högre riskpoäng, desto större hot utgör användarkontot mot nätverket. Med hjälp av denna information kan du vidta omedelbara åtgärder, såsom att inaktivera användarkonton, via modulen för incidentarbetsflöden.

Avslöja utpressningstrojanattacker

Utpressningstrojanattacker är populära bland externa angripare eftersom de ofta är framgångsrika. Log360 skyddar känsliga data från utpressningstrojanattacker genom att tillhandahålla realtidsaviseringar för säkerhetshändelser som potentiellt kan utvecklas till en utpressningstrojanattack. Säkerhetsexperter kan snabbt undersöka och reagera på dessa hot med hjälp av tidslinjer för incidenter, forensiska analyser och automatiserade arbetsflödesregler. Med Log360 kan du ingripa i ett tidigt skede av utpressningstrojanattacker och stoppa dem innan de sprider sig.

Avvärja avancerade ihållande hot

Avancerade långvariga hot (APT:er) är riktade attacker som utförs av mycket skickliga hackare. Dessa angripare infiltrerar nätverket med sofistikerade taktiker och tekniker och rör sig lateralt inom nätverket under lång tid för att undvika upptäckt. APT:er är svårare att upptäcka eftersom intrång, lateral rörelse och dataexfiltrering kan undgå traditionella detekteringstekniker.

Moderna defensiva metoder som maskininlärningsbaserad UEBA kan hjälpa till att avslöja dessa tekniker på ett tillförlitligt sätt. Log360:s UEBA-modul upptäcker APT:er i olika stadier genom onormala aktiviteter såsom oregelbunden nätverkstrafik, ovanliga inloggningar, misstänkt resursåtkomst med mera. Med Log360:s detaljerade utredningsrapporter där varje aktivitet är kopplad till en riskpoäng kan en säkerhetsanalytiker bättre spåra angriparnas steg och stoppa dem innan de orsakar skada.