Active Directory คืออะไร? อธิบายโครงสร้าง การทำงาน และความเสี่ยงที่องค์กรไทยต้องรู้

Active Directory คืออะไร

ถ้าถามว่า Active Directory คือ อะไรในภาษาของ CTO/CISO คำตอบที่สั้นและคม Active Directory ภาษา ไทย คือ “ศูนย์กลางตัวตนและสิทธิ์ขององค์กร” เพราะ Active Directory AD คือ ระบบไดเรกทอรีของ Microsoft Active Directory คือ ทำหน้าที่เก็บข้อมูลผู้ใช้ เครื่องคอมพิวเตอร์ กลุ่ม และทรัพยากรต่าง ๆ ภายในโดเมน พร้อมควบคุมการยืนยันตัวตน (Authentication) และการอนุญาตสิทธิ์ (Authorization) ในการเข้าถึงระบบทั้งหมดขององค์กรจากจุดเดียว

ในบริบทความปลอดภัยไซเบอร์ของไทยที่การโจมตีแบบยึดบัญชีผู้ใช้และขยายสิทธิ์เกิดถี่ขึ้น การเข้าใจว่า Active Directory คือ อะไรจึงไม่ใช่ความรู้พื้นฐานเท่านั้น แต่เป็น “ความรู้ที่ช่วยลดความเสียหายระดับองค์กร” เพราะเมื่อ AD ถูกยึดได้ ผู้โจมตีมักขยายผลไปยังระบบอื่นอย่างรวดเร็ว ทั้งไฟล์เซิร์ฟเวอร์ ระบบอีเมล ระบบงานสำคัญ ไปจนถึงคลาวด์

คำว่า “Active Directory” จึงไม่ใช่แค่ระบบสำหรับทีม Infrastructure แต่เป็นแกนกลางของ Identity Security ที่ทีม Security ต้องมองให้ชัด

ประวัติของ Active Directory

Active Directory เริ่มต้นจากความต้องการขององค์กรที่ต้องบริหารผู้ใช้และทรัพยากรจำนวนมากแบบเป็นระบบ แทนโครงสร้างโดเมนรุ่นเก่าที่ขยายยากและจัดการซับซ้อน Microsoft พรีวิว Active Directory ในปี 1999 และเปิดตัวอย่างเป็นทางการพร้อม Windows 2000 Server ก่อนจะพัฒนาอย่างต่อเนื่องใน Windows AD Server รุ่นถัด ๆ มา ทั้งด้านความสามารถ การบริหาร และความปลอดภัย

สิ่งที่ทำให้ AD อยู่ได้ยาว คือมันถูกสร้างบนมาตรฐานไดเรกทอรีอย่าง LDAP และแนวคิดการยืนยันตัวตนแบบ Kerberos จึงผูกเข้ากับระบบองค์กรได้ลึก และกลายเป็น “ภาษากลางของตัวตน” ในโลก Enterprise มานานหลายทศวรรษ

Active Directory ทำงานอย่างไร?

เพื่อให้เห็นภาพแบบใช้งานจริง ลองนึกถึงเหตุการณ์เล็ก ๆ ที่เกิดขึ้นทุกวัน เช่นพนักงานล็อกอินเข้าเครื่อง เปิดไฟล์บนไฟล์เซิร์ฟเวอร์ หรือเข้าใช้งานแอปภายในองค์กร ทุกครั้งที่เกิด “การขอเข้าถึง” ระบบจะต้องตอบสองคำถามให้ได้เสมอว่า “คุณเป็นใคร” และ “คุณมีสิทธิ์ทำสิ่งนั้นหรือไม่” ตรงนี้เองที่ Active Directory เข้ามาทำงาน

เมื่อผู้ใช้ล็อกอินหรือร้องขอทรัพยากร คำขอจะถูกส่งไปยัง Domain Controller ที่รันบทบาท Active Directory Domain Services คือทำการตรวจสอบบัญชีและรหัสผ่าน จากนั้นจึงประเมินสิทธิ์ตามกลุ่มและนโยบายที่องค์กรตั้งไว้ หากผ่านจึงอนุญาตให้เข้าถึงทรัพยากรต่าง ๆ ได้ กระบวนการนี้ทำให้ Active Directory คือ “ประตูหน้า” ของระบบองค์กร และก็เป็น “ด่านสำคัญ” ที่ผู้โจมตีต้องพยายามเจาะเพื่อขยายผลไปทั้งเครือข่าย

เพราะเหตุนี้ องค์กรที่มอง AD แค่ระบบล็อกอิน มักพลาดแกนสำคัญด้านการตรวจจับภัยคุกคามแบบ Identity-based ที่กำลังกลายเป็นรูปแบบการโจมตีหลักในยุคปัจจุบัน

Active directory มี หน้าที่ อะไร

แม้ AD จะดูเหมือนระบบเดียว แต่แกนการใช้งานจริงในองค์กรสามารถสรุปเป็นสามหน้าที่หลักที่เชื่อมกันเป็นห่วงโซ่ความปลอดภัยได้อย่างชัดเจน

หน้าที่แรกคือการจัดการตัวตนและวัตถุในองค์กร Active Directory เก็บข้อมูลผู้ใช้ เครื่องคอมพิวเตอร์ กลุ่ม และคุณสมบัติต่าง ๆ เพื่อให้ทีมไอทีบริหารแบบศูนย์กลางได้ ไม่ต้องตั้งค่าทีละเครื่อง

หน้าที่ที่สองคือการยืนยันตัวตนและตรวจสิทธิ์ ทุกครั้งที่มีการใช้งานระบบ AD จะเป็นผู้ตัดสินว่าใครเข้าระบบได้ และเข้าถึงอะไรได้บ้าง ซึ่งเป็นหัวใจของการควบคุมการเข้าถึงแบบองค์กร

หน้าที่ที่สามคือการบังคับใช้นโยบายแบบส่วนกลางผ่าน Group Policy ซึ่งช่วยให้ความปลอดภัย “สม่ำเสมอ” ทุกเครื่องทุกผู้ใช้ เช่นนโยบายรหัสผ่าน การตั้งค่าความปลอดภัยของเครื่อง การบังคับใช้มาตรฐานบางอย่างกับกลุ่มผู้ใช้หรือเครื่องใน OU ที่กำหนด

หากคุณต้องอธิบายกับผู้บริหารแบบสั้นที่สุดว่า Active Directory คือ อะไร ให้สรุปว่า “ระบบที่ทำให้ Identity, Access และ Policy ขององค์กรถูกควบคุมจากส่วนกลาง” จะชัดและตรงที่สุด

ความสัมพันธ์ระหว่าง Active Directory กับ Azure Active Directory และการเชื่อมโยงกับโซลูชันของ Manageengine

ปัจจุบันองค์กรไทยส่วนใหญ่เป็น Hybrid อย่างแท้จริง เพราะระบบงานสำคัญยังอยู่ใน AD แบบ on-premise ขณะเดียวกันก็ใช้ Microsoft 365 และบริการคลาวด์จำนวนมาก ซึ่งทำให้บทบาทของ Azure Active Directory เปลี่ยนจาก “ทางเลือก” เป็น “โครงสร้างพื้นฐานที่ต้องมี” โดยสิ่งที่ควรรู้คือ Azure Active Directory ได้ถูกรีแบรนด์เป็น Microsoft Entra ID แล้ว และยังคงเป็นแกน Identity สำหรับบริการคลาวด์ของ Microsoft และ SaaS ต่าง ๆ

ในแง่การทำงาน Active Directory แบบเดิมเน้นโดเมนและการ join เครื่องกับโดเมน ใช้กลไกภายในองค์กรอย่าง Kerberos/LDAP ขณะที่ Entra ID เน้นการยืนยันตัวตนสำหรับแอปคลาวด์ รองรับ SSO และกลไกการเข้าถึงแบบสมัยใหม่ แต่โลกจริงไม่ได้เลือกอย่างใดอย่างหนึ่ง องค์กรมักต้องใช้ทั้งสองและเชื่อมกันผ่านการซิงก์บัญชี จึงเกิดความเสี่ยงใหม่คือ “การโจมตีข้ามโลก” จาก on-prem ไป cloud หรือจาก cloud มายึด on-prem หากไม่มีการมอนิเตอร์และควบคุมการเปลี่ยนแปลงที่ดีพอ

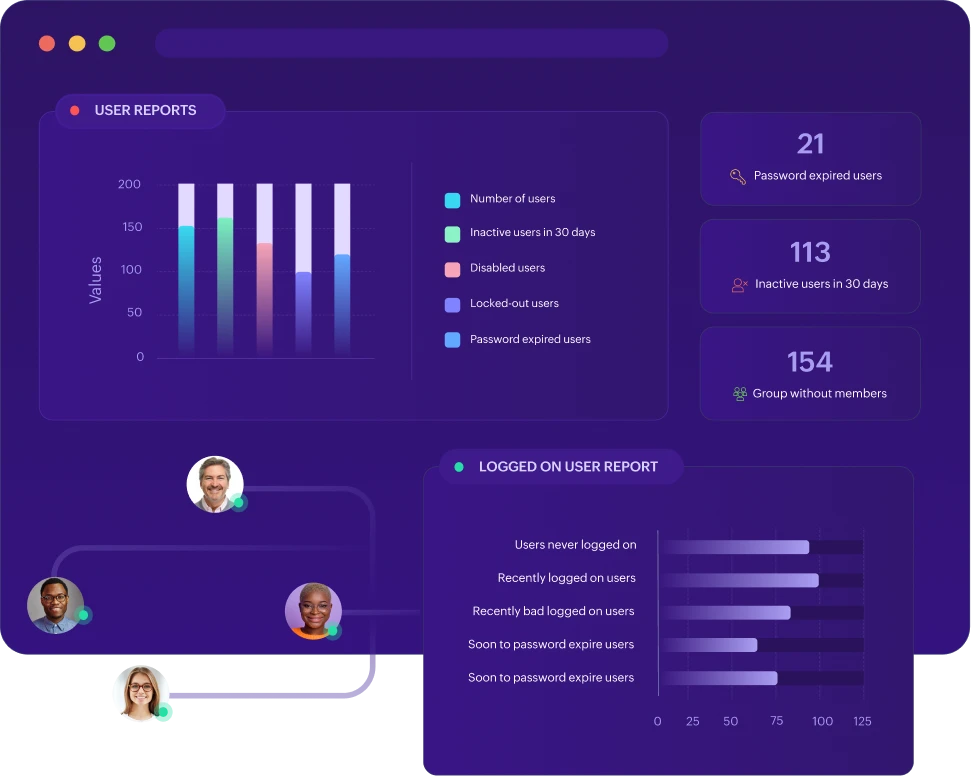

ตรงนี้คือจุดที่โซลูชันของ ManageEngine เชื่อมโยงได้ชัดมาก โดยเฉพาะ ManageEngine ADAudit Plus ที่ออกแบบมาเพื่อทำ Auditing และ Monitoring ทั้ง Active Directory และกิจกรรมฝั่ง Azure AD/Entra ID ในบริบทของ logon และการเปลี่ยนแปลงต่าง ๆ ทำให้ทีม Security มองเห็นภาพรวมแบบไฮบริดได้จากคอนโซลเดียว ลด Blind Spot ที่มักเป็นช่องให้ผู้โจมตีซ่อนตัวนานขึ้น

สำหรับองค์กรที่ต้องการ “ความสามารถแบบ AD” บนคลาวด์โดยไม่ต้องดูแล Domain Controller เอง Microsoft ยังมี Microsoft Entra Domain Services ซึ่งให้ความสามารถอย่าง Domain Join, Group Policy, LDAP และ Kerberos/NTLM แบบ Managed สิ่งนี้ทำให้ Hybrid Identity มีรูปแบบซับซ้อนขึ้น และยิ่งตอกย้ำว่าการทำ Audit และ Alert ในชั้น Identity ต้องมีเครื่องมือที่ทำได้จริงในสภาพแวดล้อมผสม

ประโยชน์ของ Active Directory

ประโยชน์ของ Active Directory เริ่มจากความเป็นศูนย์กลาง นั่นคือองค์กรสามารถบริหารบัญชีและสิทธิ์ได้อย่างเป็นระบบ ลดภาระงานซ้ำ ลดความผิดพลาดจากมนุษย์ และทำให้การ Onboard/Offboard พนักงานเร็วขึ้นอย่างเห็นได้ชัด

อีกประโยชน์ที่มักถูกประเมินต่ำคือ “ความสม่ำเสมอของความปลอดภัย” เพราะเมื่อองค์กรบังคับใช้นโยบายผ่าน Group Policy ได้อย่างเป็นมาตรฐาน โอกาสที่เครื่องหนึ่งหลุดนโยบายหรือมีการตั้งค่าคลาดเคลื่อนจะลดลงอย่างมาก ซึ่งมีผลต่อความแข็งแรงของ security baseline ทั้งองค์กร

เมื่อรวมกับการตรวจสอบการเปลี่ยนแปลงที่ดี จะทำให้ Active Directory คือ ระบบที่สร้างทั้ง Productivity และ Security พร้อมกัน ไม่ใช่เลือกระหว่างอย่างใดอย่างหนึ่ง

Active Directory ช่วยองค์กรได้อย่างไร?

ในสถานการณ์ไซเบอร์ของไทยที่ Ransomware และกลุ่มผู้โจมตีใหม่ ๆ มีแนวโน้มเพิ่มขึ้น องค์กรที่ควบคุม AD ได้ดีมักได้เปรียบเชิงปฏิบัติการอย่างชัดเจน เพราะการโจมตีจำนวนมากเริ่มจากการยึดบัญชีผู้ใช้ทั่วไป แล้วไต่ระดับสิทธิ์ไปจนถึง Domain Admin เพื่อเข้าควบคุมทั้งระบบ

Active Directory ที่จัดการดีจะทำให้การจำกัดสิทธิ์ตามบทบาททำได้จริง ลดการให้สิทธิ์กว้างเกินจำเป็น และทำให้ทีม IR ตอบคำถามสำคัญได้เร็วขึ้นว่า “ใครล็อกอินจากไหน เวลาไหน เปลี่ยนสิทธิ์อะไรไปบ้าง” ถ้าองค์กรมีระบบมอนิเตอร์เหตุการณ์ AD และมีการแจ้งเตือนความผิดปกติแบบเรียลไทม์ ก็จะลดช่วงเวลาที่ผู้โจมตีซ่อนตัวได้อย่างมีนัยสำคัญ

ยิ่งองค์กรมี Hybrid Identity การมองเห็นการเปลี่ยนแปลงทั้งฝั่ง On-prem และ Cloud ยิ่งสำคัญ เพราะเหตุการณ์หนึ่งฝั่งอาจเป็น “สัญญาณนำ” ของการถูกยึดอีกฝั่งได้

ช่องโหว่และความเสี่ยงของ Active Directory

เพราะ Active Directory คือ ศูนย์รวมสิทธิ์ ผู้โจมตีจึงมักตั้งเป้าทำให้ได้สิทธิ์สูงสุดใน AD แล้วใช้เป็นสะพานไปยึดระบบอื่น ช่องโหว่ที่พบบ่อยในโลกจริงมักไม่ใช่ “ช่องโหว่ทางเทคนิคอย่างเดียว” แต่เป็นส่วนผสมของพฤติกรรมการใช้งานและการตั้งค่าที่สะสมมานาน เช่นบัญชีบริการที่สิทธิ์สูงและรหัสผ่านไม่หมุนเวียน การกำหนดสิทธิ์แอดมินมากเกินจำเป็น การตั้งค่าที่ทำให้การตรวจสอบยาก หรือการขาดระบบแจ้งเตือนเมื่อเกิดเหตุผิดปกติ

ในเชิงเทคนิค การโจมตีที่พบบ่อยจะเกี่ยวข้องกับการขโมย Credential การโจมตีที่อาศัย Kerberos และเทคนิคที่เลียนแบบการทำงานของ Domain Controller เพื่อดึงข้อมูลสำคัญจากโดเมน หากองค์กรไม่มีการ audit และตรวจจับความผิดปกติที่ดี การโจมตีเหล่านี้อาจดูเหมือนกิจกรรมปกติและผ่านไปได้เงียบ ๆ จนเกิดความเสียหายใหญ่

ดังนั้น “การป้องกัน AD” จึงไม่ใช่แค่การตั้ง Password Policy แต่ต้องรวมถึงการเฝ้าระวังการเปลี่ยนแปลงสิทธิ์และพฤติกรรม Logon ที่ผิดปกติด้วย

โครงสร้างของ Active Directory

องค์ประกอบของ Active Directory

โครงสร้างของ AD ถูกสร้างจาก “วัตถุ” ที่องค์กรใช้งานจริง เช่นผู้ใช้ เครื่อง กลุ่ม และนโยบาย รวมถึงหน่วยจัดระเบียบอย่าง OU เพื่อแบ่งการบริหารตามแผนกหรือสาขา เมื่อองค์กรเติบโต โครงสร้างเหล่านี้จะเป็นสิ่งที่กำหนดความง่ายในการควบคุมสิทธิ์และการทำ Compliance ด้วย

มุมที่ควรโฟกัสคือ ความสะอาดของโครงสร้าง OU และการมอบสิทธิ์แบบ Delegation เพราะความสับสนในโครงสร้างมักนำไปสู่สิทธิ์เกินจำเป็นโดยไม่รู้ตัว

ลำดับชั้นของ Active Directory

ลำดับชั้นของ AD โดยภาพรวมเริ่มจาก Forest ซึ่งเป็นขอบเขตสูงสุดของความไว้วางใจและโครงสร้างไดเรกทอรี ภายใน Forest อาจมี Tree และ Domain หลายชุด และภายใน Domain จะถูกจัดระเบียบด้วย OU และวัตถุต่าง ๆ ลำดับชั้นนี้ทำให้ AD รองรับองค์กรขนาดใหญ่และซับซ้อนได้ดี แต่ก็ทำให้การออกแบบตั้งแต่ต้นเป็นเรื่องสำคัญ เพราะโครงสร้างที่ผิดจะสร้างภาระการแก้ไขมหาศาลในระยะยาว

Trust และการสร้างการสื่อสารที่ปลอดภัยระหว่างโดเมน

Trust คือกลไกที่ทำให้โดเมนหนึ่งอนุญาตให้ตัวตนจากอีกโดเมนเข้าถึงทรัพยากรได้ตามสิทธิ์ที่กำหนด ซึ่งจำเป็นมากในองค์กรที่มีหลายโดเมน หลายบริษัทลูก หรือมีการควบรวมกิจการ แต่ Trust ก็เป็นพื้นที่ที่ต้องระวัง เพราะการตั้งค่า Trust ที่กว้างเกินไปหรือขาดการควบคุมอาจทำให้ผู้โจมตีใช้เป็นช่องทางเคลื่อนที่ข้ามโดเมนได้ง่ายขึ้น

แนวคิดของ Trust ที่ปลอดภัยจึงอยู่ที่การกำหนดขอบเขตให้แคบ ตรวจสอบสิทธิ์อย่างรัดกุม และทำให้การสื่อสารระหว่างโดเมนมีการกำกับดูแล รวมถึงมีบันทึกเหตุการณ์และการแจ้งเตือนที่ช่วยให้ทีม Security เห็นความผิดปกติได้เร็ว

สถาปัตยกรรมและองค์ประกอบของ Active Directory

Domain Controllers (ตัวควบคุมโดเมน)

Domain Controller คือเครื่องที่รันบทบาท AD DS และทำหน้าที่สำคัญที่สุดในการยืนยันตัวตนและบังคับใช้นโยบาย ความหมายในทางปฏิบัติคือ หาก DC ถูกยึดได้ ความเสียหายมักขยายจาก “เหตุการณ์เครื่องเดียว” ไปเป็น “เหตุการณ์ทั้งโดเมน” ได้รวดเร็วมาก เพราะ DC คือแกนกลางของตัวตนและสิทธิ์ทั้งหมด

ดังนั้นการ Harden DC การจำกัดสิทธิ์ผู้ดูแล การอัปเดตแพตช์ และการมอนิเตอร์เหตุการณ์ผิดปกติบน DC จึงเป็นงานที่ควรอยู่ในระดับ “ห้ามละเลย”

Global Catalog Server (เซิร์ฟเวอร์แคตตาล็อกกลาง)

Global Catalog ทำหน้าที่ช่วยค้นหาข้อมูลข้ามโดเมนภายใน Forest โดยเก็บข้อมูลบางส่วนของวัตถุจากโดเมนอื่นเพื่อให้การค้นหาและกระบวนการบางอย่างรวดเร็วขึ้น ในองค์กรใหญ่ GC มีผลต่อประสบการณ์ใช้งานจริง เพราะช่วยให้การค้นผู้ใช้และกลุ่มมีประสิทธิภาพ และรองรับสภาพแวดล้อมหลายโดเมนได้ดี

Active Directory Sites และระบบ Replication (การจำลองข้อมูล)

Sites ถูกใช้เพื่อแมปโครงสร้าง AD ให้เข้ากับโครงสร้างเครือข่ายจริงขององค์กร เช่นสำนักงานใหญ่และสาขา เพื่อให้เครื่องลูกข่ายไปหา DC ที่ใกล้ที่สุด ลด latency และควบคุมทราฟฟิก Replication ระหว่าง DC ให้เหมาะกับลิงก์ WAN ที่มีข้อจำกัด

Replication เป็นกลไกที่ทำให้ข้อมูล AD สอดคล้องกันระหว่าง DC หลายตัว เพิ่มความทนทานของระบบ แต่ในอีกมุมหนึ่ง การเข้าใจ Replication ก็สำคัญต่อการป้องกันการโจมตีบางรูปแบบ และต่อการตรวจสอบความผิดปกติของการเปลี่ยนแปลงในโดเมน

บทสรุป

สรุปให้ชัดในประโยคเดียวสำหรับผู้บริหารคือ active directory คือ โครงสร้างพื้นฐานของ Identity Security ที่ทุกระบบขององค์กรพึ่งพา และในยุคที่การโจมตีมุ่งยึด “บัญชีและสิทธิ์” มากกว่ายึด “เครื่อง” การปล่อยให้ AD ขาดการ audit และการแจ้งเตือนแบบเรียลไทม์ เท่ากับเพิ่มความเสี่ยงที่เหตุการณ์หนึ่งจะลุกลามไปทั้งองค์กร

ถ้าองค์กรของคุณกำลังใช้ AD แบบ on-prem ร่วมกับ Microsoft 365/Entra ID การบริหารแบบ Hybrid ต้องมี “มุมมองเดียว” ที่เห็นทั้งการล็อกอิน การเปลี่ยนแปลงสิทธิ์ และกิจกรรมเสี่ยงในทั้งสองฝั่ง ซึ่งเป็นเหตุผลว่าทำไม ManageEngine จึงเหมาะกับโจทย์นี้ โดยเฉพาะ ManageEngine ADAudit Plus ที่ช่วย audit และมอนิเตอร์ทั้ง Active Directory และ Azure AD/Entra ID พร้อมรายงานและการแจ้งเตือนที่ใช้ได้จริงในงาน Security Operations

สำหรับการยกระดับการบริหารแบบวงจรชีวิต (identity lifecycle) และลดความผิดพลาดจากงาน manual องค์กรสามารถเสริมด้วย ADManager Plus เพื่อทำ automation และ governance ด้าน AD และ Microsoft 365 ได้มีระบบมากขึ้น และเพื่อแก้ pain point ที่พบแทบทุกองค์กรอย่าง “งานลืมรหัส/บัญชีล็อก” ควรพิจารณา ADSelfService Plus เพื่อเสริม MFA/SSPR/SSO ลดภาระ helpdesk พร้อมเพิ่มความปลอดภัยให้การรีเซ็ตรหัสผ่านและการปลดล็อกบัญชี

หากคุณต้องการเห็นภาพจริงว่า AD ขององค์กรมีความเสี่ยงตรงไหน และควรเริ่มแก้จากจุดใด แนะนำให้ขอเดโม และทดลองใช้จริงในสภาพแวดล้อมของคุณเพื่อวัดผล เพราะการตัดสินใจด้าน Identity Security ที่ดีควรเริ่มจาก “หลักฐานในระบบจริง” ไม่ใช่ความรู้สึก ศึกษาผลิตภัณฑ์เพิ่มเติมได้ที่ https://www.manageengine.com/th/active-directory-audit/

คุณสามารถเริ่มต้นได้ทันทีด้วย Free trial 30 days และ Free demo ของ ManageEngine เพื่อประเมินความเสี่ยงและยกระดับการป้องกัน Active Directory ให้พร้อมรับภัยไซเบอร์ที่กำลังรุนแรงขึ้นในปีนี้