NDR คืออะไร? คู่มือ Network Detection and Response สำหรับองค์กร

NDR (Network Detection and Response) คืออะไร?

NDR คือ (Network Detection and Response) โซลูชันความปลอดภัยที่ “เฝ้าดูเครือข่ายทั้งองค์กร” ด้วยการตรวจจับและวิเคราะห์ทราฟฟิกเครือข่าย (Network Traffic) ทั้งขาเข้า-ขาออก (North/South) และทราฟฟิกภายใน (East/West) ผ่านเซ็นเซอร์/จุดเก็บข้อมูลที่วางตามตำแหน่งสำคัญของเครือข่าย เมื่อพบรูปแบบทราฟฟิกที่น่าสงสัย ระบบจะ “ตอบสนอง” แบบอัตโนมัติหรือแจ้งเตือนให้ทีม SOC ตรวจสอบต่อ พร้อมความสามารถเด่นอย่างการเชื่อมโยงเหตุการณ์ (Threat Correlation) เพื่อเพิ่มบริบทให้การสืบสวนและ Threat Hunting ทำได้เร็วขึ้นและแม่นขึ้น

ถ้าต้องการนิยามให้ตรงกับโจทย์ IT Leadership: NDR คือเลเยอร์ด้าน Security ที่ทำให้คุณ “เห็น” สิ่งที่เครื่องมือแบบเดิมมองไม่เห็นใน Network โดยเฉพาะการเคลื่อนที่ของ Attacker ภายในเครือข่าย (Lateral Movement) การคุยกับ C2 (Command-and-Control) แบบแนบเนียน และการ Exfiltration ข้อมูลที่มักเกิดในช่วง “หลังจาก” ถูกเจาะเข้ามาแล้ว

คำว่า NDRD (ที่หลายแบรนด์ใช้เพื่อสื่อแนวคิด NDR แบบเน้น Detection+Response) ในทางปฏิบัติหมายถึงการทำ NDR ให้เป็น “วงจรปิด” ไม่ใช่แค่ Monitoring แต่ต้องมีองค์ประกอบของ การยืนยันความเสี่ยง, การจัดลำดับความสำคัญ, และการสั่งตอบสนอง เพื่อหยุดเหตุการณ์ก่อนจะกลายเป็น Incident ใหญ่

ทำไมองค์กรจึงควรเลือกใช้ Network Detection and Response (NDR)?

สำหรับองค์กรไทย ปี 2025 ไม่ใช่ปีที่ถามว่า “จะโดนโจมตีไหม” แต่คือ “จะตรวจพบเร็วแค่ไหน และหยุดความเสียหายได้เร็วแค่ไหน” เพราะภาพรวมภัยคุกคามที่เข้ามาเกี่ยวข้องกับองค์กรไทยมีทั้ง Ransomware, ช่องโหว่ระดับวิกฤตในระบบ Enterprise, และการโจมตีที่พึ่งพาทราฟฟิกเข้ารหัส/การเคลื่อนที่ภายใน ซึ่งเครื่องมือบางประเภทอาจตรวจพบช้า

ดังนั้น เหตุผลที่ CTO/CISO/CIO เลือก NDRD มักไม่ใช่เพราะอยากได้เครื่องมือเพิ่ม แต่เพราะต้องการปิดช่องว่าง 3 เรื่องนี้ให้ได้:

เพิ่ม “Network Visibility” ที่ครอบคลุมทั้งภายในและขาออก

ลดเวลาตรวจพบ (MTTD) และเวลาตอบสนอง (MTTR) ด้วย Automation

ทำให้ SOC ทำงานบนสัญญาณที่มีบริบท (Context) มากขึ้น ลด Alert Fatigue

หากองค์กรของคุณต้องการยกระดับความมั่นคงปลอดภัยไซเบอร์ให้ เห็นภัยเร็ว ตอบสนองได้ทัน และควบคุมความเสี่ยงได้จริง

ManageEngine คือทางเลือกของ NDR ยุคใหม่ ทดลองใช้งานฟรี 30 วัน ขอรับ Demo ฟรี

NDR สามารถตรวจจับภัยคุกคามประเภทใดได้บ้าง?

NDR คือ แนวทางที่เก่งในการตรวจจับภัยที่ “แสดงตัวผ่านการสื่อสาร” (Communication Behavior) มากกว่าที่จะรอเจอไฟล์มัลแวร์บน Endpoint เพียงอย่างเดียว โดยประเภทภัยที่ NDR/ NDRD ตรวจจับได้ดี มักรวมถึง:

Command-and-Control (C2) Communication: เช่น เครื่องภายในพยายามติดต่อโดเมน/IP ต้องสงสัยแบบเป็นจังหวะ

Lateral Movement: การสแกน/เคลื่อนที่จากเครื่องหนึ่งไปอีกเครื่องในเครือข่าย (East/West)

Data Exfiltration: การส่งข้อมูลออกภายนอกผิดปกติ (ปริมาณ/ช่วงเวลา/ปลายทาง)

Ransomware Behavior: เช่น ทราฟฟิกผิดปกติไปยัง Share ภายในจำนวนมาก, การสแกนพอร์ต, การกระจายตัวแบบ Worm-like

Insider Threat: พฤติกรรมผู้ใช้/เครื่องที่ผิดปกติ เช่น ดาวน์โหลด/อัปโหลดผิดรูปแบบปกติ

Misconfiguration หรือ System Malfunction: เช่น Routing ผิดพลาด, NAT ผิด, Tunnel ซ้ำซ้อน จนเปิดช่องให้ Attacker ทำ Pivot ได้ง่าย

NDR ทำงานอย่างไร?

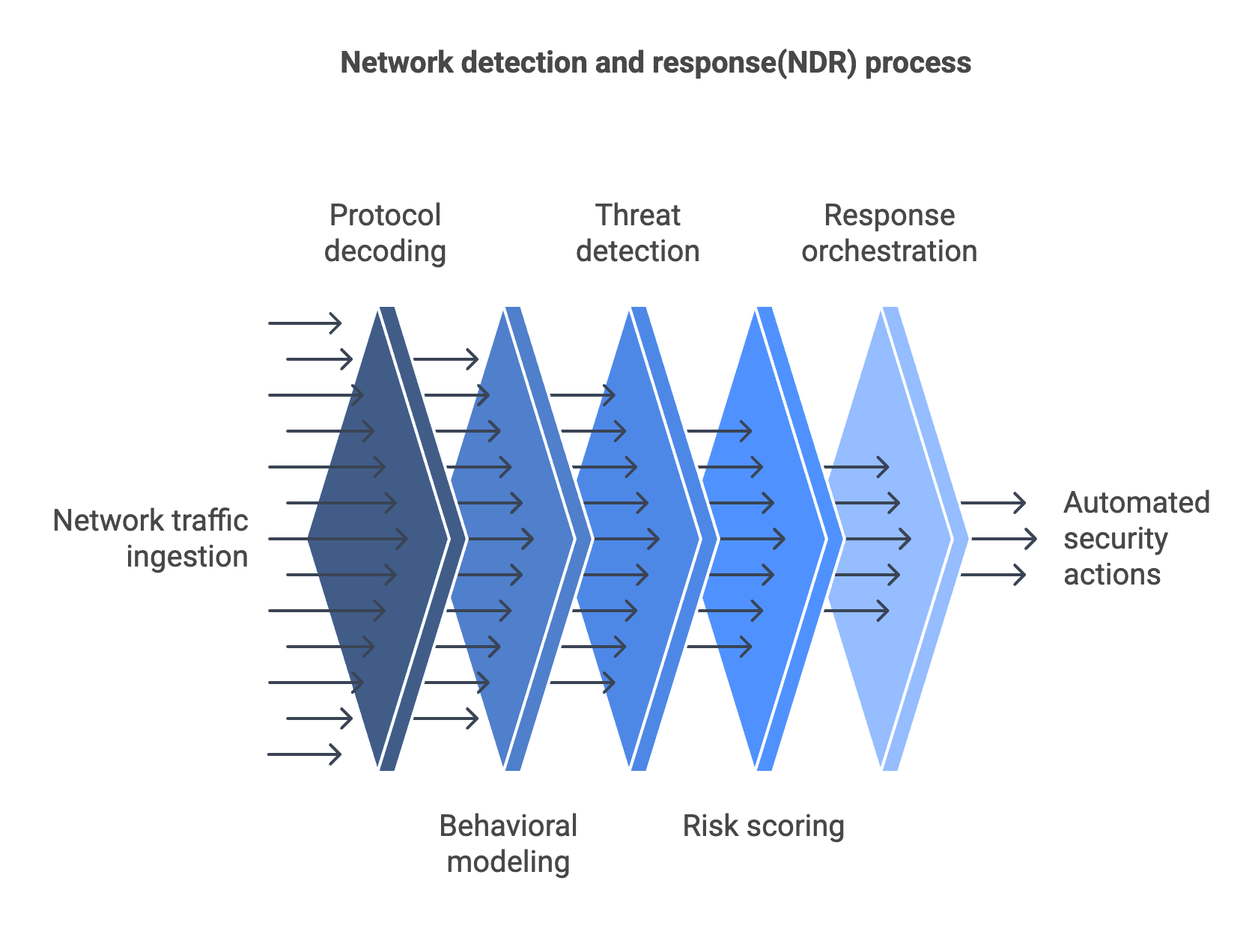

อธิบายการทำงานของ NDRD แบบ “นำไปคุยในบอร์ดได้” มักแบ่งเป็น 5 ชั้น:

Data Collection: เก็บข้อมูลจาก SPAN/TAP, Flow Export (NetFlow/sFlow/IPFIX), DNS Logs, Proxy Data หรือ Telemetry อื่นๆ

Baseline & Behavioral Learning: ระบบสร้าง Baseline ของ “พฤติกรรมปกติ” แล้วใช้ ML ช่วยหาความผิดปกติ

Detection & Threat Correlation: เมื่อเจอ Anomaly ระบบจะทำ Correlation เชื่อมโยงเหตุการณ์หลายจุดให้เป็น Story เดียวกัน

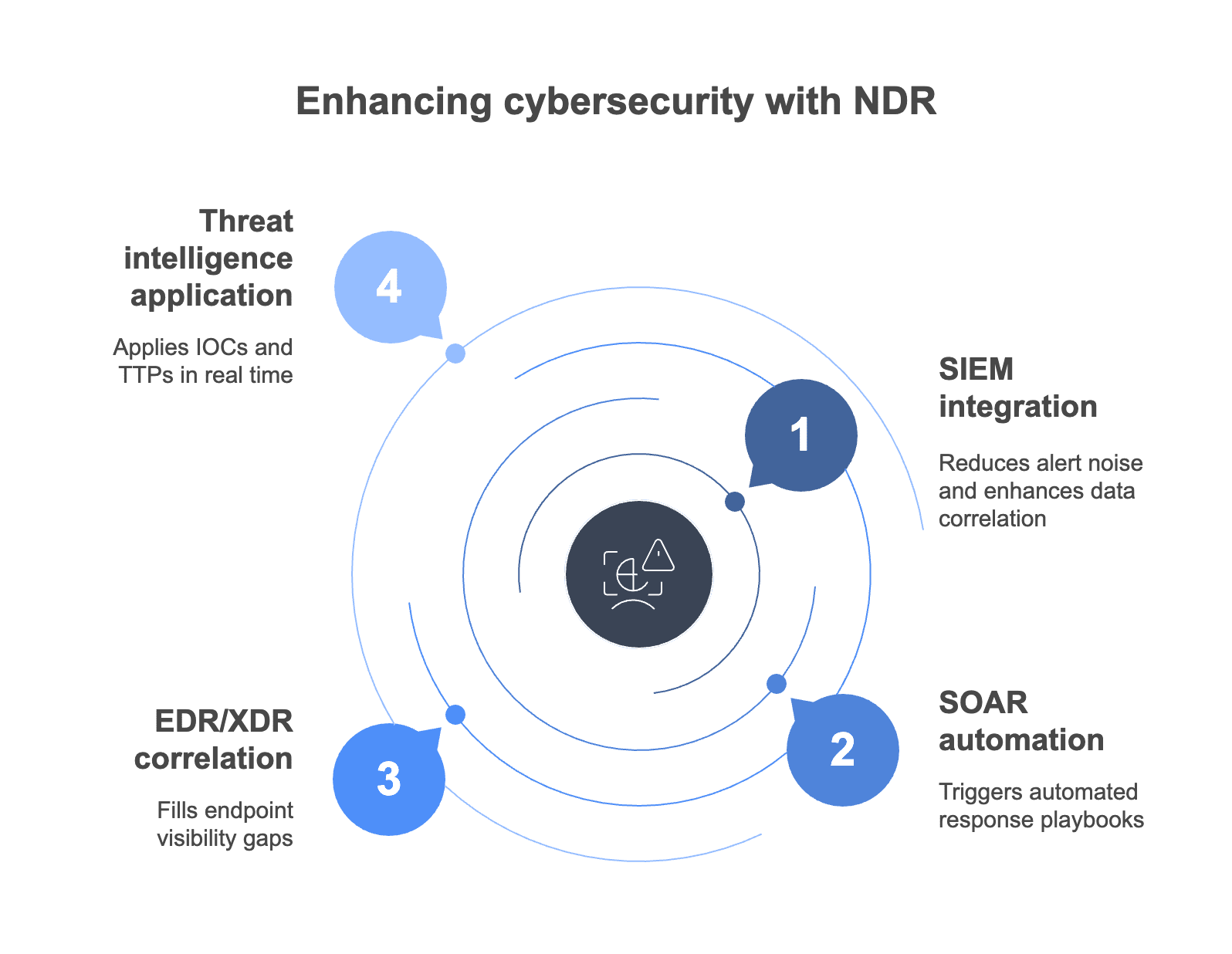

Response Orchestration: ตอบสนองได้ทั้งแจ้งเตือน, กักกันการเชื่อมต่อ (Quarantine), หรือส่งต่อไปยัง SIEM/SOAR

Continuous Improvement: ยิ่งเก็บข้อมูลยิ่งแม่นยำ ลด False Positive

วิวัฒนาการของ NDR

Past:Network Monitoring / IDS/IPS (เน้น Rule และ Signature)

Transition:NTA (Network Traffic Analysis) เริ่มใช้ Anomaly Detection

Present:NDR / NDRD (เพิ่ม Threat Correlation, Behavioral Analytics, AI/ML และทำงานร่วมกับ XDR/SIEM/SOAR)

บทบาทของ NDR ในระบบความมั่นคงปลอดภัยไซเบอร์

NDR เปรียบเสมือน “ตา” ในเลเยอร์ Network แม้ Attacker จะหลบเลี่ยง Endpoint Control ได้ แต่ยังต้องสื่อสารผ่านเครือข่ายอยู่ดี ในภาพรวม Architecture: NDR มักถูกวางเป็นเสาหลักร่วมกับ EDR และ SIEM เพื่อให้ครอบคลุม Triad ของ Visibility (Endpoint + Network + Logs)

ข้อดีของ Network Detection and Response (NDR)

Eliminating Security Gaps: อุดช่องว่างระหว่าง Network กับ Endpoint

Continuous Threat Detection: ทำงานแบบ Always-on ลด Dwell Time

Deep Packet Inspection: บางสถาปัตยกรรมรองรับ DPI เพื่อเพิ่มความแม่นยำ

Enhanced Threat Remediation and Hunting: ทำให้การสืบสวนมีทิศทางชัดเจน

Protecting IoT (Internet of Things) Devices: สำคัญมากสำหรับอุปกรณ์ที่ลง Agent ไม่ได้

ข้อจำกัดของ NDR

ต้องการการออกแบบจุดเก็บข้อมูลที่เหมาะสมเพื่อให้ Visibility ครอบคลุม

ช่วงเริ่มต้นอาจเจอ False Positive จนกว่า Baseline จะเสถียร

ต้องอาศัยคนที่เข้าใจทั้ง Network และ Security ในการวิเคราะห์

ไม่ได้เห็น Process หรือ File ภายในเครื่องเหมือน EDR

เปรียบเทียบ NDR VS EDR

EDR: ป้องกันและตอบสนอง “บนเครื่อง” เก็บข้อมูลจาก Process, Registry, Memory

NDR / NDRD: ตรวจจับและตอบสนอง “บนเครือข่าย” เก็บข้อมูลจาก Flow, Packet/Metadata, Traffic Behavior

XDR: ครอบคลุมภาพกว้างทั้ง Endpoint + Network + Cloud + Applications

แนวทางการติดตั้งและใช้งาน Network Detection and Response

เริ่มจากการทำ Network Mapping เพื่อหาจุด Choke Point สำคัญ เช่น Internet Egress, Data Center Core, VPN Gateway จากนั้นเลือกวิธีเก็บข้อมูล และควรมีช่วง Tuning ประมาณ 2–6 สัปดาห์เพื่อสร้าง Baseline และกำหนด Response Policy

NDR vs XDR: ต่างกันอย่างไร และองค์กรควรเลือกอะไร?

เมื่อเปรียบเทียบ NDR กับ XDR สิ่งที่ต่างกันชัดเจนคือ “ขอบเขต”

ndr คือโซลูชันเฉพาะด้าน Network ที่เชี่ยวชาญการตรวจจับภัยจากทราฟฟิกและพฤติกรรมการสื่อสาร

ขณะที่ XDR (Extended Detection and Response) เป็นแพลตฟอร์มที่รวมข้อมูลจากหลายแหล่ง เช่น Endpoint, Network, Cloud และ Application เข้าด้วยกัน

NDR มักถูกใช้เป็น จุดเริ่มต้น เพื่อสร้าง Network Visibility และปิดช่องโหว่ด้านเครือข่าย

ส่วน XDR เหมาะกับองค์กรที่มี SOC เต็มรูปแบบและต้องการมุมมองภัยแบบองค์รวม

กล่าวได้ว่า NDR คือรากฐานสำคัญของ XDR และหลายองค์กรเลือกเริ่มจาก NDR ก่อน แล้วค่อยขยายไปสู่ XDR เมื่อโครงสร้างและทีมพร้อม

NDR กับมุมมองของ Gartner: ทำไมถึงเป็นเทคโนโลยีที่องค์กรต้องให้ความสำคัญ

Gartner จัดให้ Network Detection and Response (NDR) เป็นหนึ่งในเทคโนโลยีหลักของศูนย์ปฏิบัติการความปลอดภัยยุคใหม่ โดยระบุว่า NDR เป็นองค์ประกอบสำคัญในการเสริม Network Visibility และช่วยตรวจจับภัยขั้นสูงที่เครื่องมือแบบเดิมมองไม่เห็น

NDR Gartner ยังมองว่า เป็นส่วนหนึ่งของแนวคิด “SOC Visibility Triad” ร่วมกับ EDR และ SIEM ซึ่งช่วยให้องค์กรสามารถตรวจจับ วิเคราะห์ และตอบสนองภัยคุกคามได้ครบทุกมิติ

ในบริบทนี้ ndr คือเทคโนโลยีเชิงกลยุทธ์ ไม่ใช่แค่เครื่องมือเสริม โดยเฉพาะสำหรับองค์กรขนาดกลางถึงใหญ่ที่มีโครงสร้างเครือข่ายซับซ้อน และต้องการลดความเสี่ยงจากภัยไซเบอร์ที่ตรวจจับได้ยาก

บทสรุป: ทำไม NDR คือสิ่งที่องค์กรไทยต้องมี และเหตุใด ManageEngine คือคำตอบ

ในยุคที่ภัยไซเบอร์ไม่ได้หยุดอยู่แค่การเจาะเครื่องใดเครื่องหนึ่ง แต่ขยายตัวผ่านการเคลื่อนไหวภายในเครือข่ายอย่างแนบเนียน ndr คือเครื่องมือสำคัญที่ช่วยให้องค์กร “มองเห็น” และ “หยุด” ภัยคุกคามได้ตั้งแต่ต้นทาง โดยเฉพาะภัยอย่าง Lateral Movement, Ransomware และการขโมยข้อมูลที่ซ่อนอยู่ในทราฟฟิกเข้ารหัส

สำหรับผู้บริหาร IT และทีม SOC ndrd ไม่ใช่แค่ระบบแจ้งเตือน แต่คือกลไกที่ทำให้การตรวจจับและตอบสนองเป็นระบบ ลดเวลาการตรวจพบ ลดภาระทีมงาน และเพิ่มความแม่นยำในการตัดสินใจ ด้วย Network Visibility ที่เครื่องมือแบบเดิมให้ไม่ได้

ManageEngine ช่วยให้องค์กรเริ่มต้น NDR ได้จริง ผ่าน NetFlow Analyzer ที่วิเคราะห์ทราฟฟิกเครือข่ายแบบเรียลไทม์ ตรวจจับความผิดปกติได้อย่างแม่นยำ และสามารถต่อยอดสู่ SOC เต็มรูปแบบเมื่อผสานกับ SIEM และโซลูชันความปลอดภัยอื่น ๆ ของ ManageEngine

หากองค์กรของคุณต้องการยกระดับความมั่นคงปลอดภัยไซเบอร์ให้ เห็นภัยเร็ว ตอบสนองได้ทัน และควบคุมความเสี่ยงได้จริง

ManageEngine คือทางเลือกของ NDR ยุคใหม่ ทดลองใช้งานฟรี 30 วัน ขอรับ Demo ฟรี อ่านต่อได้ที่ : https://www.manageengine.com/th/netflow/

เพราะวันนี้ ความได้เปรียบด้านความปลอดภัยไม่ได้อยู่ที่ใครมีเครื่องมือมากกว่าแต่อยู่ที่ ใครมองเห็นและหยุดภัยได้ก่อน และนั่นคือเหตุผลที่ NDR คือสิ่งที่องค์กรไทยต้องมี