Zero Day คืออะไร ทำไมถึงอันตรายต่อองค์กร

ในยุคที่การเปลี่ยนผ่านสู่ดิจิทัลเกิดขึ้นอย่างรวดเร็ว Zero Day จึงไม่ใช่เรื่องไกลตัวหรืออยู่แค่ในตำราอย่างเดียว แต่มันคือภัยคุกคามล่องหนที่สามารถสร้างความเสียหายให้กับธุรกิจได้ทุกวินาที ซึ่งหากมองในมุมธุรกิจแล้ว ต้นทุนความเสียหายจากการถูกโจมตีนั้นสูงกว่าการลงทุนด้านระบบป้องกันหลายเท่าตัว ดังนั้นการเตรียมความพร้อมและการมีวิธีรับมือที่ชาญฉลาดจึงไม่ใช่แค่การป้องกันภัย แต่คือความได้เปรียบที่ช่วยให้องค์กรก้าวข้ามขีดจำกัดด้านความปลอดภัยเดิมๆ โดยมุ่งเน้นไปที่การสร้าง Cyber Resilience หรือความสามารถในการรับมือและฟื้นตัวอย่างรวดเร็ว ซึ่งถือเป็นหัวใจสำคัญของการขับเคลื่อนองค์กรให้เติบโตอย่างยั่งยืนในโลกยุคดิจิทัล

ทำความรู้จัก Zero Day คืออะไร

ในโลกของความปลอดภัยไซเบอร์ คำว่า Zero Day เปรียบเสมือนฝันร้ายที่เกิดขึ้นจริง เพราะมันคือช่องโหว่ทางซอฟต์แวร์หรือฮาร์ดแวร์ที่ถูกค้นพบโดยแฮกเกอร์ก่อนที่ผู้พัฒนาจะทราบเรื่องเสียด้วยซ้ำ ซึ่งเราสามารถจำแนกความหมายออกเป็น 3 ส่วนหลักเพื่อให้เข้าใจง่ายขึ้น ได้แก่ Zero Day Vulnerability หรือช่องโหว่ที่ยังไม่มีใครรู้, Zero Day Exploit คือวิธีการหรือโค้ดที่แฮกเกอร์ใช้โจมตีผ่านช่องโหว่นั้น และสุดท้ายคือ Zero Day Attack คือตอนที่เหตุการณ์การโจมตีจริงที่เกิดขึ้น สาเหตุที่เราเรียกมันว่า "Zero Day" ก็เพราะผู้พัฒนาซอฟต์แวร์มีไม่มีเวลาในการเตรียมตัวรับมือ หรือพูดง่ายๆ คือระบบถูกเจาะไปแล้วก่อนที่ฝ่ายป้องกันจะทันได้เริ่มสร้างกำแพงมาต้านทานนั่นเอง

ความน่ากลัวของ Zero Day ไม่ได้หยุดอยู่แค่ความยากในการตรวจจับ แต่ยังรวมถึงมูลค่ามหาศาลในตลาดมืด โดยเฉพาะในกลุ่มแฮกเกอร์และตลาดค้าอาวุธไซเบอร์ ข้อมูลจาก Medium ระบุว่า Zero Day คือ อาวุธที่มีมูลค่าสูงลิบลิ่ว บางช่องโหว่ในระบบปฏิบัติการยอดนิยมอย่าง iOS หรือ Windows อาจมีราคาซื้อขายสูงถึงหลายล้านดอลลาร์สหรัฐฯ เนื่องจากมันเป็นกุญแจสำคัญที่ใช้เจาะเข้าสู่ข้อมูลความลับระดับประเทศหรือข้อมูลทางการเงินขององค์กรยักษ์ใหญ่ได้โดยไม่มีใครขัดขวาง ทำให้ Zero Day กลายเป็นสินค้าเกรดพรีเมียมที่แฮกเกอร์ทั่วโลกต่างควานหาเพื่อนำมาสร้างกำไรหรือใช้เป็นเครื่องมือทำลายล้างที่มีประสิทธิภาพสูงสุดในปัจจุบัน

ขั้นตอนการโจมตีและเหตุผลที่ ป้องกัน Zero Day ได้ยาก

การโจมตี มีความซับซ้อนและแยบยลกว่ามัลแวร์ทั่วไป เพราะ Zero Day Attack คือการเริ่มจากการที่แฮกเกอร์ทำการ ค้นหาช่องโหว่ ในซอฟต์แวร์ที่ยังไม่เคยมีใครพบมาก่อน จากนั้นจะทำการ สร้างโค้ดโจมตี เพื่อเจาะผ่านช่องโหว่นั้น เมื่ออาวุธพร้อมแล้ว แฮกเกอร์จะเลือก ช่องทางการเข้าถึง เช่น ส่งอีเมลฟิชชิ่งหรือฝังไว้ในเว็บไซต์ เมื่อเหยื่อเผลอคลิก โค้ดจะเริ่มทำงานเพื่อ ควบคุมระบบ และติดตั้งมัลแวร์เพื่อจารกรรมข้อมูลหรือเรียกค่าไถ่ในทันที กระบวนการทั้งหมดนี้เกิดขึ้นอย่างรวดเร็วและมักจะเงียบเชียบจนระบบตรวจจับทั่วไปไม่ทันสังเกตเห็น

เหตุผลสำคัญที่ทำให้ Zero Day เป็นสิ่งที่ ยากต่อการป้องกัน มาจากระบบความปลอดภัยส่วนใหญ่ในปัจจุบันทำงานในรูปแบบ Signature-based หรือการเปรียบเทียบลักษณะฐานข้อมูลไวรัสที่เคยรู้จัก แต่เนื่องจาก Zero Day Malware คือภัยคุกคามใหม่ ที่ยังไม่เคยมีประวัติอยู่ในฐานข้อมูลใดๆ ระบบจึงไม่มองว่าเป็นอันตราย เปรียบเสมือนการมีผู้ร้ายที่ทำศัลยกรรมใบหน้าใหม่จนกล้องวงจรปิดจำไม่ได้ นอกจากนี้ ผู้พัฒนายังต้องการเวลาในการตรวจสอบ วิเคราะห์ และเขียนโค้ดเพื่อแก้ไข หรือ Patch ซึ่งในระหว่างที่รอ Patch นี้เอง คือช่วงเวลาที่องค์กรตกอยู่ในสภาวะ "หน้าต่างความเสี่ยง" (Window of Vulnerability) ที่เปิดกว้างให้แฮกเกอร์เข้ามาโจมตีได้โดยไม่มีแรงต้านทาน

Zero Day กับช่องโหว่ทางไซเบอร์เกี่ยวข้องกันอย่างไร?

ในโลกของการเขียนโปรแกรม ไม่มีซอฟต์แวร์ใดที่สมบูรณ์แบบ 100% ทุกบรรทัดของโค้ดมีโอกาสที่จะเกิดข้อผิดพลาดเล็กๆ น้อยๆ ที่เราเรียกว่า "ช่องโหว่" (Vulnerability) ซึ่งเปรียบเสมือนรอยร้าวบนกำแพงบ้าน โดย Zero Day คือสถานะที่รอยร้าวนั้นถูกค้นพบโดยแฮกเกอร์ ก่อนที่ เจ้าของบ้าน(องค์กร) จะได้เตรียมปูนมาอุดรอยรั่ว ทำให้ความเสี่ยงถูกเปลี่ยนจากทฤษฎีกลายเป็นการโจมตีจริงในทันที

วงจรการเกิดช่องโหว่ (Vulnerability Life Cycle)

วงจรชีวิตของช่องโหว่เริ่มตั้งแต่วันที่ซอฟต์แวร์ถูกเขียนขึ้นโดยที่บั๊กยังซ่อนตัวอยู่ จนกระทั่งถึงจุดที่มีคนค้นพบ หากผู้ที่พบเป็นนักวิจัยด้านความปลอดภัย พวกเขาจะแจ้งผู้พัฒนาเพื่อให้ออก Patch หรือตัวอัปเดตแก้ไข แต่หากแฮกเกอร์เป็นผู้พบก่อน วงจรนี้จะเข้าสู่ช่วงที่อันตรายที่สุด คือการที่ช่องโหว่ถูกนำไปใช้งาน ในขณะที่โลกยังไม่มีวิธีป้องกัน จนกว่าจะมีการออก Patch และผู้ใช้ทำการอัปเดตระบบเสร็จสิ้น วงจรนี้จึงจะถือว่าสิ้นสุดลง

ความแตกต่างระหว่างช่องโหว่ทั่วไปกับ Zero Day

ความแตกต่างที่สำคัญที่สุดคือ "การรับรู้และเวลา" ช่องโหว่ทั่วไป คือช่องโหว่ที่ถูกค้นพบ แจ้งเตือน และมีวิธีการแก้ไข (Patch) หรือมีคำแนะนำในการป้องกันออกมาแล้ว องค์กรสามารถวางแผนอัปเดตตามรอบปกติได้ แต่ Zero Day คือช่องโหว่ที่เป็น "ความลับ" ของแฮกเกอร์ ไม่มีใครรู้ว่ามีอยู่ ไม่มีระบบตรวจจับใดมีฐานข้อมูล และที่สำคัญคือ "ยังไม่มี Patch" ทำให้การป้องกันด้วยวิธีเดิมๆ แทบจะเป็นไปไม่ได้เลย

เมื่อเวลาเป็นศูนย์ แฮกเกอร์จึงได้เปรียบก่อน Patch จะมาถึง

แฮกเกอร์มืออาชีพมักจะใช้เครื่องมืออย่าง Fuzzing หรือการสุ่มยิงข้อมูลมหาศาลเข้าใส่ระบบเพื่อหาจุดที่โปรแกรม พังเมื่อเจอจุดอ่อนแล้ว พวกเขาจะทำการวิเคราะห์เพื่อสร้างโค้ดโจมตี และแอบใช้งานอย่างเงียบเชียบที่สุดเพื่อไม่ให้ผู้พัฒนาไหวตัวทัน กระบวนการนี้เรียกว่าการสร้าง "Window of Exposure" หรือช่วงเวลาที่ประตูบ้านเปิดอ้าซ่าให้แฮกเกอร์เดินเข้าออกได้ตามใจชอบ โดยที่เจ้าของบ้านยังคงใช้ชีวิตปกติเพราะเข้าใจว่าระบบยังปลอดภัยดีอยู่

ใครบ้างที่ตกเป็นเป้าหมายของการโจมตีแบบ Zero Day?

Zero Day Attack คือการโจมตีแบบไม่ได้เลือกเหยื่อจากขนาดหรืออุตสาหกรรม แต่เลือกจาก “คุณค่า” ของเป้าหมาย ไม่ว่าจะเป็นข้อมูล ระบบ หรืออิทธิพลที่สามารถสร้างผลกระทบได้สูง ตั้งแต่องค์กรขนาดใหญ่ หน่วยงานรัฐ ไปจนถึงผู้ใช้งานทั่วไป ทุกฝ่ายล้วนมีความเสี่ยง เพราะ Zero Day เปิดโอกาสให้ผู้โจมตีเข้าถึงระบบได้โดยที่เหยื่อไม่ทันรับรู้หรือมีวิธีป้องกันล่วงหน้า

ธุรกิจและองค์กรขนาดใหญ่: ขุมทรัพย์ข้อมูลและความลับทางการค้า

สำหรับองค์กรระดับ Enterprise ข้อมูลคือสินทรัพย์ที่มีมูลค่าสูงสุด แฮกเกอร์มักใช้ Zero Day เพื่อเจาะทะลวงระบบรักษาความปลอดภัยที่แน่นหนาเข้าไปเพื่อ จารกรรมข้อมูลความลับทางการค้า หรือดึงฐานข้อมูลลูกค้ามหาศาลออกมาเพื่อนำไปขายต่อ หรือใช้เรียกค่าไถ่ หรือ Ransomware ซึ่งก่อให้เกิดการหยุดชะงักของระบบและการหยุดชะงักของระบบเพียงไม่กี่ชั่วโมงในองค์กรใหญ่ ยังหมายถึงความเสียหายทางการเงินและชื่อเสียงที่ประเมินค่าไม่ได้

หน่วยงานภาครัฐ

Zero Day Malware มักถูกนำมาใช้ในฐานะ "อาวุธดิจิทัล" ระหว่างประเทศ โดยมีเป้าหมายที่หน่วยงานภาครัฐเพื่อหวังผลทางรัฐศาสตร์หรือการจารกรรมข้อมูลความมั่นคง การโจมตีในกลุ่มนี้มักมุ่งเป้าไปที่ โครงสร้างพื้นฐานระดับประเทศ เช่น ระบบไฟฟ้า การประปา หรือระบบสาธารณสุข ซึ่งหากถูกควบคุมหรือทำลายด้วยช่องโหว่ที่ไม่มีใครรู้จักล่วงหน้า อาจส่งผลกระทบต่อความสงบสุขของประชาชนทั้งประเทศได้

ผู้ใช้งานทั่วไป

อย่าชะล่าใจไปว่าแฮกเกอร์จะมองข้ามผู้ใช้ทั่วไป เพราะบางครั้ง Zero Day ก็ถูกฝังมากับ ซอฟต์แวร์ยอดนิยมที่ใช้ในชีวิตประจำวัน เช่น เว็บเบราว์เซอร์, แอปพลิเคชันแชท หรือระบบปฏิบัติการบนมือถือ เพื่อเปลี่ยนเครื่องคอมพิวเตอร์หรือสมาร์ทโฟนของคนนับล้านให้กลายเป็น "Botnet" หรือเพื่อแอบส่องพิกัดและข้อมูลทางการเงินจากแอปธนาคาร การโจมตีกลุ่มนี้เน้นปริมาณและความแนบเนียนเพื่อเข้าถึงชีวิตส่วนตัวของเราให้ได้มากที่สุด

ไม่ว่าจะเป็นองค์กรระดับ Enterprise ที่มีฐานข้อมูลมหาศาล หน่วยงานภาครัฐที่มีภารกิจระดับชาติ หรือแม้แต่ธุรกิจขนาดกลางและเล็ก ทุกองค์กรล้วนหลีกเลี่ยงความเสี่ยงนี้ไม่ได้ การรอให้เกิดการโจมตีก่อนค่อยหาทางแก้ไขจึงไม่ใช่ทางเลือกอีกต่อไป Vulnerability Manager Plus ระบบวิเคราะห์และจัดการช่องโหว่เชิงรุก หรือ Patch Manager Plus สามารถช่วยอุดช่องโหว่ด้วยการอัปเดตแพตช์แบบอัตโนมัติ เพื่อให้มั่นใจได้ว่าระบบของคุณจะปลอดภัยจากภัยคุกคามที่ไม่รู้จัก หรือ Zero day ได้อย่างมืออาชีพและทันท่วงที

กรณี Zero Day Attack ครั้งสำคัญที่โลกจำ

เมื่อ "ช่องโหว่" ถูกเปลี่ยนเป็น "อาวุธ" ผลลัพธ์ที่ตามมามักจะสร้างความเสียหายในวงกว้างเกินกว่าที่ใครจะคาดคิด เหตุการณ์สำคัญระดับโลกเหล่านี้แสดงให้เห็นว่า แม้แต่องค์กรที่มีการรักษาความปลอดภัยดีที่สุด หรือระบบปฏิบัติการที่มีผู้ใช้งานมากที่สุด ก็อาจพ่ายแพ้ให้กับ Zero Day Malware ได้หากไม่มีการเตรียมพร้อมรับมือเชิงรุก

Ivanti Connect Secure วิกฤตช่องโหว่ VPN ที่สะเทือนองค์กรทั่วโลก

เหตุการณ์วิกฤต Ivanti Connect Secure ในปี 2024 เริ่มต้นขึ้นจากการที่กลุ่มผู้ไม่หวังดีค้นพบและใช้ประโยชน์จากช่องโหว่ Zero Day แบบลูกโซ่ 2 จุดพร้อมกัน ได้แก่ช่องโหว่ในการข้ามผ่านระบบยืนยันตัวตน (CVE-2023-46805) และการส่งคำสั่งอันตรายจากระยะไกล (CVE-2024-21887) ส่งผลให้แฮกเกอร์สามารถเข้าควบคุมอุปกรณ์ VPN ซึ่งเป็นหน้าด่านสำคัญของระบบเครือข่ายได้โดยสมบูรณ์ ความรุนแรงของเหตุการณ์นี้ส่งผลกระทบในระดับโลก โดยพบว่ามีหน่วยงานรัฐบาลและบริษัทเอกชนชั้นนำกว่าหลายพันแห่งถูกจารกรรมข้อมูลความลับทางการค้าและติดตั้งทางลับ (Backdoor) ไว้ในระบบเพื่อการเข้าถึงในระยะยาว แม้ในระยะแรกจะยังไม่มี Patch อย่างเป็นทางการออกมา แต่ผู้เชี่ยวชาญได้แนะให้องค์กรดำเนินการบรรเทาผลกระทบด้วยการจำกัดฟังก์ชันการทำงานที่สุ่มเสี่ยงเป็นการชั่วคราว

การพบช่องโหว่ซ้ำแล้วซ้ำเล่าบน Google Chrome

สถานการณ์การพบช่องโหว่ Zero Day บน Google Chrome ในช่วงปี 2024 ถึง 2025 สะท้อนให้เห็นว่าเว็บเบราว์เซอร์กลายเป็นช่องทางการโจมตีที่ได้รับความนิยมสูงสุด เนื่องจากเป็นซอฟต์แวร์ที่ถูกใช้งานในแทบทุกอุปกรณ์และเชื่อมต่อกับอินเทอร์เน็ตตลอดเวลา โดยในปี 2025 เพียงปีเดียว Google ต้องเร่งออกอัปเดตฉุกเฉินเพื่อแก้ไขช่องโหว่ที่ถูกใช้โจมตีจริง (Exploited in the wild) ไปแล้วถึง 6 ครั้ง ตัวอย่างที่เห็นได้ชัดคือช่องโหว่ CVE-2025-10585 ซึ่งแฮกเกอร์ใช้เทคนิคการจัดการหน่วยความจำที่ผิดพลาด (Memory Corruption) ทำให้สามารถรันโค้ดอันตรายจากระยะไกลได้ทันทีที่ผู้ใช้เข้าเยี่ยมชมเว็บไซต์ที่ถูกวางกับดักไว้ Zero Day Attack คือ การโจมตีในลักษณะนี้มีความน่ากลัวอย่างยิ่งเพราะเป็นรูปแบบ "Zero-click" หรือ "One-click" ที่เหยื่อไม่จำเป็นต้องดาวน์โหลดไฟล์ใด ๆ ก็สามารถถูกขโมยข้อมูลคุ้กกี้ เซสชันการเข้าสู่ระบบ หรือข้อมูลส่วนบุคคลในเครื่องไปได้ในพริบตา

VMware Zero Day ระบบ Cloud ที่ถูกยึดจากภายใน

ในช่วงปลายปี 2024 ถึงต้นปี 2025 วงการไอทีต้องเผชิญกับความท้าทายครั้งใหญ่เมื่อมีการตรวจพบช่องโหว่ Zero Day บนแพลตฟอร์ม VMware ซึ่งเป็นซอฟต์แวร์โครงสร้างพื้นฐานที่ขับเคลื่อนระบบ Cloud และ Data Center ขององค์กรทั่วโลก การโจมตีนี้มีความร้ายแรงระดับสูงสุดเนื่องจากแฮกเกอร์สามารถยกระดับสิทธิ์ตนเองขึ้นเป็นระดับ Root หรือ Administrator ได้สำเร็จ ส่งผลให้ผู้บุกรุกสามารถทะลุผ่านระบบป้องกันและเข้าควบคุมสภาพแวดล้อมเสมือน (Virtual Environment) ทั้งหมดได้โดยตรง การยึดครองในระดับไฮเปอร์ไวเซอร์ (Hypervisor) เช่นนี้เปรียบเสมือนการที่แฮกเกอร์ถือลูกกุญแจไขเข้าได้ทุกห้องในอาคาร ทำให้สามารถเข้าถึง ปรับเปลี่ยน หรือสั่งลบข้อมูลใน Virtual Machines (VM) ทุกเครื่องที่รันอยู่บนระบบนั้นได้อย่างเบ็ดเสร็จ

สถานการณ์ Zero Day ในประเทศไทย

สำหรับสถานการณ์ในประเทศไทยช่วงปี 2024-2025 ภัยคุกคามจาก Zero Day ได้ยกระดับจากเรื่องไกลตัวกลายเป็นวิกฤตที่สร้างความเสียหายต่อเศรษฐกิจและฐานข้อมูลระดับประเทศอย่างต่อเนื่อง โดยพบว่ากลุ่มแฮกเกอร์ข้ามชาติ เช่น RansomHub ได้ใช้เทคนิคการเจาะผ่านช่องโหว่ใหม่ในอุปกรณ์เครือข่ายและระบบ Firewall เพื่อเข้าถึงหัวใจสำคัญของธุรกิจไทยก่อนที่เจ้าของระบบจะทันรู้ตัว ข้อมูลจากสำนักงานคณะกรรมการการรักษาความปลอดภัยไซเบอร์แห่งชาติ (สกมช.) และ ThaiCERT ชี้ให้เห็นสถิติที่น่ากังวลว่าองค์กรในไทยตกเป็นเป้าหมายการโจมตีทางไซเบอร์เฉลี่ยหลายร้อยครั้งต่อวัน ซึ่งหนึ่งในปัจจัยหลักที่ทำให้การโจมตีสำเร็จคือการที่ระบบรักษาความปลอดภัยพื้นฐานไม่สามารถตรวจจับกลยุทธ์แบบใหม่ที่ไม่มีในฐานข้อมูลปกติได้ ส่งผลให้ข้อมูลส่วนบุคคลของประชาชนและข้อมูลความลับทางธุรกิจรั่วไหลออกไปสู่สาธารณะเป็นจำนวนมหาศาล

กลยุทธ์การป้องกันและบรรเทาผลกระทบจาก Zero Day ที่องค์กรต้องมี

การรับมือกับ Zero Day เปรียบเสมือนการสู้กับศัตรูที่มองไม่เห็น หัวใจสำคัญจึงไม่ใช่เพียงแค่การมีเกาะป้องกัน ที่แข็งแกร่งเท่านั้น แต่ต้องมีการออกแบบระบบไซเบอร์ให้มีความยืดหยุ่น เพื่อให้ระบบสามารถจำกัดความเสียหายและกลับมาดำเนินงานได้ตามปกติเร็วที่สุด โดยเราสามารถแบ่งกลยุทธ์ออกเป็น 2 ส่วนหลัก คือการสกัดกั้นก่อนเกิดเหตุ และการลดผลกระทบเมื่อมีการบุกรุกเข้ามาแล้ว

วิธีการป้องกันหรือสกัดกั้น

การป้องกัน Zero Day ที่มีประสิทธิภาพที่สุดคือการลด "พื้นที่การโจมตี" (Attack Surface) ให้เหลือน้อยที่สุดด้วยวิธีดังนี้:

- Network Segmentation (การแบ่งส่วนเครือข่าย): เปรียบเสมือนการแบ่งกั้นห้องในอาคารด้วยประตูทนไฟ หากแฮกเกอร์ใช้ Zero Day เจาะเข้ามาในส่วนใดส่วนหนึ่งได้ พวกเขาจะไม่สามารถเข้าถึงข้อมูลสำคัญในส่วนอื่นๆ ได้ทันที ช่วยจำกัดขอบเขตการโจมตีไม่ให้ลุกลาม

- Next-Generation Firewall (NGFW): การใช้ Firewall ยุคใหม่ที่มีระบบ IPS (Intrusion Prevention System) และความสามารถในการวิเคราะห์พฤติกรรม (Behavioral Analysis) จะช่วยตรวจจับความผิดปกติที่อาจเป็นสัญญาณของการใช้ช่องโหว่ใหม่ๆ แม้จะยังไม่มี Signature ของมัลแวร์นั้นๆ ในระบบก็ตาม

แนวทางการลดความเสี่ยง

ในเมื่อเราไม่สามารถคาดเดาได้ว่า Zero Day จะถูกใช้เมื่อไหร่ การทำระบบให้พร้อมเสทอ จึงเป็นเรื่องสำคัญ โดยมีวิธีดังนี้

- การบริหารจัดการ Patch อย่างต่อเนื่อง: แม้ Zero Day จะหมายถึงการยังไม่มี Patch ในวันแรกที่พบ แต่ทันทีที่ผู้พัฒนาปล่อย Patch ออกมา องค์กรต้องสามารถอัปเดตได้ทันที (Zero-hour patching) เพื่อปิดประตูไม่ให้แฮกเกอร์รายอื่นเข้ามาซ้ำเติม

- Vulnerability Assessment (VA) อย่างสม่ำเสมอ: การหมั่นสแกนหาช่องโหว่และประเมินความเสี่ยงในระบบเป็นประจำ จะช่วยให้ฝ่ายไอทีทราบถึงจุดเปราะบางและจัดลำดับความสำคัญในการป้องกันได้อย่างแม่นยำ โดยเฉพาะในระบบที่มีความซับซ้อนสูงอย่าง Cloud หรือ Hybrid Infrastructure

วิธีการยกระดับความปลอดภัยอย่างทันสมัยและครอบคลุม

ในโลกที่แฮกเกอร์พัฒนาอาวุธไซเบอร์อยู่ตลอดเวลา การป้องกันแบบตั้งรับ (Reactive) เพียงอย่างเดียวไม่เพียงพออีกต่อไป องค์กรยุคใหม่จำเป็นต้องปรับเปลี่ยนกลยุทธ์สู่ การป้องกันเชิงรุก (Proactive Defense) ที่เน้นการค้นหาและกำจัดความเสี่ยงก่อนที่มันจะถูกเปลี่ยนเป็นช่องทางโจมตี ซึ่งหัวใจสำคัญของการรับมือกับ Zero Day คือความเร็วในการ "ตรวจจับ" และความแม่นยำในการ "ปิดช่องโหว่"

และโซลูชันของ Manageengine ที่ทำงานสอดประสานกันอย่างลงตัว โดยเน้นย้ำว่าการมีระบบสแกนที่ดีต้องมาคู่กับการจัดการที่รวดเร็ว หากคุณมีเพียงระบบตรวจจับแต่ไม่มีเครื่องมืออุดช่องโหว่ที่ทรงพลัง องค์กรก็ยังคงตกอยู่ในสภาวะหน้าต่างความเสี่ยง (Window of Exposure) อยู่ดี นี่คือเหตุผลที่การผสานพลังระหว่าง Vulnerability Manager Plus และ Patch Manager Plus คือคำตอบที่สมบูรณ์แบบที่สุดสำหรับการป้องกัน Zero Day

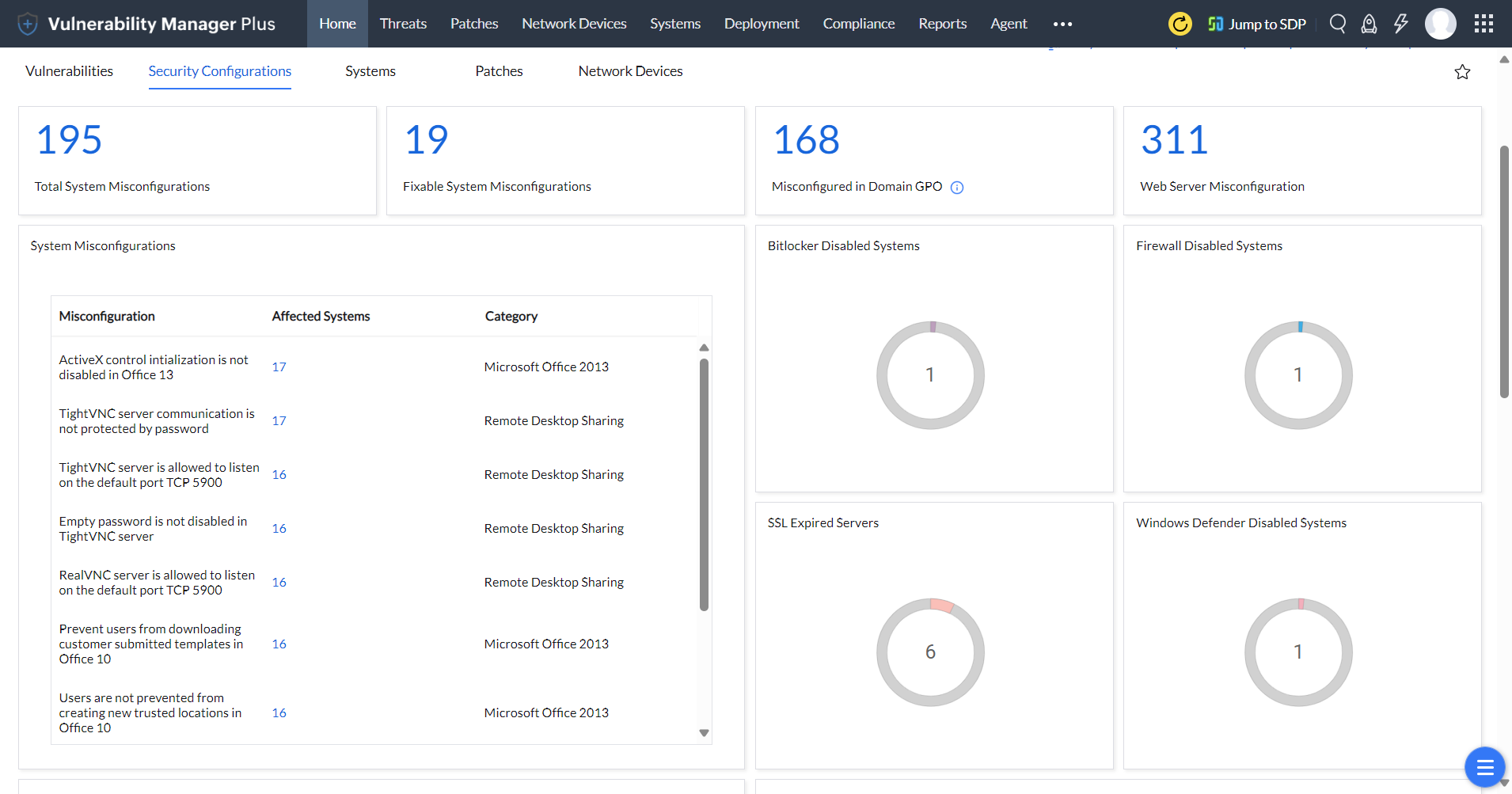

- Vulnerability Manager Plus

ก่อนที่องค์กรจะสามารถป้องกันภัยคุกคามได้ สิ่งสำคัญที่สุดคือการ "มองเห็น" ความเสี่ยงที่ซ่อนอยู่ภายในระบบ Vulnerability Manager Plus จึงถูกออกแบบมาให้เป็นเสมือนตาสับปะรดที่ทำหน้าที่สแกนหาช่องโหว่ในทุกส่วนของเครือข่ายอย่างต่อเนื่อง ไม่ว่าจะเป็นช่องโหว่ในซอฟต์แวร์ ระบบปฏิบัติการ หรือแม้แต่การตั้งค่าระบบที่ผิดพลาด ซึ่งอาจเป็นประตูให้แฮกเกอร์ลอบเข้ามาได้ โดยระบบจะทำการวิเคราะห์และจัดลำดับความสำคัญของความเสี่ยงตามความรุนแรง ช่วยให้ทีมไอทีสามารถโฟกัสการแก้ไขในจุดที่วิกฤตที่สุดได้ก่อน นอกจากนี้ ในสถานการณ์ที่เกิด Zero Day และยังไม่มี Patch อย่างเป็นทางการ ระบบยังมีฟีเจอร์ที่ช่วยแนะนำการตั้งค่าเพื่อบรรเทาผลกระทบ เพื่อสร้างเกราะป้องกันชั่วคราวและซื้อเวลาให้องค์กรรับมือได้อย่างทันท่วงที

สัมผัสประสบการณ์การตรวจจับความเสี่ยงระดับมืออาชีพ: อ่านเพิ่มเติมและทดลองใช้งาน Vulnerability Manager Plus ฟรี 30 วัน

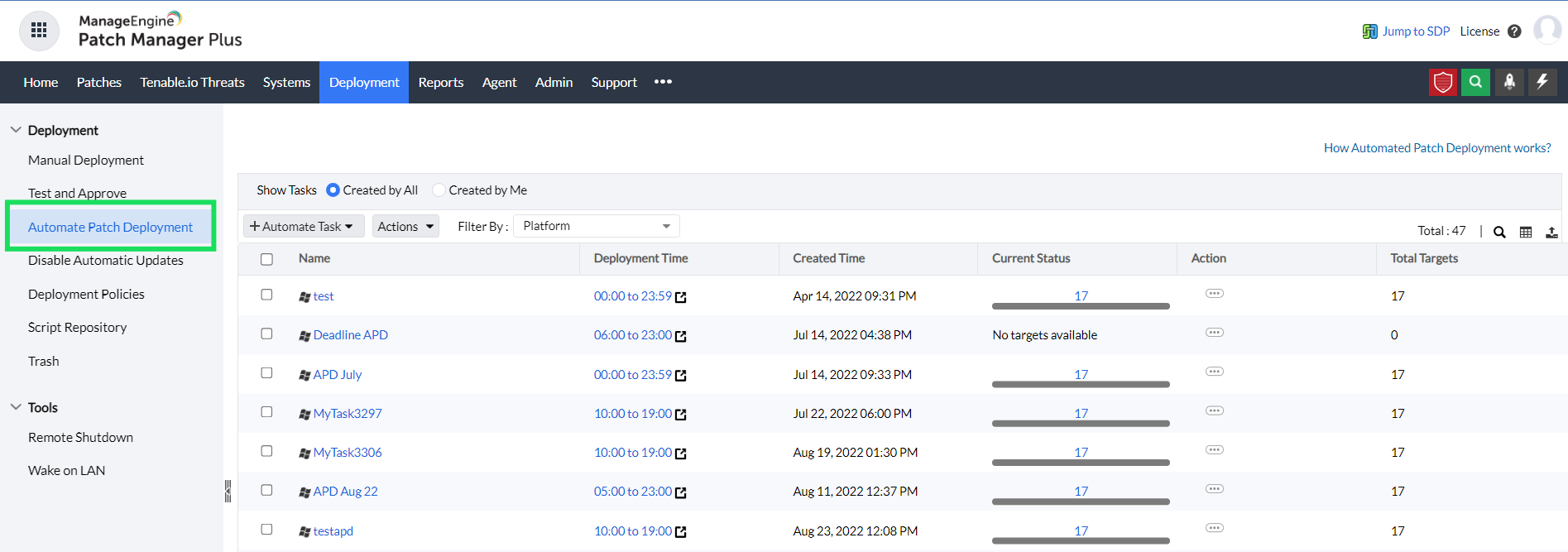

- Patch Manager Plus

เมื่อตรวจพบความเสี่ยงแล้ว ขั้นตอนที่สำคัญไม่แพ้กันคือการ ปิดประตูให้เร็วที่สุดเพื่อไม่ให้แฮกเกอร์มีโอกาสใช้ประโยชน์จากช่องโหว่นั้น Patch Manager Plus เข้ามาเปลี่ยนกระบวนการอัปเดตระบบที่เคยยุ่งยากและกินเวลาให้กลายเป็นเรื่องง่ายด้วยระบบอัตโนมัติที่ทรงพลัง รองรับการแพตช์ครอบคลุมทั้ง Windows, macOS, Linux และแอปพลิเคชันจากผู้ผลิตรายอื่นกว่า 850 รายการ จุดเด่นสำคัญคือความสามารถในการกระจาย Patch ที่รวดเร็วในระดับ Zero-hour ซึ่งช่วยให้องค์กรสามารถส่งตัวอัปเดตความปลอดภัยไปยังอุปกรณ์ปลายทางนับพันเครื่องได้พร้อมกันภายในไม่กี่คลิก พร้อมระบบทดสอบ Patch ในกลุ่มตัวอย่างก่อนใช้งานจริง เพื่อให้มั่นใจว่าการปิดช่องโหว่จะไม่กระทบต่อการทำงานตามปกติของธุรกิจ ช่วยลดหน้าต่างความเสี่ยง ให้เหลือน้อยที่สุด

เริ่มสร้างเกราะป้องกันที่รวดเร็วกว่าใคร อ่านเพิ่มเติมและทดลองใช้งาน Patch Manager Plus ฟรี 30 วัน คลิกที่นี่!

References

Cybereason – “Threat Alert: Ivanti Connect Secure VPN Zero-Day Exploitation” (Cybereason, 2025)

UIH (United Information Highway) – “Google patches sixth Chrome zero-day exploited in attacks this year” (UIH, 2025)

Thai Data Hosting – “VMware Zero-Day Attack 2024: What We Know So Far” (ThaiDataHosting, 2024)

ThaiCERT – “RansomHub: ข้อมูลภัยคุกคามและแนวทางป้องกัน” (ThaiCERT, 17 ก.พ. 2568)

ติดตามข่าวสารเพิ่มเติมได้ที่

Linkedin : https://www.linkedin.com/company/manageenginethailand

Facebook: https://www.facebook.com/manageenginethailand