CONFORMIDADE > ESSENTIAL EIGHT

8

Principais estratégias de

mitigação no Essential Eight3

Níveis de maturidade que orientam a

implementação do Essential Eight.15%

Percentual de entidades governamentais que atingiram o

nível 2 de maturidade Essencial Eight em 2024.32%

dos incidentes cibernéticos informados são de

entidades do setor público australiano.87,400

Incidentes de crimes cibernéticos

informados ao ACSC em 2023-24

O Essential Eight, introduzido pelo Centro Australiano de Segurança Cibernética (ACSC) em 2017, serve como uma estrutura fundamental de segurança cibernética dentro das estratégias mais amplas para mitigar incidentes de cibersegurança. Embora seja obrigatório para agências governamentais australianas, a Australian Signals Directorate (ASD) — órgão do Ministério da Defesa — defende fortemente sua adoção por todas as organizações. Ao implementar proativamente o Essential Eight, as empresas podem reduzir significativamente sua exposição a ameaças cibernéticas. O custo da prevenção é muito menor do que os danos às finanças e à reputação causados por uma grande violação de cibersegurança.

- Por que o Endpoint Central

- O que é o Essential Eights

- Modelo de maturidade E8

- Mapeamento E8MM

- Mapeamento E8MM - ISM

Por que o Endpoint Central é essencial para o Essential Eight?

- Avaliação de vulnerabilidade e aplicação de patches

- Controle de aplicação aprimorado

- Segurança robusta do navegador

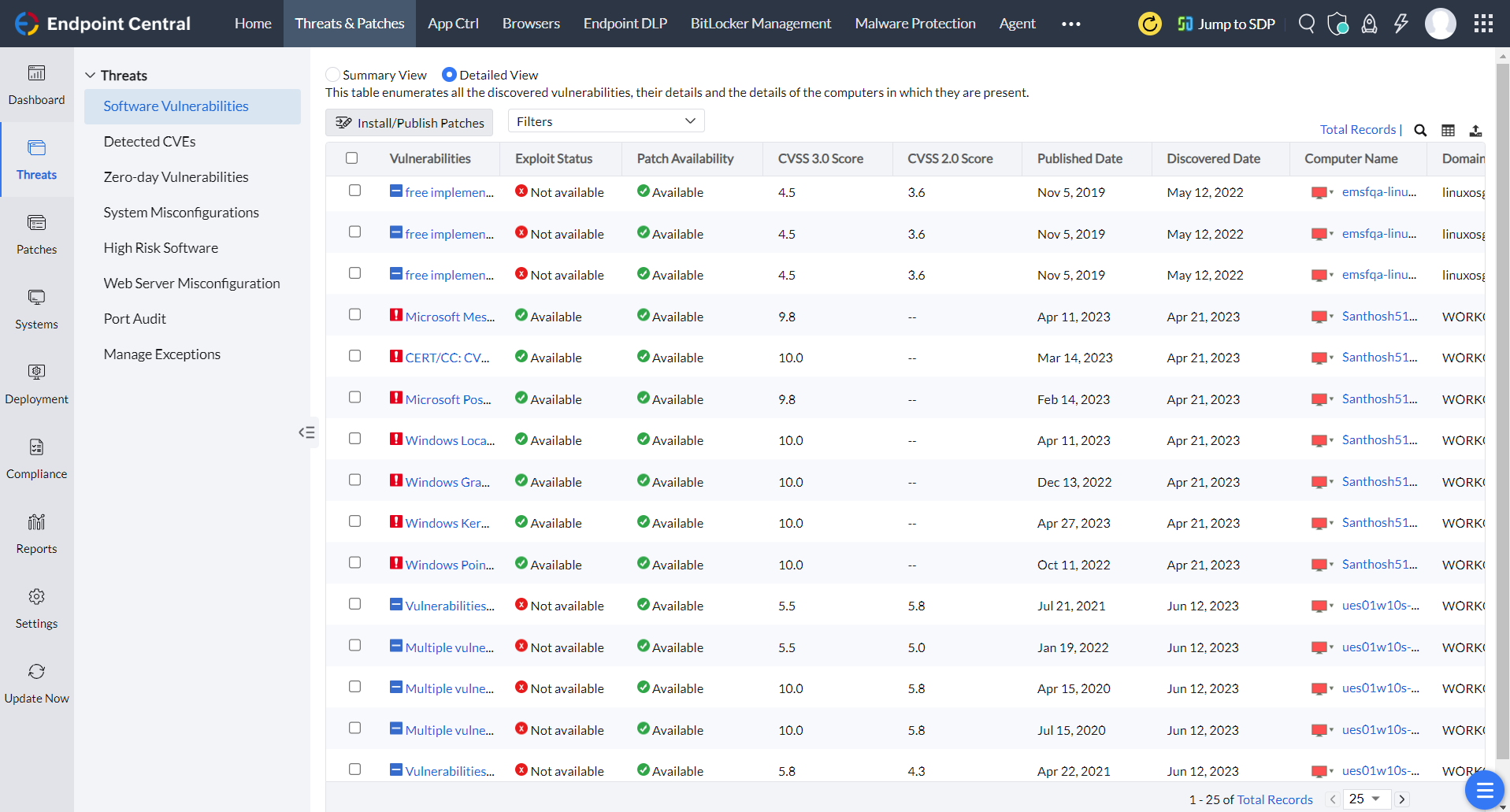

O Endpoint Central garante a aplicação de patches e a verificação de vulnerabilidades em ambientes Windows, Linux, macOS e Windows Server sem interrupções. Além dos endpoints, ele detecta vulnerabilidades em dispositivos de rede, fortalecendo a postura geral de segurança da organização. O gerenciamento eficiente de patches é fundamental para a conformidade com o Essential Eight porque fecha a porta de exploits conhecidos antes que se tornem pontos de entrada.

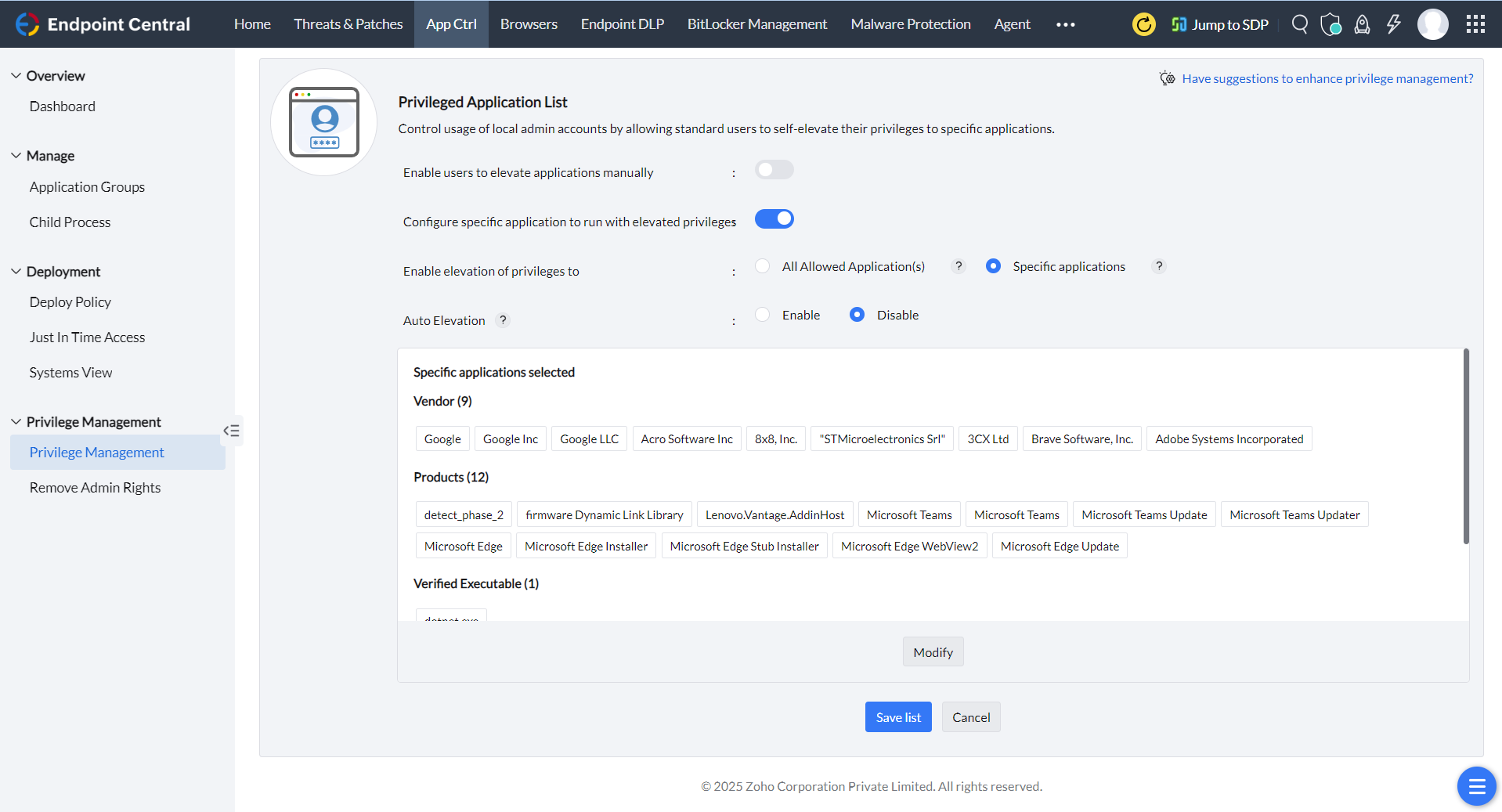

O Endpoint Central reduz as superfícies de ataque ao habilita uma lista de aplicações permitidas e bloqueadas. Além disso, a aplicação permite que os administradores apliquem o princípio do privilégio mínimo, eliminem contas desnecessárias de administrador local e forneçam acesso Just-in-Time (JIT) para garantir que as organizações encontrem o equilíbrio perfeito entre segurança robusta e eficiência operacional.

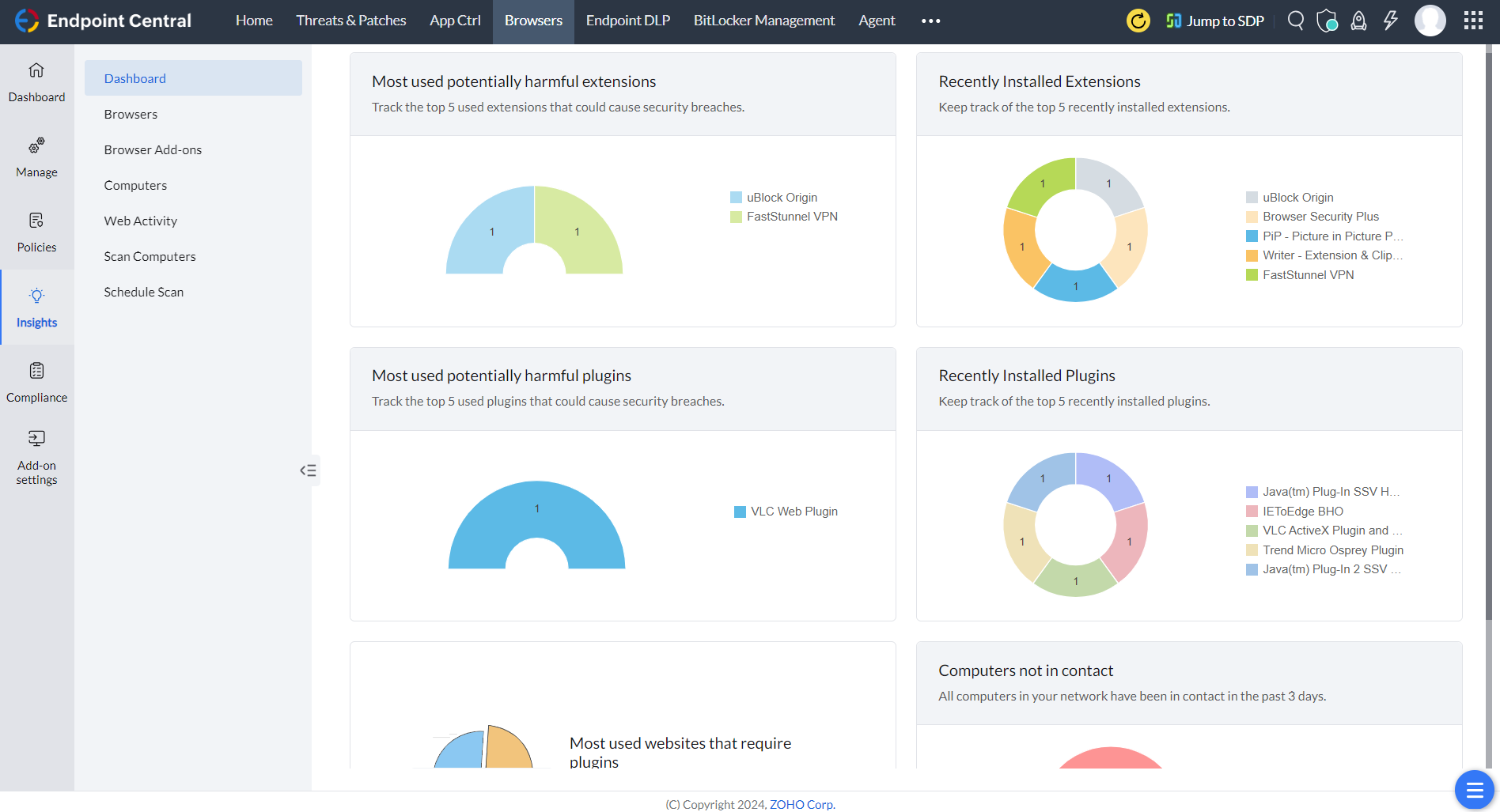

Os recursos de segurança do navegador do Endpoint Central permitem que as organizações restrinjam navegadores desatualizados, como o Internet Explorer 11 enquanto configuram navegadores modernos para mitigar ameaças baseadas em navegador e evitar vazamentos de dados, aprimorando a defesa da organização contra ataques maliciosos baseados na web.

O que é o Essential Eights?

- Aplicação de patch

- Aplicação de patch aos sistemas operacionais

- Autenticação multifator

- Restringir privilégios administrativos

- Controle de aplicação

- Definir as configurações de macro do Microsoft Office

- Hardening de aplicação de usuário

- Backups regulares

Modelo de maturidade do Essential Eight

O modelo de maturidade do Essential Eight foi desenvolvido para orientar as organizações a implementarem seus controles de forma gradual e seu foco está nas técnicas, táticas e procedimentos (TTPs) dos cibercriminosos para lidar com a evolução das ameaças cibernéticas. Cada nível de maturidade reflete a resiliência de segurança cibernética da organização, desde defesas básicas até proteções avançadas. A versão mais recente do modelo de maturidade do Essential Eight, lançada em novembro de 2023, oferece insights atualizados sobre as práticas de segurança cibernética em evolução.

Mapeamento de maturidade do Essential Eight com Endpoint Central

Alinhamos cuidadosamente os recursos do Endpoint Central com os controles definidos no modelo de maturidade do Essential Eight. Ao usar o Endpoint Central, sua organização pode incorporar facilmente essas medidas essenciais de segurança aos workflows diários, garantindo uma estrutura de segurança cibernética fortalecida. Esse alinhamento destaca como nossas soluções apoiam e aprimoram seus esforços de segurança, reduzindo riscos e aumentando a resiliência contra ameaças potenciais.

Clique aqui

Mapeamento do Endpoint Central para o ISM e modelo de maturidade do Essential Eight

Mapeamos detalhadamente os recursos do Endpoint Central tanto para o modelo de maturidade do Essential Eight quanto para os princípios de gerenciamento da segurança da informação (ISM). O gerenciamento da segurança da informação visa estabelecer estruturas de segurança robustas que protejam ativos críticos e mitiguem riscos potenciais. Ao integrar o Endpoint Central a esses modelos de segurança essenciais, sua organização pode aplicar os padrões do ISM de forma eficiente ao implementar os controles do Essential Eight. Essa abordagem holística garante que suas estratégias de segurança cibernética não apenas estejam alinhadas às melhores práticas do setor, mas também evoluam continuamente para atender ameaças emergentes, aprimorando sua postura geral de segurança.

Clique aqui

O Endpoint Central ajuda a alcançar as seguintes conformidades

Leituras recomendadas

Histórias reais, impacto real: Endpoint Central e conformidade

"O Endpoint Central nos permitiu avançar em direção ao nosso objetivo de ter uma aplicação centralizada para atender as atividades de suporte de TI. A implementação foi realmente simples, sem grandes problemas. Ele é usado principalmente para a integração com o ServiceDesk Plus e os relatórios que ele fornece para nossa implementação ISO"

Fale conosco sobre suas necessidades de conformidade!

Sinta-se à vontade para entrar em contato com nossos especialistas para esclarecer dúvidas específicas e descobrir como o Endpoint Central pode ajudar você a atender os requisitos do Essential Eight.