CONFORMIDADE > DORA

759,000

entidades financeiras em toda a Europa

$6.08 milhões

custo médio de violação de

dados no setor financeiro20

tipos de setores financeiros

cobertos pela DORA5 pilares

estabelecendo as bases para

a resiliência operacional63 artigos

da DORA garantindo

cobertura abrangente

Por estarem entrando na era digital, as entidades financeiras enfrentam ameaças constantes de ataques cibernéticos, interrupções nas operações e violações de dados. Uma estrutura de segurança cibernética robusta é essencial para garantir a resiliência operacional, proteger a confiança do cliente e atender às expectativas regulatórias. O setor financeiro precisa de soluções que possam gerenciar proativamente os riscos de TIC (tecnologias da informação e comunicação), lidar com incidentes de forma eficiente e manter a continuidade operacional.

Ao reconhecer a importância da segurança cibernética, a União Europeia introduziu a lei de resiliência operacional digital (DORA) em 27 de dezembro de 2022. A DORA visa fortalecer a resiliência digital de entidades financeiras definindo padrões únicos para gerenciar riscos de TIC, garantindo continuidade e respondendo efetivamente a interrupções.

A DORA é aplicável a uma ampla gama de instituições financeiras em toda a Europa desde 17 de janeiro de 2025.

- Por que o Endpoint Central

- Escopo da DORA

- Os cinco pilares da DORA

- Mapeamento dos artigos da DORA

- Leis de implementação e delegação

- NIS 2, LGPD e DORA

Por que escolher o Endpoint Central para conformidade com a DORA?

- Manter a limpeza cibernética

- Processo de conformidade simplificado

- Visibilidade de TI abrangente

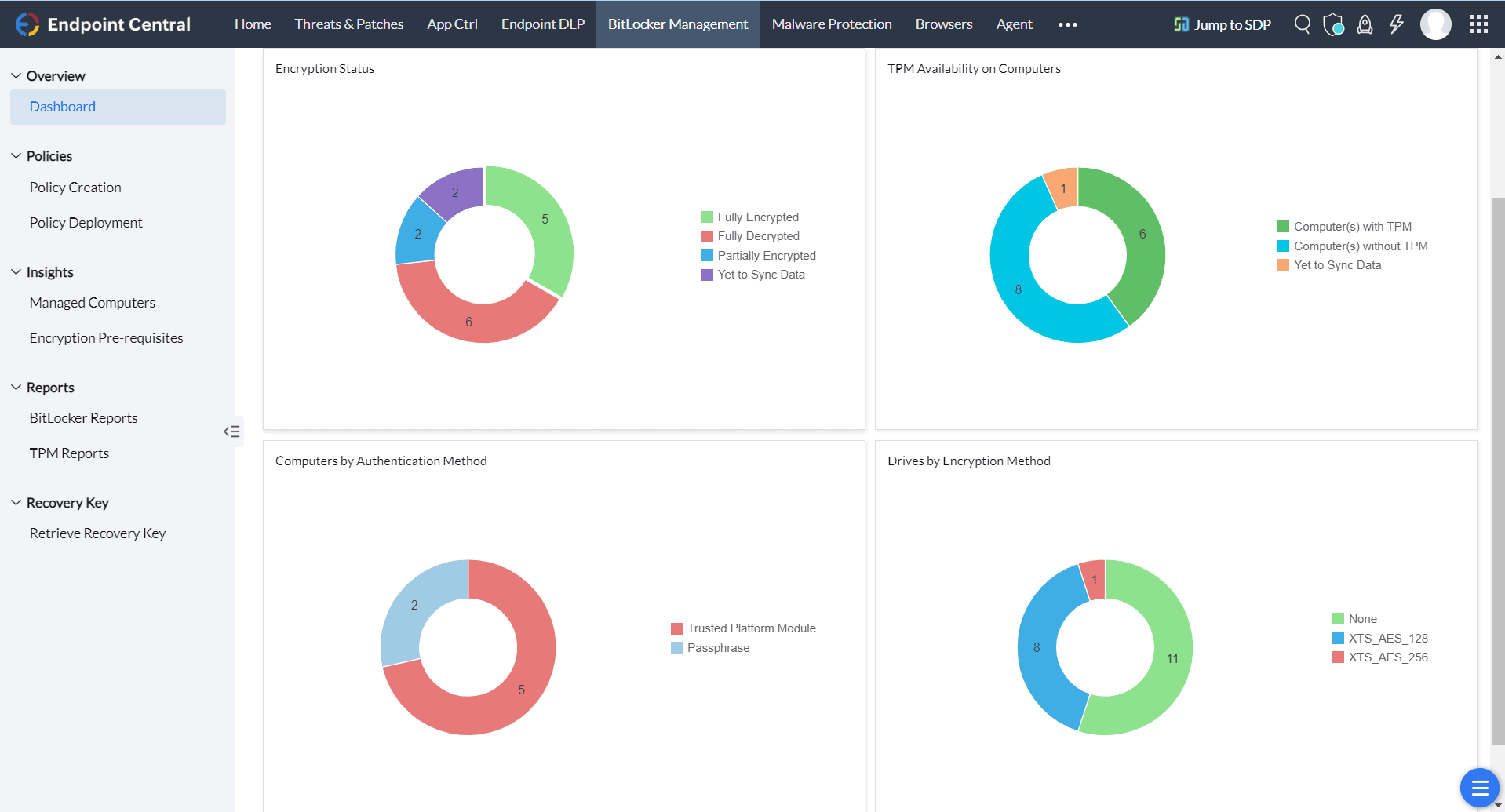

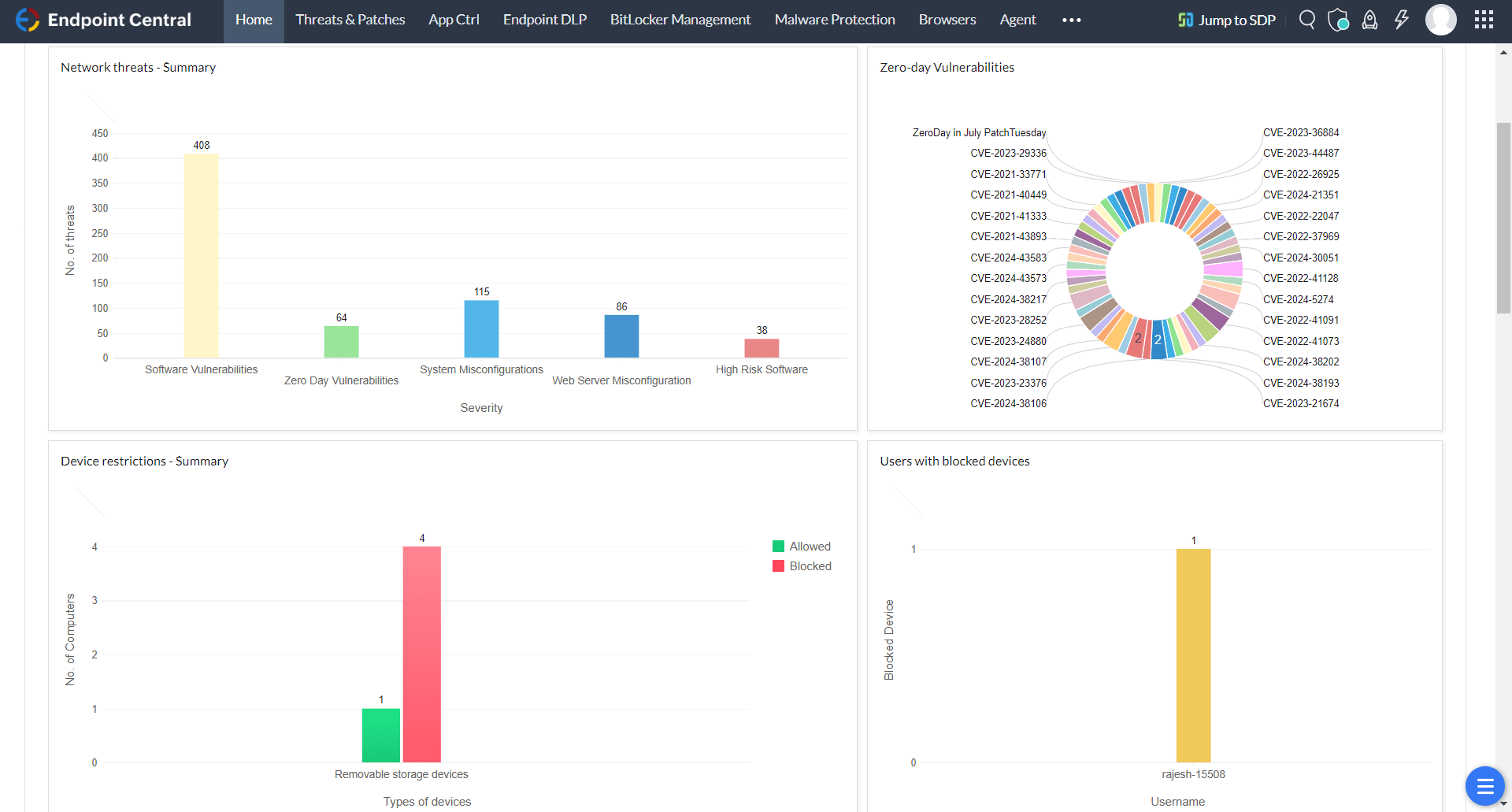

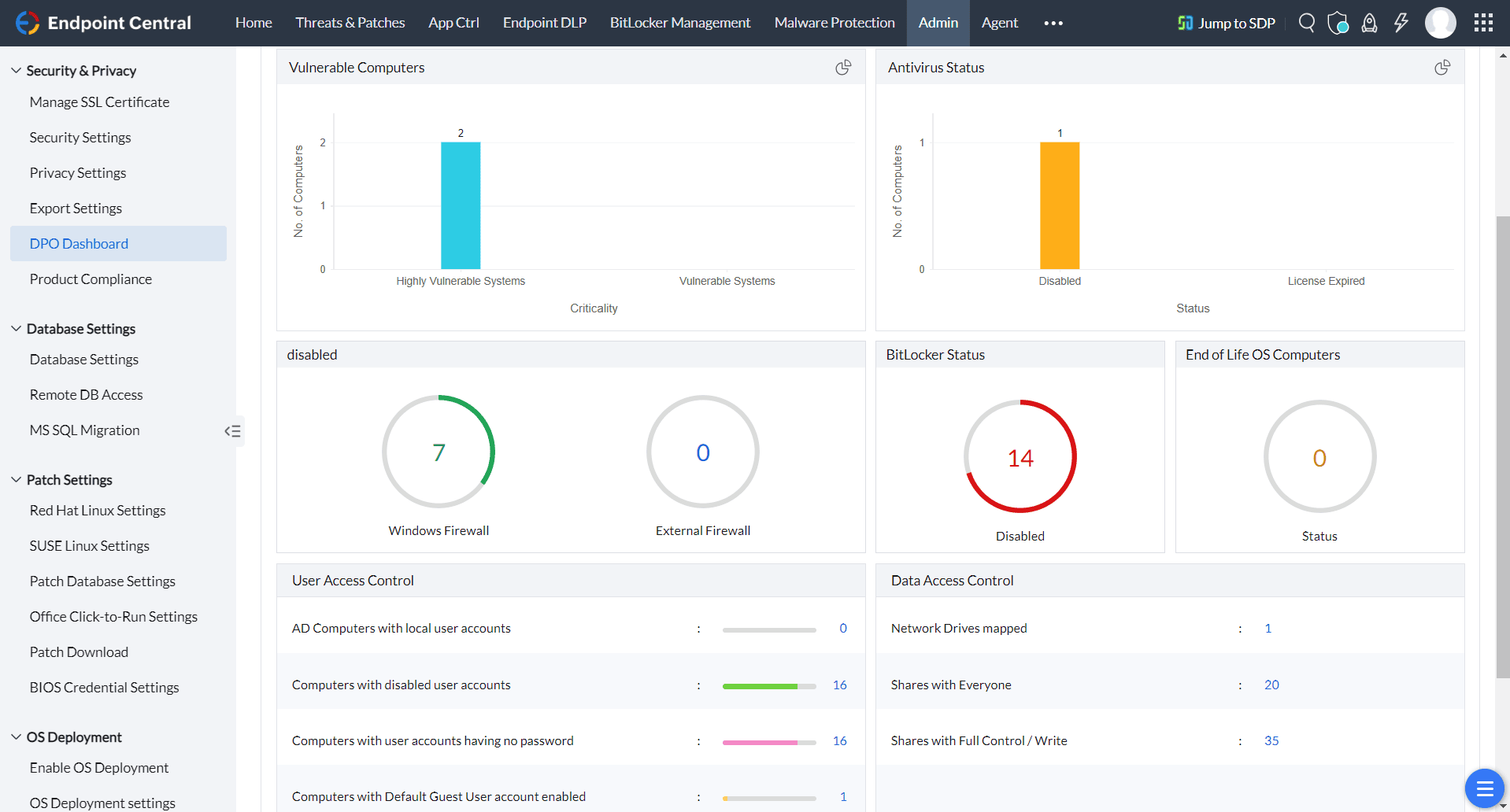

O Endpoint Central fornece todas as ferramentas necessárias para manter os mais altos padrões de limpeza cibernética. Desde a aplicação de patches em dispositivos e criptografia de dados até o bloqueio de aumento de privilégios não autorizados, prevenção de vazamentos de dados e gerenciamento de acesso por USB, além de garantir um ambiente de TI seguro.

Desenvolvido para a conformidade simplificada, o Endpoint Central oferece relatórios prontos para auditoria e dashboards dinâmicos, oferecendo informações em tempo real sobre os riscos e vulnerabilidades em toda a sua infraestrutura de TI.

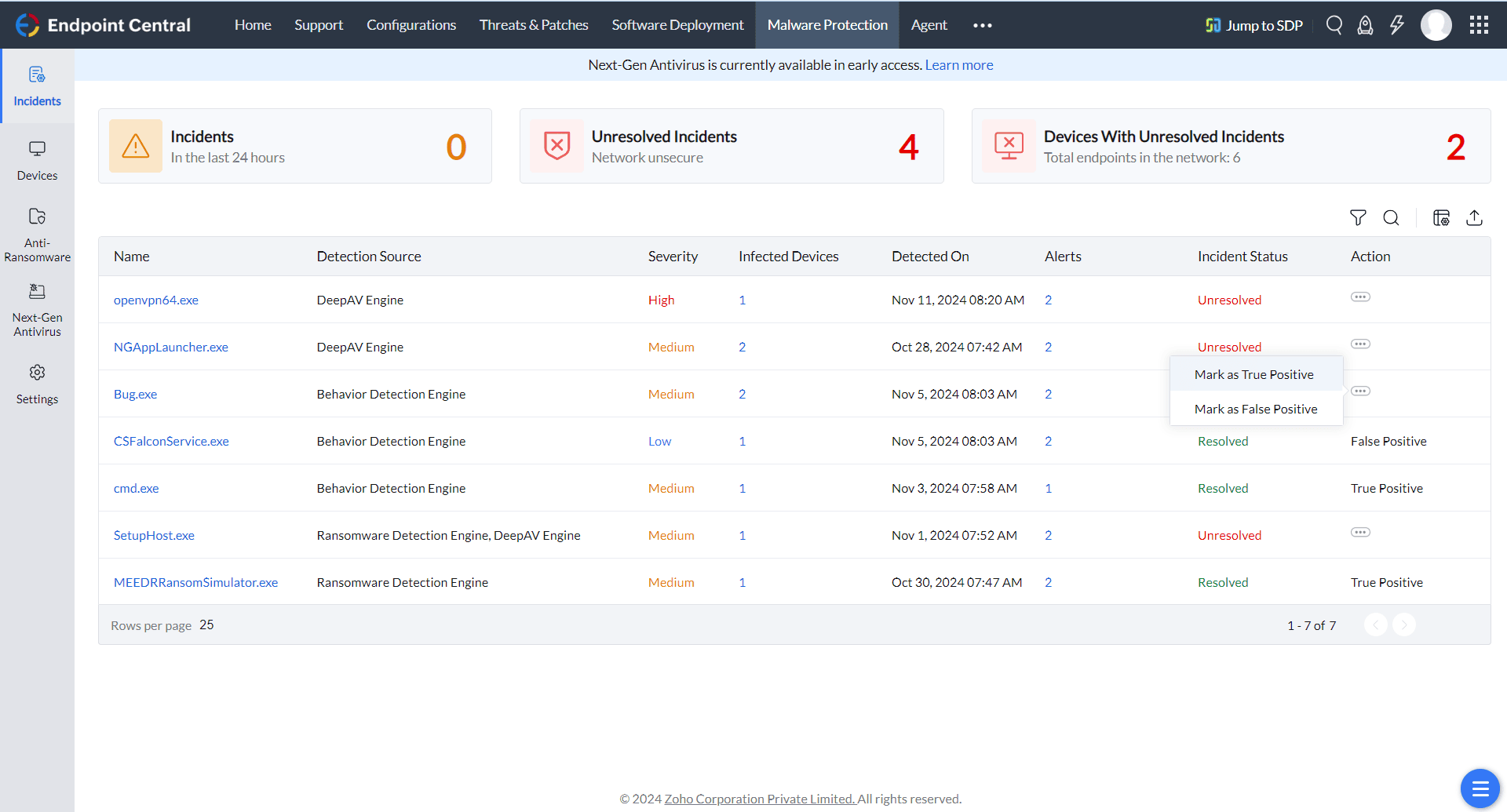

Obtenha ampla visibilidade do seu ambiente de TI por meio de recursos avançados de gerenciamento de ativos. O Endpoint Central também reforça a segurança com recursos anti-malware robustos, restauração de dados com um clique e quarentena de endpoints, minimizando interrupções e garantindo operações integradas.

Quem a DORA abrange?

Vinte e uma categorias de instituições financeiras e prestadores de serviços se enquadram no escopo da Lei de Resiliência Operacional Digital (DORA).

- Instituições financeiras: instituições de crédito, instituições de pagamento, instituições de moeda eletrônica, empresas de investimento e empresas de seguro.

- Infraestrutura de mercado: depositários centrais de valores mobiliários, contrapartes centrais, plataformas de negociação e repositórios de transações.

- Gerenciamento de ativos e fundos: gestores de fundos de investimento alternativos, empresas de gestão e instituições de provisão de planos de pensões.

- Serviços de dados e relatórios: agências de classificação de crédito, prestadores de serviços de relatórios de dados e administradores de benchmarks críticos.

- Tecnologias emergentes: prestadores de serviços de criptoativos e prestadores de serviços de financiamento coletivo.

- Serviços TIC: prestadores de serviços de TIC, incluindo prestadores de serviços tecnológicos essenciais.

Os cinco pilares da DORA

- Gerenciamento de riscos de TIC

- Resposta e geração de relatórios de incidentes

- Teste de resiliência operacional digital

- Gerenciamento de riscos de terceiros em TIC

- Acordos de partilha de informações

Com o Endpoint Central, você pode atender perfeitamente aos dois primeiros pilares da DORA.

Mapeamento dos artigos da DORA

Com o gerenciamento avançado de riscos e incidentes de TIC, o Endpoint Central ajuda as organizações a cumprirem a DORA e, ao mesmo tempo, fortalecer sua resiliência digital. Ele simplifica a segurança cibernética por meio da automação de funções essenciais de segurança, redução de riscos e garantia de monitoramento contínuo. Poderíamos detalhar mais seus recursos, mas é por isso que temos um mapeamento dos artigos para maior clareza. Aqui há um overview completo de como o Endpoint Central ajuda a alcançar as medidas mencionadas na DORA.

Clique aqui

Leis de implementação e delegadas

As Autoridades Europeias de Supervisão (ESAs) - Compostas pela Autoridade Bancária Europeia (eba), a Autoridade Europeia dos Seguros e Pensões Complementares de Reforma (EIOPA) e a Autoridade Europeia dos Valores Mobiliários e Mercados (ESMA) - desenvolveram conjuntamente as leis de implementação e delegação. Essas leis fornecerão orientações detalhadas sobre a implementação dos requisitos da DORA.

As normas técnicas reguladoras sobre ferramentas, métodos, processos e políticas de gerenciamento de riscos de TIC, bem como a estrutura simplificada, tem como foco esses aspectos.

Saiba como o Endpoint Central pode ajudá-lo a atender aos requisitos descritos neste RTS.

Clique aqui

NIS2, DORA e LGPD - A tríade da segurança cibernética na Europa

Embora a NIS2 seja uma diretriz abrangente de cibersegurança, muitas organizações na União Europeia são obrigadas a atender outras conformidades e legislações importantes. Aqui, está uma descrição básica da NIS2, GDPR e DORA e como elas se complementam

| Artigo 21 | NIS2 (Segurança de rede e da informação) 2 | DORA (Lei de resiliência operacional digital) | LGPD (Lei geral de proteção de dados pessoais) |

|---|---|---|---|

Escopo | Estende-se a entidades essenciais e importantes na UE (Consulte o Artigo 3) | Estende-se a todas as entidades financeiras da UE | Estende-se a todas as organizações em todo o mundo que lidam com dados pessoais de cidadãos europeus |

Finalidade | Esta diretriz pretende elevar os padrões de cibersegurança em toda a UE | Como o nome indica, o objetivo é fortalecer a resiliência da segurança cibernética em todo o setor financeiro | A LGPD se baseia no Direito à Privacidade, que é amplamente reconhecido como um direito fundamental no mundo todo. |

Relação com a NIS 2 | - |

|

A estrutura de segurança cibernética da NIS 2 se sobrepõe aos requisitos da LGPD, ajudando as organizações a trabalharem para alcançar a conformidade com a LGPD de forma mais eficiente.

|

Penalidades | Entidades Essenciais podem enfrentar multas de até €10 milhões ou 2% do faturamento global, enquanto entidades Importantes correm o risco de multas de até €7 milhões ou 1, 4% do faturamento global. | A lei DORA não especifica penalidades explicitamente, mas as autoridades reguladoras da UE e seus estados-membros terão autoridade para aplicá-las e impô-las. |

|

O Endpoint Central ajuda a alcançar as seguintes conformidades

Leituras recomendadas

Histórias reais, impacto real: Endpoint Central e conformidade

"O Endpoint Central nos permitiu avançar em direção ao nosso objetivo de ter uma aplicação centralizada para atender as atividades de suporte de TI. A implementação foi realmente simples, sem grandes problemas. Ele é usado principalmente para a integração com o ServiceDesk Plus e os relatórios que ele fornece para nossa implementação ISO."

Fale conosco sobre suas necessidades de conformidade!

Sinta-se à vontade para entrar em contato com nossos especialistas para esclarecer dúvidas específicas e descobrir como o Endpoint Central pode ajudar você a atender os requisitos DORA.