CONFORMIDADE > ISO 27001

10

Cláusulas da ISO/IEC 27001

que definem os requisitos de segurança.93

Controles de segurança na

estrutura da ISO/IEC 27001: 2022.164

Países membros da ISO

que garantem alcance global.23,000

Total de normas ISO

que abrangem vários setores.450%

Crescimento nas certificações

ISO/IEC 27001 em uma década

Entendendo a ISO: Definição da norma global

A Organização Internacional de Padronização (ISO) é uma organização não governamental (ONG) global que desenvolve e promove normas para garantir a qualidade, a segurança e a eficiência em setores industriais no mundo todo. Fundada em 1947, atualmente, 160 países são membros da ISO e são representados por seu órgão nacional de normalização, como o BIS da Índia e a ANSI dos EUA). Esses países-membros colaboram para criar normas reconhecidas internacionalmente que ajudam as organizações a alcançarem a consistência e a excelência.

Desmistificando a ISO/IEC 27001: Sua estrutura de segurança

A ISO/IEC 27001, desenvolvida em conjunto pela Organização Internacional de Padronização (ISO) e pela Comissão Eletrotécnica Internacional (IEC), fornece uma estrutura abrangente para estabelecimento, implementação e gerenciamento de um Sistema de Gestão da Segurança da Informação (ISMS). Esta norma ajuda as organizações a protegerem suas informações sensíveis por meio de práticas de segurança robustas.

- Por que o Endpoint Central

- Escopo da ISO

- A necessidade de conformidade com a ISO

- Mapeamento de controle da ISO

- História de sucesso

Por que escolher o Endpoint Central para conformidade com a ISO 27001?

- Gerenciamento abrangente de ativos

- Segurança e proteção avançadas de dados

- Avaliação e correção inteligente de riscos

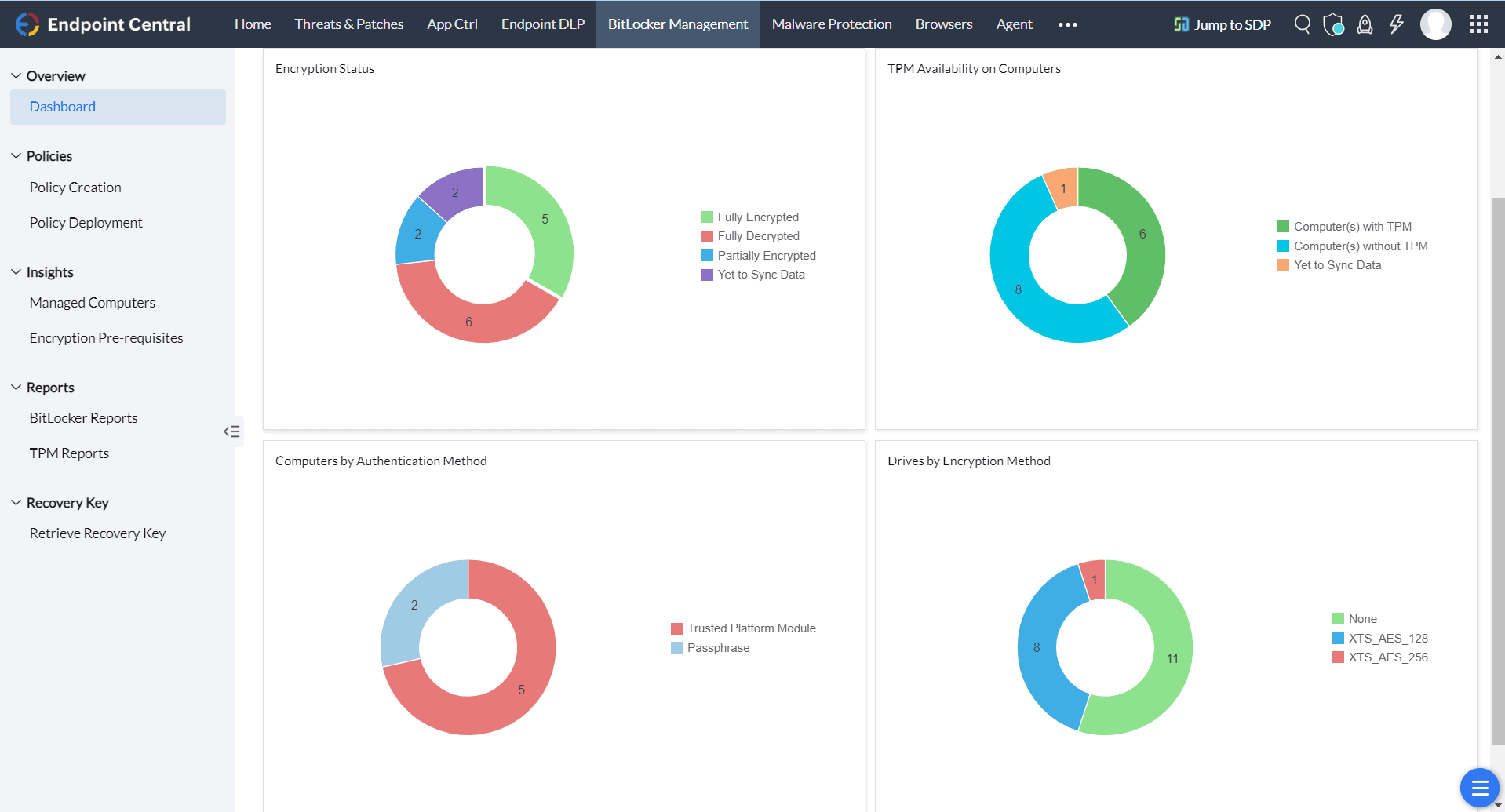

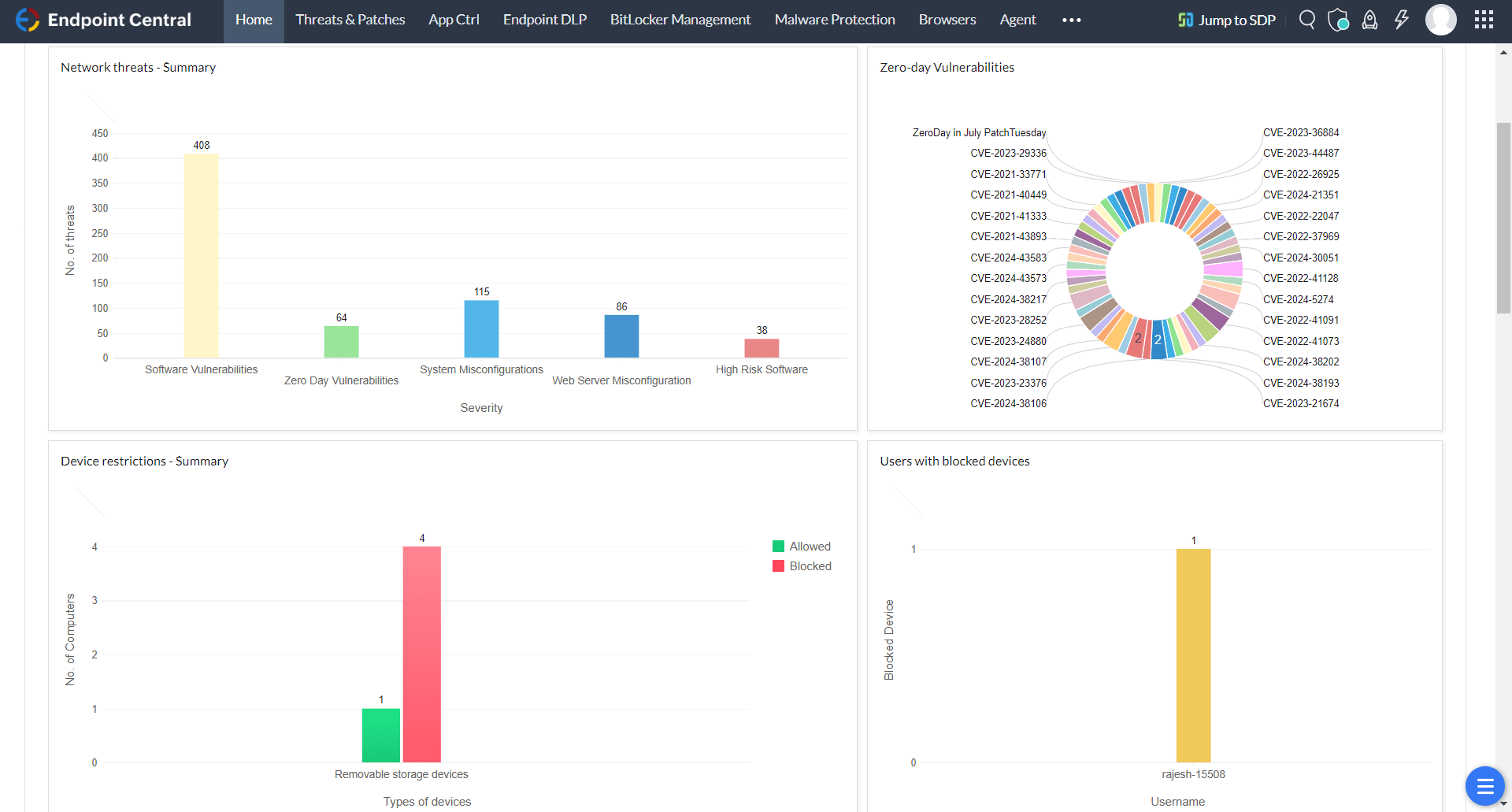

Com o Endpoint Central, as organizações obtêm insights detalhados sobre seu ecossistema de endpoints por meio de dashboards e relatórios intuitivos. Ele oferece ampla visibilidade sobre as vulnerabilidades de endpoints, configurações incorretas de segurança e integridade geral, garantindo uma estratégia de gerenciamento de ativos segura e que atenda às normas.

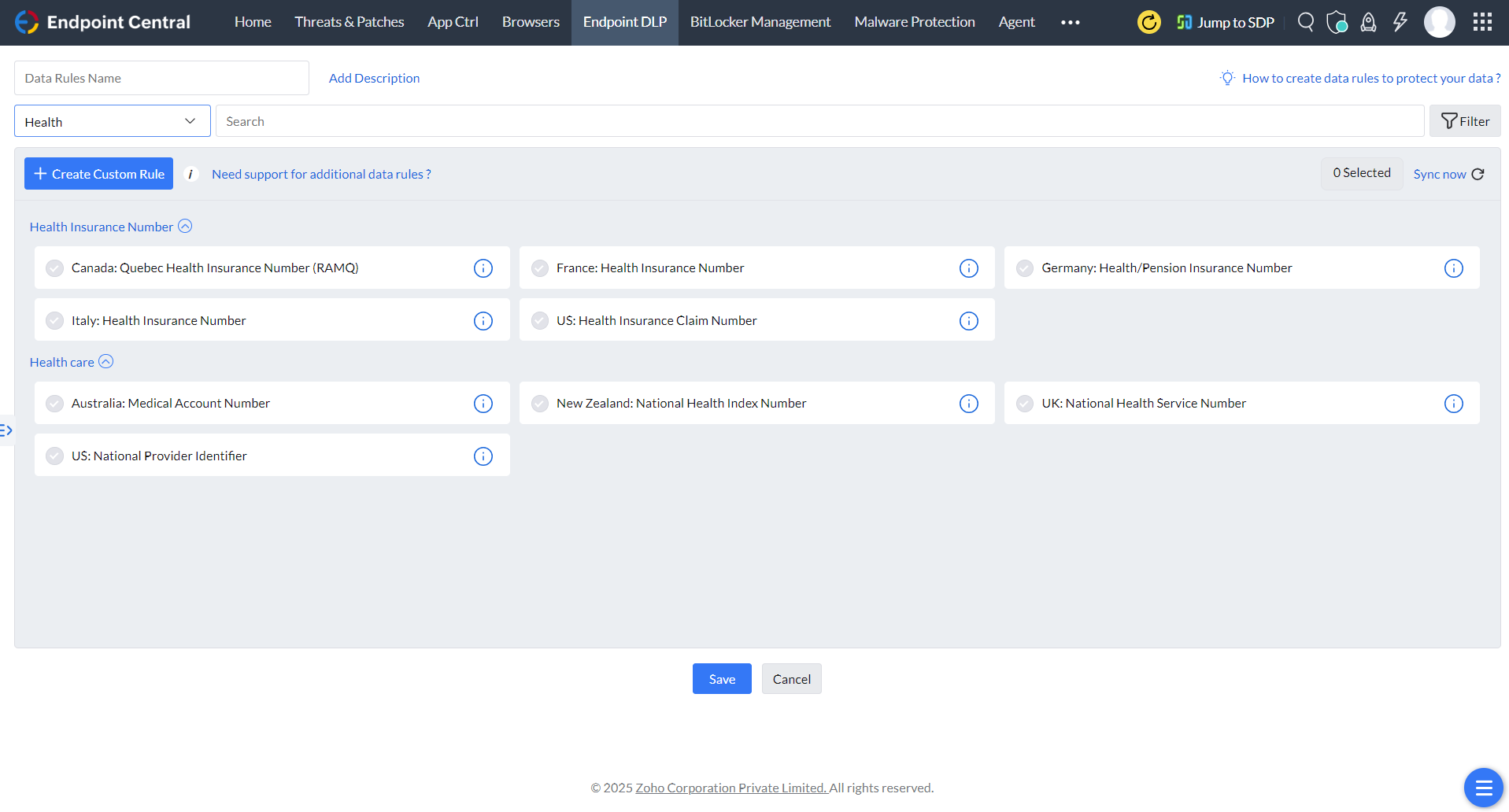

Os recursos avançados de prevenção contra perda de dados do Endpoint Central permitem que as organizações classifiquem e protejam informações sensíveis, como informações pessoais identificáveis (PII) e informações eletrônicas de saúde protegidas (ePHI) Seus recursos robustos de prevenção contra vazamento de dados incluem restrições à cópia de dados para nuvens públicas, áreas de transferência, dispositivos periféricos e muito mais.

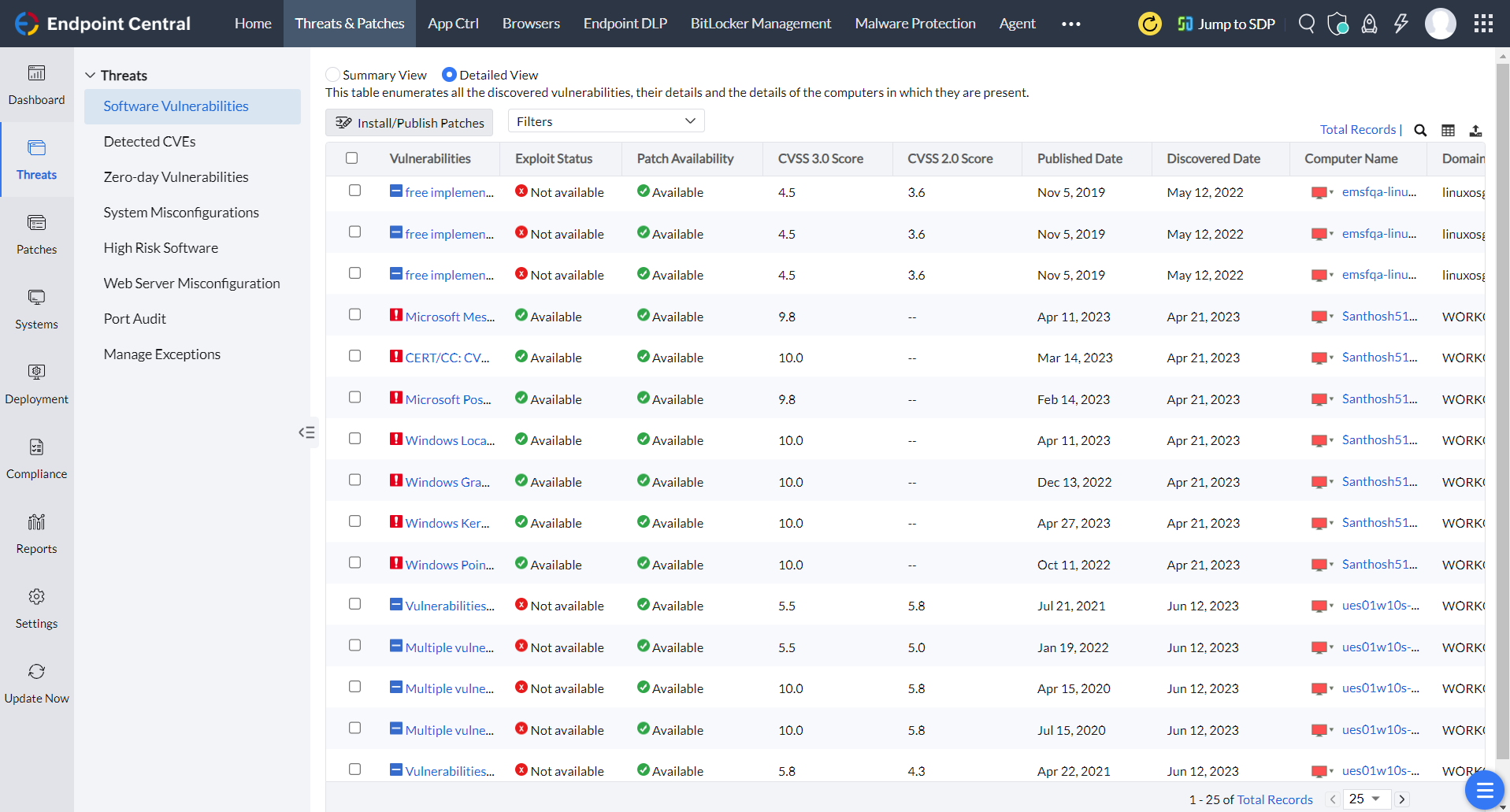

As ferramentas integradas de avaliação de vulnerabilidades do Endpoint Central oferecem uma avaliação completa das vulnerabilidades da rede. Além disso, seus recursos integrados de remediação funcionam como uma plataforma unificada para operações de TI (ITOps) e operações de segurança (SecOps) para otimizar os esforços para mitigar riscos de forma eficiente.

O núcleo do ISMS: políticas, procedimentos e controles

O sistema de gestão da segurança da informação (ISMS) é um conjunto de políticas, procedimentos e controles desenvolvidos para proteger os ativos de informações de uma organização. Ele aborda vários aspectos da segurança da informação e está organizado nas seguintes áreas importantes:

- Governança e política: Estabelecer uma política de segurança da informação e definir a estrutura da organização para gerenciamento de segurança.

- Gerenciamento de riscos: Identificar, avaliar e mitigar riscos aos ativos de informações.

- Gerenciamento de ativos e fundos:Gerenciar ativos organizacionais e garantir que controles de acesso apropriados estejam em vigor.

- Proteção de dados e criptografia: Proteger dados por meio de métodos criptográficos e proteger informações sensíveis.

- Segurança operacional: Garantir operações seguras do dia a dia, incluindo segurança física, segurança das comunicações e relacionamentos com fornecedores.

- Conformidade: Cumprir os padrões legais e da indústria e monitorar e melhorar continuamente as medidas de segurança.

A necessidade de conformidade com a ISO

- Melhore sua reputação seguindo as normas globais.

- Siga as melhores práticas e seguras específicas do setor.

- Crie confiança com clientes e partes interessadas.

- Fortaleça sua postura geral de segurança.

- Proteja dados sensíveis de ameaças potenciais.

Mapeamento de controles ISO

Mapeamos meticulosamente os recursos do Endpoint Central com os controles de segurança da informação descritos no Anexo A da ISO/IEC 27001. Ao impulsionar o Endpoint Central, sua organização pode integrar perfeitamente as práticas da ISO 27001 às operações diárias, garantindo o gerenciamento robusto da segurança da informação. Este mapeamento demonstra como nossas soluções se alinham e apoiam seus esforços de conformidade.

Clique aqui

Histórias reais, impacto real: Endpoint Central e conformidade

A YKK Lanka se tornou a primeira organização de manufatura a obter a ISO 27001 no Sri Lanka. Os relatórios do Endpoint Central são muito importantes para fins de auditorias internas e externas da ISO 27001. Desde 2009, nos últimos 15 anos, estamos usando o Endpoint Central e economizamos muito tempo de TI, mas nunca aumentamos as despesas de nosso departamento de TI. [sic]

O Endpoint Central ajuda a alcançar as seguintes conformidades

Leituras recomendadas

Fale conosco sobre suas necessidades de conformidade!

Entre em contato com nossos especialistas que podem esclarecer suas dúvidas específicas e descubra como o Endpoint Central pode ajudar você a alcançar a conformidade da ISO.