CONFORMIDADE > NIS2

18

setores em destaque

46 artigos

que garantem cobertura abrangente

Artigos 21 e 23

trazem o ingrediente secreto da NIS2

10 temas

centrais de segurança cibernética

Até €10M

custo potencial de não conformidade

No atual mundo de ameaças cibernéticas persistentes e avançadas, proteger a infraestrutura de TI é mais importante que nunca. Conforme as empresas se tornam cada vez mais interconectadas e orientadas por dados, as vulnerabilidades aumentam juntamente com a necessidade de uma estrutura sólida de segurança cibernética.

É aqui que a Diretriz NIS2 (segurança de redes e informação) entra. Desenvolvida para elevar o nível da segurança cibernética em toda a UE, ela aborda lacunas críticas e expande a proteção a mais setores do que nunca. Com base na sua antecessora de 2016, a Diretriz NIS2 atualizada reforça as defesas da infraestrutura crítica da Europa e estabelece um novo padrão de segurança.

Em vigor desde janeiro de 2023, a diretriz entrou em vigor em 18 de outubro de 2024.

- Por que o Endpoint Central

- Escopo da NIS 2

- Harmonização mínima

- Requisitos de cibersegurança

- Requisitos de geração de relatórios

- NIS 2, LGPD e DORA

Por que escolher o Endpoint Central para atender a conformidade com o NIS2?

- O melhor da limpeza cibernéticabest

- Simplificando a conformidade

- Visibilidade completa de TI

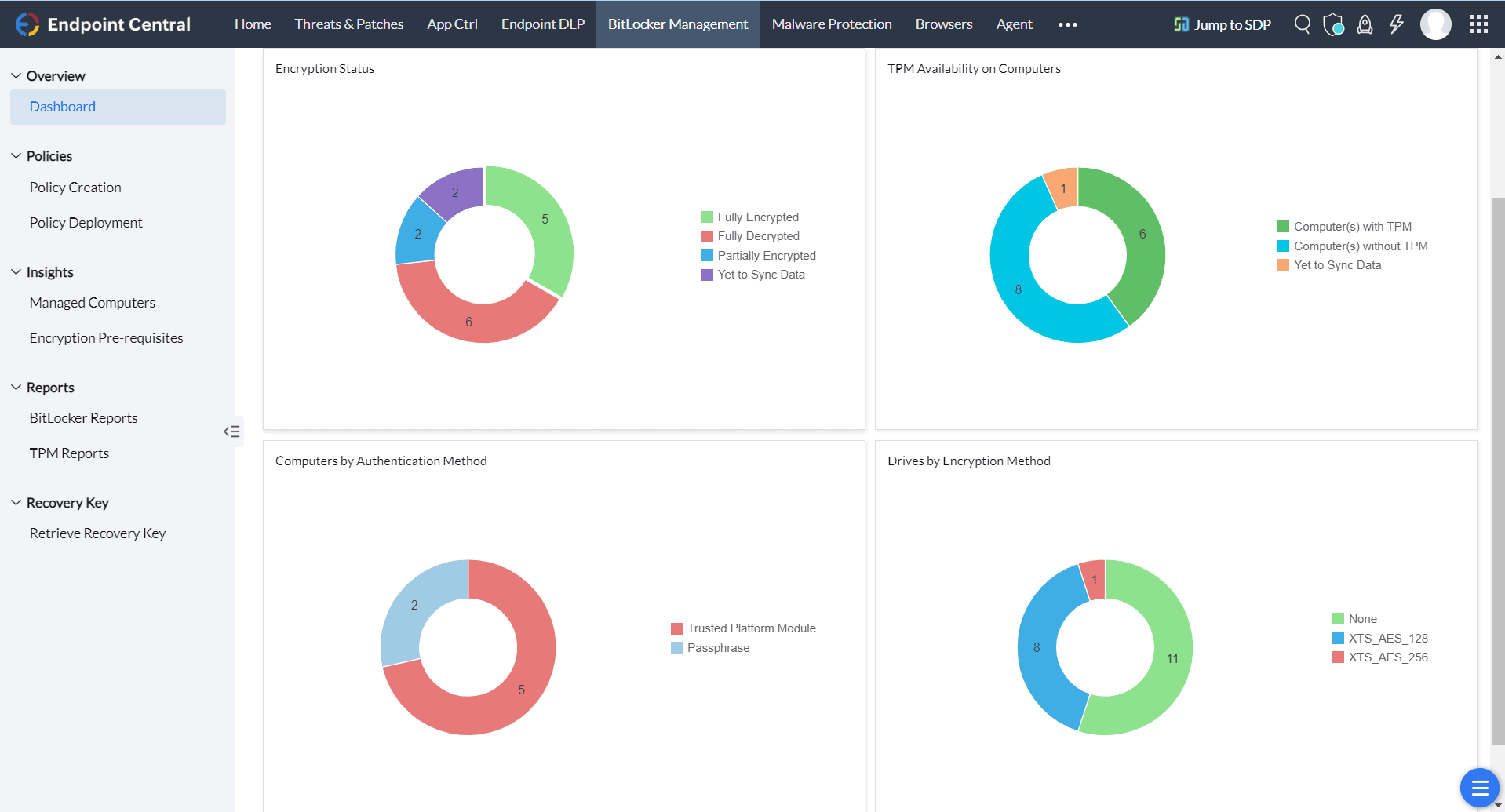

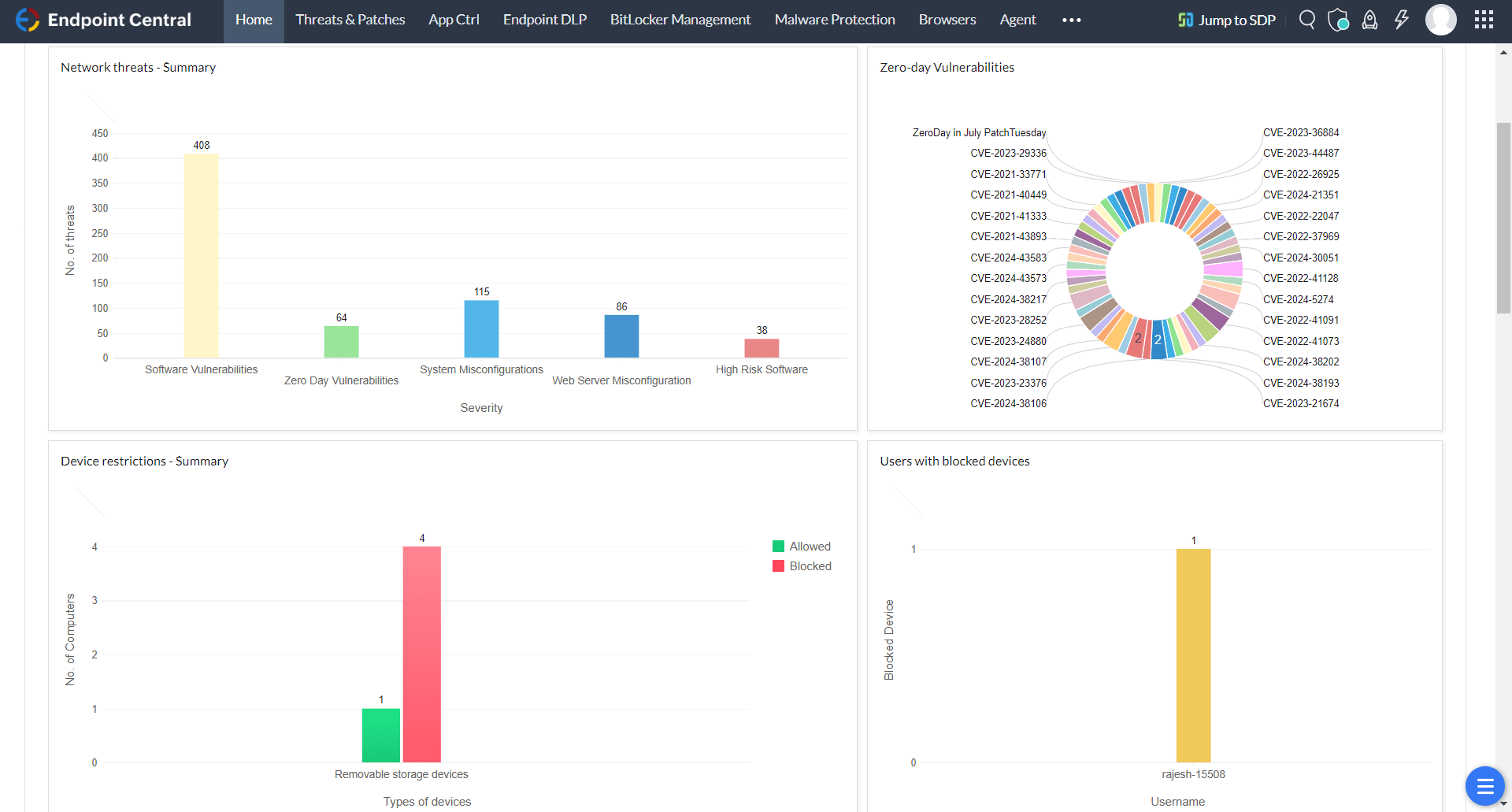

O Endpoint Central oferece a você tudo o que é necessário para manter a higiene cibernética de alto nível ao aplicar patches em dispositivos, criptografar dados, bloquear o escalonamento de privilégios não autorizados, prevenir vazamentos de dados e gerenciar o acesso por USB.

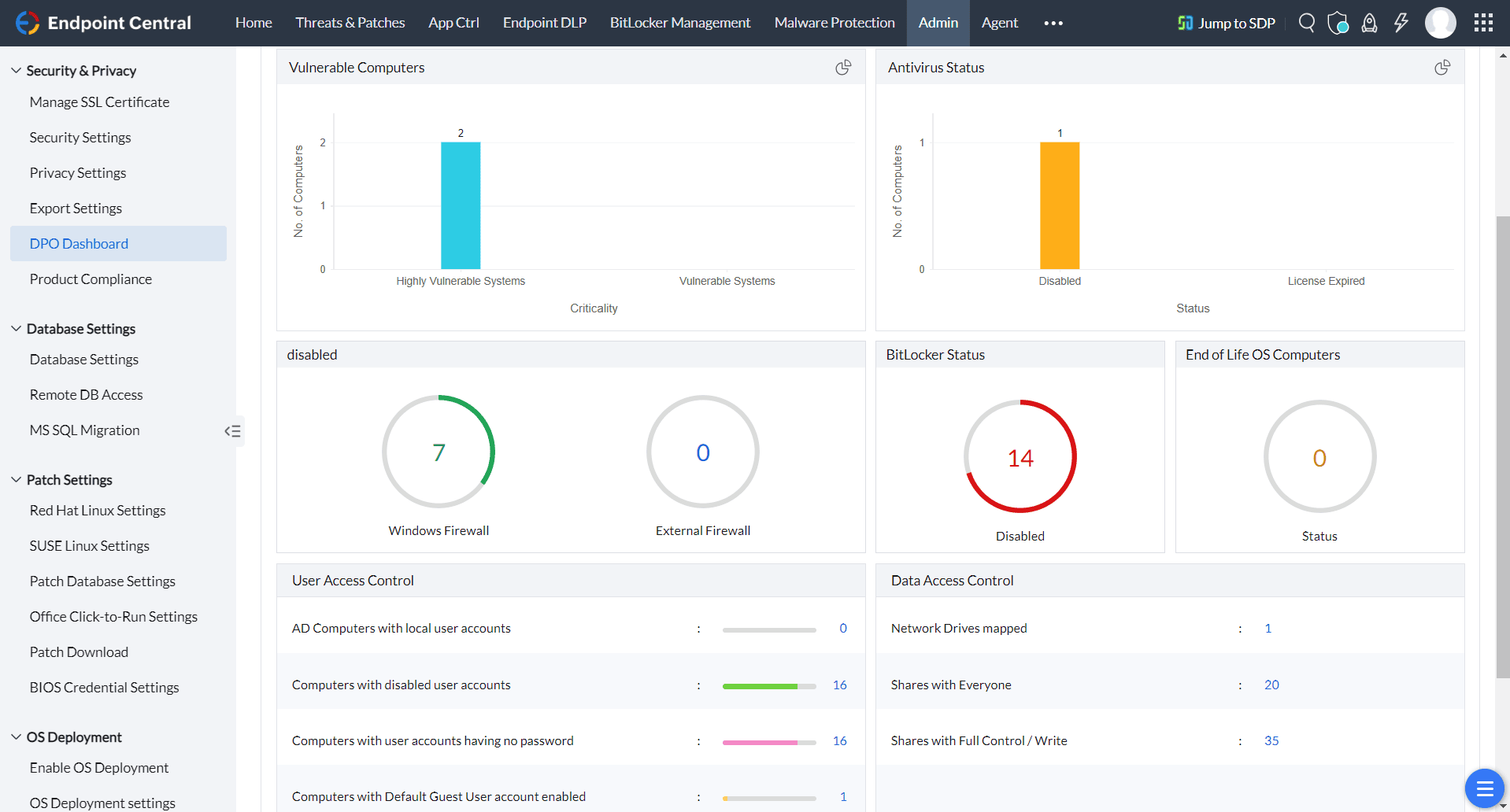

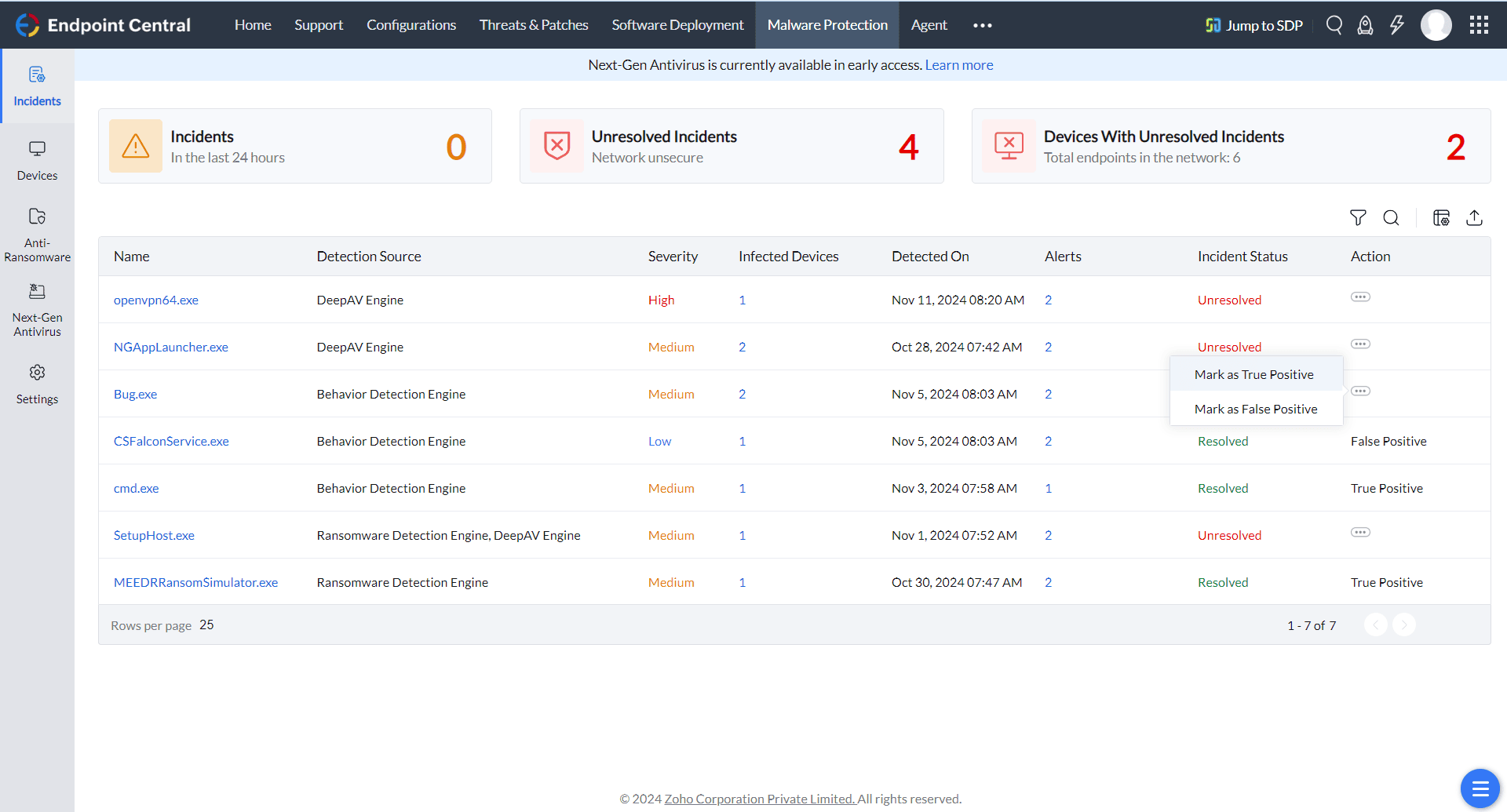

Personalizada para perfeita conformidade, o Endpoint Central oferece relatórios prontos para auditoria e dashboard dinâmicos, proporcionando insights claros e em tempo real sobre riscos e vulnerabilidades em todo o seu ambiente de TI.

Desbloqueie a visibilidade de TI total com recursos avançados de gerenciamento de ativos, enquanto seus recursos robustos antimalware protegem seu ambiente. Ao poder restaurar os dados com um clique e quarentena de endpoints, as interrupções nos negócios são reduzidas, garantindo a continuidade das operações.

Qual é o escopo desta diretriz?

A diretriz NIS 2 classifica os setores em entidades Essenciais e Importantes. Empresas de pequeno e médio portes (com até 250 funcionários e com faturamento inferior a € 50 milhões) se enquadram automaticamente em entidades Importantes.

Essenciais

- Energia (eletricidade, aquecimento e refrigeração distrital, petróleo, gás, hidrogênio)

- Transporte (aéreo, ferroviário, aquático e rodoviário)

- Sistema bancário

- Infraestruturas do mercado financeiro

- Saúde

- Água potável

- Água residual

- Infraestrutura digital

- Gerenciamento de serviços de ICT (business-to-business)*

- Administração pública*

- Espaço

Importante

- Serviços postais e entregas rápidas

- Gerenciamento de resíduos

- Manufatura, produção e distribuição de produtos químicos

- Manufatura

- Provedores digitais

- Pesquisa

Harmonização mínima

A diretriz NIS2 traz uma abordagem unificada para a segurança cibernética em toda a UE, estabelecendo padrões consistentes que todos os estados membros devem seguir. Ao mesmo tempo, dá aos países a liberdade de construir estruturas ainda mais robustas. Para as empresas, isso significa menos preocupações e um caminho mais tranquilo para a conformidade, graças aos requisitos simplificados e harmonizados.

Consulte o artigo 5

Requisitos de segurança cibernética

Se a sua empresa se enquadra no escopo da diretriz NIS2, os artigos 21 e 23 devem ser o seu foco principal porque eles são essencialmente a espinha dorsal da diretriz. Este artigo exige que os estados membros da UE garantam que as empresas essenciais e importantes implementem as medidas de segurança cibernética especificadas. Além disso, ele incentiva as empresas a adotarem uma abordagem "todos os riscos" que ultrapassa os requisitos listados para lidar com uma ampla gama de ameaças potenciais.

Aqui, há um overview completo de como o Endpoint Central ajuda a alcançar as medidas mencionadas no Artigo 21.

| Artigo 21 | Descrição |

|---|---|

2(a) políticas sobre análise de risco e segurança de sistema de informação; |

|

2(b) tratamento de incidentes; |

|

2(c) continuidade de negócios, como gerenciamento de backup e recuperação de desastres e gerenciamento de crises; |

|

2(d) segurança na rede e aquisição, desenvolvimento e manutenção de sistemas de informação, incluindo tratamento e divulgação de vulnerabilidades; |

|

2(e) políticas e procedimentos para avaliar a eficiência das medidas de gerenciamento de riscos de segurança cibernética; |

|

2(f) práticas básicas de higiene cibernética e treinamento em cibersegurança; |

|

2(g) políticas e procedimentos referentes ao uso de criptografia e, quando apropriado, criptografia; |

|

2(h) segurança de recursos humanos, políticas de controle de acesso e gestão de ativos; |

|

(j) o uso de soluções de autenticação multifator ou de autenticação contínua, comunicações seguras de voz, vídeo e texto e sistemas seguros de comunicação de emergência dentro da entidade, quando apropriado. |

|

Requisitos de geração de relatórios

Tanto as entidades Essenciais quanto as Importantes são obrigadas a reportar um incidente grave (como uma violação de dados) à CSIRT (Equipe de resposta a incidentes de segurança da informação) ou a qualquer autoridade competente em até 24 horas. Todas as entidades devem realizar a análise pericial inicial do incidente e a avaliação de impacto em até 72 horas desde a ocorrência do evento.

Consulte o artigo 23

E se eu não atender aos requisitos?

O não cumprimento da diretriz NIS2 (Artigos 21 e 23) é mais do que uma simples violação legal; abre portas para penalidades financeiras severas e deixa sua organização vulnerável a interrupções operacionais catastróficas. Entidades Essenciais recebem multas de até €10 milhões ou 2% do faturamento global, enquanto entidades importantes correm o risco de multas de até €7 milhões ou 1, 4% do faturamento global.

Porém, a questão não é apenas multas. A não conformidade coloca em risco sua reputação, a confiança do cliente e a continuidade dos negócios. Com ataques cibernéticos direcionados aos setores críticos como assistência médica e cuidados de saúde, energia, finanças, entre outros, uma única violação pode devastar suas operações e prejudicar permanentemente sua credibilidade.

O Endpoint Central capacita sua organização não apenas a atender a conformidade com a NIS2, mas também a proteger seu futuro digital com confiança.

Consulte o artigo 34

NIS2, DORA e LGPD - A tríade da segurança cibernética na Europa

Embora a NIS2 seja uma diretriz abrangente de cibersegurança, muitas organizações na União Europeia são obrigadas a atender outras conformidades e legislações importantes. Aqui, está uma descrição básica da NIS2, GDPR e DORA e como elas se complementam.

| Artigo 21 | NIS2 (Segurança de rede e da informação) 2 | DORA (Lei de resiliência operacional digital) | LGPD (Lei geral de proteção de dados pessoais) |

|---|---|---|---|

Escopo | Estende-se a entidades Essenciais e Importantes na UE (Consulte o Artigo 3) | Estende-se a todas as entidades financeiras da UE | Estende-se a todas as organizações em todo o mundo que lidam com dados pessoais de cidadãos europeus |

Finalidade | Esta diretriz pretende elevar os padrões de cibersegurança em toda a UE | Como o nome indica, o objetivo é fortalecer a resiliência da segurança cibernética em todo o setor financeiro | A LGPD se baseia no Direito à Privacidade, que é amplamente reconhecido como um direito fundamental no mundo todo. |

Relação com a NIS 2 | - |

|

A estrutura de segurança cibernética da NIS 2 se sobrepõe aos requisitos da LGPD, ajudando as organizações a trabalharem para alcançar a conformidade com a LGPD de forma mais eficiente. |

Penalidades | Entidades Essenciais podem enfrentar multas de até €10 milhões ou 2% do faturamento global, enquanto entidades Importantes correm o risco de multas de até €7 milhões ou 1, 4% do faturamento global. | A lei DORA não especifica penalidades explicitamente, mas as autoridades reguladoras da UE e seus estados-membros terão autoridade para aplicá-las e impô-las. |

|

O Endpoint Central ajuda a alcançar as seguintes conformidades

Leituras recomendadas

Histórias reais, impacto real: Endpoint Central e conformidade

"O Endpoint Central nos permitiu avançar em direção ao nosso objetivo de ter uma aplicação centralizada para abranger as atividades de suporte de TI. A implementação foi realmente simples, sem grandes problemas e ele é usado principalmente para a integração com o ServiceDesk Plus e os relatórios que ele fornece para nossa implementação ISO"

Fale conosco sobre suas necessidades de conformidade!

Entre em contato com nossos especialistas que podem esclarecer suas dúvidas específicas e descubra como o Endpoint Central pode ajudar você a alcançar a conformidade da NIS 2.