CONFORMIDADE > RBI

141 bancos programados

na Índia, conduzindo a

inclusão financeiraRs 70, 79, 564 crores

ativos administrados por

bancos indianos em 202417.4%

do total de ataques de malware na Índia

se concentram no BFSIRs 19.5 crores

custo médio de violação de dados na

Índia durante o ano fiscal de 2024

O Reserve Bank of India (RBI) tem sido a espinha dorsal da estabilidade financeira do país desde 1935, garantindo a segurança bancária e uma economia forte. Como banco central, ele controla a política monetária, supervisiona os bancos e protege as transações financeiras.

Para acompanhar a era digital, o RBI aplica regulamentações nos termos da Seção 35A da Lei de Regulamentação Bancária de 1949 e fortalece as medidas de segurança cibernética em todo o setor financeiro. Para isso, implementou diretrizes como Governança, Risco e Conformidade de TI (IT GRC), Controles de Segurança de Pagamentos Digitais (DPSC) e estruturas de segurança cibernética para ajudar bancos e instituições financeiras a se protegerem contra as ameaças cibernéticas em constante evolução.

Com essas iniciativas, o RBI continua a criar um ecossistema financeiro seguro e resiliente, garantindo segurança e confiança no setor financeiro da Índia.

- Por que o Endpoint Central

- Estrutura de segurança cibernética do RBI

- Controles de segurança de pagamentos digitais

- Governança, risco e conformidade de TI

- Histórias de sucesso

Por que escolher o Endpoint Central para as necessidades do RBI?

- Fortaleça a resiliência cibernética

- Simplifique a conformidade facilmente

- Visibilidade e controle de TI completos

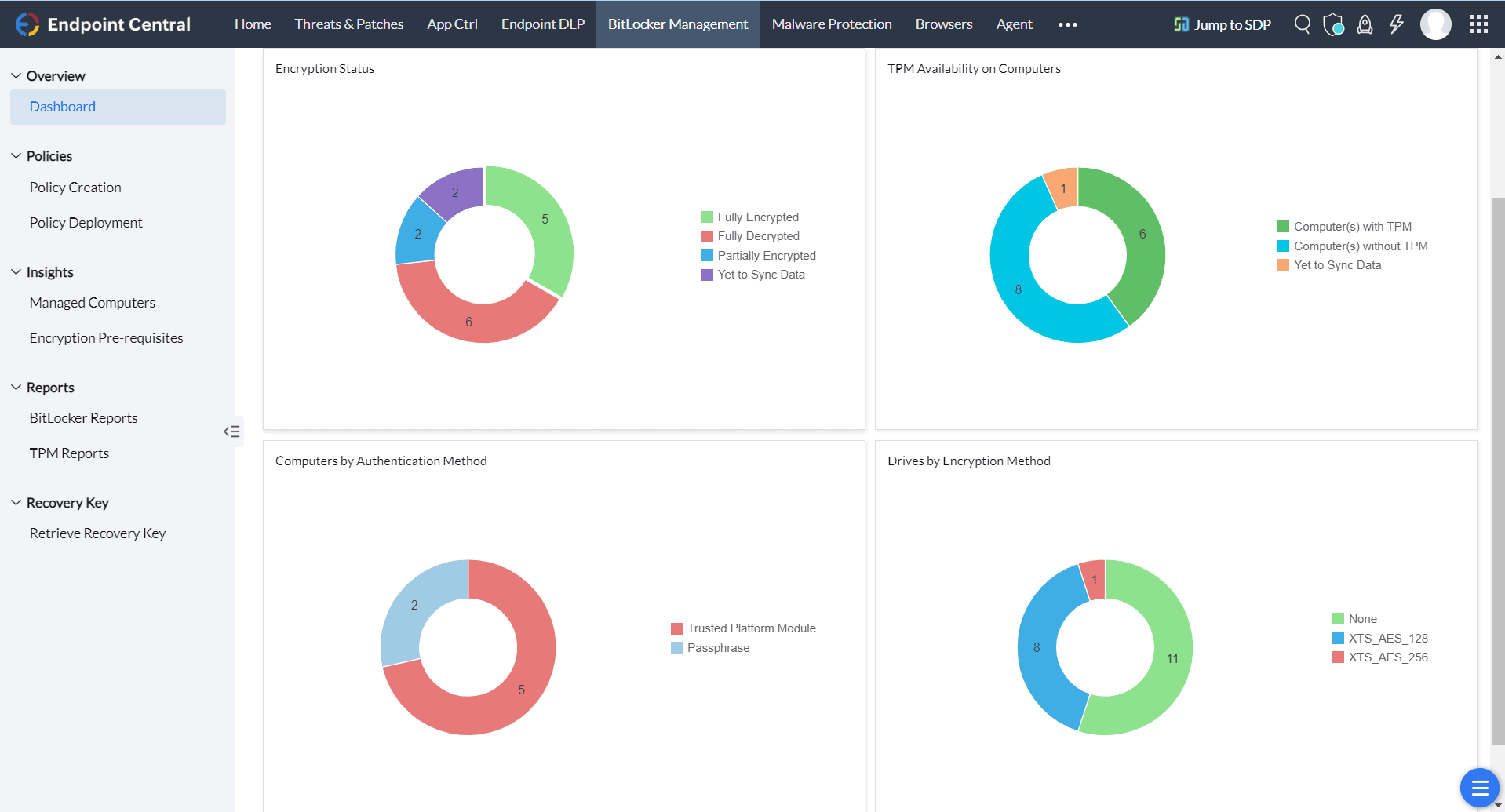

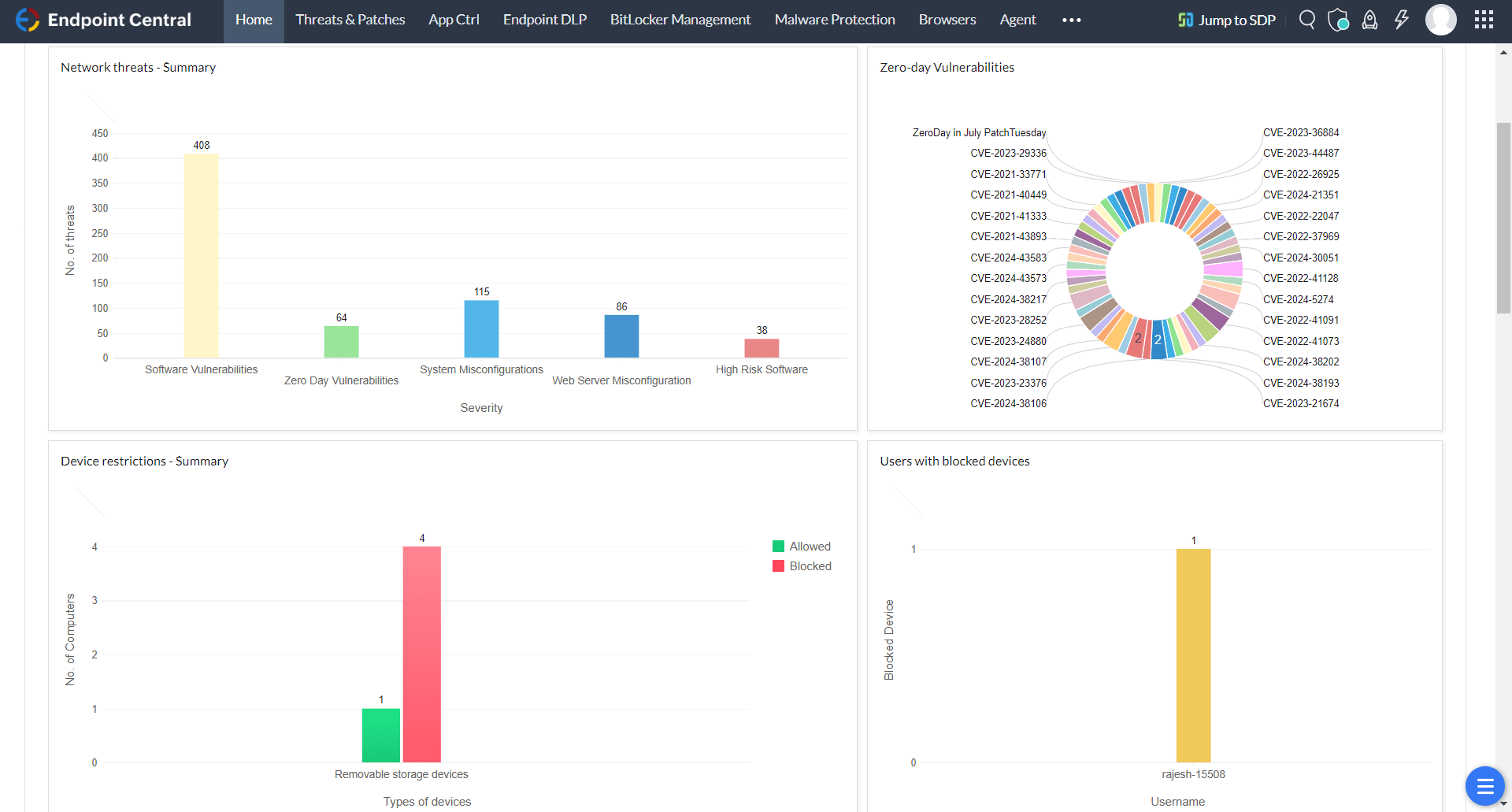

O Endpoint Central oferece tudo o que as organizações precisam para manter defesas robustas de segurança cibernética. A solução automatiza o gerenciamento de patches, aplica a criptografia de dados, impede acesso não autorizado, bloqueia vazamentos de dados e controla o uso de dispositivos USB, ajudando bancos e instituições financeiras a se manterem seguros.

Manter a conformidade com as regulamentações do RBI não deve ser complicado. Com o Endpoint Central, as organizações têm acesso a relatórios prontos para auditoria e dashboards intuitivos que fornecem insights em tempo real sobre riscos e vulnerabilidades de TI, tornando a conformidade um processo tranquilo e descomplicado.

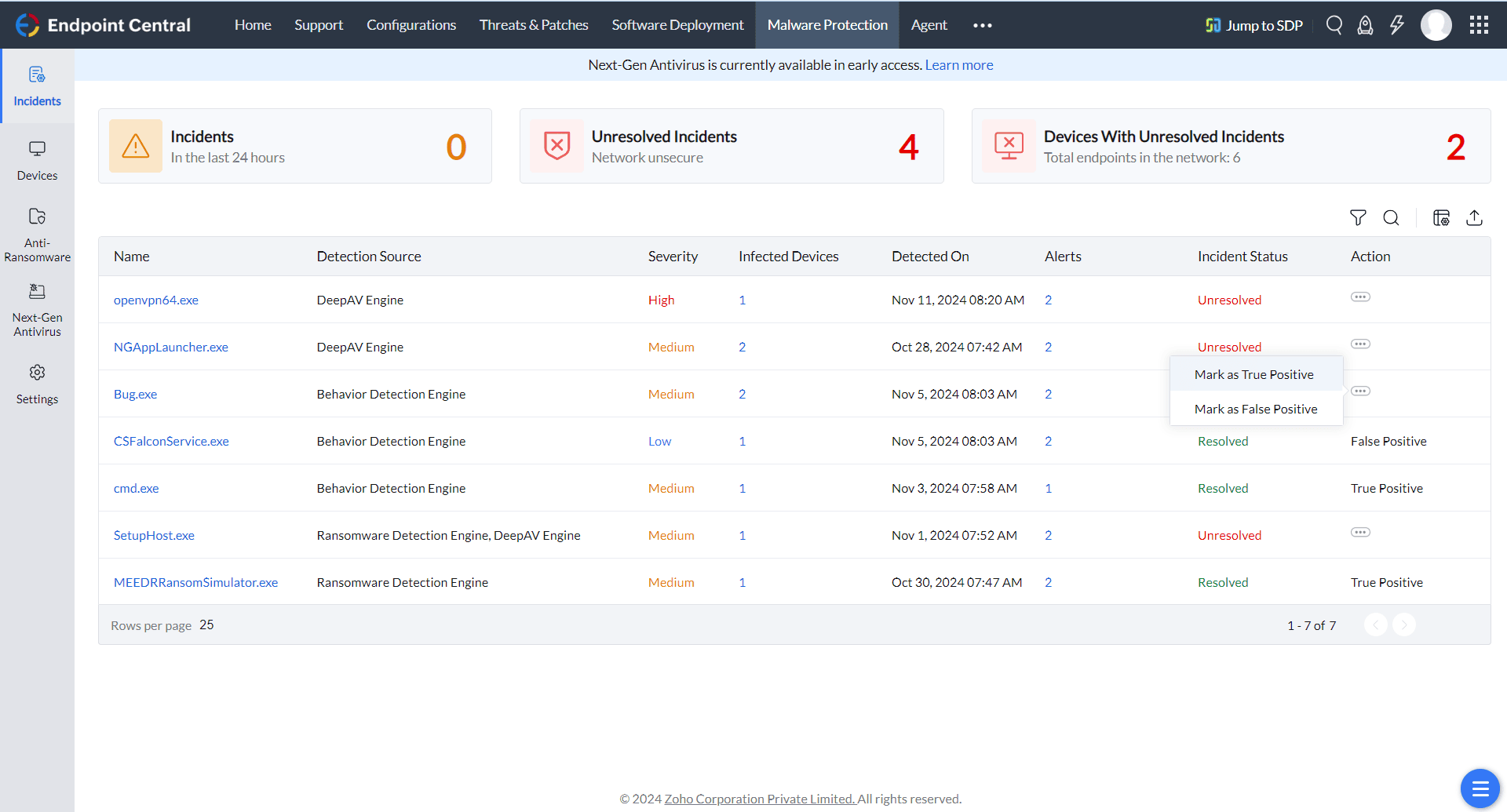

Com os recursos avançados de gerenciamento de ativos, o Endpoint Central oferece uma visão clara de todo o cenário de TI de uma organização. A solução melhora a segurança com proteção antimalware proativa, recuperação instantânea de dados e quarentena de endpoints, minimizando ameaças e garantindo que as operações comerciais não sejam interrompidas.

Estrutura de segurança cibernética do RBI

Uma estrutura de segurança cibernética robusta é essencial para que os bancos protejam suas redes, sistemas e dados de clientes. Em 2016, o RBI introduziu sua estrutura de segurança cibernética para estabelecer uma base sólida para a segurança no setor financeiro. O Anexo 1 desta estrutura descreve as principais medidas que os bancos devem implementar para aumentar a resiliência cibernética.

Mapeamos os recursos do Endpoint Central para atender esses requisitos, demonstrando como ele fortalece a detecção de ameaças, automatiza mecanismos de defesa e garante uma resposta rápida a incidentes. Veja abaixo o mapeamento detalhado para ver como ele atende aos padrões de segurança cibernética do RBI.

Estrutura de segurança cibernética do Endpoint Central e do RBI

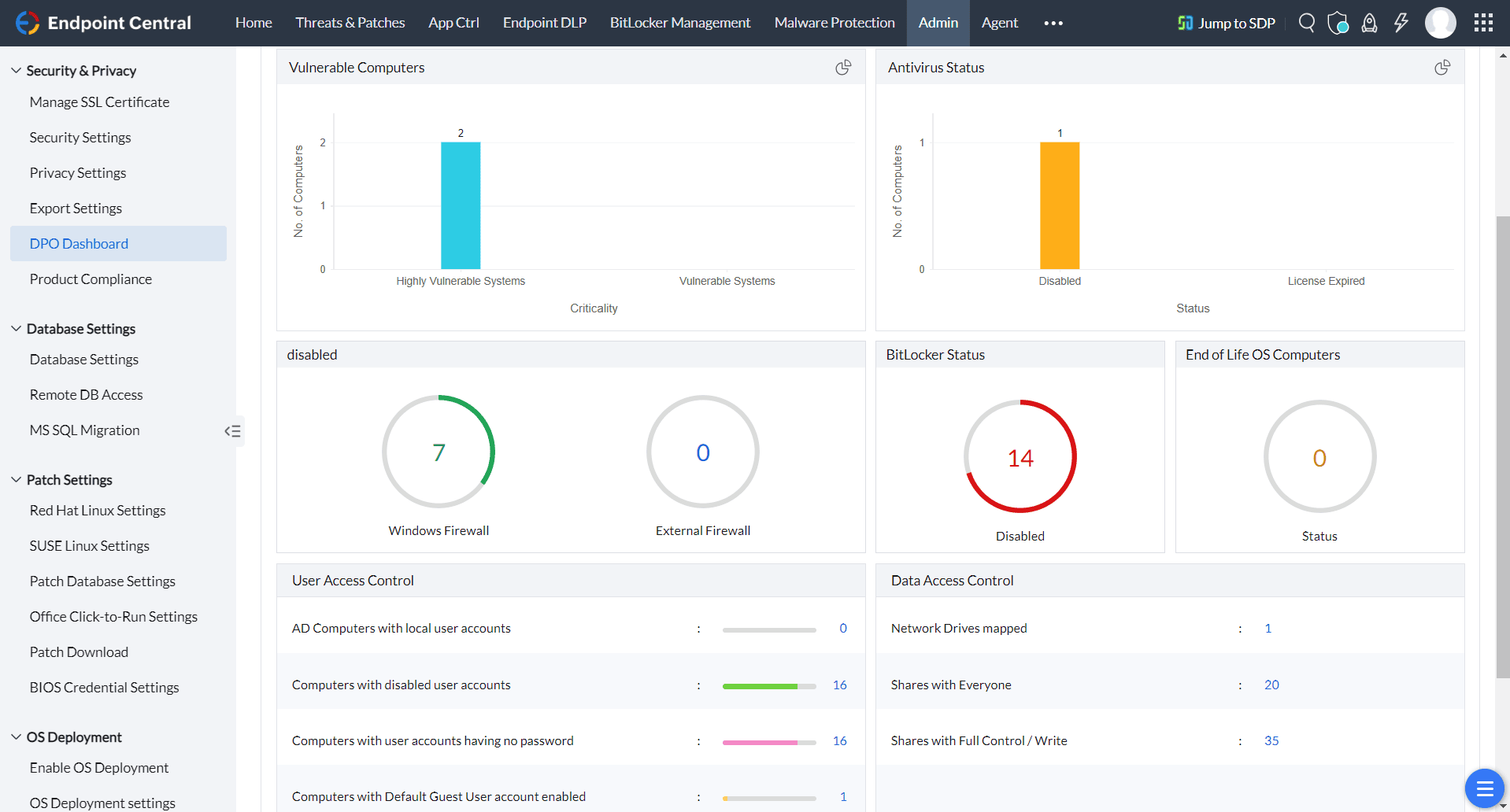

Governança, risco e conformidade de TI (IT GRC)

A governança, risco e conformidade de TI (IT GRC) é crucial para que bancos e instituições financeiras mantenham uma segurança robusta, gerenciem riscos e atendam às regulamentações. Ela garante que as operações de TI estejam alinhadas com os objetivos de negócios, minimizando as ameaças à segurança cibernética. Para aplicar a governança estruturada, o monitoramento contínuo de riscos e a conformidade, o RBI introduziu as diretrizes mestres de GRC de TI. Elas se aplicam a todos os bancos comerciais, de pequeno porte e de pagamento, com prazo de implementação obrigatório de 1º de abril de 2024.

Mapeamos os recursos do Endpoint Central de acordo com essas orientações para demonstrar como ele simplifica a conformidade e aprimora a segurança. Veja abaixo o mapeamento detalhado para ver como ele se alinha aos requisitos do RBI.

Endpoint Central e GRC de TI do RBI

Controles de segurança de pagamentos digitais (DPSC)

Com o aumento das transações digitais, a segurança dos sistemas de pagamento é mais crítica do que nunca. Para enfrentar esses desafios, o RBI adotou a diretriz mestra sobre controles de segurança de pagamentos digitais (DPSC) em 2021, definindo uma estrutura de segurança robusta para transações digitais. Essas orientações se aplicam a bancos, instituições financeiras não bancárias (NBFCs) e operadores de sistema de pagamento, garantindo que todas as transações digitais permaneçam seguras.

Mapeamos os recursos do Endpoint Central para atender esses requisitos para demonstrar como ele fortalece a segurança dos endpoints, protege os dados e impede o acesso não autorizado. Veja abaixo o mapeamento detalhado para ver como ele ajuda a atender os padrões de segurança do RBI.

O Endpoint Central e controles de segurança de pagamentos digitais

Histórias reais, impacto real: Endpoint Central e conformidade

Somos uma das maiores empresas de NBFC, com um faturamento de 10. 000 crores. Recebemos regularmente recomendações de conformidade do RBI e consideramos produtos (TI) que consigam fornecer e se alinhar às normas e regulamentações dos setores de NBFC e BFSI.

O Endpoint Central ajuda a alcançar as seguintes conformidades

Leituras recomendadas

Fale conosco sobre suas necessidades de conformidade!

Sinta-se à vontade para entrar em contato com nossos especialistas para responder às suas dúvidas específicas e descobrir como o Endpoint Central pode ajudar você a atender os requisitos RBI.