Geral

Interface Web e Autenticação

Segurança

Sincronização de senha

Backup e recuperação de desastres

Licensing

Gerenciamento de chaves SSH

Gerenciamento de certificado SSL

Geral

01. Preciso instalar algum software pré-requisito antes de usar o Password Manager Pro?

Embora não haja softwares pré-requisitos necessários para instalar e iniciar o Password Manager Pro, você precisará dos seguintes componentes para usar os recursos de descoberta de conta privilegiada e redefinição de senha:

- O Microsoft .NET Framework 4.5.2 ou superior deve estar instalado no servidor onde o Password Manager Pro está instalad.

- O Microsoft Visual C 2015 redistribuível deve ser instalado.

Para verificar se esses requisitos de software estão configurados:

- Vá para Suporte >> Requisitos de software e clique em Verificar configuração.

Na caixa pop-up que é aberta, o status da configuração será exibido.

02. Outros podem ver os recursos adicionados por mim?

Com exceção dos super administradores (se configurados na configuração do Password Manager Pro), ninguém, incluindo usuários administradores, poderá ver os recursos adicionados por você. Entretanto, se você compartilhar seus recursos com outros administradores, eles poderão vê-los.

03. Posso adicionar meus próprios atributos aos recursos do Password Manager Pro?

Sim, você pode estender os atributos do recurso e da conta de usuário do Password Manager Pro para incluir detalhes específicos às suas necessidades. Consulte este documento para mais detalhes.

04. O que acontece se um usuário sair da organização sem compartilhar suas senhas confidenciais com ninguém?

Se um usuário administrativo sair da organização, ele poderá transferir os recursos que possui para outros administradores. Ao fazer isso, eles não terão acesso a esses recursos, a menos que os transfiram para si mesmos. Consulte este documento para mais detalhes.

05. Como faço para solucionar problemas se a importação de usuários/recursos do AD falhar?

Verifique o seguinte:

- Verifique se as credenciais do usuário estão corretas.

- Se você estiver tentando com um usuário administrador e falhar, tente inserir as credenciais de um usuário não administrador. Isto é apenas para verificar se a conexão pôde ser estabelecida corretamente.

Se as verificações acima falharem, entre em contato passwordmanagerpro-support@manageengine.com.

06. Como fazer a aplicação PMP funcionar com um servidor de banco de dados MySQL instalado em uma máquina separada (diferente daquela em que o servidor PMP está sendo executado)?

É sempre recomendável executar a aplicação PMP (criado sobre o servidor web Tomcat) e o banco de dados MySQL na mesma máquina para maior segurança. Configuramos o banco de dados MySQL incluído para que ele não fique visível fora da máquina na qual está instalado (ele aceitará conexões solicitadas apenas do host local) e você perderá esse aspecto ao separá-los. Caso haja uma necessidade urgente de executar o MySQL em outro lugar, siga o procedimento detalhado abaixo:

- Desligue o servidor PMP se ele já estiver em execução.

- Instale o servidor MySQL em uma máquina diferente e crie um banco de dados chamado 'PassTrix' (o uso de maiúsculas e minúsculas é importante, principalmente no Linux).

- Inicie o servidor MySQL e certifique-se de que você consegue se conectar ao banco de dados remotamente (usando o cliente de linha de comando MySQL).

- Faça as seguintes alterações de configuração no PMP:

- Vá para a pasta <PMP_Install_Dir>\conf\Persistence.

- Abra o arquivo persistence-configurations.xml e procure pela entrada 'StartDBServer' e defina seu valor como 'false' (o padrão será 'true'). Salve o arquivo.

- Vá para a pasta <PMP_Install_Dir>\conf.

- Abra o arquivo database_params.txt e faça as seguintes alterações:

- Na propriedade URL, altere as entradas 'localhost' e '5768' para o nome do host e o número da porta correspondentes ao servidor MySQL remoto.

- Se você quiser se conectar como root, deixe a propriedade username como está, caso contrário, faça as alterações apropriadas nessa propriedade. Observe que o PMP requer privilégios de root no MySQL.

- Se você definiu uma senha no servidor MySQL remoto, especifique-a na propriedade password. Caso contrário, remova ou comente essa linha.

- Salve o arquivo.

- Agora inicie o servidor PMP novamente e ele deverá funcionar com o banco de dados remoto (que já deve estar em execução).

07. Posso executar consultas personalizadas para gerar resultados para integração com outros sistemas de relatórios?

Sim, você pode. Entre em contato conosco com sua solicitação específica e nós o ajudaremos com a consulta SQL relevante para gerar a saída XML

08. O SSO de domínio funciona em firewalls/VPNs?

O Single Sign On de domínio (autenticação integrada ao Windows) é obtido no ambiente Windows por meio da definição de parâmetros não padronizados no cabeçalho HTTP, que geralmente são removidos por dispositivos como firewalls/VPNs. O Password Manager Pro foi projetado para uso dentro da rede. Portanto, se você tiver usuários se conectando de fora da rede, não será possível habilitar o SSO.

09. Posso renomear o Password Manager Pro com meu próprio logotipo e informações organizacionais?

Sim. O Password Manager Pro oferece as seguintes opções para personalização e reformulação da marca:

- Usando seu próprio logotipo para a interface web do aplicativo móvel. (O tamanho de imagem recomendado é 210*50 pixels)

- Definir uma descrição da página de login para o produto.

- Alterando a cor padrão da interface do usuário.

- Exibindo um banner com conteúdo jurídico personalizado.

- Personalizar o conteúdo de uma política de privacidade e exibir um botão de aceitação para a mesma.

Para executar as funcionalidades acima:

- Navegue até Admin >> Personalização >> Rebranding.

- Na seção Logotipo e tema, configure um logotipo personalizado e uma descrição da página de login e altere o tom de pele padrão.

- Em Texto da página de login, adicione políticas e/ou condições legais a serem exibidas na página de login.

Observe que a qualquer momento essa configuração pode ser desativada. Saber como.

10. O Password Manager Pro registra tentativas de visualização e recuperação de senhas pelos usuários?

Sim, o Password Manager Pro registra todas as operações que podem ser realizadas por um usuário, incluindo operações de visualização e cópia de senhas. A partir de trilhas de auditoria, você pode obter uma lista abrangente de todas as ações e tentativas dos usuários com recuperação de senha. Saiba mais

11. Por que o tamanho do arquivo wal_archive do PostgreSQL aumenta rapidamente?

Esse problema ocorre quando o local de backup especificado no Password Manager Pro não está mais acessível para salvar o arquivo de backup. Em termos simples, sempre que o backup do banco de dados PostgreSQL falhar, o tamanho da pasta wal_archive começará a aumentar.

Solução:

- Verifique se há espaço em disco suficiente disponível na unidade do Password Manager Pro.

- Caso contrário, remova o diretório de logs e alguns arquivos presentes dentro dele.

- Você precisa ter apenas um ou dois backups para estar presente aqui.

- Efetue login no Password Manager Pro e navegue até Admin >> Configuração >> Backup do banco de dados.

- Clique no botão "Fazer backup agora".

Isso acionará um backup instantâneo e limpará automaticamente o diretório wal_archive.

12. O Password Manager Pro oferece suporte a Alta Disponibilidade?

Sim, consulte o documento Alta Disponibilidade para mais detalhes.

Interface Web e Autenticação

01. Posso alterar a porta padrão 7272 onde o Password Manager Pro está escutando?

Sim, você pode alterar a porta padrão conforme explicado abaixo:

- Efetue login no Password Manager Pro como administrador. Navegue até Admin >> Configuração >> Password Manager Pro Server.

- Insira a porta necessária ao lado do campo Porta do servidor e clique em Salvar.

- Reinicie o Password Manager Pro para que esta configuração tenha efeito.

02. Posso alterar o endereço IP ao qual a aplicação Password Manager Pro está vinculado quando tenho vários cartões de rede e IPs disponíveis no servidor?

O Password Manager Pro vem com uma versão personalizada do servidor web TomCat, que permite aos usuários acessar a página da web e também a JVM que executa as operações do produto. Você pode usar as etapas abaixo para configurar o endereço IP de vinculação para ambos os componentes.

Etapas para alterar o IP de ligação do servidor web

- Pare o serviço Password Manager Pro.

- Navegue até o diretório <PMP installation folder>/conf e faça um backup do arquivo chamado server.xml.

- Abra o Wordpad como administrador e abra server.xml no diretório <PMP installation folder>/conf.

- Procure pela porta="7272" e adicione a entrada address="<IP addresses of the application server>" ao lado dela.

- Salve o arquivo.

- Inicie o serviço Password Manager Pro. Desta vez, o servidor web Tomcat começará a usar o IP de vinculação que você especificou.

Etapas para alterar o IP de ligação da JVM

- Pare o serviço Password Manager Pro.

- Navegue até o diretório <PMP installation folder>/conf e faça um backup do arquivo chamado wrapper.conf.

- Abra o Wordpad como administrador e abra wrapper.conf no diretório <PMP installation folder>/conf.

- Procure pela palavra wrapper.app.parameter.1 e adicione a seguinte linha abaixo de wrapper.app.parameter.1.

- wrapper.app.parameter.2=-Dspecific.bind.address=<IP addresses of the application server>

- Salve o arquivo.

- Agora, renomeie a pasta <PMP installation folder>/logs para logs_older e inicie o serviço Password Manager Pro.

- Conecte-se à página de login e tente usar os recursos do produto, como redefinição de senha. O IP de origem para essas operações será o endereço IP que você configurou.

03. E se meus usuários não forem notificados sobre suas contas do Password Manager Pro?

Em geral, os usuários são notificados sobre suas contas do Password Manager Pro apenas por e-mail. Se um usuário não receber os e-mails de notificação, verifique:

- se você configurou as configurações do servidor de e-mail corretamente, com os detalhes do servidor SMTP em seu ambiente.

- se você forneceu credenciais válidas como parte das configurações do servidor de e-mail, pois alguns servidores de e-mail exigem as mesmas para que os e-mails sejam recebidos.

- se o 'ID de e-mail do remetente' estiver configurado corretamente, pois alguns servidores de e-mail rejeitam e-mails enviados sem o endereço De ou e-mails originados de domínios desconhecidos.

04. Quais são os esquemas de autenticação disponíveis no Password Manager Pro?

Você pode usar um dos três mecanismos de autenticação a seguir do Password Manager Pro:

- Diretório Ativo Quando ativado, a solicitação de autenticação é encaminhada ao controlador de domínio configurado e, com base no resultado, o usuário tem acesso permitido ou negado ao Password Manager Pro. O nome de usuário, a senha e o domínio são fornecidos na tela de login do Password Manager Pro. Este esquema funciona apenas para usuários cujos detalhes foram importados anteriormente do AD e está disponível somente quando o servidor Password Manager Pro está instalado em um sistema Windows.

- Diretório LDAP: Quando ativado, a solicitação de autenticação é encaminhada ao servidor de diretório LDAP configurado e, com base no resultado, o usuário tem acesso permitido ou negado ao Password Manager Pro. O nome de usuário, a senha e a opção de usar autenticação LDAP são fornecidos na tela de login do Password Manager Pro. Este esquema funciona apenas para usuários cujos detalhes foram importados anteriormente do diretório LDAP.

- Autenticação local do Password Manager Pro: A autenticação é feita localmente pelo servidor do Password Manager Pro. Independentemente de a autenticação AD ou LDAP estar habilitada, esse esquema está sempre disponível para os usuários escolherem na página de login. Este esquema tem uma senha separada para usuários e as senhas do AD ou LDAP nunca são armazenadas no banco de dados do Password Manager Pro. No entanto, por motivos de segurança, recomendamos que você desabilite a autenticação local para usuários depois de habilitar a autenticação AD/LDAP. Para obter mais informações sobre isso, consulte a seção "Integração e gerenciamento de usuários" em nosso guia de práticas recomendadas.

- Anúncio Azure: Depois de integrar o Password Manager Pro com o Azure Active Directory (Azure AD) em seu ambiente, você pode permitir que os usuários usem suas credenciais do Azure AD para efetuar login no Password Manager Pro em plataformas Windows e Linux. Para usar essa autenticação, o Password Manager Pro deve primeiro ser adicionado como um aplicativo cliente nativo no seu portal do Azure AD.

- Autenticação de cartão inteligente: A ativação desse recurso exigirá que os usuários possuam um cartão inteligente e também saibam seu Número de Identificação Pessoal (PIN). Observe que a autenticação por cartão inteligente ignorará outros métodos de autenticação de primeiro fator, como AD, LDAP ou autenticação local.

- Autenticação RADIUS Você pode integrar o Password Manager Pro com o servidor RADIUS em seu ambiente e usar a autenticação RADIUS para substituir a autenticação local fornecida pelo Password Manager Pro. Os usuários que acessarão o Password Manager Pro usando suas credenciais do servidor RADIUS precisarão ser adicionados como usuários no Password Manager Pro primeiro. Ao fazer isso, você precisa garantir que o "nome de usuário" no Password Manager Pro seja o mesmo que o nome de usuário usado para acessar o servidor RADIUS.

- SSO SAML: O Password Manager Pro atua como Provedor de Serviços (SP) e se integra com Provedores de Identidade (IdP) usando SAML 2.0. A integração envolve basicamente fornecer detalhes sobre o SP ao IdP e vice-versa. Depois de integrar o Password Manager Pro com um IdP, os usuários precisam apenas efetuar login no IdP e, então, podem efetuar login automaticamente no Password Manager Pro a partir da interface gráfica do usuário (GUI) do respectivo IdP sem precisar fornecer as credenciais novamente. O Password Manager Pro oferece suporte à integração com Okta, AD FS, OneLogin e Azure AD SSO.

05. Quais são as funções de usuário disponíveis no Password Manager Pro? Quais são os níveis de acesso?

O Password Manager Pro vem com cinco funções predefinidas:

- Administrador Privilegiado

- Administradores

- Administrador de senhas

- Auditor de senhas

- Senha Usuário

Além dessas funções padrão, qualquer administrador pode ser promovido a "Super administrador", com o privilégio de visualizar e gerenciar todos os recursos. Clique aqui para obter detalhes sobre os níveis de acesso das funções padrão.

06. E se eu esquecer minha senha de login do Password Manager Pro?

Se você já tiver uma conta válida do Password Manager Pro, poderá usar o link "Esqueceu sua senha?" disponível na página de login para redefinir sua senha. O par de nome de usuário/ID de e-mail fornecido deve corresponder ao já configurado para o usuário. A senha será redefinida para esse usuário e a nova senha será enviada para o respectivo endereço de e-mail. No entanto, você não precisará dessa opção se a autenticação AD/LDAP estiver habilitada.

07. Por que às vezes vejo um aviso de segurança ao acessar o console do Password Manager Pro pelo navegador?

O console web do Password Manager Pro sempre usa o protocolo HTTPS para se comunicar com o servidor Password Manager Pro. O servidor Password Manager Pro vem com um certificado SSL auto assinado padrão, que os navegadores web padrão não reconhecem, emitindo assim um aviso. Você pode ignorar este aviso enquanto estiver testando ou avaliando o produto. No entanto, se você estiver implementando-o em produção, recomendamos que você instale um certificado SSL adquirido de uma Autoridade de Certificação (CA) autorizada que seja reconhecida por todos os navegadores da web padrão. Saiba mais

Segurança

01. Quão seguras são minhas senhas no Password Manager Pro?

Garantir o armazenamento seguro de senhas e oferecer defesa sólida contra intrusões são as principais prioridades do Password Manager Pro. As seguintes medidas garantem alto nível de segurança para suas senhas:

- As senhas são criptografadas usando o Advanced Encryption Standard (AES) e armazenadas no banco de dados. O AES é atualmente o algoritmo de criptografia mais forte conhecido e foi adotado como um padrão de criptografia pelo governo dos EUA.

- O banco de dados que armazena todas as senhas aceita conexões apenas do host em que está sendo executado e não é visível externamente.

- O mecanismo de controle de acesso de usuário detalhado e baseado em funções garante que os usuários possam visualizar e acessar senhas somente com base nas permissões concedidas a eles.

- Todas as transações entre o console do Password Manager Pro e o servidor ocorrem via HTTPS.

- O gerador de senhas integrado do Password Manager Pro ajuda você a gerar senhas fortes.

Para obter informações detalhadas, consulte nosso documento Especificações de Segurança.

02. Quão seguro é o gerenciamento de senhas de aplicativo e de aplicação para banco de dados feito por meio de APIs de gerenciamento de senhas?

O Password Manager Pro oferece APIs RESTful e APIs CLI baseadas em SSH que podem ser usadas para gerenciamento de senhas para aplicativo/banco de dados. As aplicações se conectam e interagem com o Password Manager Pro por meio de HTTPS. A identidade é verificada primeiro pela verificação da validade do seu certificado SSL e, depois, pela verificação do IP/nome do host de origem no qual ele reside. Cada aplicativo/banco de dados deve ser registrado como um usuário de API no Password Manager Pro. Durante esse registro, o nome do host/IP do servidor de aplicações deve ser fornecido e um token de autenticação exclusivo que usa a API REST será gerado. Este token precisa ser enviado junto com as solicitações de API para autenticação. Além dessas verificações de segurança, cada aplicativo/banco de dados só pode acessar as informações que são explicitamente delegadas a ele por um usuário administrativo. Consulte este documento para saber mais sobre compartilhamento/delegação de senhas.

03. Podemos instalar nossos próprios certificados SSL?

Sim, você pode instalar seus próprios certificados SSL. Siga os passos abaixo:

Nota: As etapas abaixo são aplicáveis somente para compilações 9700 e superiores.

- Navegue até "Admin >> Configuração >> Password Manager Pro Server".

- Escolha o tipo de keystore como "JKS" ou "PKCS12", o que você escolher ao gerar o CSR.

- Navegue e carregue o arquivo Keystore.

- Digite a mesma senha do Keystore que você digitou ao gerar o CSR.

- Modifique a porta do servidor, se necessário.

- Clique em Salvar. Reinicie o serviço Password Manager Pro uma vez para que a alteração do certificado entre em vigor.

04. Como gerar certificados SSL assinados? [OU] Como tornar o servidor Password Manager Pro confiável para navegadores e usuários?

O Password Manager Pro é executado como um serviço HTTPS. Ele requer um certificado SSL válido assinado por uma CA com o nome principal como o nome do host no qual ele é executado. Por padrão, na primeira inicialização, ele cria um certificado auto assinado, que não será confiável para os navegadores dos usuários. Portanto, ao se conectar ao Password Manager Pro, você precisa verificar manualmente as informações do certificado e o nome do host do servidor do Password Manager Pro com cuidado e deve forçar o navegador a aceitar o certificado.

Para tornar o servidor Password Manager Pro confiável para navegadores da web e usuários:

- Obtenha um novo certificado assinado de uma CA para o host do Password Manager Pro. [OU]

- Configure um certificado existente obtido de uma CA com suporte principal curinga para o host do Password Manager Pro.

Existem diferentes maneiras de gerar os certificados SSL assinados:

- Usando o módulo "Gerenciamento de Certificados" do Password Manager Pro.

- Ao usar o OpenSSL ou o Keytool (incluído no Java) para criar seus certificados, faça com que eles sejam assinados por uma CA e use-os com o Password Manager Pro.

- Instalando um certificado curinga.

Você pode decidir o modo de geração dos certificados SSL assinados com base no que seus administradores de segurança recomendam. As etapas detalhadas para usar cada um dos métodos acima são fornecidas nos links abaixo.

Nota: Se você já tiver um certificado assinado por uma CA, recomendamos usar o OpenSSL para criar o keystore e configurá-lo no Password Manager Pro (etapas 4 e 5 nas instruções abaixo).

- Gerando certificados SSL assinados usando o módulo Certificate Management do Password Manager Pro

- Gerando certificados SSL assinados usando OpenSSL

- Gerando certificados SSL assinados usando Keytool

- Gerando certificados SSL assinados instalando um certificado curinga

1. Gerando certificados SSL assinados usando o módulo Certificate Management do Password Manager Pro

Você pode gerar certificados SSL assinados por meio do módulo Gerenciamento de Certificados do Password Manager Pro e também aplicar as alterações de certificado (Certificate Keystore) diretamente do console do Password Manager Pro. Isso envolve três processos:

1.1 Gerando uma solicitação de assinatura de certificado (CSR):

Para solicitar e adquirir certificados de uma CA local por meio do Password Manager Pro, você precisa primeiro gerar uma Solicitação de Assinatura de Certificado (CSR). Aqui estão os passos para o mesmo:

- Navegue até "Certificados→ Criar CSR".

- Clique no botão GERAR. A página Criar CSR é exibida.

- Selecione uma das opções Criar CSR ou Criar CSR do KeyStore, com base se você deseja criar um novo CSR ou criar um CSR a partir de uma chave privada já existente, respectivamente.

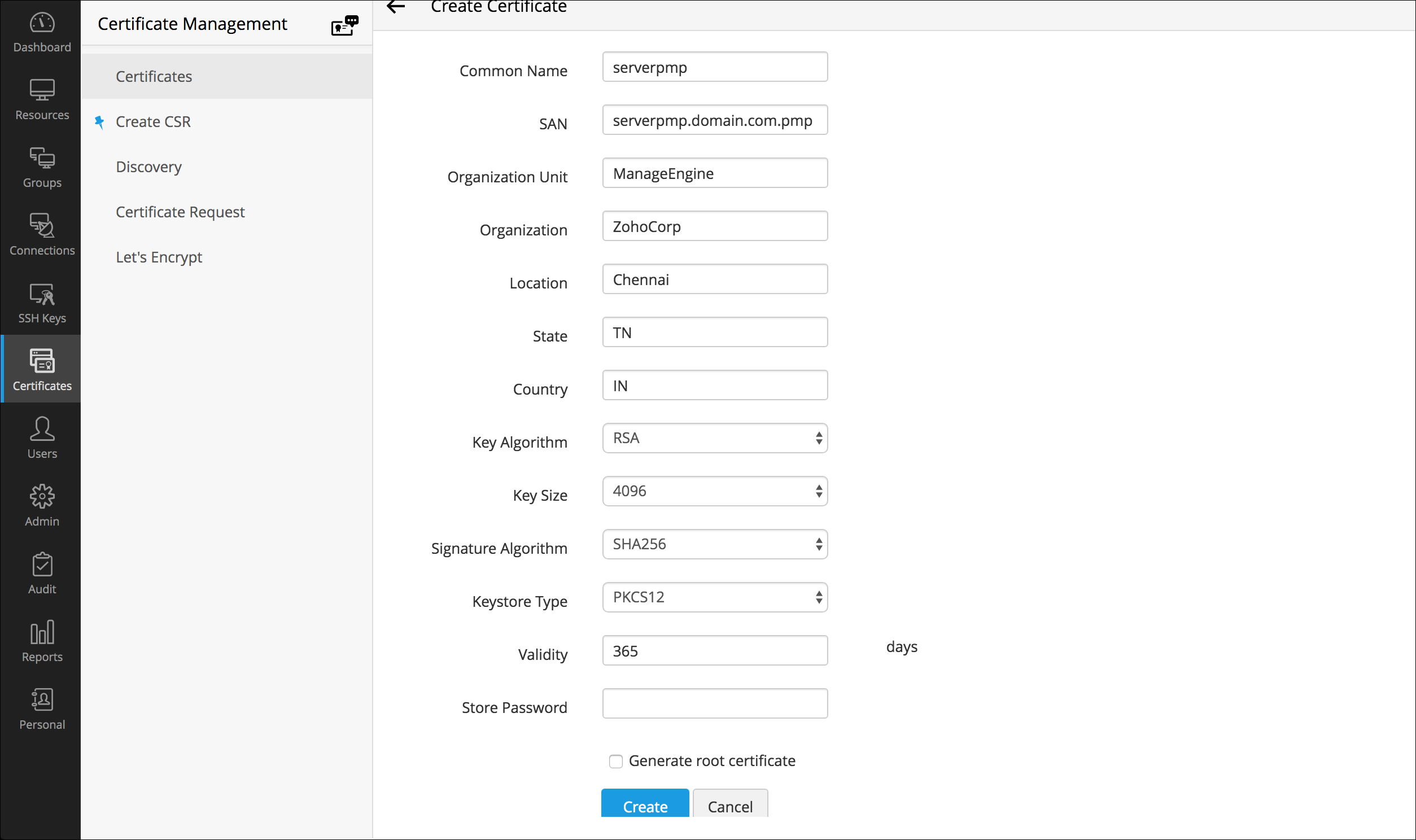

Se você selecionou Criar CSR, preencha os detalhes, como Nome comum, SAN, Unidade organizacional, Localização da organização, Estado, País, Algoritmo de chave e Tamanho da chave. Selecione o Algoritmo de Chave e o Tipo de Armazenamento de Chaves. Digite a Validade e a Senha da Loja.

- Se você selecionou Criar CSR do KeyStore, navegue e anexe o arquivo de chave privada necessário junto com a Senha da Chave Privada.

- Clique no botão GERAR. Você será redirecionado para uma janela onde o conteúdo do CSR é exibido. Você pode copiar o conteúdo do CSR ou exportá-lo para uma caixa de correio.

- E-mail — Selecione esta opção para enviar o arquivo de certificado por e-mail para o ID de e-mail especificado.

- Exportar CSR/Chave Privada - Selecione esta opção para exportar o CSR ou a chave privada correspondente com base em suas necessidades.

- Veja os CSRs salvos em "Certificados >> Criar CSR".

Nota: O ícone de olho 'mostrar senha' correspondente a cada CSR permite que os administradores visualizem as senhas do KeyStore dos arquivos CSR.

1.2 Assinatura do Certificado:

O Password Manager Pro oferece a opção de assinar e emitir certificados para todos os clientes na sua rede, seja pela sua Autoridade de Certificação Microsoft ou usando um certificado CA raiz personalizado que seja confiável no seu ambiente.

Nota: Lembre-se, você deve ter gerou uma solicitação de assinatura de certificado (CSR) válida antes de obter seu certificado assinado pela CA local.

Siga os passos abaixo para assinar o certificado:

- Navegue até "Certificados → Criar CSR".

- Selecione o CSR necessário na tabela e clique em Assinar no menu superior.

- Na janela pop-up exibida, forneça o nome do servidor que executa a autoridade de certificação interna, o Nome da CA e escolha o modelo de certificado com base em suas necessidades. Clique em Assinar certificado. O CSR foi assinado agora e o certificado emitido pode ser visualizado em "Certificados >> Certificados".

1.3 Aplicando o Keystore de Certificado para o servidor web do Password Manager Pro:

Para aplicar o certificado Keystore, primeiro você precisa criá-lo.

- Navegue até "Certificados >> Certificados". Clique no link do certificado assinado sob o título Nome comum. Na página de detalhes do certificado exibida, clique no ícone Exportar presente no canto superior direito da tela. O arquivo de certificado será baixado para sua máquina local.

- Agora, navegue até "Certificados → Criar CSR".

- Clique no ícone Importar Certificado correspondente ao CSR do certificado assinado. Navegue e escolha o arquivo de certificado baixado na sua máquina local e clique em Importar. Agora, o certificado será vinculado à chave privada para formar um Keystore.

- Agora volte para "Certificados >> Certificados" e clique no link do certificado sob o título Nome comum. Na página de detalhes do certificado exibida, role para baixo e clique no link Exportar. Isso fará o download do certificado Keystore para sua máquina local.

- A etapa final é navegar até "Admin >> Configuração >> Password Manager Pro Server" e fazer o seguinte:

- Escolha o tipo de keystore como "JKS" ou "PKCS12", o que você escolher ao gerar o CSR.

- Navegue e carregue o arquivo Keystore.

- Digite a mesma senha do Keystore que você digitou ao gerar o CSR.

- Modifique a porta do servidor, se necessário.

- Clique em Salvar. Reinicie o serviço Password Manager Pro uma vez para que a alteração do certificado entre em vigor.

2. Gerando certificados SSL assinados usando OpenSSL

O OpenSSL geralmente vem junto com as distribuições Linux. Se você estiver usando o servidor Windows e não tiver o OpenSSL instalado, baixe-o em http://www.slproweb.com/products/Win32OpenSSL.html. Certifique-se de que a pasta 'bin' na instalação do OpenSSL esteja incluída na variável de ambiente 'PATH'.

2.1 Crie o par de chaves pública-privada que será usado para o handshake SSL

- Abra o prompt de comando.

- Execute 'openssl genrsa -des3 -out <privatekey_filename>.key 1024'

<privatekey_filename> é o nome do arquivo que você especifica para armazenar a chave privada. - Você será solicitado a digitar uma senha para a chave privada. Digite 'passtrix' ou uma senha de sua escolha. (Embora não esteja documentado, o Tomcat tem problemas com senhas que contêm caracteres especiais, então use uma senha que tenha apenas caracteres alfabéticos)

- Um arquivo será criado com o nome <privatekey_filename>.key na mesma pasta.

2.2 Crie uma solicitação de assinatura de certificado (CSR) para envio a uma autoridade de certificação para criar um certificado assinado com a chave pública gerada na etapa anterior

- Execute 'openssl req -new -key <privatekey_filename>.key -out <certreq_filename>.csr'

- <privatekey_filename>.key é o usado na etapa anterior.

- <certreq_filename>.csr é o nome do arquivo que você especifica para levar a solicitação de criação de certificado à CA (autoridade de certificação).

- Você será solicitado a inserir uma série de valores que fazem parte do nome distinto (DN) do servidor que hospeda o Password Manager Pro.

- Insira os valores conforme necessário. É importante que, para o 'Nome comum', forneça o nome totalmente qualificado do servidor que hospeda o Password Manager Pro (com o qual ele será acessado pelos navegadores).

- Um arquivo será criado com o nome <certreq_filename>.csr` na mesma pasta.

2.3 Envie o CSR a uma Autoridade Certificadora (AC) para obter um certificado assinado pela AC

Algumas das CAs mais importantes são a Verisign (http://verisign.com), Descongelar (http://www.thawte.com), RapidSSL (http://www.rapidssl.com). Verifique a documentação/site para obter detalhes sobre o envio de CSRs. Isso envolverá um custo a ser pago à CA. Esse processo geralmente leva alguns dias e você receberá seu certificado SSL assinado e o certificado raiz da CA como arquivos .cer. Salve ambos na mesma pasta de trabalho onde os arquivos das etapas 1 e 2 estão armazenados.

2.4 Importe o certificado assinado pela CA para um keystore

- Abra o prompt de comando e navegue até a mesma pasta de trabalho.

- Execute 'openssl pkcs12 -export -in <cert_file>.cer -inkey <privatekey_filename>.key -out <keystore_filename>.p12 -name Password Manager Pro -CAfile <root_cert_file>.cer -caname Password Manager Pro -chain'

- Onde,

- cert_file.cer é o certificado SSL assinado com a extensão .cer.

- privatekey_filename.key é o arquivo de chave privada com extensão .key.

- keystore_filename.p12 name é o keystore que será gerado com uma extensão .p12.

- root_cert_file.cer é o certificado raiz da CA com extensão .cer.

- Quando for solicitada uma senha, digite a mesma senha usada na etapa 1 para a chave privada. Esse requisito se deve a uma limitação inerente ao Tomcat, que exige que as duas senhas sejam iguais.

- Agora, um arquivo keystore com o nome <keystore_filename>.p12 será gerado na mesma pasta.

2.5 Configure o servidor Password Manager Pro para usar o keystore com seu certificado SSL

Esta é a etapa final na geração de certificados SSL assinados usando OpenSSL.

- Copie o <keystore_filename>.p12 gerado na etapa 4 para a pasta <Password Manager Pro_Install_Folder>\conf.

- Abra o prompt de comando e navegue até a pasta <Password Manager Pro_Install_Folder>\conf.

- Abra o arquivo server.xml e faça as seguintes alterações:

- Procure pela entrada 'keystoreFile', que terá o valor padrão definido como 'conf/server.keystore'. Altere o valor para 'conf/<keystore_filename>.p12'.

- A partir da versão 9700, a senha do keystore é criptografada e não pode ser atualizada diretamente no arquivo server.xml. Para atualizar manualmente a senha do keystore no arquivo .xml, desative a criptografia primeiro, alterando o valor 'keystorePassEncrypted=true' para 'keystorePassEncrypted=false'.

Observação: esta etapa é aplicável somente para compilações 9700 e superiores.

- Agora, defina o valor de 'keystorePass' como "passtrix" ou a senha que você especificou na etapa anterior ao criar o keystore.

- Adicione uma nova entrada keystoreType="PKCS12" ao lado da entrada keystorePass.

- Salve o arquivo server.xml.

- Reinicie o servidor do Password Manager Pro e conecte-se através do navegador da web. Se você conseguir visualizar o console de login do Password Manager Pro sem nenhum aviso do navegador, você instalou com sucesso seu certificado SSL no Password Manager Pro.

3. Gerando certificados SSL assinados usando Keytool

3.1 Crie o par de chaves pública-privada que será usado para o handshake SSL

- Vá para a pasta <Password Manager Pro_Home>/jre/bin.

- Execute o comando:

"./keytool -genkey -alias Password Manager Pro -keyalg RSA -sigalg SHA256withRSA -keypass <privatekey_password> -storepass <keystore_password> -validity <no_of days> -keystore <keystore_filename></keystore_filename>

<keystore_password> é a senha para acessar o armazenamento de chaves, <privatekey_password> é a senha para proteger sua chave privada. Observe que, devido a uma limitação inerente ao Tomcat, essas duas senhas precisam ser iguais. (Embora não esteja documentado, o Tomcat tem problemas com senhas que contêm caracteres especiais, então use uma senha que tenha apenas caracteres alfabéticos)

<no_of_days> é a validade do par de chaves em número de dias, a partir do dia em que foi criado - O comando acima solicitará que você insira detalhes sobre você e sua organização.

- Para o 'primeiro e último nome', insira o FQDN do servidor onde o Password Manager Pro está sendo executado.

- Para outros campos, insira os detalhes relevantes.

- Um arquivo keystore será criado com o nome <keystore_filename> na mesma pasta, com o par de chaves gerado.

3.2 Crie uma solicitação de assinatura de certificado (CSR) para envio a uma autoridade de certificação para criar um certificado assinado com a chave pública gerada na etapa anterior

- Vá para a pasta <Password Manager Pro_Home>/jre/bin.

- Execute o comando: "keytool -certreq -keyalg RSA -alias Password Manager Pro -keypass <privatekey_password> -storepass <keystore_password> -file <csr_filename> -keystore <keystore_filename>".

Nota: O <csr_filename> que você escolher deve ter a extensão .csr. - Um arquivo CSR com o nome <csr_filename> será criado na mesma pasta.

3.3 Envie o CSR a uma Autoridade Certificadora (CA) para obter um certificado assinado

Algumas das CAs mais importantes são a Verisign (http://verisign.com), Thawte (http://www.thawte.com), RapidSSL (http://www.rapidssl.com). Verifique a documentação/site para obter detalhes sobre como enviar os CSRs. Observe que este é um serviço pago. Esse processo geralmente leva alguns dias. Você receberá seu certificado SSL assinado e o certificado da CA como arquivos .cer. Salve os dois arquivos na pasta <Password Manager Pro_Home>/jre/bin.

3.4 Importe o certificado assinado pela CA para o servidor Password Manager Pro

- Vá para a pasta <Password Manager Pro_Home>/jre/bin usando o prompt de comando.

- Se você tiver um único arquivo como pacote de certificado (p7b), execute o comando abaixo:

"keytool -import -alias Password Manager Pro -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <your_ssl_bundle.p7b>"

Onde,

- <boundlessness> é o pacote de certificados obtido da CA, um arquivo .p7b salvo na etapa anterior. <privatekey_password>,<keystore_password> e <keystore_filename> são os usados nas etapas anteriores.

- Se você tiver 3 arquivos, o raiz, o intermediário e os certificados reais no formato .cer, será necessário importar cada um deles usando os comandos abaixo.

- "keytool -import -alias root -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <rooter>"

- "keytool -import -alias inter -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <inter.cer>"

- "keytool -import -alias Password Manager Pro -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <your_ssl_cert.cer>"

- Agora, copie o <keystore_filename> para a pasta <Password Manager Pro_Home>/conf.

3.5 Configure o servidor Password Manager Pro para usar o keystore com seu certificado SSL

Esta é a etapa final na geração de certificados SSL assinados usando o Keytool.

- Vá para a pasta <Password Manager Pro_Home>/conf.

- Abra o arquivo server.xml.

- Procure pela entrada 'keystoreFile', que terá o valor padrão definido como "conf/server.keystore". Altere o valor para "conf/<keystore_filename*gt", onde <keystore_filename> é o usado nas etapas anteriores.

- A partir da versão 9700, a senha do keystore é criptografada e não pode ser atualizada diretamente no arquivo server.xml. Para atualizar manualmente a senha do keystore no arquivo .xml, desabilite a criptografia primeiro, alterando o valor 'keystorePassEncrypted=true' para 'keystorePassEncrypted=false'.

Nota: Esta etapa é aplicável somente se você estiver usando a versão 9700 ou superior.

- Defina o valor de 'keystorePass' como "passtrix" ou a senha que você especificou na etapa anterior ao criar o keystore.

- Reinicie o servidor do Password Manager Pro e conecte-se através do navegador da web. Se você conseguir visualizar o console de login do Password Manager Pro sem nenhum aviso do navegador, você instalou com sucesso seu certificado SSL no Password Manager Pro.

Nota: O Tomcat, por padrão, aceita apenas os keystores de formato JKS (Java Key Store) e PKCS #12. Caso o keystore esteja no formato PKCS #12, inclua a seguinte opção no arquivo server.xml junto com o nome do keystore, keystoreType="PKCS12? Isso notifica o Tomcat que o formato é PKCS12. Reinicie o servidor após essa alteração.

4. Gerando certificados SSL assinados instalando um certificado SSL existente com suporte a curinga:

- Vá para a pasta <Password Manager Pro_Home>/conf.

- Abra o arquivo server.xml.

- Procure pela entrada 'keystoreFile', que terá o valor padrão definido como "conf/server.keystore". Altere o valor para "conf/<keystore_filename>", onde <keystore_filename> pertence ao certificado curinga existente.

- Procure também pela entrada 'keystorePass' (encontrada ao lado do keystoreFile), que terá o valor padrão definido como "passtrix". Altere o valor para "<keystore_password>", onde <keystore_password> protege o keystore de certificado curinga existente.

- Reinicie o servidor do Password Manager Pro e conecte-se através do console do navegador web. Se você conseguir visualizar o console de login do Password Manager Pro sem nenhum aviso do navegador, você instalou com sucesso seu certificado SSL no Password Manager Pro.

Nota: Consulte a documentação da sua CA para obter mais detalhes e solução de problemas.

05. Como posso gerar um certificado SSL exclusivo para o servidor MySQL? (Etapas aplicáveis a partir da versão 6500)

FoSiga os passos abaixo para gerar o certificado SSL para o servidor MySQL. (Se você quiser ter uma chave auto assinada, siga todos os passos. Se você estiver usando um certificado assinado por uma CA, pule as etapas 1, 2 e 5.)

Etapa 1 Criar chave de autoridade de certificação

- Abra um prompt de comando

- Execute o comando openssl genrsa -out ca.key 1024

- Isso criará uma chave chamada ca.key

Etapa 2 Crie um certificado de autoridade de certificação auto assinado

- Execute o comando openssl req -new -x509 -days 365 -key ca.key -out CAcert.pem

- Aqui ca.key é o arquivo que você criou na etapa 1

- Isso criará um arquivo chamado CAcert.pem

Etapa 3 Gerar chave privada

- Abra um prompt de comando

- Execute o comando openssl genrsa -out ServerKey.key 1024

- Isso criará um arquivo chamado ServerKey.key

Etapa 4 Gerar uma solicitação de certificado

- Execute o comando openssl req -new -key ServerKey.key -out server.csr

- Aqui, ServerKey.key é o arquivo que você criou na etapa 3

- Isso criará um arquivo chamado server.csr

Etapa 5 Crie uma Solicitação de Assinatura de Certificado (CSR) para envio a uma autoridade de certificação (execute esta etapa somente se estiver usando um certificado auto assinado). Caso contrário, prossiga para a etapa 6)

- Execute o comando openssl x509 -req -days 365 -in server.csr -CA CAcert.pem -CAkey ca.key -set_serial 01 -out ServerCer.cer

- Aqui, server.csr é o arquivo que você criou na Etapa 4; CAcert.pem é o arquivo criado na Etapa 2; ca.key é o arquivo criado na Etapa 2

- Isso criará um arquivo chamado ServerCer.cer

Etapa 6 Gerar arquivo .p12

- Execute o comando openssl pkcs12 -export -in ServerCer.cer -inkey ServerKey.key -out PMPKeyStore.p12 -name pmp -CAfile CAcert.pem -caname pmp -chain

- Aqui, ServerCer.cer é o arquivo que você criou na Etapa 5. Se você estiver usando um certificado assinado pela CA, insira o certificado SSL assinado com a extensão .cer; ServerKey.key é o que você criou na Etapa 3; CAcert.pem é o arquivo criado na Etapa 2

- Isso criará um arquivo chamado PMPKeyStore.p12

- Aqui, você será solicitado a digitar 'Exportar senha'. A senha especificada aqui deve ser inserida no arquivo de configuração do PMP no wrapper (na instalação do Windows) e no wrapper_lin.conf (na instalação do Linux), conforme explicado abaixo.

Abra o wrapper (na instalação do Windows) e o wrapper_lin.conf (na instalação do Linux) e procure pela seguinte linha:

wrapper.java.additional.22=-Djavax.net.ssl.keyStorePassword=passtrix

Acima, substitua passtrix pela senha que você digitou acima.

Etapa 7 Configure o servidor PMP para usar o keystore com seu certificado SSL

- Ao executar os passos acima, você terá quatro arquivos: CAcert.pem, ServerKey.key, ServerCer.cer e PMPKeyStore.p12. Você precisa copiar e colar esses arquivos no diretório <PMP-Installation-Folder>/conf

Etapa 8 Importar CAcert.pem para PMP

- Navegue até o diretório <PMP-Installation-Folder>/bin e execute o seguinte comando:

No Windows: importcert.bat <absolute path of the CAcert.pem file created in step 2>

No Linux: sh importcert.sh\bat <absolute path of the CAcert.pem file created in step 2>

Etapa 9 Coloque esses arquivos no MySQL

- Você precisa copiar os três arquivos a seguir criados após a Etapa 6 e renomeá-los conforme abaixo:

CAcert.pem será renomeado como ca-cert.pem

ServerKey.key será renomeado como server-key.pem

ServerCer.cer será renomeado como server-cert.pem

- Em seguida, coloque os arquivos renomeados no diretório <PMP-Installation-Folder>/mysql/data

Nota importante: Se você tiver a configuração de Alta Disponibilidade, execute também as etapas 7, 8 e 9 na instalação secundária do PMP.

06. Podemos criar certificados de servidor com SubjectAlternativeName (SAN)?

Sim, você pode criar um certificado usando SAN com um nome de alias e aplicá-lo no Password Manager Pro. Siga os passos abaixo:

1. Criando um CSR usando o módulo de gerenciamento de certificado SSL do Password Manager Pro e enviando-o a qualquer CA para assinatura

1.1 Criar uma solicitação de assinatura de certificado (CSR)

- Efetue login no Password Manager Pro como administrador.

- Navegue até Certificados >> Criar CSR.

- Clique no botão "Criar".

- Aqui, forneça um nome para seu certificado.

- O Nome Alternativo do Assunto (SAN) será preenchido automaticamente quando você clicar nele após fornecer o nome comum. Você pode incluir SANs adicionais no campo de texto.

- Forneça outros detalhes, incluindo detalhes da sua organização, localização, validade e uma senha.

- Clique em "Criar".

- Uma vez feito isso, você encontrará a opção de exportar o certificado e a chave privada, ou enviar o CSR para um endereço de e-mail que você especificar.

1.2 Envie o CSR a uma Autoridade Certificadora (AC) para obter um certificado assinado pela AC

Depois de criar o CSR, o próximo passo é fazer com que o CSR seja verificado e assinado por uma CA. Há duas opções para fazer isso:

- Você pode exportar o arquivo CSR e enviá-lo manualmente para uma CA de terceiros para que ele seja assinado.

- Você assina e emite certificados para todos os clientes na sua rede, seja pela sua Autoridade de Certificação Microsoft ou usando um certificado de CA raiz personalizado que seja confiável no seu ambiente. Para fazer isso, navegue até Certificados >> Criar CSR, selecione um certificado e clique em "Assinar". Consulte este documento para obter mais detalhes sobre assinatura de certificado.

Depois de assinado, você pode visualizar o certificado em "Certificados".

1.3 Importe o certificado assinado pela CA para o servidor Password Manager Proserver

Para importar os certificados na sua rede:

- Navegue até os Certificados.

- Clique em "Adicionar".

- Selecione a opção desejada:

- Certificado baseado em arquivo — Navegue e importe o arquivo de certificado necessário diretamente do seu sistema.

- Certificado baseado em conteúdo — Copie o conteúdo do arquivo de certificado necessário e cole-o na caixa de texto.

- Baseado em Keystore — Importe todos os certificados individuais disponíveis no keystore simultaneamente. Carregue o arquivo keystore necessário e digite a senha correspondente (se houver).

- Clique no botão "Adicionar".

2. Criando um certificado com SAN usando CA interna da Microsoft

Certifique-se de seguir as etapas mencionadas abaixo para criar um certificado de servidor com SubjectAlternativeName usando a CA interna da Microsoft. Além disso, em Atributos Adicionais, especifique 'san:dns=<The URL which you use to access Password Manager Pro>' e tente criar o certificado.

- Conecte-se ao servidor onde o Serviço de Certificados da Microsoft está em execução.

- Abra um prompt de comando e execute certutil -setreg policy\EditFlags EDITF_ATTRIBUTESUBJECTALTNAME2

- Em seguida, reinicie o Serviço de Certificados da Microsoft (certsvc).

Crie a chave privada usando o comando abaixo,"./keytool -genkey -alias Password Manager Pro -keyalg RSA -keypass <privatekey_password> -storepass <keystore_password> -validity <no_of days> -sigalg SHA256withRSA -keysize 2048 -keystore <keystore_filename>" - Aqui, quando for solicitado o nome e o sobrenome, especifique o nome que você usa para acessar o Password Manager Pro.

- Crie a solicitação de assinatura de certificado (CSR) usando o comando abaixo: 'keytool -certreq -keyalg RSA -alias Password Manager Pro -keypass <privatekey_password> -storepass <keystore_password> -file <csr_filename> -keystore Password Manager Pro.keystore'

- Enviar solicitação de CSR para a CA interna da Microsoft.

- Abra o IE e vá para a página de solicitação de certificado da sua CA.

- Solicitar certificado avançado.

- Envie uma solicitação de certificado.

- Copie e cole o conteúdo do arquivo <csr_filename>.cer.

- O modelo de certificado deve ser Servidor Web.

- Em "Atributos adicionais", digite 'san:dns=passwordmanager∓dns=passwordmanager.tcu.ad.local' e clique em 'Enviar'.

- Baixe a cadeia de certificados no formato base64 como Password Manager Procert.p7b.

- Importe o arquivo 'Password Manager Procert.p7b' baixado para o Password Manager Pro.keystore "keytool -import -alias Password Manager Pro -keypass <privatekey_password> -storepass <keystore_password> -keystore Password Manager Pro.keystore -trustcacerts -file Password Manager Procert.p7b"

Nota : Se você receber a mensagem de erro "Falha ao estabelecer cadeia de resposta" com o comando acima, isso significa que os certificados raiz e intermediários da sua CA não estão disponíveis no armazenamento confiável do Password Manager Pro. Portanto, antes de importar o certificado real, você precisa importar o certificado raiz com um alias diferente e depois importar o certificado real. Além disso, se você tiver vários certificados raiz, será necessário importá-los um por um com os diferentes nomes de alias. Por exemplo,

./keytool -import -alias root1 -keypass Senha123 -storepass Senha123 -keystore Gerenciador de Senhas Pro.keystore -trustcacerts -file root1.cer

./keytool -import -alias root2 -keypass Senha123 -storepass Senha123 -keystore Gerenciador de Senhas Pro.keystore -trustcacerts -file root2.cer

Com base no número de certificados raiz ou raiz intermediários, você deve executar o comando acima com diferentes nomes de alias e depois continuar com o certificado real.

Nota : O certificado real deve estar no formato .cer ou .crt.

- Aplicando o keystore de certificado no Password Manager Pro.

- Efetue login no Password Manager Pro como administrador.

- Navegue até Admin >> Configuração >> Password Manager Pro Server.

- Escolha PKCS12 como o Tipo de Keystore.

- Clique em "Procurar" e selecione seu arquivo PFX/P12.

- Forneça a senha correta do keystore e salve a configuração.

- Reinicie o serviço Password Manager Pro para que a alteração do certificado entre em vigor.

3. Criação de certificado com SAN assinado por fornecedores terceirizados como GoDaddy, Verisign, Commodo, etc.

Certifique-se de seguir as etapas mencionadas abaixo para obter o certificado SAN assinado por fornecedores terceirizados.

- Crie a chave privada usando o comando abaixo, './keytool -genkey -alias Password Manager Pro -keyalg RSA -keypass <privatekey_password> -storepass <keystore_password> -validity <no_of days> -sigalg SHA256withRSA -keysize 2048 -keystore <keystore_filename>"'

Aqui, quando for solicitado o nome e o sobrenome, especifique o nome que você usa para acessar o Password Manager Pro.

- Crie a solicitação de assinatura de certificado (CSR) usando o comando abaixo: 'keytool -certreq -keyalg RSA -alias Password Manager Pro -keypass <privatekey_password> -storepass <keystore_password> -file <csr_filename> -keystore Password Manager Pro.keystore'

- Envie a solicitação de CSR para uma ferramenta de assinatura de terceiros e garanta que o certificado seja assinado usando o nome SAN. Baixe a cadeia de certificados no formato base64 como Password Manager Procert.p7b

- Importe o arquivo 'Password Manager Procert.p7b' baixado para o Password Manager Pro.keystore keytool -import -alias Password Manager Pro -keypass <privatekey_password> -storepass <keystore_password> -keystore Password Manager Pro.keystore -trustcacerts -file Password Manager Procert.p7b

Nota: Se você receber a mensagem de erro "Falha ao estabelecer cadeia a partir da resposta" com o comando acima. Então, os certificados raiz e intermediários da sua CA não estarão disponíveis no armazenamento confiável do Password Manager Pro. Portanto, antes de importar o certificado real, você precisa importar o certificado raiz com um alias diferente e depois o certificado real. Além disso, se você tiver vários certificados raiz, será necessário importá-los um por um com nomes de alias diferentes. Por exemplo,

./keytool -import -alias root1 -keypass Senha123 -storepass Senha123 -keystore Gerenciador de Senhas Pro.keystore -trustcacerts -file root1.cer

./keytool -import -alias root2 -keypass Senha123 -storepass Senha123 -keystore Gerenciador de Senhas Pro.keystore -trustcacerts -file root2.cer

Com base no número de certificados raiz ou raiz intermediários, você deve executar o comando acima com diferentes nomes de alias e depois continuar com o certificado real.

- Aplicando o keystore de certificado no Password Manager Pro.

- Efetue login no Password Manager Pro como administrador.

- Navegue até Admin >> Configuração >> Password Manager Pro Server.

- Escolha PKCS12 como o Tipo de Keystore.

- Clique em "Procurar" e selecione seu arquivo PFX/P12.

- Forneça a senha correta do keystore e salve a configuração.

- Reinicie o serviço Password Manager Pro para que a alteração do certificado entre em vigor.

Sincronização de senha

01. Posso alterar senhas de recursos no console do Password Manager Pro?

Sim. O Password Manager Pro pode redefinir remotamente as senhas de vários pontos de extremidade. O Password Manager Pro suporta modos de alteração de senhas com e sem agente. Consulte este documento para obter mais informações.

02. Quando devo usar os modos agente e sem agente para sincronização de senhas?

Vejamos primeiro os requisitos para ambos os modos:

- O modo de agente exige que o agente seja instalado como um serviço em cada ponto de extremidade e executado com privilégios administrativos para executar operações de redefinição de senha. O agente usa comunicação unidirecional usando tráfego de saída para alcançar o servidor do Password Manager Pro.

- Para o modo sem agente, você deve fornecer credenciais administrativas para realizar as alterações de senha. Para Linux, você deve especificar duas contas: uma com privilégios de root e outra com privilégios de usuário normais que podem ser usadas para fazer login remotamente. O serviço Telnet ou SSH deve estar em execução nos recursos. Para o domínio Windows, você deve fornecer as credenciais do administrador do domínio. Para Windows e Windows Domain, o Password Manager Pro usa chamadas remotas, portanto, as portas relevantes devem estar abertas no recurso.

Com base nisso, você pode escolher qual modo deseja para seu ambiente, indicado pelas dicas a seguir:

Escolha o modo agente quando:

- Você não tem credenciais administrativas armazenadas para um recurso específico no Password Manager Pro,

- Você não tem os serviços necessários em execução no recurso (Telnet / SSH para Linux, RPC para Windows),

- Você executa o Password Manager Pro no Linux e deseja fazer alterações de senha em um recurso do Windows.

Escolha o modo sem agente em todos os outros casos, pois é uma maneira mais conveniente e confiável de fazer alterações de senha.

03. Posso habilitar a redefinição de senha sem agente se eu adicionar meu próprio tipo de recurso para outras distribuições do Linux/outras versões do Windows?

Sim, você pode. Contanto que o rótulo do tipo de recurso contenha a sequência de caracteres 'Linux' ou 'Windows', você ainda poderá configurar a redefinição de senha sem agente para esses recursos.

Exemplo de rótulos de tipo de recurso válidos para habilitar a redefinição de senha:

Debian Linux, Linux - Cent OS, SuSE Linux, Windows XP Workstation, Windows 2003 Server

04. Existe uma maneira de realizar a sincronização remota de senhas para tipos de recursos personalizados que não vêm prontos para uso no Password Manager Pro?

O Password Manager Pro oferece suporte à redefinição remota de senhas para tipos de recursos personalizados por meio de conjuntos de comandos SSH, plug-ins de redefinição de senhas e ouvintes de redefinição de senhas.

- Conjuntos de comandos SSH: Para dispositivos baseados em SSH, você pode criar executáveis baseados em comandos diretamente do Password Manager Pro usando um conjunto de comandos SSH padrão ou personalizados. Esses conjuntos de comandos podem então ser associados às respectivas contas de dispositivos SSH que não vêm de fábrica com o Password Manager Pro para executar suas redefinições de senha sem a necessidade de uma CLI.

- Plugin de redefinição de senha: Você pode criar sua própria classe de implementação e executá-la por meio do Password Manager Pro para impor redefinições automáticas de senhas de tipos de recursos personalizados. Com o plugin, você também pode aproveitar o controle de acesso para contas legadas e redefinir senhas automaticamente após o uso. Dessa forma, as senhas dessas contas servirão como senhas de uso único que serão redefinidas após cada uso por meio do plugin associado.

- Ouvintes de redefinição de senha: Ouvintes são scripts ou executáveis personalizados que podem ser invocados para alterações de senhas locais, bem como para redefinir as senhas de tipos de recursos personalizados para os quais a redefinição remota de senhas não é suportada de imediato pelo Password Manager Pro. Você pode configurar scripts de ouvinte individualmente para cada tipo de recurso, incluindo os personalizados.

05. Como faço para solucionar problemas quando a redefinição de senha não ocorre?

No modo agente:

- Verifique se o agente está em execução observando a lista de processos ativos do Windows em busca da entrada 'Password Manager ProAgent.exe' ou a presença de um processo chamado 'Password Manager ProAgent' no Linux.

- Verifique se a conta na qual o agente está instalado tem privilégios suficientes para fazer alterações de senha.

No modo sem agente:

- Verifique se o conjunto correto de credenciais administrativas foi fornecido e se a opção de sincronização remota está habilitada.

- Verifique se os serviços necessários estão sendo executados no recurso (Telnet / SSH para Linux, RPC para Windows).

- Verifique se o recurso pode ser acessado pelo servidor do Password Manager Pro usando o nome DNS fornecido.

06. Como faço para redefinir senhas de domínio quando a redefinição de senha de domínio do Windows falha com uma mensagem de erro: "O mecanismo de autenticação é desconhecido"?

Isso acontece quando o Password Manager Pro é executado como um serviço do Windows e a propriedade "Fazer logon como" do serviço está definida para a conta do sistema local. Altere-a para qualquer conta de usuário de domínio para poder redefinir senhas de domínio. Siga as instruções abaixo para efetuar essa configuração:

- Vá para o Applet de Serviços do Windows (em Painel de Controle --> Ferramentas Administrativas --> Serviços)

- Selecione o serviço 'ManageEngine Password Manager Pro', clique com o botão direito --> escolha 'Propriedades'.

- Clique na aba "Fazer login", escolha o botão de opção "Esta conta" e forneça o nome de usuário e a senha de qualquer usuário do domínio - no formato <domainname>\<username>.

- Salve a configuração e reinicie o servidor.

07. Quais são os pré-requisitos para habilitar a redefinição de conta de serviço do Windows?

Antes de habilitar a redefinição da conta de serviço do Windows, verifique se os seguintes serviços estão habilitados nos servidores onde os serviços dependentes estão em execução:

- O serviço RPC do Windows deveria ter sido habilitado.

- O serviço Windows Management Instrumentation (WMI) deveria ter sido habilitado.

08. O SSO de domínio funciona em firewalls/VPNs?

O Single Sign On de domínio (autenticação integrada do Windows) é obtido no ambiente Windows por meio da configuração de parâmetros não padronizados no cabeçalho HTTP, que geralmente são removidos por dispositivos como firewalls/VPNs. O Password Manager Pro foi projetado para uso dentro da rede. Portanto, se você tiver usuários se conectando de fora da rede, não será possível habilitar o SSO.

Backup e recuperação de desastres

01. Posso mover o Password Manager Pro de um servidor para outro?

Sim. Você pode migrar o Password Manager Pro para outro servidor seguindo as etapas abaixo:

- Pare o serviço Password Manager Pro, saia do ícone da bandeja.

- Certifique-se de que o processo Postgres não esteja em execução no Gerenciador de Tarefas.

- Copie e mova todo o diretório do Password Manager Pro para o novo servidor.

- Abra o prompt de comando com direitos de administrador e navegue até o diretório <Password Manager Pro HOME>\bin. Execute o comando Password Manager Pro.bat install. (Isso instalará o serviço Password Manager Pro.)

- Mova a chave de criptografia (Password Manager Pro_key.key) para o novo servidor e especifique o local correto dela no arquivo Password Manager Pro/conf/manage_key.conf. Clique aqui para mais informações sobre a chave de criptografia.

- Acesse o console de serviços, forneça uma conta de serviço e inicie o serviço Password Manager Pro.

- Se você quiser o ícone da bandeja, vá para <Password Manager Pro HOME>, clique com o botão direito do mouse em Password Manager Pro.exe e selecione "Executar como administrador". Agora você deve conseguir acessar a página web do Password Manager Pro usando o novo nome do servidor no URL.

02. Posso configurar a recuperação de desastres para o banco de dados do Password Manager Pro?

Sim, você pode. O Password Manager Pro pode fazer backup periodicamente de todo o conteúdo do banco de dados, o que pode ser configurado por meio do console do Password Manager Pro. Consulte este documento para mais detalhes.

03. Onde os dados de backup são armazenados? Está criptografado?

Todos os dados confidenciais no arquivo de backup são armazenados de forma criptografada em um arquivo .zip no diretório <Password Manager Pro_Install_Directory/backUp>. É recomendável que você faça backup deste arquivo em seu armazenamento secundário seguro para recuperação de desastres.

Gerenciamento de certificado SSL

01. Qual é a política de licenciamento do Password Manager Pro?

Existem três edições do Password Manager Pro

Edição de avaliação - A edição de avaliação permite que você tenha dois administradores por 30 dias. Você pode gerenciar recursos ilimitados e avaliar todos os recursos da edição Enterprise. Você também pode obter assistência técnica gratuita durante esse período.

Edição gratuita - A opção de download é sempre válida para esta edição. Ele pode suportar apenas um administrador. Você pode gerenciar no máximo 10 recursos e acessar todas as funcionalidades da edição Standard.

Versão registrada - Você precisa comprar uma licença com base no número de administradores necessários e no tipo de edição - Standard/Premium/Enterprise:

- Padrão - Se sua necessidade é ter um repositório de senhas seguro para armazenar suas senhas e compartilhá-las seletivamente entre usuários corporativos, a edição Padrão seria ideal.

- Premium - Além de armazenar e compartilhar suas senhas, se você deseja ter recursos de gerenciamento de senhas de nível empresarial, como sincronização remota de senhas, alertas e notificações de senhas, gerenciamento de senhas de aplicativo, relatórios, alta disponibilidade e outros, a edição Premium seria a melhor escolha.

- Enterprise - Se você precisa de mais recursos de nível empresarial, como descoberta automática de contas privilegiadas, integração com sistemas de tickets e soluções SIEM, configuração de jump server, relatórios de conformidade prontos para uso e SQL server/cluster como banco de dados de backend, a edição Enterprise será ideal para você.

Nota: O Password Manager Pro vem com cinco funções de usuário: Administrador, Administrador de Senhas, Administrador Privilegiado, Auditor de Senhas e Usuário de Senha. O termo "administrador" denota Administradores, Administradores de Senhas e Administradores Privilegiados. Portanto, o licenciamento restringe o número de administradores como um todo, o que inclui Administradores, Administradores de Senhas e Administradores Privilegiados. Não há restrição quanto ao número de Usuários de Senha e Auditores de Senha. Para obter mais detalhes sobre as cinco funções de usuário, consulte esta seção da nossa documentação de ajuda.

Veja a tabela de comparação de recursos abaixo para maior clareza:

Edição Padrão

- Cofre de senhas centralizado

- Adição manual de recursos

- Importar recursos de arquivos CSV

- Importar recursos do KeePass

- Importar recursos do diretório ativo

- Políticas de senha

- Compartilhamento e gerenciamento de senhas

- Auditoria e notificações instantâneas

- Gerenciamento de usuários/grupos de usuários

- Autenticação local

- Autenticação RADIUS

- Integração AD / Azure AD / LDAP

- Exportar senhas para acesso offline

- Ouvinte de redefinição de senha

- Provisões de backup e recuperação

- Sessões remotas RDP, SSH e Telnet

- Autenticação de dois fatores - OTP enviado por e-mail

- Reformulação da marca

- Acesso móvel (Android, iOS, Windows)

- Extensões do navegador (Chrome, Firefox, IE)

- Suporte VNC para colaboração

- Transfira privilégios de aprovador

- Redefinição de senha do IIS AppPool

- Descoberta do IIS Web.Config

- Exportações protegidas por senha

- Criptografia de arquivo de backup

- Restrições de IP - Acesso à Web

- Gerenciando endereços de e-mail não identificados

- Medidas de emergência

- Personalização da interface do usuário (tema do modo noturno)

- IDs de e-mail de notificação

Edição Premium

- Todos os recursos da edição padrão

- AD / Azure AD Sync - Grupos de usuários e UOs

- Assistente de logon automático

- Aproveite os workflows de controle de acesso

- Painel de administração (feeds ao vivo, relatórios e gráficos)

- Notificações de ação de senha (específicas do grupo de recursos)

- Redefinição remota de senha (sob demanda, programada e baseada em ação) - Lista de plataformas suportadas

- Redefinição de senha baseada em agente

- Relatórios enlatados

- Autenticação de dois fatores - PhoneFactor, RSA SecurID, Google Authenticator, Duo security, YubiKey, Microsoft Authenticator, Okta Verify

- Alta disponibilidade

- Gravação de sessão privilegiada

- AD / Azure AD Sync - Grupos de usuários e UOs

- API de gerenciamento de senhas (XML RPC, SSH CLI)

- Configurações de privacidade

- Plugin de redefinição de senha

- Sessões de usuário

- Usuários de Lixo

- Restrições de IP - acesso à API e acesso ao agente

- Desabilitar redefinições de senha para contas privilegiadas

- Redefinição de senha usando conjuntos de comandos SSH

Versão Enterprise

- Todos os recursos da edição Premium

- Criptografia e proteção de dados com SafeNet HSM

- Servidor MS SQL como banco de dados backend

- Descoberta de contas privilegiadas

- Sincronização do Active Directory - recursos

- Sincronização LDAP - Usuário e Grupos de Usuários

- Suporte SAML 2.0

- Sessões SQL remotas com logon automático

- Personalização de função

- Integração do sistema de tickets - ServiceDesk Plus On-Demand, ServiceDesk Plus MSP, ServiceDesk Plus, ServiceNow, JIRA Service Desk

- Ouvintes de redefinição de senha personalizados

- Exportação programada de arquivos HTML criptografados

- Integração SIEM - geração de traps SNMP e mensagens Syslog

- Modelos de e-mail para configuração de notificação

- Configuração do servidor de aterrissagem

- A 5.16 Gerenciamento de identidade

- Autenticação de cartão inteligente / PKI / certificado

- Autenticação multifator- RADIUS

- Relatório personalizado

- Relatórios de conformidade prontos para uso (PCI DSS, NERC-CIP, ISO/IEC 27001, GDPR)

- Relatórios de consulta SQL

- Sombreamento e encerramento de sessão privilegiada

- Cluster de failover do servidor SQL

- API RESTful

- Rotação da chave de criptografia

- Suporte EAR ao usar MS SQL como banco de dados de backend

- Expurgando gravações de sessões seletivas

- Transferências de arquivos em sessões de desktop remoto

- Opções de armazenamento seguro em nuvem

- Integração de plataforma CI/CD - Jenkins, Ansible, Chef, Puppet

02. Posso comprar uma licença permanente do Password Manager Pro? Quais são as opções disponíveis?

Embora o Password Manager Pro siga um modelo de assinatura anual para preços, também oferecemos opção de licenciamento perpétuo. A licença perpétua custará três vezes o preço da assinatura anual, com 20% de AMS a partir do segundo ano. Entre em contato com sales@manageengine.com e support@passwordmanagerpro.com para obter mais detalhes.

03. Quero ter uma configuração de alta disponibilidade com vários servidores. Uma única licença será suficiente para isso?

Sim, se você comprar uma única licença Premium ou Enterprise Edition, você terá direito à configuração de Alta Disponibilidade. Você pode aplicar a mesma licença nos servidores primário e secundário. Siga os passos abaixo:

- Pare o serviço PMP no servidor primário.

- Efetue login no PMP usando a URL do servidor secundário como administrador.

- Toque em Licença no menu Usuário, no canto superior direito do console.

- Atualize o mesmo arquivo de licença que você aplicou para o servidor primário.

04. O Password Manager Pro oferece suporte a mais de 1.000 administradores?

Sim, muito. Se você deseja uma licença com mais de 1.000 usuários administradores, entre em contato com sales@manageengine.com e support@passwordmanagerpro.com para obter mais detalhes.

05. Posso estender minha avaliação para incluir mais usuários administradores ou por mais dias?

Sim. Preencha os detalhes necessários no site e lhe enviaremos as chaves de licença.

06. Preciso reinstalar o Password Manager Pro ao migrar para as edições Premium ou Enterprise?

Não. Todos os recursos da edição Enterprise/Premium serão ativados automaticamente quando você aplicar a respectiva licença sobre sua instalação atual do Password Manager Pro.

Gerenciamento de chaves SSH

01. Há alguma diferença na maneira como as contas de usuário SSH e as contas de serviço SSH são gerenciadas usando o Password Manager Pro?

Não. O Password Manager Pro adota a mesma abordagem para gerenciar contas de usuários SSH e contas de serviços SSH. A única diferença é que, durante a descoberta de recursos, se as credenciais da conta de serviço/raiz forem fornecidas para estabelecer conexão com o recurso, você adquire privilégios estendidos para importar e gerenciar chaves de todas as contas de usuário no recurso.

Enquanto isso, quando a conexão com o recurso é estabelecida usando credenciais de conta de usuário, você obtém privilégios de gerenciamento de chaves apenas para chaves SSH presentes nessa conta específica.

02. Existe alguma maneira de visualizar chaves SSH que não foram rotacionadas?

Sim. Temos um painel que exibe o número de chaves que não foram rotacionadas durante o período de tempo predefinido, conforme especificado na política de notificação.

03. O Password Manager Pro oferece suporte ao gerenciamento de chaves digitais além de chaves SSH e certificados SSL?

O Password Manager Pro abriga um cofre de chaves chamado "Key Store", que facilita o armazenamento e o gerenciamento de qualquer tipo de chave digital. No entanto, a opção de descobrir e importar é limitada apenas a chaves SSH e certificados SSL e não está disponível para outros tipos de chaves digitais.

Gerenciamento de certificado SSL

01. Existe algum tipo de certificado com o qual o Password Manager Pro é incompatível?

Não. O Password Manager Pro suporta todos os tipos de certificados X.509.

02. É possível identificar e atualizar automaticamente a versão mais recente dos certificados no certificado do Password Manager Pro?

Sim. Você pode criar tarefas agendadas para executar a descoberta automática de certificados, por meio das quais você pode importar e substituir certificados antigos de sistemas de destino por suas versões atualizadas no repositório de certificados do Password Manager Pro. Clique aqui para uma explicação detalhada sobre como criar agendamentos.

03. A versão Linux do Password Manager Pro oferece suporte à descoberta de certificados do Active Directory e do MS Certificate Store?

Não, não é. As guias Certificado de usuário do AD e Armazenamento de certificados da MS aparecem apenas na versão Windows do Password Manager Pro.

04. É possível rastrear a expiração de certificados com o mesmo nome comum no repositório de certificados do Password Manager Pro?

O Password Manager Pro diferencia os certificados por seus nomes comuns e registra os certificados com os mesmos nomes comuns como uma única entrada em seu repositório de certificados. Nós o projetamos dessa forma porque o licenciamento do Password Manager Pro é baseado no número de certificados e não queremos que os clientes gastem muitas chaves de licença para o mesmo certificado.

Entretanto, se houver necessidade de gerenciar ambos os certificados separadamente, você pode fazer isso listando-os como entradas separadas no repositório de certificados do Password Manager Pro. Uma vez listado, o certificado recém-adicionado será contabilizado para licenciamento.

Para adicionar um certificado com o mesmo nome comum como uma entrada separada no repositório de certificados,

- Navegue até a aba Certificados e clique em Certificados, e clique no ícone Histórico de Certificados ao lado do certificado.

- Clique no ícone "Configurações do certificado" ao lado da versão necessária do certificado e clique em "Gerenciar certificado".

- A versão selecionada é listada como um certificado separado no repositório de certificados.

- Caso você queira gerenciar apenas uma versão do certificado, clique no ícone "Configurações do certificado" ao lado da versão necessária e escolha a opção "Definir como certificado atual".

05. Como faço para importar a chave privada de um certificado?

Siga as etapas abaixo para importar a chave privada de um certificado para o Password Manager Pro.

- Navegue até a aba Certificados e clique em Certificados.

- Selecione o certificado para o qual você precisa importar a chave privada.

- Clique na opção Importar chaves no menu suspenso Mais na parte superior.

Procure o arquivo que contém a chave privada, digite a senha do keystore e clique em "Importar". A chave privada será importada e anexada ao certificado selecionado.

06. Como implantar um certificado no Certificate Store e mapeá-lo para a aplicação que usa o certificado?

O Password Manager Pro facilita a implantação de certificados por meio da qual você pode implantar certificados de seu repositório no Microsoft Certificate Store do servidor de destino.

Clique aqui para explicação passo a passo sobre a implantação do certificado.

Para mapear o certificado para sua aplicação correspondente, você precisa reiniciar manualmente o servidor no qual ela está sendo executada para que a alteração entre em vigor.

07. O Password Manager Pro oferece suporte à descoberta de certificados baseada em sub-rede?

Não. Atualmente, o Password Manager Pro não oferece suporte à descoberta de certificados SSL baseados em sub-rede.

08. O Password Manager Pro oferece suporte ao agendamento automático para descoberta de certificados no MS Certificate Store?

Não. Atualmente, o Password Manager Pro não oferece suporte ao agendamento automático para descoberta de certificados do MS Certificate Store.

09. Os e-mails de alerta relacionados ao certificado são gerados para todas as versões de um certificado (aquelas que aparecem também no "Histórico de certificados") ou apenas para os certificados listados no repositório de certificados do Password Manager Pro?

Notificações por e-mail são geradas SOMENTE para certificados listados no repositório de certificados do Password Manager Pro e NÃO para versões diferentes de um certificado exibido na seção "Histórico de certificados".

10. Os certificados emitidos pela Autoridade Certificadora (AC) interna da empresa são contabilizados para licenciamento?

Sim. Todos os tipos de certificados SSL, chaves SSH e qualquer outra chave digital gerenciada usando o Password Manager Pro são levados em consideração para o licenciamento. Há um widget no painel "Detalhes da licença" que fornece informações sobre o tipo e o número de identidades digitais gerenciadas usando o Password Manager Pro que serão levadas em consideração para o licenciamento.