Es ist an der Zeit, über eine defensive Haltung hinauszugehen und eine proaktive Perspektive einzunehmen.

Bei Sicherheitsverletzungen geht es nicht mehr um das Ob, sondern nur noch um das Wann. Um ihre Auswirkungen so gering wie möglich zu halten, müssen Unternehmen darauf vorbereitet sein, sie so früh wie möglich zu erkennen und darauf zu reagieren. Mit seinen umfangreichen Funktionen zur Erkennung von Bedrohungen gibt Ihnen ManageEngine Log360 die Möglichkeit, zuerst zuzuschlagen.

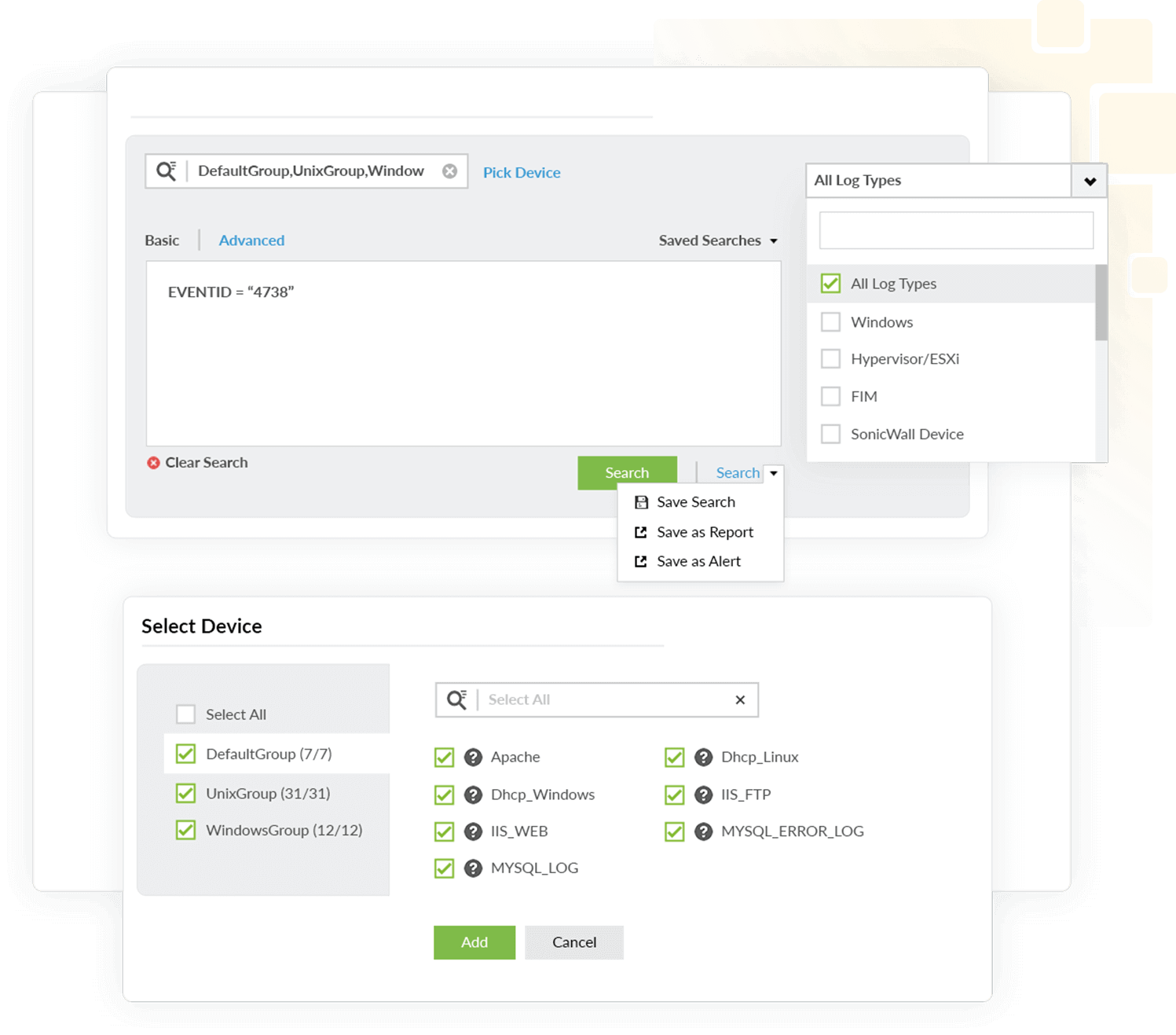

Suchanalysen in Hochgeschwindigkeit

Durchsuchen Sie Ihre Protokolle in allen Einzelheiten.

Ein schnelles, flexibles und benutzerfreundliches Suchwerkzeug, mit dem Sie Abfragen in SQL erstellen können, um Ihren gesamten Speicherplatz in wenigen Sekunden zu durchsuchen.

- Erhalten Sie schnelle Ergebnisse: Durchsuchen Sie Ihre Protokolldaten mit einer Verarbeitungsgeschwindigkeit von 25.000 Protokollen pro Sekunde.

- Erstellen Sie flexible Abfragen: Erstellen Sie SQL-Abfragen mit grundlegenden oder erweiterten Optionen. Führen Sie Platzhalter-, Phrasen-, Boolesche oder gruppierte Suchen durch und finden Sie schnell Antworten.

- Suchen Sie nach allem: Suchen Sie nach jedem Feld und jedem Wert. Extrahieren Sie neue Felder und finden Sie sie in Protokolldaten durch Abgleich mit RegEx.

- Speichern Sie Ihren Fortschritt: Speichern Sie Ihre Suchparameter, damit Sie den Vorgang nicht immer wieder wiederholen müssen.

- Richten Sie Echtzeit-Benachrichtigungen ein: Stellen Sie sicher, dass Sie benachrichtigt werden, wenn sich Bedrohungsmuster in Ihrem Netzwerk wiederholen.

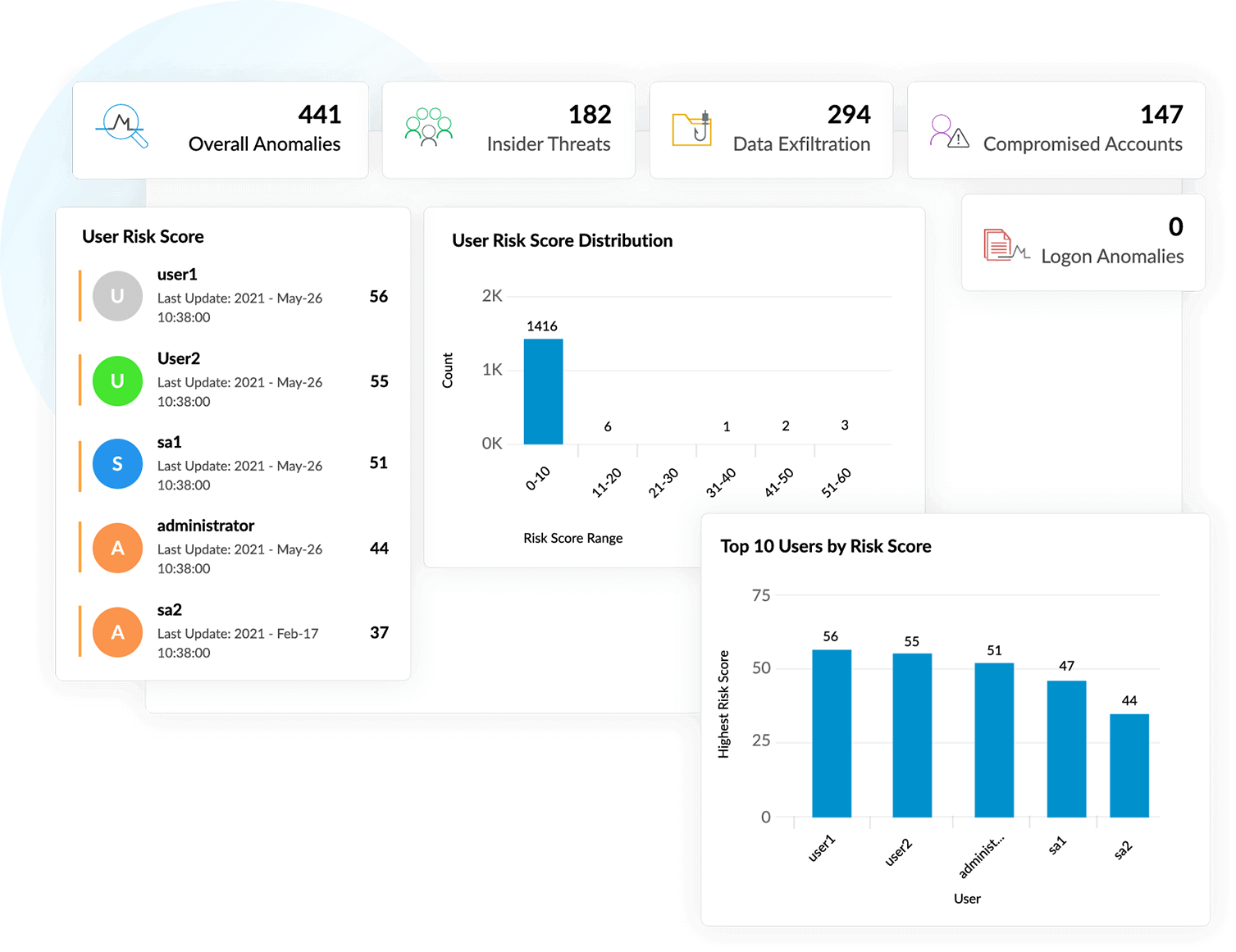

Verhaltensanalysen von Benutzern und Entitäten (UEBA)

Erkennen Sie böswillige Aktivitäten im Voraus mit Beobachtungslisten. UEBA ist ein ML-basiertes Modul, das ständig die Verhaltensmuster der Benutzer lernt und ungewöhnliche Aktivitäten und verdächtige Verhaltensweisen als Anomalien kennzeichnet. Basierend auf den Anomalien weist es Benutzern und Entitäten in Ihrem Netzwerk Risikobewertungen zu. UEBA nutzt diese Informationen auf folgende Weise.

- ● Erkennen und beobachten Sie Entitäten mit hohem Risiko: Log360 erstellt Beobachtungslisten für Entitäten mit hohem Risiko auf der Grundlage ihrer Risikobewertungen, die wiederum auf Echtzeitaktionen basieren.

- ● Senden von Echtzeit-Warnmeldungen: Log360 benachrichtigt Sicherheitsadministratoren per E-Mail oder SMS, wenn der Risikowert einer einzelnen Entität einen festgelegten Schwellenwert überschreitet.

- ● Erstellen Sie detaillierte Zeitleisten: Log360 extrahiert Informationen aus Protokollen, um detaillierte Zeitleisten zu erstellen, die Aufschluss darüber geben, wer was wann und wo getan hat.

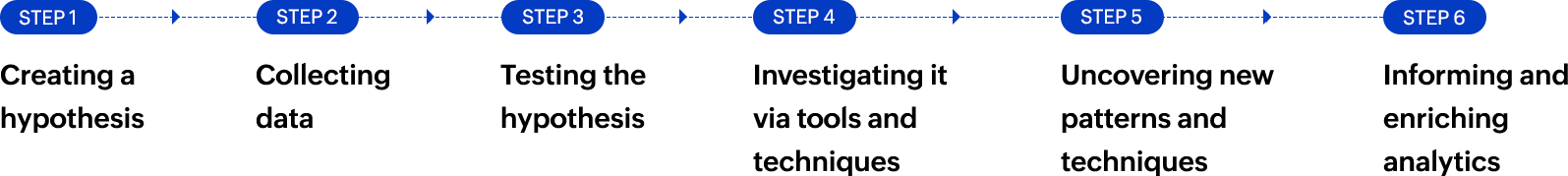

Warum sollten Sie Log360 für die Ermittlung von Bedrohungen wählen?

Statten Sie Ihr Team für die Ermittlung von Bedrohungen mit allem aus, was es benötigt.

Melden Sie sich jetzt für eine Demo anSammeln Sammeln Sie Protokolle aus Ihrem gesamten Netzwerk.

Analysieren Suchen Sie in Ihren Protokollen nach beliebigen Inhalten und entdecken Sie Bedrohungsmuster.

Aufzeichnen Speichern Sie entdeckte Bedrohungen in Suchanfragen als Berichte zur späteren Verwendung.

Reagieren Verwenden Sie automatisierte Workflows, um sofort zu reagieren.

Erkennen Richten Sie Warnmeldungen ein, um sicherzustellen, dass Sie in Zukunft keine entdeckten Bedrohungen mehr verpassen.

Untersuchen Verwenden Sie detaillierte Zeitleisten, um zu erfahren, was wann und wo passiert ist.

Lösen Lösen Sie den Vorfall mithilfe der integrierten Konsole.