Richesse fonctionnelle dans une seule console

Nous visons à établir un juste équilibre entre la concentration des fonctionnalités dans un seul workflow et la réponse aux besoins via des intégrations. Outre le fait d’exiger plusieurs agents sur les appareils des utilisateurs, les intégrations manquent en général de fluidité et pèsent sur les ordinateurs.

On gagne beaucoup en efficacité et productivité en disposant d’une boîte à outils logiquement organisée. Endpoint Central est votre boîte à outils d’entreprise. Nous avons élaboré la solution avec des fonctionnalités de pointe pour la gestion des terminaux et la sécurité en privilégiant constamment les besoins de l’entreprise.

Prise en charge de plusieurs plates-formes et appareils

On connaît peu d’entreprises utilisant un seul type de système d’exploitation et d’appareil. La nature de l’activité demande plusieurs terminaux et systèmes d’exploitation. Il s’avère aussi illogique d’investir dans un trop grand nombre de solutions pour gérer un parc de terminaux variés.

C’est la raison pour laquelle Endpoint Central les prend tous en charge. Appareils Windows, Apple, Linux, Android ou IoT : peu importe, le produit les gère et les protège tous.

Architecture indépendante du réseau

Votre mode de travail est-il hybride ? Vos collaborateurs voyagent-ils souvent dans le monde entier ? Gérez-vous votre activité dans un environnement sûr en évitant Internet ? Vous vous demandez comment gérer et protéger les terminaux dans ces cas ? Notre architecture répond à vos besoins. Notre solution est disponible en version sur site ou cloud (public ou privé) pour répondre à vos besoins.

Gestion des vulnérabilités et des correctifs

Nos offrons l’une des seules solutions à permettre la collaboration ITOps et SecOps via un seul tableau de bord. En intégrant contextuellement l’outil de détection des menaces à la console de gestion des correctifs, on peut détecter les menaces, évaluer leur gravité, assurer la conformité CIS, corriger les erreurs de configuration de sécurité et remédier aux menaces selon la gravité, la disponibilité de correctifs et les indices CVE.

Nous réalisons que votre entreprise possède divers types de système d’exploitation et d’appareil. Nous gérons les correctifs des machines Windows, Mac et Linux, ainsi que de plus de 1 000 applications que l’entreprise peut utiliser. Nous savons aussi qu’elle exploite des serveurs de production sous Windows et Linux. Nous offrons une solution complète de mise à jour corrective.

Gestion des appareils mobiles

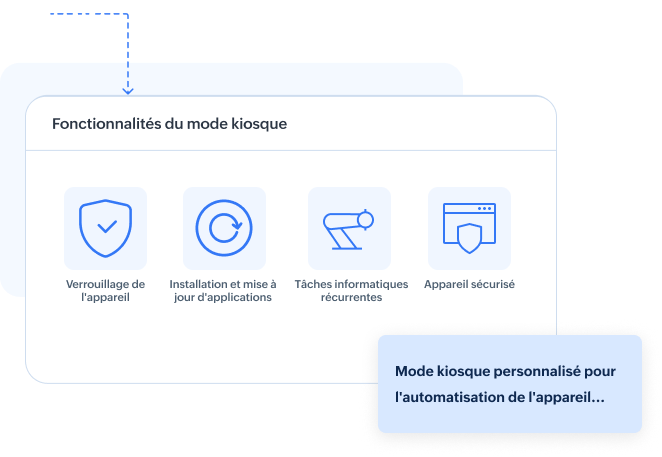

On peut facilement gérer des machines Android, iOS, Windows, Mac et Chrome dans une seule console. De plus, la solution permet de dépanner à distance plus de 30 types d’appareil endurci ou spécialisé que les équipes de terrain utilisent souvent pour maintenir leur productivité. Elle offre aussi un mode kiosque pour gérer des bornes publiques d’information et des machines de point de vente autonomes, évitant que les utilisateurs ne perturbent leur fonctionnement de base.

Pour le personnel soucieux de confidentialité, on peut utiliser des stratégies de gestion des applications mobiles (MAM). Conscients du besoin d’un mode de travail hybride, nous gérons les stratégies BYOD (usage des appareils personnels) et veillons à bien séparer les données à caractère personnel et professionnel sur les appareils.

Déploiement d’OS automatisé

L’objet de la fonctionnalité réside dans le titre. On peut déployer facilement des systèmes d’exploitation anciens ou récents, même à distance, et simplifier la transition en sauvegardant les profils d’utilisateur, sans se soucier de l’hétérogénéité dans l’entreprise. ManageEngine figure parmi les seuls fournisseurs à permettre de déployer des OS en télétravail.

Nouveau rôle des navigateurs

Les navigateurs devenant un moyen fréquent d’accéder aux applications d’entreprise et SaaS, leur sécurité s’avère essentielle. On peut restreindre les extensions, les téléchargements et les sites Web à risque pour l’environnement tout en veillant à des navigateurs conformes STIG.

Gestion de la surface d’attaque

La confiance forme la base des relations humaines, mais cela ne vaut pas pour les appareils. Le concept Zero Trust intégré au produit vise à créer des périphériques de confiance pour les terminaux. On peut créer une liste d’applications de confiance que les utilisateurs peuvent utiliser sur leurs terminaux. Nous comprenons vraiment l’importance d’allier la productivité de l’utilisateur au principe du privilège minimum. Nous offrons à cet effet l’élévation de privilège propre à une application.

Les données sont trop précieuses pour tolérer une fuite

Notre solide outil de prévention de la perte de données classe les données, notamment d’identification personnelle (PII), selon des modèles prédéfinis ou personnalisés. Chaque administrateur veut comprendre comment les données circulent dans l’environnement. Endpoint Central permet donc d’établir un suivi des fichiers sensibles, surtout en cas de transfert sur des appareils externes. On peut aussi effectuer des opérations de copie shadow de fichier pour les données sensibles copiées ou modifiées sur des périphériques.

Antivirus nouvelle génération

Il vaut mieux prévenir que guérir. Les antivirus classiques, avec la méthode à signature pour prévenir les attaques de malware, permettent de mieux protéger les terminaux. Nous offrons un antivirus de nouvelle génération pour renforcer la sécurité des terminaux d’entreprise. La détection comportementale en temps réel à moteur IA veille à une protection complète contre le malware et les interruptions sur les terminaux.

Outils avancés de résolution des problèmes à distance

Si le dysfonctionnement des terminaux bloque les utilisateurs, leur productivité en pâtit. La situation empire si leurs rôles impliquent la relation client. Notre solution UEM intègre donc un module de résolution des problèmes à distance.

Elle offre une fonction de pointe pour le partage d’écran à distance conforme HIPAA, mais permet aussi de l’empêcher. De la console UEM, on peut accéder directement à l’invite de commande de l’utilisateur, au gestionnaire système ou au gestionnaire des tâches.

Plus de 75 configurations pour booster votre informatique

Vous en avez assez d’effectuer souvent des tâches banales pour gérer les terminaux ? Nous avons conçu plus de 75 modèles d’automatisation pour doper l’efficacité informatique. Les utilisateurs peuvent utiliser leurs appareils sans frein, d’où une meilleure productivité. Notre référentiel de scripts propose aussi plus de 300 scripts personnalisés utilisables pour répondre à des besoins précis.