Gestion des vulnérabilités

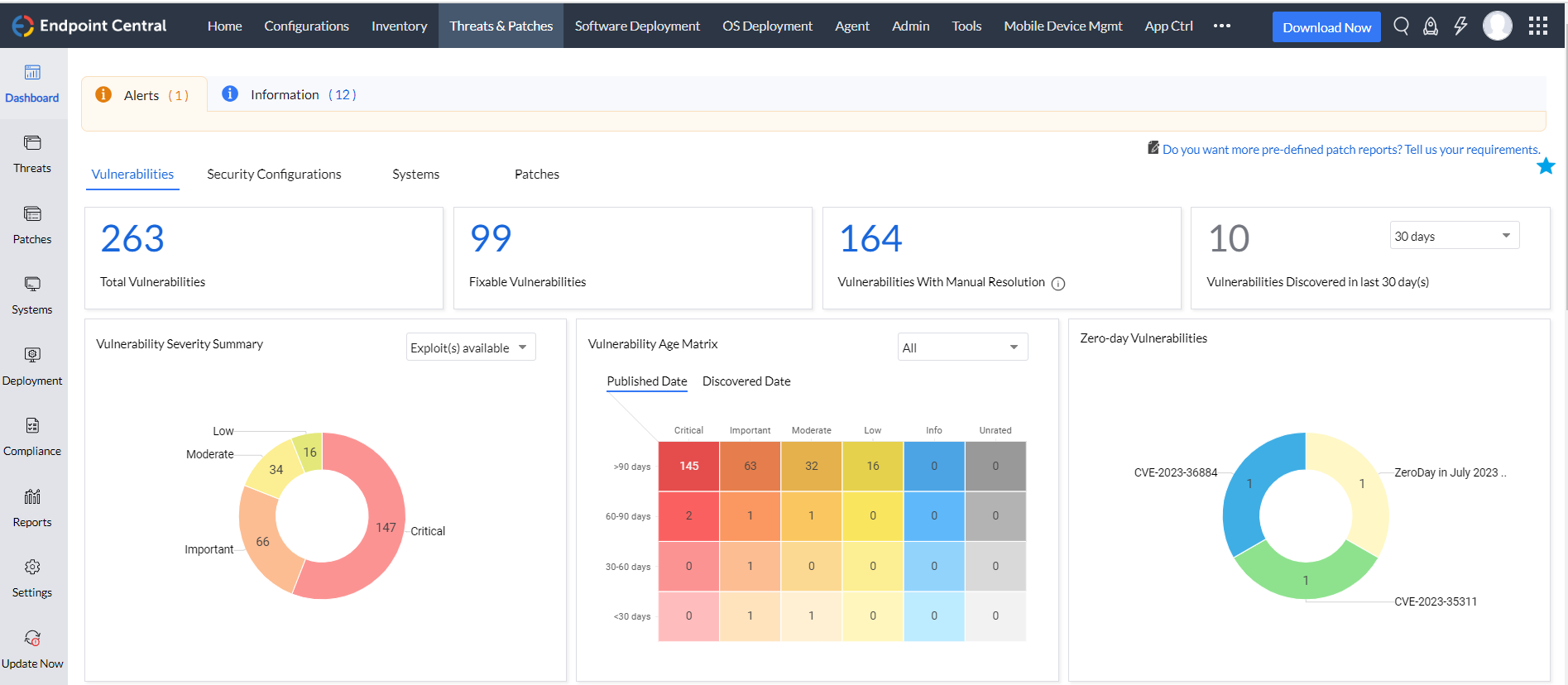

L'évaluation des vulnérabilités est un processus consistant à identifier systématiquement les vulnérabilités, avec une analyse complète de leur gravité, l’impact possible et les risques connexes. De plus, l’analyse rapide aide à suivre les vulnérabilités rendues publiques et les menaces zero-day, pour une veille de sécurité à jour. La priorisation joue un rôle crucial, pour classer les vulnérabilités selon leur impact, l’urgence et la disponibilité de correctifs. Les logiciels à haut risque font l’objet d’une attention particulière. Les vulnérabilités des ressources vitales comme les bases de données et les serveurs Web sont isolées et éliminées, renforçant la cybersécurité globale de l’infrastructure technique.

Gestion des vulnérabilités

- Identification et prévention zero-day

Identifiez les menaces zero-day de l’infrastructure logicielle et réseau grâce aux outils d’analyse et de détection en temps réel qu’offre Endpoint Central. La console unifiée simplifie la prévention des menaces zero-day en déployant rapidement les correctifs et les configurations, dès la publication.

- Réponse immédiate

Établissez un plan de réponse rapide adapté pour prévenir les vulnérabilités zero-day. Ce plan inclut des rôles prédéfinis et des procédures précises à exécuter lorsqu’une menace zero-day confirmée apparaît, permettant des mesures rapides et efficaces.

- Palliatifs et réponses temporaires

Les fonctions d’Endpoint Central aident à élaborer et déployer des palliatifs et stratégies de prévention temporaires qui réduisent le risque d’exploitation en l’absence de correctifs disponibles. Ces mesures offrent une protection, préservant les systèmes stratégiques et les données sensibles dans l’attente d’une solution permanente.

- Analyse continue

Maintenez une surveillance constante de l’état des vulnérabilités zero-day. Restez informé via des mises à jour en temps réel avec les annonces des fournisseurs et des communautés pour une sécurité permanente des systèmes.

Prévention zero-day

La résolution des vulnérabilités reste l’objectif ultime, mais il se peut qu’un correctif ne soit pas disponible de suite, comme en cas de vulnérabilités zero-day ou récemment découvertes. Voici comment réagir dans ces cas :

- Suivi dédié aux menaces zero-day

Notre équipe de sécurité recherche activement les nouvelles menaces en ligne. Lorsqu’elle découvre des vulnérabilités zero-day ou d’autres rendues publiques, elle vérifie l’information et actualise immédiatement notre base de données centrale. Ces données à jour sont ensuite synchronisées avec le serveur Endpoint Central.

- Déploiement de palliatifs si un correctif permanent n’est pas encore disponible (scripts de prévention)

Lorsqu’un exploit zero-day apparaît et que les fournisseurs l’apprennent, ils publient souvent des palliatifs temporaires pour bloquer l’attaque le temps d’élaborer une solution permanente (correctif). Endpoint Central intègre des scripts de prévention pour déployer rapidement ces palliatifs sur tous les appareils concernés. Ces scripts peuvent renforcer les systèmes, ajuster les paramètres de registre, fermer les ports vulnérables, désactiver les protocoles obsolètes, etc. Ils aident à beaucoup réduire le risque que des attaquants exploitent des vulnérabilités zero-day du réseau.

- Notification des correctifs permanents disponibles

Les correctifs publiés pour des vulnérabilités auparavant désignées comme zero-day sont appelés correctifs zero-day. Endpoint Central avertit via la barre de notification de la console dès qu’un correctif zero-day devient disponible. Endpoint Central permet alors de supprimer le palliatif temporaire appliqué auparavant et d’installer le correctif.

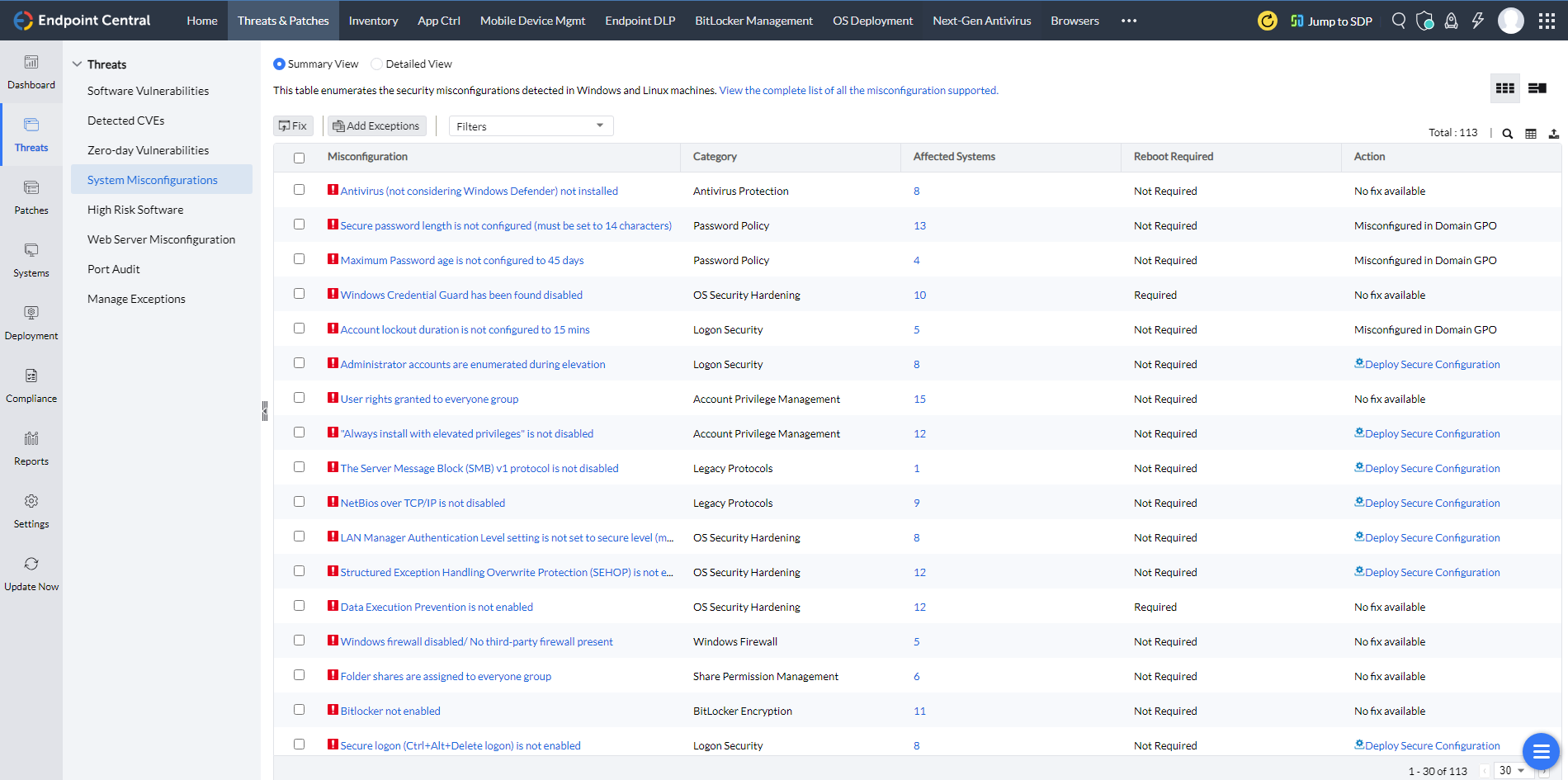

Gestion des configurations de sécurité

Renforcez le réseau en détectant les erreurs de configuration de sécurité sur les terminaux gérés. Offrant une bibliothèque prédéfinie de configurations de sécurité de référence basées sur les normes du secteur, la solution analyse et identifie rapidement et constamment les erreurs de configuration du réseau comme les mots de passe faibles ou les privilèges utilisateur excessifs.

- Audit complet

Réalisez des audits poussés des pare-feux, des antivirus et de l’état BitLocker pour maintenir une infrastructure sure.

- Protection contre les attaques par force brute

Protégez le réseau en appliquant des stratégies de mots de passe forts et sécurisez les procédures de connexion pour éviter les tentatives de force brute.

- Paramètres de sécurité avancés

Renforcez les systèmes avec des paramètres de protection avancée de la mémoire et le retrait des protocoles hérités, réduisant les vulnérabilités et améliorant la sécurité sans perturber l’exploitation.

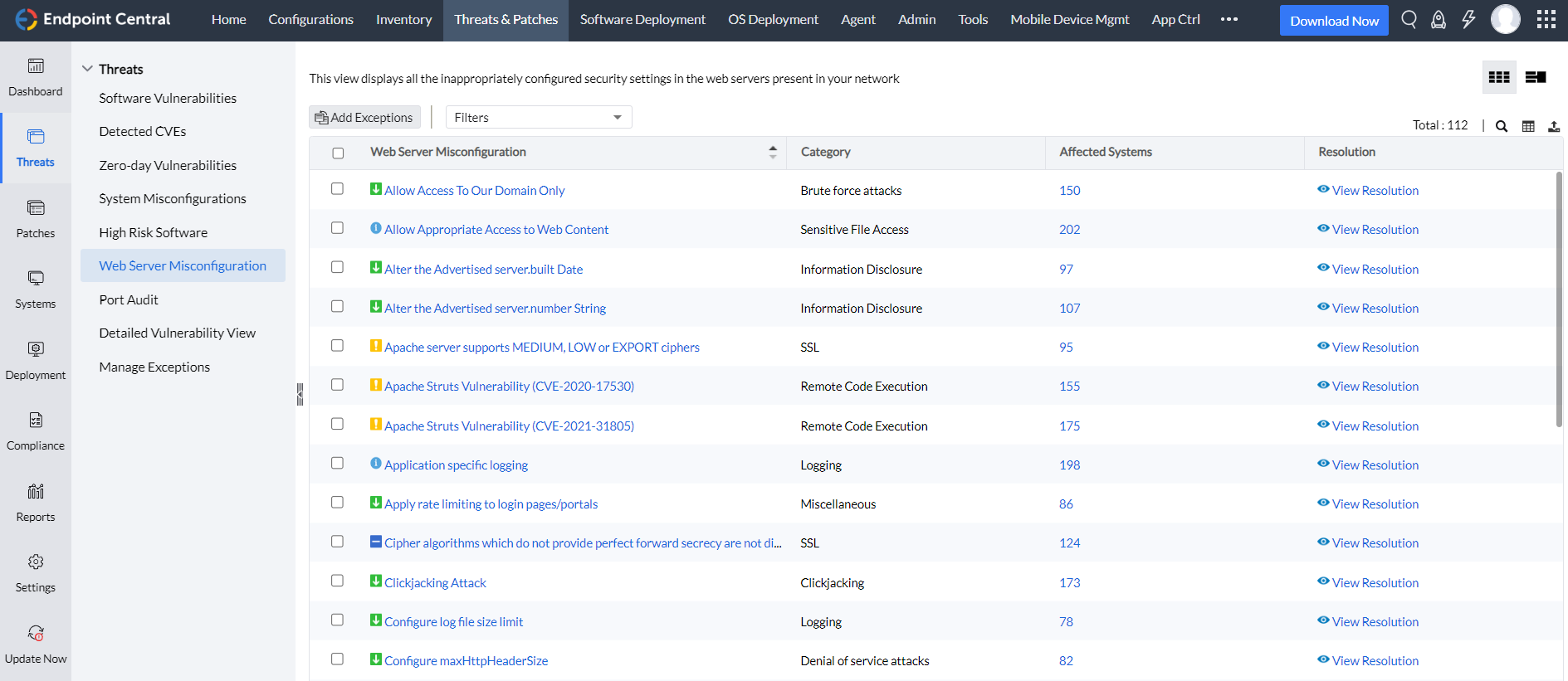

Renforcement des serveurs Web

- Analyse des configurations proactive

Bénéficiez d’une analyse continue des serveurs Web pour identifier et corriger les configurations par défaut et non sécurisées.

- Analyse contextuelle des erreurs de configuration

Analysez les erreurs de configuration des serveurs Web avec un contexte pertinent et recevez des recommandations pour améliorer leur état de sécurité.

- Communication SSL sécurisée

Veillez à ce que les certificats SSL soient correctement configurés et HTTPS activé, garantissant une communication client-serveur sure et chiffrée.

- Contrôle d'accès amélioré

Vérifiez et appliquez des autorisations restreintes aux répertoires racine des serveurs pour éviter un accès non autorisé et protéger leur intégrité.

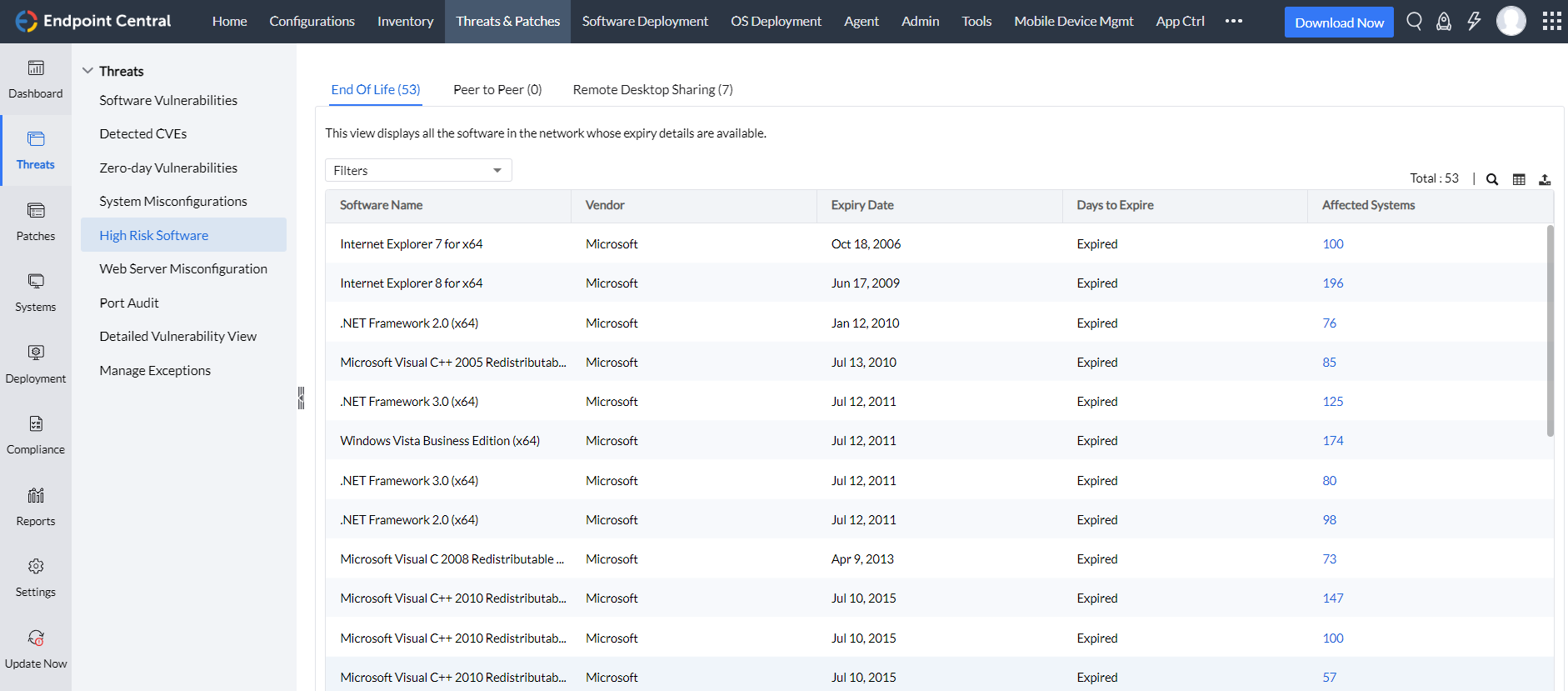

Audit des logiciels à haut risque

- Analyse des logiciels hérités

Surveillez les logiciels hérités arrivant ou déjà en fin de vie pour conserver des systèmes sécurisés et à jour.

- Prévention des risques facile

Suivez en temps réel les logiciels pair à pair non sécurisés ou les outils de partage à distance et éliminez-les d’un simple clic, renforçant instantanément la sécurité.

"La gestion des menaces et des correctifs répond bien à notre besoin, la sécurité jouant un rôle croissant dans notre métier. Une exigence de cybersécurité majeure est d’identifier les vulnérabilités, avec une mise à jour corrective rapide des logiciels et des systèmes. Endpoint Central fournit un aperçu complet des vulnérabilités et des correctifs. "

James M,

Avis recueilli et hébergé sur G2.