Discovery dan klasifikasi data sensitif

Discovery data sensitif (penemuan data) adalah proses menemukan dan mengklasifikasikan informasi sensitif dalam endpoint organisasi. Sensitivitas informasi mencakup serangkaian metode untuk mengontrol akses terhadap data sensitif yang dapat merugikan perusahaan jika terungkap. Dengan mengidentifikasi dan memantau data seperti Personally Identifiable Information (PII), catatan keuangan, dan rekam medis, organisasi dapat memastikan data sensitif mereka tetap aman.

Bagaimana Implementasi Data Discovery pada Endpoint?

Endpoint Central menyediakan mekanisme lengkap untuk data discovery sensitif pada endpoint sebagai berikut:

- Membantu mematuhi regulasi: Banyak regulasi yang mengharuskan organisasi untuk memiliki aturan pelindungan data pelanggan. Discovery dan klasifikasi data dapat membantu organisasi memenuhi persyaratan ini.

- Melakukan evaluasi forensik terhadap data untuk mengumpulkan informasi kualitatif dan kuantitatif yang dapat digunakan oleh admin untuk menganalisis data lebih lanjut.

- Mengidentifikasi pengguna serta endpoint yang terkait dengan jenis data sensitif tertentu untuk mengurangi risiko kehilangan data dan ancaman internal.

- Setelah lokasi data terdeteksi, data akan dipindai untuk dianalisis lebih lanjut. Penemuan data sensitif merupakan langkah awal klasifikasi data.

Mengapa klasifikasi data penting?

Organisasi mengumpulkan berbagai jenis data, termasuk informasi sensitif yang mungkin saja secara tidak sengaja terbawa dalam pengiriman data informal. Solusi klasifikasi data membantu admin untuk membedakan antara data yang tidak sensitif dan data yang memerlukan perlindungan ekstra, sehingga data sensitif dapat dilindungi dengan lebih efektif.

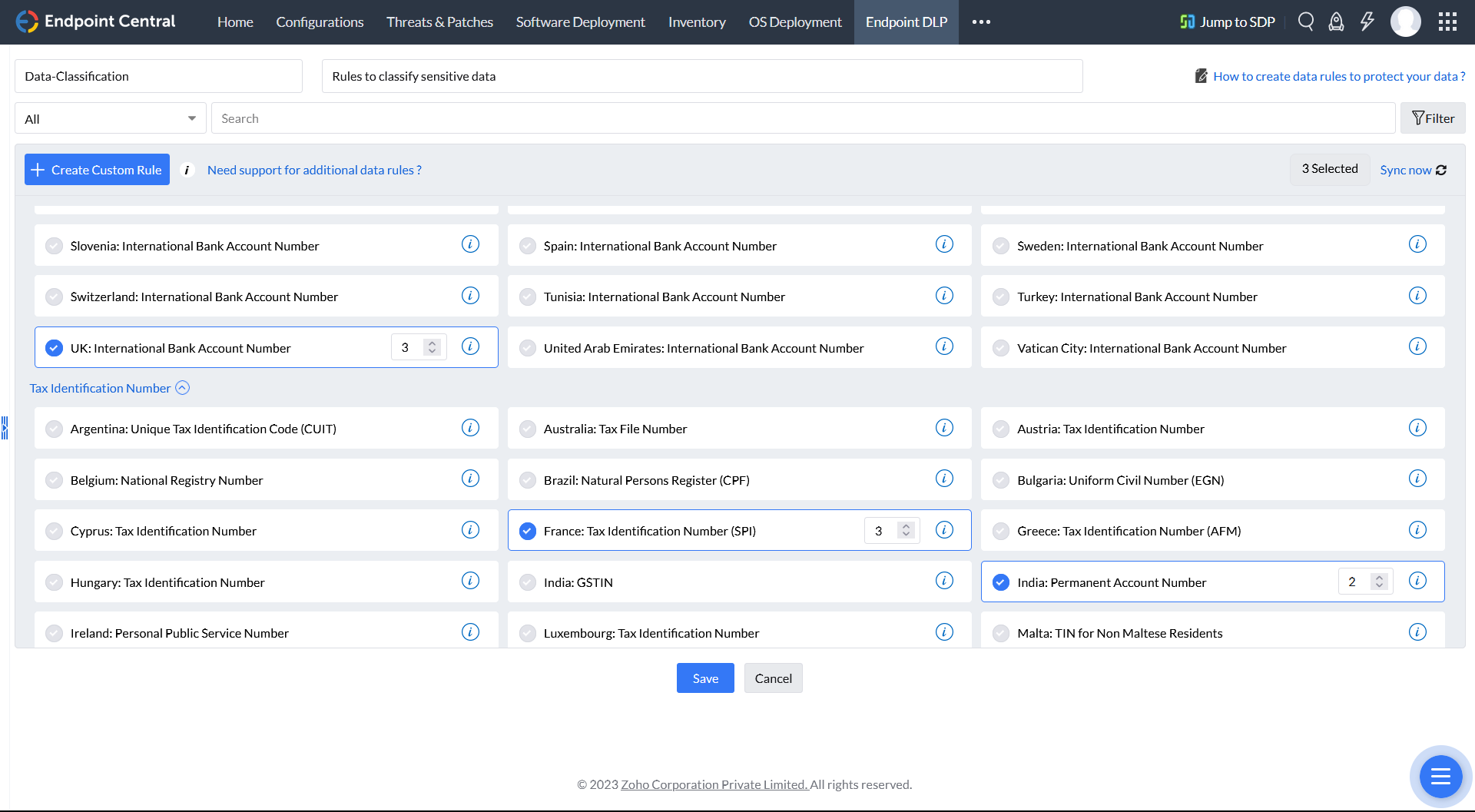

Klasifikasi data

Data Loss Prevention (DLP)

Data Loss Prevention (DLP) merupakan strategi keamanan yang penting untuk melindungi data sensitif perusahaan dari pencurian, kehilangan, atau akses yang tidak sah. Solusi DLP yang menyeluruh menggunakan tool untuk penemuan dan klasifikasi data, pengendalian transfer dan akses data, manajemen kebijakan dan insiden, serta audit dan notifikasi yang komprehensif.

Mengapa DLP penting?

DLP mencegah dampak kehilangan dan pencurian data yang dapat menimbulkan kerugian bagi bisnis. Pelanggaran data dapat menyebabkan:

- Kerugian finansial akibat denda, tuntutan hukum, dan kehilangan pelanggan

- Kehilangan reputasi dan kepercayaan merek

- Kehilangan keunggulan kompetitif

- Ketidakpatuhan pada regulasi

Bagaimana kehilangan data dapat terjadi?

Kehilangan data dapat terjadi karena hal-hal berikut ini:

- Human error

Penghapusan yang tidak sengaja, overwriting file, atau pengiriman data kepada pihak yang salah.

- Kehilangan atau pencurian perangkat

Perangkat seperti laptop, ponsel, atau media penyimpanan bisa hilang atau dicuri.

- Cyber attack

Malware, ransomware, atau serangan phishing dapat mengakibatkan kehilangan atau pencurian data.

DLP membantu memitigasi risiko ini dengan:

- Mengidentifikasi dan mengklasifikasikan data sensitif

agar dapat lebih mudah dilindungi

- Menerapkan kebijakan

untuk mengurangi human error

- Memantau dan mengendalikan transfer serta akses data

guna mencegah akses yang tidak diizinkan ke data sensitif

- Melakukan audit dan memberikan notifikasi terkait dengan aktivitas data

agar organisasi dapat dengan cepat merespons potensi masalah

- Mendeteksi dan menangani pelanggaran

data atau insiden keamanan lainnya

Apakah Anda membutuhkan solusi DLP?

Setiap organisasi yang mengumpulkan, menyimpan, atau memproses data sensitif sebaiknya mempertimbangkan untuk menerapkan solusi DLP. DLP sangat penting bagi bisnis di industri yang diatur ketat, seperti kesehatan, keuangan, dan pemerintah.

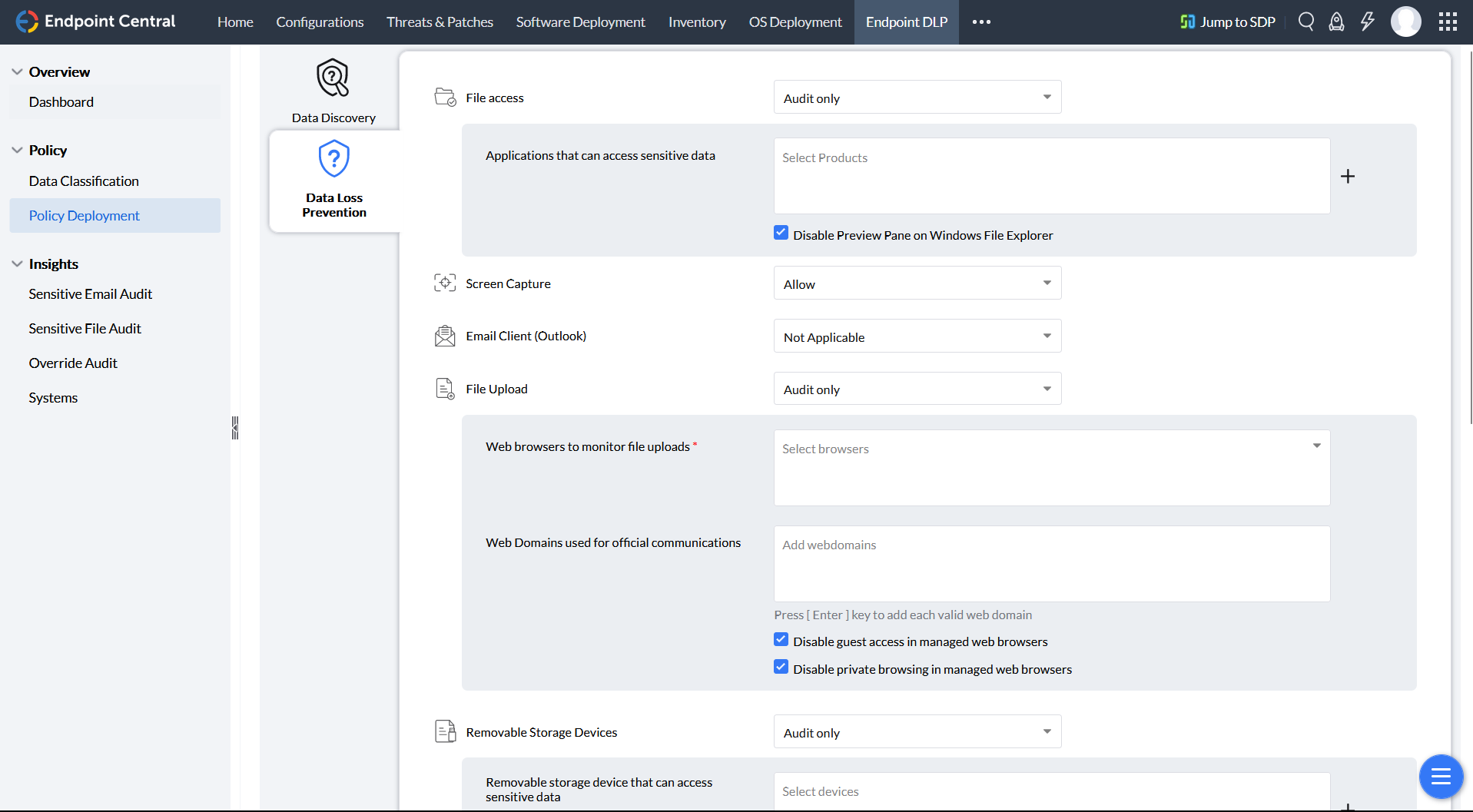

Data loss prevention

Containerization

Teknologi ini menciptakan ruang kerja yang aman dan terisolasi pada perangkat pribadi. "Container" ini menyimpan semua aplikasi, data, dan konfigurasi perusahaan yang dikelola oleh Endpoint Central. Data dan aplikasi pribadi tetap terpisah dari kontainer perusahaan, sehingga dapat meningkatkan keamanan data tanpa mengorbankan privasi pengguna.

Kebijakan Bring Your Own Device (BYOD) menawarkan manfaat seperti peningkatan produktivitas karyawan dan pengurangan biaya perangkat. Namun, BYOD juga membawa risiko keamanan karena perangkat pribadi tidak sepenuhnya dikontrol oleh organisasi. Containerization membantu mengatasi tantangan ini dengan:

- Memisahkan data perusahaan dan pribadi

Aplikasi dan data kerja terisolasi di dalam container, mencegah akses tidak sah dari aplikasi pribadi atau malware.

- Meningkatkan keamanan data

Jika perangkat hilang atau dicuri, data perusahaan dalam container tetap terlindungi. Admin IT dapat menghapus container dari jarak jauh tanpa memengaruhi data pribadi pengguna.

- Meningkatkan pengalaman pengguna

Karyawan dapat menggunakan perangkat pribadi untuk keperluan kerja tanpa khawatir privasi mereka terganggu atau terkompromi.

Bagaimana cara kerja containerization?

- Android

Endpoint Central biasanya memanfaatkan fitur "Work Profile" di Android saat penyediaan perangkat. Fitur ini menciptakan lingkungan kerja yang terpisah dan aman untuk aplikasi serta data perusahaan. Aplikasi kerja mudah dikenali dan tidak dapat berinteraksi dengan aplikasi pribadi atau membagikan data di luar container.

- iOS

Jika Android menawarkan fitur "Work Profile" bawaan, iOS mengandalkan software containerization seperti Endpoint Central. Software ini menciptakan container yang aman di perangkat khusus untuk aplikasi dan data kerja. Admin IT dapat mengonfigurasi langkah-langkah keamanan tambahan untuk memastikan data perusahaan tetap terlindungi.

- Managed Web Domains

Fitur ini memungkinkan Anda menentukan situs web tertentu sebagai domain yang dikelola. Dokumen yang didownload dari situs web tersebut hanya dapat diakses dan disimpan di dalam container aplikasi ME MDM. Dengan demikian, informasi sensitif tetap aman dan terlindungi dengan lapisan keamanan tambahan.

- Virtual Private Network (VPN)

UVPN mengenkripsi data yang dikirim melalui internet, melindungi data perusahaan yang diakses dari perangkat pribadi. Untuk keamanan yang lebih ketat, gunakan "per-app VPN." Fitur ini menciptakan saluran aman khusus untuk data yang diakses melalui aplikasi kerja dalam container.

De-provisioning wipe

Saat perangkat tidak digunakan lagi atau dialihkan ke karyawan baru, Anda dapat memilih salah satu dari dua metode "wipe" untuk mempersiapkan perangkat dengan aman:

1. Corporate Wipe: Ideal untuk BYOD

Metode ini secara khusus menghapus semua konfigurasi dan aplikasi yang diterapkan melalui Endpoint Central tanpa memengaruhi data pribadi pengguna. Pendekatan ini sangat cocok untuk perangkat Bring Your Own Device (BYOD). Berikut yang akan dihapus:

- Konfigurasi korporat

Semua pengaturan Wi-Fi, kebijakan keamanan, dan profil yang dikelola akan dihapus.

- Aplikasi Endpoint Central

Setiap aplikasi yang diinstal dan dikelola oleh sistem Endpoint Management akan dihapus.

Apa yang tidak akan dihapus?

- Data pribadi

Foto, dokumen, dan file pribadi karyawan tetap aman dan tidak terganggu.

- Aplikasi bawaan

Aplikasi yang sudah ada saat perangkat pertama kali digunakan, termasuk aplikasi non-Endpoint Central, tetap utuh.

Metode ini sangat ideal untuk skenario BYOD, seperti ketika seorang karyawan keluar dari perusahaan atau beralih role. Perangkat dapat terus digunakan untuk keperluan pribadi tanpa resiko data atau akses perusahaan yang tersisa.

2. Complete wipe: Memulai dari awal

Untuk membersihkan semua data, Complete Wipe menghapus semua data dari endpoint. Ini ideal untuk perangkat yang akan digunakan oleh karyawan baru atau untuk situasi penyalahgunaan perangkat. Apa saja yang akan dihapus:

- Semua yang ada di perangkat

Termasuk data sistem operasi, aplikasi (baik pribadi maupun perusahaan), akun pengguna, file, dan pengaturan.

- Data SD card

Untuk perangkat dengan expandable storage, Anda juga dapat memilih untuk menghapus data pada SD card (ini berlaku untuk perangkat dengan fitur seperti Samsung SAFE dan KNOX).

Setelah penghapusan selesai, perangkat akan kembali "seperti baru" dan siap untuk dipindahkan dan dikonfigurasi bagi pengguna baru.

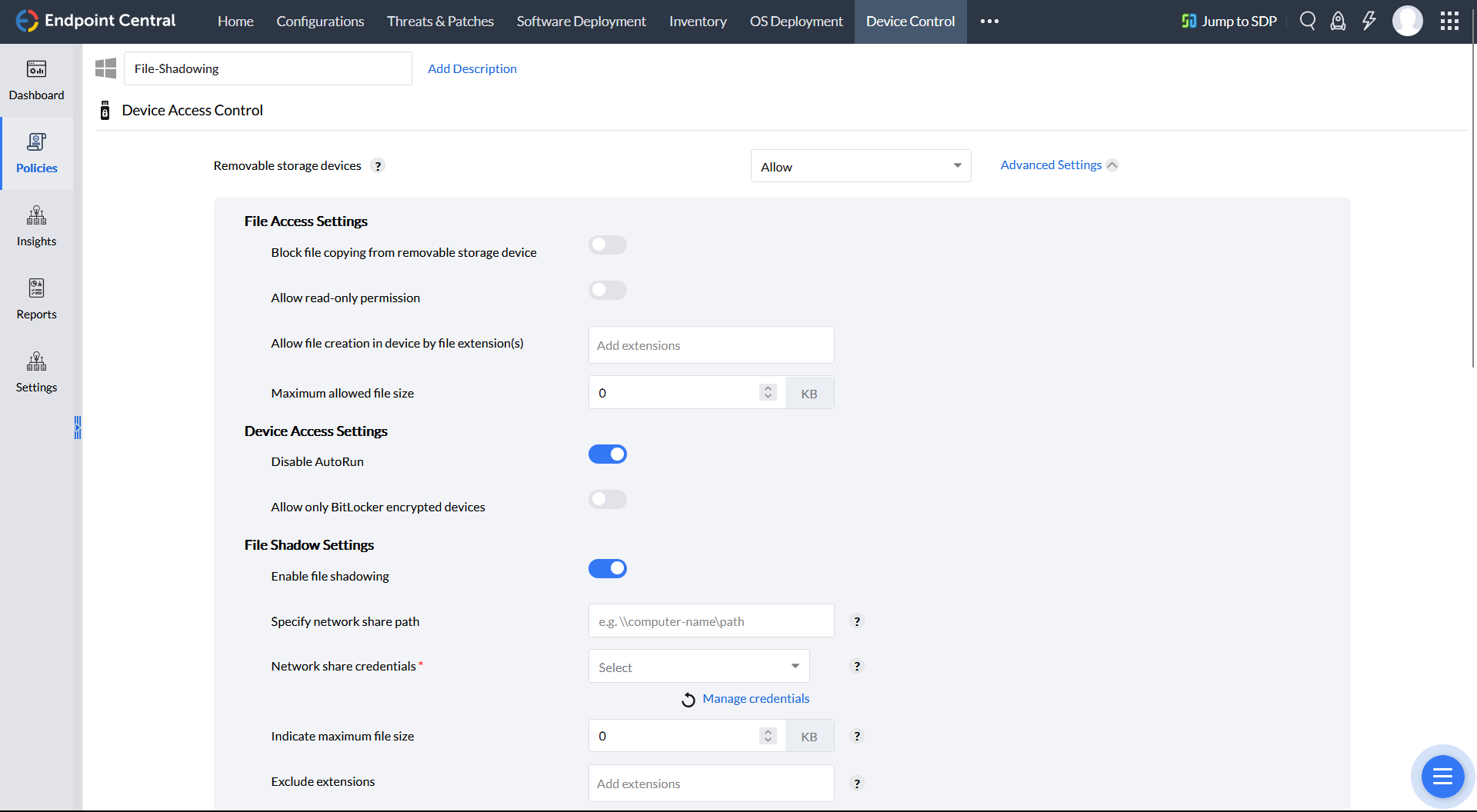

Melacak dan mirroring file

Mirroring data adalah tindakan keamanan yang membuat salinan data sensitif pada perangkat USB saat tersambung ke jaringan. Data ini kemudian dapat disimpan di lokasi yang aman, seperti jaringan bersama (network share) yang dilindungi kata sandi.

Software mirroring data dapat digunakan untuk mengonfigurasi kebijakan agar memastikan bahwa mirroring data terjadi setiap kali ada tindakan terhadap file di USB, atau hanya ketika tindakan file tertentu dilakukan. Informasi mengenai operasi file, seperti nama file, pengguna, perangkat, endpoint terkait, dan waktu tindakan, juga dapat direkam.

Secara keseluruhan, data mirroring adalah solusi yang fleksibel dan tangguh untuk meningkatkan keamanan, kepatuhan, dan kinerja sistem IT.

Kontrol akses perangkat

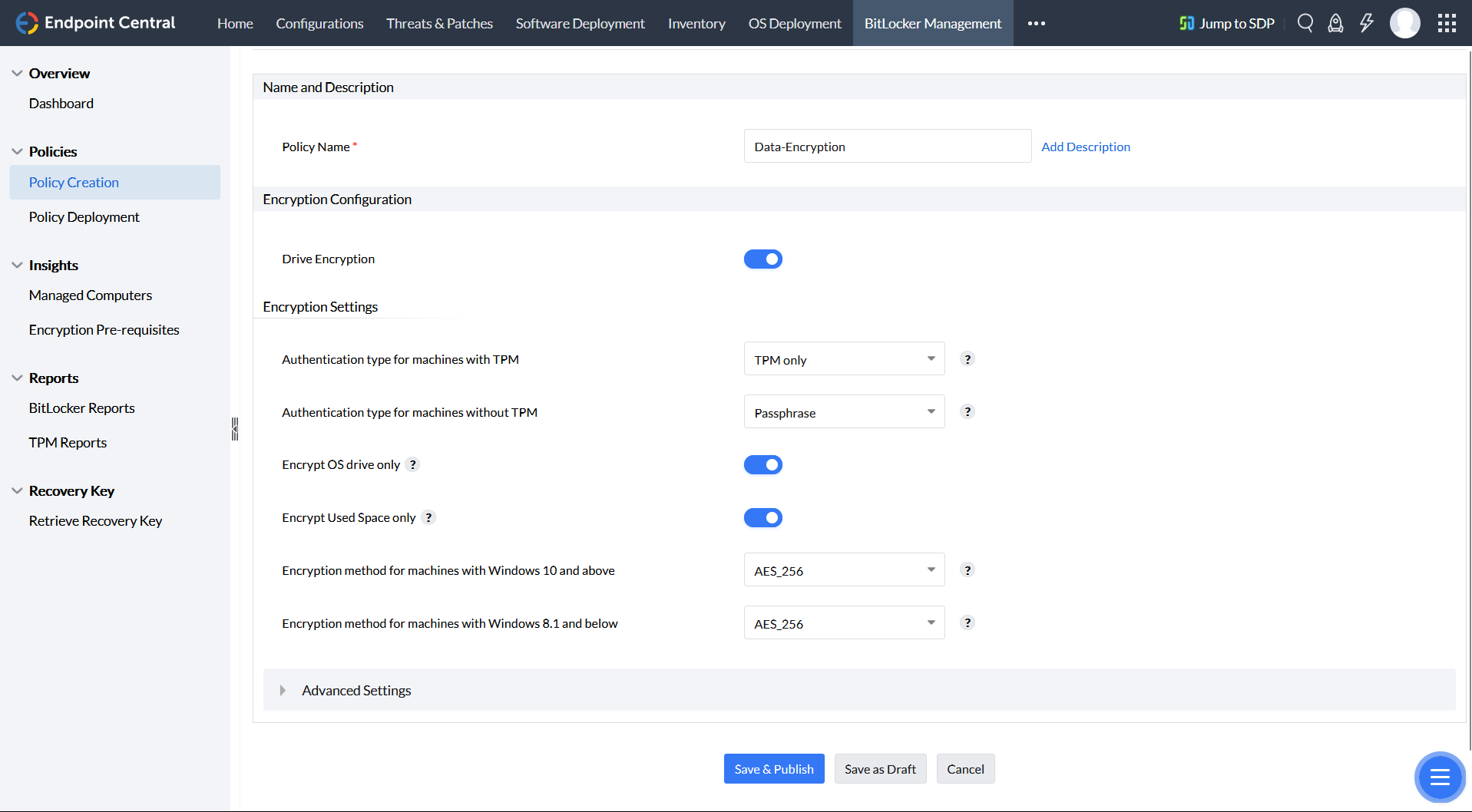

Enkripsi Data

Endpoint Central adalah solusi manajemen dan keamanan endpoint terpadu (Unified Endpoint Management and Security atau UEMS) yang memungkinkan administrator IT untuk mengelola enkripsi BitLocker dengan lancar pada perangkat Windows di seluruh jaringan mereka. Hal ini membantu organisasi untuk memastikan bahwa data mereka dienkripsi dan dilindungi dari akses yang tidak sah, bahkan jika perangkat hilang atau dicuri.

Manfaat menggunakan Endpoint Central untuk mengelola enkripsi BitLocker:

Manajemen terpusat

Endpoint Central menyediakan satu panel kontrol untuk mengelola enkripsi BitLocker pada semua perangkat Windows di seluruh jaringan. Hal ini memudahkan administrator IT untuk menerapkan dan menegakkan kebijakan enkripsi BitLocker, dan untuk memantau status enkripsi dari semua perangkat.

Enkripsi otomatis

Endpoint Central dapat mengenkripsi perangkat Windows secara otomatis berdasarkan kebijakan yang sudah ditentukan sebelumnya. Hal ini meniadakan kebutuhan administrator IT untuk mengenkripsi setiap perangkat secara manual dan membantu memastikan bahwa semua perangkat dienkripsi secara konsisten.

Pelaporan yang komprehensif

Endpoint Central menyediakan laporan komprehensif tentang status enkripsi BitLocker dari semua perangkat. Hal ini membantu administrator IT untuk mengidentifikasi dan mengatasi masalah enkripsi apa pun dengan cepat dan mudah.

Bagaimana Endpoint Central dapat membantu organisasi mengelola BitLocker dengan lancar:

Menerapkan dan menegakkan kebijakan enkripsi BitLocker

Endpoint Central dapat digunakan untuk menerapkan dan menegakkan kebijakan enkripsi BitLocker pada semua perangkat Windows di seluruh jaringan. Hal ini termasuk mengonfigurasi pengaturan enkripsi BitLocker, seperti persyaratan kompleksitas kata sandi dan kunci pemulihan enkripsi manajemen.

Memantau status enkripsi semua perangkat

Endpoint Central menyediakan tampilan real time dari BitLocker dan status enkripsi dari semua perangkat di seluruh jaringan. Ini membantu administrator IT untuk mengidentifikasi dan mengatasi masalah enkripsi apapun dengan cepat dan mudah.

Mengelola enkripsi BitLocker dari jarak jauh

Endpoint Central memungkinkan administrator IT untuk mengelola enkripsi BitLocker pada perangkat Windows dari jarak jauh. Hal ini mencakup task seperti mengenkripsi dan mendekripsi perangkat, serta mengatur ulang recovery key BitLocker.

Manajemen BitLocker

"Kami belum pernah memiliki solusi MDM yang bermanfaat. Namun setelah menggunakan ManageEngine, kami merasa tenang, perangkat kami aman, data kami aman dan mudah untuk dihapus jika dan ketika seorang karyawan berhenti bekerja atau perangkat hilang/dicuri."

Leah G,

Bisnis skala menengah,

Review dikumpulkan dan dipublikasikan di G2.