- Resumen

- Configuración

Halo ITSM

Agilice las operaciones de TI con la integración de Halo ITSM y ADManager Plus

Al conectar Halo ITSM a su AD mediante la integración de ADManager Plus, las organizaciones pueden lograr una mayor eficiencia, mejorar la seguridad y mantener una gestión de servicios de TI sin inconvenientes ni errores. Esta integración permite a los equipos de TI automatizar y agilizar el aprovisionamiento de usuarios, la gestión de accesos y las operaciones de seguridad dentro de Active Directory desde la consola de Halo ITSM.

Aprovisionamiento de usuarios multiplataforma

Cree automáticamente cuentas de usuario en varias plataformas, como AD, Exchange, Microsoft 365, etc., cuando se añadan nuevos empleados a la aplicación de HCM.

Reduzca los riesgos de seguridad causados por las cuentas inactivas

Elimine o deshabilite automáticamente las cuentas de usuario, elimine sus licencias y mucho más cada vez que se elimine un registro de usuario en la aplicación de HCM.

Siga estos pasos para integrar ADManager Plus y HaloITSM:

- Abra ADManager Plus, vaya a la pestaña Automatización y haga clic en Integraciones de HCM en el panel lateral izquierdo.

- En Aplicaciones de HCM, haga clic en HCM personalizado para añadir una nueva integración de HCM.

- En la página Integración de HCM personalizada, añada el Nombre y la Descripción de la integración. También puede añadir un logotipo personalizado para el mosaico de HaloITSM.

- Haga clic en Guardar.

- Ahora, el mosaico de HaloITSM aparecerá bajo Aplicaciones de HCM. Haga clic en el mosaico para configurar los métodos de autorización de la API, los endpoints y la asignación de datos del LDAP.

- En la sección Autorización, seleccione OAuth2.0 en el menú desplegable Tipo de autorización. Consulte aquí el documento de autorización de HaloITSM.

- Introduzca los siguientes datos:

- Prefijo de la cabecera: Especifique un valor de prefijo para su cabecera de autorización.

- Tipo de concesión OAuth 2.0: El código de autorización es el tipo de concesión predeterminado.

- URL de retorno de llamada: La URL de retorno de llamada es a donde se le redirigirá después de la autenticación. Esto debe registrarse con el proveedor de la API.

- URL de autorización: Especifique la URL del endpoint de autorización. (https://aus-trial.haloitsm.com/authorize?tenant=<tenantname>)

- URL del token de acceso: Introduzca la URL del servidor OAuth donde la aplicación puede intercambiar el código de autorización por un token de acceso. (https://aus-trial.haloitsm.com/token?tenant=<tenantname>)

- ID de cliente y secreto de cliente: Introduzca un ID válido y su clave secreta.

- Alcance: Especifique los permisos que desea para la acción requerida.

- Haga clic en Opciones avanzadas y elija las cabeceras y los parámetros de consulta en el menú desplegable de Añadir a.

- En la sección Configuración de endpoints de la API, añada lo siguiente:

- URL de endpoints: Introduzca la URL de los endpoints. (https://<host>/api/Users) Nota: Haga clic aqui para ver las referencias API de HaloITSM.

- Haga clic en Opciones avanzadas para añadir cabeceras y parámetros.

- Método: Elija entre los métodos de solicitud HTTP Get y Post.

- Cabeceras: Haga clic y configure las cabeceras HTTP correspondientes.

- Parámetros: Haga clic y configure los parámetros de consulta.

- Tipo de mensaje: Seleccione Ninguno.

- También puede marcar la opción Repetir llamada a este endpoint para llamar repetidamente a la API hasta obtener la respuesta requerida, si es necesario. En el menú desplegable, seleccione el parámetro y especifique el valor de incremento. También puede establecer una condición que, cuando se cumpla, llame al endpoint repetidamente. Este paso solo es necesario cuando la recuperación completa de la lista de usuarios requiere llamadas repetidas.

- Una vez hecho esto, haga clic en Probar y guardar. Una ventana de respuesta mostrará todos los elementos solicitados.

- Haga clic en Fuente de datos - Asignación de atributos del LDAP para hacer coincidir los endpoints y asignar los atributos del LDAP de AD con los atributos respectivos en la solución de HCM.

- Introduzca el Nombre de la Configuración y la Descripción y seleccione la Categoría de Automatización en el menú desplegable.

- En el campo Seleccionar endpoint, elija aquellas columnas que sean exclusivas de los usuarios (employeeIdenifier, username, etc.). Los valores de estas columnas deben ser consistentes en todos los endpoints.

- En el campo Asignación de atributos, seleccione el atributo en el menú desplegable Nombre de atributo del LDAP y asígnelo a la columna correspondiente en la solución de HCM.

- Haga clic en Guardar.

Pasos para generar el ID de cliente y el secreto de cliente en HaloITSM

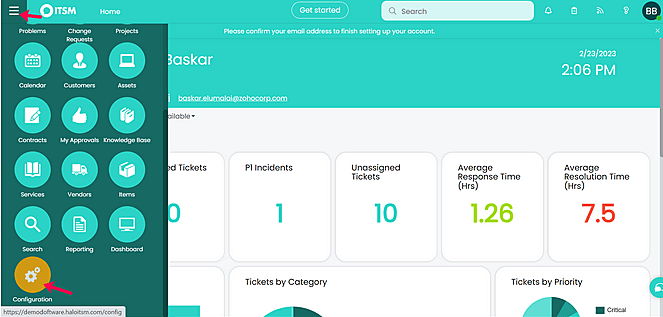

- Desde la página de inicio de la aplicación HaloITSM, navegue hasta la barra de menú de la esquina izquierda y seleccione Configuración.

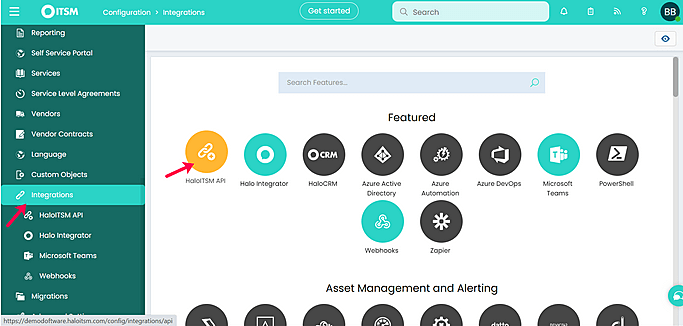

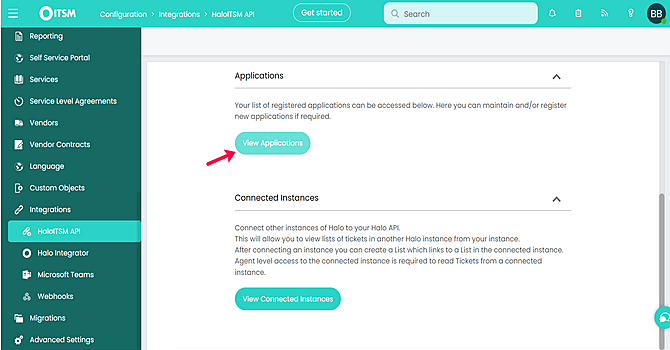

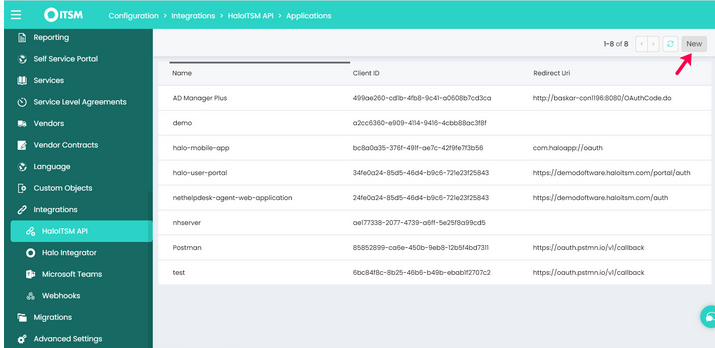

- Luego, vaya a Integraciones → API de HaloITSM y elija Ver aplicaciones → Nueva.

- En la página Detalles, seleccione el Método de autenticación requerido (por ejemplo, Código de autorización). Ahora puede encontrar el ID de cliente, el secreto de cliente, el URI de redirección y otra información necesaria para la autenticación.

- En la página Permisos, seleccione los permisos necesarios. Estos permisos definen a qué funciones puede acceder esta aplicación. Deben especificarse en el parámetro de ámbito de cualquier solicitud de autenticación.

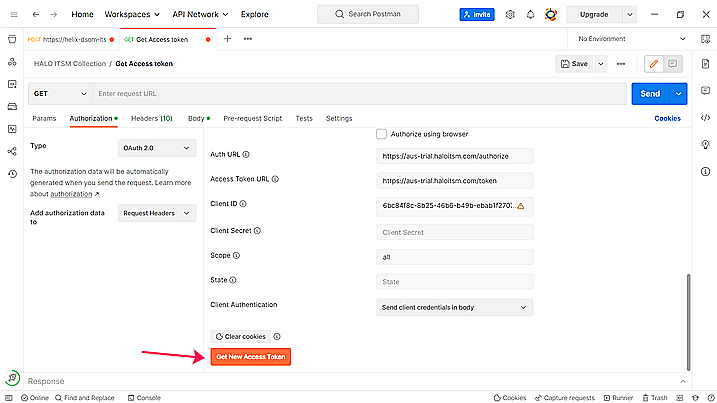

Ejemplo de configuración de Postman para obtener el token de acceso

Credenciales requeridas:

- URL de OAuth: https://aus-trial.haloitsm.com/authorize?tenant=<tenantname>

- URL del token de acceso: https://aus-trial.haloitsm.com/token?tenant=<tenantname>

- "response_type" - Debe ser "authorization_code"

- "client_id" - Debe ser el id de cliente de su aplicación

- "redirect_uri" - Debe ser el URI de redirección de sus aplicaciones

- "scope" - Debe incluir cualquier permiso que requiera su aplicación; si no está seguro, ajústelo a "all".

- Navegue hasta Postman (postman.com).

- Rellene todos los parámetros necesarios y haga clic en Obtener nuevo token de acceso.

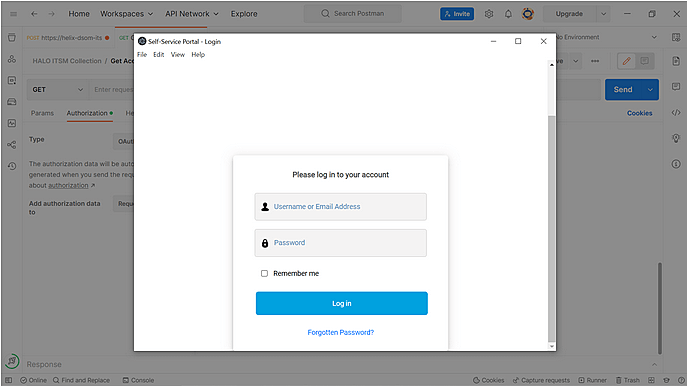

- En la página de inicio de sesión de HaloITSM que aparece, introduzca sus credenciales de inicio de sesión y autentifíquese.

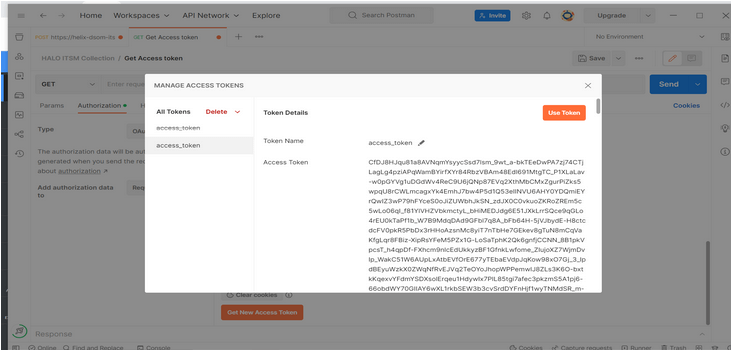

- Una vez completada la autenticación, el servidor debería responder con el código de estado 200 si las credenciales son válidas. Esta respuesta contendrá el token de acceso y la hora de caducidad, así como un token de actualización si se especifica offline_access.

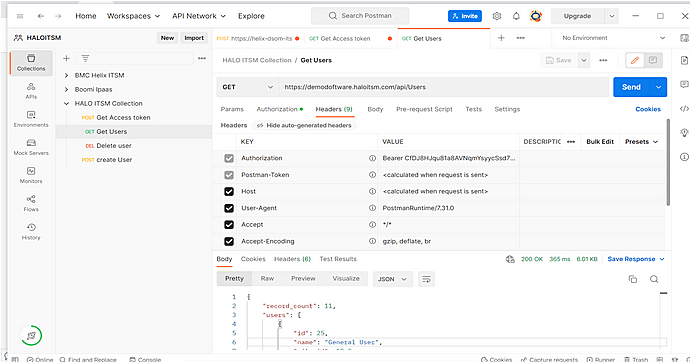

- Una vez obtenido el token de acceso, puede utilizarlo en la solicitud de la API. He aquí un ejemplo de integración API para recuperar todos los usuarios:

- Método: GET

- API: https://<host>/api/Users

Respuesta de muestra

{ "record_count": 1,

"users": [

{

"id": 26,

"name": "Baskar Balaji",

"site_id": 18.0,

"site_name": "Main",

"client_name": "DemoDoftware",

"firstname": "Baskar",

"surname": "Balaji",

"initials": "BB",

"emailaddress": "baskar.elumalai@zohocorp.com",

"phonenumber_preferred": "9092409380",

"sitephonenumber": "",

"phonenumber": "9092409380",

"telpref": 0,

"activedirectory_dn": "",

"onpremise_activedirectory_dn": "",

"login": "",

"inactive": false,

"colour": "#2bd3c6",

"isimportantcontact": false,

"neversendemails": false,

"priority_id": 0,

"linked_agent_id": 3,

"isserviceaccount": false,

"isimportantcontact2": false,

"connectwiseid": 0,

"autotaskid": -1,

"use": "user",

"client_id": 12

}

] } Acciones compatibles:

Al integrar HaloITSM con ADManager Plus, podrá:

- Crear cuentas de usuario

- Eliminar cuentas de usuario

- Deshabilitar cuentas de usuario

- Modificar las propiedades de la cuenta de usuario

- Eliminar licencias de Microsoft 365

- Añadir usuarios a grupos

- Eliminar usuarios de los grupos

- Mover usuarios entre grupos

- Modificar los atributos del usuario con plantillas

- Crear buzones

- Deshabilitar buzones

- Eliminar buzones

- Restablecer contraseñas

- Mover la carpeta Inicio

- Eliminar la carpeta Inicio

- Gestionar las fotos de los usuarios

- Configurar los ajustes de respuesta automática

- Deshabilitar cuentas de Lync

- Ejecutar scripts personalizados