- Credit Union de Denver ha estado usando EventLog Analyzer por más de cuatro años para monitoreo de actividades de usuarios internos. EeventLog Analizer provee un gran valor como herramienta forense de red y para la debida diligencia reglamentaria. Este producto puede rápidamente ser escalado para cumplir nuestras necesidades de negocio dinámicas.Benjamin ShumakerVicepresidente de TI/ ISOCredit Union de Denver

- La mejor cosa, que me gusta de la aplicación, es la bien estructurada GUI y los informes automatizados. Esto es una gran ayuda para los ingenieros de redes para monitorear todos los dispositivos en un simple dashboard. Los informes predeterminados con una pieza de trabajo inteligente.Joseph Graziano, MCSE CCA VCPIngeniero de red SeniorCitadel

- EventLog Analyer ha sido una buena herramienta de alertas e informes de log de eventos para nuestras necesidades de tecnología de la información. Minimiza la cantidad de tiempo que gastamos filtrando logs de eventos y nos provee notificaciones casi en tiempo real de alertas definidas administrativamente.Joseph E. VerettoEspecialista de revisión de operaciones

Oficina de sistemas de la informaciónDepartamento de Transportes de Florida - Logs de Windows Event logs y Syslogs de dispositivos son una sinopsis en tiempo real de lo que está pasando en un computador o una red. EventLog Analyzer es una herramienta económica, funcional y fácil de utilizar que me permite saber qué está pasando en la red enviando alertas y reportes, ambos en tiempo real y programado. Es un software premium de la aplicación del sistema de detección de intrusosJim LloydGerente de sistemas de la informaciónBanco First Mountain

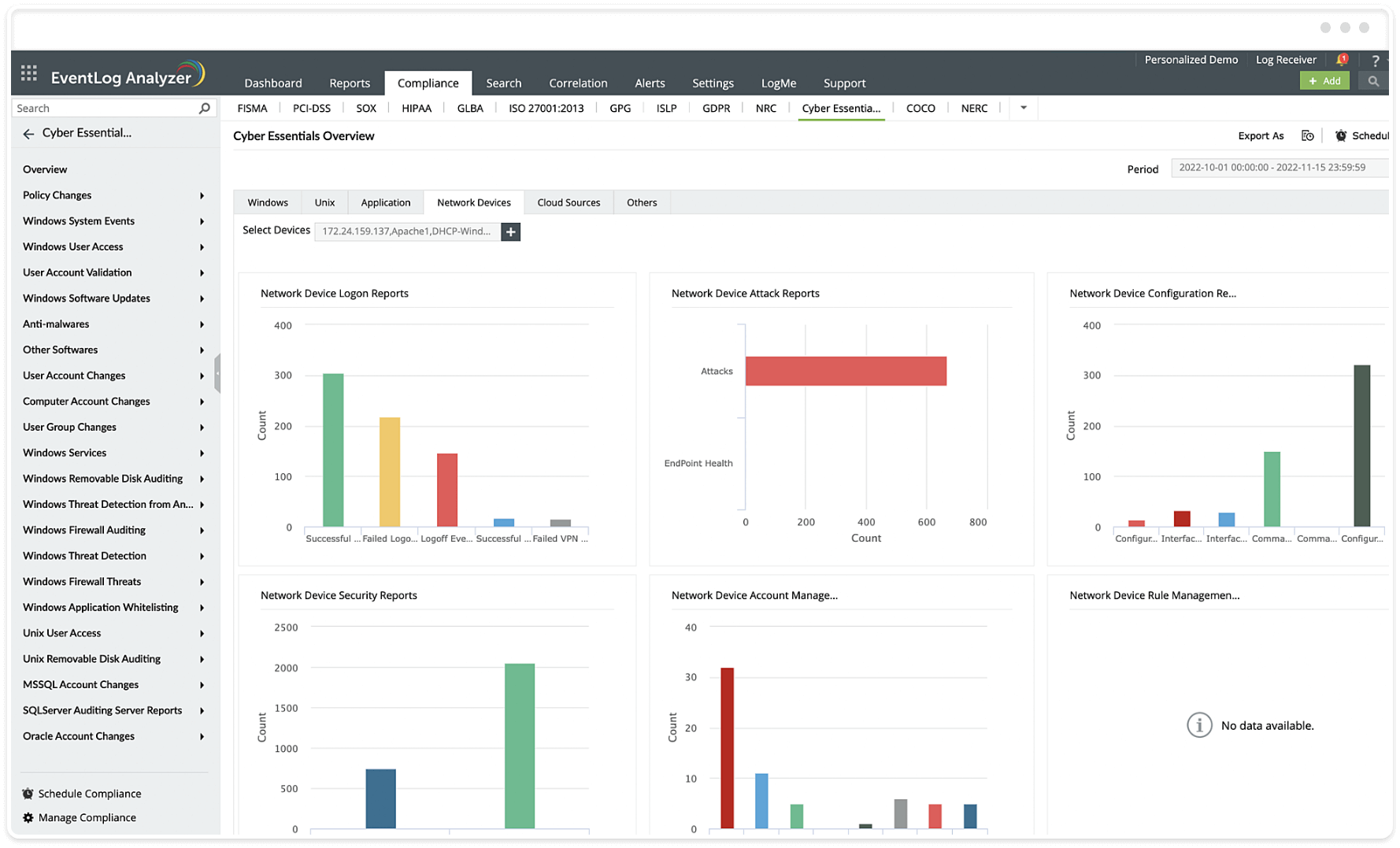

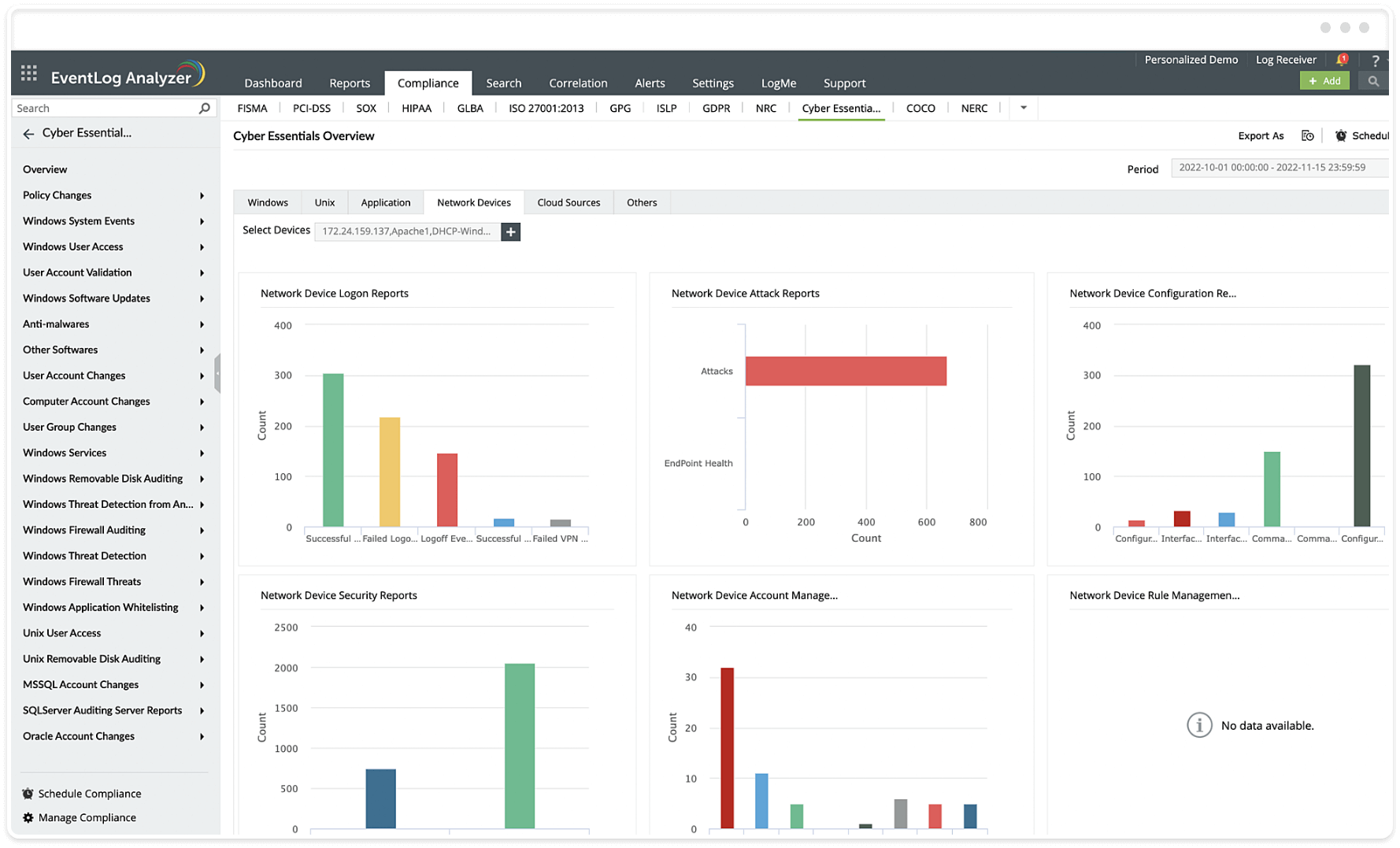

Garantice fácilmente el cumplimiento de Cyber Essentials mediante EventLog Analyzer

Más de 10.000 clientes confían en EventLog Analyzer

10.000 clientes

Más de

10.000 clientes confían en EventLog Analyzer

Simplificar la gestión del cumplimiento

Recopile, correlacione, analice y archive logs de toda la red y simplifique la gestión de logs con una vista unificada de los datos de logs.

Analice los logs en tiempo real y active automáticamente alertas y notificaciones cuando se produzcan eventos críticos para detectar y responder a los eventos de seguridad con prontitud.

Genere informes de cumplimiento detallados y precisos para demostrar la conformidad con Cyber Essentials durante las auditorías y evaluaciones.

Así es como EventLog Analyzer simplifica el cumplimiento de Cyber Essentials

- Monitoreo del bloqueo de cuentas

- Evaluación y corrección de vulnerabilidades

- Automatización de la respuesta a incidentes

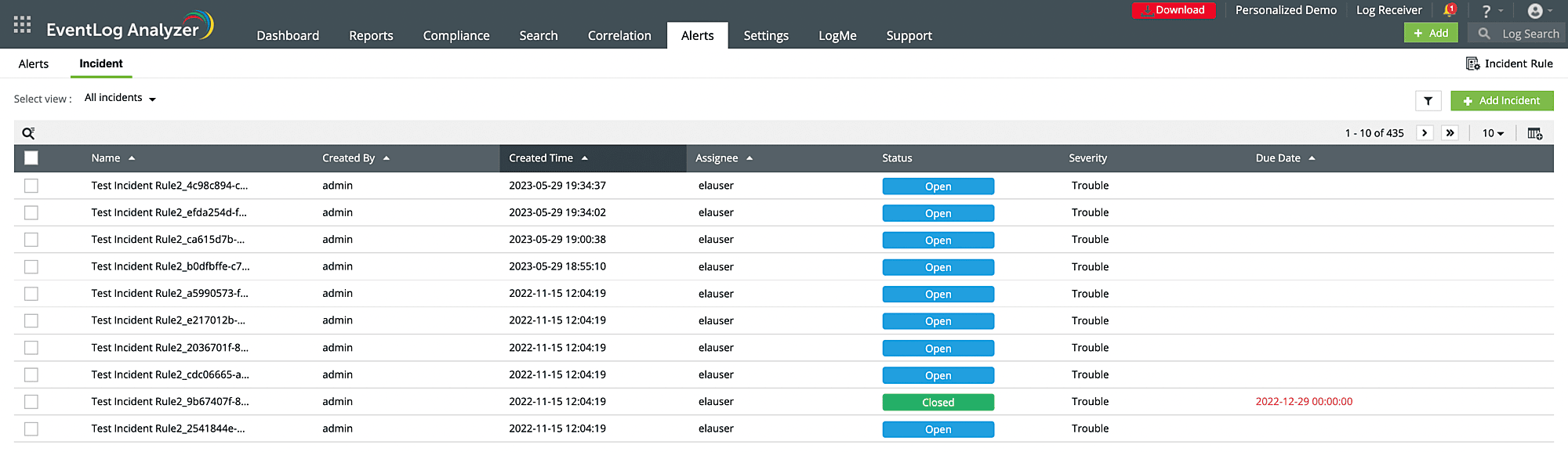

Automatización de la respuesta a incidentes

Agilice los procesos de gestión de incidentes, reduzca los tiempos de respuesta y garantice unas prácticas de respuesta a incidentes consistentes y efectivas con la función de automatización de la respuesta a incidentes. Esta función le permite facilitar respuestas rápidas y coordinadas a los incidentes de seguridad. Puede emitir un ticket a los equipos de seguridad implicados en tiempo real para que lo analicen y actúen con rapidez. EventLog Analyzer ayuda a las organizaciones a cumplir los requisitos de la sección D.4 de Cyber Essentials para el control de acceso de usuarios automatizando su primera respuesta a cualquier incidente de seguridad con flujos de trabajo predefinidos y acciones de respuesta automatizadas activadas por criterios preestablecidos.

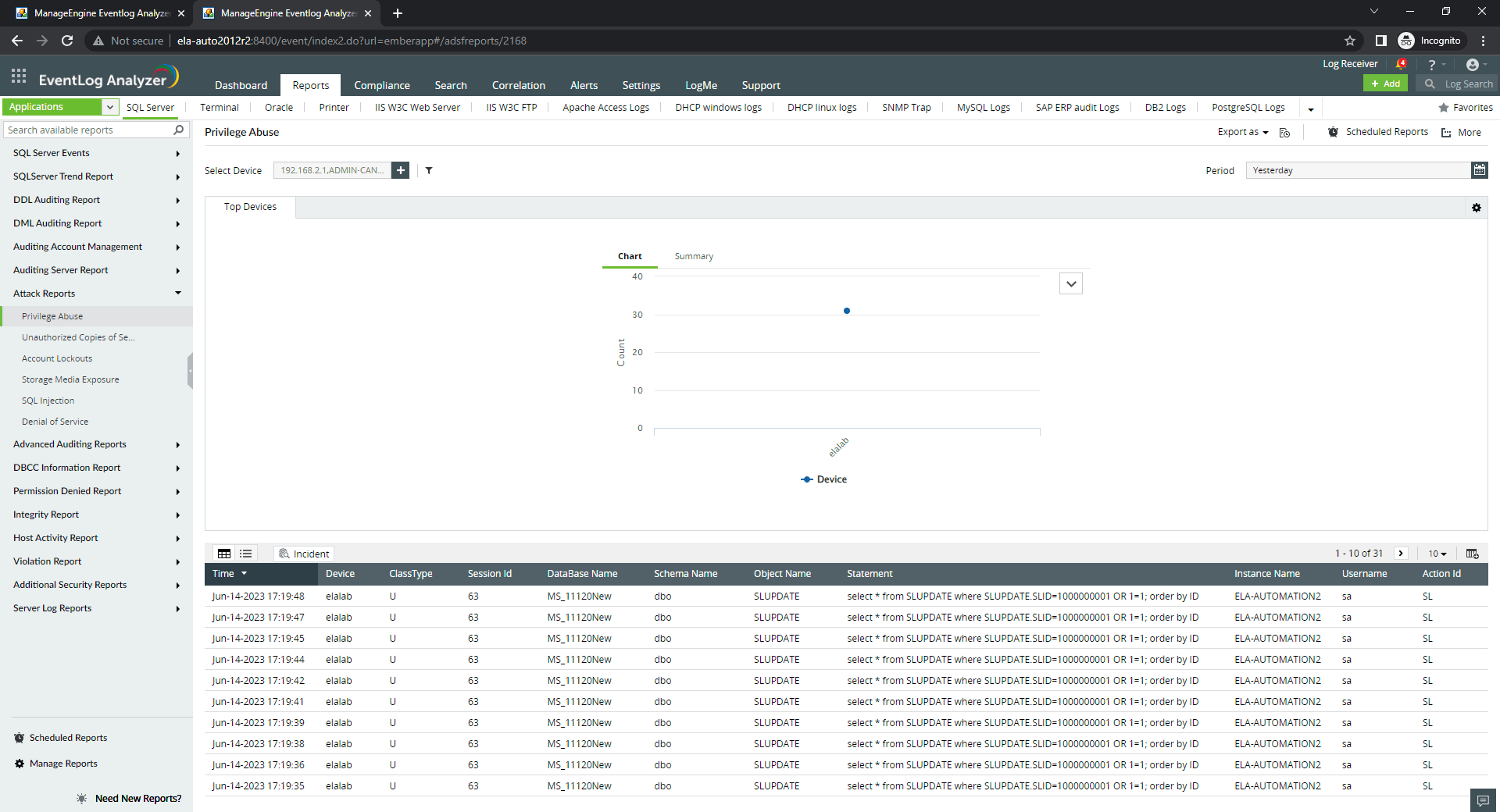

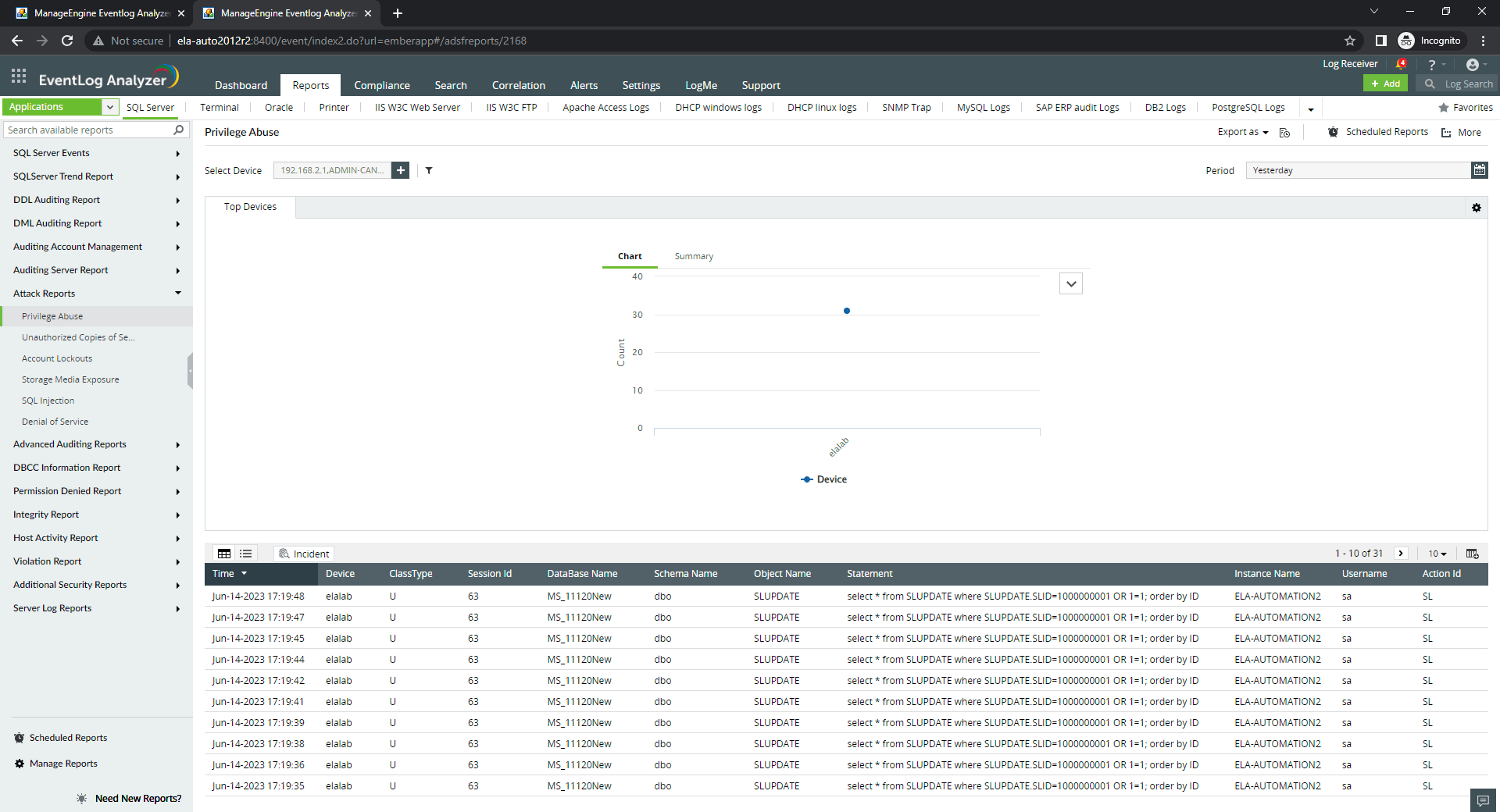

Monitoreo de usuarios privilegiados

Monitoree las actividades realizadas por los usuarios con privilegios de acceso elevados. Mediante el control y la auditoría de las acciones realizadas por los usuarios privilegiados, puede detectar y responder al uso indebido de las cuentas privilegiadas, reducir el riesgo de violaciones de la seguridad de los datos y proporcionar pruebas del cumplimiento de diversas normas reglamentarias, incluidos los requisitos de Cyber Essentials para el monitoreo de usuarios privilegiados y el control de acceso.

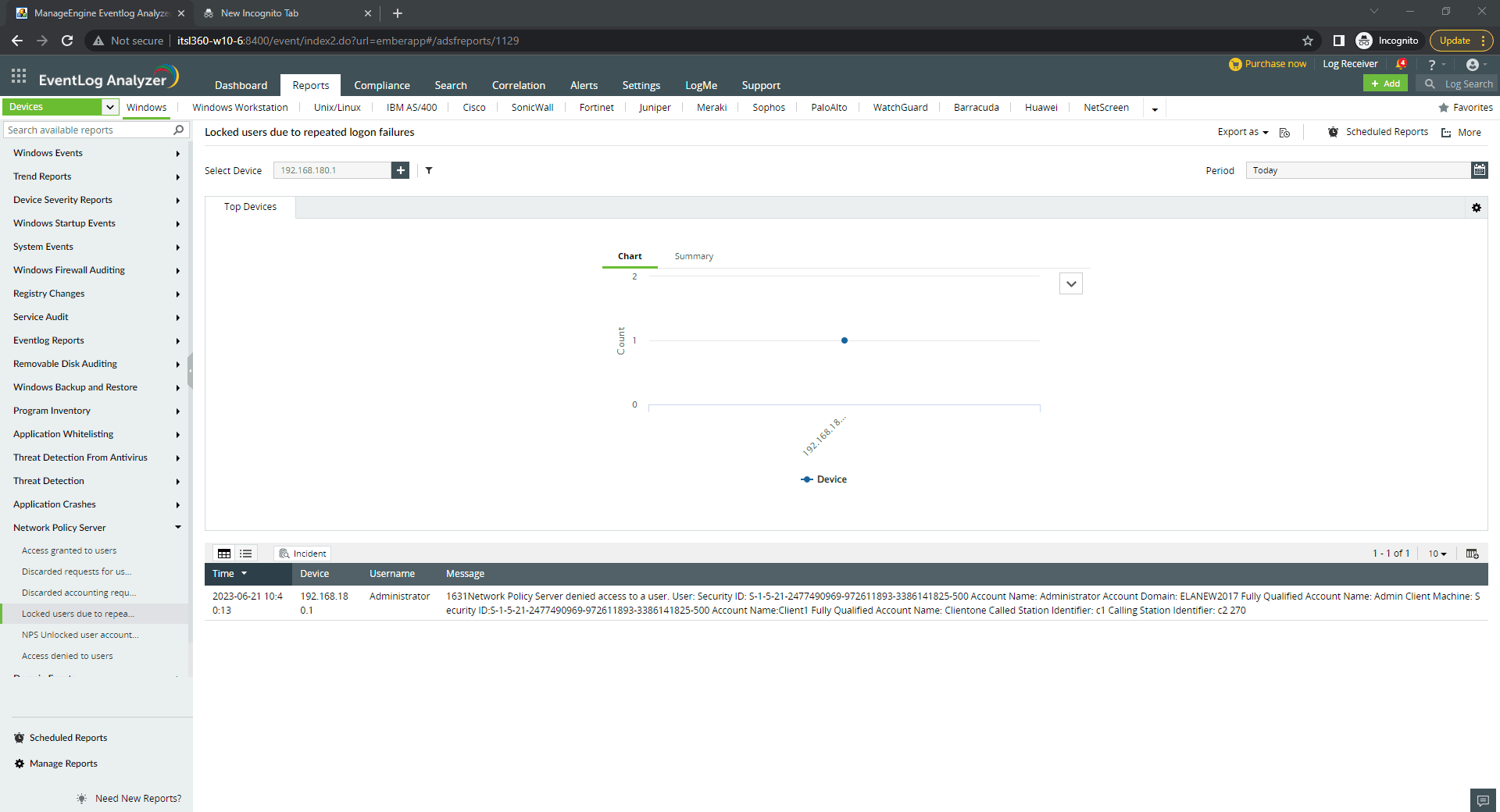

Monitoreo del bloqueo de cuentas

Monitoree y registre los eventos de bloqueo de cuenta, que se producen cuando la cuenta de un usuario se bloquea tras múltiples intentos fallidos de inicio de sesión. Al realizar un control de los bloqueos de cuentas y proporcionar alertas en tiempo real, EventLog Analyzer le ayuda a identificar posibles amenazas a la seguridad como ataques de fuerza bruta, compromiso de cuentas, denegación del servicio (DoS) o intentos de acceso no autorizados. Esta función monitorea las sesiones de los usuarios y le permite abordar los bloqueos de cuentas y le ayuda a cumplir los requisitos de la sección D.2 de Cyber Essentials para la gestión de políticas de bloqueo de cuentas y contraseñas.

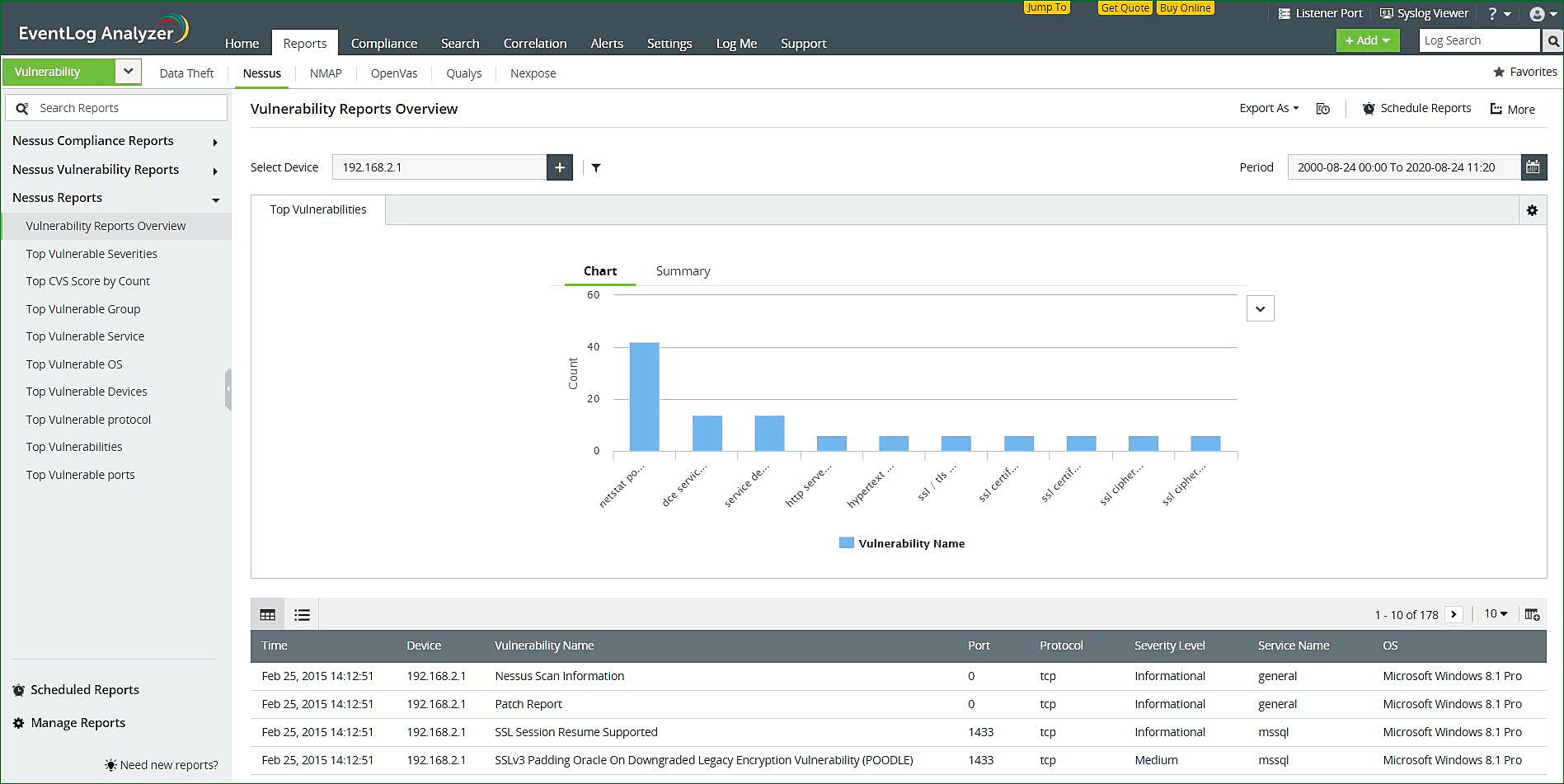

Evaluación y corrección de vulnerabilidades

Identifique y priorice las vulnerabilidades de seguridad en toda su red con las sofisticadas funciones de evaluación de vulnerabilidades de EventLog Analyzer. Puede procesar datos de logs de analizadores de vulnerabilidades como Nessus, Qualys, OpenVAS y NMAP y entregar informes procesables para comenzar los esfuerzos de corrección. Los datos de los analizadores de vulnerabilidades pueden introducirse en el motor de correlación para descubrir patrones de ataque complejos.

Puede cumplir los requisitos de gestión de parches de Cyber Essentials Compliance Compliance de la sección D.3 para la gestión de vulnerabilidades y la reducción de riesgos. Con la solución integral de evaluación de vulnerabilidades de EventLog Analyzer, las organizaciones pueden reducir los riesgos de seguridad y mantener un entorno seguro.

Monitoreo de usuarios privilegiados

Monitoree las actividades realizadas por los usuarios con privilegios de acceso elevados. Mediante el control y la auditoría de las acciones realizadas por los usuarios privilegiados, puede detectar y responder al uso indebido de las cuentas privilegiadas, reducir el riesgo de violaciones de la seguridad de los datos y proporcionar pruebas del cumplimiento de diversas normas reglamentarias, incluidos los requisitos de Cyber Essentials para el monitoreo de usuarios privilegiados y el control de acceso.

| Requisitos de Cyber Essentials | Descripción de los requisitos | Informes de EventLog Analyzer |

|---|---|---|

| D.1 Firewalls perimetrales y gateways de Internet | Las organizaciones deben proteger todos los dispositivos de su alcance con un firewall correctamente configurado (o un dispositivo de red con funcionalidad de firewall). |

|

| D.2 Configuración segura | Debe llevarse a cabo una configuración adecuada de los equipos y dispositivos de red para minimizar las vulnerabilidades inherentes y garantizar que solo estén disponibles los servicios necesarios para llevar a cabo las tareas designadas. |

|

| D.3 Gestión de parches | Mantenga los últimos parches de seguridad y actualizaciones del software utilizado en equipos y dispositivos de red. |

|

| D.4 Control de acceso de usuarios | Las personas autorizadas deben ser las únicas a las que se asignen cuentas de usuario, especialmente aquellas con privilegios de acceso especiales, como las cuentas administrativas, y debe implementarse una gestión efectiva para evitar el uso indebido de dichos privilegios. |

|

| D.5 Protección contra malware | El uso de software de protección contra malware es necesario para salvaguardar los equipos de una organización que están conectados a Internet, y es esencial implementar medidas robustas de protección contra malware en estos dispositivos. |

|

¿Qué más ofrece EventLog Analyzer?

Recopilación y consolidación de logs

Recopile y consolide los datos de logs de diversas fuentes, como servidores, aplicaciones y dispositivos de red. Esto le permite centralizar sus datos de logs en una única plataforma, lo que facilita la búsqueda, el análisis y el monitoreo de logs para la resolución de problemas.

Más informaciónInteligencia contra amenazas

Identifique y responda a las amenazas emergentes al instante con fuentes de inteligencia contra amenazas que proporcionan información en tiempo real sobre entidades maliciosas conocidas, direcciones IP, dominios e indicadores de compromiso (IOC).

Más informaciónMonitoreo de la infraestructura en la nube

Monitoree todas las instancias EC2 de AWS en tiempo real y detecte actividades sospechosas con alertas oportunas, mejorando la seguridad de la red de su sistema.

Más informaciónInvestigación y análisis forense de logs

Investigue los eventos de seguridad con las potentes funciones de búsqueda, correlación y visualización de logs de EventLog Analyzer. Permite a los equipos de seguridad reconstruir incidentes, trazar actividades e identificar la causa raíz de las violaciones de seguridad o los fallos del sistema.

Más información

Preguntas frecuentes

¿Qué es Cyber Essentials?

El gobierno del Reino Unido desarrolló Cyber Essentials, un programa de certificación de ciberseguridad, para ayudar a las organizaciones a protegerse contra las amenazas informáticas y demostrar su dedicación a la ciberseguridad.

¿A quién se aplica Cyber Essentials?

El cumplimiento de Cyber Essentials se aplica a organizaciones de todos los tamaños y sectores que pretenden reforzar sus medidas de ciberseguridad y protegerse contra las amenazas comunes en línea. El esquema se aplica a empresas, organizaciones sin ánimo de lucro y entidades gubernamentales del Reino Unido y de otros países.

¿Es obligatorio Cyber Essentials?

Cyber Essentials no es obligatorio para las empresas, pero las organizaciones que trabajan con el gobierno del Reino Unido y las organizaciones que licitan para contratos gubernamentales están obligadas a cumplir con Cyber Essentials.