Konfigurowanie uwierzytelniania wieloskładnikowego za pomocą Duo Security

ADSelfService Plus chroni przed potencjalnymi zagrożeniami bezpieczeństwa, zabezpieczając dostęp do kont użytkowników za pomocą uwierzytelniania wieloskładnikowego (MFA), dodając kolejną warstwę zabezpieczeń. Gdy uwierzytelnianie MFA jest włączone, użytkownicy oprócz haseł muszą potwierdzić swoją tożsamość za pośrednictwem wymuszonych wystawców uwierzytelnienia.

Uwierzytelnianie MFA można wymuszać dla operacji samoobsługowych związanych z hasłem oraz prób logowania do portalu użytkownika końcowego ADSelfService Plus, punktów końcowych i aplikacji. ADSelfService Plus obsługuje piętnaście zaawansowanych technik uwierzytelniania, w tym Duo Security, biometrię, YubiKey Authenticator, uwierzytelnianie SAML i RSA SecurID.

Uwierzytelnianie wieloskładnikowe za pomocą Duo Security

Gdy uwierzytelnianie wieloskładnikowe z wykorzystaniem Duo Security jest włączone, podczas każdego logowania użytkownicy muszą potwierdzić swoją tożsamość w ramach jednej z następujących metod:

- Zatwierdzanie powiadomienia push przez aplikację mobilną Duo Security.

- Wprowadzanie zabezpieczającego kodu dostępu otrzymanego za pośrednictwem połączenia weryfikacyjnego .

- Wprowadzanie zabezpieczającego kodu dostępu wygenerowanego podczas procesu logowania.

Konfiguracja

Uwierzytelnianie wieloskładnikowe oparte na Duo Security można skonfigurować w zaledwie trzech prostych krokach.

Krok 1: Zintegruj Duo Security z ADSelfService Plus

- Zaloguj się na Konto Duo Security (tj. https://admin-3d5d33c0.duosecurity.com) lub, jeśli jesteś nowym użytkownikiem, zarejestruj się i zaloguj.

- Przejdź do Aplikacji.

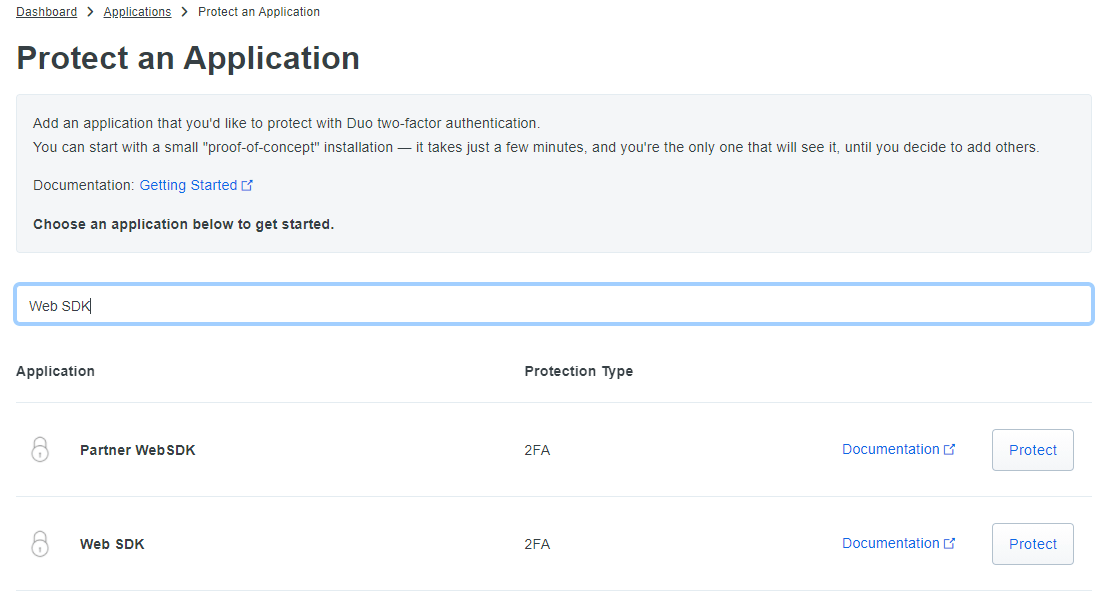

- Kliknij Zabezpiecz aplikację.

- Wyszukiwanie zestawu Web SDK na liście aplikacji.

- Kliknij łącze Zabezpiecz tę aplikację na liście wyników wyszukiwania.

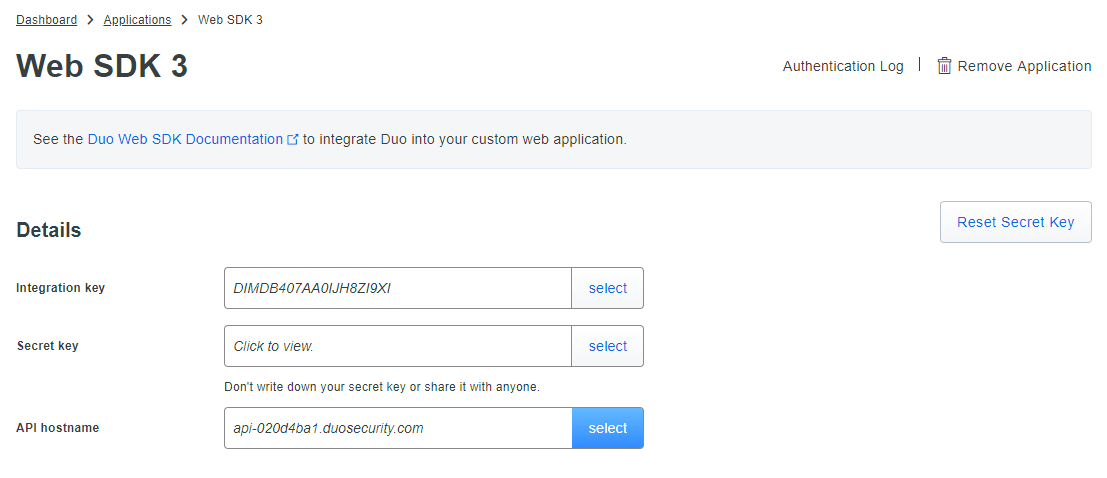

- Skopiuj wartości Klucz integracyjny, Klucz tajnyoraz Nazwa hosta API ze strony Web SDK, która się otworzy.

Skonfiguruj interfejs API uwierzytelniania (opcjonalnie)

Konfiguracja interfejsu API uwierzytelniania służy do weryfikowania rejestracji użytkownika z wykorzystaniem Duo Security. Jeśli interfejs API uwierzytelniania nie jest skonfigurowany, należy usunąć rejestrację użytkownika w ADSelfService Plus przy usuwaniu jego rejestracji w Duo Security. Jeśli nie zostanie to zrobione, użytkownik zostanie dodany z powrotem do systemu Duo Security, gdy użyje go do uwierzytelnienia w ADSelfService Plus.

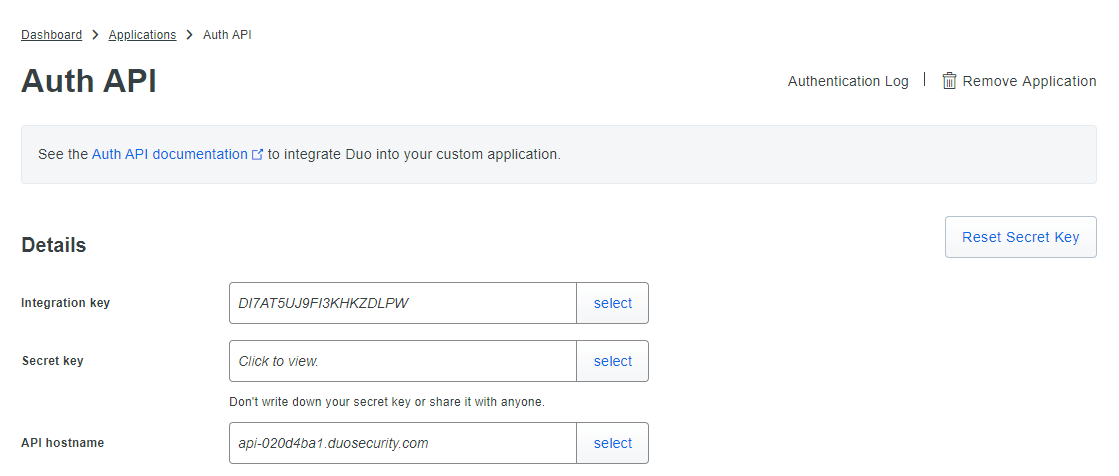

- eśli interfejs API uwierzytelniania jest skonfigurowany, wróć do obszaru Aplikacje → Zabezpiecz aplikację.

- Wyszukaj pozycji Interfejs API uwierzytelniania.

- Skopiuj wartości Klucz integracji oraz Klucz zabezpieczeń.

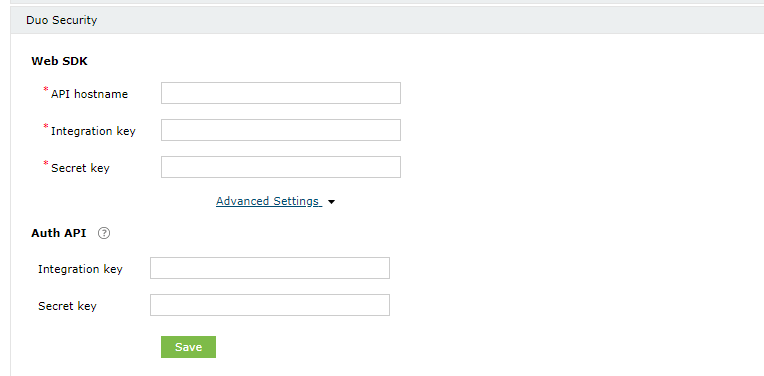

Krok 2: Skonfiguruj Duo Security w ADSelfService Plus

- Zaloguj się do konsoli ADSelfService Plus, podając poświadczenia administratora.

- Przejdź do obszaru Konfiguracja →- Samoobsługa → Uwierzytelnienie wieloskładnikowe → Konfiguracja metod uwierzytelniania.

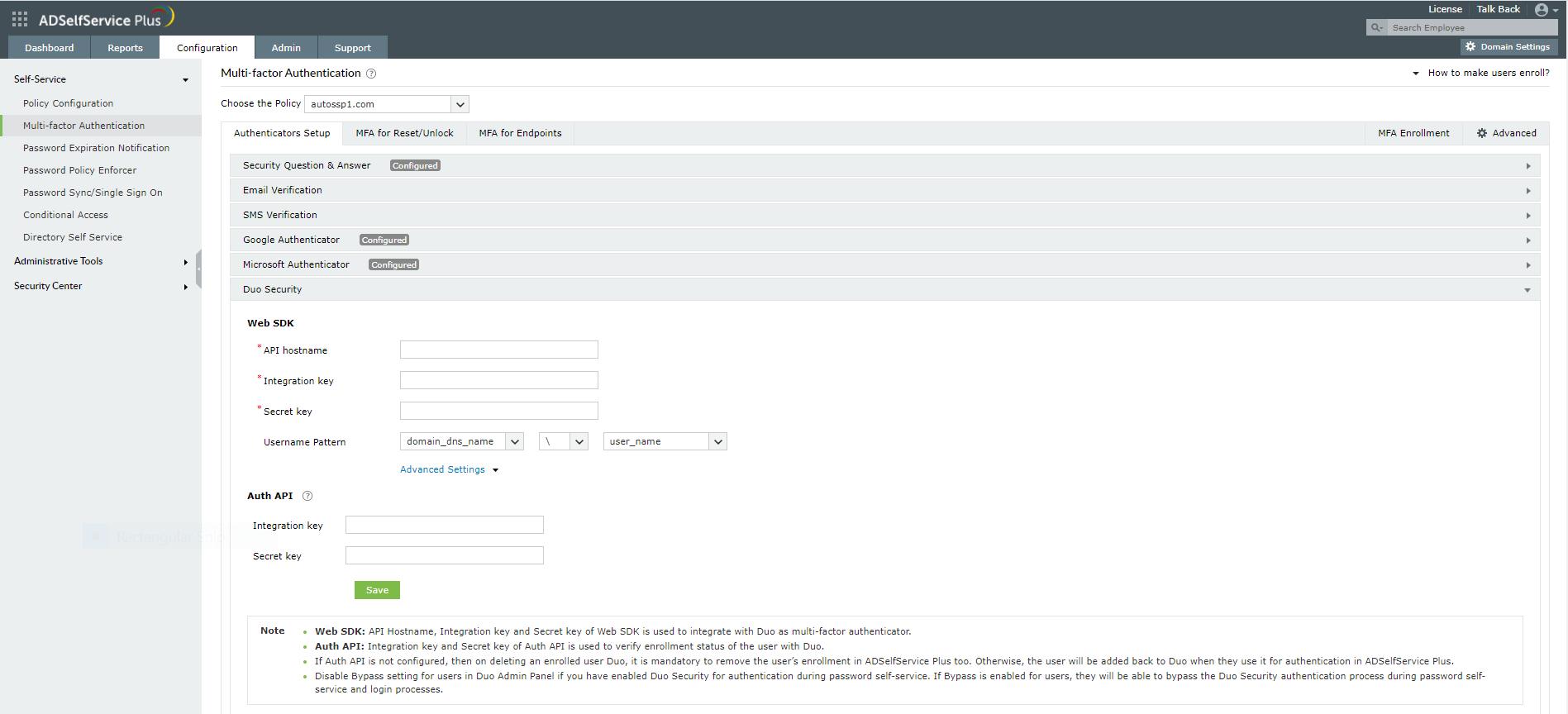

- Wybierz Duo Security.

- Wklej wartości skopiowane wcześniej ze strony Web SDK w polach Klucz integracji, Klucz tajnyoraz Nazwa hosta API.

- Jeśli interfejs API uwierzytelniania został skonfigurowany, przejdź do Ustawień zaawansowanych i wklej wartości skopiowane w tym kroku ze strony interfejsu API uwierzytelniania w polach Klucz integracji oraz Klucz tajny.

- Kliknij Zapisz.

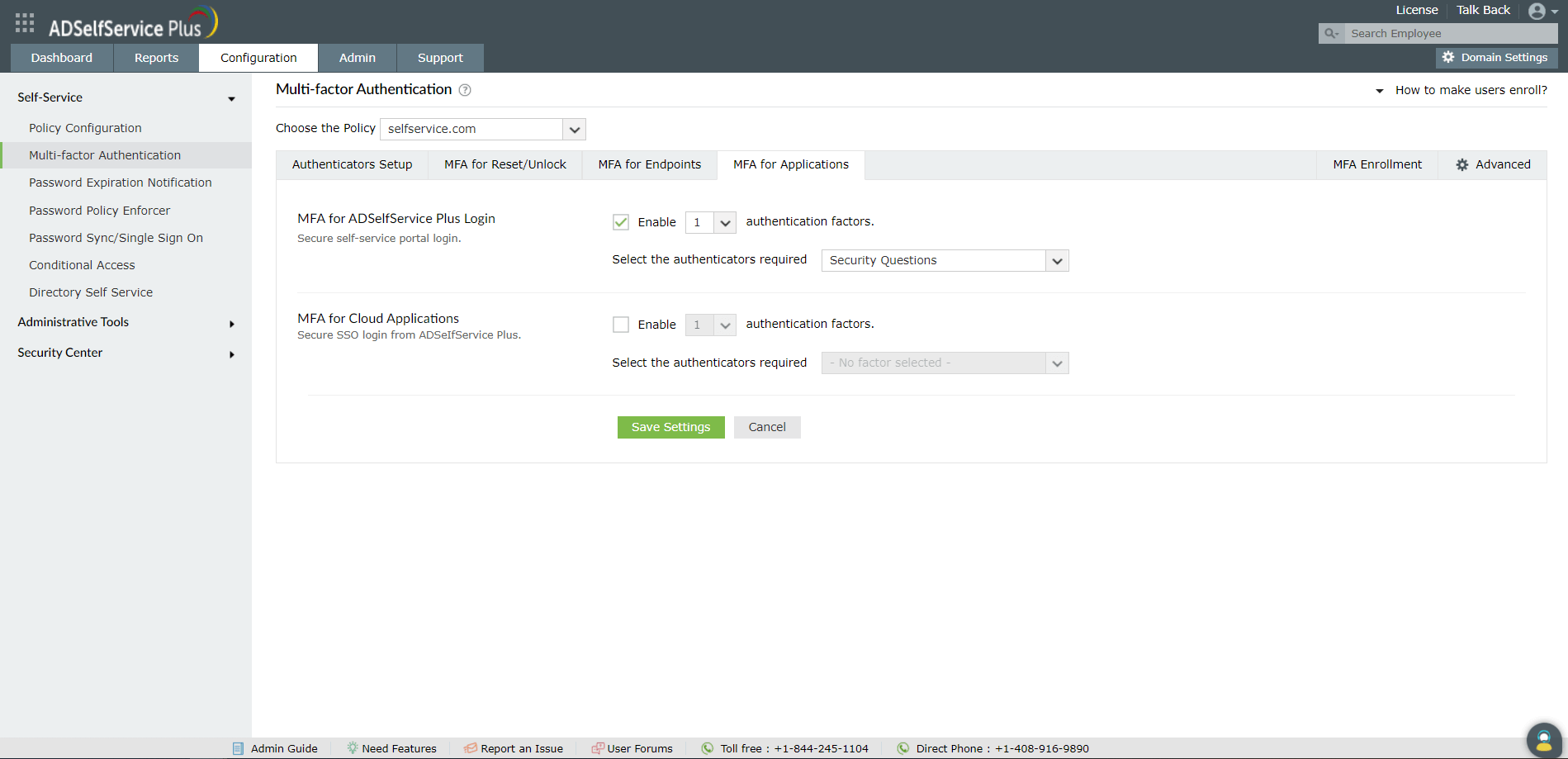

Instrukcja włączania uwierzytelniania wieloskładnikowego przy logowaniu do portalu użytkownika końcowego ADSelfService Plus

Wymaganie wstępne:

- Protokół SSL musi być włączony: Zaloguj się do konsoli internetowej ADSelfService Plus, podając poświadczenia administratora. Przejdź do obszaru Administrator → Ustawienia produktu → Połączenie. Wybierz opcję Port ADSelfService Plus [https]. Zapoznaj się z tym przewodnikiem, aby dowiedzieć się, jak zastosować certyfikat SSL i włączyć protokół HTTPS.

Instrukcja konfiguracji:

- Przejdź do obszaru Konfiguracja →- Samoobsługa → Uwierzytelnienie wieloskładnikowe → Uwierzytelnianie MFA przy resetowaniu/odblokowywaniu..

- Wybierz Zasady z listy rozwijanej.

Uwaga: ADSelfService Plus pozwala na tworzenie zasad opartych na jednostkach organizacyjnych i grupach. Aby utworzyć zasady, przejdź do obszaru Konfiguracja → Samoobsługa → Konfiguracja zasad → Dodaj nowe zasady. Kliknij Wybierz jednostki organizacyjne/grupy, a następnie dokonaj wyboru zgodnie z wymaganiami. Należy wybrać co najmniej jedną funkcję samoobsługową. Na koniec kliknij Zapisz zasady.

- Wybierz opcję Włącz _ składniki uwierzytelniania obok pozycji Uwierzytelnianie MFA przy logowaniu do ADSelfService Plus.

- Wybierz Duo Security i innych wymaganych wystawców uwierzytelnienia z listy rozwijanej Wybierz wymaganych wystawców uwierzytelnienia.

- Kliknij Zapisz ustawienia.

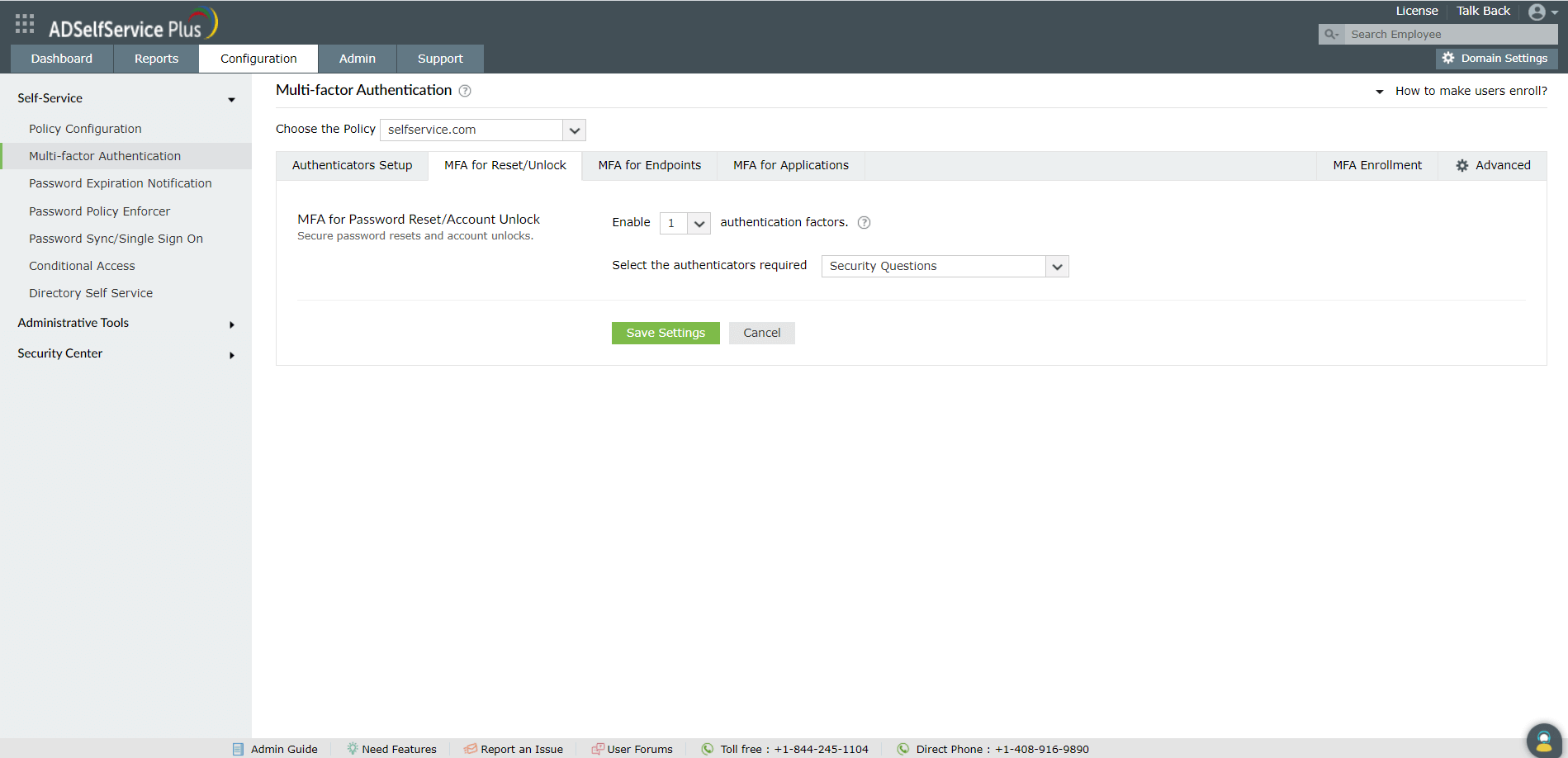

Instrukcja włączania uwierzytelniania wieloskładnikowego przy resetowaniu hasła/odblokowywaniu konta

Wymaganie wstępne:

- Protokół SSL musi być włączony: Zaloguj się do konsoli internetowej ADSelfService Plus, podając poświadczenia administratora. Przejdź do obszaru Administrator → Ustawienia produktu → Połączenie. Wybierz opcjęPort ADSelfService Plus [https] . Zapoznaj się z tym przewodnikiem, aby dowiedzieć się, jak zastosować certyfikat SSL i włączyć protokół HTTPS.

Instrukcja konfiguracji:

- Przejdź do obszaru Konfiguracja →- Samoobsługa → Uwierzytelnienie wieloskładnikowe → Uwierzytelnianie MFA przy resetowaniu/odblokowywaniu.

- Wybierz Zasady z listy rozwijanej.

Uwaga: ADSelfService Plus pozwala na tworzenie zasad opartych na jednostkach organizacyjnych i grupach. Aby utworzyć zasady, przejdź do obszaru Konfiguracja → Samoobsługa → Konfiguracja zasad → Dodaj nowe zasady. KliknijWybierz jednostki organizacyjne/grupy, a następnie dokonaj wyboru zgodnie z wymaganiami. Należy wybrać co najmniej jedną funkcję samoobsługową. Na koniec kliknij Zapisz zasady.

- Zaznacz pole wyboru Wybierz wymaganych wystawców uwierzytelnienia.

- Wybierz opcję Włącz _ składniki uwierzytelniania obok pozycji Uwierzytelnianie MFA przy resetowaniu hasła/odblokowywaniu konta, aby wybrać liczbę wystawców uwierzytelnienia.

- Wybierz Duo Security i innych wymaganych, skonfigurowanych wystawców uwierzytelnienia z listy rozwijanej.

- Kliknij Zapisz ustawienia.

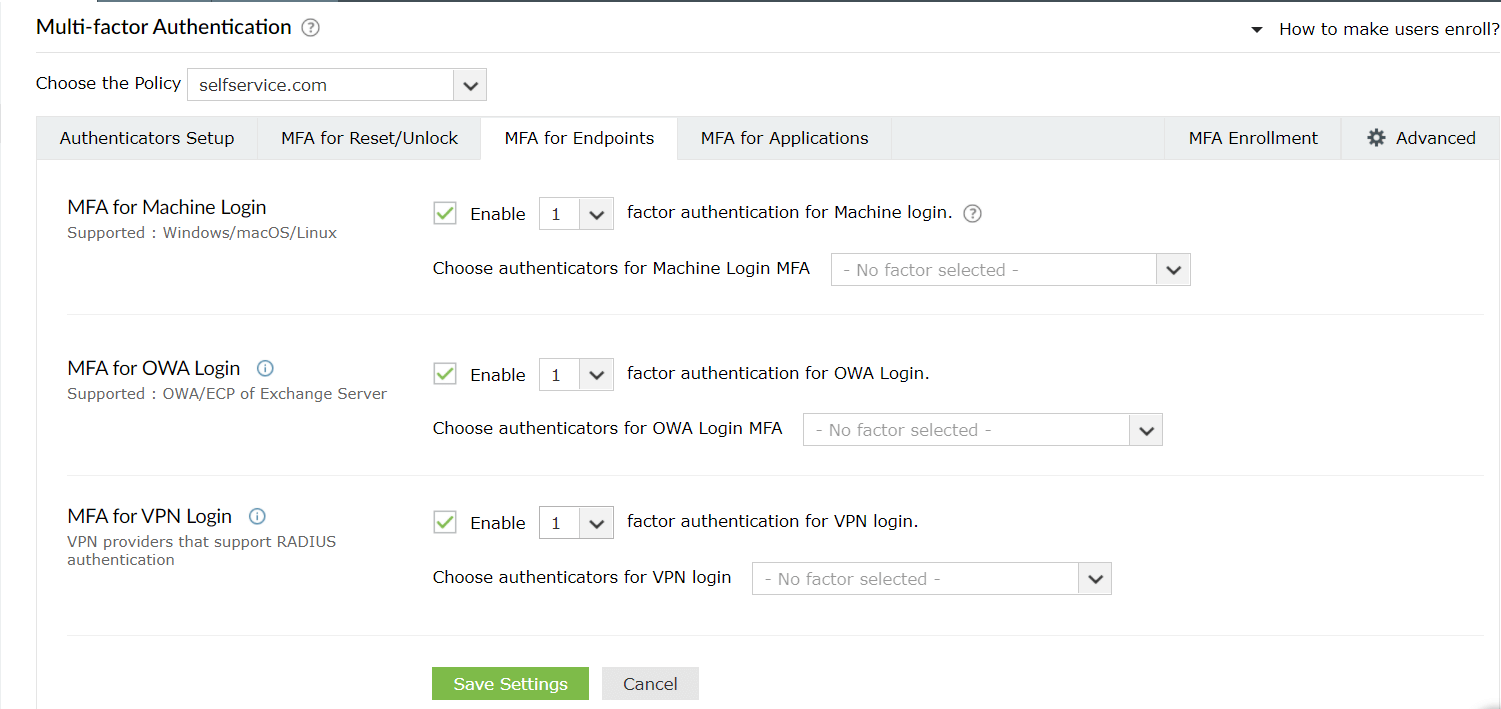

Instrukcja włączania uwierzytelniania wieloskładnikowego dla punktów końcowych

Wymagania wstępne:

- Zastosuj dodatek uwierzytelniania MFA punktu końcowego: Licencja ADSelfService Plus musi zawierać dodatek uwierzytelniania MFA punku końcowego. Możesz go kupić w sklepie.

- Protokół SSL musi być włączony: Zaloguj się do konsoli internetowej ADSelfService Plus, podając poświadczenia administratora. Przejdź do karty Administrator → Ustawienia produktu → Połączenie. Wybierz opcję Port ADSelfService Plus [https] . Zapoznaj się z tym przewodnikiem, aby dowiedzieć się, jak zastosować certyfikat SSL i włączyć protokół HTTPS.

- Adres URL dostępu musi być ustawiony na HTTPS: Przejdź do obszaru Administrator > Ustawienia produktu > Połączenie > Ustawienia połączenia > Skonfiguruj adres URL dostępu i wybierz dla opcji Protokół ustawienie HTTPS.

- Dotyczy uwierzytelniania MFA logowania na komputerach: Zainstaluj oprogramowanie klienckie ADSelfService Plus dla systemów Windows, macOS i Linux na komputerach, na których chcesz włączyć uwierzytelnianie MFA. Kliknij tutaj, aby zainstalować oprogramowanie klienckie ADSelfService Plus.

Konfiguracja:

- Przejdź do obszaru Konfiguracja →- Samoobsługa → Uwierzytelnienie wieloskładnikowe → Uwierzytelnianie MFA dla punktów końcowych.

- Wybierz Zasady z listy rozwijanej.

Uwaga: ADSelfService Plus pozwala na tworzenie zasad opartych na jednostkach organizacyjnych i grupach. Aby utworzyć zasady, przejdź do obszaru Konfiguracja → Samoobsługa → Konfiguracja zasad → Dodaj nowe zasady. Kliknij Wybierz jednostki organizacyjne/grupy, a następnie dokonaj wyboru zgodnie z wymaganiami. Należy wybrać co najmniej jedną funkcję samoobsługową. Na koniec kliknij Zapisz zasady.

- Uwierzytelnianie MFA można skonfigurować tak, aby dodatkowe składniki uwierzytelniania były wymagane na ekranach logowania komputerów lub systemów Windows, macOS i Linux podczas logowania do sieci VPN lub programu Outlook Web Access (OWA).

- W przypadku logowania na komputerach:

- Przejdź do obszaru Konfiguracja > Samoobsługa > Uwierzytelnianie wieloskładnikowe > Uwierzytelnianie MFA dla punktów końcowych > Uwierzytelnianie MFA logowania na komputerach.

- Zaznacz pole wyboru Wybierz wymaganych wystawców uwierzytelnienia.

- Wybierz opcję Włącz _ składniki uwierzytelniania obok pozycji Uwierzytelnianie MFA logowania na komputerach, aby wybrać liczbę wystawców uwierzytelnienia.

- Wybierz Duo Security i innych wymaganych, skonfigurowanych wystawców uwierzytelnienia z listy rozwijanej.

- Kliknij Zapisz ustawienia.

- W przypadku logowania do programu OWA:

- Przejdź do obszaru Konfiguracja > Samoobsługa > Uwierzytelnianie wieloskładnikowe > Uwierzytelnianie MFA dla punktów końcowych > Uwierzytelnianie MFA logowania na komputerach.

- Zaznacz pole wyboru Wybierz wymaganych wystawców uwierzytelnienia.

- Wybierz opcję Włącz uwierzytelnianie z drugim składnikiem obok pozycji Uwierzytelnianie MFA logowania do programu OWA, a następnie wybierz RSA SecurID z listy rozwijanej.

- Kliknij Zapisz ustawienia.

- Kliknij Zapisz ustawienia.

Najważniejsze funkcje

Wyeliminuj długie rozmowy użytkowników usługi Active Directory z działem pomocy technicznej, pozwalając im na samoobsługowe resetowanie haseł/odblokowywanie konta. Bezproblemowa zmiana hasła dla użytkowników Active Directory za pomocą konsoli zmiany hasła w ADSelfService Plus.

Pozwól użytkownikom odblokować konta i resetować hasła do swoich kont w chmurze, w tym Office 365, G Suite, Salesforce i Zendesk, a także do konta AD.

Użytkownicy domen mogą zmienić swoje hasło — bez udziału pomocy technicznej — za pomocą internetowego narzędzia ADSelfService Plus do zmiany hasła w Active Directory, co zapobiega blokowaniu konta, a tym samym konieczności odblokowywania konta.

Informuj użytkowników usługi Active Directory o zbliżającym się wygaśnięciu ich hasła/konta, wysyłając im powiadomienia o wygaśnięciu hasła/konta.

Automatycznie synchronizuj zmiany hasła/konta użytkownika w usłudze Windows Active Directory w wielu systemach, w tym w pakiecie Office 365, G Suite, IBM iSeries i innych.

Zabezpiecz zarówno lokalne, jak i zdalne próby logowania na komputerach z systemami Windows, macOS, i Linux machines.