A ManageEngine Cloud tem o prazer de anunciar o suporte para Logon Único (SSO) baseado em SAML (Security Assertion Markup Language) para o pacote ITSM de pilha completa ServiceDesk Plus Cloud. Agora você pode eliminar senhas do processo de login e acesse seus aplicativos de forma mais rápida e segura usando a integração do Active Directory/identidade de autenticação LDAP. Com isso, o ServiceDesk Plus Cloud se move para um padrão do setor rapidamente adotado para federação de login. A configuração SAML agora está disponível para assinantes de todas as três edições (Standard, Professional e Enterprise).

SAML é um derivado do XML. O objetivo do SAML é habilitar o Logon Único para aplicativos Web em vários domínios. O SAML é desenvolvido pelo Comitê Técnico de Serviços de Segurança da "Organização para o Avanço dos Padrões de Informações Estruturadas" (OASIS).

Nota: O gerenciamento de usuários no ManageEngine ServiceDesk Plus Cloud é alimentado pela Zoho. Assim, os nomes 'Zoho' / 'ManageEngine ServiceDesk Plus Cloud' serão usados de forma intercambiável. Tanto o Zoho quanto o ManageEngine são divisões da Zoho Corp.

Como o SAML for ServiceDesk Plus Cloud ajuda você?

1) Facilite o acesso fácil e seguro dos usuários ao suporte técnico de TI usando a integração do Active Directory / Autenticação LDAP

2) Ajude a TI a autenticar usuários e controlar o acesso ao aplicativo centralmente

3) Reduza as despesas gerais de manutenção e segurança de senhas para gerenciar usuários do help desk

Como habilitar a autenticação SAML no ManageEngine ServiceDesk Plus Cloud?

Os administradores podem habilitar a Autenticação SAML para suas organizações. A seguir estão as etapas para habilitar a autenticação SAML:

Configuração de domínio

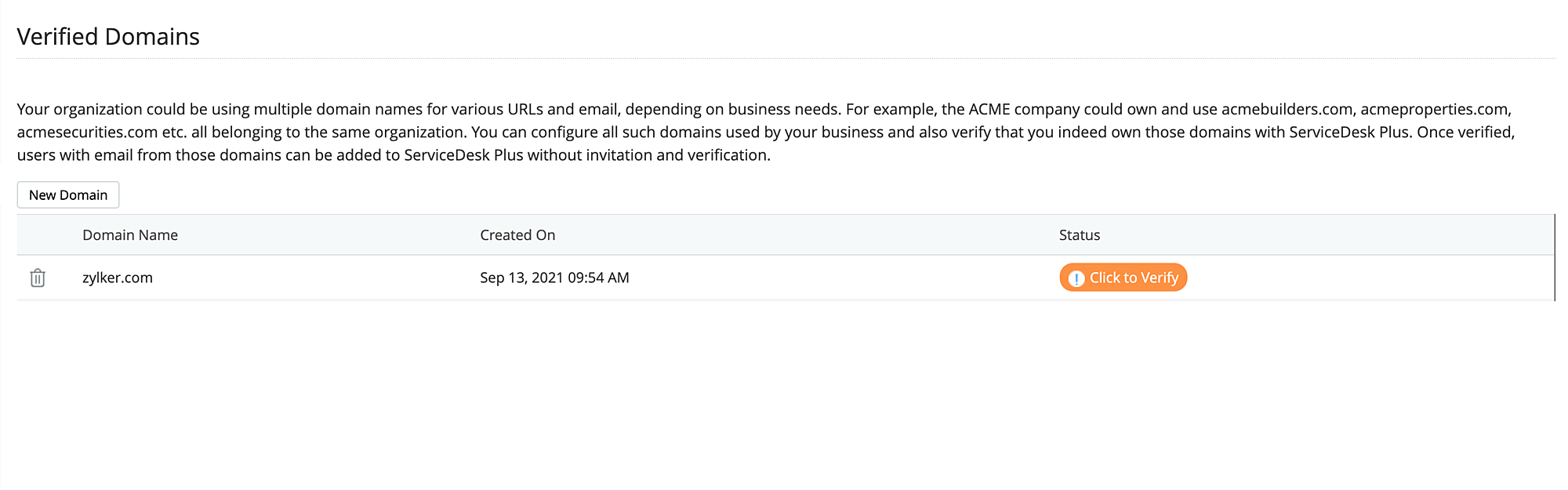

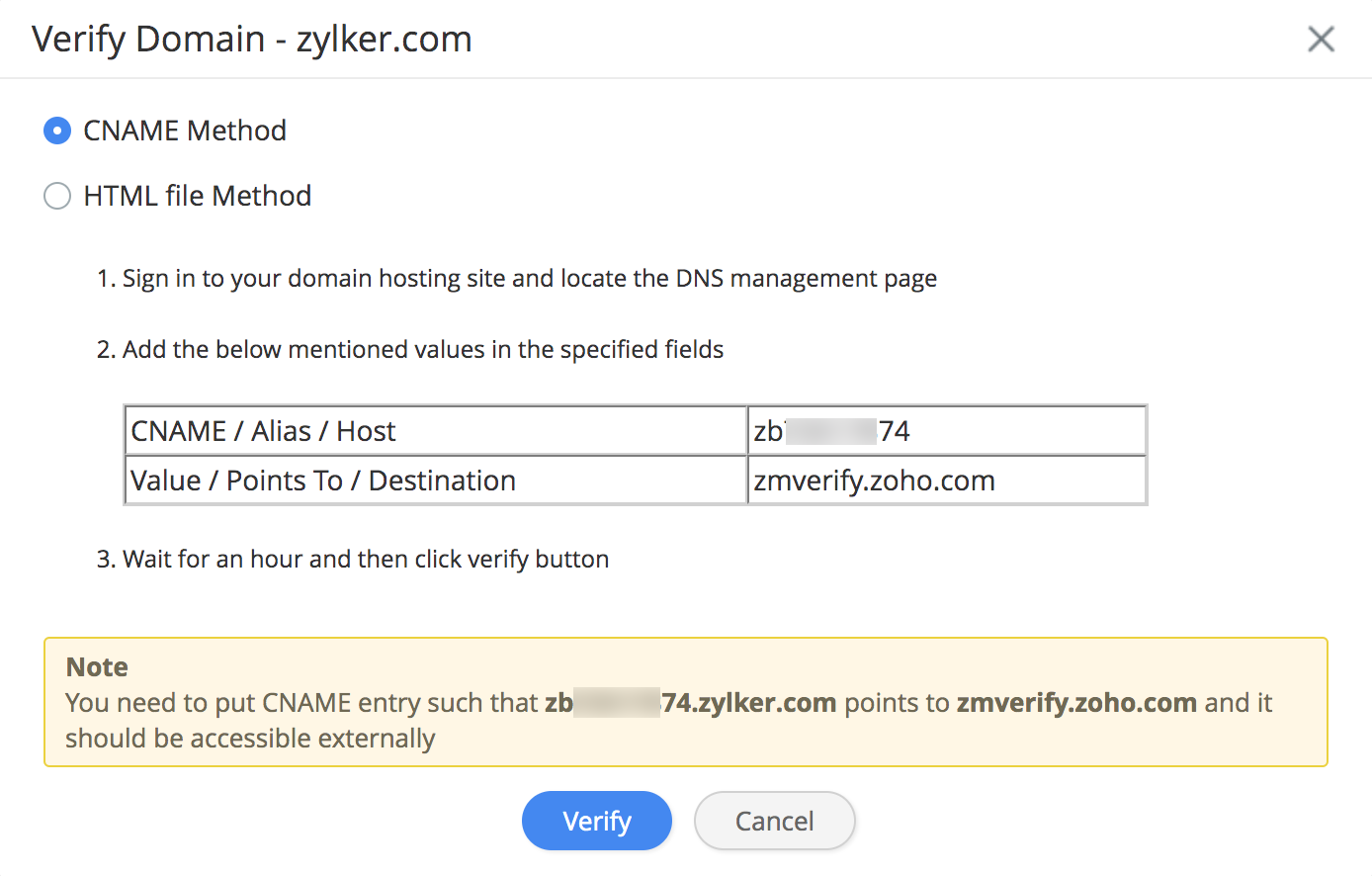

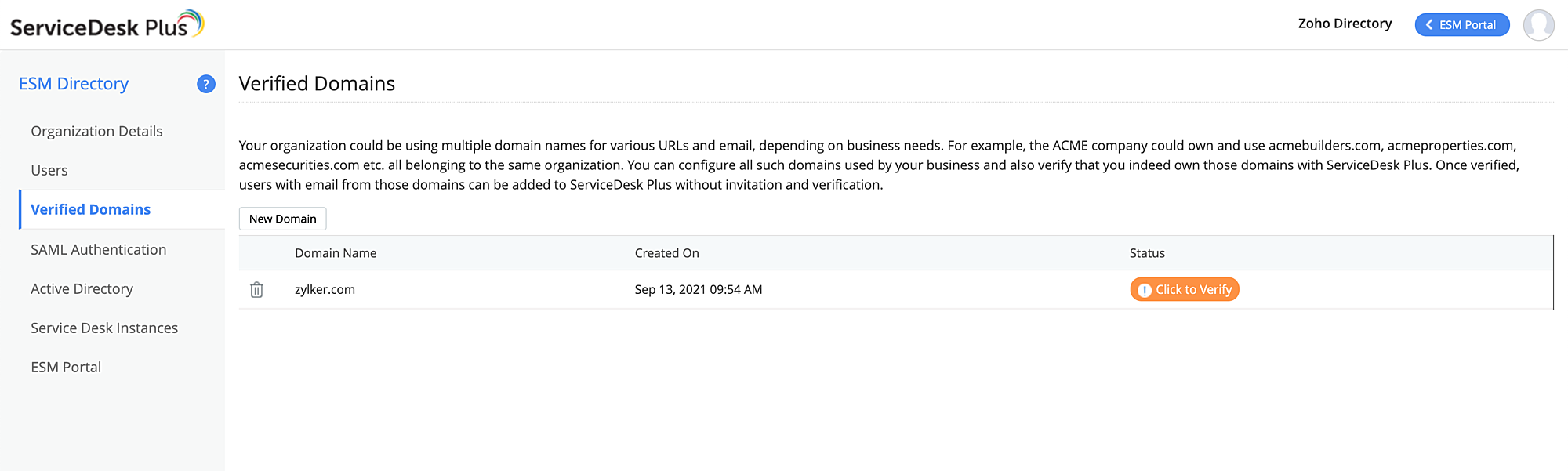

Adicionar e verificar seu domínio em Admin » Detalhes da organização » Domínios

Por que devo adicionar e verificar meu domínio?

1) Quando você importa usuários do Active Directory para o Zoho / Servicedesk Plus Cloud, o e-mail de convite não será enviado para os usuários importados, cujo endereço de e-mail tem o nome de domínio verificado.

2) A verificação é necessária para que possamos confirmar a sua propriedade do domínio.

Subdomínio ou Mapeamento de Domínio

Você pode acessar o ServiceDesk Plus Cloud usando sua própria URL de domínio personalizada (por exemplo, helpdesk.zylker.com) ou um subdomínio para sdpondemand.manageengine.com

Para executar a Autenticação SAML, você deve ter configurado um subdomínio ou um domínio personalizado. Ao configurar um domínio personalizado, certifique-se de adicionar um alias CName e ele aponte para customer-sdpondemand.manageengine.com domínio o recurso de mapeamento está disponível em Admin » Configurações do Portal de Autoatendimento

Importar usuários

Você pode usar o aplicativo de provisionamento para importar usuários do Active Directory para o ServiceDesk Plus Nuvem. Passos detalhados estão disponíveis aqui.

Configuração SAML

Instale qualquer Provedor de Identidade Compatível com SAML em sua rede.

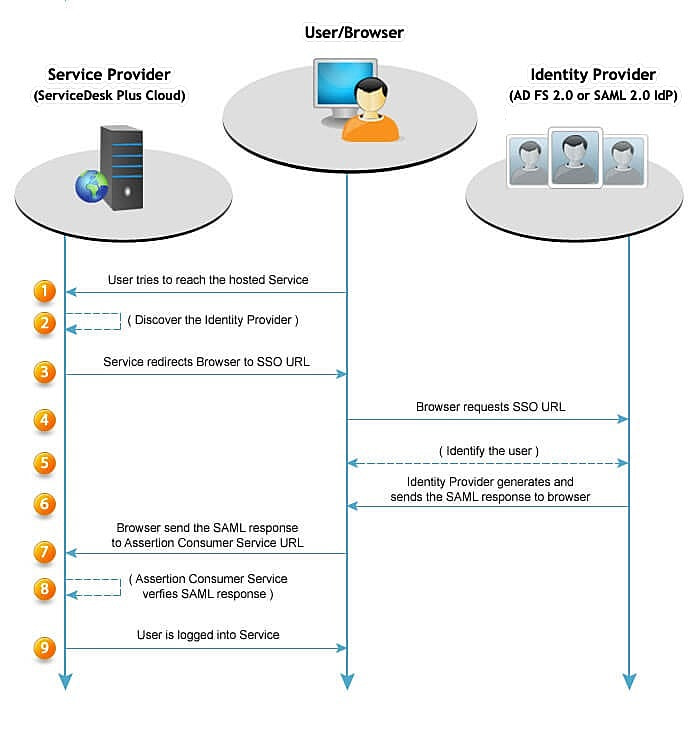

Todas as solicitações de autenticação serão encaminhadas para este Provedor de Identidade. O Provedor de Identidade pode executar a Autenticação do Active Directory /LDAP/personalizada e, assim que o usuário for autenticado, o Provedor de Identidade enviará a resposta para accounts.zoho.com

Testamos a Autenticação SAML com o AD FS 2.0 e o AD FS 3.0< como Identidade Provedor.

As etapas para instalar e configurar o AD FS para funcionar com o Zoho / ManageEngine ServiceDesk Plus Cloud podem ser encontradas aqui:

AD FS 2.0 Instalando e configurando o Active Directory FS para ME ServiceDesk Plus On-Demand.pdf

AD FS 3.0 Instalando e configurando o Active Directory FS para ME ServiceDesk Plus On-Demand.pdf

Se você estiver usando qualquer outro provedor de identidade compatível com SAML 2.0:

A solicitação de autenticação enviada do zoho pode ser encontrada aqui

A resposta de declaração esperada pode ser encontrado aqui

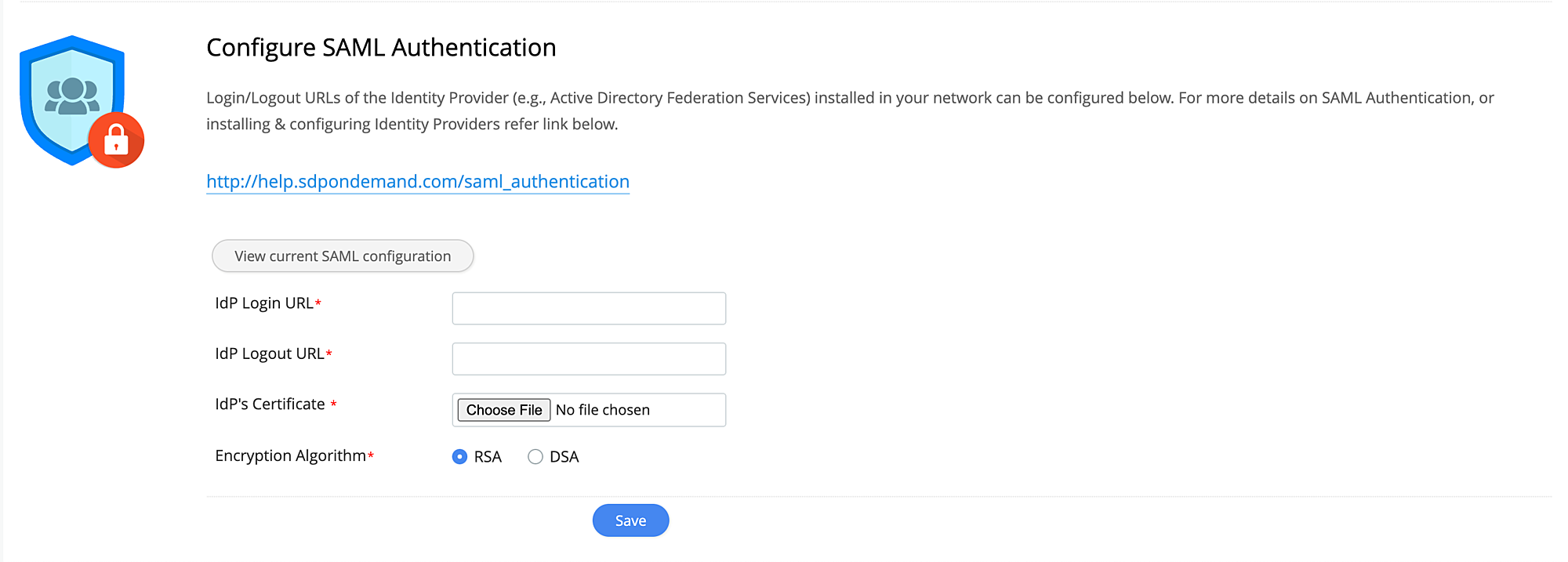

Configuração SAML

Para a Autenticação SAML, as solicitações de login e logout serão redirecionadas para o Provedor de Identidade instalado em sua rede.

Você precisa especificar a URL de login e a URL de logout do provedor de identidade para que as solicitações sejam redirecionadas conformemente.

Você também precisa fornecer o algoritmo e o certificado de chave pública do Provedor de Identidade para que o Zoho / ManageEngine descriptografe as respostas SAML enviadas pelo provedor de identidade. Supondo que idp-w2k8 é o sistema onde o Provedor de Identidade (por exemplo, AD FS 2.0) está instalado, a seguir está a Configuração SAML.

Depois que todas as etapas acima forem concluídas, quando os usuários da sua organização acessarem o ServiceDesk Plus Cloud usando seu subdomínio configurado ou domínio personalizado (por exemplo, http://helpdesk.zylker.com), eles serão redirecionados para o provedor de Identidade instalado dentro de sua rede para autenticação. Quando a autenticação for bem-sucedida, eles serão redirecionados para o site do ServiceDesk Plus Cloud, que permitirá que os usuários entrem.

Observação: Depois de configurar a autenticação SAML, os usuários da sua organização devem acessar o ServiceDesk Plus Cloud somente por meio do subdomínio ou do domínio personalizado.

Solicitação de autenticação SAML

Supondo que zylker.com seja o domínio verificado e idp-w2k8 seja o sistema onde o Provedor de Identidade está instalado.

<samlp:AuthnRequest xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion" xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol" ID="_abe4735eceae4bd49afdb3f254dc5ea01359616" Version="2.0" IssueInstant="2013-01-31T07:18:15.281Z" ProtocolBinding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" ProviderName="Zoho" IsPassive="false" Destination="https://idp-w2k8/adfs/ls" AssertionConsumerServiceURL="https://accounts.zoho.com/samlresponse/zylker.com" > <saml:Issuer>zoho.com</saml:Issuer> <samlp:NameIDPolicy AllowCreate="true" /> </samlp:AuthnRequest> |

|---|

Resposta SAML esperada

Supondo que zylker.com seja o domínio

verificado A URL do Serviço ao Consumidor de Asserção é:

e.g., https://accounts.zoho.com/samlresponse/zylker.com

<?xml version="1.0" encoding="UTF-8"?>

|

|---|

Com a ajuda do Service Desk da ManageEngine, conseguimos centralizar e capturar mais de 99% dos problemas relatados. A solução provou ser fácil e fácil de usar e tanto os recursos de TI quanto nossas partes interessadas foram capazes de se adaptar e utilizar rapidamente o sistema. O ManageEngine melhora continuamente o produto a cada versão adicionando funcionalidades que melhoram o produto e a usabilidade.