Gestion de la vulnérabilité du firmware

Les vulnérabilités du firmware peuvent mettre votre entreprise et les données sensibles de vos clients en danger, ce qui entraîne une entrée facile pour les pirates, une diminution des ventes, une perte de réputation et des sanctions. Afin d'éviter ces incidents, il est important d'identifier les vulnérabilités du firmware et de prendre des mesures correctives régulièrement.

Avec Network Configuration Manager, vous pouvez désormais identifier les vulnérabilités potentielles de vos périphériques réseau et prendre des mesures. Network Configuration Manager fonctionne conformément au NIST (National Institute of Standards and Technology) en récupérant les données de vulnérabilité du micrologiciel et en les corrélant avec les périphériques réseau actuellement gérés dans votre infrastructure. À l'heure actuelle, Network Configuration Manager aide à gérer la vulnérabilité du firmware pour les appareils Cisco IOS, Cisco ASA, Cisco Nexus et Juniper.

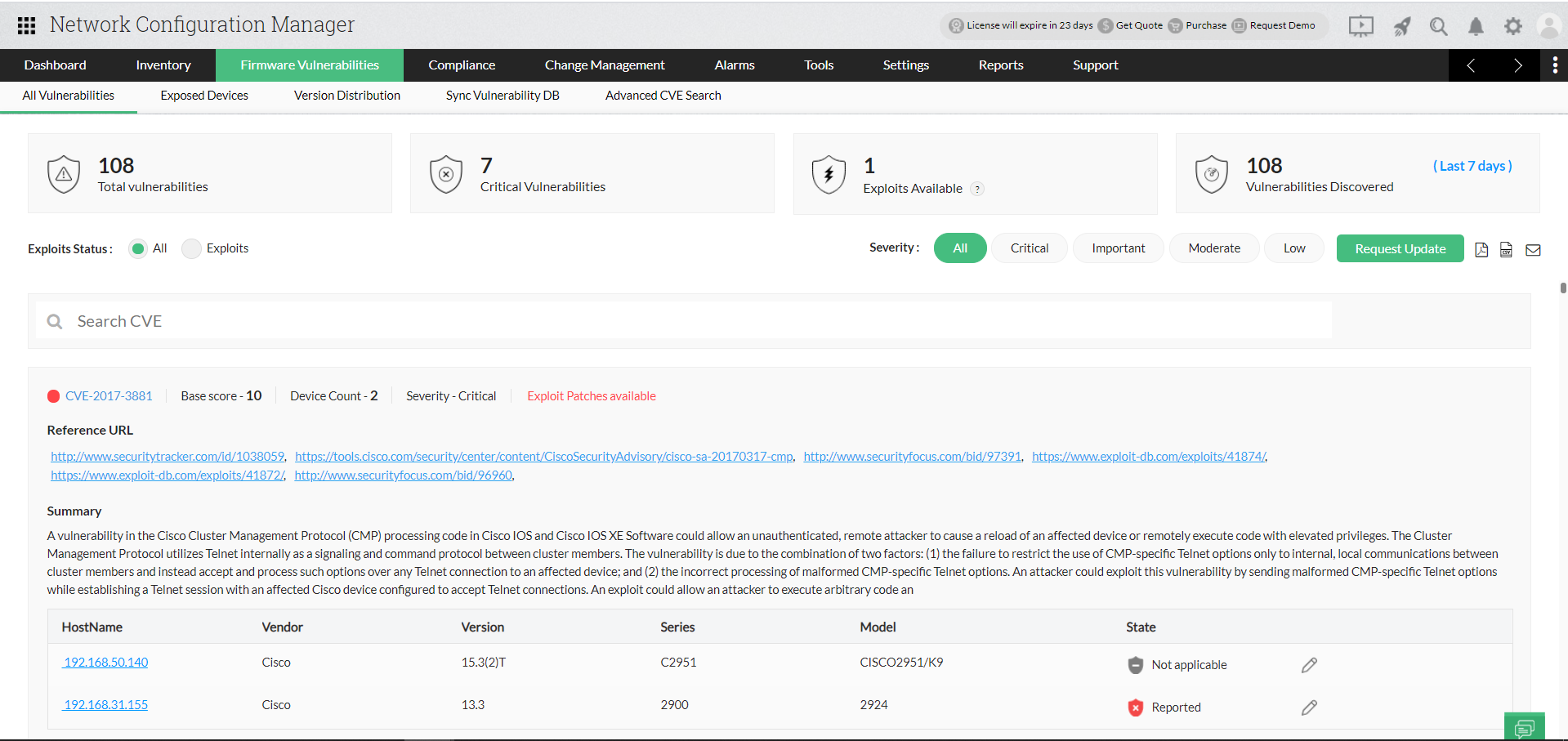

Affichage des vulnérabilités du firmware dans votre réseau

Dans la page Vulnérabilités du firmware, Network Configuration Manager répertorie toutes les vulnérabilités de votre réseau et le nombre de périphériques affectés par ces vulnérabilités. Vous pouvez afficher les détails de cette vulnérabilité associée à un ID CVE particulier et exécuter immédiatement les méthodes de correction.

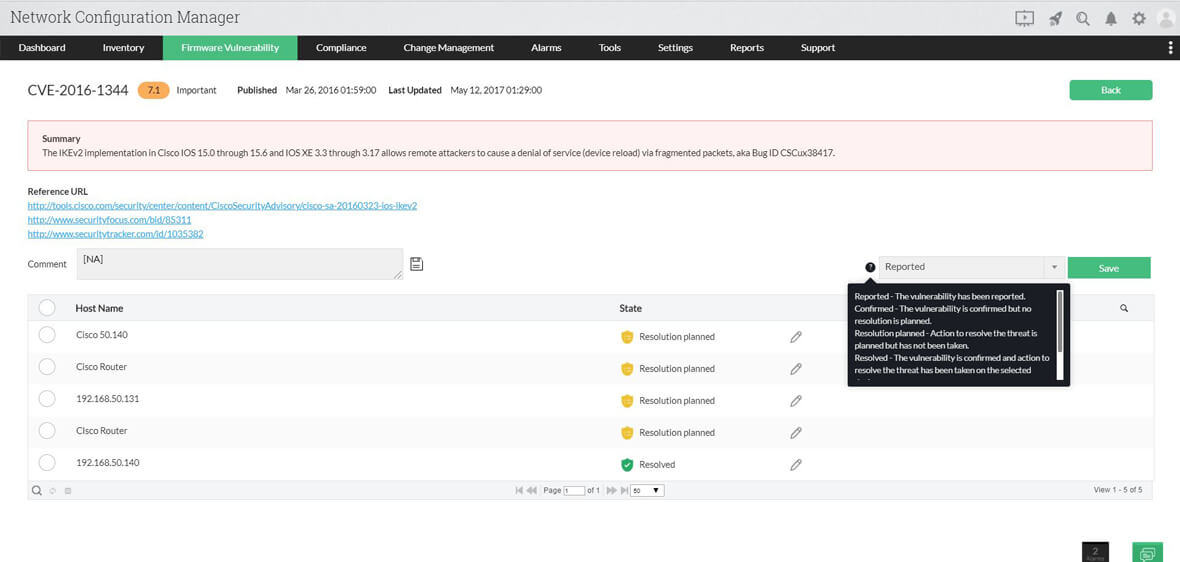

Affichage des détails de l'ID CVE et prise de mesures correctives

En cliquant sur l'ID CVE, vous pouvez obtenir des informations détaillées sur la vulnérabilité du firmware.

- Date de publication/modification: Sur la page des détails CVE, vous pouvez voir la date de publication et de dernière modification de l'ID CVE.

- Résumé de la vulnérabilité: Vous pouvez également voir le résumé qui affiche des informations sur la vulnérabilité et sur quel appareil la vulnérabilité a été signalée en premier.

- URL de référence: Vous pouvez également voir les URL de référence, qui fournissent des correctifs de vulnérabilité pour la correction.

- État de vulnérabilité: Vous pouvez voir une barre d'état avec des options pour marquer l'état de la vulnérabilité. Vous pouvez modifier ce statut à tout moment.

Comment Network Configuration Manager classe les vulnérabilités du firmware

Network Configuration Manager catégorise la gravité des vulnérabilités en fonction du «Score de base» qui est calculé en fonction de quelques mesures comme les mesures d'exploitabilité (attaque, complexité, authentification) et les mesures d'impact (confidentialité, intégrité, disponibilité). Voici la répartition de la classification de la gravité:

- Score de base 9,0 - 10 - Critique

- Score de base 7,0 - 8,9 - Important

- Score de base 4,0 - 6,9 - Modéré

- Score de base 0 - 3,9 - Faible

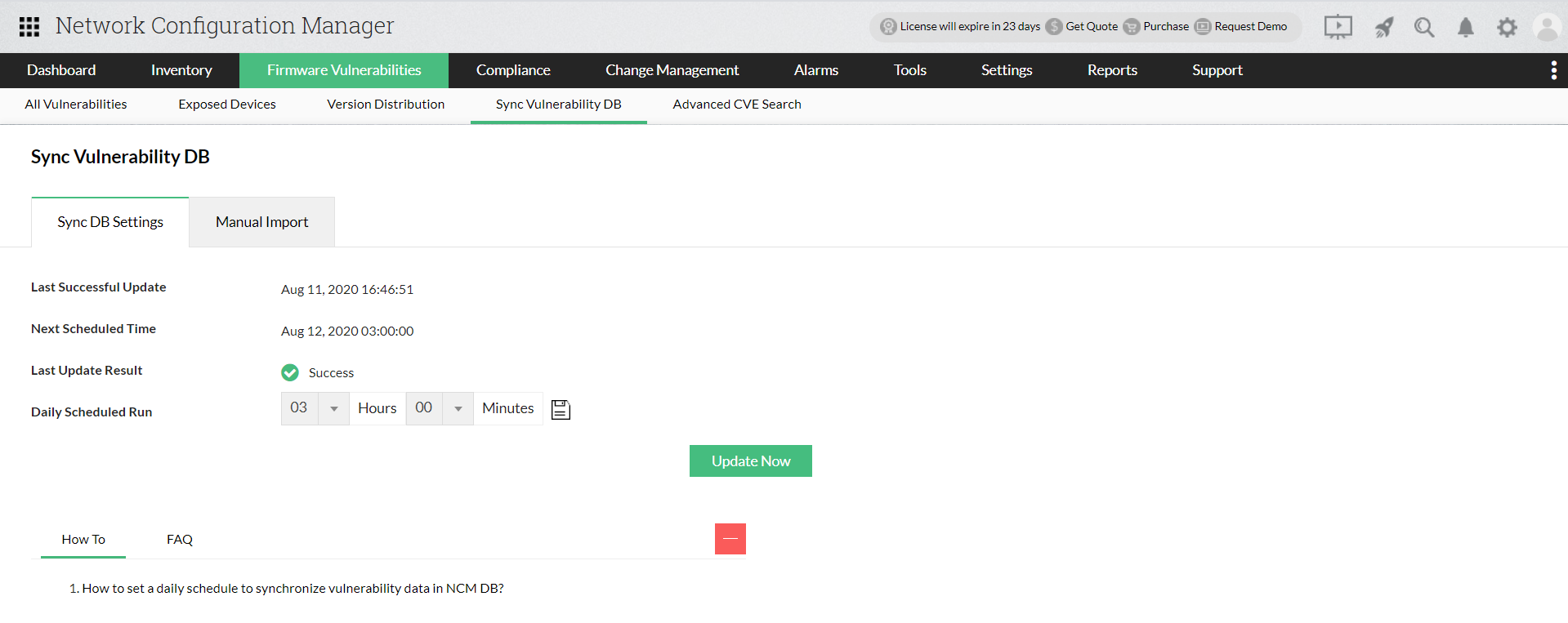

Synchronisation de la base de données de vulnérabilité du firmware

Les données de vulnérabilité de NIST peuvent être synchronisées avec la base de données de Network Configuration Manager. Les utilisateurs peuvent définir une heure de planification afin de synchroniser les données quotidiennement. Lorsqu'une heure de planification est définie, la synchronisation des données de vulnérabilité se produit automatiquement à l'heure exacte de la planification. Network Configuration Manager vous permet également de modifier l'heure de planification selon votre convenance. Si aucune heure de programmation n'est définie, la synchronisation a lieu tous les soirs à 2 heures du matin par défaut.

Si vous souhaitez mettre à jour les données de vulnérabilité dans l'interface utilisateur NCM immédiatement au lieu de l'heure planifiée, vous pouvez appliquer l'option "Mettre à jour maintenant". Lorsque "Mettre à jour maintenant" est appliqué, les dernières données de vulnérabilité seront mises à jour dans la base de données NCM.

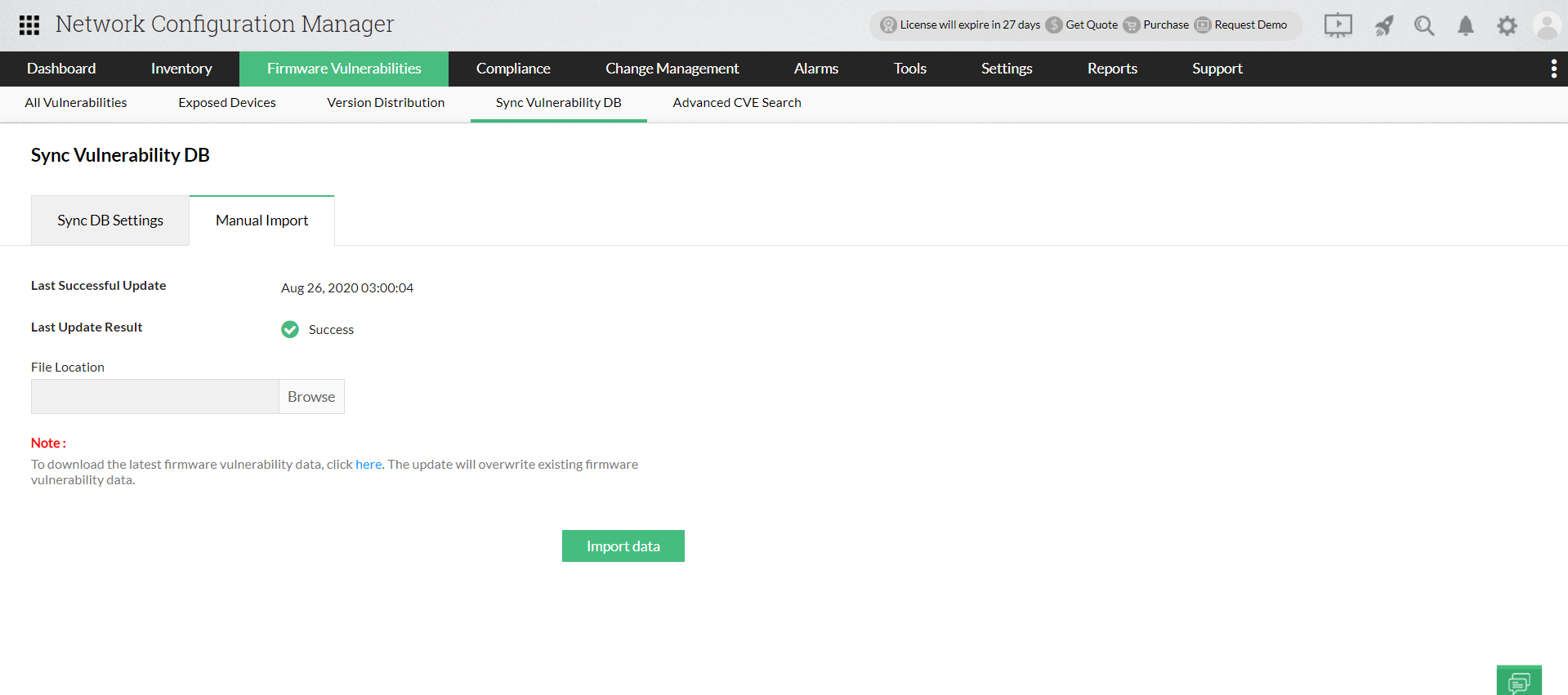

Remarque: Si le vôtre est un réseau fermé, la synchronisation des données en direct n'est pas possible. Nous travaillons sur la prise en charge de l'importation manuelle des données de vulnérabilité pour les réseaux fermés.

Rapport de vulnérabilité du firmware

Network Configuration Manager fournit des rapports sur la vulnérabilité du firmware pour vous aider à clarifier les périphériques affectés, son état et la correction de la vulnérabilité. Vous pouvez exporter le rapport sous forme de fichier PDF, CSV ou obtenir le rapport par e-mail.

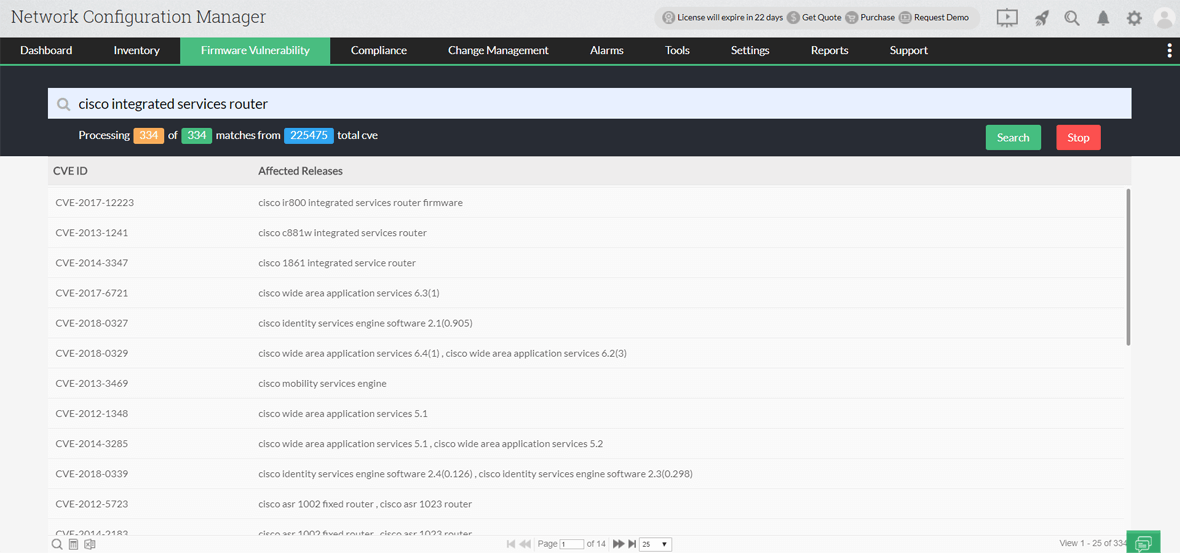

Avec la "Recherche CVE avancée", vous pouvez rechercher globalement toutes les vulnérabilités en recherchant le nom du fournisseur, l'ID CVE, le numéro d'OS du périphérique, la version ou un modèle. Par exemple : Si vous recherchez "Cisco IOS 7000", toutes les vulnérabilités présentes dans ce modèle particulier seront répertoriées. En cliquant dessus, vous pourrez voir tous les détails de la vulnérabilité correspondant à un ID CVE particulier.

Ainsi, Network Configuration Manager vous aide à gérer en profondeur toutes les vulnérabilités de votre réseau. Essayez Network Configuration Manager en utilisant l'essai gratuit de 30 jours et voyez comment vous pouvez gérer les vulnérabilités de votre réseau !