Contrôle d'accès basé sur le rôle

Le contrôle d'accès basé sur les rôles (RBAC) est le processus de restriction de l'accès des utilisateurs aux configurations et ressources réseau. Dans RBAC, les utilisateurs se voient attribuer des rôles en fonction des ressources auxquelles ils ont besoin d'accéder. Toutes les autres parties du réseau leur sont rendues inaccessibles, garantissant qu'aucun accès ou modification non autorisés ne sont apportés aux ressources du réseau.

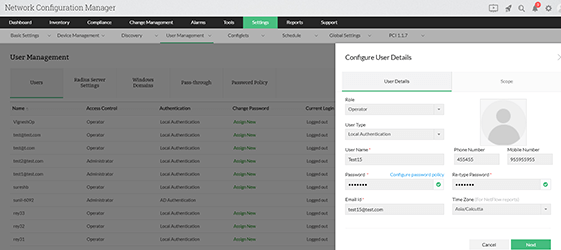

Niveaux d'accès dans Network Configuration Manager

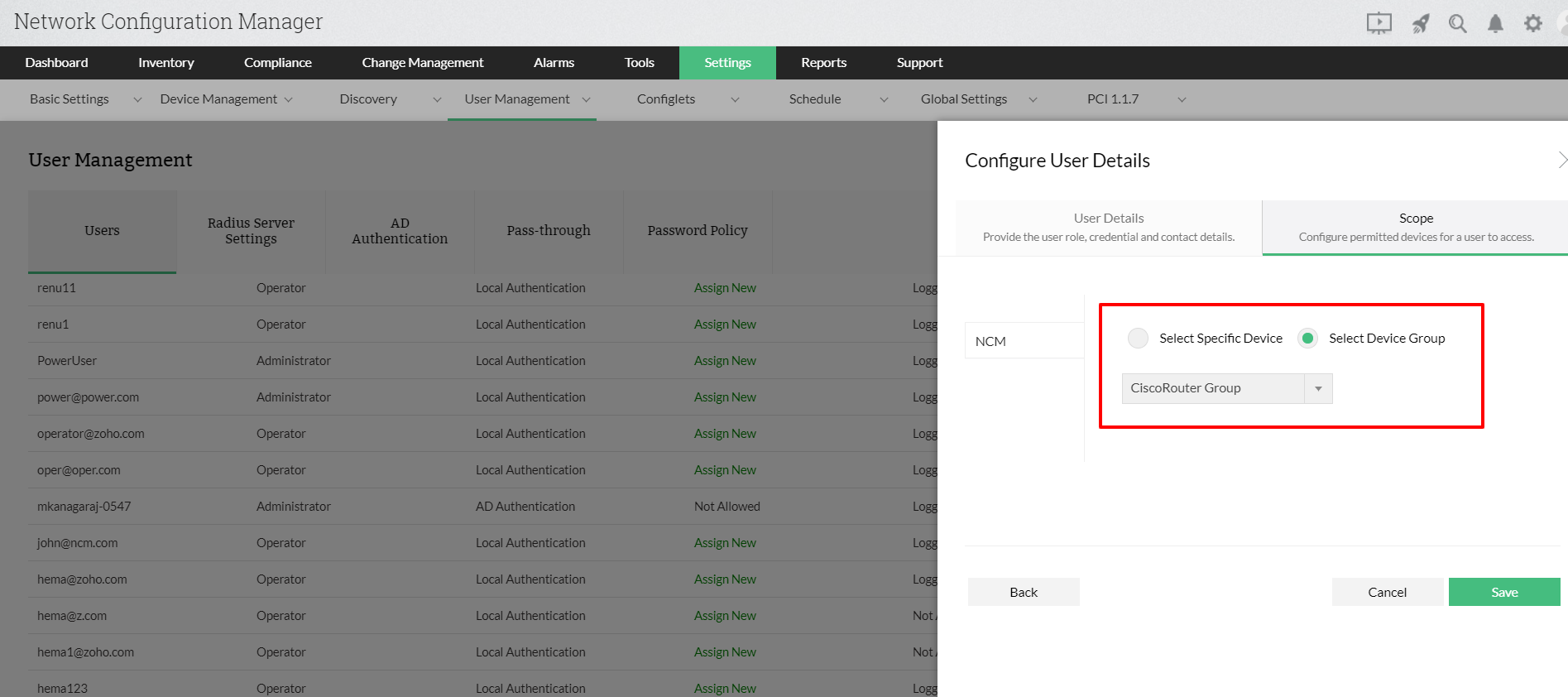

Network Configuration Manager est livré avec deux niveaux d'accès prédéfinis et une étendue d'accès qui empêche les utilisateurs d'accéder à certains appareils ou groupes d'appareils.

| Niveau d'accès (rôle) | Définition |

|---|---|

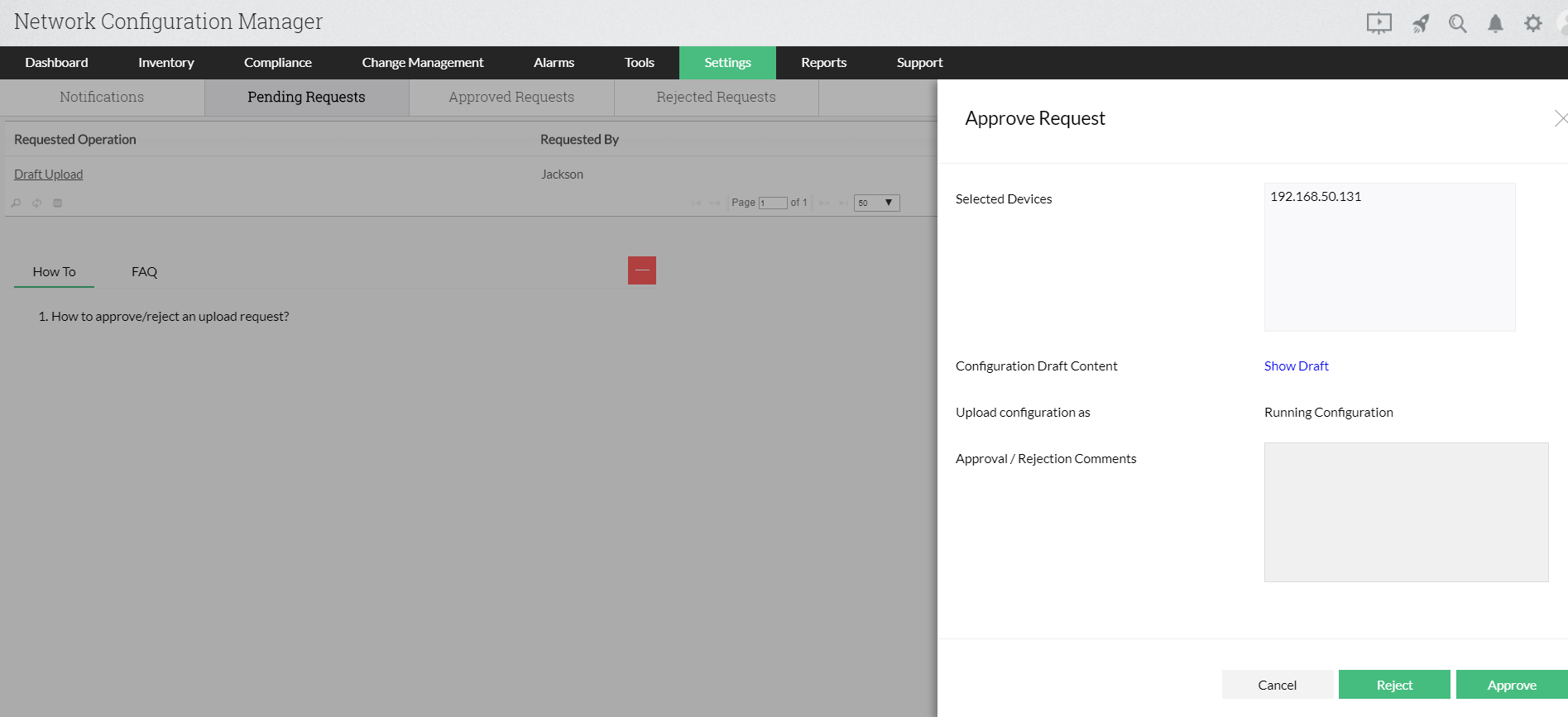

| Administrateur | Ces utilisateurs ont des privilèges pour accéder, modifier et envoyer des configurations à n'importe quel appareil. Seuls les administrateurs peuvent ajouter des appareils à l'inventaire, ajouter des utilisateurs, attribuer des rôles et attribuer des appareils. De plus, les administrateurs peuvent approuver ou rejeter les demandes relatives aux téléchargements de configuration (pousser les configurations) par les opérateurs. |

| Opérateur | Ces utilisateurs ont des privilèges pour accéder et modifier les configurations des appareils spécifiés. Ils peuvent également envoyer des demandes de téléchargement de configuration (pousser les configurations) aux administrateurs. |

Pourquoi RBAC et l'approbation de la configuration dans Network Configuration Manager sont si importants

Étant donné que Network Configuration Manager s'exécute sur un environnement réseau multi-utilisateurs, il est essentiel de restreindre l'accès des utilisateurs aux périphériques réseau. Une modification défectueuse du réseau peut entraîner des problèmes de réseau, ce qui peut entraîner une catastrophe réseau ou une panne de réseau à part entière. Inverser de telles pannes peut prendre beaucoup de temps, c'est pourquoi toutes les modifications doivent être vérifiées et approuvées par les administrateurs réseau.

Exemple de contrôle d'accès basé sur les rôles

RBAC vous aide à définir la portée d'accès pour les utilisateurs afin que vous puissiez contrôler les modifications qu'ils peuvent apporter au réseau. Supposons qu'un utilisateur soit affecté au groupe de périphériques Cisco en tant qu'opérateur dans Network Configuration Manager. L'opérateur peut afficher l'état de tous les périphériques du groupe de périphériques, planifier des sauvegardes et demander des modifications.

Lorsque l'opérateur demande un téléchargement de configuration, l'administrateur reçoit une notification. L'administrateur peut comparer les ébauches de configuration avec la configuration de base des appareils. L'administrateur peut choisir d'accepter ou de refuser les téléchargements de configuration avec les commentaires appropriés. Une fois les modifications traitées, les opérateurs reçoivent des notifications avec les commentaires de l'administrateur. L'ensemble du processus de mécanisme d'approbation des modifications de configuration permet de garder le contrôle sur ce qui se passe dans vos périphériques réseau.

Network Configuration Manager offre des fonctionnalités avancées de gestion des modifications de configuration comme l’affichage différentiel, la détection des modifications en temps réel et les notifications. Commencez à sécuriser votre réseau contre les incidents et les pannes de modification de configuration avec votre essai gratuit de Network Configuration Manager.