Questions fréquemment posées

Gestion de la configuration du réseau, logiciel de gestion des modifications et de la configuration du réseau, gestion des périphériques réseau, configuration des commutateurs, routeurs, pare-feu et autres périphériques réseau

- Informations générales sur le produit

- Se connecter à l'interface Web

- Inventaire (appareils)

- Découverte (nouvelle version)

- Découverte

- Identifiant

- SysObjectID

- Modèle d'appareil

- Modèle de périphérique (Nouveau)

- Inventaire et détection des modifications

- Configurations d'étiquettes

- Planification

- Configlets

- Gestion de la vulnérabilité du fimware

- Hôte Syslog bloqué

- Exclure les critères

- NCM Terminal Tool

- Exporter la configuration

- Serveur Syslog tiers

- Administrateur de base de données

- Gestion des mots de passe

- Syslocation et description

- Télécharger la demande

- Notifications de changement

- Politiques de conformité

- Groupe d'appareils

- Rapports

- Aspects de sécurité

- Divers

Informations générales sur le produit

Qu'est-ce que Network Configuration Manager de ManageEngine?

Network Configuration Manager de ManageEngine est une solution complète de gestion des modifications et de la configuration du réseau (NCCM) qui permet à l'administrateur réseau de gérer efficacement et sans effort les configurations des périphériques réseau. Network Configuration Manager offre une configuration de périphériques réseau multifournisseurs, une analyse continue des modifications de configuration, des notifications sur les modifications respectives, un audit et des pistes de fonctionnement détaillés, l'examen des configurations des périphériques pour la conformité à un ensemble défini de politiques et de normes, des rapports d'état de conformité en temps réel, facile et récupération sûre vers des configurations fiables, automatisation des tâches de configuration et rapports perspicaces. Pour plus de détails cliquer ici.

Que fait Network Configuration Manager?

Network Configuration Manager peut gérer des périphériques réseau tels que des commutateurs, des routeurs, des points d'accès sans fil pare-feu et des périphériques d'accès intégrés, etc. à partir de plusieurs fournisseurs tels que Cisco, HP, Nortel, Force10, D-Link, Juniper, NetScreen, Juniper, NETGEAR, Dell, 3Com, Foundry, Fortinet, ADTRAN, Enterasys, Huawei, Extreme, Proxim, Aruba et Blue Coat. Il découvre les périphériques réseau, crée une base de données d'inventaire et permet aux administrateurs informatiques de prendre le contrôle de la configuration des périphériques à partir d'une console centrale. La console d'administration basée sur le Web fournit l'interface utilisateur pour effectuer toutes les opérations de configuration. De plus, il est accessible de n'importe où à l'aide de n'importe quel navigateur Web standard.

Network Configuration Manager peut-il gérer les configurations de périphériques Cisco?

Oui, Network Configuration Manager peut gérer les configurations de périphériques Cisco. La configuration du routeur Cisco, la configuration du commutateur Cisco et la configuration du pare-feu Cisco peuvent être effectuées à l'aide de Network Configuration Manager. Outre les périphériques Cisco, Network Configuration Manager peut être utilisé pour gérer les configurations de commutateurs, routeurs, pare-feu, points d'accès sans fil et périphériques d'accès intégrés d'autres fournisseurs tels que HP, 3com, Foundry, FortiGate et NetScreen.

Network Configuration Manager peut-il être utilisé pour gérer la configuration du routeur / la configuration du commutateur / la configuration du pare-feu?

Oui, Network Configuration Manager peut être utilisé pour gérer la configuration du routeur, la configuration des commutateurs et la configuration du pare-feu de plusieurs fournisseurs tels que Cisco, HP, 3Com, Foundry, FortiGate et NetScreen.

Quels sont les périphériques pris en charge par Network Configuration Manager?

Network Configuration Manager prend actuellement en charge les commutateurs, les routeurs, les pare-feu, les points d'accès sans fil et les périphériques d'accès intégrés. Pour la prise en charge de nouveaux appareils, envoyez votre demande.

Quels sont les fournisseurs pris en charge par Network Configuration Manager?

Network Configuration Manager prend actuellement en charge Cisco, HP, Nortel, Force10, D-Link, Juniper, NetScreen, Juniper, NETGEAR, Dell, 3Com, Foundry, Fortinet, ADTRAN, Enterasys, Huawei, Extreme, Proxim, Aruba et Blue Coat. Pour une nouvelle assistance fournisseur, envoyez votre demande.

Network Configuration Manager est-il disponible pour évaluation ou achat direct?

Network Configuration Manager est disponible pour l'évaluation et l'achat direct. Veuillez contacter notre équipe des ventes au + 1-888-720-9500 ou envoyer un courriel à sales@manageengine.com

Dois-je installer un logiciel prérequis avant d'utiliser Network Configuration Manager?

Aucune installation logicielle préalable n'est requise pour utiliser Network Configuration Manager. MySQL, le serveur TFTP et le serveur Syslog sont fournis avec le produit lui-même. Si vous souhaitez recevoir des notifications de gestion des modifications par e-mail, vous devez configurer un serveur SMTP externe (facultatif).

Quelle est la stratégie de licence pour Network Configuration Manager?

Téléchargement de Professional Evaluation Edition valable 30 jours, capable de prendre en charge un maximum de 50 appareils. Un soutien gratuit serait offert pendant l'évaluation.

Édition professionnelle - Licence basée sur le nombre de supports requis. Un soutien prioritaire serait offert. Pour plus d'informations / pour obtenir une licence, contactez sales@manageengine.com

Édition gratuite - téléchargement valable pour toujours, capable de prendre en charge un maximum de deux appareils.

Dois-je réinstaller Network Configuration Manager lors du passage à Professional Edition?

Non. Vous n'avez pas besoin de réinstaller ou d'arrêter le serveur. Il vous suffit d'entrer le nouveau fichier de licence dans le lien "S'inscrire" présent dans le coin supérieur droit de l'interface Web de Network Configuration Manager.

Quelles sont les versions de navigateur prises en charge par Network Configuration Manager?

L'Interface Web requiert l'un des navigateurs suivants ** pour être installé dans le système:

- IE 7 et supérieur (sous Windows)

- Firefox 2.0 et supérieur (sous Windows et Linux)

** Network Configuration Manager est optimisé pour une résolution de 1024 x 768 et plus

Quelles sont les exigences de configuration système pour Network Configuration Manager?

Reportez-vous aux informations disponibles dans la section Configuration requise.

Se connecter à l'interface Web

J'ai oublié le mot de passe pour me connecter à l'interface Web

Vous pouvez obtenir un nouveau mot de passe pour un compte en utilisant le nom de connexion et l'identifiant de messagerie de ce compte (l'identifiant de messagerie doit correspondre à celui qui a été configuré pour l'utilisateur plus tôt)

- Cliquez sur "Mot de passe oublié?" lien dans l'écran de connexion

- Indiquez le nom de connexion dans le texte déposé

- Fournissez l'identifiant de messagerie configuré pour le service

- Le mot de passe sera envoyé à votre compte de messagerie

- Utilisez ce mot de passe généré automatiquement pour vous connecter au service que vous pouvez choisir de changer plus tard

Comment changer le mot de passe de mon compte de connexion?

Connectez-vous à l'interface Web de Network Configuration Manager

Les utilisateurs disposant de privilèges d'administrateur peuvent modifier leur mot de passe de connexion via la fonctionnalité «Modifier les paramètres du compte» de l'onglet «Admin». Les utilisateurs ordinaires (c'est-à-dire les utilisateurs qui ne disposent pas de privilèges d'administrateur) peuvent modifier leur mot de passe de connexion via la fonctionnalité «Modifier les paramètres du compte» présente dans la partie gauche de la page «Accueil».

Pour modifier le mot de passe de connexion,

- Cliquez sur l'onglet "Admin" >> "Changer le mot de passe"

- Entrez l'ancien mot de passe

- Entrez un nouveau mot de passe

- Confirmez le nouveau mot de passe

- Cliquez sur "Enregistrer"

Inventaire (appareils)

Qu'est-ce qu’un conflit de configuration et comment le résoudre?

- Veuillez sélectionner un ou plusieurs appareils dans la liste de l'inventaire.

- Cliquez sur l'option 3 points horizontaux supplémentaires

dans le coin supérieur droit de la page pour obtenir plus d'options.

dans le coin supérieur droit de la page pour obtenir plus d'options. - Cliquez sur "Sync Configuration".

Qu'est-ce que le statut de conformité?

Un ensemble de règles peut être défini pour la configuration de n'importe quel appareil. Ces règles peuvent être quelque chose comme, un mot-clé particulier ou des lignes, doivent ou ne doivent pas être présents dans une configuration particulière. Une ou plusieurs de ces règles peuvent être combinées dans une stratégie de conformité, puis ces stratégies peuvent être associées à un périphérique particulier ou à un groupe de périphériques. Si une configuration de périphérique particulière viole les règles associées, Network Configuration Manager affichera une violation de conformité pour ce périphérique particulier. Pour résoudre l'état de conformité, veuillez modifier la configuration de l'appareil en conséquence. Alternativement, si un configlet de correction est associé à ladite règle, vous pouvez choisir de l'exécuter pour apporter automatiquement les modifications requises à la configuration.

Qu'est-ce qu'un conflit de référence et comment le résoudre?

- Cliquez sur le périphérique sur lequel le conflit d'exécution, ce qui ouvrira la page des détails du périphérique.

- Vérifiez la version actuelle et la version de refernce devant l'en-tête Configuration d’exécution.

- Cliquez sur "Version actuelle" pour voir les détails de la configuration.

- Dans la page des détails de configuration, cliquez sur l'icône

- Cliquez sur "Définir comme ligne de référence". Cela changera le statut à "En Sync".

Contrairement au conflit d'exécution et démarrage, il n'y aura pas d'impact majeur si le conflit d'exécution de reference est ignoré. Les configurations de base ne sont que la configuration étiquetée bien connue. L'état du conflit vous montre les modifications apportées depuis cette configuration bien connue jusqu'à la date. Si vous considérez que votre configuration en cours d'exécution est aussi bien définie et que vous souhaitez l'enregistrer comme référence, vous pouvez choisir de le faire. Veuillez cliquer ici pour voir comment procéder.

est grisée dans la liste des appareils?

est grisée dans la liste des appareils? L'icône des informations d'identification  dans la liste des appareils indique si les informations d'identification pour un appareil particulier sont fournies ou non. Donc, si l'icône des informations d'identification est grisée, cela signifie qu'aucune information d'identification n'est associée à l'appareil et que vous ne pourrez pas effectuer la sauvegarde de l'appareil. Pour en savoir plus sur la façon de fournir des informations d'identification à un appareil, veuillez cliquer ici

dans la liste des appareils indique si les informations d'identification pour un appareil particulier sont fournies ou non. Donc, si l'icône des informations d'identification est grisée, cela signifie qu'aucune information d'identification n'est associée à l'appareil et que vous ne pourrez pas effectuer la sauvegarde de l'appareil. Pour en savoir plus sur la façon de fournir des informations d'identification à un appareil, veuillez cliquer ici

Oui, le même ensemble d'informations d'identification peut être fourni pour n'importe quel nombre d'appareils. Veuillez cliquer ici pour voir comment fournir des informations d'identification à un ensemble d'appareils à la fois. Vous pouvez également choisir de créer un groupe de périphériques avec un ensemble de périphériques, puis appliquer les informations d'identification à ce groupe à partir de la page Groupe de périphériques dans l'inventaire. De plus, si vous vous retrouvez à utiliser les mêmes informations d'identification plusieurs fois, veuillez enregistrer ces informations d'identification en tant que profil d'informations d'identification et la prochaine fois lors de l'application des informations d'identification, sélectionnez simplement le profil et Network Configuration Manager remplira tous les détails nécessaires.

Si un périphérique est dans l'état non géré, vous ne pourrez pas effectuer d'opérations importantes telles que la sauvegarde de la configuration, la configuration de téléchargement, la détection automatique des modifications, la configuration de la synchronisation, la gestion de la conformité ou la gestion des changements, etc. Tout programme contenant le périphérique non géré ne pourra pas effectuer la tâche planifiée pour ledit périphérique, même si la planification a été créée lorsque le périphérique était à l'état géré.

Oui, vous pouvez utiliser une session SSH ou Telnet pour vous connecter à un périphérique et exécuter les commandes CLI. Veuillez suivre les étapes ci-dessous pour ouvrir une session CLI avec un appareil particulier:

- Cliquez sur l'appareil, dans la page d'inventaire pour ouvrir l’aperçu de l'appareil

- Cliquez sur l'icône SSH

pour ouvrir la session SSH avec l'appareil ou sur l'icône Telnet

pour ouvrir la session Telnet. Ces icônes se trouvent dans le menu d'action fourni en haut de la page d'instantané.

- L'utilisation de l'une des icônes ouvre une session de terminal dans une diapositive où vous pouvez vous connecter à l'appareil en fournissant les informations d'identification appropriées.

Oui, un itinéraire réseau peut être tracé à l'aide de Network Configuration Manager pour n'importe quel appareil. Cliquez sur l'appareil dans la page Inventaire pour lequel vous souhaitez vérifier l'itinéraire. Cela ouvrira l’aperçu de l'appareil, vous pouvez cliquer sur l'icône "Trace Route"

En cliquant sur l'icône «Parcourir vers»

Cliquez sur l'appareil dans l'inventaire pour ouvrir l’aperçu de l'appareil. Cliquez ensuite sur l'icône "Notification"

Cliquez sur l'appareil dans l'inventaire pour ouvrir l’apercu de l'appareil. Cliquez ensuite sur l'icône "Alarme"

Cliquez sur l'appareil dans l'inventaire pour ouvrir l’aperçu de l'appareil. Cliquez ensuite sur l'icône "Workfflow"

Cliquez sur l'appareil dans l'inventaire pour ouvrir l’aperçu de l'appareil. Cliquez ensuite sur l'icône "Ping"

Les commandes Afficher vous permettent d'exécuter quelques commandes prédéfinies sur un appareil particulier. Vous pouvez sélectionner et exécuter n'importe quelle commande dans une liste donnée et vérifier la réponse de l'appareil dans une fenêtre de console. Cette réponse peut également être exportée vers un fichier à l'aide de l'option "Exporter" fournie dans la diapositive de commande Afficher.

Veuillez suivre les étapes ci-dessous pour vérifier les audits d'un appareil particulier:

- Cliquez sur un appareil pour ouvrir l'instantané de l'appareil avec tous les détails de l'appareil

- Cliquez sur le bouton d'action en haut à droite de la page d'instantané

- Sélectionnez "Historique d'audit" dans la liste nouvellement ouverte

- Cela ouvrira une diapositive avec tout l'historique de l'appareil dans un format chronologique.

Découverte (nouvelle version)

Que se passe-t-il lorsque des appareils existants sont redécouverts?

Si un périphérique est déjà découvert et ajouté à Network Configuration Manager avec succès, il n'y aura aucun effet si vous ré-exécutez le processus de découverte et essayez de découvrir le même périphérique. Network Configuration Manager affichera le périphérique comme «Déjà existant dans l'inventaire» dans le rapport de découverte.

Pourquoi les périphériques accessibles ne sont-ils pas ajoutés à Network Configuration Manager?

Un périphérique sera affiché comme «inaccessible» dans les rapports de découverte et ne sera pas ajouté à Network Configuration Manager en cas des erreurs suivantes:

- Le périphérique n'est pas accessible: Assurez-vous que le périphérique est opérationnel et accessible via le ping.

- SNMP n'est pas activé: Network Configuration Manager ne peut détecter que les périphériques compatibles SNMP, assurez-vous donc que SNMP est activé pour le périphérique.

- Informations d'identification erronées: Assurez-vous que le profil d'informations d'identification sélectionné s'applique à l'appareil que vous essayez de découvrir.

- SysObjectID n'est pas présent dans Network Configuration Manager: Si tous les critères mentionnés ci-dessus ne s'appliquent pas au périphérique que vous essayez de découvrir, vérifiez la liste des SysObectID pris en charge par Network Configuration Manager sous Paramètres> Network Configuration Manager> Localisateur SysObjectID. Cliquez sur Ajouter et fournissez l'adresse IP de l'appareil et d'autres informations requises et cliquez sur Suivant. Network Configuration Manager trouvera le SysObjectID pour le périphérique et vous pouvez l'affecter au modèle de périphérique approprié.

Vous pouvez obtenir plus d'informations sur l'ajout de SysObjectID et leur utilisation ici

. Si vous ne parvenez toujours pas à découvrir vos appareils, veuillez contacter l'équipe de support de Network Configuration Manager. Vous pouvez également ajouter le ou les appareils manuellement. Pour ce faire, accédez à Rapports de découverte sous Paramètres> Découverte> Rapports de découverte et sélectionnez les appareils défectueux dans le rapport de découverte respectif et cliquez sur le bouton Ajouter à l'inventaire. Cela vous donnera la possibilité de sélectionner le modèle d'appareil et le fournisseur pour ajouter l'appareil. Sélectionnez le modèle de fournisseur et de périphérique approprié et ajoutez le ou les périphériques.

Où puis-je voir les rapports de découverte ou l'historique de toutes les découvertes effectuées jusqu'à ce jour?

- Accédez à Paramètres> Découverte> Rapports de découverte

- Dans l'onglet Rapport de découverte, vous pourrez voir la liste de toutes les découvertes effectuées jusqu'à présent, triées par ordre décroissant à partir de récentes.

- Vous pouvez cliquer sur n'importe quel profil pour afficher les détails des appareils découverts lors de la découverte.

Où puis-je afficher/modifier les profils d'informations d'identification à découvrir?

Pour afficher/modifier un profil d'informations d'identification, procédez comme suit:

- Accédez à Paramètres> Découverte> Informations d'identification

- Toutes les informations d'identification disponibles seront affichées sous l'onglet SNMP.

- Vous pouvez cliquer sur l'une des informations d'identification pour ouvrir l'assistant de modification.

- Vous pouvez également supprimer un identifiant particulier en cliquant sur l'icône de la corbeille.

Puis-je choisir plusieurs profils d'informations d'identification lors de la création d'un profil de découverte?

Oui, il n'y a aucune restriction sur le nombre de sélection d'informations d'identification, vous pouvez donc sélectionner autant d'informations d'identification que vous le souhaitez.

Puis-je choisir les appareils à ajouter après leur découverte?

Par défaut, Network Configuration Manager ajoute automatiquement tous les périphériques détectés avec succès à l'inventaire. Mais, vous pouvez modifier ce comportement par défaut et choisir le ou les appareils que vous souhaitez ajouter à l'inventaire une fois la découverte terminée. Suivez les étapes ci-dessous pour modifier cette option et en savoir plus sur la sélection des périphériques après la découverte:

- Accédez à Paramètres> Paramètres globaux> Paramètres client/serveur

- Décochez l'option "Ajouter des périphériques après découverte sans intervention de l'utilisateur". Enregistrez les paramètres.

- Maintenant, allez dans Paramètres> Découverte> Découverte du réseau

- Déclenchez une nouvelle découverte. Cliquez ici pour en savoir plus sur la façon de découvrir votre réseau.

- Une fois la découverte déclenchée, vous serez redirigé vers Paramètres> Découverte> Rapports de découverte

- Sélectionnez le dernier rapport pour afficher la progression.

- Une fois la découverte terminée à 100%, vous pouvez choisir les appareils que vous souhaitez ajouter à l'inventaire et cliquer sur «Ajouter à l'inventaire»..

Découverte

J'ai mes appareils répertoriés dans un fichier texte. Puis-je les importer dans l'inventaire de Network Configuration Manager?

Network Configuration Manager offre la possibilité d'importer des périphériques à partir d'un fichier texte et de les ajouter à l'inventaire. Pour importer des périphériques à partir d'un fichier texte, Network Configuration Manager requiert que les entrées du fichier soient conformes à un format spécifique. Pour plus de détails, reportez-vous à la section "Ajout de périphérique" dans la documentation d'aide.

Puis-je appliquer le même ensemble d'informations d'identification à plusieurs appareils en tant qu'opération en bloc?

Oui. Vous pouvez appliquer le même ensemble d'informations d'identification «telles quelles» à plusieurs appareils. Dans de tels cas, pour éviter la lourde tâche d'entrer les informations d'identification pour chaque périphérique séparément, Network Configuration Manager offre la flexibilité de créer des informations d'identification communes et de partager les informations d'identification communes entre plusieurs périphériques. C'est ce qu'on appelle le «profil d'identification». Pour plus de détails cliquer ici.

Que se passe-t-il lorsque des appareils existants sont redécouverts?

- Le périphérique n'est pas accessible: Assurez-vous que le périphérique est opérationnel et accessible via le ping.

- SNMP n'est pas activé: Network Configuration Manager ne peut détecter que les périphériques compatibles SNMP, assurez-vous donc que SNMP est activé pour le périphérique.

- Informations d'identification erronées: Assurez-vous que le profil d'informations d'identification sélectionné s'applique à l'appareil que vous essayez de découvrir.

- SysObjectID n'est pas présent dans Network Configuration Manager: Si tous les critères mentionnés ci-dessus ne s'appliquent pas au périphérique que vous essayez de découvrir, veuillez vérifier la liste des SysObectID pris en charge par Network Configuration Manager sous Paramètres> Network Configuration Manager> Localisateur SysObjectID.

- Accédez à Paramètres> Découverte> Rapports de découverte

- Vous pouvez y voir la liste de tous les profils de découverte créés précédemment.

- Vous pouvez cliquer sur n'importe quel profil pour le modifier.

- Vous pouvez également supprimer le profil en cliquant sur l'icône de la corbeille de la ligne respective.

- Accédez à Paramètres> Découverte> Rapports de découverte

- Cliquez sur le profil que vous souhaitez replanifier, cela ouvrira la page de découverte de modification, au bas de la page, développez la section de planification et modifiez les paramètres selon vos besoins.

- Cliquez sur Enregistrer pour enregistrer les modifications.

- Accédez à Paramètres> Découverte> Informations d'identification

- Toutes les informations d'identification disponibles seront affichées sous l'onglet SNMP.

- Vous pouvez cliquer sur l'une des informations d'identification pour ouvrir l'assistant de modification.

- Vous pouvez également supprimer un identifiant particulier en cliquant sur l'icône de la corbeille.

Identifiant

- Il facilite le processus d'application des informations d'identification à plusieurs appareils à la fois.

- Vous pouvez nommer des informations d'identification communes pour les rendre facilement identifiables.

- Vous n'aurez pas à fournir plusieurs fois chaque paramètre pour les appareils qui utilisent les mêmes informations d'identification.

- Si un paramètre d'accès à plusieurs périphériques est modifié et que tous ces périphériques sont associés à un seul profil d'informations d'identification, vous pouvez simplement modifier le profil d'informations d'identification au lieu de modifier les informations d'identification pour chaque périphérique un par un.

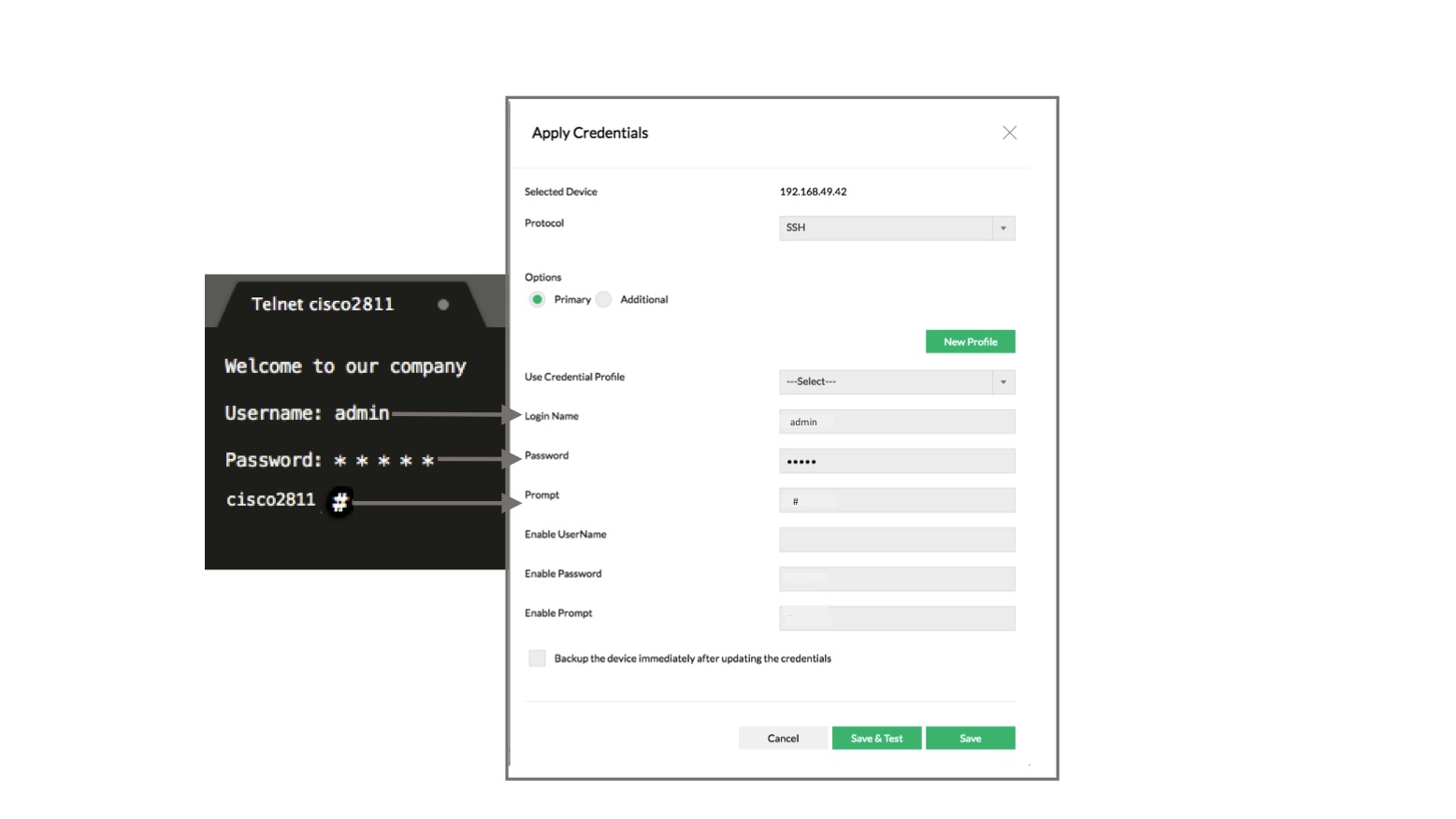

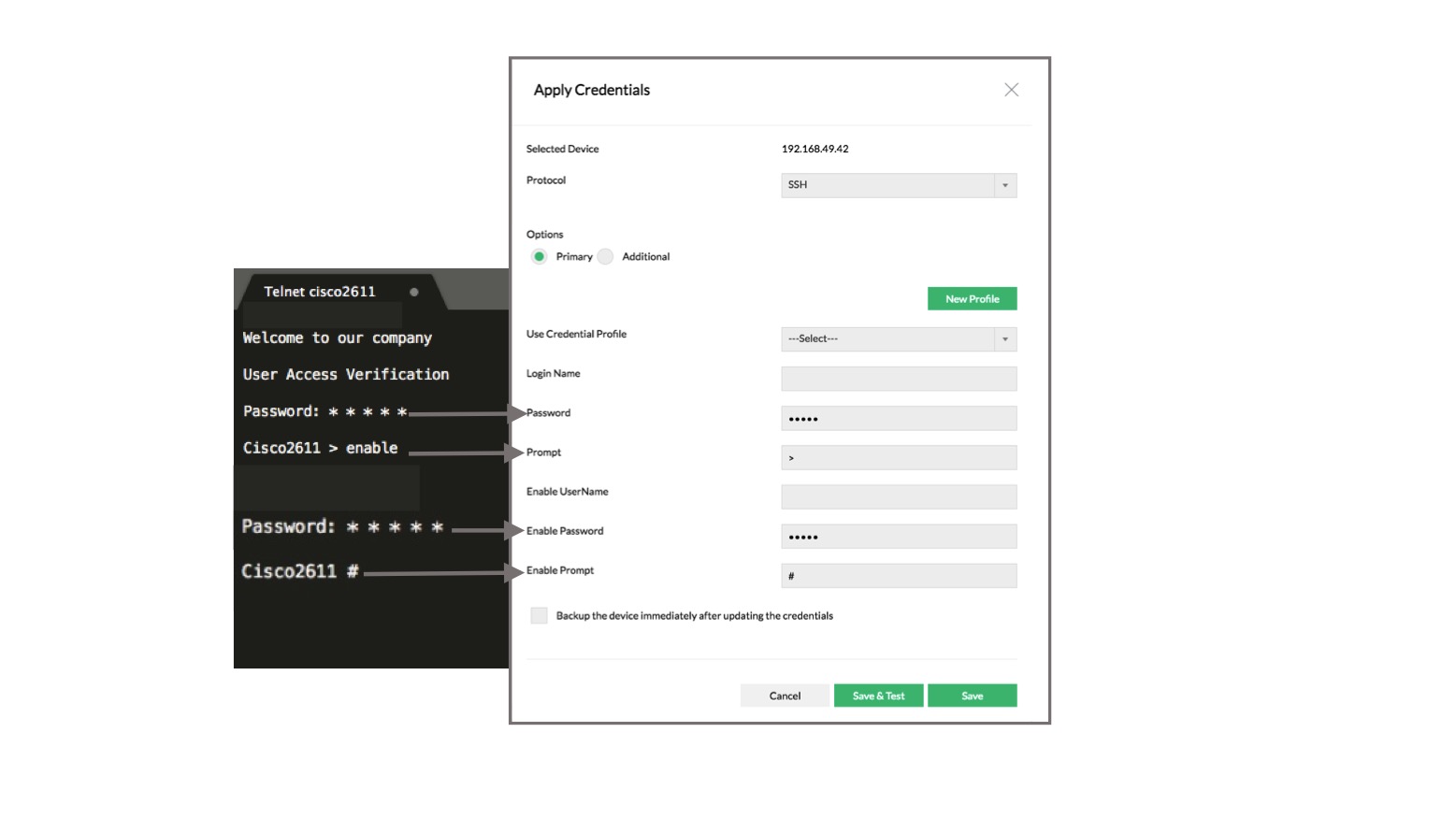

- Cliquez sur l'icône d'informations d'identification

pour ledit appareil dans la liste des appareils. Alternativement, vous pouvez sélectionner le périphérique et cliquer sur les 3 points horizontaux

pour ledit appareil dans la liste des appareils. Alternativement, vous pouvez sélectionner le périphérique et cliquer sur les 3 points horizontaux  en haut à droite et cliquer sur "Appliquer les informations d'identification".

en haut à droite et cliquer sur "Appliquer les informations d'identification". - Sélectionnez le protocole souhaité

- Sélectionnez l'option «--- Sélectionner ---» dans la liste déroulante «Utiliser le profil des informations d'identification» pour dissocier l'appareil du profil des informations d'identification.

- Apportez les modifications nécessaires aux paramètres d'informations d'identification.

- Cliquez sur Enregistrer.

SysObjectID

- Accédez à Paramètres> Gestionnaire de configuration réseau> SysObjectID Finder

- Cliquez sur Personnalisé dans le coin supérieur droit

- Cliquez sur l'entrée SysOID que vous souhaitez modifier

- Fournissez le nouveau modèle d'appareil, les informations sur la série et le modèle (les deux derniers sont facultatifs)

- Cliquez sur enregistrer

- Vous pouvez également supprimer une entrée particulière en cliquant sur l'icône de la corbeille devant elle

Modèle d'appareil

- Commande pour désactiver la pagination dans les appareils.

- Commande pour récupérer la configuration de démarrage. (Uniquement si l'appareil prend en charge la configuration de démarrage)

- Commande pour récupérer la configuration en cours.

- Séquence de commandes pour récupérer la configuration à l'aide de Telnet ou SSH.

- Séquence de commandes pour afficher les informations de version de configuration.

- Commande pour entrer en mode de configuration sur l'appareil.

- Commande pour quitter le mode de configuration.

- Séquence de commandes pour télécharger la configuration à l'aide de Telnet ou SSH.

- Séquence de commandes pour valider un changement de configuration sur l'appareil.

| Variable | Description |

| ${UserInput:tftp_server_address} | Adresse IP du serveur TFTP qui se trouve sous Paramètres> Gestionnaire de configuration réseau> Paramètres du serveur> Serveur TFTP |

| ${UserInput:file_name} | Nom de fichier pour enregistrer la configuration sur le serveur TFTP ou SCP |

| ${UserInput:HostIpAddress} | Adresse IP du serveur Syslog qui se trouve sous Paramètres> Gestionnaire de configuration réseau> Paramètres du serveur> Serveur Syslog |

| ${UserInput:LoggingLevel} | Niveau Syslog sur ou au-dessus duquel |

| ${UserInput:scp_server_address} | Adresse IP du serveur SCP qui se trouve sous Paramètres> Gestionnaire de configuration réseau> Paramètres du serveur> Serveur SCP |

| ${UserInput:scp_username} | Nom d'utilisateur du serveur SCP |

| ${UserInput:scp_password} | Mot de passe du serveur SCP |

- Essayez de vérifier plusieurs modèles de périphériques pour vous familiariser avec toute la syntaxe de commande appropriée.

- Rassemblez toutes les informations requises pour votre modèle d'appareil.

- Découvrez si vous devez utiliser une pré-commande ou une variable de commande lors de la création / modification du modèle de périphérique, si oui, quels sont-ils et où les utiliser.

- Essayez de créer un modèle d'appareil en peaufinant les modèles d'appareils existants au lieu de partir de zéro pour un tout nouveau modèle d'appareil.

- Faites toujours une copie de sauvegarde d'un modèle d'appareil avant de le modifier.

Modèle de périphérique (Nouveau)

Prompt ActionID est une commande mappée à une invite, qui est automatiquement exécutée lorsqu'une correspondance d'invite est trouvée, lors de l'exécution d'une opération.

Exemple: Considérez une commande qui a l'invite "[yes / no]" (cette invite peut être mappée à un promptActionId) demandant s'il faut passer à la commande suivante. Lorsque cette invite apparaît, nous vérifions si un promptActionId a été fourni et si l'invite qui est apparue est mappée à cet ActionId. Dans ce cas, la commande (oui ou non) mappée à cette invite sera exécutée. Si la valeur de cette invite est «yes», nous passons à la commande suivante et si c'est un «no», l'exécution s'arrête là. De plus, s'il n'y a pas de définition de cette invite, l'opération attendra qu'une réponse soit fournie.

REMARQUE: Si aucun ID d'action d'invite n'est défini pour une invite, l'opération ne se poursuivra pas. C'est pourquoi il est essentiel de mapper un ID d'action d'invite à une invite, pour les commandes qui nécessitent une réponse/action.

L'opération fait référence à toute activité de configuration de périphérique. Network Configuration Manager prend en charge les opérations suivantes:

Configuration de démarrage de sauvegarde

Configuration en cours de sauvegarde

Télécharger la configuration de démarrage

Télécharger la configuration en cours

Activer la détection des modifications

Désactiver la détection des modifications

Configuration de la synchronisation

Obtenez des accessoires matériels

Oui, vous pouvez utiliser le même modèle de périphérique pour le protocole SSH. Afin de rendre les opérations disponibles pour SSH, allez dans Settings -> DeviceTemplate et cliquez sur le modèle qui doit être changé en protocole SSH. Une fois le protocole modifié, cliquez sur l'icône de sauvegarde. Ce modèle peut désormais être utilisé pour les deux protocoles (SSH / Telnet).

Backup Response est une action qui déclenche une sauvegarde à partir d'une commande de configuration particulière, si elle est activée. La réponse de la commande dont la réponse de sauvegarde est vraie est lue et téléchargée à partir du périphérique. (Pour la commande à partir de laquelle vous souhaitez qu'une sauvegarde soit déclenchée, activez le bouton radio pour BackupResponse).

BackupResponse est disponible uniquement dans le protocole SSH/Telnet pour l'opération de sauvegarde car, dans les protocoles de transfert de fichiers tels que TFTP et SCP, le fichier de configuration sera automatiquement téléchargé à partir de l'appareil dans un format de fichier. Puisque SSH/Telnet ne sont pas des protocoles de transfert de fichiers, nous ne pouvons lire que la réponse de la commande. Par conséquent, une réponse de sauvegarde doit être donnée afin de déclencher une sauvegarde d'un fichier de configuration.

Inventaire et détection des modifications

L'une des façons de détecter les modifications de configuration dans un périphérique consiste à analyser les messages Syslog. De nombreux appareils génèrent des messages syslog chaque fois que leur configuration subit un changement. En écoutant ces messages, il est possible de détecter tout changement de configuration dans l'appareil. Cela est pratique pour les administrateurs pour garder une trace des modifications apportées et pour détecter toute modification non autorisée.

Network Configuration Manager tire parti de cette fonction de notification des modifications des appareils pour fournir une détection et un suivi des modifications en temps réel. Un serveur syslog est fourni avec Network Configuration Manager. Il occupe le port 514.

Outre la détection des modifications en temps réel, les modifications de configuration peuvent également être suivies via une sauvegarde planifiée et périodique de la configuration de l'appareil. Pour plus de détails, reportez-vous à la section "Détection des modifications de configuration" dans la documentation d'aide.

La détection des modifications en temps réel est une fonctionnalité fournie par Network Configuration Manager qui vous permet d’analyser chaque modification apportée à la configuration d'un périphérique et de déclencher une sauvegarde automatique et peut vous informer de toute modification non autorisée.

- Comment ça marche?

- En quoi cela me profite-t-il?

De nombreux appareils génèrent des messages syslog chaque fois que leur configuration subit un changement. En écoutant ces messages, il est possible de détecter tout changement de configuration dans l'appareil. Network Configuration Manager tire parti de cette fonction de notification des modifications des appareils pour fournir une détection et un suivi des modifications en temps réel

Cela est pratique pour les administrateurs pour garder une trace des modifications apportées et pour détecter toute modification non autorisée. En l'activant, vous pouvez:

a. Capturez la configuration au fur et à mesure des changements

b. Recevez des notifications en temps réel sur la détection des modifications

c. Trouvez des informations sur qui a effectué le changement et d'où (l'adresse IP)

d. Détectez les modifications non autorisées en temps réel

Si vous avez configuré l'appareil pour la détection des modifications en temps réel, mais que vous ne recevez pas les notifications attendues et que les sauvegardes ne fonctionnent pas, veuillez vérifier les choses suivantes une fois:

- Le serveur syslog configuré est opérationnel.

- Les services Syslog sont en cours d'exécution. Vous pouvez vérifier cela et démarrer le service s'il n'est pas en cours d'exécution en accédant à Paramètres> Paramètres de base> Paramètres du serveur.

- Vérifiez si le port approprié est configuré pour le serveur.

- Vérifiez si le périphérique transfère des syslog ou non. Vous pouvez utiliser l'outil de transfert Syslog de ManageEngine pour détecter cela. Son utilisation est gratuite.

Si toutes les étapes de dépannage mentionnées ci-dessus donnent des résultats positifs et si la détection des modifications ne fonctionne toujours pas, veuillez contacter l'équipe d'assistance de Network Configuration Manager, nous serons ravis de vous aider.

Ce message apparaît pour l'une des deux raisons:

- Le périphérique est configuré avec des informations d'identification SNMP: si vous avez ajouté le périphérique à l'aide de la découverte de Network Configuration Manager, le périphérique sera configuré avec des informations d'identification SNMP ou si vous avez appliqué manuellement des informations d'identification SNMP au périphérique, la détection des modifications ne peut pas être activée pour ledit appareil. Network Configuration Manager ne peut pas détecter les messages syslog avec des informations d'identification SNMP. Veuillez modifier le protocole d'identification en SSH ou Telnet. Si cela ne fonctionne toujours pas, veuillez contacter l'équipe de support de Network Configuration Manager.

- Le modèle de périphérique configuré ne prend pas en charge la détection des modifications en temps réel: si le modèle de périphérique sélectionné qui a été utilisé pour ajouter le périphérique à Network Configuration Manager ne prend pas en charge la détection des modifications en temps réel, ce message s'affichera. Veuillez contacter l'équipe d'assistance de Network Configuration Manager pour vous aider à résoudre ce problème.

Chaque appareil possède une liste préconfigurée de niveaux ou de types de journaux. Ces niveaux de journal sont utilisés pour déterminer la gravité de la modification pour laquelle le message syslog est généré. Voici quelques exemples de niveaux syslog:

- Informations: ces types de journaux peuvent être générés par l'appareil pour fournir des informations de base.

- Avis / Notification: Ces types de journaux peuvent être générés pour fournir une notification à l'utilisateur.

- Avertissement / Alerte: Ce sont les types de journaux les plus sévères et sont générés pour signaler qu'un événement inhabituel s'est produit avec l'appareil, par exemple un changement non autorisé.

En fonction de vos besoins, vous pouvez définir un niveau de journalisation tout en permettant la détection des modifications en temps réel. Ce paramètre peut être modifié ultérieurement en utilisant la même option. Une fois le niveau de journalisation défini, Network Configuration Manager vous en informera et déclenchera une sauvegarde pour tous les journaux qui ont le même niveau ou un niveau supérieur à celui que vous avez choisi.

Remarque: La liste ci-dessus des niveaux de journalisation est donnée uniquement à titre d'exemple et le type réel de niveaux de journalisation peut différer pour votre appareil.

Oui, vous pouvez activer / désactiver simultanément la détection des modifications en temps réel pour un nombre illimité d'appareils. Veuillez cliquer ici pour savoir comment activer / désactiver la détection des modifications.

Configurations d'étiquettes

Les configurations étiquetées sont des configurations de périphérique normales mais avec un nom (étiquette) qui leur est attribué. Cela nous aide à distinguer une configuration de toutes les autres configurations pour un appareil particulier et nous permet de trouver facilement la configuration nécessaire. Toute configuration qui semble importante, ou qui pourrait être nécessaire à l'avenir, ou si vous souhaitez l'enregistrer en tant qu'option de secours en cas de problème, peut être associée à une étiquette.

Vous pouvez étiqueter une configuration pour la distinguer de toutes les autres configurations pour un périphérique particulier. Par exemple, vous pouvez étiqueter une configuration très stable comme «stable» avant de faire un changement critique dans la configuration. Donc, si quelque chose se passe mal, vous pouvez facilement trouver votre appareil étiqueté et y revenir. Étant donné qu'il existe de nombreuses sauvegardes de configuration pour un périphérique particulier, l'étiquetage d'une configuration vous aide à identifier facilement une configuration particulière parmi les centaines de configurations pour un périphérique spécifique.

Planification

Les types de tâches suivants peuvent être planifiés à l'aide de Network Configuration Manager:

- Sauvegarde de la configuration

- Génération de rapports

- Vérification de la conformité

- Configlets

- Configuration de synchronisation

- Revue PCI

Oui, un programme peut être désactivé temporairement sans le supprimer définitivement. Pour ce faire, accédez à Paramètres> Planification> Toutes les planifications. Cliquez sur le bouton bascule Activer / Désactiver sous la colonne État pour la planification que vous souhaitez activer ou désactiver.

Oui, un planning peut être exécuté sur demande avant son heure programmée. Pour exécuter une planification à la demande, accédez à la page Planifications dans Paramètres> Planification> Toutes les planifications. Cliquez sur l'option "Exécuter maintenant" dans la colonne Action pour la planification que vous souhaitez exécuter.

Oui, l'historique d'exécution de la planification est accessible depuis Paramètres> Planification> Planifier l'audit.

Oui, vous pouvez planifier une tâche pour autant d'appareils que vous le souhaitez à la fois. Vous pouvez également sélectionner un groupe de périphériques pour planifier une tâche lors de la création de la planification. Cliquezici pour en savoir plus sur la création d'un horaire.

Si l'un des destinataires de messagerie mentionnés lors de la création de la planification ne reçoit pas les notifications, vérifiez les paramètres du serveur de messagerie sous Paramètres> Paramètres de base> Paramètres du serveur de messagerie. Vous pouvez également envoyer un courrier test pour vous assurer que le serveur de messagerie est correctement configuré. Si les paramètres du serveur de messagerie fonctionnent correctement et si vous recevez le courrier de test sans aucun problème, mais que vous ne recevez toujours pas la notification de planification, veuillez contacter l'équipe de support de Network Configuration Manager pour obtenir de l'aide.

Configlets

Un configlet est un script de configuration qui est transformé en chaîne de configuration CLI avant d'être appliqué à un périphérique. Les éléments dynamiques (chaînes) des configlets sont définis à l'aide de variables. Ces variables agissent comme une entrée dans le processus de transformation pour construire la chaîne de configuration CLI. Ces variables peuvent contenir n'importe quoi: le nom de l'interface, le nom du périphérique, le texte de description ou toute autre valeur dynamique similaire. Les valeurs de ces variables sont soit définies par l'utilisateur ou le système, soit déterminées par le contexte au moment de l'exécution. Les configlets aident à automatiser les tâches de configuration répétitives et chronophages. Tout ce que vous devez faire est de créer un petit configlet contenant les commandes requises, puis d'exécuter le configlet pour effectuer des tâches répétitives pour de nombreux appareils, plusieurs fois. Les configlets peuvent également être planifiés pour être exécutés à un certain moment dans le futur. Cela aide à exécuter les tâches sans l'intervention des administrateurs. Les configlets permettent à l'administrateur réseau d'appliquer les modifications à plusieurs appareils en une seule fois. En outre, les configlets offrent l'avantage d'effectuer des modifications exactes avec précision.

Oui, un configlet peut être importé / exporté depuis et vers un fichier. Accédez à la page Paramètres> Configlets Cliquez sur "Importer" pour importer un configlet. Fournissez un fichier XML contenant les détails de la configuration et cliquez sur Importer. Pour exporter un configlet, sélectionnez-le dans la liste et cliquez sur "Exporter".

Oui, une exécution de configlet peut être planifiée. Pour planifier une "exécution de configlet", cliquez sur l'icône

Vous pouvez ajouter un configlet particulier ou un groupe de configlets au menu Action de l’apercu de l'appareil à l'aide de cette option. Une fois que vous avez sélectionné un ou plusieurs configlets, cliquez sur «Ajouter à l’aperçu». Cela ouvrira une diapositive dans laquelle vous pourrez choisir le modèle de périphérique auquel vous souhaitez associer le ou les configlets. Une fois associée, l'option de configuration peut être vue dans le menu Action de la page aperçu de l'appareil sous la section "Actions de configuration". Ceci est utile si vous exécutez très souvent lesdits configlets pour un périphérique ou un type de périphérique particulier.

L'historique d'exécution des configlets peut être vérifié sous Paramètres> Configlets> onglet Historique d'exécution. Un rapport peut être exporté au format PDF pour chaque enregistrement de l'historique. Cliquez sur l'icône PDF fournie dans la dernière colonne de l'enregistrement pour exporter le rapport.

Oui, SNMP peut être activé ou désactivé à l'aide des configlets. Reportez-vous à la commande spécifique à votre périphérique pour activer SNMP et utilisez la même commande pour créer le configlet à l'aide du mode d'exécution de script.

Oui, l'idée de base derrière les configlets est de permettre aux utilisateurs d'effectuer diverses opérations en bloc sur plusieurs appareils en même temps. Voici quelques applications pratiques du même.

- Changer les mots de passe

- Obtenir la sortie «afficher la version» de tous les appareils

- Mise à jour des entrées du serveur NTP sur vos appareils

- Synchronisation des configurations d'exécution et de démarrage

Les configlets proposés par Network Configuration Manager sont de deux types:

Mode TFTP - pour télécharger une modification de configuration partielle vers un ou plusieurs appareils via TFTP.

Mode d'exécution de script - les commandes sont exécutées l'une après l'autre sur la console CLI. L'exécution du script est divisée en deux types comme ci-dessous -

- Exécution de script simple

- Exécution de script avancée

- Activation du service TELNET

- Changer la communauté SNMP

- Transfert de messages Syslog

- Changer l'interface

- Changer les mots de passe

- Mise à jour des entrées du serveur NTP

- Obtenir la sortie «afficher la version»

- Commande à utiliser copy flash tftp - l'emplacement de votre image IOS actuelle

- L'IP du serveur TFTP doit être spécifié

- Le fichier où il doit être copié doit être spécifié

- Téléchargement des images du système d'exploitation/mise à niveau du firmware

- Configuration du message de bannière

- Réinitialisation des mots de passe des périphériques HP ProCurve et Exteme Summit

- Suppression de fichiers du flash

- Les en-têtes de colonne doivent être identiques à ceux des paramètres de configuration définis dans la configuration avec les entrées séparées par une virgule.

- La colonne "RESSOURCE" est obligatoire et doit être la première colonne du fichier pour identifier les périphériques sur lesquels le script doit être exécuté.

- La valeur de RESOURCE doit être soit le nom d'hôte / l'adresse IP. Une ligne peut contenir les entrées d'un appareil.

- Format: RESSOURCE ,,

- Exemples: RESOURCE,PASSWORD 192.168.1.1,password-0 de-host,password-1

- Accédez à Paramètres> Configlet> Tous les configlets dans le menu principal.

- Cliquez sur Ajouter.

- Entrez tous les détails nécessaires pour le configlet.

- Enregistrez le configlet à l'aide du bouton Enregistrer.

- Accédez à Paramètres> Gestion des périphériques> Modèle de périphérique

- Cliquez sur le modèle de périphérique auquel vous souhaitez attribuer le configlet nouvellement créé

- Accédez à l'onglet "Configuration d'exportation de flux".

- Cliquez sur "Ajouter un configlet de flux"

- Choisissez la nouvelle configuration créée et déplacez-la vers la droite de la zone de sélection.

- Cliquez sur enregistrer

- Accédez à Inventaire> Appareils

- Sélectionnez l'appareil pour lequel vous souhaitez exporter le flux

- Cliquez sur les 3 points horizontaux

dans le coin supérieur droit pour obtenir la liste des options de l'appareil.

dans le coin supérieur droit pour obtenir la liste des options de l'appareil. - Cliquez sur Exporter le flux

- Si les informations d'identification ne sont pas attribuées à l'appareil, vous devrez fournir les informations d'identification de l'appareil. Si les informations d'identification sont déjà présentes, cette étape sera ignorée automatiquement.

- Sélectionnez les interfaces à l'étape suivante. Les interfaces ne seront répertoriées qu'après une sauvegarde réussie de la configuration de l'appareil. Vous pouvez ignorer la sélection d'interface si vous ne souhaitez pas configurer les interfaces.

- Sélectionnez le '' Exporter la configuration du flux '' nouvellement créé à l'étape suivante.

- Vérifiez que toutes les adresses IP et les valeurs d'interface sont correctement remplies dans le configlet

- Cliquez sur Appliquer.

- Score de base 9.0 - 10 - Critique

- Score de base 7.0 - 8.9 - Important

- Score de base 4.0 - 6.9 - Modéré

- Score de base 0 - 3.9 - Faible

- Cisco IOS

- Appliance de sécurité adaptable Cisco (ASA)

- Cisco Nexus

- Juniper

- La date de publication de l'ID CVE et la dernière date de mise à jour de l'ID CVE.

- Résumé de l'ID CVE qui fournit des informations sur la vulnérabilité et la version de l'appareil de la vulnérabilité.

- L'URL de référence, qui fournit les mesures de résolution optimales.

- Une section de commentaires qui permet aux utilisateurs d'ajouter une déclaration requise.

- Une boîte de sélection avec des options pour marquer l'état de la vulnérabilité.

- Signalé - La vulnérabilité a été signalée.

- Confirmé - La vulnérabilité est confirmée mais aucune résolution n'est prévue.

- Résolution prévue - Une action pour résoudre la menace est prévue mais n'a pas été prise.

- Résolu - La vulnérabilité est confirmée et l'action pour résoudre la menace a été prise sur les appareils sélectionnés.

- Non applicable - La vulnérabilité ne s'applique pas aux appareils sélectionnés.

- Désactivez temporairement les journaux système pour les périphériques bloqués.

- Abaissez le niveau syslog pour limiter le nombre de messages syslog.

- Juste moi: l'appareil ne sera visible que par l'utilisateur qui l'a ajouté.

- Admin: l'appareil sera visible par l'utilisateur qui l'a ajouté et tous les administrateurs du système.

- Tout le monde: l'appareil sera visible par tout le monde.

- Accédez à Inventaire> Configurations

- Cliquez sur la configuration que vous souhaitez exporter

- Cliquez sur la version de la configuration que vous souhaitez exporter à partir du tableau 'Changements de configuration'

- Cliquez sur le bouton des paramètres dans le coin supérieur droit de la page

- Cliquez sur Exporter la configuration

- Accédez à Inventaire> Configurations

- Cliquez sur la configuration que vous souhaitez exporter

- Cliquez sur la version de la configuration que vous souhaitez exporter à partir du tableau 'Changements de configuration'

- Cliquez sur le bouton des paramètres dans le coin supérieur droit de la page

- Cliquez sur Exporter la configuration

- Email: un e-mail peut être envoyé à plusieurs destinataires les alertant de la modification. Vous pouvez composer l'objet et le corps de l'e-mail pour le courrier qui sera envoyé. Pour le sujet et le corps, vous pouvez choisir de sélectionner des variables utiles qui vous donneront plus d'informations sur le changement. Ces variables sont répertoriées devant le champ Objet et Message. Certaines variables couramment utilisées sont $CONFIGTYPE (pour obtenir le type de configuration modifié.), $DEVICENAME (pour obtenir le nom du périphérique pour lequel la configuration est modifiée.), $CHANGEDBY (pour obtenir le nom de l'utilisateur / système qui a effectué le changement de configuration.) etc.

- Interruption SNMP:une interruption v2 sera envoyée à l'hôte spécifié. SnmpTrapOid = .1.3.6.1.4.1.2162.100.4.1.2.1 Varbinds inclura le nom et l'adresse IP du périphérique dont la configuration est modifiée ainsi que le type de configuration modifié. Veuillez-vous référer à ADVENTNET-DEVICEEXPERT-MIB fourni avec le produit

- Sylog: un message Syslog sera envoyé au serveur Syslog spécifié si la configuration est modifiée. Le message Syslog comprendra le type de configuration (CONFIG_TYPE), le type de changement (CHANGE_TYPE), l'adresse IP (IP_ADDRESS) et modifié par (CHANGEDBY).

- Ticket: Un ticket d'incident peut être envoyé aux e-mails de l'équipe d'assistance qui peuvent être spécifiés dans le champ «Envoyer un ticket d'incident à». La configuration des tickets d'incident est similaire à celle d'une notification par e-mail.

- Restauration: vous pouvez également choisir de restaurer les modifications à l'origine de cette notification. Il existe deux options de restauration. Vous pouvez choisir de revenir à la version précédente ou de revenir à la version de référence.

- Définition des informations d'identification

- Sauvegarde de la configuration

- Téléchargement de configuration

- Gestion des changements de configuration

- Définition des règles / politiques de conformité

- Génération d'un rapport

- Création d'un horaire

- Inventaire matériel: détails du matériel répertoriant les composants et leur état des périphériques

- Inventaire du firmware: détails du firmware répertoriant la version du système d'exploitation et les informations associées des appareils

- Inventaire des appareils: détails de l'appareil indiquant le numéro de modèle, la série et le type des appareils

- État de santé du réseau: aperçu des conflits et de l'état de conformité des configurations de périphérique

- État de gestion des appareils: aperçu de l'état de configuration de la gestion des appareils comme les informations d'identification, la détection des modifications en temps réel, etc.

- Audit de l'appareil: détails sur «qui», «quand» et «quoi» de toutes les opérations effectuées sur les appareils

- Conflit démarrage-exécution: détails sur les appareils dont les configurations de démarrage et d'exécution diffèrent

- Changements de configuration: détails sur les appareils qui ont subi des changements de configuration

- Tendance des changements de configuration: détails sur le nombre et le type de changements de configuration, au cours d'une période donnée

- Rapport d'analyse de la configuration: détails complets sur les paramètres de configuration de l'appareil

- Rapport d'audit de sécurité: Détails sur les résultats de l'audit de sécurité ainsi que l'impact et les recommandations

- Accès utilisateur: détails sur l'autorisation d'accès utilisateur pour tous les appareils

- Demande de téléchargement de configuration: aperçu de l'état des demandes de téléchargement de configuration soulevées par les utilisateurs

- Audit utilisateur: détails des opérations effectuées par différents utilisateurs utilisant l'application

- FDV / FDS: détails de fin de vie et de fin de vente des appareils

- Conformité: détails sur les violations et la conformité des politiques associées des appareils.

- Le statut de l'examen PCI effectué par l'administrateur / l'opérateur spécifié pour savoir si les examens sont en attente ou terminés, est présenté dans ce rapport.

- Vous devez obtenir un nouveau certificat signé auprès d'une autorité de certification pour l'hôte Network Configuration Manager ou

- Vous pouvez configurer un certificat existant obtenu auprès d'une autorité de certification avec prise en charge principale de caractères génériques pour l'hôte Network Configuration Manager

- Accédez au dossier <Network Configuration Manager_Home>/jre/bin

- Exécutez la commande "./keytool -genkey -alias Network Configuration Manager -keyalg RSA -keypass <privatekey_password> -storepass <keystore_password> -validity <no_of days> -keystore <keystore_filename>"

- La commande vous demandera d'entrer des détails sur vous et votre organisation:

- Pour le «prénom et le nom» entrez le nom de domaine complet du serveur exécutant Network Configuration Manager

- Pour les autres champs, entrez les informations pertinentes

- <keystore_password> est le mot de passe pour accéder au magasin de clés, <privatekey_password> est le mot de passe pour protéger votre clé privée et <no_of_days> est la validité de la paire de clés en nombre de jours, à partir du jour de sa création

- Cela créera un fichier de clés nommé <keystore_filename> dans le même dossier, avec la paire de clés générée

- Accédez au dossier <Network Configuration Manager_Home>/jre/bin

- Exécutez la commande "keytool -certreq -keyalg RSA -alias Network Configuration Manager -keypass <privatekey_password> -storepass <keystore_password> -file <csr_filename> -keystore <keystore_filename>"

- Notez que le <csr_filename> que vous choisissez doit avoir l'extension .csr. Les mots de passe <privatekey_password>, <keystore_password> et <keystore_filename> sont ceux utilisés à la dernière étape.

- Cela créera un fichier CSR nommé <csr_filename> dans le même dossier

- Certains des principaux CA sont Verisign (http://verisign.com), Thawte (http://www.thawte.com), RapidSSL (http://www.rapidssl.com). Consultez leur documentation / site Web pour plus de détails sur la soumission des RSC et cela impliquera un coût à payer à l'AC

- Ce processus prend généralement quelques jours et vous recevrez votre certificat SSL signé et le certificat de l'AC sous forme de fichiers .cer

- Enregistrez-les tous les deux dans le dossier <Network Configuration Manager_Home>/jre/bin

- Importez votre certificat SSL dans votre magasin de clés

- Accédez au dossier <Network Configuration Manager_Home>/jre/bin

- Exécutez la commande keytool -import -alias Network Configuration Manager -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <your_ssl_certificate>"

- <your_ssl_certificate> est le certificat que vous avez obtenu de l'autorité de certification, un fichier .cer enregistré à l'étape précédente. Les mots de passe <privatekey_password>, <keystore_password> et <keystore_filename> sont ceux utilisés dans les étapes précédentes.

- Copiez maintenant le <keystore_filename> dans le dossier <Network Configuration Manager_Home>/conf

- Importez votre certificat SSL dans votre magasin de clés

- Accédez au dossier <Network Configuration Manager_Home>/conf

- Ouvrez le fichier server.xml

- Recherchez l'entrée 'keystoreFile', dont la valeur par défaut sera "conf/server.keystore". Remplacez la valeur par "conf/<keystore_filename>" où <keystore_filename> est celui utilisé dans les étapes précédentes

- Recherchez également l'entrée 'keystorePass' (qui sera en fait à côté de keystoreFile), dont la valeur par défaut sera "RGV2aWNlRXhwZXJ0". Modifiez la valeur en "<keystore_password>" where <keystore_password> est celui utilisé dans les étapes précédentes

- Redémarrez le serveur Network Configuration Manager et connectez-vous via le navigateur Web. Si vous pouvez afficher la console de connexion de Network Configuration Manager sans aucun avertissement du navigateur, vous avez correctement installé votre certificat SSL dans Network Configuration Manager!

- Accédez au dossier <Network Configuration Manager_Home>/conf

- Ouvrez le fichier server.xml

- Recherchez l'entrée 'keystoreFile', dont la valeur par défaut sera "conf/server.keystore". Remplacez la valeur par "conf/<keystore_filename>" où <keystore_filename> est celui qui appartient au certificat générique existant.

- Recherchez également l'entrée 'keystorePass' (qui sera en fait à côté de keystoreFile), dont la valeur par défaut sera "RGV2aWNlRXhwZXJ0". Modifiez la valeur en "<keystore_password>" où <keystore_password> est celui utilisé pour protéger le fichier de clés de certificat générique existant.

- Redémarrez le serveur Network Configuration Manager et connectez-vous via la console de navigation Web. Si vous pouvez afficher la console de connexion de Network Configuration Manager sans aucun avertissement du navigateur, vous avez correctement installé votre certificat SSL dans Network Configuration Manager!

- Générez la demande de signature de certificat et générez le certificat à l'aide de MS CA, comme vous l'avez fait auparavant (ou utilisez le certificat généré auparavant). NE PAS utiliser celui généré à l'aide de keytool

- J'ai testé ici avec les certificats encodés en Base64, alors utilisez le même

- Téléchargez OpenSSL à partir d'ici http://www.slproweb.com/download/Win32OpenSSL_Light-0_9_8e.exeet installez-le dans votre système

- Après l'installation, accédez au dossier OpenSSL \ bin

- Copiez la clé privée (générée avec votre CSR), votre certificat et le certificat racine dans ce dossier bin

- Exécutez cette commande à l'invite de commandes: openssl pkcs12 -export -in <cert_file>.cer -inkey <private_key>.key -out <keystore_file>.p12 -name Network Configuration Manager -CAfile <root_cert_file>.cer -caname Network Configuration Manager -chain, où

Le tableau suivant fournit des informations sur chaque type de configuration et quand les utiliser:

| Mode TFTP | Mode Script simple | Mode Script avancé |

|---|---|---|

Le mode TFTP permet de télécharger une modification de configuration partielle vers un ou plusieurs appareils via TFTP. | Pour exécuter une seule commande sur la console CLI. | Pour exécuter une série de commandes interconnectées sur un périphérique en ligne de commande. Après l'exécution d'une commande, une entrée doit être fournie avant que la commande suivante soit invoquée. Dans une telle situation, un script avancé serait utile. |

Exemple | Exemple: synchronisation des configurations d'exécution et de démarrage. Grâce à une seule ligne dans le script contenant la copie de la commande running-config startup-config, vous pouvez synchroniser les configurations de démarrage et d'exécution de n'importe quel nombre de périphériques. Autres exemples: | Exemple: sauvegarde de votre image IOS actuelle sur un serveur TFTP. Pour ce faire, la séquence suivante serait utilisée: |

Dans tous les cas ci-dessus, le mode TFTP de téléchargement de configuration peut être utilisé. En général, pour effectuer des modifications de la configuration existante, ce mode peut être utilisé. | La séquence d'exécution de commandes ci-dessus peut être transformée en un script avancé comme ci-dessous: | |

Pour d'autres cas, comme l'exécution d'une commande sur l'appareil, le mode d'exécution de script doit être utilisé. |

À n'importe quelle étape de l'exécution du configlet, si l'invite de commande change, cette modification doit être explicitement gérée lors de la création du configlet. Vous pouvez ajouter un attribut appelé "Invite" pour la commande qui utilisera une valeur d'invite différente et mentionner l'invite comme valeur de l'attribut.

Exemple:

Remarque: l'attribut "Invite" n'est pris en charge qu'en mode de script avancé.

Lors de la création du configlet, dans le champ de texte «Contenu du configlet», entrez les commandes de configuration qui doivent être téléchargées sur l'appareil. Lors de la saisie de la commande de configuration, utilisez %% pour créer une variable. Par exemple: snmp-server community% COMMUNITY% RO. Ici, COMMUNITY agira comme une variable pour la commande. Si une variable a été créée / définie dans le configlet. Vous avez ici deux options pour saisir la valeur souhaitée pour les variables de configuration respectives.

Même valeur pour tous les périphériques: si vous souhaitez spécifier la même valeur pour une variable de configuration particulière pour tous les périphériques, choisissez cette option et entrez la valeur. Par exemple, pour «% COMMUNITY%», vous pouvez fournir «public» comme valeur. Après avoir entré les valeurs, vous pouvez prévisualiser la configuration réelle avec des commandes de configuration complètes et la valeur des variables de communauté.

Une valeur différente pour chaque appareil: dans le cas où vous souhaitez spécifier une valeur différente pour différents appareils, fournissez votre entrée sous la forme d'un fichier texte. Cette option sera très utile dans des cas tels que la fourniture de mots de passe. Vous attribuez un mot de passe unique à chaque appareil en un seul clic grâce à cette option. Assurez-vous que les entrées du fichier texte sont au format suivant:

Les configlets d'exportation de flux sont utilisés pour exporter le flux du périphérique vers un serveur particulier. Vous pouvez créer un configlet d'exportation de flux et l'affecter à un modèle de périphérique particulier.

Comment créer et affecter un configlet d'exportation de flux:

Comment utiliser le configlet d'exportation de flux attribué:

Oui, $variable peut être utilisé dans les configlets d'exécution de script et de mode d'exécution de script avancé. Ces variables sont utilisées pour définir les données dynamiques à utiliser pour l'exécution de Configlet.

Vulnérabilité du firmware

Pour voir l'état de gravité de toutes les vulnérabilités de vos appareils, vous pouvez cliquer sur l'onglet "Vulnérabilité du firmware". Dans le coin supérieur gauche, sous "Vulnérabilités du firmware", vous verrez toutes les vulnérabilités de votre réseau ainsi que leur gravité.

En fonction de la gravité, NCM regroupe les vulnérabilités comme critiques, importantes, modérées, faibles et non classées. En cliquant sur la gravité, vous pouvez voir toutes les vulnérabilités et le nombre d'appareils de votre environnement réseau qui présentent ces vulnérabilités. En plus de cela, NCM fournit également une URL de référence qui fournit les mesures correctives pour résoudre une vulnérabilité.

Remarque: À l'heure actuelle, NCM prend en charge la vulnérabilité de firmware uniquement pour les fournisseurs Cisco et Juniper.

Network Configuration Manager catégorise la gravité des vulnérabilités en fonction du «score de base» qui est calculé en fonction de quelques mesures comme les mesures d'exploitabilité (attaque, complexité, authentification) et les mesures d'impact (confidentialité, intégrité, disponibilité). Voici la répartition de la catégorisation de la gravité:

NCM aide à identifier les risques pour la sécurité du réseau en détectant les vulnérabilités potentielles dans les types d'appareils suivants:

NCM importe les avertissements de vulnérabilité de fimware fournis par le National Institute of Standards and Technology (NIST) et corrèle les données de vulnérabilité avec les nœuds qu'il gère actuellement. Si NCM trouve une correspondance, la ressource Vulnérabilités du fimware de la page Résumé de la configuration affiche des informations sur la vulnérabilité et le nombre de nœuds affectés.

Network Configuration Manager récupère les données via un réseau ouvert et met à jour les dernières données de vulnérabilité dans NCM. NCM permet également aux utilisateurs de définir une heure de planification afin de synchroniser les données quotidiennement. Lorsqu'une heure de planification est donnée, automatiquement la synchronisation des données de vulnérabilité se produit à l'heure exacte de la planification. NCM vous permet également d'éditer / changer l'heure du programme selon votre convenance.

Si vous souhaitez mettre à jour les données de vulnérabilité dans l'interface utilisateur NCM immédiatement au lieu de l'heure planifiée, vous pouvez donner l'option "Mettre à jour maintenant". Lorsque "Mettre à jour maintenant" est donné, les dernières données de vulnérabilité seront mises à jour dans l'interface utilisateur de NCM.

Oui, avec la "Recherche CVE avancée", vous pouvez rechercher globalement toutes les vulnérabilités en recherchant le nom du fournisseur, l'ID CVE, le numéro d'OS du périphérique, la version ou un modèle. Par exemple: Si vous recherchez "Cisco IOS 7000", toutes les vulnérabilités présentes dans ce modèle particulier seront répertoriées. En cliquant dessus, vous pourrez voir tous les détails de la vulnérabilité correspondant à un identifiant CVE particulier.

Sous les vulnérabilités du fimware, toutes les vulnérabilités seront répertoriées avec leur identifiant CVE correspondant. Vous pouvez sélectionner un ID CVE requis et afficher ses détails. Dans la page des détails de CVE, vous pourrez voir:

Hôte Syslog bloqué

Dans un environnement où les utilisateurs se connectent et se déconnectent plus fréquemment des appareils, des inondations de messages Syslog ont tendance à se produire. Cela conduit à une utilisation accrue du processeur du serveur Network Configuration Manager qui à son tour affecte les performances de la machine. Pour éviter cela, Network Configuration Manager bloque les messages syslog de ce périphérique et informe l'utilisateur du périphérique qui a été bloqué. Les périphériques bloqués sont répertoriés dans Paramètres> Gestion des périphériques> Hôtes Syslog bloqués. Étant donné que l'automatisation de la sauvegarde repose sur les messages syslog, Network Configuration Manager ne détecte pas automatiquement les modifications des périphériques bloqués tant que les périphériques ne sont pas bloqués. Vous pouvez débloquer les appareils à tout moment de la liste bloquée et avant de débloquer tout appareil, assurez-vous que le problème est résolu pour cet appareil particulier. Veuillez cliquer ici pour en savoir plus sur la façon de débloquer un appareil.

Il y a deux choses que vous pouvez faire pour éviter les inondations de Syslog:

Network Configuration Manager bloquera tout hôte qui inonde le système de journaux système, pendant deux heures. Après 2 heures, l'hôte sera à nouveau débloqué et Network Configuration Manager recevra les journaux système du dit hôte. Si le nombre de journaux système est toujours élevé, l'hôte sera à nouveau bloqué pendant deux heures.

Oui, la prévention des inondations syslog peut être désactivée à tout moment, bien que ce ne soit pas recommandé car un grand nombre de syslog entrants augmentera l'utilisation du processeur et ralentira Network Configuration Manager. Prenez des précautions extrêmes avant de désactiver la prévention des inondations Syslog. Pour désactiver la prévention des inondations, veuillez aller dans Paramètres> Paramètres globaux> Paramètres du serveur client et décochez la case à côté de l'option "Activer le blocage de l'hôte Syslog". Enregistrez vos modifications pour désactiver la prévention des inondations syslog. Si vous souhaitez l'activer, cochez à nouveau la même case et enregistrez vos modifications.

Un appareil sera bloqué par NCM s'il envoie plus de 200 messages en 2 minutes.

Oui, le seuil de nombre de messages en 2 minutes, après lequel le périphérique sera bloqué, peut être configuré en modifiant la propriété système "syslog.PER_HOST_MSG_COUNT" dans le fichier "system_properties.conf" sous le dossier "/ conf". Veuillez ajouter la propriété dans le fichier si elle n'existe pas déjà.

Exclure les critères

Les critères d'exclusion sont une ligne ou une partie de ligne ou une expression régulière qui représente une ligne de la configuration et qui ne doit pas être prise en compte pour calculer les différences entre deux configurations. Par exemple, l'horodatage d'une configuration changera en fonction de l'heure à laquelle la sauvegarde a été effectuée. Il ne peut y avoir aucun autre changement entre deux sauvegardes, mais simplement parce que l'horodatage est modifié, Network Configuration Manager vous montrera la différence sur cette ligne particulière. Pour éviter cela, nous pouvons créer un critère d'exclusion et l'affecter à un modèle de périphérique particulier et Network Configuration Manager ignorera les modifications sur cette ligne particulière.

Oui, Network Configuration Manager prend en charge l'expression régulière comme critère d'exclusion.

Non, tout critère d'exclusion correspondra aux critères avec une seule ligne de configuration à la fois. Pour exclure plusieurs lignes, veuillez créer différents critères d'exclusion et les associer au même modèle d'appareil. Remarque: cela ne signifie pas que vous devez créer plusieurs critères pour la même ligne si cela se produit plusieurs fois dans la configuration. Cela s'applique au cas où vous souhaitez exclure plusieurs lignes qui sont complètement différentes les unes des autres et ne peuvent pas être représentées comme une seule expression régulière.

Oui, un certain nombre de critères d'exclusion peuvent être créés et associés à un modèle de périphérique particulier.

Non, les critères d'exclusion ne peuvent être appliqués qu'à un modèle d'appareil et non à un appareil ou une configuration particulière.

NCM Terminal Tool

L'outil Terminal vous offre des fonctionnalités pour ouvrir une session de terminal avec n'importe quel périphérique réseau et exécuter des commandes CLI directement à partir de Network Configuration Manager. Pourquoi est-il nécessaire? Nous avons déjà des options de terminal dans l’aperçu de l'appareil pour chaque appareil, alors pourquoi avons-nous besoin d'un outil distinct pour la même chose? Eh bien, l'outil de terminal peut être utilisé pour ouvrir des sessions de terminal avec des périphériques réseau qui ne sont pas ajoutés à l'inventaire ou des périphériques que vous ne souhaitez pas ajouter à l'inventaire. Par exemple, si vous souhaitez vous connecter à une machine Linux et exécuter certaines commandes, vous pouvez le faire en ajoutant la machine Linux directement sous Outils> Terminal> Personnalisé. Il permet également à l'utilisateur d'ouvrir des sessions de terminal pour les appareils inventoriés en un seul clic.

Une session de terminal peut être démarrée à l'aide du protocole SSH ou Telnet.

L'onglet Inventaire répertorie tous les appareils disponibles dans Inventaire> Appareils. Vous pouvez ouvrir une session de terminal SSH ou Telnet pour les appareils répertoriés sous cet onglet en un seul clic. Vous ne pourrez pas ajouter / modifier ou supprimer un appareil de cette liste directement depuis Terminal Tool.

Non. Lors de l'ajout d'un périphérique terminal personnalisé, vous n'aurez pas la possibilité de fournir les informations d'identification SNMP, mais il peut y avoir un périphérique inventorié avec des informations d'identification SNMP répertoriées sous l'onglet Inventaire. Si vous essayez d'exécuter une action de terminal pour ces périphériques, elle échouera après un certain délai.

Non, vous ne pouvez pas ajouter / modifier / supprimer un périphérique inventorié de Terminal Tool. Si vous souhaitez supprimer un appareil inventorié, supprimez-le d'Inventaire> Appareils.

Les groupes de périphériques terminaux sont similaires aux groupes de périphériques normaux dans Network Configuration Manager, ils sont utilisés pour regrouper des périphériques terminaux personnalisés similaires. Maintenant, nous n'utilisons pas les groupes de périphériques pour une action particulière, mais nous avons un plan pour affecter les groupes aux utilisateurs à l'avenir. Ainsi, chaque fois qu'un nouveau périphérique est ajouté à un certain groupe, il sera disponible pour tous les utilisateurs qui ont accès audit groupe.

L'historique / les audits de toutes les actions du terminal sont disponibles sous Outils> Terminal> Historique des audits. Vous pouvez filtrer les enregistrements d'audit en fonction du type d'appareil (inventorié, personnalisé ou les deux).

Lors de l'ajout d'un appareil personnalisé à utiliser dans Terminal Tool, vous pouvez choisir la visibilité de l'appareil. Network Configuration Manager vous offre 3 types de visibilité pour n'importe quel périphérique particulier:

La visibilité d'un appareil peut être modifiée à tout moment.

Exporter la configuration

Actuellement, Network Configuration Manager exporte la configuration uniquement au format texte (fichiers .txt), et cela ne peut pas être modifié, mais nous travaillons à fournir plus d'options d'exportation bientôt.

Oui, vous pouvez indiquer n'importe quel emplacement préféré pour enregistrer les fichiers de configuration exportés. Pour modifier l'emplacement, accédez à Paramètres> Paramètres globaux> Exporter la configuration et indiquez l'emplacement souhaité dans le champ "Répertoire de destination".

Si vous exportez la configuration à l'aide de la page "Exporter la configuration" sous Paramètres> Paramètres globaux, Network Configuration Manager exportera les dernières versions du démarrage et de la configuration en cours de l'appareil. Bien que vous puissiez exporter une version particulière de l'inventaire en suivant les étapes ci-dessous:

L'historique de toutes les opérations de configuration d'exportation est accessible depuis Paramètres> Paramètres globaux> Historique d'exportation.

Network Configuration Manager enregistre la configuration exportée dans un nom de dossier avec la date actuelle, donc si vous essayez d'exporter des configurations plusieurs fois le même jour, Network Configuration Manager écrasera simplement le fichier précédemment exporté et conservera les derniers fichiers dans le même dossier.

Oui, Network Configuration Manager vous avertit une fois le processus d'exportation terminé, vous pouvez mentionner le ou les identifiants de messagerie où la notification doit être envoyée sous Paramètres> Paramètres globaux> Page Exporter la configuration. Sélectionnez une fréquence particulière (quotidienne, hebdomadaire ou mensuelle) pour exporter la configuration de l'appareil et mentionnez le(s) identifiant(s) de messagerie sous le champ "Notifier à la fin par e-mail". Plusieurs identifiants de messagerie peuvent être fournis dans une liste séparée par des virgules. Vous pouvez également choisir de recevoir une notification uniquement en cas d'échec du processus en cochant la case "Ne notifier qu'en cas d'échec".

Si vous exportez la configuration à l'aide de la page "Exporter la configuration" sous Paramètres> Paramètres globaux, Network Configuration Manager exportera les dernières versions du démarrage et de la configuration en cours de l'appareil. Bien que vous puissiez exporter une version particulière de l'inventaire en suivant les étapes ci-dessous:

Serveur Syslog tiers

Un message Syslog sera envoyé à un serveur Syslog Network Configuration Manager par défaut si la configuration est modifiée et la détection des modifications est activée pour le périphérique, mais dans certains cas, vous souhaiterez peut-être les messages syslog sur un serveur spécifique de votre choix, dans ce cas vous peut ajouter les adresses IP du serveur sous Paramètres> Paramètres globaux> Serveur Syslog tiers. Network Configuration Manager ne transmettra pas les messages à ces serveurs, les messages seront directement envoyés par l'appareil.

Oui, plusieurs serveurs Syslog peuvent être configurés pour recevoir des messages Syslog. Veuillez cliquer ici pour savoir comment configurer des serveurs externes pour les messages syslog.

Administration des bases de données

Network Configuration Manager ne conserve pas de sauvegarde des enregistrements qui sont supprimés pendant le nettoyage. Tout sera supprimé définitivement. Par conséquent, il est conseillé d'être extrêmement prudent lorsque vous donnez les valeurs des paramètres pour le no. de jours pendant lesquels les enregistrements doivent être conservés après le nettoyage.

Network Configuration Manager effectue le nettoyage de la base de données une fois par jour. L'heure par défaut pour le nettoyage est 2 h, mais elle peut être modifiée à tout moment de la journée dans Paramètres> Paramètres globaux> Administration de la base de données, sous l'en-tête «Heure de nettoyage de la base de données».

Oui, l'heure par défaut pour le nettoyage est 2 h, mais elle peut être modifiée à tout moment de la journée dans Paramètres> Paramètres globaux> Administration de la base de données, sous l'en-tête «Heure de nettoyage de la base de données».

Non, pour le moment, Network Configuration Manager ne nettoie qu'une fois par jour et cette fréquence ne peut pas être modifiée, bien que vous puissiez changer l'heure de la journée à laquelle Network Configuration Manager effectue le nettoyage.