Incident Response Plan: Panduan Membuat Strategi Respons Insiden IT yang Efektif

Tidak ada organisasi yang benar-benar aman dari ancaman siber. Seiring meningkatnya pola kerja remote dan semakin canggihnya tingkat serangan, risiko cyberattack bisa dihadapi setiap organisasi. Oleh karena itu, organisasi harus memiliki persiapan jika insiden siber terjadi, salah satunya dengan merancang incident response plan.

Incident response plan berperan penting dalam membatasi dampak serangan dan mencegah kerugian yang lebih besar, termasuk dari sisi finansial. Organisasi dengan strategi incident response yang matang terbukti dapat mengurangi biaya akibat insiden keamanan hingga rata-rata $2 juta.

Maka dari itu, memahami cara menyusun incident response plan yang efektif menjadi kebutuhan mendesak. Simak pembahasan lengkapnya dalam artikel ini.

Apa itu incident response plan?

Incident response plan adalah pendekatan sistematis yang digunakan organisasi untuk menghadapi insiden keamanan siber. Perencanaan ini memuat instruksi untuk tim IT dan pihak terkait dalam mendeteksi, menangani, menganalisis, serta mencegah terulangnya serangan siber di masa depan. Selain itu, incident response plan juga mengatur langkah-langkah pemulihan sistem agar operasional dapat kembali berjalan normal, sekaligus mekanisme komunikasi ke stakeholder terkait atas insiden yang terjadi.

Dengan incident response plan, organisasi dapat menangani insiden keamanan secara lebih terkoordinasi dan efisien, sehingga waktu pemulihan operasional dapat dipersingkat. Ancaman perlu segera dibatasi, dinonaktifkan, dan dihentikan agar tidak menyebar lebih luas. Karena itu, incident response plan dirancang untuk dijalankan secara cepat (immediate) dan bersifat respons langsung terhadap insiden.

Mengapa incident response plan sangat penting?

Berikut beberapa alasan utama mengapa setiap organisasi membutuhkan incident response plan.

Ancaman siber terus ada dan semakin berkembang

Ancaman siber tidak pernah berhenti, justru kini semakin berbahaya. Bahkan, risiko serangan juga bisa datang dari berbagai arah. Karena itu, organisasi perlu selalu siap menghadapi kemungkinan terburuk, bukan hanya bereaksi setelah insiden terjadi.

Menjaga serangan tidak berkepanjangan

Dalam penanganan insiden, kecepatan adalah hal penting. Semakin lama serangan dibiarkan tanpa respons yang tepat, semakin besar pula potensi kerusakan yang ditimbulkan. Misalnya, serangan dapat menyebar ke lebih banyak sistem, menyebabkan gangguan operasional yang lebih luas, dan membuat pemulihan lebih sulit dilakukan.

Selain itu, jika terjadi pencurian data, organisasi harus segera bertindak untuk mencegah data tersebut dipublikasikan di dark web. Incident response plan membantu memastikan setiap langkah dilakukan secara cepat, terarah, dan terkoordinasi.

Downtime menyebabkan kerugian besar

Setiap menit downtime dapat berdampak langsung pada kerugian finansial, turunnya produktivitas, hingga hilangnya kepercayaan pelanggan. Tanpa incident response plan yang jelas, proses pemulihan cenderung berjalan lambat dan tidak terstruktur. Itulah mengapa, Anda perlu membuat incident response plan untuk membantu mempercepat pemulihan sistem dan meminimalkan downtime.

Menjaga keberlangsungan bisnis

Business continuity atau keberlangsungan bisnis bukanlah hal yang bisa ditawar. Jika insiden keamanan terjadi dan tidak ditangani dengan baik, operasional bisnis dapat terhenti, layanan pelanggan dapat terganggu, dan reputasi organisasi bisa rusak. Dengan incident response plan, organisasi memiliki panduan yang jelas untuk menjaga layanan kritikal tetap berjalan atau segera dipulihkan setelah insiden.

Memenuhi kebutuhan compliance

Banyak regulasi dan standar keamanan mengharuskan organisasi memiliki prosedur penanganan insiden yang terdokumentasi dengan baik. Incident response plan membantu organisasi memenuhi kebutuhan compliance dengan menunjukkan kesiapan, transparansi, dan akuntabilitas saat menghadapi insiden keamanan.

Seperti apa strategi dalam menyusun incident response plan?

Inilah yang perlu Anda lakukan dalam membuat cybersecurity incident response plan untuk organisasi.

1. Menentukan kebijakan, ruang lingkup, dan komponen

Pertama, Anda bisa mulai menentukan tujuan, cakupan, dan komponen incident response plan secara jelas. Definisikan apa yang dimaksud insiden keamanan, tujuan respons insiden, serta metrik-metrik seperti mean time to detect (MTTD) dan mean time to recover (MTTR).

Selain itu, masukkan juga komponen-komponen penting dalam incident response plan seperti:

- Peran dan tanggung jawab anggota tim

- Klasifikasi dan prioritas insiden

- Prosedur respons dan remediasi yang detail

- Protokol komunikasi dan eskalasi

- Business continuity plan

- Penjelasan terkait tool dan teknologi yang digunakan

- Prosedur evaluasi pasca insiden

2. Membangun tim yang terintegrasi

Bangun tim incident response yang melibatkan berbagai fungsi, mulai dari incident response, disaster recovery, hingga komunikasi, legal, HR, dan manajemen. Seluruh tim ini harus bekerja dengan terintegrasi, khususnya tim incident response dan disaster recovery.

Tim incident response umumnya fokus pada aspek keamanan, seperti melakukan containment dan investigasi insiden. Sementara itu, tim disaster recovery lebih berorientasi pada operasional, dengan fokus pada pemulihan sistem dan keberlangsungan bisnis. Kedua tim ini sering berjalan terpisah dalam silo, padahal perannya saling berkaitan erat.

Karena bekerja secara terpisah, organisasi tidak memiliki pemahaman yang selaras tentang insiden keamanan yang terjadi. Akibatnya, organisasi sulit memitigasi serangan dengan efektif dan efisien. Strategi terbaik adalah mengintegrasikan kedua tim.

3. Identifikasi aset kritikal dan risiko utama

Lakukan inventarisasi aset dan sistem yang paling penting bagi bisnis. Identifikasi potensi ancaman, vulnerability, dan single points of failure yang dapat memperbesar dampak insiden menggunakan threat intelligence dan tactics, techniques, and procedures (TTP). Prioritaskan perlindungan dan pemulihan pada aset-aset penting tersebut.

4. Tetapkan protokol komunikasi dan eskalasi

Incident response plan harus mengatur jalur komunikasi yang jelas dan aman. Tentukan siapa yang perlu diberi tahu jika insiden terjadi, kapan eskalasi dilakukan, serta bagaimana informasi tersebut disampaikan kepada pihak internal, pelanggan, partner, maupun regulator.

5. Kembangkan response playbook

Susunlah playbook untuk skenario insiden yang umum terjadi, seperti ransomware, phishing, atau insider threat. Setiap playbook harus berisi langkah konkret untuk alur komunikasi, mekanisme eskalasi, proses deteksi, langkah eradikasi, hingga tahap recovery.

Apa saja framework lifecycle incident response?

NIST merumuskan framework yang umum digunakan dalam incident response planning. Framework ini meliputi empat tahap berikut.

Preparation

Tahap persiapan merupakan fase awal di mana organisasi mulai membangun kesiapan dalam menghadapi insiden. Pada tahap ini, organisasi perlu menyusun dan mendokumentasikan strategi, membentuk tim yang akan menangani insiden, serta menetapkan peran dan tanggung jawab anggota tim tersebut.

Selain itu, organisasi juga perlu menentukan tool yang akan digunakan selama proses incident response. Jika dibutuhkan, pelatihan bagi tim terkait juga harus dilakukan agar mereka mampu mengoperasikan tool tersebut secara optimal saat insiden terjadi.

Detection and analysis

Pada tahap deteksi dan analisis, tim bertugas mengidentifikasi dan melaporkan insiden keamanan. Setiap aktivitas mencurigakan harus segera dilaporkan. Jika insiden keamanan benar-benar terkonfirmasi, maka stakeholder terkait seperti jajaran manajemen dan pelanggan juga perlu diberi tahu.

Di tahap ini, organisasi harus memiliki mekanisme yang jelas mengenai cara karyawan melaporkan insiden ke tim incident response. Media pelaporan dapat berupa portal self-service, aplikasi, email, chat, telepon, dan sebagainya.

Insiden yang terdeteksi kemudian perlu dianalisis untuk memastikan apakah memang betul merupakan serangan atau hanya false alarm. Selama proses ini, penting untuk melakukan dokumentasi di setiap tahap.

Selain itu, organisasi juga perlu melakukan impact analysis untuk menentukan tingkat prioritas. Insiden yang berdampak pada kerahasiaan data atau kelangsungan operasional bisnis harus ditangani dengan segera.

Containment, eradication, and recovery

Salah satu hal terpenting dari incident response plan adalah menghentikan penyebaran insiden agar tidak makin meluas. Setelah insiden teridentifikasi, organisasi perlu melakukan containment, diikuti dengan eradikasi terhadap sumber ancaman.

Untuk proses eradikasi, tim dapat memanfaatkan tool incident management, sementara resolusi dan pemulihan dapat dibantu oleh panduan atau artikel yang tersedia di knowledge base internal.

Pada tahap ini, organisasi harus mempertimbangkan berbagai faktor, seperti tingkat keparahan insiden, kondisi sistem yang terdampak, dampak terhadap bisnis, ketersediaan tool dan resource, serta bukti dan informasi terkait insiden.

Review (post incident analysis)

Setelah insiden berhasil ditangani, apakah proses incident response sudah benar-benar selesai? Tentu saja belum. organisasi perlu mengadakan evaluasi bersama tim terkait, manajemen, dan pihak lain yang terlibat dalam penanganan insiden.

Evaluasi ini bertujuan untuk menilai efektivitas incident response plan di setiap tahap. Selain itu, organisasi juga dapat melakukan root cause analysis, menilai apakah insiden sebenarnya dapat dicegah, mengevaluasi kinerja tim, serta merumuskan perbaikan yang dapat diterapkan agar respons insiden di masa mendatang menjadi lebih baik.

Bagaimana ManageEngine mendukung incident response plan?

Incident response plan yang efektif tidak bisa berjalan optimal tanpa dukungan tool yang tepat. Berikut adalah beberapa tool utama yang umumnya dibutuhkan dalam rencana respons insiden, dan bagaimana solusi ManageEngine mendukung masing-masing tool tersebut.

Security Information and Event Management (SIEM)

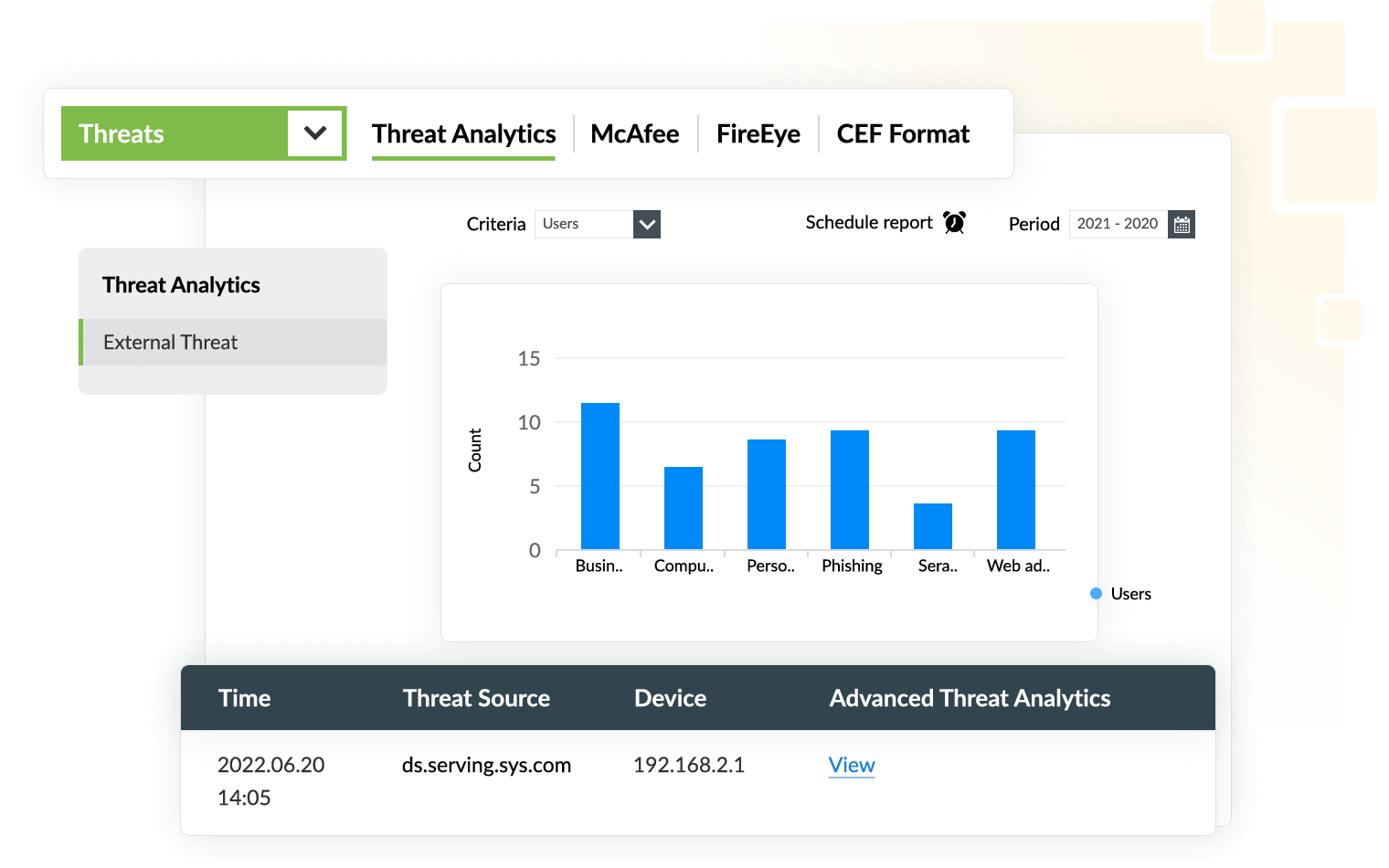

SIEM berfungsi sebagai pusat visibilitas keamanan dengan mengonsolidasikan log dari berbagai sistem, aplikasi, dan perangkat keamanan.

Dalam konteks incident response, SIEM membantu organisasi:

- Mendeteksi insiden lebih awal melalui event correlation

- Memicu alert real-time untuk aktivitas berisiko tinggi

- Melakukan triage insiden untuk membantu prioritisasi respons

ManageEngine Log360 membantu organisasi menjalankan fungsi SIEM secara terpusat dengan kapabilitas korelasi event, threat intelligence, serta analisis log dan forensik. Hal ini memungkinkan tim incident response memahami konteks insiden dengan lebih cepat dan akurat.

Endpoint Detection and Response (EDR)

EDR berfungsi untuk memantau dan merespons ancaman pada endpoint. Dengan EDR, Anda bisa tahu aktivitas di berbagai endpoint seperti laptop, server, dan workstation yang sering menjadi titik awal serangan.

Dalam incident response plan, EDR membantu Anda:

- Mendeteksi aktivitas berbahaya pada endpoint

- Mengisolasi endpoint yang terinfeksi untuk mencegah penyebaran

- Mengumpulkan data forensik dari endpoint untuk keperluan analisis

ManageEngine Endpoint Central menyediakan kapabilitas EDR yang membantu tim melakukan monitoring endpoint, containment cepat, serta investigasi berbasis endpoint selama insiden berlangsung.

Network Traffic Analysis (NTA)

Network traffic analysis bertujuan untuk mendeteksi anomali dan intrusi di jaringan. Sehingga, Anda bisa tahu bagaimana serangan bergerak di jaringan dan seberapa luas dampaknya.

NTA bermanfaat dalam incident response untuk:

- Mendeteksi lateral movement dan pola traffic jaringan yang tidak normal

- Mengidentifikasi upaya data exfiltration

ManageEngine NetFlow Analyzer membantu tim incident response memantau traffic jaringan, mendeteksi anomali, serta menganalisis pola komunikasi mencurigakan selama dan setelah insiden.

Threat Intelligence Platform

Threat intelligence platform digunakan untuk menyediakan konteks tambahan terhadap ancaman yang terdeteksi, sehingga tim dapat memahami tingkat risiko dengan lebih cepat.

Ada beberapa kapabilitas penting threat intelligence untuk incident response, antara lain:

- Feed Indicators of Compromise (IoC)

- Korelasi TTP (tactics, techniques, and procedure)

- Threat scoring

Kapabilitas threat intelligence pada Log360 membantu memperkaya proses deteksi dan analisis insiden dengan konteks ancaman global, sehingga tim tidak perlu mengambil keputusan berdasarkan alert mentah semata.

Digital Forensics Tools

Digital forensics tool digunakan untuk mengivestigasi dan mendokumentasikan insiden.

Perannya dalam incident response mencakup:

- Mengumpulkan dan menganalisis bukti teknis selama dan setelah insiden

- Rekonstruksi kronologi insiden

- Mendukung kebutuhan audit dan compliance

Melalui fitur forensic analysis dan audit trail pada Log360, tim dapat melakukan investigasi insiden secara terstruktur dan terdokumentasi dengan baik.

Ticketing/Incident Management

Bagaimana karyawan melaporkan terjadinya insiden? Salah satunya menggunakan ticketing/incident management tool.

Dalam incident response plan, tool ini berfungsi untuk:

- Menerima dan mencatat laporan insiden

- Menugaskan insiden ke tim yang tepat

- Melacak status dan kronologi penanganan

- Melakukan eskalasi otomatis berdasarkan tingkat keparahan insiden

ManageEngine ServiceDesk Plus membantu mengoordinasikan proses incident response melalui workflow terstruktur, SLA, serta eskalasi otomatis, sehingga tidak ada insiden yang terlewat atau tertangani secara ad-hoc.

Vulnerability Scanners

Vulnerability scanner berguna untuk mengidentifikasi kerentanan (vulnerability) secara preventif dan reaktif.

Vulnerability scanner digunakan dalam incident response planning untuk:

- Menemukan vulnerability yang belum di-patch

- Mendukung analisis pasca-insiden

- Menilai risiko vulnerability pada sistem

ManageEngine Vulnerability Manager Plus membantu organisasi mengidentifikasi, memprioritaskan, dan memperbaiki kerentanan, sehingga proses recovery berjalan lebih aman dan berkelanjutan.

Sudahkah Anda siap menghadapi insiden keamanan?

Merancang incident response plan bukan lagi sekadar pilihan, melainkan kewajiban bagi organisasi untuk dapat merespons insiden keamanan secara cepat, terkoordinasi, dan terukur. Perencanaan ini perlu dilakukan dengan matang, mengingat lanskap ancaman siber semakin berkembang.

Strategi incident response yang efektif bukan tentang bereaksi setelah kerusakan terjadi, melainkan tentang membangun kesiapan agar setiap insiden dapat dikendalikan sejak awal. Semua proses ini dimulai dari deteksi, containment, hingga pemulihan dan evaluasi. Dengan dukungan proses yang tepat dan teknologi yang terintegrasi, organisasi dapat pulih lebih cepat dari insiden tanpa mengorbankan keamanan dan kepatuhan.

Untuk memahami bagaimana pendekatan respons insiden yang terintegrasi dan terkontrol dapat mendukung ketahanan operasional organisasi Anda, silakan jelajahi solusi dan insight lainnya dari ManageEngine.