Shadow IT di Lingkungan Hybrid: Cara Mendeteksi dan Mengatasinya

Tim IT kini menghadapi tantangan baru, semakin banyak aplikasi, layanan cloud, dan perangkat yang digunakan tanpa sepengetahuan mereka. Fenomena ini dikenal sebagai shadow IT, penggunaan teknologi di luar kendali organisasi.

Shadow IT tidak selalu muncul karena niat buruk. Kebanyakan terjadi karena karyawan ingin menyelesaikan pekerjaan dengan lebih praktis seperti men-download aplikasi meeting tambahan, menggunakan penyimpanan cloud pribadi, atau mengaktifkan layanan SaaS dengan akun masing-masing.

Namun, di balik kemudahan tersebut tersimpan risiko besar. Tim IT dapat kehilangan kendali atas data, keamanan melemah, dan kepatuhan terhadap regulasi menjadi lebih sulit dijaga. Terlebih lagi, lingkungan hybrid berpotensi memperluas serangan, lebih banyak perangkat, lebih banyak aplikasi, dan lebih banyak celah yang luput dari monitoring.

Apa itu Shadow IT?

Shadow IT adalah penggunaan aplikasi, layanan cloud, perangkat, atau sistem IT tanpa persetujuan, pemantauan, atau pengelolaan dari tim IT. Shadow IT tampak membantu karyawan bekerja lebih cepat. Namun, karena tidak melalui proses evaluasi keamanan maupun governance yang jelas, keberadaannya menciptakan risiko besar bagi keamanan data, compliance, dan stabilitas operasional.

Contohnya bisa berupa:

Menggunakan Google Drive pribadi untuk menyimpan dokumen kantor.

Mengaktifkan aplikasi SaaS (misalnya tool meeting tambahan) tanpa izin IT.

Menginstal software produktivitas di laptop kerja tanpa review keamanan.

Akses data perusahaan menggunakan perangkat pribadi yang tidak terdaftar.

Shadow IT muncul karena teknologi kini sangat mudah diakses. Karyawan dapat mengunduh aplikasi atau mengaktifkan layanan cloud hanya dalam hitungan menit. Di sisi lain, tim IT sering kali kesulitan memantau setiap perubahan di lingkungan hybrid yang mencakup:

Remote worker yang menggunakan berbagai jaringan,

BYOD (bring your own device) dengan tingkat keamanan bervariasi,

SaaS sprawl, di mana setiap divisi memakai aplikasi cloud yang berbeda,

Akses multi-perangkat dari laptop, ponsel, hingga IoT.

Tipe-Tipe Shadow IT yang Umum Terjadi

Shadow IT tidak hanya muncul dalam bentuk aplikasi SaaS yang digunakan diam-diam. Dalam praktiknya, terdapat beberapa kategori yang perlu diwaspadai karena masing-masing membawa risiko dan skenario penggunaan yang berbeda. Berikut tipe yang paling sering muncul di perusahaan hybrid:

Shadow IT Berbasis Hardware

Shadow IT berbasis hardware terjadi ketika perangkat fisik digunakan untuk mengakses data atau sistem perusahaan tanpa proses registrasi IT. Basanya tampak sederhana misalnya karyawan memakai laptop pribadi atau menyambungkan USB drive namun risikonya signifikan.

Laptop, tablet, atau ponsel pribadi (BYOD) yang digunakan untuk membuka email kantor, aplikasi internal, atau file sensitif.

Media penyimpanan eksternal seperti hard disk, flashdisk, atau SD card yang dipakai memindahkan dokumen.

Perangkat IoT kecil seperti kamera, printer, atau router portable yang terhubung ke jaringan tanpa konfigurasi keamanan standar.

Mengapa berbahaya?

Perangkat ini tidak mengikuti kebijakan keamanan perusahaan. Tidak ada enkripsi wajib, patch rutin, atau kontrol akses. Bila perangkat hilang, dicuri, atau terinfeksi malware, perusahaan tidak memiliki visibilitas maupun kontrol untuk mencegah penyalahgunaan data.

Shadow IT Berbasis Aplikasi (Software)

Aplikasi yang digunakan tanpa persetujuan IT adalah bentuk shadow IT paling umum. Kemudahannya diaktifkan baik melalui browser maupun instalasi cepat membuat jenis ini berkembang paling cepat. Berikut dua kategori utama shadow IT berbasis software:

Aplikasi Berbasis Cloud / SaaS

Contoh yang sering ditemukan:

aplikasi meeting tambahan,

software kolaborasi non-resmi,

cloud storage pribadi,

aplikasi desain atau produktivitas berbasis web,

tool AI atau generator konten yang digunakan tanpa izin.

Mengapa berbahaya?

Karena tidak ada integrasi keamanan, governance, ataupun audit trail, data dapat berpindah ke ekosistem yang tidak dapat dipantau. Aplikasi SaaS tertentu juga menyimpan data di wilayah yang tidak sesuai regulasi lokal, termasuk UU PDP.

Aplikasi Lokal / On-Prem yang Diinstal Sendiri

Contohnya:

utilitas file converter,

aplikasi desain ringan,

program analitik sederhana,

tool khusus divisi yang diunduh secara mandiri,

browser extension yang tampak “harmless”.

Mengapa berbahaya?

Aplikasi lokal yang tidak diperiksa rentan membawa malware, menjalankan proses tersembunyi, atau melemahkan konfigurasi keamanan endpoint. Karena tidak terinventarisasi oleh IT, celah ini tidak dapat ditangani melalui patching atau konfigurasi kebijakan.

Shadow IT Berbasis Jaringan & Infrastruktur

Kategori ini muncul ketika ada komponen jaringan atau infrastruktur baru yang terhubung tanpa pengawasan IT.

Contoh:

Hotspot pribadi untuk mengakses sistem internal,

Remote access tools yang dipasang tanpa izin,

VPN publik/gratis untuk mengakses aplikasi kantor,

Virtual machine atau server lokal yang dibuat sendiri oleh tim proyek,

Perangkat IoT yang otomatis terhubung ke jaringan kantor.

Mengapa berbahaya?

Setiap perangkat atau akses tambahan akan memperluas attack surface. Tanpa konfigurasi yang tepat, lalu lintas jaringan tidak dapat diaudit, sehingga serangan lateral movement atau komunikasi mencurigakan sulit dideteksi.

Bagaimana Cara Mendeteksi Shadow IT Lebih Cepat?

Mendeteksi shadow IT membutuhkan pendekatan proaktif yang menggabungkan visibilitas jaringan, kontrol endpoint, serta pemantauan aplikasi dan aktivitas pengguna. Berikut metode utama yang paling efektif dalam lingkungan hybrid:

Monitoring Trafik Jaringan

Analisis trafik jaringan membantu mengungkap aktivitas yang tidak sesuai kebijakan TI. Aplikasi atau perangkat yang tidak terdaftar biasanya menunjukkan pola komunikasi yang berbeda dari sistem resmi. Melacak pola ini, tim IT dapat mendeteksi shadow IT lebih cepat dan lebih akurat. Beberapa indikasi yang perlu diwaspadai meliputi:

koneksi ke domain SaaS yang tidak dikenal,

lonjakan data outbound ke layanan file sharing,

aktivitas dari perangkat yang tidak teridentifikasi,

komunikasi ke server asing atau pola trafik yang tidak biasa.

Inventarisasi Software dan Endpoint Secara Otomatis

Selain melalui jaringan, shadow IT juga dapat terdeteksi dari perubahan yang terjadi di perangkat pengguna. Inventarisasi otomatis membantu IT melihat aplikasi dan perangkat apa saja yang aktif di lingkungan perusahaan tanpa harus melakukan pengecekan manual. Langkah ini penting untuk menemukan:

software baru yang diinstal tanpa persetujuan,

perangkat pribadi yang tiba-tiba muncul di jaringan,

endpoint yang tidak memenuhi standar keamanan atau belum di-patch.

Monitoring Penggunaan SaaS (SaaS Discovery)

Sebagian besar shadow IT modern berasal dari aplikasi SaaS. Karena mudah diaktifkan dan sering digunakan dengan akun pribadi, aplikasi cloud membutuhkan pemantauan khusus. IT dapat menilai mana aplikasi yang aman digunakan dan mana yang perlu dibatasi atau diblokir. SaaS discovery membantu tim IT mengidentifikasi:

aplikasi web yang diakses pengguna di luar daftar resmi,

langganan SaaS yang dibuat sendiri oleh karyawan,

aplikasi yang memproses atau menyimpan data sensitif,

tingkat risiko aplikasi berdasarkan reputasi dan pola pengelolaan datanya.

Audit Log dan Monitoring Perilaku Pengguna

Banyak kasus shadow IT terungkap bukan dari aplikasinya, tetapi dari perilaku pengguna yang berubah. Karenanya, audit log dan analisis perilaku memudahkan IT mengenali anomali dan menginvestigasi penyebabnya lebih cepat. Aktivitas seperti:

login dari perangkat atau lokasi baru,

pengunggahan file berukuran besar ke layanan cloud tidak resmi,

instalasi software di luar jam kerja,

akses ke data sensitif dari jaringan publik,

Integrasi Data untuk Visibilitas Menyeluruh

Mendeteksi shadow IT secara efektif membutuhkan data dari beberapa area sekaligus: endpoint, jaringan, cloud, dan aktivitas pengguna. Melalui Pendekatan ini membantu menutup blindspot sehingga risiko dapat diidentifikasi lebih cepat, bahkan sebelum pengguna menyadari adanya masalah.

Integrasi ini memberikan:

gambaran lengkap tentang apa yang sedang digunakan,

insight untuk menghubungkan berbagai kejadian,

alert otomatis jika ada aplikasi baru atau perangkat tidak sah,

dashboard terpusat untuk melihat keseluruhan lingkungan TI.

Bagaimana solusi ManageEngine membantu mengontrol Shadow IT?

Shadow IT dapat muncul di berbagai endpoint dan aplikasi, mulai dari aplikasi cloud, software lokal, perangkat pribadi, bahkan pola perilaku pengguna. Untuk mengontrol lanskap yang dinamis ini, organisasi membutuhkan approach yang mampu memberikan visibilitas menyeluruh, kontrol terpusat, dan monitoring berkelanjutan.

Solusi ManageEngine bekerja pada beberapa lapisan, cloud, endpoint, jaringan, dan user activity sehingga IT dapat memahami apa yang benar-benar terjadi di lingkungan hybrid dan merespons dengan cepat. Mana sajakah yang dapat membantu Anda?

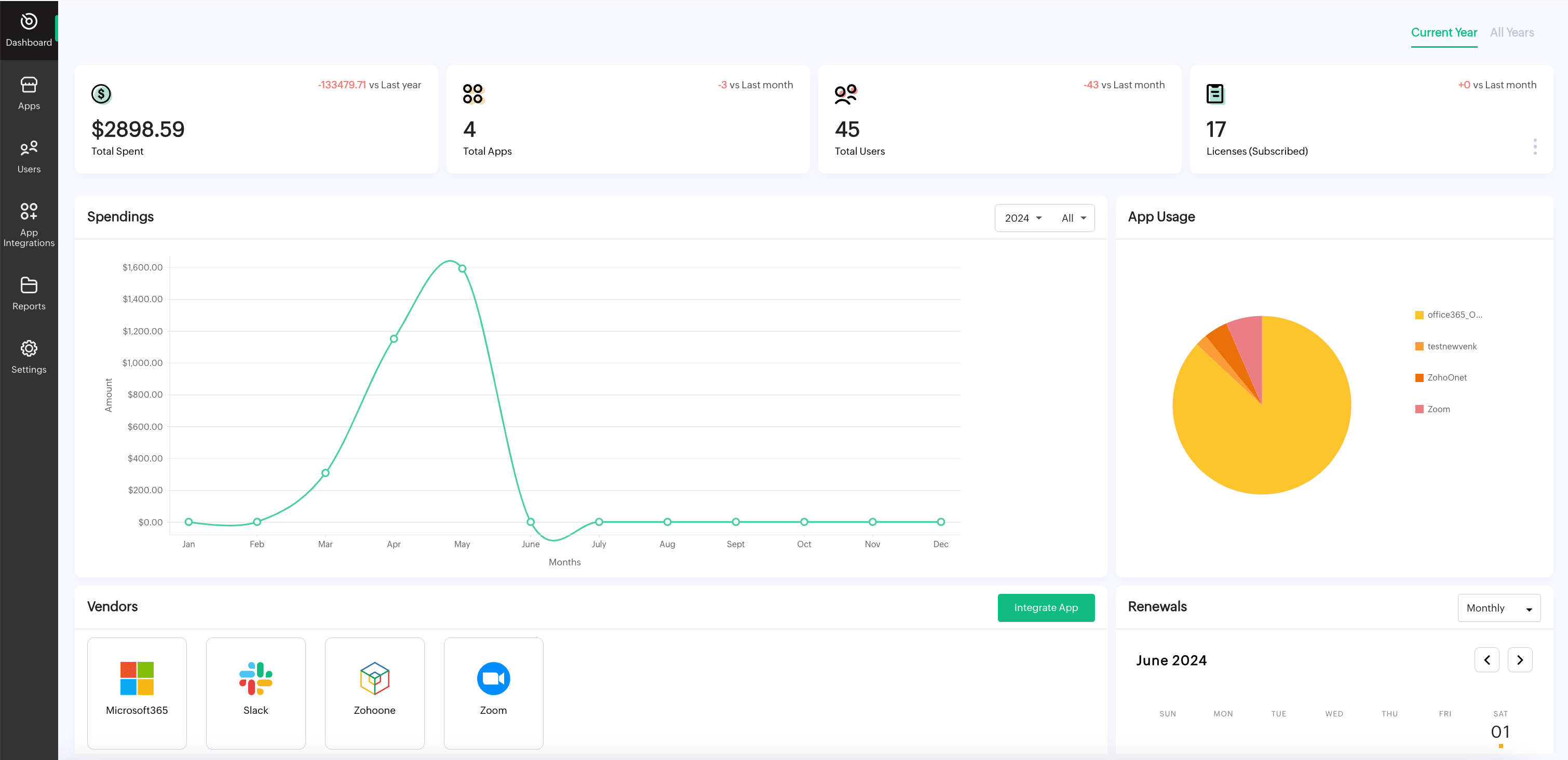

SaaS Manager Plus: Mempermudah Cek Penggunaan SaaS yang Tidak Terpantau

SaaS Manager Plus berfokus pada ekosistem cloud yang semakin kompleks. Dengan banyaknya aplikasi SaaS yang bisa diaktifkan dengan akun pribadi atau trial, organisasi membutuhkan alat yang dapat memberikan visibilitas penuh terhadap konsumsi SaaS di seluruh divisi.

Automated discovery

Platform melakukan pemindaian otomatis terhadap akses SaaS, sehingga aplikasi yang tidak pernah tercatat dalam inventaris bisa langsung terlihat. Ini membantu IT membongkar SaaS sprawl yang sering terjadi tanpa disadari.

Unified dashboard

Semua informasi jumlah aplikasi, pengguna, biaya lisensi, hingga pola penggunaan ditampilkan dalam satu tampilan terpadu. IT dapat dengan cepat memahami aplikasi mana yang penting, mana yang redundan, dan mana yang berpotensi berisiko.

Real-time usage monitoring

Pemantauan waktu nyata memungkinkan IT mendeteksi aktivitas mencurigakan, seperti lonjakan penggunaan aplikasi tertentu atau munculnya layanan cloud baru yang tidak pernah disetujui.

Cost and redundancy insights

Seiring dengan meningkatnya konsumsi SaaS, banyak organisasi tidak menyadari adanya duplikasi fungsi antar-aplikasi. Fitur ini membantu mengoptimalkan biaya dan memastikan sumber daya digunakan secara efisien.

Risk visibility

Aplikasi dipetakan berdasarkan faktor risiko, memberikan IT indikator awal apakah layanan tertentu aman, compliant, atau memiliki potensi kelemahan keamanan.

Access governance

Kontrol akses granular memastikan hanya pengguna yang tepat memiliki izin untuk menggunakan aplikasi tertentu. Ini mencegah penyalahgunaan akun dan mengurangi risiko insider threat.

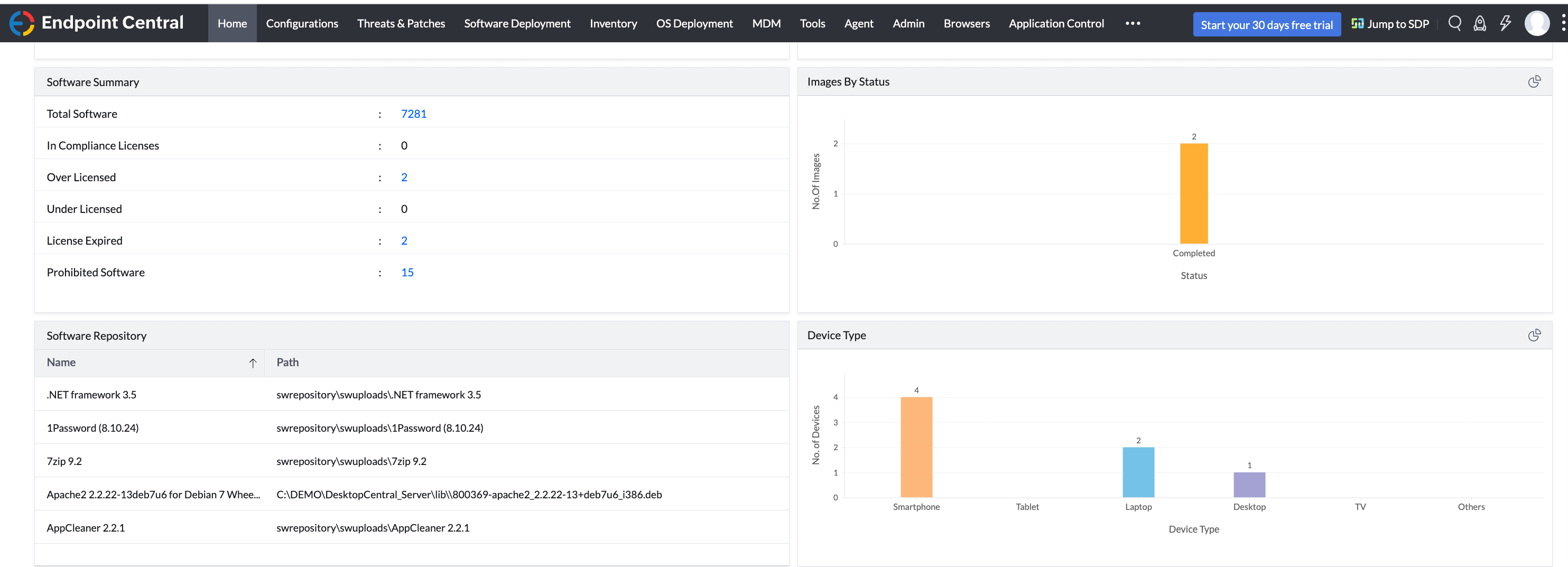

Endpoint Central: Mengontrol Software & Perangkat Agar Tetap Sesuai Kebijakan

Endpoint adalah pintu masuk utama shadow IT, baik melalui instalasi software tanpa izin maupun perangkat pribadi yang terhubung ke sistem perusahaan. Endpoint Central memberikan mekanisme kontrol yang kuat untuk memastikan seluruh perangkat berada dalam kondisi aman dan compliant.

Automated software discovery

Semua aplikasi yang terinstal di endpoint, baik perangkat kantor maupun BYOD terlihat jelas. IT dapat langsung mengidentifikasi software baru yang muncul tanpa approval.

Application control

Melalui whitelisting dan blacklisting, IT dapat menentukan aplikasi mana yang boleh dijalankan. Ini secara signifikan mengurangi risiko aplikasi tak dikenal beroperasi di perangkat perusahaan.

Patch and configuration compliance

Banyak insiden shadow IT bermula dari aplikasi atau OS yang tidak ter-patch. Endpoint Central memastikan patching berjalan otomatis sehingga celah keamanan dapat ditekan.

Device compliance overview

Status keamanan perangkat apakah memiliki enkripsi, antivirus, atau konfigurasi yang sesuai standar dapat dipantau secara real-time. Hal ini penting untuk menjaga perangkat pribadi tetap berada dalam batas aman sebelum digunakan untuk pekerjaan.

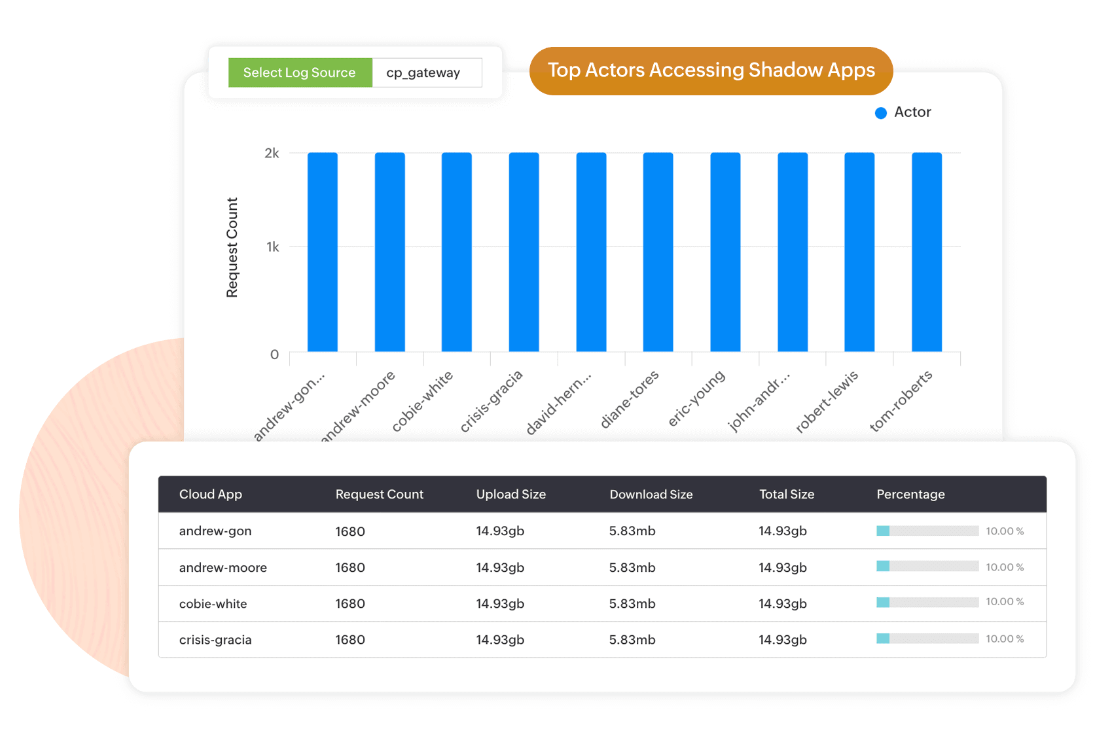

Log360: Mengidentifikasi Shadow IT Melalui Aktivitas User Behaviour

Tidak semua shadow IT terlihat dari aplikasi atau perangkat; sebagian justru terungkap dari perilaku pengguna yang menyimpang dari kebiasaan normal. Log360 memberikan konteks yang lebih dalam melalui analisis log dan behavior analytics.

User behavior analytics

Perubahan perilaku seperti login dari lokasi baru, akses data yang tidak wajar, atau pola penggunaan aplikasi yang mencurigakan dapat menjadi sinyal awal penggunaan tool unauthorized.

File access monitoring

Jika data dipindahkan ke aplikasi atau perangkat yang tidak dikenal, Log360 dapat mengidentifikasinya melalui aktivitas pada level file. Ini penting untuk mencegah kebocoran data tanpa jejak.

Centralized log analysis

Data dari berbagai sumber server, directory services, firewall, endpoint dikonsolidasikan dalam satu platform sehingga anomali yang tersebar di banyak sistem dapat dihubungkan dan dianalisis sebagai satu rangkaian kegiatan.

Compliance-ready auditing

Untuk kebutuhan regulasi, Log360 menyediakan laporan audit yang mencakup siapa yang mengakses apa, kapan, dan bagaimana. Ini membantu organisasi mempertahankan akuntabilitas meskipun lingkungan TI sangat dinamis.

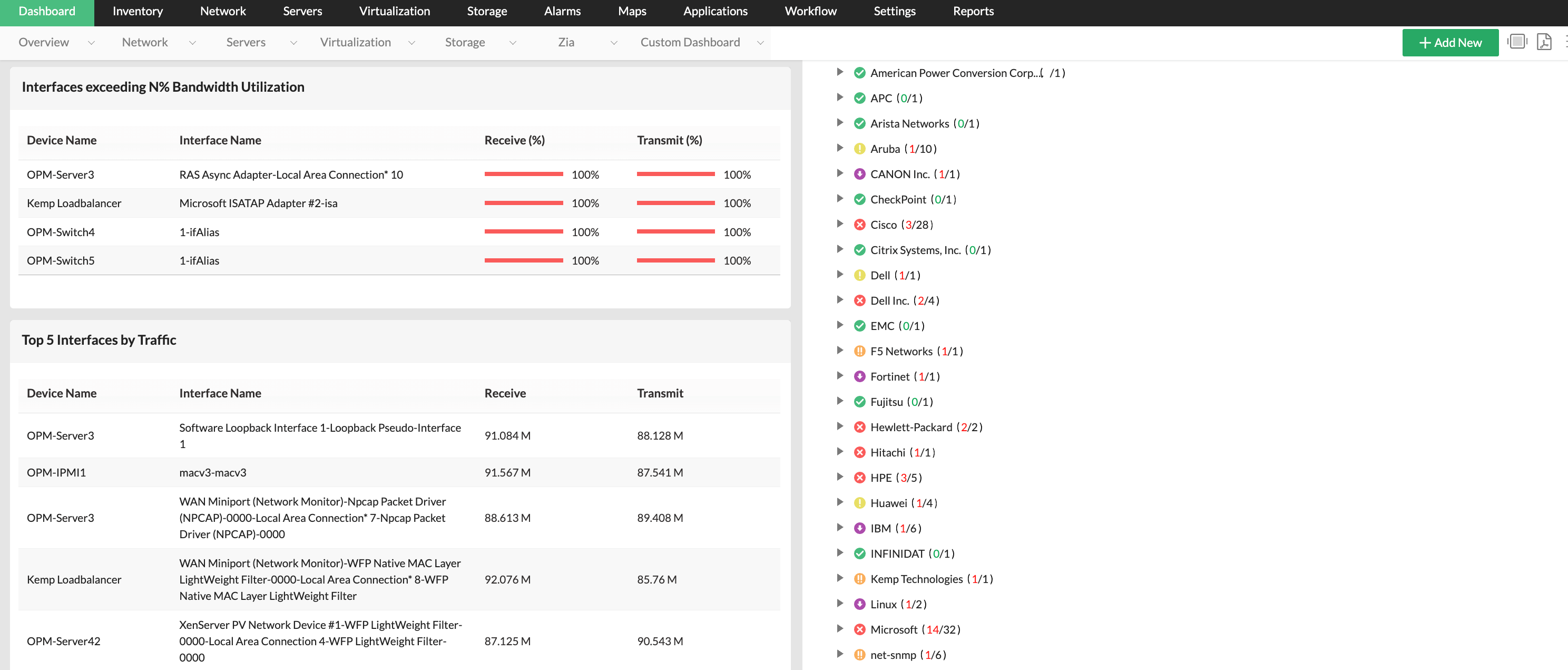

OpManager: Mendeteksi Perangkat & Trafik Tidak Normal di Jaringan

Shadow IT tidak hanya muncul dari software. Perangkat asing atau perubahan pada konfigurasi jaringan juga dapat menjadi sumber risiko. OpManager berfokus pada deteksi di tingkat infrastruktur.

Network device discovery OpManager memindai jaringan untuk menemukan perangkat apa pun yang terhubung, termasuk perangkat yang tidak pernah terdaftar secara resmi.

Traffic and performance monitoring

Pola trafik abnormal seperti komunikasi ke domain asing atau transfer data yang tidak biasa sering menjadi petunjuk pertama adanya aplikasi atau perangkat unauthorized.

Configuration change detection

Perubahan konfigurasi pada router, switch, atau port tertentu dapat menunjukkan upaya mengaktifkan tool baru atau mem-bypass kontrol keamanan. OpManager membantu IT menangkap perubahan ini sebelum menimbulkan dampak.

Untuk menghadapi risiko shadow IT yang kian kompleks, tim IT membutuhkan visibilitas menyeluruh atas seluruh perangkat, aplikasi, dan aktivitas jaringan—tanpa harus mengorbankan kelincahan operasional. Sebagai solusi monitoring jaringan end-to-end, OpManager membantu tim IT mendeteksi perangkat dan layanan yang tidak terkelola, memantau performa infrastruktur secara real-time, serta mengidentifikasi potensi risiko sejak dini. Dengan visibilitas yang lebih jelas dan kontrol yang terpusat, tim IT dapat kembali memegang kendali, memperkuat keamanan, dan memastikan operasional tetap berjalan optimal di tengah lingkungan hybrid yang terus berkembang.

Tertarik menggunakan OpManager? Jadwalkan demo dengan tim kami!