Proteja a su empresa contra los fallos de procesador Meltdown y Spectre

Los profesionales de la seguridad iniciaron el año 2018 bajo un gran estrés tras el descubrimiento de dos fallos críticos en el procesador: Meltdown y Spectre. Sin entrar demasiado en detalles, estos fallos se podrían describir como una familia de vulnerabilidades que permiten a los procesos acceder a datos; que normalmente son inaccesibles. * En teoría, los hackers pueden aprovechar estos fallos para acceder a datos confidenciales, como contraseñas, ID de correo electrónico, claves criptográficas, entre otros.

Vea lo que los expertos de la industria tienen que decir con respecto a Meltdown y Spectre, descargue el informe de expertos de ManageEngine y obtenga una opinión neutral de los proveedores con respecto a estos fallos de CPU.

Estas vulnerabilidades han generado un riesgo de filtración de datos para los equipos y dispositivos móviles que utilizan procesadores Intel y algunos procesadores AMD y ARM (es decir, la mayoría de los sistemas). Por suerte, los proveedores de sistemas operativos han lanzado parches que pueden ayudar a proteger los endpoints contra Meltdown y Spectre.

La única solución real para estos fallos es reemplazar los procesadores afectados, pero esto es difícil y poco realista para las empresas. Los principales proveedores de sistemas operativos, como Microsoft, Apple y Google, ya han publicado actualizaciones para corregir Meltdown, pero Spectre ha demostrado ser más difícil de parchear y seguirá causando problemas hasta que estos proveedores publiquen nuevas actualizaciones de seguridad.

Apple ya manejó este exploit en iOS 11.2.2, macOS 10.13.2 y tvOS 11.2. Sin embargo Apple aún no ha lanzado una actualización para Safari o macOS Server.

Mozilla publicó una actualización de seguridad para su navegador Firefox con el fin de mitigar los ataques Meltdown y Spectre.

Linux también lanzó parches para el kernel en las versiones 4.14.11 y 4.9.74. Puede encontrar la lista completa de versiones y sus actualizaciones aquí.

Los proveedores de nube como VMware, AWS, Citrix, y Azure también han publicado correcciones.

Microsoft fue el primero en responder lanzando una actualización de seguridad de emergencia para Windows 10.

Nota: No debe instalar esta actualización de seguridad si su equipo ejecuta un software antivirus incompatible. Más información

Según Google, los dispositivos móviles que ejecutan la última versión de Android, lanzada el 5 de enero como parte del parche de seguridad de Android de enero, están a salvo de este exploit. Así que los usuarios con teléfonos de la marca Google que ejecutan la última versión de Android están seguros. Sin embargo, los usuarios de Android con otros dispositivos tendrán que esperar hasta que los fabricantes de los dispositivos lancen sus propios parches.

En el caso de Chrome, los parches para Meltdown y Spectre se publicarán el 23 de enero de 2018, con Chrome 64. Esta actualización ayudará a proteger a los usuarios de los ataques web contra desktops y móviles.

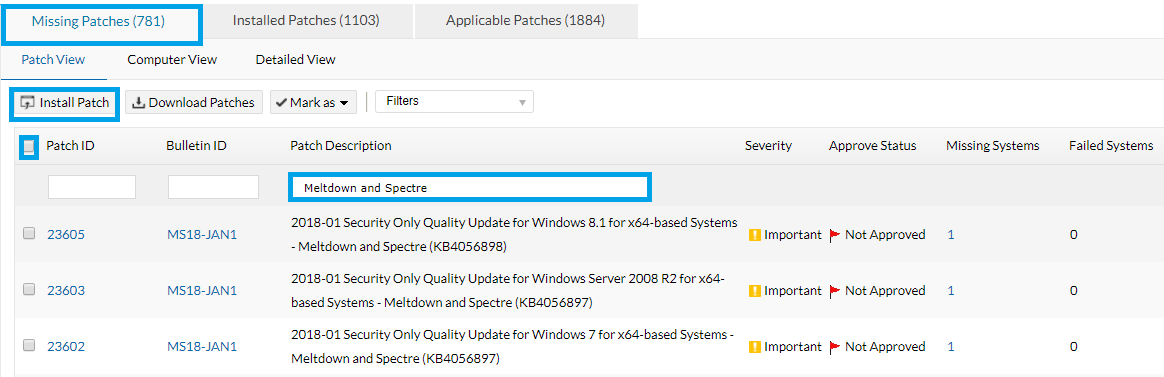

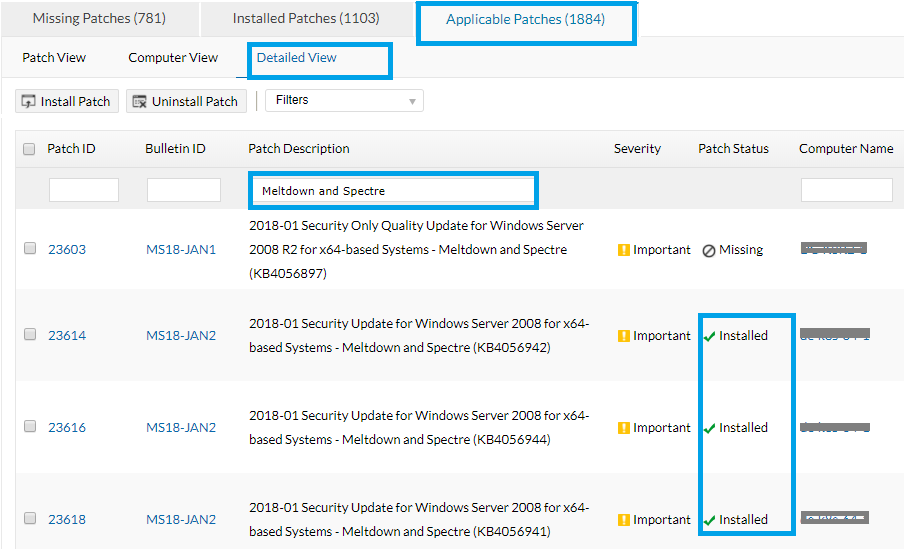

Nuestras soluciones para la gestión de parches pueden automatizar las actualizaciones de seguridad por usted, simplificando el proceso para aplicar parches en múltiples sistemas operativos y programas. Descargue nuestra exclusiva solución de gestión de parches o gestión de endpoints para resolver estos exploits automáticamente.

Siga los pasos que se indican a continuación para parchear Meltdown y Spectre.

¿Aún tiene preguntas? Consulte las preguntas frecuentes sobre Meltdown y Spectre.

*Aquí tiene una descripción completa sobre Meltdown y Spectre de los expertos.