Recientemente, los hacker vulneraron las redes corporativas para acceder a 150.000 cámaras de vigilancia instaladas en Tesla, Equinox, Bank of Utah, cárceles y clínicas y así obtener imágenes en tiempo real, según informó Bloomberg. Los hackers compartieron imágenes de cámaras de vídeo y capturas de pantalla tomadas en las instalaciones de Tesla y Cloudfare como prueba de su infracción.

Según un análisis de Tillie Kottmann, un desarrollador de software suizo, los hackers pudieron acceder a la vigilancia comprometiendo una cuenta de super administrador de Verkada. Verkada es una empresa de fabricación de cámaras de vigilancia que trabaja con estas industrias, especialmente con Tesla para sus coches autónomos. Los hackers obtuvieron las credenciales de esta cuenta de super administrador infiltrándose en una infraestructura débil de DevOps.

Verkada ya ha tomado medidas para combatir la situación y los hackers ya no tienen acceso a estas cámaras de vigilancia. El equipo de seguridad de Verkada fue capaz de desconectar sus sistemas internos y garantizar que sus sistemas no se vean comprometidos de nuevo. Cloudfare ha anunciado que las cámaras comprometidas se encontraban en un lugar que no está operativo desde hace varios meses, por lo que no hubo impacto en los datos de los clientes.

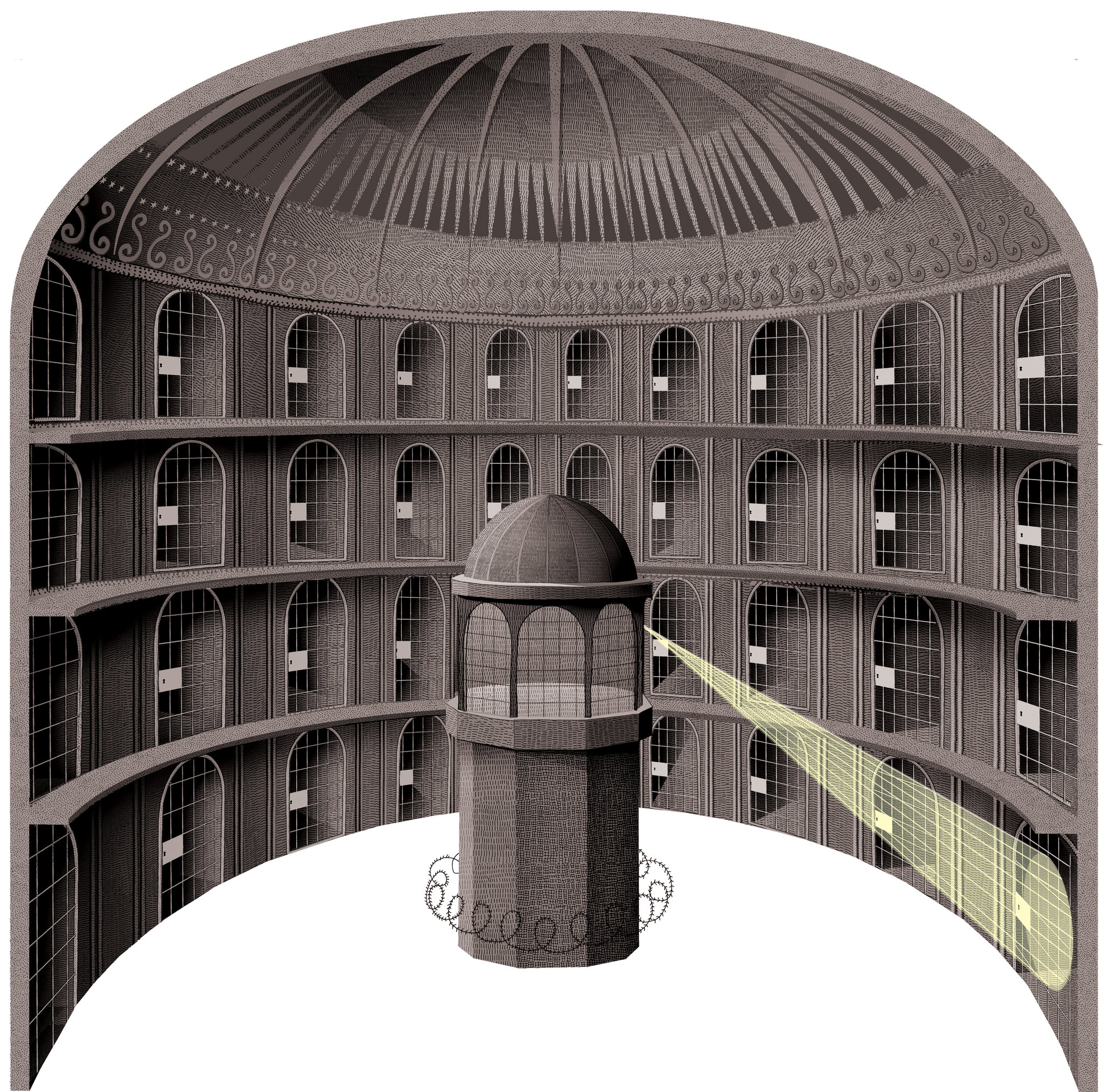

Esta operación fue etiquetada con el hashtag #OperationPanopticon, y lleva el nombre del diseño físico masivo llamado panopticon.

Panopticon es un diseño que permite a un solo guardia de seguridad o alcaide tener visibilidad de todos los reclusos. Suele usarse en las cárceles para vigilar a los presos.

La siguiente imagen muestra el diseño real de panopticon,

Con la evolución de la tecnología, la necesidad de nuevas políticas y procedimientos de seguridad tiene que ser redefinida a diario. Con la Internet de alta velocidad y los dispositivos del Internet de las Cosas (IoT) de nuevo propósito, la demanda de seguridad y cifrado de extremo a extremo seguirá siendo una tarea gigantesca y los equipos de TI deben hacer frente a ella.

Nuestro resumen informativo del análisis del comportamiento de las entidades de los usuarios, la guía y los recursos de gestión de logs le ayudan a descubrir más sobre sus patrones de red para que pueda auditarlos regularmente y garantizar que su ecosistema de TI sea seguro.

Giridhara Raam es un evangelizador de productos en ManageEngine, una división de Zoho Corporation, a quien le encanta hablar de seguridad informática, infoseguridad, inteligencia artificial y gestión unificada de endpoints para educar a los profesionales de TI sobre las últimas amenazas en la industria. Es un profesional del márketing, bloguero, conferencista y sabelotodo cuando se trata del GDPR, la CCPA, la LGPD, el Brexit, la Ley SHIELD y mucho más.