Gestión de logs, auditorías y cumplimiento de las

normas de TI con facilidad.

Recopile, monitoree y analice logs. Cumpla con la normativa internacional.

Confían en EventoLog Analyzer cerca de

10000 clientes

Gestión de logs y más allá

- Gestión de logs de seguridad

- Monitoreo de

dispositivos de red - Auditoría de logs

de aplicaciones - Gestión de logs

del servidor - Gestión de eventos

de seguridad - Gestión de logs

de servidor web - Todas las características

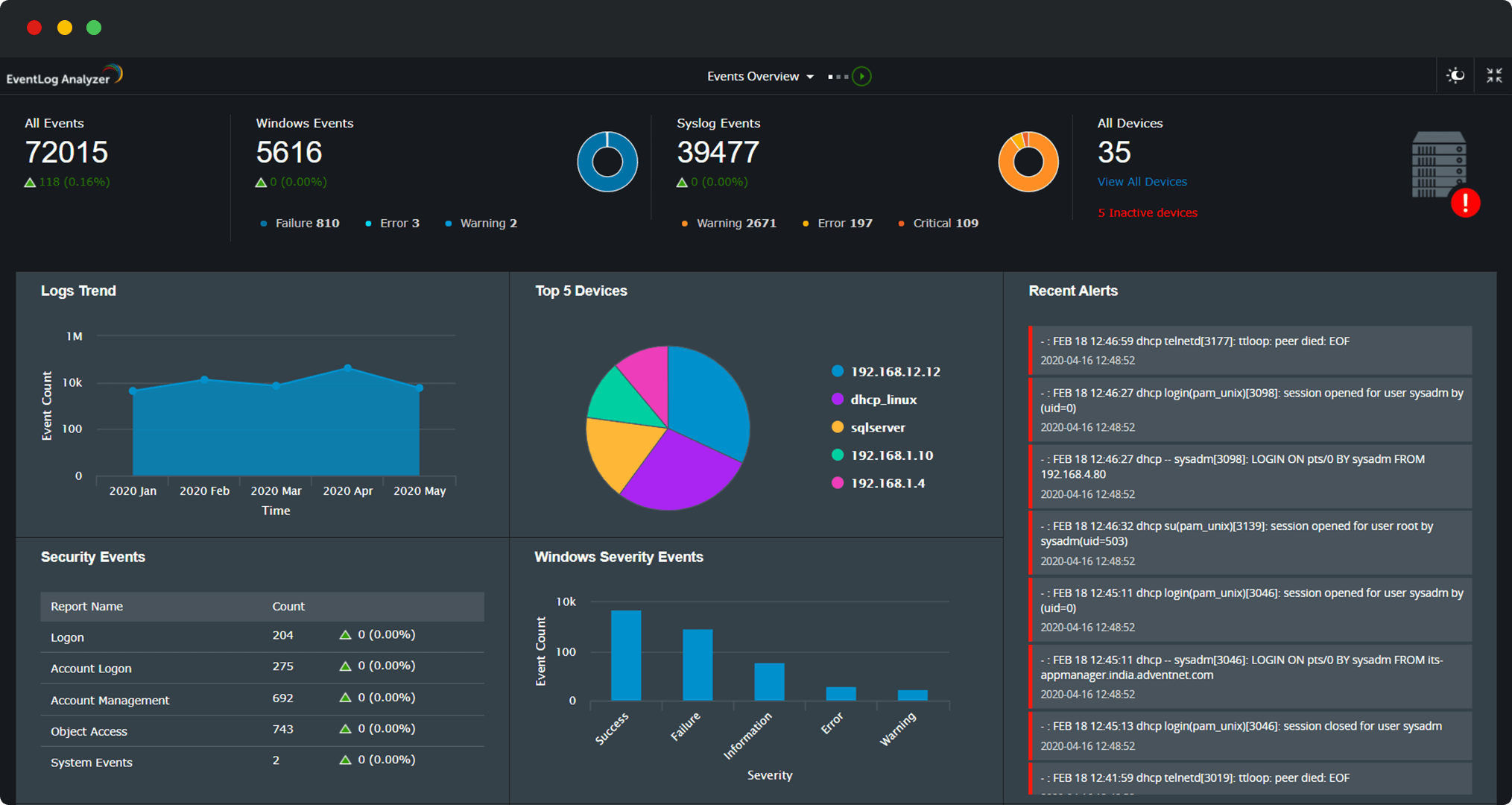

Gestión de logs de seguridad: No deje ningún log sin revisar

Recopile, gestione, analice, correlacione y busque en los datos de logs de más de 750 fuentes out-of-the-box utilizando la recopilación de logs sin agentes, la recopilación de logs basada en agentes y la importación de logs. Además, analice cualquier formato de log legible por humanos con el analizador de logs personalizado de EventLog Analyzer, que lee y extrae automáticamente los campos y le permite marcar campos adicionales para un mejor análisis de los formatos de log de aplicaciones no compatibles o de terceros. El servidor de syslogs integrado en EventLog Analyzer configura y recopila automáticamente los syslogs de los dispositivos de red y proporciona información detallada sobre los eventos de seguridad.

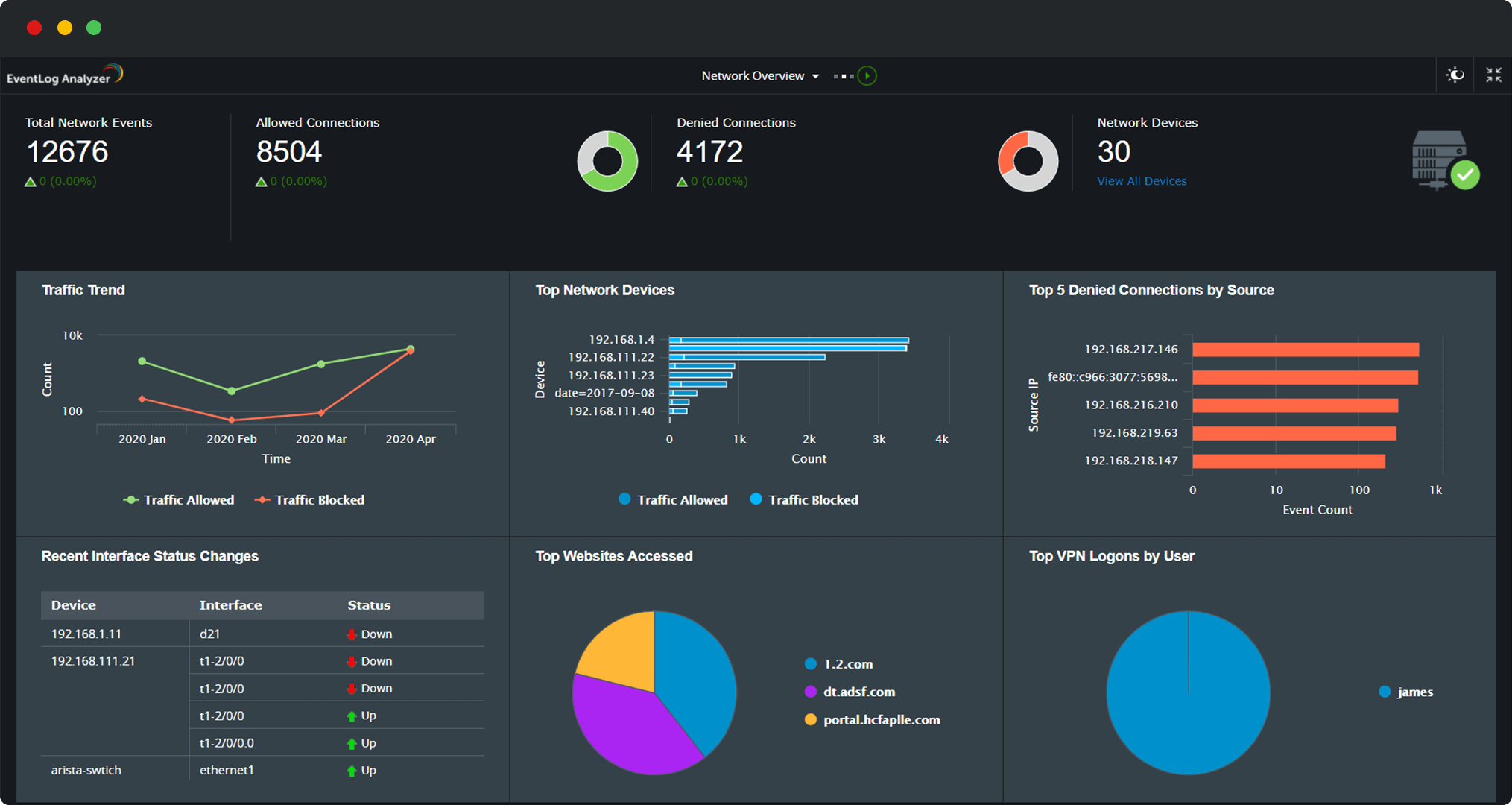

Más informaciónMonitoreo de dispositivos de red: Comience con la seguridad perimetral

Proteja el perímetro de su red de las intrusiones auditando los datos de logs de los dispositivos del perímetro, incluidos los routers, switches, firewall y los IDS e IPS. Obtenga información valiosa sobre los cambios en las políticas y reglas de seguridad del firewall, los inicios y cierres de sesión de los usuarios administradores (incluidos los inicios de sesión fallidos) en los dispositivos críticos del perímetro, los cambios en las cuentas de usuarios críticos, etc. Detecte el tráfico entrante y saliente de fuentes maliciosas y bloquéelo en tiempo real con flujos de trabajo predefinidos.

Más informaciónAuditoría de logs de aplicaciones: Proteja lo más importante

Monitoree los cambios críticos, detecte el robo de datos, identifique los ataques y supervise el tiempo de inactividad de sus aplicaciones críticas para el negocio, como las bases de datos y los servidores web, mediante la auditoría de los logs de las aplicaciones.

EventLog Analyzer es una herramienta de monitoreo de la actividad de la base de datos que ayuda a garantizar la confidencialidad e integridad de su base de datos.

- Auditoría de bases de datos SQL: Realice un control de las actividades DML y DDL, audite los cambios en las cuentas de usuario y las actividades del servidor SQL, detecte ataques como inyecciones SQL, visualice el bloqueo de cuentas, y mucho más.

- Auditoría de bases de datos Oracle: Monitoree los accesos y las actividades de los usuarios, audite los cambios de la cuenta de administrador y las actividades críticas en los servidores, y mucho más.

Gestión de logs del servidor: Garantice la seguridad completa del servidor

Monitoree sus servidores y realice un seguimiento de los cambios críticos en ellos en tiempo real. Administre los logs del servidor para sus servidores SQL, terminales, servidores Oracle, servidores de impresión y otros servidores web. Con los mecanismos de detección de amenazas de EventLog Analyzer, es más fácil detectar amenazas de seguridad relacionadas con el servidor, incluidos ataques de escaneo de puertos, acceso no autorizado a cuentas que contienen datos corporativos confidenciales y actividades sospechosas en dispositivos. También puede monitorear el rendimiento del servidor y resolver problemas operativos.

Más informaciónGestión de eventos de seguridad: Monitoree los eventos de seguridad en su red

Recopile, rastree, supervise e informe eventos relacionados con la seguridad en toda su red. EventLog Analyzer es un software de gestión de eventos de seguridad que analiza la información de los eventos de seguridad detectados y proporciona técnicas sofisticadas de respuesta a amenazas con flujos de trabajo automatizados. También puede demostrar el cumplimiento con plantillas listas para auditoría para regulaciones como HIPAA, GDPR, PCI-DSS, SOX y más.

Más informaciónGestión de logs del servidor web

Audite, administre y realice un seguimiento de los logs del servidor web

EventLog Analyzer es una herramienta de análisis de logs que también funciona como:

- Analizador de logs de IIS: Audite los eventos del servidor web de Microsoft Internet Information Services (IIS), errores de seguridad, cambios de configuración y más. Ver más.

- Analizador de logs de Apache: Monitoree eventos del servidor web Apache, errores de seguridad, información sobre ataques y más.Ver más

- Analizador de logs DHCP: realice un seguimiento de los eventos críticos del servidor DHCP; audite arrendamientos concedidos, renovados o denegados; y mucho más. Ver más

Fuentes de logs admitidas

Descubra las 750 fuentes de logs que admite EventLog Analyzer.

Más informaciónAnálisis de seguridad y más allá

- FIM

- Correlación

- Inteligencia de amenazas

- Gestión de incidentes

- Motor de búsqueda

- Cumplimiento

- Investigación de amenazas

MONITOREO DE INTEGRIDAD DE ARCHIVOS Garantizar la seguridad de los datos confidenciales

Proteja los datos confidenciales de su organización del acceso no autorizado, las modificaciones, las amenazas de seguridad y las infracciones. Con la función de monitoreo de integridad de archivos de EventLog Analyzer, puede rastrear cualquier cambio realizado en archivos o carpetas que contengan datos confidenciales en tiempo real para detectar rápidamente incidentes de seguridad críticos y garantizar la integridad de los datos.

Analice en profundidad los accesos a archivos y carpetas, los cambios de permisos y los cambios de valor de datos en los servidores de archivos Windows y Linux.

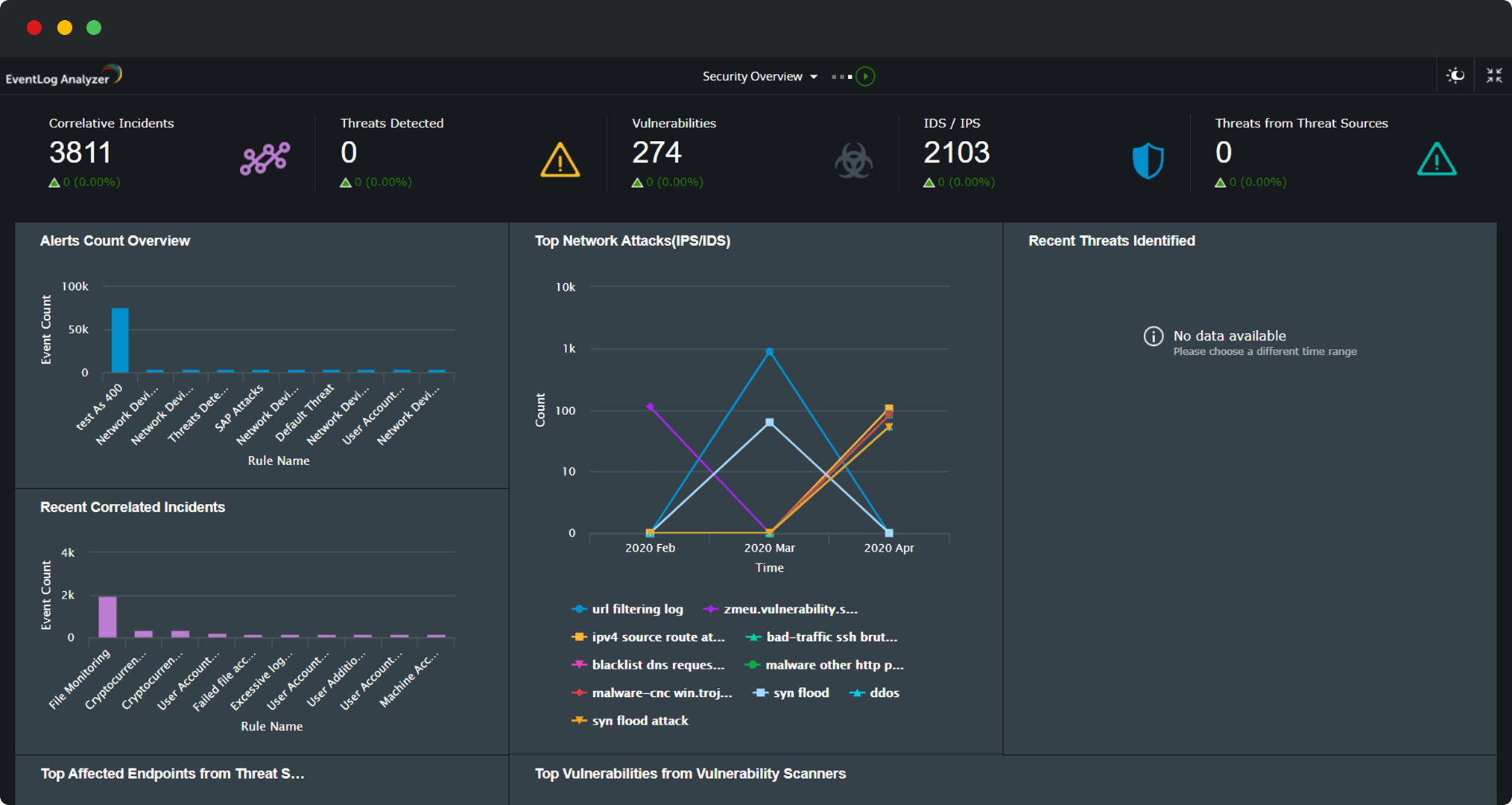

Más informaciónUN MOTOR DE CORRELACIÓN DE EVENTOS EN TIEMPO REAL:Correlacione de forma segura eventos dispares

Detecte intentos de ataque y rastree posibles amenazas de seguridad correlacionando los datos de registro de los dispositivos de toda la red con reglas predefinidas y un creador de reglas de correlación personalizadas de arrastrar y soltar. Sea alertado en tiempo real sobre amenazas de seguridad, como ataques de fuerza bruta, robo de datos, ataques de inyección SQL e instalación de software sospechosa, correlacionando datos de diferentes fuentes de registro./p>

Obtenga información sobre los eventos de seguridad que desencadenaron una regla de correlación en forma de una línea de tiempo de incidentes. Asocie una regla o acción de correlación con los perfiles de flujo de trabajo para neutralizar inmediatamente la amenaza de seguridad.

Más informaciónINTELIGENCIA DE AMENAZAS AUMENTADAS Utilice feeds de amenazas contextuales para una mejor seguridad

Identifique direcciones IP maliciosas, URL o interacciones de dominio con su red en tiempo real correlacionando automáticamente los datos de registro de los dispositivos de su red con fuentes de amenazas examinadas utilizando nuestra base de datos global de amenazas IP incorporada y análisis avanzados de amenazas.

La plataforma de inteligencia de amenazas de EventLog Analyzer se actualiza automáticamente a diario para ayudarle a estar al tanto de las amenazas y defender su red de los últimos ataques. Obtenga información sobre la categoría de amenazas, la puntuación de reputación de la fuente maliciosa y más con elcomplemento de análisis avanzado de amenazas.

Más informaciónGESTIÓN DE INCIDENTES INTEGRADA Emplear la automatización para la resolución de amenazas

Gestione eficientemente los incidentes de seguridad y acelere el proceso de resolución asignando automáticamente tickets a sus técnicos o administradores utilizando reglas predefinidas. Para cada incidente detectado, abra tickets en herramientas ITSM centralizadas con las integraciones de software de mesa de ayuda. Acelere la resolución de amenazas utilizando flujos de trabajo automatizados de incidentes que mitigan las amenazas de seguridad al instante.

Más informaciónUN POTENTE MOTOR DE BÚSQUEDA Utilice el análisis forense para descubrir brechas de seguridad

Profundice en terabytes de datos de registro sin procesar y encuentre exactamente lo que está buscando con la funcionalidad de búsqueda de registros de EventLog Analyzer. Realice una búsqueda básica utilizando comodines, frases y operadores booleanos junto con búsquedas agrupadas y búsquedas de rango.

Utilice el generador de consultas avanzado para construir automáticamente consultas complejas utilizando opciones de búsqueda interactivas basadas en clics y más. Guarde los resultados de la búsqueda como informes de incidentes y guarde las consultas como perfiles de alerta para realizar de manera efectiva el análisis de la causa raíz y evitar que los ataques del mismo tipo se vuelvan a ocurrir.

Más informaciónGESTIÓN INTEGRADA DEL CUMPLIMIENTO Satisface fácilmente las demandas de cumplimiento

Simplifique su auditoría de cumplimiento de TI con plantillas de informes predefinidas para varios mandatos regulatorios, incluyendo PCI DSS, HIPAA, FISMA, GDPR, SOX, y ISO 27001. Exporte informes de cumplimiento integrales en cualquier formato, ajuste las plantillas de informes de auditoría de cumplimiento existentes o cree informes de cumplimiento para satisfacer las demandas de las futuras regulaciones de TI. Archivar los datos de registro para períodos de tiempo personalizados para cumplir con los requisitos cruciales de archivo de registro.

Más informaciónCONSOLA DE INVESTIGACIÓN CIBERNÉTICA UNIFICADA Investiga y caza proactivamente las amenazas con el banco de trabajo de incidentes

Mejore la eficiencia en la validación de incidentes de seguridad y la realización de investigaciones exhaustivas de amenazas aprovechando el banco de trabajo de incidentes de EventLog Analyzer. Esta plataforma analítica especializada se centra en entidades digitales centrales como usuarios, procesos y fuentes de amenazas externas, ofreciendo datos contextuales adicionales y evaluación de riesgos. Los usuarios simplemente pueden apuntar y sondear estas entidades, y agregarlas a la consola analítica a medida que atraviesan diferentes paneles de EventLog Analyzer.

El Incident Workbench incorpora las siguientes integraciones:

- UEBA para análisis de usuarios (se requiere integración de Log360)

- Análisis avanzado de amenazas con feeds de amenazas externas como VirusTotal

- Procesar árboles de caza

Agregue múltiples perfiles analíticos y guarde la instancia como evidencia en la consola de gestión de incidentes.

Más información¿Busca una solución de gestión de logs? EventLog Analyzer está disponible en 2 ediciones

Edición gratuita

Descarga gratuita- Admite solo hasta 5 fuentes de logs

- Nunca caduca

- Recopilación y archivo de logs centralizados

- Informes basados en búsquedas de logs

- Informes de cumplimiento

- Capacidades de análisis forense de logs

Professional

Pruébelo ahora- El precio depende de la cantidad de fuentes de logs (admite de 10 a 1000). Incluye:

- Recopilación y archivo de logs centralizados

- Informes basados en búsquedas de logs

- Informes de cumplimiento

- Capacidades de análisis forense de logs

- Entorno escalable

- Monitoreo de ubicación multigeográfica

- Cambio de marca del cliente web para vistas específicas del cliente

¿Quiere gestionar sus logs en la nube?

Haga clic aquí para obtener una comparación detallada entre la versión local y la versión en la nube.

¿Es un MSSP? Descubra nuestro EventLog Analyzer Edición MSSP.

Más información5 razones para elegir EventLog Analyzer

alta velocidad

Procesamiento de logs de alta velocidad

Procese los datos de log a 25 000 logs/segundo para detectar los ataques en tiempo real y llevar a cabo un rápido análisis forense para reducir el impacto de una violación de seguridad.

Gestión integral de logs

Recopile, analice, correlacione, busque y almacene datos de logs de más de 700 fuentes de logs. Incluye un analizador de logs personalizado para analizar cualquier formato de log legible por humanos.

en tiempo real

Auditoría de seguridad en tiempo real

Audite los logs de los dispositivos del perímetro de la red, las actividades de los usuarios, los cambios en las cuentas del servidor, los accesos de los usuarios y mucho más para satisfacer las necesidades de auditoría de seguridad.

de amenazas

Detección y mitigación instantánea

de amenazas

Descubra las amenazas a la seguridad con mecanismos avanzados de detección de amenazas, como la correlación de eventos y el análisis de fuentes contra amenazas, y mitíguelas mediante flujos de trabajo automatizados.

Gestión del cumplimiento

Satisfaga los requisitos de cumplimiento normativo con informes de cumplimiento predefinidos para PCI DSS, FISMA, GLBA, SOX, HIPAA, ISO 27001, y mucho más.