- Credit Union de Denver ha estado usando EventLog Analyzer por más de cuatro años para monitoreo de actividades de usuarios internos. EeventLog Analizer provee un gran valor como herramienta forense de red y para la debida diligencia reglamentaria. Este producto puede rápidamente ser escalado para cumplir nuestras necesidades de negocio dinámicas.Benjamin ShumakerVicepresidente de TI/ ISOCredit Union de Denver

- La mejor cosa, que me gusta de la aplicación, es la bien estructurada GUI y los informes automatizados. Esto es una gran ayuda para los ingenieros de redes para monitorear todos los dispositivos en un simple dashboard. Los informes predeterminados con una pieza de trabajo inteligente.Joseph Graziano, MCSE CCA VCPIngeniero de red SeniorCitadel

- EventLog Analyer ha sido una buena herramienta de alertas e informes de log de eventos para nuestras necesidades de tecnología de la información. Minimiza la cantidad de tiempo que gastamos filtrando logs de eventos y nos provee notificaciones casi en tiempo real de alertas definidas administrativamente.Joseph E. VerettoEspecialista de revisión de operaciones

Oficina de sistemas de la informaciónDepartamento de Transportes de Florida - Logs de Windows Event logs y Syslogs de dispositivos son una sinopsis en tiempo real de lo que está pasando en un computador o una red. EventLog Analyzer es una herramienta económica, funcional y fácil de utilizar que me permite saber qué está pasando en la red enviando alertas y reportes, ambos en tiempo real y programado. Es un software premium de la aplicación del sistema de detección de intrusosJim LloydGerente de sistemas de la informaciónBanco First Mountain

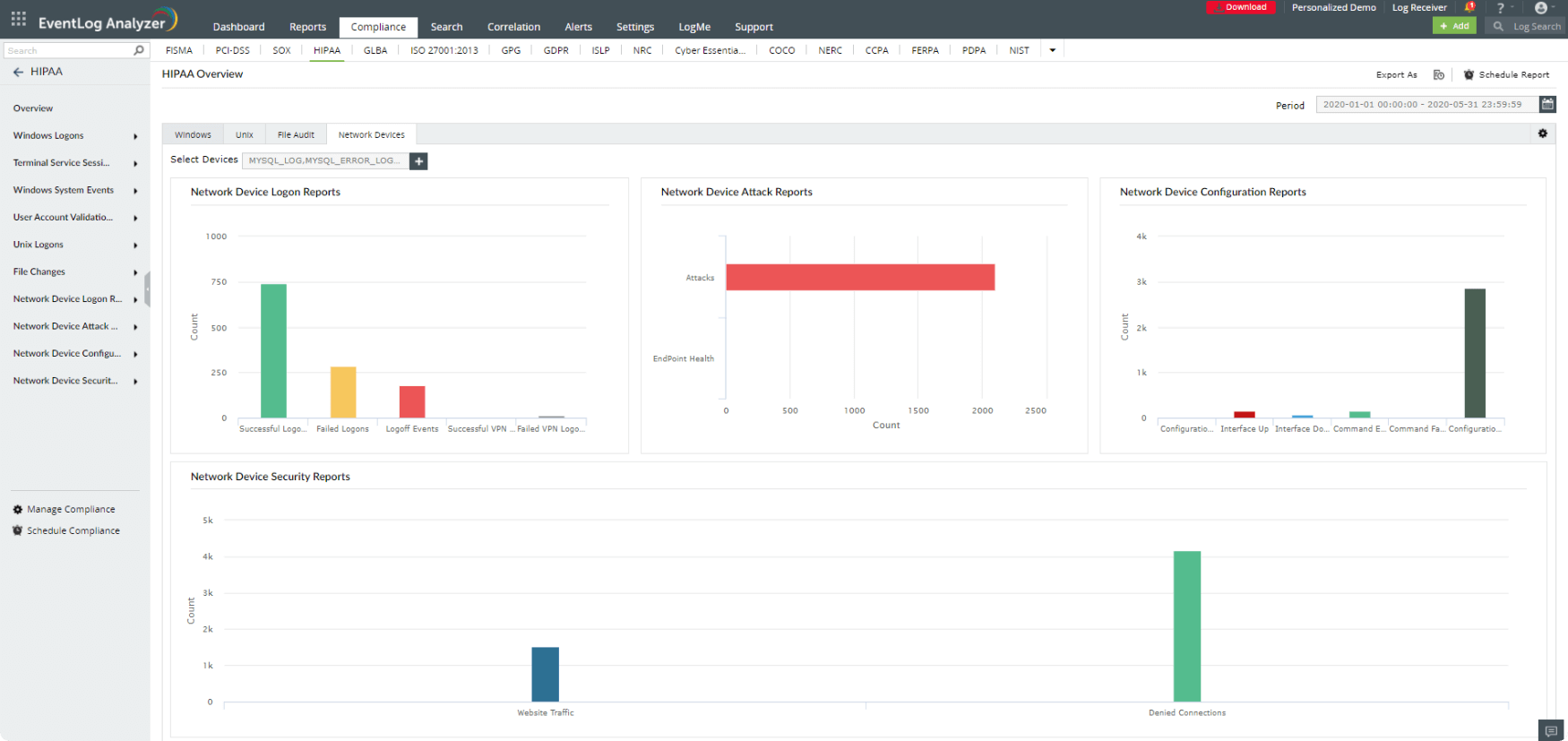

Demuestre el cumplimiento de la HIPAA en toda su red con facilidad

Más de 10.000 clientes confían en EventLog Analyzer

10.000 clientes

Por una gestión del cumplimiento de la HIPAA más sencilla

Simplifique el cumplimiento de los mandatos de conformidad con una herramienta unificada de gestión de logs que monitorea los logs de red a un nivel granular y proporciona informes de cumplimiento out-of-the-box.

Controle todas las actividades de la red para obtener amplia información sobre el acceso a los datos, el abuso de privilegios, la actividad de los usuarios, los inicios y cierres de sesión, y mucho más.

Reciba alertas instantáneas por correo electrónico o SMS sobre anomalías, violaciones de la seguridad de los datos y violaciones de la normativa para mitigar las amenazas a la seguridad lo antes posible.

Descubra cómo EventLog Analyzer simplifica la demostración del cumplimiento de la HIPAA

- Monitoreo de inicio y cierre de sesión

- Auditoría de eventos del sistema

- Auditoría de validación de cuentas de usuario

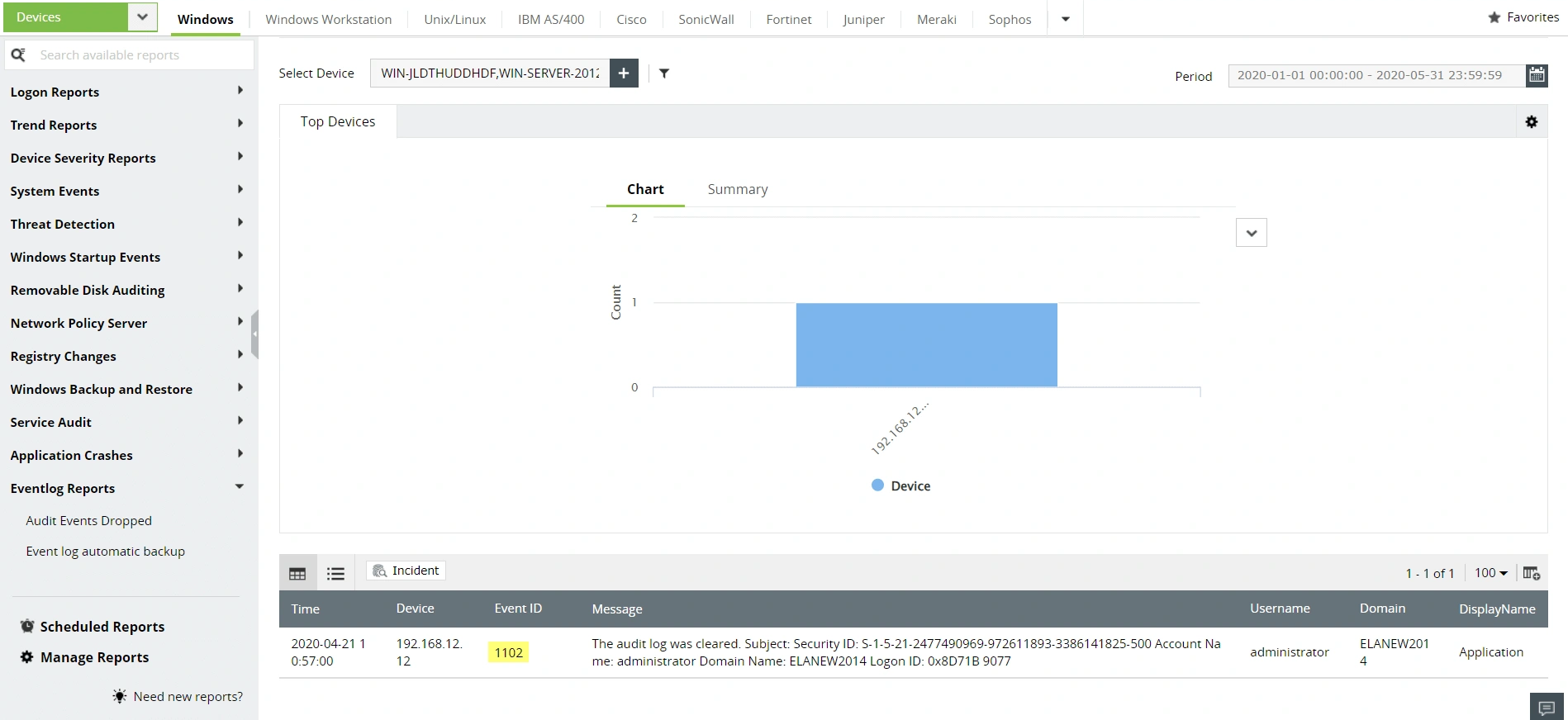

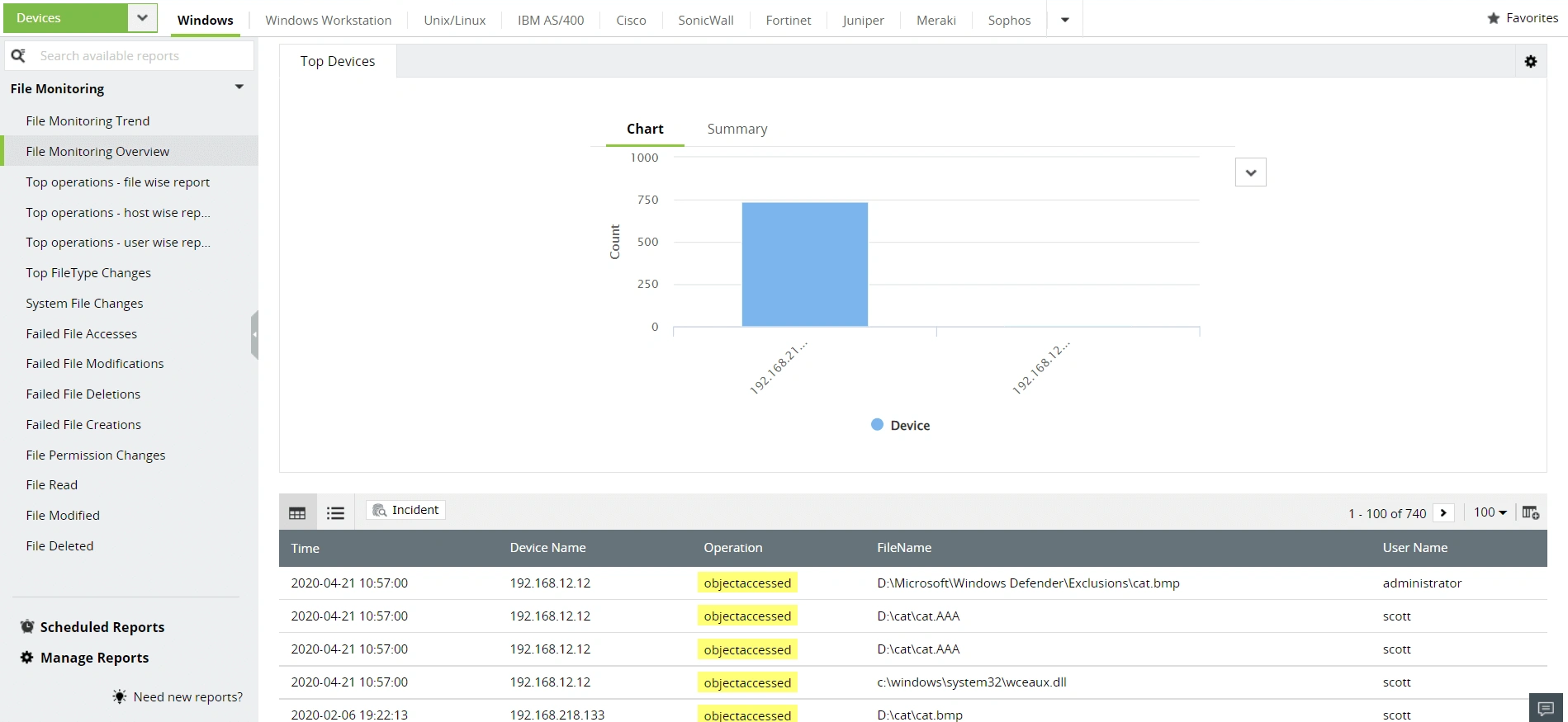

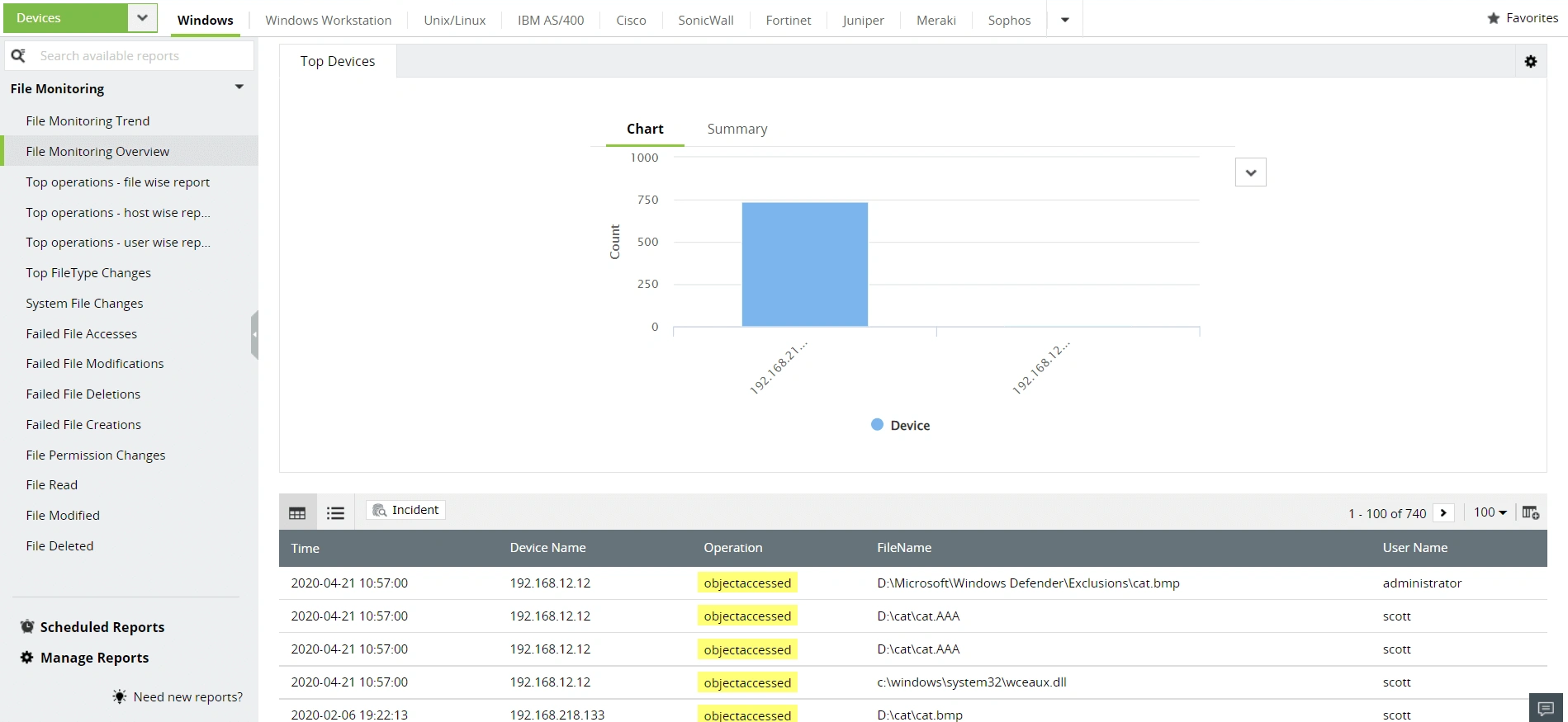

Auditoría de acceso a objetos

Supervisar y revisar el acceso a la información sanitaria electrónica protegida.

Auditoría de acceso a objetos

Monitoree y revise el acceso a la salud de la información electrónicamente protegida y satisfaga la cláusula de auditoría de acceso a objetos de la HIPAA con el monitoreo de la integridad de los archivos de EventLog Analyzer. La solución proporciona informes detallados sobre las acciones realizadas en archivos o carpetas confidenciales, los cambios en el control de acceso, los detalles del usuario y del sistema, y el estado de estas operaciones. Esto ayuda a los administradores de red a identificar las amenazas internas, auditar la actividad de los usuarios privilegiados y prevenir los ataques internos.

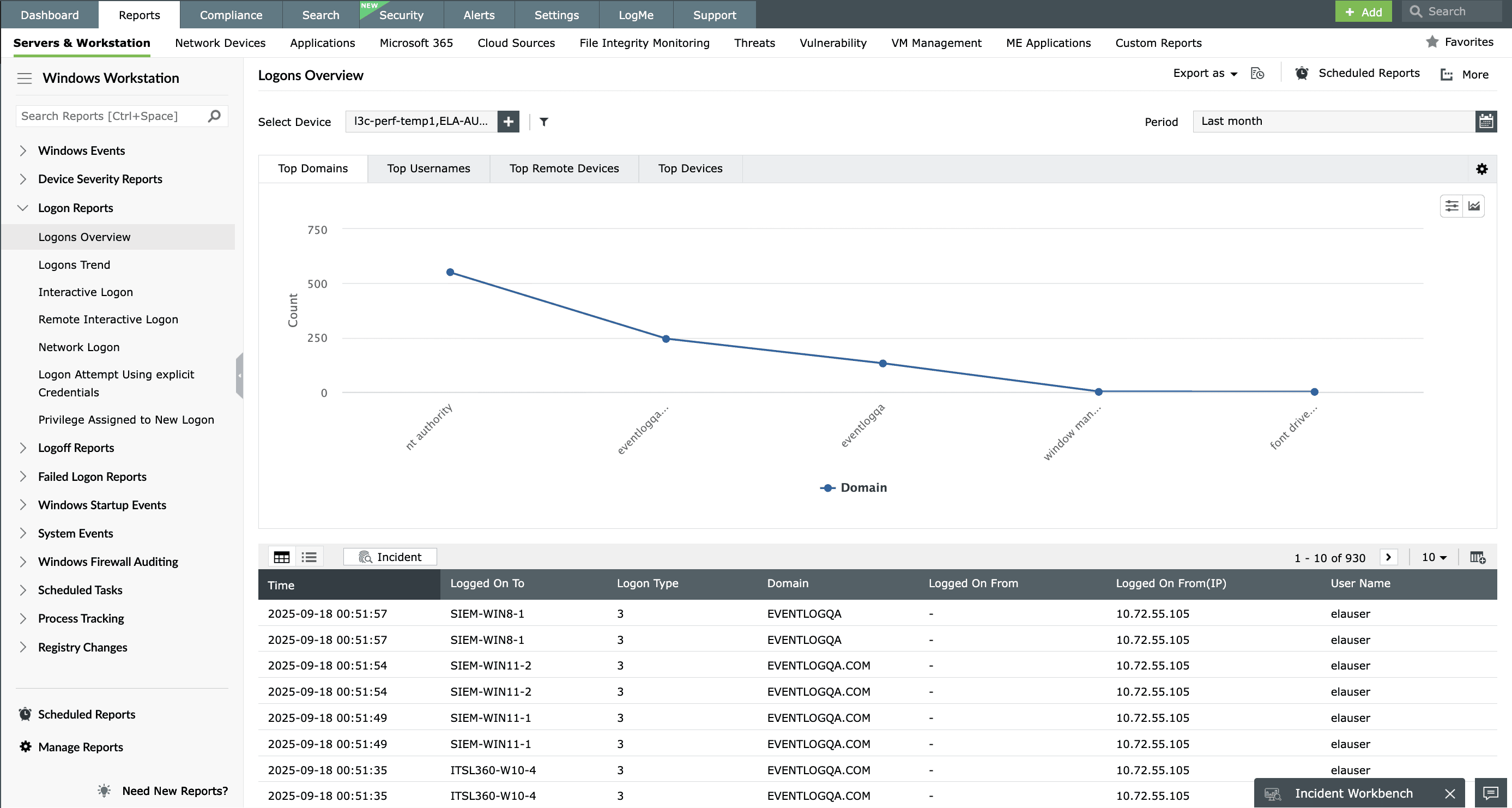

Monitoreo de inicio y cierre de sesión

Implemente procedimientos para monitorear los intentos de inicio de sesión e informar sobre discrepancias y posibles abusos con una solución integral de gestión de logs. EventLog Analyzer satisface los requisitos de auditoría de inicio y cierre de sesión de la HIPAA con sus informes out-of-the-box. Obtenga detalles sobre los intentos de inicio de sesión exitosos o fallidos; nombres de usuario, fechas, horas y motivos de los eventos; estados de la sesión del servidor de terminales y mucho más con estos informes. El monitoreo de estas actividades en tiempo real es también una medida proactiva para mitigar los intentos de violación de la seguridad en la etapa de intrusión.

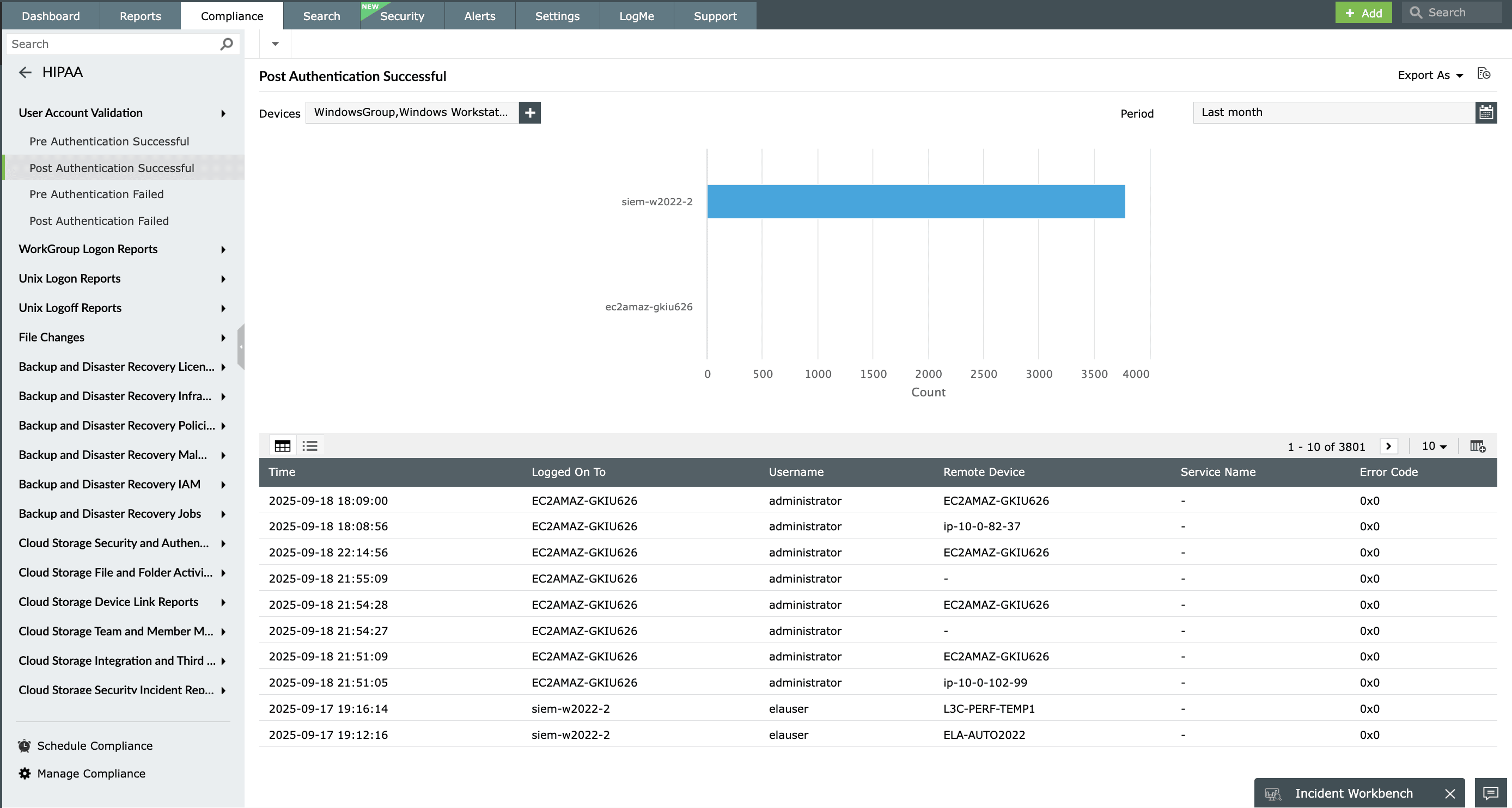

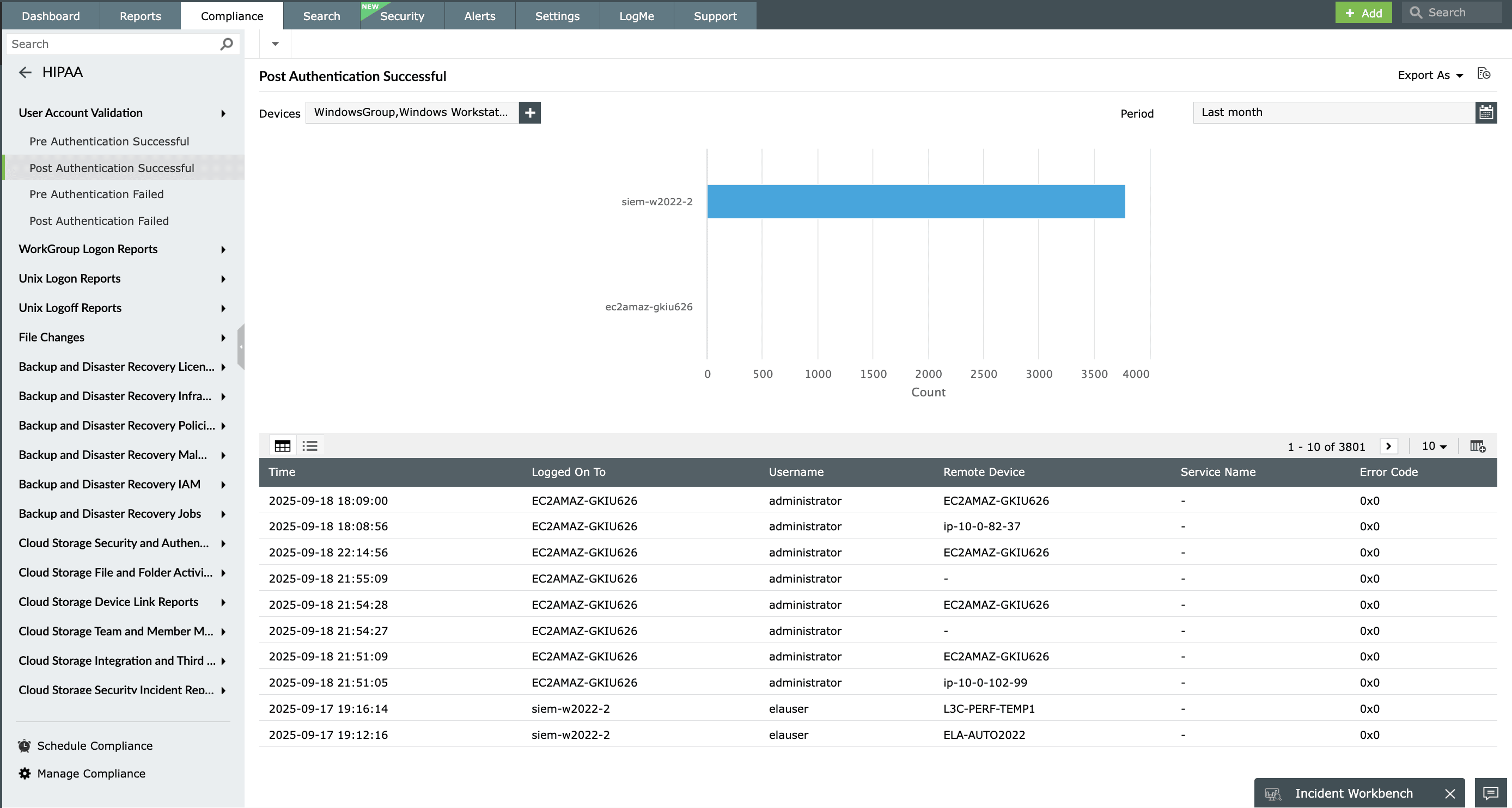

Auditoría de validación de cuentas de usuario

Cumpla la cláusula de validación de cuentas de usuario de la HIPAA, que exige implementar procedimientos para el monitoreo de la autorización y la supervisión de las cuentas de usuario con acceso a la información de salud confidencial de los pacientes. EventLog Analyzer audita los eventos de inicio de sesión exitosos y fallidos de la cuenta de usuario, que se generan cuando una cuenta de usuario de dominio se autentica en un controlador de dominio. Los informes de validación de cuentas de usuario le ofrecen información detallada sobre los estados previo y posterior a la autenticación.

Auditoría de validación de cuentas de usuario

Cumplir con la cláusula de validación de cuenta de usuario de HIPAA

Caso de estudio de un cliente exitoso

Descubra cómo Crusader Community Health transformó su cumplimiento de la HIPAA y su estrategia de ciberseguridad con ManageEngine EventLog Analyzer.

Haga clic aquí para obtener más información| Cumplimiento de la HIPAA | Informes de EventLog Analyzer |

|---|---|

| Sec 164.306 (a) (1) "Garantizar la confidencialidad, integridad y disponibilidad de toda la salud de la información electrónicamente protegida que la entidad cubierta o el socio comercial cree, reciba, mantenga o transmita" |

|

| Sec 164.306 (a) (1) (i) "Implementar políticas y procedimientos para prevenir, detectar, contener y corregir las violaciones de la seguridad". |

|

| Sec 164.308 (a) (1) (ii) (D) "Implementar procedimientos para revisar regularmente los registros de la actividad del sistema de información, como los logs de auditoría, los informes de acceso y los informes de control de incidentes de seguridad". |

|

| Sec 164.308 (a) (3) (ii) (A) "Procedures for the authorization and/or supervision of workforce members who work with electronic protected health information or in locations where it might be accessible." |

|

| Sec 164.308 (a) (4) (ii) (B) "Procedimientos para la autorización y/o supervisión de los miembros del personal que trabajen con la salud de la información electrónicamente protegida o en lugares donde pueda ser accesible". |

|

| Sec 164.308 (a) (5) (ii) (C) "Procedimientos para monitorear los intentos de inicio de sesión e informar las discrepancias". |

|

| Sec 164.308 (a) (6) (ii) "Identificar y responder a incidentes de seguridad sospechosos o conocidos; mitigar, en la medida de lo posible, y documentar los incidentes de seguridad y sus resultados". |

|

| Sec 164.308 (a) (7) (i) "Políticas y procedimientos para responder a una emergencia u otro suceso que dañe los sistemas que contienen la salud de la información electrónicamente protegida". |

|

Cumplimientos compatibles con EventLog Analyzer

¿Qué más ofrece EventLog Analyzer?

Un potente motor de correlación

Detecte las anomalías de la red y trace las amenazas a la seguridad con un potente motor de correlación que contiene más de 30 reglas de correlación predefinidas y un creador de reglas personalizadas de arrastrar y soltar.

Más informaciónAuditoría exhaustiva e informes

Audite cada entidad de su red y obtenga un resumen general detallado de lo que ocurre en la red en forma de dashboards e informes intuitivos.

Más informaciónGestión automatizada de incidentes

Asigne tickets en una consola externa de mesa de ayuda para eventos de seguridad de interés con el fin de acelerar la resolución de incidentes.

Más informaciónInteligencia aumentada contra amenazas

Detecte direcciones IP, URL o interacciones de dominio maliciosas con la base de datos global de inteligencia sobre amenazas IP integrada y el procesador de fuentes STIX/FEED.

Más información

Preguntas frecuentes

- ¿Qué es la HIPAA?

- ¿Qué se entiende por información de salud protegida?

- ¿Cómo ayuda EventLog Analyzer a las empresas a cumplir los requisitos de la HIPAA?

- ¿Cuáles son las tres reglas principales de la HIPAA?

- ¿Qué protege la HIPAA?

1. ¿Qué es la HIPAA?

La Ley de Responsabilidad y Portabilidad del Seguro de Salud de 1996 (HIPAA) es una ley federal diseñada para perfeccionar el movimiento y la continuidad de la cobertura del seguro de salud en los mercados individuales y de grupo.

Cumplimiento del Título I de la HIPAA: la HIPAA garantiza la cobertura de seguros de salud para los empleados y sus familias cuando se produce un cambio o una pérdida de empleo.

Cumplimiento del Título II de la HIPAA: también conocido como las disposiciones de Simplificación Administrativa (AS), este apartado fomenta el intercambio electrónico de información de salud. Estas disposiciones describen las normas y políticas de protección de la información de identificación personal que mantienen los organismos de servicios de salud. También exigen el establecimiento de normas para las transacciones electrónicas de asistencia de salud y de identificadores nacionales para los proveedores, los planes de seguros de salud y los empleadores.

La Regla Omnibus: la Regla Omnibus define los requisitos de privacidad y seguridad para los proveedores de asistencia de salud, planes de salud y otras entidades que procesan las reclamaciones de seguros de salud. Abarca los requisitos para los socios comerciales de estas entidades que tienen acceso a la información de salud protegida.

2. ¿Qué se entiende por información de salud protegida?

La HIPAA está diseñada para proteger la información de salud protegida de los pacientes. Esto incluye todos los detalles de salud identificables individualmente como resultados de pruebas, historial médico, detalles del seguro, datos demográficos y otros detalles específicos de un paciente y sus servicios de salud.

3. ¿Cómo ayuda EventLog Analyzer a las empresas a cumplir los requisitos de la HIPAA?

EventLog Analyzer es una solución unificada de gestión de logs que automatiza la recopilación y el análisis sintáctico, el análisis, la correlación y el archivo de los datos de log de su red. La solución da sentido a las actividades de la red y las presenta en forma de dashboards e informes intuitivos. Las funciones de auditoría en profundidad de EventLog Analyzer abordan los mandatos de cumplimiento de TI, como la HIPAA, mediante el monitoreo del acceso a objetos sensibles, el comportamiento de las cuentas de usuario, los eventos de inicio y cierre de sesión, y mucho más. También puede recibir alertas instantáneas cuando se identifique cualquier violación de la normativa en la red. Los exhaustivos informes que proporciona la solución simplifican la gestión del cumplimiento.

EventLog Analyzer también es compatible con otros mandatos de cumplimiento habituales.

4. ¿Cuáles son las tres reglas principales de la HIPAA?

Hay tres reglas clave que forman el núcleo de la HIPAA:

- La regla de la privacidad: Protege la privacidad de la información de salud identificable individualmente, equilibrando la confidencialidad del paciente con la necesidad de proteger la salud pública.

- La regla de seguridad: La HIPAA establece normas para salvaguardar la PHI electrónica (ePHI). Obliga a las entidades cubiertas a aplicar amplias medidas administrativas, físicas y técnicas para garantizar la seguridad de la ePHI.

- La regla de notificación de violaciones de la seguridad: En situaciones en las que se produzca una violación de la PHI no segura, las entidades cubiertas junto con sus socios comerciales están obligadas a notificarlo a las personas afectadas, al secretario de salud y servicios humanos y, en determinadas circunstancias, a informar a los medios de comunicación.

To read more about this, please read our HIPAA compliance guide.

5. ¿Qué protege la HIPAA?

La HIPAA salvaguarda toda la información de identificación personal sobre la salud que posea o intercambie una entidad cubierta o su socio comercial, independientemente del formato: electrónico, en papel o hablado. Esta protección cubre:

- El historial de salud de una persona, incluido su estado de salud física o mental pasado, presente o futuro.

- La prestación, o el pago, de servicios de salud al individuo.

- Cualquier dato que pueda identificar a un individuo o que pueda utilizarse razonablemente con fines de identificación.

La HIPAA garantiza que la PHI se trate con la máxima confidencialidad y seguridad. Salvaguarda los derechos de privacidad de los pacientes al tiempo que permite el flujo esencial de información de salud necesario para garantizar una atención de salud de alta calidad.